Datum izvirne objave: 26. junij 2025

ID zbirke znanja: 5062713

|

V tem članku so navodila za:

Opomba Če ste posameznik, ki je lastnik osebne naprave s sistemom Windows, preberite članek Naprave s sistemom Windows za domače uporabnike, podjetja in šole s posodobitvami, ki jih upravlja Microsoft. |

Pregled

Konfiguracija potrdil, ki jih zagotavlja Microsoft kot del infrastrukture varnega zagona, ostaja enaka od Windows 8. Ta potrdila so shranjena v spremenljivkah Signature Database (DB) in Key Enrollment Key (KEK) (key Exchange Key) v vdelani programski opremi. Microsoft je v vdelano programsko opremo naprave zagotovil enaka tri potrdila za celoten ekosistem proizvajalca strojne opreme (OEM). Ta potrdila podpirajo varni zagon v sistemu Windows in jih uporabljajo tudi operacijski sistemi drugih ponudnikov, ki vključujejo ta potrdila, ki jih je zagotovil Microsoft:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Pomembno Vsa tri Microsoftova potrdila so nastavljena tako, da potečejo od junija 2026. V sodelovanju z našimi partnerji v ekosistemih Microsoft uvaja nova potrdila, ki bodo v prihodnje zagotovila varnost in neprekinjeno delovanje varnega zagona. Ko ta potrdila za leto 2011 potečejo, varnostne posodobitve za komponente zagona ne bodo več mogoče, kar ogroža varnost zagona in ogroža prizadete naprave s sistemom Windows. Če želite ohraniti funkcijo varnega zagona, morate vse naprave s sistemom Windows posodobiti tako, da bodo uporabljali potrdila za 2023, preden potečejo potrdila iz leta 2011.

Opomba V tem članku sta izmenljivi besedi »potrdila« in »OVERI«.

Potrdila za varni zagon sistema Windows, ki bodo potekla v letu 2026

Naprave s sistemom Windows, ki so bile izdelane od leta 2012, bodo morda potekla različica potrdil, ki jih je treba posodobiti.

Terminologija

-

KEK: Ključ za včlanitev

-

CA: Overitelj digitalnih potrdil

-

DB: Zbirka podatkov s podpisom varnega zagona

-

DBX (DBX): Zbirka podatkov s preklicem varnega zagona

|

Potrdilo, ki bo kmalu potekla |

Datum poteka |

Novo potrdilo |

Mesto shranjevanja |

Namen |

|

Microsoft Corporation KEK CA 2011 |

Junij 2026 |

Microsoft Corporation KEK CA 2023 |

Shranjeno v KEK |

Podpiše posodobitve za DB in DBX. |

|

Microsoft Windows Production PCA 2011 |

Oktober 2026 |

Windows UEFI CA 2023 |

Shranjeno v zbirki podatkov |

Uporablja se za podpisovanje nalagalnika zagona sistema Windows. |

|

Microsoft UEFI CA 2011* |

Junij 2026 |

Microsoft UEFI CA 2023 |

Shranjeno v zbirki podatkov |

Podpiše nalaganike zagona drugih ponudnikov in aplikacije EFI. |

|

Microsoft UEFI CA 2011* |

Junij 2026 |

Microsoft Option ROM CA 2023 |

Shranjeno v zbirki podatkov |

Podpiše ROM-je z možnostjo drugega ponudnika |

*Med podaljšanjem potrdila za Microsoft Corporation UEFI CA 2011 se dve potrdili ločita od podpisa zagonskega nalagalnika od možnosti podpisovanja ROM-a. To omogoča natančnejši nadzor nad zaupanjem sistema. Sistemi, ki morajo na primer zaupati možnostM, lahko dodajo UEFI Microsoft Option ROM CA 2023, ne da bi dodali zaupanje za nalagatelje zagona drugih ponudnikov.

Microsoft je izdal posodobljena potrdila, da bi zagotovili neprekinjeno zaščito varnega zagona v napravah s sistemom Windows. Microsoft bo upravljal postopek posodabljanja teh novih potrdil v pomembnih delih naprav s sistemom Windows in nudil podrobna navodila organizacijam, ki upravljajo posodobitve svoje naprave.

Obseg za strokovne upravljane sisteme za podjetja in IT

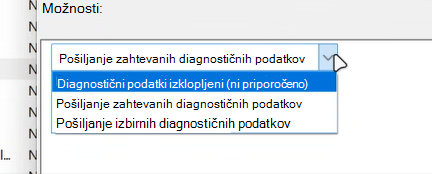

Ta članek je namenjen organizacijam, ki ne delijo diagnostičnih podatkov z Microsoftom in imajo namenske strokovnjake za IT, ki upravljajo posodobitve v svojem okolju. Trenutno Ni dovolj informacij, da bi Microsoft lahko v celoti podpiral izdajo potrdil za varni zagon v teh napravah, zlasti tistih, ki imajo onemogočene diagnostične podatke.

Velika poslovna okolja in strokovnjaki za IT imajo možnost, da takšne sisteme upravljajo Microsoft, v tem primeru pa Microsoft posodobi potrdila za varni zagon. Vendar pa se zavedamo, da to ni izvedljiva možnost za različne naprave, kot so air-gapped naprave v vladi, proizvodnji, in tako naprej.

Možnosti v tej kategoriji so v spodnjem razdelku.

Katere rešitve lahko pričakujejo naprave, ki jih upravlja podjetje ali strokovnjak za IT?

1. možnost: samodejne posodobitve (le za upravljane sisteme Microsoft Update)

Če izberete to možnost, bodo vaše naprave samodejno prejemale najnovejše posodobitve varnega zagona, s katerimi bodo vaše naprave varne in varne. Če želite to omogočiti, morate sodelovati in microsoftu omogočiti zbiranje diagnostičnih podatkov o odjemalcu za universal telemetrijo (UTC) iz vaših naprav. Ta korak zagotavlja, da so vaše naprave včlanene v Microsoftov upravljani program in bodo vse posodobitve prejemale nemoteno v okviru naše standardne uvedve.

Strategija za povrnitev

V napravah s sistemom Windows, ki so odvisne od Microsofta, da posodobitve potrdil za varni zagon namestijo v naprave, uporabljamo zelo dobro strategijo vizualnega včlanjenja. Sisteme s podobnimi profili strojne in vdelane programske opreme (na podlagi diagnostičnih podatkov sistema Windows in povratnih informacij proizvajalca strojne opreme) združimo, nato pa postopoma izdamo posodobitve za vsako skupino. V tem postopku tesno nadzorujemo diagnostične povratne informacije, da zagotovimo nemoteno delovanje vsega. Če v skupini obstajajo kakršne koli težave, jih začasno ustavimo in naslovimo, preden nadaljujemo z združevanjem te skupine.

Poziv k dejanju

Če želite biti vključeni v Microsoftovo upravljano uvajanje, predlagamo, da omogočite diagnostične podatke sistema Windows. S tem lahko prepoznamo in ciljamo upravičene naprave za posodobitve potrdila za varni zagon.

Zakaj so diagnostični podatki pomembni?

Microsoftova strategija za izdajo je močno odvisna od diagnostičnih podatkov, ki jih prejmemo iz sistemov, saj smo vključili podatkovne signale, ki nas obveščajo o stanju naprav, ki se odzivajo na namestitev novih potrdil o varnem zagonu. Na ta način lahko hitro prepoznamo težave pri naši izdaji in proaktivno začasno ustavimo izdajo v napravah s podobnimi konfiguracijami strojne opreme, da zmanjšamo vpliv težave.

Omogočanje diagnostičnih podatkov zagotovi, da so vaše naprave vidne. Vaše naprave se premaknejo v Microsoftov upravljani tok za samodejno ciljno usmerjanje in dostavo teh posodobitev.

Opombe

-

Organizacije, ki ne želijo omogočiti diagnostičnih podatkov, bodo še naprej v celoti nadzirane in bodo prejele prihodnja orodja in navodila za neodvisno upravljanje postopka posodabljanja.

-

Za rešitve, označene tukaj, ste v celoti odgovorni za spremljanje napredka posodobitev za vse naprave v vašem okolju in boste morda morali uporabiti več kot eno rešitev, da dosežete popolno uvedbo.

Če želite sodelovati v Microsoftovi upravljani namestitvi, upoštevajte ta navodila:

-

Upoštevajte navodila v razdelku Konfiguracija diagnostičnih podatkov sistema Windows v svoji organizaciji in nastavite nastavitev podatkov, da omogočite zahtevane diagnostične podatke. Z drugimi besedami, ne nastavite možnosti Onemogočeno in ne izklopite diagnostičnih podatkov. Delovale bodo tudi vse nastavitve, ki nudijo več diagnostičnih podatkov, kot je treba.

-

Če želite sodelovati v Microsoftovih upravljanih posodobitvah za varni zagon, nastavite ta registrski ključ:

Mesto registra

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot

Ime tipke

MicrosoftUpdateManagedOptIn

Vrsta ključa

DWORD

Vrednost DWORD

-

0 ali pa ključ ne obstaja

-

0x5944 – privolitev v varni zagon

Pripombe

Priporočamo, da nastavite ta ključ na 0x5944 in tako označite, da je treba vsa potrdila posodobiti na način, ki ohrani varnostni profil obstoječe naprave in posodobi upravitelja zagona s potrdilom sistema Windows UEFI CA 2023.

Opomba Ta registrski ključ bo omogočen v prihodnji posodobitvi.

-

Opomba Podpora za Microsoftovo upravljano namestitev je na voljo le za Windows 11 in Windows 10 odjemalca. Po 14. oktobru 2025 Windows 10 vključena različica 22H2 z razširjenimi varnostnimi posodobitvami (ESU).

2. možnost: Customer-Managed samopostrežne ali delno avtomatizirane rešitve

Microsoft ocenjuje smernice za delno avtomatizirane rešitve, ki so v pomoč sistemom za poslovno in it strokovnjakom. Upoštevajte, da so to samopostrežne možnosti, ki jih lahko podjetje ali strokovnjaki za IT uporabijo glede na posebno situacijo in model uporabe.

|

Ker ima Microsoft na splošno omejeno vidljivost (ali diagnostične podatke) za naprave za podjetja in strokovnjake za IT, je pomoč, ki jo ponuja Microsoft, omejena. Uvedba je na voljo strankam in njihovim partnerjem, kot so neodvisni prodajalci programske opreme, Microsoftovi partnerji za aktivno zaščito (MAPP), drugi kriptografski optični bralniki in varnostni partnerji ter proizvajalci strojne opreme. |

Pomembno:

-

Uporaba posodobitev potrdila za varni zagon lahko v nekaterih primerih povzroči napake pri zagonu, obnovitev Bit locker ali celo opekne naprave.

-

To zavedanje je potrebno zlasti za stare sisteme, ki morda ne podpirajo proizvajalca strojne opreme. Na primer: Težave z vdelano programsko opremo/napake, ki jih ne odpravi proizvajalec strojne opreme, je treba zamenjati ali pa je varni zagon izklopljen, kar vodi do tega, da naprava po poteku potrdila varnega zagona od junija 2026 ne prejema več varnostnih posodobitev.

Priporočena metodologija

-

Pri proizvajalcu strojne opreme preverite, ali je vaša naprava na voljo v vseh posodobitvah ali navodilih, povezanih z varnim zagonom. Na primer: Nekateri proizvajalci strojne opreme objavljajo minimalno različico vdelane programske opreme/BIOS-a, ki podpira posodobljene certifikate za varni zagon različica 2023. Upoštevajte priporočila proizvajalca strojne opreme in uporabite vse posodobitve

-

Pridobite seznam naprav, v katerih je vklopljen varni zagon. Za naprave z izklopljenim varnim zagonom ni potrebno nobeno dejanje.

-

Razvrstite naprave Enterprise, ki z Microsoftom ne delijo diagnostičnih podatkov:

-

OEMModelBaseBoard

-

Vdelana programska opremaMfg

-

Različica vdelane programske opreme

-

Ime proizvajalca strojne opreme

-

OsArch (OsArch)

-

OEMSubModel

-

OEMModel

-

BaseBoardMfg

-

FirmwareManufacturer

-

OEMModelSystemFamily

-

OEMBaseBoardManufacturer

-

OEM

-

BaseBoardManufacturer

-

-

Za vsako enolično kategorijo v 3. koraku bi bila odločitev glede na vsako stranko odločitev o tem, ali želite preveriti veljavnost posodobitve ključa za varni zagon (eden od spodnjih korakov) v »nekaj« napravah [»nekaj«. Priporočamo vsaj 4–10 naprav]. Po uspešnem preverjanju veljavnosti so lahko naprave označene kot ZELENA/VARNA vedra za uvedbo v skladu z drugimi podobnimi napravami v razdelku »Upravljanje poslovnih okolij/IT«

-

Stranka lahko za uporabo posodobljenih potrdil izbere enega od teh načinov ali kombinacijo.

Kako vem, ali so novi pravilniki za upravljanje digitalnih podatkov v zbirki podatkov UEFI?

-

Prenesite in namestite modul PowerShell UEFIv2 .

-

V oknu PowerShell na skrbniški ravni zaženite te ukaze:

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned

Import-Module UEFIv2

Run (Get-UEFISecureBootCerts DB).signature

-

Poiščite thumbprint ali Subject CN.

-

Prenesite modul PowerShell UEFIv2 2.7 .

-

V ukaznem pozivu ogrodja PowerShell na skrbniški ravni zaženite ta ukaz:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match ‘Windows UEFI CA 2023’

Lahko pa zaženete “(Get-UEFISecureBootCerts PK).Signature”

Načini za uporabo potrdila za varni zagon v varnih napravah

Kot smo že omenili v razdelku »Priporočena metodologija«, je treba posodobitve potrdila za varni zagon uporabljati le za naprave vedro SAFE/GREEN po ustreznega preskušanja/preverjanja veljavnosti na nekaj napravah.

Opis naslednjih metod.

|

1. način: posodobitve ključa registra, ki temeljijo na ključu za varni zagon. Ta način zagotavlja način za preskušanje odziva sistema Windows po uporabi posodobitev zbirke podatkov 2023 v napravi. 2. način: pravilnik skupine predmet (GPO) za ključ varnega zagona. Ta način zagotavlja preprosto nastavitev za pravilnik skupine, ki jo lahko skrbniki domen omogočijo za uvedbo posodobitev varnega zagona v več odjemalcih in strežnikih sistema Windows, pridruženih domeni. 3. način: Api za varni zagon/vmesnik CLI z uporabo konfiguracijskega sistema Windows (WinCS). S tem lahko omogočite ključe SecureBoot. 4. način: Če želite ročno uporabiti posodobitve zbirke podatkov za varni zagon, glejte razdelek Koraki za posodobitev ročnega zagona DB/KEK . |

Ta način omogoča preskus odziva sistema Windows po uporabi posodobitev zbirke podatkov 2023 v napravi –

Vrednosti ključa CA Reg

|

Mesto registra |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot\AvailableUpdates |

|

Vrednosti potrdila |

#define SERVICING_UPDATE_KEK 0x0004 #define SERVICING_UPDATE_DB_2024 0x0040 #define SERVICING_UPDATE_INVOKE_BFSVC_AI 0x0100 #define SERVICING_UPDATE_3P_OROM_DB 0x0800 #define SERVICING_UPDATE_3P_UEFI_DB 0x1000 #define CHECK_3P2011_BEFORE_3POROM_UEFICA 0x4000 |

Preskusni koraki

Zaženite vsakega od teh ukazov ločeno od ukaza ogrodja PowerShell na skrbniški ravni:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x5944 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

Rezultate lahko poiščete tako, da spremljate dnevnike dogodkov, kot je opisano v člankih Dogodki posodobitve spremenljivk DB za varni zagon in DBX.

Opombe

-

Ponovni zagoni so včasih potrebni med tem postopkom.

-

SERVICING_UPDATE_INVOKE_BFSVC_AI posodobi upravitelja zagona na podpisano različico 2023, ki spremeni upravitelja zagona na particiji EFI.

Več podrobnosti o posodobitvah varnega zagona, ki temeljijo na registrskem ključu

Logika pravilnika temelji na treh vrednostih registra, shranjenih v tej poti registra za servisiranje varnega zagona: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

Opomba Vsi navedeni registrski podključi se uporabljajo za sprožanje posodobitve in snemanje stanja posodobitve.

|

Vrednost registra |

Vrsta |

Opis & uporabe |

|

Na voljoPošiljanja |

REG_DWORD (bitna preslikava) |

Posodobite zastavice sprožilca. Nadzoruje, katera dejanja posodobitve varnega zagona naj se izvajajo v napravi. Če nastavite ustrezno bitno polje, s tem sprožite uvedbo novih potrdil za varni zagon in povezanih posodobitev. Za uvajanje v podjetjih mora biti ta nastavitev nastavljena na 0x5944 (šestnajstiško) – vrednost, ki omogoča vse ustrezne posodobitve (dodajanje novih ključev overitelja potrdil Microsoft UEFI za 2023, posodobitev ključa KEK in namestitev novega upravitelja zagona) za vse uporabnike. (Ta vrednost učinkovito odloči, da bo naprava v uvajanju varnega zagona »ključ«. Če ni nič (npr. 0x5944), načrtovano opravilo sistema uporabi določene posodobitve; če je vrednost nič ali ni nastavljena, se ne izvede posodobitev ključa za varni zagon.) Opomba: Ko se biti obdelujejo, so počiščeni. Upravljanje tega s pravilnik skupine in CSP bo za to potreboval račun. |

|

UEFICA2023Status |

REG_SZ (niz) |

Indikator stanja uvajanja. Odraža trenutno stanje posodobitve ključa za varni zagon v napravi. Nastavljena bo na eno od treh besedilnih vrednosti: »NotStarted«, »InProgress« ali »Updated« (Posodobljeno), kar pomeni, da se posodobitev še ni zagnala, je aktivno v teku ali pa je bila uspešno dokončana. Na začetku je stanje »NotStarted«. Ko se posodobitev začne, se spremeni v »InProgress«, na koncu pa v »Posodobljeno«, ko so uvedeni vsi novi ključi in nov upravitelj zagona.) |

|

UEFICA2023Napaka |

REG_DWORD (koda) |

Koda napake (če je na voljo). Ta vrednost ostane 0 na uspehu. Če pri postopku posodobitve pride do napake, je UEFICA2023Napaka nastavljena na neničelno kodo napake, ki ustreza prvi napaki, do katere je prišlo. Napaka v tem razdelku pomeni, da posodobitev varnega zagona ni bila v celoti uspešna in lahko zahteva preiskavo ali popravek v tej napravi. (Če na primer posodobitev zbirke podatkov (zbirka podatkov zaupanja vrednih podpisov) ni uspela zaradi težave z vdelano programsko opremo, lahko ta register prikaže kodo napake, ki jo je mogoče preslikati v dnevnik dogodkov ali dokumentiran ID napake za servisiranje varnega zagona.) |

|

HighConfidenceOptOut |

REG_DWORD |

Za podjetja, ki želijo zavrniti sodelovanje pri vedrih z visokim zaupanjem, ki bodo samodejno uporabljena kot del LCU. Ta ključ lahko nastaviti na vrednost, ki ni ničelna, da se odjavijo od veder z visoko stopnjo zaupanja. |

|

MicrosoftUpdateManagedOptIn |

REG_DWORD |

Za podjetja, ki želijo privoliti v sodelovanje v servisiranju CFR (Microsoftovo upravljano). Poleg nastavitve tega ključa morajo stranke omogočiti pošiljanje »izbirnih diagnostičnih podatkov«. |

Kako ti tipki delujeta skupaj

Skrbnik za IT (prek predmeta pravilnika skupine ali CSP) konfigurira AvailableUpdates = 0x5944, ki signali sistem Windows za izvedbo postopka varnega zagona paketa ključa v napravi. Ko se postopek izvaja, sistem posodobi UEFICA2023Status iz »NotStarted« v »InProgress« in na koncu »Posodobljeno« ob uspehu. Ko je vsak bit 0x5944 obdelan, je počiščen. Če kateri koli korak ne uspe, se v UEFICA2023Error zabeleži koda napake (stanje pa lahko ostane »InProgress« ali delno posodobljeno stanje). Ta mehanizem skrbnikom omogoča jasen način za sprožitev in sledenje izdaje na napravo.

Opomba: Te vrednosti registra so uvedene posebej za to funkcijo (ne obstajajo v starejših sistemih, dokler ni nameščena podpora). Imeni UEFICA2023Status in UEFICA2023Error sta bili opredeljeni v načrtu za zajem stanja dodajanja potrdil »Windows UEFI CA 2023«. Ko sistem posodobite na graditev, ki podpira valjanje ključa za varni zagon, se prikažejo na zgornji poti registra.

Platforme, na katere to vpliva

Varni zagon je podprt v sistemu Windows od izdaje kode Windows Server 2012, podpora za varni zagon pa pravilnik skupine v vseh različicah sistema Windows, ki podpirajo varni zagon. Zato bo pravilnik skupine podpora za vse podprte različice sistema Windows, ki podpirajo varni zagon.

V tej tabeli je dodatno razčlenjena podpora, ki temelji na registrskem ključu.

|

Ključ |

Podprte različice sistema Windows |

|

AvailableUpdates/AvailableUpdatesPolicy, UEFICA2023Status, UEFICA2023Error |

Vse različice sistema Windows, ki podpirajo varni zagon (Windows Server 2012 in novejše različice sistema Windows). |

|

HighConfidenceOptOut |

Vse različice sistema Windows, ki podpirajo varni zagon (Windows Server 2012 in novejše različice sistema Windows). Opomba: Podatki o zaupanju so zbrani v sistemu Windows 10 različicah 21H2 in 22H2 ter novejših različicah sistema Windows, vendar pa jih lahko uporabite v napravah s starejšimi različicami sistema Windows. |

|

MicrosoftUpdateManagedOptIn |

Windows 10, različici 21H2 in 22H2 Windows 11, različici 22H2 in 23H2 Windows 11, različica 24H2 in Windows Server 2025 |

Naš SBAI/TpmTasks uvede nov rutinski postopek za zaedbo sheme in naredi določitev ID vedra naprave. Poleg tega mora v vsaki seji zagona izseči dogodke, ki predstavljajo ID vedra naprave.

Ti novi dogodki zahtevajo, da so v sistemu prisotni podatki o zanesljivosti v vedru naprave. Podatki bodo vključeni v zbirne posodobitve in bodo na voljo v spletu za posodobljene prenose.

Dogodki napake varnega zagona

Dogodki napake imajo pomembno funkcijo poročanja, ki obvešča o stanju varnega zagona in napredku. Če želite več informacij o dogodkih napake, glejte Dogodki posodobitve spremenljivih dogodkov za varni zagon DB in DBX. Dogodki napake se posodabljajo z dodatnim dogodkom za varni zagon.

Dogodki napake

Varni zagon bo oddajal dogodke ob vsakem zagonu. Izpuščeni dogodki so odvisni od stanja sistema.

Dogodek metapodatkov računalnika

Dogodki napake bodo vključevali metapodatke računalnika, kot so arhitektura, različica vdelane programske opreme itd., ki strankam ponudijo podrobnosti o napravi. Ti metapodatki skrbnikom za IT omogočajo, da lažje razumejo, v katerih napravah poteče veljavnost potrdil in značilnosti njihovih naprav.

Ta dogodek bo izpuščen v vseh napravah, ki nimajo potrebnih posodobljenih potrdil. Potrebna potrdila so:

-

v PCA2023

-

neodvisni overitelj digitalnih potrdil (UEFI) in neodvisni overitelj digitalnih potrdil (OPTION ROM CA), če je

-

kEK.

Standardni atributi za splošno vedro so:

-

OEMName_Uncleaned

-

OEMModel

-

OEMSubModel

-

OEMModelSystemFamily

-

OEMModelBaseBoard

-

BaseBoardManufacturer

-

FirmwareManufacturer

-

Različica vdelane programske opreme

ID dogodka: 1801

|

Dnevnik dogodkov |

Sistem |

|

Vir dogodka |

TPM-WMI |

|

ID dogodka |

1801 |

|

Raven |

Napaka |

|

Besedilo sporočila dogodka |

Overilja digitalnih potrdil o varnem zagonu je treba posodobiti. Informacije o podpisu te naprave so vključene tukaj. <vključujejo standardne atribute – tiste, ki jih uporabljamo, ko izvirni proizvajalec strojne opreme ni določil> |

Dogodek ocene zaupanja BucketIid+

Ta dogodek bo izpuščen skupaj z dogodkom Strojni metapodatki, če naprava nima potrebnih posodobljenih potrdil, kot je opisano zgoraj. Vsak dogodek napake bo vključeval id Vedra in oceno zaupanja. Ocena zaupanja je lahko ena od teh.

|

Zaupanje |

Opis |

|

Visoka raven zaupanja (zelena) |

Visoko zaupanje, da je mogoče uspešno uvesti vsa potrebna potrdila. |

|

Potrebuje več podatkov (rumena) |

Na seznamu vedro, vendar premalo podatkov. Morda imajo visoko zaupanje v nekatera potrdila, ki uvajajo druga potrdila, in manj zaupanja v druga potrdila. |

|

Neznano (vijolična) |

Ni na seznamu vedro - nikoli videl |

|

Začasno ustavljeno (rdeča) |

Nekatera potrdila so morda uvedena z visoko stopnjo zanesljivosti, vendar je bila zaznana težava, ki jo mora izvesti Microsoft ali izdelovalec naprave. Ta kategorija lahko vključuje preskočene, znane težave in preiskovanje. |

Če ni ID vedra za napravo, mora dogodek za stanje označiti »Neznano« in ne sme vključevati podpisa naprave.

ID dogodka: 1802

|

Dnevnik dogodkov |

Sistem |

|

Vir dogodka |

TPM-WMI |

|

ID dogodka |

1802 |

|

Raven |

Napaka |

|

Besedilo sporočila dogodka |

Overilja digitalnih potrdil o varnem zagonu je treba posodobiti. Tukaj so vključene te informacije o podpisu naprave.%nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 Podpis naprave: b1a7c2e5f6d8a9c0e3f2b4a1c7e8d9f0b2a3c4e5f6d7a8b9c0e1f2a3b4c5d6e7, vrednost zaupanja: trenutno potrebuje več podatkov (ali neznano, visoka raven zaupanja, začasno ustavljeno) Če želite https://aka.ms/GetSecureBoot podrobnosti, glejte »Https://aka.ms/GetSecureBoot« |

Dogodki informacij

Machine Up to Date Event

Dogodek z informacijami bo pomenil, da je računalnik posodobljen in da ni treba izvesti nobenega dejanja.

ID dogodka: 1803

|

Dnevnik dogodkov |

Sistem |

|

Vir dogodka |

TPM-WMI |

|

ID dogodka |

1803 |

|

Raven |

Informacije |

|

Besedilo sporočila dogodka |

Ta naprava je posodobila ca/ključe za varni zagon. %nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 |

Opozorilni dogodki

Dogodek za posodabljanje privzetih nastavitev varnega zagona

Opozorilo, ki označuje, da privzete nastavitve varnega zagona vdelane programske opreme naprave niso posodobljene. Do tega pride, ko se naprava zažene iz PCA2023 upravitelja zagona in DBDefaults v vdelani programski opremi ne vključuje potrdila PCA2023 zagona.

ID dogodka: 1804

|

Dnevnik dogodkov |

Sistem |

|

Vir dogodka |

TPM-WMI |

|

ID dogodka |

1804 |

|

Raven |

Opozorilo |

|

Besedilo sporočila o napaki |

Ta naprava je bila posodobljena v upravitelja zagona sistema Windows, ki ga je podpisal »Windows UEFI CA 2023«, vendar DBDefaults varnega zagona v vdelani programski opremi ne vključuje potrdila »Windows UEFI CA 2023«. Ponastavitev nastavitev varnega zagona v vdelani programski opremi na privzete nastavitve lahko prepreči zagon naprave. Če želite https://aka.ms/GetSecureBoot podrobnosti, glejte temo »Urejanje«. |

Dodatne spremembe komponent za varni zagon

Spremembe modula zaupanja TPM

Spremenite TPMTasks, da ugotovite, ali ima stanje naprave posodobljena potrdila za varni zagon ali ne. Trenutno je mogoče to določitev, vendar le, če naš CFR izbere računalnik za posodobitev. Želimo, da se določitev in nadaljnje pisanje dnevnikov zgodi v vsaki seji zagona, ne glede na CFR. Če potrdila za varni zagon niso v celoti posodobljena, iznenakajte dva dogodka napake, opisana zgoraj, in ali so potrdila posodobljena, nato pa dogodek »Informacije« oddajate. Potrdila za varni zagon, ki jih boste preverili, so:

-

Windows UEFI CA 2023

-

Microsoft UEFI CA 2023 in Microsoft Option ROM CA 2023 – če je na voljo Microsoft UEFI CA 2011, morata biti ta dva CA prisotni. Če Microsoft UEFI CA 2011 ni prisoten, potem ni treba preveriti.

-

Microsoft Corporation KEK CA 2023

Dogodek metapodatkov računalnika

Ta dogodek bo zbral računalnikove metapodatke in težavo z dogodkom.

-

BucketId + dogodek ocene zanesljivosti

Ta dogodek bo uporabil metapodake računalnika, da bo našel ustrezen vnos v zbirki podatkov računalnikov (vnos vedro) in bo oblikujel in iznel dogodek s temi podatki, skupaj z morebitnimi informacijami o zaupanju glede vedra.

Visoko samozavestna pomoč pri napravah

Za naprave z vedri z visoko stopnjo zanesljivosti bosta samodejno uporabljena potrdila za varni zagon in podpisan upravitelj zagona 2023.

Posodobitev bo sprožena hkrati z dvema dogodkoma napake, dogodek BucketId + Confidence Rating pa vključuje oceno z visoko stopnjo zanesljivosti.

Za uporabnike, ki želijo zavrniti sodelovanje, bo nov registrski ključ na voljo tako:

|

Mesto registra |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot |

|

Ime tipke |

HighConfidenceOptOut |

|

Vrsta ključa |

DWORD |

|

Vrednost DWORD |

0 ali ključ ne obstaja – omogočena je pomoč z visoko stopnjo zaupanja. 1 – Pomoč z visoko stopnjo zaupanja je onemogočena Karkoli drugega – nedoločeno |

Ta način zagotavlja preprosto nastavitev za pravilnik skupine, ki jo lahko skrbniki domen omogočijo za uvedbo posodobitev varnega zagona v več odjemalcih in strežnikih sistema Windows, pridruženih domeni.

Predmet pravilnik skupine (GPO) bo napisal zahtevano vrednost registra AvailableUpdatesPolicy in s tem sprožil postopek z uporabo standardne infrastrukture pravilnik skupine za uvedbo in nadzor obsega.

Pregled konfiguracije predmeta pravilnika skupin

-

Ime pravilnika (pogojno): »Enable Secure Boot Key Rollout« (v razdelku Konfiguracija računalnika).

-

Pot pravilnika: Novo vozlišče v razdelku Konfiguracija računalnika → Skrbniške predloge → komponente sistema Windows → varni zagon. Zaradi jasnosti bi bilo treba za ta pravilnik ustvariti podkategorijo, kot je Posodobitve Zagon varnega zagona«.

-

Obseg: Računalnik (nastavitev na ravni računalnika) – ker cilja HKLM in vpliva na stanje UEFI naprave.

-

Dejanje pravilnika: Ko je pravilnik omogočen, nastavi registrski ključ AvailableUpdatesPolicy na vrednost 0x5944 (REG_DWORD) v odjemalcu pod potjo HKLM\System\CurrentControlSet\Control\SecureBoot\Servicing. S tem označite napravo, da ob naslednji priložnosti namesti vse razpoložljive posodobitve ključa za varni zagon.

Opomba: Zaradi vrste pravilnik skupine, kjer bo pravilnik znova uporabljen v določenem časovnem obdobju, in narave razpoložljivih posodobitev, kjer se biti počistijo med obdelavo, je treba imeti ločen registrski ključ, imenovan AvailableUpdatesPolicy, tako da lahko temeljna logika sledi, če so bili ključi uvedeni. Če je nastavitev AvailableUpdatesPolicy nastavljena na 0x5944, bodo moduli zaupanja TPM nastavili AvailableUpdates na 0x5944 in upoštevajte, da je bilo to opravljeno, da bi se večkrat preprečila vnovična uporaba za AvailableUpdates. Če vrednost AvailableUpdatesPolicy nastavite na »Diabled«, se bodo opravila TPMTasks počistila (nastavljena na 0) na AvailableUpdates in upoštevajte, da je bilo to dokončano.

-

Onemogočeno/ni konfigurirano: Če pravilnik ni konfiguriran, ne spremeni nastavitev (posodobitve varnega zagona ostanejo privolitev v sodelovanje in se ne bodo izvajale, razen če jih sprožijo drugi način). Če je pravilnik onemogočen, mora biti v pravilniku nastavljeno AvailableUpdates = 0, s katerim se izrecno zagotovi, da naprava ne poskuša zbira ključa za varni zagon ali da ustavi uvidenje, če pride do težav.

-

HighConfidenceOptOut lahko omogočite ali onemogočite. Če ga omogočite, nastavite ta ključ na 1, če ga onemogočite, pa ga nastavite na 0.

Uvedba ADMX:: Ta pravilnik bo uveden s standardno skrbniško predlogo (.admx). Za pisanje vrednosti uporablja mehanizem pravilnika registra. Definicija ADMX na primer določa:

-

Registrski ključ: Programska oprema\Pravilniki\... (pravilnik skupine običajno piše v vejo Pravilniki), vendar moramo v tem primeru vplivati na HKLM\SYSTEM. Izboljšali bomo pravilnik skupine za pisanje neposredno v HKLM za pravilnike o strojih. ADMX lahko uporabi element s pravo ciljno potjo.

-

Ime vrednosti: AvailableUpdatesPolicy, Vrednost: 0x5944 (DWORD).

Ko uporabite predmet pravilnika skupin, odjemalska pravilnik skupine v vsakem cilju računalniku ustvari/posodobi to vrednost registra. Ko se v tem računalniku naslednjič izvaja opravilo servisiranja varnega zagona (TPMTasks), bo sistem zaznal 0x5944 in iznel posodobitev. (V sistemu Windows se načrtovano opravilo »TPMTask« zažene vsakih 12 ur za obdelavo takšnih zastavic posodobitev varnega zagona, tako da se v največ 12 urah začne posodobitev. Skrbniki lahko po želji pospešijo tudi ročno izvajanje opravila ali ponovni zagon.)

Vzorčni uporabniški vmesnik pravilnika

-

Nastavitev: »Enable Secure Boot Key Rollout« –ko je ta funkcija omogočena, bo naprava namestila posodobljena potrdila za varni zagon (2023 CAs) in povezano posodobitev upravitelja zagona. Ključi in konfiguracije varnega zagona vdelane programske opreme naprave bodo posodobljeni v naslednjem oknu za vzdrževanje. Stanje je mogoče slediti prek registra (UEFICA2023Status in UEFICA2023Error) ali dnevnika dogodkov sistema Windows.

-

Možnosti: Omogočeno/Onemogočeno/Ni konfigurirano.

Ta pristop z eno nastavitvijo je preprost za vse uporabnike (vedno uporabi priporočeno 0x5944 vrednost). Če bo v prihodnosti potreben natančnejš nadzor, bodo morda uvedeni dodatni pravilniki ali možnosti. Vendar pa trenutno priporočamo, da v skoraj vseh primerih uvedete nove ključe za varnizagon in novega upravitelja zagona, zato je uvedba z enim preklopom primerna.

Dovoljenja & za varnost: Pisanje v HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\ ... zahteva skrbniške pravice. pravilnik skupine se kot lokalni sistem v odjemalcih, ki ima potrebne pravice. Predmet pravilnika skupin lahko urejajo skrbniki z pravilnik skupine za upravljanje. Standard pravilnika skupin lahko preprečite skrbnikom, ki niso skrbniki, da bi spremenili pravilnik.

Besedilo za pravilnik skupine UV

Besedilo v angleščini, ki se uporablja pri konfiguriranju pravilnika, je tako.

|

Besedilni element |

Opis |

|

Vozlišče v pravilnik skupine hierarhiji |

Varni zagon |

|

AvailableUpdates/AvailableUpdatesPolicy |

|

|

Ime nastavitve |

Omogočanje uvajanja potrdila za varni zagon |

|

Možnosti |

Možnosti <potrebne nobene možnosti – samo »Ni konfigurirano«, »Omogočeno« in »Onemogočeno« > |

|

Opis |

S to nastavitvijo pravilnika lahko v napravah omogočite ali onemogočite postopek uvajanja potrdila za varni zagon. Ko je ta možnost omogočena, windows samodejno začne postopek uvajanja potrdila v napravah, v katerih je bil ta pravilnik uporabljen. Opomba: Ta nastavitev registra ni shranjena v ključu pravilnika, zato je ta nastavitev obravnavana kot nastavitev. Če bo torej predmet pravilnik skupine, ki uvaja to nastavitev, kdaj odstranjen, bo ta nastavitev registra ostala. Opomba: Opravilo sistema Windows, ki se zažene in obdela to nastavitev, se zažene vsakih 12 ur. V nekaterih primerih se posodobitve držite toliko časa, dokler se sistem ne zažene znova, da se posodobitve varno zaporedje. Opomba: Ko so potrdila uporabljena za vdelano programsko opremo, jih ne morete razveljaviti v sistemu Windows. Če morate počistiti potrdila, morate to narediti v meniju vdelane programske opreme. Če želite več informacij, glejte: https://aka.ms/GetSecureBoot |

|

HighConfidenceOptOut |

|

|

Ime nastavitve |

Samodejna uvedba potrdila prek Posodobitve |

|

Možnosti |

<potrebne nobene možnosti – samo »Ni konfigurirano«, »Omogočeno« in »Onemogočeno« > |

|

Opis |

Za naprave, v katerih so na voljo rezultati preskusa, ki kažejo, da lahko naprava uspešno obdela posodobitve potrdila, se bodo posodobitve začele samodejno kot del servisnih posodobitev. Ta pravilnik je privzeto omogočen. Za podjetja, ki želijo upravljati samodejno posodabljanje, uporabite ta pravilnik, da izrecno omogočite ali onemogočite funkcijo. Če želite več informacij, glejte: https://aka.ms/GetSecureBoot |

S tem lahko omogočite ključe SecureBoot.

Ta sistem je sestavljen iz niza pripomočkov ukazne vrstice (tradicionalen izvedljivi modul in modul powershell), ki lahko lokalno poizvedi in uporabi konfiguracije SecureBoot v računalniku.

WinCS works off a configuration key that can be used with the command line utilities to modify the SecureBoot flag state on the machine. Ko je ta funkcija uporabljena, bo naslednje načrtovano preverjanje SecureBoot dejanje na podlagi ključa.

|

Ime funkcije |

Ključ WinCS |

Opis |

|

Feature_AllowDBUpdate2023Rollout |

F924888F002 |

Omogoča posodobitev zbirke podatkov varnega zagona (DB) z novim potrdilom windows UEFI CA 2023 (potrdilom, ki podpiše nalagatelje zagona sistema Windows). |

|

Feature_Allow3POROMRollout |

3CCC848E002 |

Omogoča posodobitev zbirke podatkov varnega zagona z novim potrdilom ROM z možnostjo 3rd Party ROM 2023 (za ROM-je drugih ponudnikov, običajno zunanje vdelane programske opreme). |

|

Feature_Allow3PUEFICARollout |

E0366E8E002 |

Omogoča posodobitev zbirke podatkov varnega zagona z novim potrdilom UEFI CA 2023 neodvisnega izdelovalca (ki nadomešča overitelja UEFI za Microsoft 3P 2011, ki podpiše zagonske programe drugih ponudnikov). |

|

Feature_KEKUpdateAllowList |

3924588F002 |

Omogoča posodobitev shrambe ključa Exchange (KEK) z novim microsoft KEK 2023. Izraz »seznam allow« označuje, da doda nov KEK, če se PK (ključ platforme) platforme ujema z Microsoftom (zagotavljanje, da posodobitev velja le za varni zagon, ki ga nadzira Microsoft, ne za PK po meri). |

|

Feature_PCA2023BootMgrUpdate |

99ACD08F002 |

Omogoča namestitev novega pca 2023 podpisan Boot Manager (bootmgfw.efi), če je sistem DB posodobljen s PCA 2023, vendar je trenutni upravitelj zagona še vedno podpisan s starejšim PCA 20111. Tako zagotovite, da je veriga zagona v celoti posodobljena na potrdila 2023. |

|

Feature_AllKeysAndBootMgrByWinCS |

F33E0C8E002 |

Konfigurira vse zgoraj navedene nastavitve, da so dovoljene. |

Za ključe SecureBoot lahko uporabite to ukazno vrstico:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

S tem boste vrnili naslednje (v čistem računalniku):

Zastavica: F33E0C8E

Trenutna konfiguracija: F33E0C8E001

Čakajoča konfiguracija: Brez

Čakajoče dejanje: Brez

Zvezna država: Onemogočeno

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Konfiguracije:

F33E0C8E002

F33E0C8E001

Stanje ključa je onemogočeno, trenutna konfiguracija pa je F33E0C8E001.

Posebno konfiguracijo za omogočanje potrdil SecureBoot je mogoče konfigurirati na ta način:

WinCsFlags /apply –key "F33E0C8E002"

Uspešna uporaba ključa mora vrniti te informacije:

Uspešno uporabljeno F33E0C8E002

Zastavica: F33E0C8E

Trenutna konfiguracija: F33E0C8E002

Čakajoča konfiguracija: Brez

Čakajoče dejanje: Brez

Zvezna država: Onemogočeno

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Konfiguracije:

F33E0C8E002

Če želite pozneje določiti stanje ključa, lahko znova uporabite ukaz za začetno poizvedbo:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

Vrnjeni podatki bodo podobni spodaj, odvisno od stanja zastavice:

Zastavica: F33E0C8E

Trenutna konfiguracija: F33E0C8E002

Čakajoča konfiguracija: Brez

Čakajoče dejanje: Brez

Stanje: Omogočeno

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Konfiguracije:

F33E0C8E002

F33E0C8E001

Opazite lahko, da je stanje ključa zdaj omogočeno, trenutna konfiguracija pa je F33E0C8E002.

Opomba Ključ, ki se uporablja, ne pomeni, da se je postopek namestitve potrdila SecureBoot začel ali se je končal. To zgolj kaže, da bo računalnik nadaljeval s posodobitvami SecureBoot ob naslednji razpoložljivi priložnosti. To je lahko v čakanju, že zagnano ali dokončano. Stanje zastavice ne navaja tega napredka.

Navodila za ročno posodobitev zbirke podatkov DB/KEK

Če želite navodila o tem, kako ročno uporabite posodobitve zbirke podatkov za varni zagon, glejte Posodabljanje microsoftovih ključev za varni zagon. Poleg tega, za podrobnosti o Microsoft priporoča Konfiguracija predmeta varnega zagona, glejte Predmeti varnega zagona Microsoft GitHub Repo, saj je uradno mesto za vso vsebino predmeta varnega zagona.

|

Spremeni datum |

Opis spremembe |

|

September 2025 |

|

|

8. julij 2025 |

|

|

2. julij 2025 |

|