Posodobitve potrdil varnega zagona: navodila za strokovnjake in organizacije za IT

Velja za

Izvirni objavljeni datum: 26. junij 2025

ID zbirke znanja: 5062713

V tem članku so navodila za:

Organizacije (podjetja, mala podjetja in izobraževanje) z napravami in posodobitvami sistema Windows, ki jih upravlja IT.

Opomba: Če ste posameznik, ki je lastnik osebne naprave s sistemom Windows, preberite članek Naprave s sistemom Windows za domače uporabnike, podjetja in šole s posodobitvami, ki jih upravlja Microsoft.

V tem članku

Pregled

Ta članek je namenjen organizacijam z namenski strokovnjaki za IT, ki aktivno upravljajo posodobitve v svojem floti naprav. Večina tega članka se osredotoča na dejavnosti, ki so potrebne za uspešno uvedbo novih potrdil za varni zagon v organizaciji v oddelku za IT. Te dejavnosti vključujejo preskušanje vdelane programske opreme, spremljanje posodobitev naprave, začetek uvajanja in diagnosticiranje težav, ko se pojavijo. Predstavljenih je več načinov uvajanja in spremljanja. Poleg teh osnovnih dejavnosti ponujamo tudi več pripomočkov za uvedbo, vključno z možnostjo privolčasnega sodelovanja v odjemalskih napravah za sodelovanje v paketu CFR (Controlled Feature Rollout), ki je posebej na voljo za uvedbo potrdila.

V tem razdelku

Potek potrdila varnega zagona

Konfiguracija overitelja digitalnih potrdil, ki se imenuje tudi potrdila, ki jih zagotavlja Microsoft kot del infrastrukture varnega zagona, je ostala enaka od leta Windows 8 in Windows Server 2012. Ta potrdila so shranjena v spremenljivkah Signature Database (DB) in Key Exchange Key (KEK) v vdelani programski opremi. Microsoft je v vdelano programsko opremo naprave zagotovil enaka tri potrdila za celoten ekosistem proizvajalca strojne opreme (OEM). Ta potrdila podpirajo varni zagon v sistemu Windows in jih uporabljajo tudi operacijski sistemi drugih ponudnikov. Microsoft zagotavlja ta potrdila:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Pomembno: Vsa tri Microsoftova potrdila so nastavljena tako, da potečejo od junija 2026. V sodelovanju z našimi ekosistemskimi partnerji Microsoft uvaja nova potrdila, ki bodo v prihodnosti zagotovila varnost in neprekinjeno delovanje varnega zagona. Ko ta potrdila za leto 2011 potečejo, varnostne posodobitve za komponente zagona ne bodo več mogoče, kar ogroža varnost zagona in ogrožanje prizadetih naprav s sistemom Windows in iz varnostnih skladnosti. Če želite ohraniti funkcijo varnega zagona, morate vse naprave s sistemom Windows posodobiti tako, da bodo uporabljali potrdila za 2023, preden potečejo potrdila iz leta 2011.

Kaj se je spremenilo?

Trenutna potrdila za Microsoftov varni zagon (Microsoft Corporation KEK CA 2011, Microsoft Windows Production PCA 2011, Microsoft Corporation UEFI CA 2011) bodo začela veljati junija 2026 in bodo potekla do oktobra 2026.

Izdajamo nova potrdila za 2023 za ohranjanje varnosti in kontinuitete varnega zagona. Naprave morajo biti pred potekom potrdil iz leta 2011 posodobitve na certifikate iz leta 2023 ali pa ne bodo v skladu z varnostnimi predpisi in ogrožene.

Naprave s sistemom Windows, ki so bile izdelane od leta 2012, bodo morda potekla različica potrdil, ki jih je treba posodobiti.

Terminologija

|

CA |

Overitelj digitalnih potrdil |

|

PK |

Ključ platforme – nadzirajo ga proizvajalci strojne opreme |

|

KEK |

Ključ exchangeev ključ |

|

DB |

Zbirka podatkov s podpisom varnega zagona |

|

DBX |

Zbirka podatkov s preklicem varnega zagona |

Potrdila

|

Potrdilo, ki bo kmalu potekla |

Datum poteka |

Mesto shranjevanja |

Novo potrdilo |

Namen |

|---|---|---|---|---|

|

Microsoft Corporation KEK CA 2011 |

Jun 2026 |

Shranjeno v KEK |

Microsoft Corporation KEK CA 2023 |

Podpiše posodobitve za DB in DBX. |

|

Microsoft Windows Production PCA 2011 |

Oktober 2026 |

Shranjeno v zbirki podatkov |

Windows UEFI CA 2023 |

Podpiše se nalagalnik zagona sistema Windows. |

|

Microsoft Corporation UEFI CA 2011*† |

Jun 2026 |

Shranjeno v zbirki podatkov |

Microsoft UEFI CA 2023 Microsoft Option ROM CA 2023 |

Podpiše nalaganike zagona drugih ponudnikov in aplikacije EFI. Podpiše ROM-je z možnostjo drugega ponudnika. |

*Med podaljšanjem potrdila UEFI ZA MICROSOFT Corporation CA 2011 sta ustvarjeni dve potrdili za ločevanje podpisovanja nalagalnika zagona od možnosti podpisovanja ROM-a. To omogoča natančnejši nadzor nad zaupanjem sistema. Sistemi, ki morajo na primer zaupati možnostM, lahko dodajo UEFI Microsoft Option ROM CA 2023, ne da bi dodali zaupanje za nalagatelje zagona drugih ponudnikov.

† Vse naprave v vdelano programsko opremo ne vključujejo vmesnika Microsoft Corporation UEFI CA 2011. Le za naprave, ki vključujejo to potrdilo, priporočamo uporabo obeh novih potrdil, Microsoft UEFI CA 2023 in Microsoft Option ROM CA 2023. V nasprotnem primeru vam teh novih potrdil ni treba uporabiti.

Učbenik uvedbe za strokovnjake za IT

Načrtujte in izvajajte posodobitve potrdil za varni zagon v floti naprav s pripravo, spremljanjem, uvajanjem in odpravljanjem težav.

V tem razdelku

Preverjanje stanja varnega zagona v celotni floti: Ali je omogočen varni zagon?

Večina naprav, izdelanih od leta 2012, ima podporo za varni zagon in so odposlana z omogočenim varnim zagonom. Če želite preveriti, ali je v napravi omogočen varni zagon, naredite nekaj od tega:

-

Način GUI: Odprite začetni meni >nastavitve >in & varnost >Varnost sistema Windows >varnost naprave. V razdelku Varnost naprave bi moral razdelek Varni zagon pomeniti, da je varni zagon vklopljen.

-

Metoda ukazne vrstice: V ukazni poziv na skrbniški ravni v ogrodju PowerShell vnesite Confirm-SecureBootUEFI in pritisnite Enter. Ukaz mora vrniti vrednost True, ki označuje, da je varni zagon vklopljen.

V velikih uvedbah za floto naprav bo programska oprema za upravljanje, ki jo uporabljajo strokovnjaki za IT, treba preveriti, ali je omogočen varni zagon.

Način preverjanja stanja varnega zagona v napravah, ki jih upravlja Microsoft Intune, je na primer ustvarjanje in uvajanje skripta za skladnost s predpisi po meri za Intune. Nastavitve skladnosti s predpisi za Intune so zajete v razdelku Uporaba nastavitev skladnosti s predpisi po meri za naprave s sistemom Linux in Windows s storitvijo Microsoft Intune.

Kako so uvedene posodobitve

V naprave lahko ciljate na več načinov za posodobitve potrdila varnega zagona. Podrobnosti uvajanja, vključno z nastavitvami in dogodki, bomo obravnavali v nadaljevanju tega dokumenta. Ko v napravi ciljate na posodobitve, je v napravi nastavljena nastavitev, ki označuje, da mora naprava začeti postopek uporabe novih potrdil. Načrtovano opravilo se v napravi izvaja vsakih 12 ur in zazna, da je bila naprava usmerjena na posodobitve. Oris opravila:

-

Za DB se uporablja Windows UEFI CA 2023.

-

Če ima naprava v zbirki podatkov vmesnik Microsoft Corporation UEFI CA 2011, se za opravilo uporabita UEFI CA 2023 Microsoft Option ROM in Microsoft UEFI CA 2023 za DB.

-

Opravilo nato doda Microsoft Corporation KEK 2K CA 2023.

-

Načrtovano opravilo posodobi upravitelja zagona sistema Windows na upravitelja, ki ga je podpisal windows UEFI CA 2023. Sistem Windows bo zaznal, da je potreben vnovični zagon, preden lahko uporabite upravitelja zagona. Posodobitev upravitelja zagona bo zakasnila, dokler se ponovni zagon ne izvede naravno (na primer ob uporabi mesečnih posodobitev), nato pa bo sistem Windows znova poskusil uveljaviti posodobitev upravitelja zagona.

Preden se načrtovano opravilo premakne na naslednji korak, je treba uspešno dokončati vsakega od zgornjih korakov. Med tem postopkom bodo dnevniki dogodkov in drugo stanje na voljo kot pomoč pri spremljanju uvedbe. Več podrobnosti o spremljanju in dnevnikih dogodkov najdete spodaj.

Posodobitev potrdil za varni zagon omogoča prihodnjo posodobitev z upraviteljem zagona 2023, ki je varnejši. Posebne posodobitve v upravitelju zagona bodo v prihodnjih izdajah.

Koraki uvajanja

-

Priprava: Inventarja in preskusne naprave.

-

Pomisleki glede vdelane programske opreme

-

Spremljanje: Preverite spremljanje del in osnovnega načrta ladjevja.

-

Uvajanje: Ciljane naprave za posodobitve, začenši z majhnimi podnabori in razširjanjem na podlagi uspešnih preskusov.

-

Odpravljanje težav: Raziščite in odpravite morebitne težave s podporo za dnevnike in dobavitelje.

Pripravka

Strojna oprema in vdelana programska oprema za inventar. Ustvarite vzorčni vzorec naprav, ki temeljijo na izdelovalcu sistema, sistemskem modelu, različici BIOS-a/datumu, različici izdelka BaseBoard itd., ter preskusite posodobitve na teh vzorcih pred široko uvedbo. Ti parametri so običajno na voljo v sistemskih informacijah (MSINFO32).

Vzorčni ukazi ogrodja PowerShell za zbiranje informacij so:

(Get-CIMInstance Win32_ComputerSystem).Manufacturer

(Get-CIMInstance Win32_ComputerSystem).Model

(Get-CIMInstance Win32_BIOS).Description + ", " + (Get-CIMInstance Win32_BIOS).ReleaseDate.ToString("MM/dd/yyyy")

(Get-CIMInstance Win32_BaseBoard).Product

Pomisleki glede vdelane programske opreme

Uvajanje novih potrdil za varni zagon v floti naprav zahteva, da vdelana programska oprema naprave izpolnjuje vlogo pri dokončanju posodobitve. Microsoft pričakuje, da bo večina vdelane programske opreme naprave veljavna po pričakovanjih, vendar je pred uvedbo novih potrdil potrebno skrbno preskušanje.

Preglejte inventar strojne opreme in sestavite majhen, reprezentativen vzorec naprav na podlagi teh edinstvenih meril, kot so:

-

Izdelovalec

-

Številka modela

-

Različica vdelane programske opreme

-

Različica OEM Baseboard itd.

Preden naprave v floti uvedete širše, priporočamo, da preskusite posodobitve potrdil v reprezentativnih vzorčnih napravah (kot jih določajo dejavniki, kot so proizvajalec, model, različica vdelane programske opreme) in tako zagotovite uspešno obdelavo posodobitev. Priporočena navodila za število vzorčnih naprav, ki jih je treba preskusiti za vsako enolično kategorijo, je 4 ali več.

To bo pomagalo pri ustvarjanju zaupanja v vaš postopek uvajanja in pomagalo, da se izognemo nepričakovanim vplivom na vašo širšo floto.

V nekaterih primerih bo za uspešno posodobitev potrdil za varni zagon morda potrebna posodobitev vdelane programske opreme. V teh primerih priporočamo, da pri proizvajalcu strojne opreme naprave preverite, ali je na voljo posodobljena vdelana programska oprema.

Windows v virtualiziranih okoljih

Za Windows, ki se izvaja v navideznem okolju, obstajata dva načina za dodajanje novih potrdil v spremenljivke vdelane programske opreme za varni zagon:

-

Avtor navideznega okolja (AWS, Azure, Hyper-V, VMware itd.) lahko zagotovi posodobitev za okolje in vključi nova potrdila v virtualizirano vdelano programsko opremo. To bi delovalo za nove virtualizirane naprave.

-

Pri sistemu Windows, ki se izvaja v navideznem računalniku, se lahko posodobitve uveljavijo prek sistema Windows kot katere koli druge naprave, če virtualizirana vdelana programska oprema podpira posodobitve varnega zagona.

Spremljanje in uvajanje

Priporočamo, da začnete nadzor naprave pred uvedbo, da zagotovite pravilno delovanje nadzora in da imate dober smisel za stanje flote vnaprej. Možnosti nadziranja so na voljo spodaj.

Microsoft ponuja več načinov za uvajanje in spremljanje posodobitev potrdil varnega zagona.

Pomoč pri avtomatiziranem uvajanju

Microsoft zagotavlja dve pomoči pri uvajanju. Te pomoči so lahko uporabne pri uvajanju novih spričeval v floto. Obe pomoči zahtevata diagnostične podatke.

-

Možnost za zbirne posodobitve z vedri zaupanja: Microsoft lahko samodejno vključi skupine naprav z visoko stopnjo zanesljivosti v mesečne posodobitve glede na dodan diagnostične podatke, ki so v skupni rabi, kar koristi sistemom in organizacijam, ki ne morejo deliti diagnostičnih podatkov z drugimi. V tem koraku ni treba omogočiti diagnostičnih podatkov.

-

Organizacije in sistemi, ki lahko dajo diagnostične podatke v skupno rabo, Microsoftu zagotavljajo vidnost in zaupanje, da lahko naprave uspešno uvedejo potrdila. Več informacij o omogočanju diagnostičnih podatkov najdete v članku Konfiguracija diagnostičnih podatkov sistema Windows v vaši organizaciji. Ustvarjamo »vedra« za vsako enolično napravo (kot je določeno z atributi, ki vključujejo proizvajalca, različico matične plošče, izdelovalca vdelane programske opreme, različico vdelane programske opreme in dodatne podatkovne točke). Za vsako vedro spremljamo dokaze o uspehu v več napravah. Ko bomo videli dovolj uspešnih posodobitev in nobenih napak, bomo razmislili o vedru »z visokim zaupanjem« in te podatke dodali v mesečne zbirne posodobitve. Ko mesečne posodobitve uporabite za napravo v veddru z visoko stopnjo zanesljivosti, Windows samodejno uporabi potrdila za spremenljivke varnega zagona vmesnika UEFI v vdelani programski opremi.

-

Vedra z visoko stopnjo zanesljivosti vključujejo naprave, ki posodobitve obdelujejo pravilno. Seveda vse naprave ne bodo zagotavljale diagnostičnih podatkov, kar lahko omeji Microsoftovo zaupanje v zmožnost naprave, da posodobitve pravilno obdela.

-

Ta pomoč je privzeto omogočena za naprave z visoko stopnjo zaupanja in jo je mogoče onemogočiti z nastavitvijo, specifično za napravo. Več informacij bo posredovanih v prihodnjih izdajah sistema Windows.

-

-

Nadzorovana izdaja funkcij: Omogočite sodelovanje v napravah za uvedbo, ki ga upravlja Microsoft, če so omogočeni diagnostični podatki.

-

Nadzorovana izdaja funkcij (CFR) se lahko uporablja z odjemalskimi napravami v flotah organizacije. To zahteva, da naprave Microsoftu pošiljate zahtevane diagnostične podatke in signalizirajo, da naprava v tej napravi dovoljuje uporabo sistema CFR. Podrobnosti o tem, kako privoliti v sodelovanje, so opisane spodaj.

-

Microsoft bo upravljal postopek posodabljanja za ta nova potrdila v napravah s sistemom Windows, v katerih so na voljo diagnostični podatki, naprave pa sodelujejo v CFR (Nadzorovana izdaja funkcij). Medtem ko lahko CFR pomaga pri uvajanju novih spričeval, organizacije ne bodo mogel zanašati na KFR za odpravo svojih flot – treba bo izvesti korake, opisane v tem dokumentu v razdelku o načinih uvajanja, ki niso zajeti v avtomatiziranih pomočeh.

-

Omejitve: Obstaja nekaj razlogov, zakaj KFR morda ne deluje v vašem okolju. Na primer:

-

Diagnostični podatki niso na voljo ali pa diagnostičnih podatkov ni mogoče uporabiti kot del uvajanja CFR.

-

Naprave niso v podprtih odjemalskih različicah aplikacij Windows 11 in Windows 10 z razširjenimi varnostnimi posodobitvami (ESU).

-

-

Metode uvajanja, ki niso zajete v avtomatizirane pomoči

Izberite način, ki ustreza vašemu okolju. Izogibajte se načinom mešanja v isti napravi:

-

Registrski ključi: nadzor uvajanja in spremljanje rezultatov.Na voljo je več registrskih ključev za nadzor delovanja uvajanja potrdil in za nadzorovanje rezultatov. Poleg tega obstajata dva ključa za zavrnitev pomoči pri uvajanju, ki je opisana zgoraj. Če želite več informacij o registrskih ključih, glejte Iskanje registrskega ključa Posodobitve varni zagon – naprave s sistemom Windows, v katerih so nameščene posodobitve, ki jih upravlja IT.

-

pravilnik skupine Predmeti (GPO): Upravljanje nastavitev; nadzor prek registra in dnevnikov dogodkov.Microsoft bo v prihodnji posodobitvi zagotavljal podporo za upravljanje posodobitev varnega pravilnik skupine zagona. Upoštevajte, da pravilnik skupine za nastavitve, zato morate nadzor stanja naprave izvesti z nadomestnimi metodami, vključno z nadzorovanjem registrskih ključev in vnosov v dnevnik dogodkov.

-

WinCS (Windows Configuration System) CLI: Uporaba orodij ukazne vrstice za odjemalce, pridružene domeni.Skrbniki domen lahko namesto tega uporabijo sistem Windows Configuration System (WinCS), ki je vključen v posodobitve operacijskega sistema Windows, za uvajanje posodobitev varnega zagona v različnih odjemalcih in strežnikih sistema Windows, pridruženih domenam. Sestavljen je iz niza pripomočkov ukazne vrstice (tradicionalen izvedljivi modul in modul PowerShell) za poizvedbo in uporabo konfiguracij varnega zagona lokalno v računalniku. Če želite več informacij, glejte API-ji sistema Windows za konfiguracijo sistema (WinCS) za varni zagon.

-

Microsoft Intune/Configuration Manager: Uvedi skripte ogrodja PowerShell. Ponudnik storitev konfiguracije (CSP) bo v prihodnji posodobitvi na voljo za uvedbo s storitvijo Intune.

Nadzorovanje dnevnikov dogodkov

Za pomoč pri uvajanju posodobitev potrdila za varni zagon sta na voljo dva nova dogodka. Ti dogodki so podrobno opisani v člankih Posodobitev spremenljivih dogodkov varnega zagona DB in DBX:

-

ID dogodka: 1801 Ta dogodek je dogodek napake, ki označuje, da posodobljena potrdila niso bila uporabljena v napravi. Ta dogodek vsebuje nekaj podrobnosti, ki so značilne za napravo, vključno z atributi naprave, ki vam bodo pomagale povezati naprave, ki jih je treba še vedno posodobiti.

-

ID dogodka: 1808 Ta dogodek je informativni dogodek, ki kaže, da so za vdelano programsko opremo naprave uporabljena zahtevana nova potrdila za varni zagon.

Strategije uvajanja

Če želite zmanjšati tveganje, posodobitve varnega zagona raje uvedijte po stopnjah in ne hkrati. Začnite z majhno podnaborom naprav, preverite veljavnost rezultatov in nato razširite na dodatne skupine. Predlagamo, da začnete s podnabori naprav in dodajate dodatne podnabore naprav, ko pridobite zaupanje v te uvedbe. Z več dejavniki je mogoče določiti, kaj preide v podmnožico, vključno z rezultati preskusa v vzorčnih napravah in strukturi organizacije itd.

Odločitev o tem, katere naprave uvedete, je vaša odločitev. Tukaj so navedene nekatere možne strategije.

-

Velika flota naprav: začnite tako, da se zanašajo na zgoraj opisane pomoči za najpogostejše naprave, ki jih upravljate. Vzporedno se osredotočite na manj pogoste naprave, ki jih upravlja vaša organizacija. Preskusite majhne vzorčne naprave in, če je preskušanje uspešno, uvedete v preostale naprave iste vrste. Če preskus povzroči težave, raziščite vzrok težave in določite korake za odpravljanje težav. Priporočamo vam tudi, da razmislite o razredih naprav, ki imajo višjo vrednost v vašem floti, ter začnete preskušati in uvajati, da bi zagotovili, da bodo te naprave že na začetku posodobljene.

-

Majhna flota, velika različne: Če flota, ki jo upravljate, vsebuje veliko različnih strojev, kjer bi bilo preskušanje posameznih naprav prepovedano, razmislite o tem, da bi se močno zanašali na zgoraj opisani pomoči, zlasti za naprave, ki so verjetno skupne naprave na trgu. Najprej se osredotočite na naprave, ki so ključnega pomena za redno delovanje, preskusite in nato uvedete. Še naprej se premikajte po seznamu naprav z visoko prioriteto, preskušajte in uvajajte med spremljanjem flote, da potrdite, da nam pomagajo pri preostanku naprav.

Opombe

-

Bodite pozorni na starejše naprave, še posebej naprave, ki jih proizvajalec ne podpira več. Medtem ko bi morala vdelana programska oprema pravilno izvajati posodobitve, nekatere morda ne bodo delovale. V primerih, ko vdelana programska oprema ne deluje pravilno in naprava ni več podprta, razmislite o zamenjavi naprave, da zagotovite zaščito varnega zagona v celotni floti.

-

Nove naprave, proizvedene v zadnjih 1–2 letih, imajo morda že posodobljene certifikate, vendar v sistemu morda niso uporabili podpisanega upravitelja zagona za Windows UEFI CA 2023. Uporaba tega upravitelja zagona je kritični zadnji korak v uvajanju za vsako napravo.

-

Ko je naprava izbrana za posodobitve, lahko traja nekaj časa, preden se posodobitve končajo. Ocenite 48 ur in enega ali več ponovnih zagonov, da bodo potrdila veljavna.

Pogosta vprašanja

Za pogosta vprašanja glejte članek Pogosta vprašanja o varnem zagonu .

Odpravljanje težav

V tem razdelku

Pogoste težave in priporočila

V tem vodniku najdete podrobne informacije o tem, kako deluje postopek posodobitve potrdila za varni zagon, in predstavi nekaj korakov za odpravljanje težav, do katerih pride med uvajanjem v naprave. Posodobitve v ta razdelek, bodo po potrebi dodani.

Podpora za uvajanje potrdila varnega zagona

V podporo za posodobitve potrdila varnega zagona Windows vzdržuje načrtovano opravilo, ki se zažene enkrat vsakih 12 ur. Opravilo poišče bite v registrskem ključu AvailableUpdates , ki jih je treba obdelavi. Bits of interest used in deploying the certificates are in the following table. V stolpcu Vrstni red je navedeno vrstni red obdelave bitov.

|

Naročilo |

Bitna nastavitev |

Uporaba |

|---|---|---|

|

1 |

0x0040 |

Ta bit pove načrtovanem opravilu, naj v zbirki podatkov za varni zagon doda potrdilo windows UEFI CA 2023. To sistemu Windows omogoča, da zaupa upraviteljem zagona, ki so podpisani s tem potrdilom. |

|

2 |

0x0800 |

Ta bit pove načrtovanem opravilu, naj uporabi Microsoft UEFI CA 2023 za DB. Če 0x4000 nastavljen tudi ta ukaz, načrtovano opravilo preveri DB in uporabi Microsoft UEFI CA 2023 le, če najde Microsoft Corporation UEFI CA 2011 že v zbirki podatkov. |

|

3 |

0x1000 |

Ta bit pove načrtovanem opravilu, naj uporabi Microsoft Option ROM CA 2023 za DB. Če 0x4000, načrtovano opravilo preveri DB in uporabi microsoft Option ROM CA 2023 le, če najde Microsoft Corporation UEFI CA 2011 že v zbirki podatkov. |

|

2 & 3 |

0x4000 |

Ta bit spremeni delovanje bitov 0x0800 in 0x1000 tako, da uporabita le Microsoft UEFI CA 2023 in Microsoft Option ROM CA 2023, če DB že ima Microsoft Corporation UEFI CA 2011. Ta bit uporabi ta nova potrdila le, če je naprava zaupala potrdilu Microsoft Corporation UEFI CA 2011. Vse naprave s sistemom Windows ne zaupajo temu potrdilu. |

|

4 |

0x0004 |

Ta bit pove načrtovanem opravilu, naj poišče ključ strežnika Exchange, ki ste ga podpisali s ključem platforme naprave (PK). PK upravlja proizvajalec strojne opreme. Proizvajalci strojne opreme podpišejo Microsoftov KEK s svojo PK in ga dostaviti Microsoftu, kjer je vključen v zbirne posodobitve. |

|

5 |

0x0100 |

Ta bit pove načrtovanem opravilu, naj na zagonski particiji uporabi upravitelja zagona, ki ga je podpisal Windows UEFI CA 2023. S tem boste zamenjali upravitelja zagona za Microsoft Windows Production PCA 2011. |

Vsak bit je obdelan z načrtovanim dogodkom v vrstnem redu, ki je podan v zgornji tabeli.

Napredek skozi bite bi moral biti podoben temu:

-

Začetni meni: 0x5944

-

0x0040 → 0x5904 (uspešno uporabljen Windows UEFI CA 2023)

-

0x0800 → 0x5104 (Po potrebi je bil uporabljen Microsoft UEFI CA 2023)

-

0x1000 → 0x4104 (Po potrebi je bil uporabljen UEFI MICROSOFT Option ROM CA 2023)

-

0x0004 → 0x4100 (Uporabljeno za Microsoft Corporation KEK 2K CA 2023)

-

0x0100 → 0x4000 (Uporabljen je podpisan upravitelj zagona za Windows UEFI CA 2023)

Opombe

-

Ko je operacija, povezana z bitno posodobitvijo, uspešno dokončana, je ta bit počiščen iz ključa AvailableUpdates .

-

Če eden od teh operacij ne uspe, se zabeleži dogodek in postopek se znova izvede, ko se naslednjič zažene načrtovano opravilo.

-

Če je bit 0x4000 nastavljen, ne bo počiščen. Ko so obdelani vsi drugi biti, bo registrski ključ AvailableUpdates nastavljen na 0x4000.

1. težava: Napaka pri posodobitvi KEK: Naprava posodobi potrdila v DB varnega zagona, vendar ne napreduje mimo uvajanja novega potrdila ključa exchangeevega ključa v KEK varnega zagona.

Opomba Trenutno, ko pride do te težave, se zabeleži ID dogodka: 1796 (glejte Dogodki posodobitve za spremenljivko varnega zagona DB in DBX). V poznejši izdaji bo na voljo nov dogodek, ki označuje to določeno težavo.

Registrski ključ AvailableUpdates v napravi je nastavljen na 0x4104 in ne počisti 0x0004 bit, tudi po tem, ko je minilo več ponovnih zagonov in veliko časa.

Težava je morda v tem, da PK PROIZVAJALCA za napravo ne podpiše KEK. OEM nadzira PK za napravo in je odgovoren za podpisovanje novega potrdila Microsoft KEK ter za vračilo potrdila Microsoftu, tako da ga je mogoče vključiti v mesečne zbirne posodobitve.

Če naletite na to napako, pri proizvajalcu strojne opreme preverite, ali je upošteval korake, opisane v navodilih za ustvarjanje in upravljanje ključa za varni zagon sistema Windows.

2. težava: Napake vdelane programske opreme: Pri uporabi posodobitev potrdila se potrdila izročijo vdelani programski opremi, da veljajo za spremenljivke DB za varni zagon ali KEK. V nekaterih primerih vdelana programska oprema vrne napako.

Ko pride do te težave, varni zagon zabeleži ID dogodka: 1795. Če želite več informacij o tem dogodku, glejte Dogodki posodobitve spremenljivih dogodkov varnega zagona DB in DBX.

Priporočamo, da pri proizvajalcu strojne opreme preverite, ali je za napravo na voljo posodobitev vdelane programske opreme, s katero lahko odpravite to težavo.

Dodatni viri

Namig: Dodajte med zaznamke te dodatne vire.

Viri Microsoftove podpore za stranke

Če se želite obrnite na Microsoftovo podporo, glejte:

-

Microsoftova podpora in nato kliknite Windows.

-

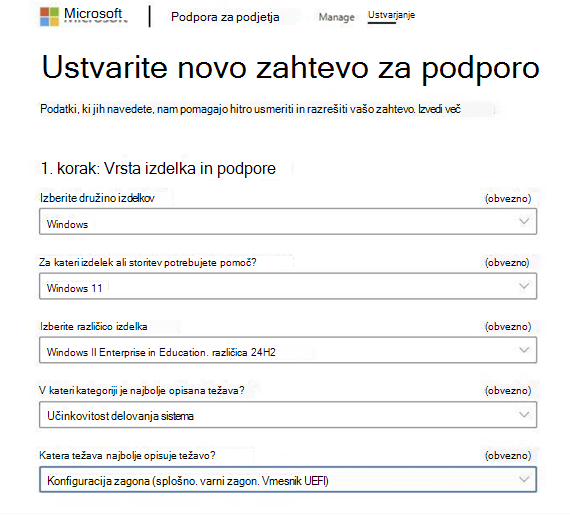

Podpora za podjetja in nato ustvari novo zahtevo za podporo.Ko ustvarite novo zahtevo za podporo, bi morala biti videti tako: