pravilnik skupine način varnega zagona za naprave s sistemom Windows, v katerih so nameščene posodobitve, ki jih upravlja IT

Velja za

Izvirni objavljeni datum: 30. oktober 2025

ID zbirke znanja: 5068198

|

V tem članku so navodila za:

Opomba: Če ste posameznik, ki je lastnik osebne naprave s sistemom Windows, glejte članek Naprave s sistemom Windows za domače uporabnike, podjetja in šole s posodobitvami, ki jih upravlja Microsoft. |

|

Razpoložljivost te podpore

|

|

Spremeni datum |

Opis spremembe |

|---|---|

|

11. november 2025 |

|

|

26. november 2025 |

|

V tem članku:

Uvod

V tem dokumentu je opisana podpora za uvajanje, upravljanje in nadzorovanje posodobitev potrdila varnega zagona s predmetom varnega pravilnik skupine zagona. Nastavitve so sestavljene iz:

-

Možnost proženja uvedbe v napravi

-

Nastavitev za privolitev v sodelovanje ali zavrnitev veder z visoko stopnjo zaupanja

-

Nastavitev za privolitev v microsoftovo upravljanje posodobitev/odjava od tega

pravilnik skupine način konfiguracije predmeta (GPO)

Ta način ponuja preprosto nastavitev varnega zagona, pravilnik skupine jo lahko skrbniki domen nastaviti tako, da uvedejo posodobitve varnega zagona za vse odjemalce in strežnike sistema Windows, pridružene domeni. Poleg tega lahko z nastavitvami za privolitev v sodelovanje/odjavo upravljate dve pomoči za varni zagon.

Če želite pridobiti posodobitve, ki vključujejo pravilnik za uvedbo posodobitev potrdila varnega zagona, glejte spodnji razdelek Viri.

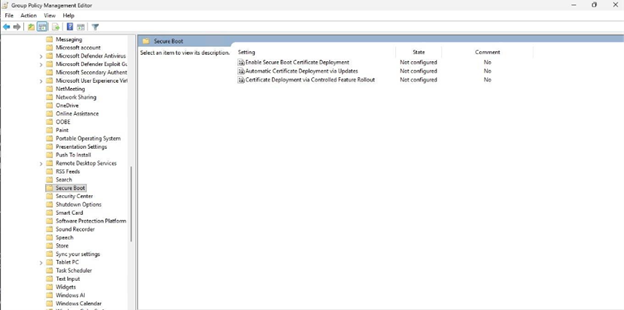

Ta pravilnik najdete na naslednji poti v uporabniškem pravilnik skupine:

Konfiguracija računalnika – >skrbniške predloge – >komponente sistema Windows – >varni zagon

Pomembno: Posodobitve varnega zagona so odvisne od vdelane programske opreme naprave, pri nekaterih napravah pa lahko pride do težav z združljivostjo. Če želite zagotoviti varno UV:

-

Preverite veljavnost pravilnika za posodobitev v vsaj eni reprezentativni napravi za vsako vrsto naprave v vaši organizaciji.

-

Preverite, ali so potrdila za varni zagon uspešno uporabljena za UEFI DB in KEK. Če želite podrobna navodila, glejte Posodobitve potrdil za varni zagon: navodila za strokovnjake za IT in organizacije.

-

Po preverjanju veljavnosti združite naprave po lojdri in uporabite pravilnik za te naprave za nadzorovano uvedro.

Razpoložljive nastavitve konfiguracije

Tri nastavitve, ki so na voljo za uvedbo potrdila za varni zagon, so opisane tukaj. Te nastavitve ustrezajo registrskim ključem, opisanim v posodobitvah registrskega ključa za varni zagon: naprave s sistemom Windows, v katerih so nameščene posodobitve, ki jih upravlja IT.

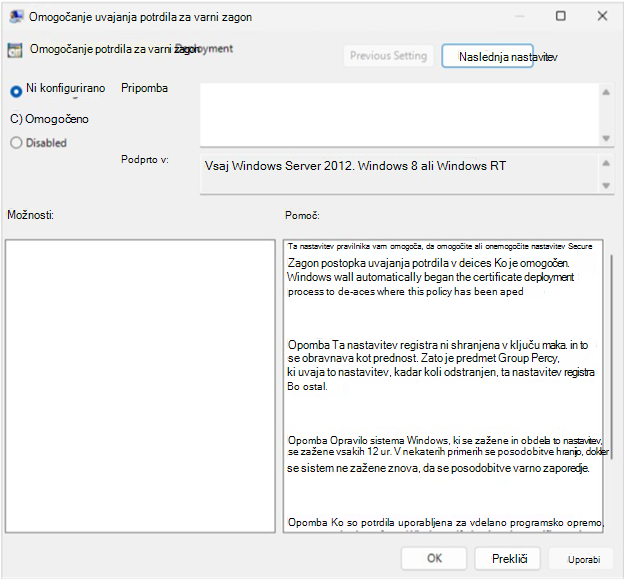

Omogočanje uvajanja potrdila za varni zagon

pravilnik skupine nastavitev: Omogočanje uvajanja potrdila za varni zagon

Opis: (Opis) Ta pravilnik nadzira, ali Sistem Windows v napravah zažene postopek uvajanja potrdila za varni zagon.

-

Omogočeno: Sistem Windows samodejno začne uvajati posodobljena potrdila za varni zagon, ko se zažene opravilo varnega zagona.

-

Onemogočeno: Sistem Windows ne uvede potrdil samodejno.

-

Ni konfigurirano: Privzeto delovanje je uporabljeno (brez samodejnega uvajanja).

Opombe:

-

Opravilo, ki obdela to nastavitev, se zažene vsakih 12 ur. Za varno dokončanje nekaterih posodobitev boste morda morali znova zagnati računalnik.

-

Ko so potrdila uporabljena za vdelano programsko opremo, jih ni mogoče odstraniti iz sistema Windows. Brisanje potrdil je treba izvesti prek vmesnika vdelane programske opreme.

-

Ta nastavitev velja za prednost; če je predmet pravilnika skupin odstranjen, ostane vrednost registra.

-

Ustreza registrskem ključu AvailableUpdates.

Samodejna uvedba potrdila prek Posodobitve

pravilnik skupine nastavitev: Samodejna uvedba potrdila prek Posodobitve

Opis: (Opis) Ta pravilnik nadzira, ali se posodobitve potrdil za varni zagon samodejno uporabijo prek mesečnih varnostnih posodobitev in posodobitev, ki niso varnostne. Naprave, ki jih je Microsoft potrdil, da lahko obdelujejo spremenljive posodobitve varnega zagona, bodo te posodobitve prejele kot del zbirnega servisiranja in jih samodejno uporabili.

Opomba: Če omogočite ta pravilnik, onemogočite samodejno uvedbo potrdila Posodobitve. To je enakovredno nastavitvi registrskega ključa HighConfidenceOptOut na 1.Če onemogočite ta pravilnik, se lahko odločite za samodejno uvedbo potrdila Posodobitve, kar je enako nastavitvi HighConfidenceOptOut na 0.

-

Omogočeno: samodejna uvedba je blokirana; je treba posodobitve upravljati ročno.

-

Onemogočeno: naprave z rezultati potrjenih posodobitev bodo med servisiranjem samodejno prejemale posodobitve potrdil.

-

Ni konfigurirano: Samodejna uvedba se privzeto izvede.

Opombe:

-

Naprave, ki so bile nameravane, so bile potrjene za uspešno obdelavo posodobitev.

-

Konfigurirajte ta pravilnik tako, da se odloči za samodejno uvajanje.

-

Ustreza registrskem ključu HighConfidenceOptOut.

Uvajanje potrdila z nadzorovano uvedbo funkcij

pravilnik skupine nastavitev: Uvajanje potrdila prek nadzorovane uvedbe funkcij

Opis: (Opis) S tem pravilnikom lahko podjetja sodelujejo pri nadzorovani namestitvi funkcije posodobitve potrdila za varni zagon, ki jo upravlja Microsoft.

-

Omogočeno: Microsoft pomaga pri uvajanju potrdil v naprave, včlanene v uvedbo.

-

Onemogočeno ali Ni konfigurirano: Brez sodelovanja v nadzorovani uve eno.

Zahteve:

-

Naprava mora Microsoftu poslati zahtevane diagnostične podatke. Če želite več podrobnosti, glejte Konfiguriranje diagnostičnih podatkov sistema Windows v organizaciji – Zasebnost sistema Windows | Microsoft Learn.

-

Ustreza registrskem ključu MicrosoftUpdateManagedOptIn.

Viri

Za podrobnosti o rezultatih nadzora rezultatov naprave glejte tudi posodobitve registrskega ključa za varni zagon: naprave s sistemom Windows s posodobitvami, ki jih upravlja IT , za podrobnosti o registrskih ključih UEFICA2023Status in UEFICA2023Error .

Za dogodke, uporabne pri razumevanju stanja naprav, atributov naprave in ID-jev vedra naprave, glejte Dogodki posodobitve spremenljivih posodobitev za varni zagon DB in DBX. Bodite posebej pozorni na dogodka 1801 in 1808, ki sta opisana na strani z dogodki.

Za pravilnik skupine MSIs in referenčno preglednico z nastavitvami pravilnika skupine uporabite spodnje povezave ali zagotovite, da bodo skrbniške predloge, ki jih uporabljate, objavljene na datumih, navedenih v tabeli, ali za datumi.

|

Platforma |

Objavljeno MSI |

Preglednica z referenčnimi nastavitvami objavljenega GP-a |

|---|---|---|

|

Odjemalec |

Objavljeno: 27. 10. 2025 |

Objavljeno: 2. 10. 2025 |

|

Strežnik |

Objavljeno: 27. 10. 2025 |

Objavljeno: 27. 10. 2025 |