การอัปเดตใบรับรองการบูตแบบปลอดภัย: คําแนะนําสําหรับผู้เชี่ยวชาญด้าน IT และองค์กร

นำไปใช้กับ

วันที่เผยแพร่ครั้งแรก: 26 มิถุนายน 2025

KB ID: 5062713

บทความนี้มีคําแนะนําสําหรับ:

องค์กร (องค์กร ธุรกิจขนาดเล็ก และการศึกษา) ที่มีอุปกรณ์และการอัปเดต Windows ที่มีการจัดการด้าน IT

หมายเหตุ: หากคุณเป็นเจ้าของอุปกรณ์ Windows ส่วนบุคคล โปรดไปที่บทความ อุปกรณ์ Windows สําหรับผู้ใช้ที่บ้าน ธุรกิจ และโรงเรียนที่มีการอัปเดตที่ได้รับการจัดการจาก Microsoft

|

เปลี่ยนวันที่ |

เปลี่ยนคําอธิบาย |

|---|---|

|

วันที่ 10 พฤศจิกายน 2568 |

|

|

วันที่ 11 พฤศจิกายน 2568 |

แก้ไขการพิมพ์ผิดสองตัวภายใต้ "การสนับสนุนการปรับใช้ใบรับรองการบูตแบบปลอดภัย"

|

ในบทความนี้:

ภาพรวม

บทความนี้มีไว้สําหรับองค์กรที่มีผู้เชี่ยวชาญด้านไอทีโดยเฉพาะที่จัดการการอัปเดตในอุปกรณ์ของตน บทความนี้ส่วนใหญ่จะมุ่งเน้นไปที่กิจกรรมที่จําเป็นสําหรับแผนก IT ขององค์กรเพื่อให้ประสบความสําเร็จในการปรับใช้ใบรับรองการบูตแบบปลอดภัยใหม่ กิจกรรมเหล่านี้รวมถึงการทดสอบเฟิร์มแวร์ การตรวจสอบการอัปเดตอุปกรณ์ การเริ่มต้นการปรับใช้ และการวินิจฉัยปัญหาที่เกิดขึ้น มีการนําเสนอวิธีการปรับใช้และการตรวจสอบหลายวิธี นอกเหนือจากกิจกรรมหลักเหล่านี้แล้ว เรายังเสนอเครื่องมือช่วยเหลือการปรับใช้หลายอย่าง รวมถึงตัวเลือกในการเลือกเข้าร่วมอุปกรณ์ไคลเอ็นต์สําหรับการเข้าร่วม Controlled Feature Rollout (CFR) โดยเฉพาะสําหรับการปรับใช้ใบรับรอง

ในส่วนนี้

ใบรับรองการบูตแบบปลอดภัยหมดอายุ

การกําหนดค่าของผู้ออกใบรับรอง (CA) หรือที่เรียกว่าใบรับรองที่ Microsoft จัดหาให้โดยเป็นส่วนหนึ่งของโครงสร้างพื้นฐาน Secure Boot ยังคงเหมือนเดิมตั้งแต่ Windows 8 และ Windows Server 2012 ใบรับรองเหล่านี้จะถูกเก็บไว้ในตัวแปรฐานข้อมูลลายเซ็น (DB) และคีย์ Exchange Key (KEK) ในเฟิร์มแวร์ Microsoft ได้ให้ใบรับรองสามรายการเดียวกันในระบบนิเวศของผู้ผลิตอุปกรณ์ดั้งเดิม (OEM) เพื่อรวมไว้ในเฟิร์มแวร์ของอุปกรณ์ ใบรับรองเหล่านี้สนับสนุนการบูตแบบปลอดภัยใน Windows และยังใช้โดยระบบปฏิบัติการ (OS) ของบริษัทอื่นด้วย ใบรับรองต่อไปนี้ให้บริการโดย Microsoft:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

สิ่งสำคัญ: ใบรับรองที่ Microsoft มีให้ทั้งสามรายการจะหมดอายุตั้งแต่เดือนมิถุนายน 2026 ในการทํางานร่วมกันกับคู่ค้าระบบนิเวศของเรา Microsoft จะเปิดตัวใบรับรองใหม่ที่จะช่วยรับรองความปลอดภัยในการบูตแบบปลอดภัยและความต่อเนื่องสําหรับอนาคต เมื่อใบรับรอง 2011 เหล่านี้หมดอายุ การอัปเดตด้านความปลอดภัยสําหรับคอมโพเนนต์การเริ่มต้นระบบจะไม่สามารถทําได้อีกต่อไป ทําให้ความปลอดภัยของการบูตหยุดทํางานและทําให้อุปกรณ์ Windows ที่ได้รับผลกระทบมีความเสี่ยงและไม่ปฏิบัติตามความปลอดภัย เพื่อรักษาฟังก์ชันการทํางานของการบูตแบบปลอดภัย อุปกรณ์ Windows ทั้งหมดต้องได้รับการอัปเดตเพื่อใช้ใบรับรอง 2023 ก่อนที่ใบรับรอง 2011 จะหมดอายุ

มีอะไรเปลี่ยนแปลงบ้าง

ใบรับรองการบูตแบบปลอดภัยของ Microsoft ปัจจุบัน (Microsoft Corporation KEK CA 2011, Microsoft Windows Production PCA 2011, Microsoft Corporation UEFI CA 2011) จะเริ่มหมดอายุในเดือนมิถุนายน 2026 และจะหมดอายุภายในเดือนตุลาคม 2026

มีการเผยแพร่ใบรับรอง 2023 ใหม่เพื่อรักษาความปลอดภัยในการบูตแบบปลอดภัยและต่อเนื่อง อุปกรณ์ต้องอัปเดตเป็นใบรับรอง 2023 ก่อนที่ใบรับรอง 2011 จะหมดอายุ หรือจะอยู่นอกกฎความปลอดภัยและตกอยู่ในความเสี่ยง

อุปกรณ์ Windows ที่ผลิตขึ้นตั้งแต่ปี 2012 อาจมีใบรับรองรุ่นที่หมดอายุ ซึ่งต้องได้รับการอัปเดต

วิชาว่าด้วยคําศัพท์

|

CA |

ผู้ออกใบรับรอง |

|

PK |

คีย์แพลตฟอร์ม – ควบคุมโดย OEM |

|

KEK |

คีย์ Exchange |

|

DB |

ฐานข้อมูลลายเซ็นการบูตแบบปลอดภัย |

|

DBX |

การบูตแบบปลอดภัยถูกเพิกถอนฐานข้อมูลลายเซ็น |

ใบ รับรอง

|

ใบรับรองที่หมดอายุ |

วันหมดอายุ |

การจัดเก็บตําแหน่งที่ตั้ง |

ใบรับรองใหม่ |

วัตถุประสงค์ |

|---|---|---|---|---|

|

Microsoft Corporation KEK CA 2011 |

มิ.ย. 2026 |

เก็บไว้ใน KEK |

Microsoft Corporation KEK 2K CA 2023 |

ลงชื่ออัปเดต DB และ DBX |

|

Microsoft Windows Production PCA 2011 |

ต.ค. 2569 |

เก็บไว้ใน DB |

Windows UEFI CA 2023 |

เซ็นชื่อในตัวโหลดการบูตของ Windows |

|

Microsoft Corporation UEFI CA 2011*† |

มิ.ย. 2026 |

เก็บไว้ใน DB |

Microsoft UEFI CA 2023 Microsoft Option ROM UEFI CA 2023 |

เซ็นชื่อในตัวโหลดการบูตของบริษัทอื่นและแอปพลิเคชัน EFI เซ็นชื่อในตัวเลือกรอมของบริษัทอื่น |

*ในระหว่างการต่ออายุใบรับรอง Microsoft Corporation UEFI CA 2011 จะมีการสร้างใบรับรองสองใบขึ้นเพื่อแยกตัวโหลดการเริ่มต้นระบบที่เซ็นชื่อจากตัวเลือก ROM ซึ่งช่วยให้สามารถควบคุมความเชื่อถือของระบบได้ดียิ่งขึ้น ตัวอย่างเช่น ระบบที่ต้องเชื่อถือตัวเลือก ROMs สามารถเพิ่ม Microsoft Option ROM UEFI CA 2023 โดยไม่ต้องเพิ่มความเชื่อถือสําหรับตัวโหลดการบูตของบริษัทอื่น

† อุปกรณ์ทั้งหมดไม่ได้รวม Microsoft Corporation UEFI CA 2011 ในเฟิร์มแวร์ เฉพาะอุปกรณ์ที่มีใบรับรองนี้เราขอแนะนําให้ใช้ทั้งใบรับรองใหม่ Microsoft UEFI CA 2023 และ Microsoft Option ROM UEFI CA 2023 มิฉะนั้น ไม่จําเป็นต้องใช้ใบรับรองใหม่สองใบนี้

ปรับใช้หนังสือเล่นสําหรับผู้เชี่ยวชาญด้านไอที

วางแผนและดําเนินการอัปเดตใบรับรองการบูตแบบปลอดภัยในอุปกรณ์ของคุณผ่านการเตรียมความพร้อม การตรวจสอบ การปรับใช้ และการแก้ไข

ในส่วนนี้

การตรวจสอบสถานะการบูตแบบปลอดภัยในอุปกรณ์ทั้งหมดของคุณ: การบูตแบบปลอดภัยเปิดใช้งานอยู่หรือไม่

อุปกรณ์ส่วนใหญ่ที่ผลิตตั้งแต่ปี 2012 มีการสนับสนุนการบูตแบบปลอดภัย และจะจัดส่งมาพร้อมกับ Secure Boot ที่เปิดใช้งาน เมื่อต้องการตรวจสอบว่าอุปกรณ์เปิดใช้งานการบูตแบบปลอดภัยหรือไม่ ให้เลือกทําอย่างใดอย่างหนึ่งต่อไปนี้:

-

วิธี GUI: ไปที่เริ่มต้นการตั้งค่า > > ความเป็นส่วนตัว & ความปลอดภัย > ความปลอดภัยของ Windows > ความปลอดภัยของอุปกรณ์ ภายใต้ ความปลอดภัยของอุปกรณ์ ส่วนการบูตแบบปลอดภัยควรระบุว่าการบูตแบบปลอดภัยเปิดอยู่

-

วิธีการบรรทัดคําสั่ง: ที่พร้อมท์คําสั่งด้วยสิทธิ์ผู้ดูแลใน PowerShell ให้พิมพ์ Confirm-SecureBootUEFI แล้วกด Enter คําสั่งควรส่งกลับ True ที่ระบุว่าการบูตแบบปลอดภัยเปิดอยู่

ในการปรับใช้ขนาดใหญ่สําหรับกลุ่มอุปกรณ์ ซอฟต์แวร์การจัดการที่ผู้เชี่ยวชาญด้าน IT ใช้จะต้องตรวจสอบการเปิดใช้งานการบูตแบบปลอดภัย

ตัวอย่างเช่น วิธีการตรวจสอบสถานะการบูตแบบปลอดภัยบนอุปกรณ์ที่จัดการโดย Microsoft Intune คือการสร้างและปรับใช้สคริปต์การปฏิบัติตามข้อบังคับแบบกําหนดเอง Intune การตั้งค่าการปฏิบัติตามข้อบังคับ Intune ครอบคลุมอยู่ใน ใช้การตั้งค่าการปฏิบัติตามข้อบังคับแบบกําหนดเองสําหรับอุปกรณ์ Linux และ Windows กับ Microsoft Intune

ตัวอย่าง สคริปต์ Powershell เพื่อตรวจสอบว่าการบูตแบบปลอดภัยเปิดใช้งานอยู่หรือไม่:

# เตรียมใช้งานวัตถุผลลัพธ์ในการเตรียมพร้อมสําหรับการตรวจสอบสถานะการบูตแบบปลอดภัย

$result = [PSCustomObject]@{

SecureBootEnabled = $null

}

ลอง {

$result SecureBootEnabled = Confirm-SecureBootUEFI -ErrorAction Stop

Write-Verbose "เปิดใช้งานการบูตแบบปลอดภัย: $($result SecureBootEnabled)"

} จับ {

$result SecureBootEnabled = $null

Write-Warning "ไม่สามารถตรวจสอบสถานะการบูตแบบปลอดภัย: $_"

}

หากไม่ได้เปิดใช้งาน Secure Boot คุณสามารถข้ามขั้นตอนการอัปเดตด้านล่างเนื่องจากไม่สามารถใช้งานได้

วิธีการปรับใช้การอัปเดต

มีหลายวิธีในการกําหนดเป้าหมายอุปกรณ์สําหรับการอัปเดตใบรับรองการบูตแบบปลอดภัย รายละเอียดการปรับใช้ รวมถึงการตั้งค่าและเหตุการณ์จะกล่าวถึงต่อไปในเอกสารนี้ เมื่อคุณกําหนดเป้าหมายอุปกรณ์สําหรับการอัปเดต จะมีการตั้งค่าบนอุปกรณ์เพื่อระบุว่าอุปกรณ์ควรเริ่มกระบวนการนําใบรับรองใหม่ไปใช้ งานที่กําหนดเวลาไว้จะทํางานบนอุปกรณ์ทุก 12 ชั่วโมงและตรวจพบว่าอุปกรณ์ถูกกําหนดเป้าหมายสําหรับการอัปเดต เค้าร่างของสิ่งที่งานทํามีดังนี้:

-

Windows UEFI CA 2023 ถูกนําไปใช้กับ DB

-

หากอุปกรณ์มี Microsoft Corporation UEFI CA 2011 ใน DB งานนั้นจะใช้ Microsoft Option ROM UEFI CA 2023 และ Microsoft UEFI CA 2023 กับ DB

-

งานนี้จึงเพิ่ม Microsoft Corporation KEK 2K CA 2023

-

สุดท้าย งานที่กําหนดเวลาไว้จะอัปเดตตัวจัดการการเริ่มต้นระบบ Windows ให้เป็นตัวจัดการที่ลงชื่อโดย Windows UEFI CA 2023 Windows จะตรวจพบว่าจําเป็นต้องเริ่มระบบใหม่ก่อนจึงจะสามารถนําตัวจัดการการเริ่มต้นระบบไปใช้ได้ การอัปเดตตัวจัดการการเริ่มต้นระบบจะล่าช้ากว่าการเริ่มระบบใหม่ตามปกติ (เช่น เมื่อมีการอัปเดตรายเดือน) จากนั้น Windows จะพยายามใช้การอัปเดตตัวจัดการการเริ่มต้นระบบอีกครั้ง

แต่ละขั้นตอนข้างต้นต้องเสร็จสมบูรณ์ก่อนที่งานที่กําหนดเวลาไว้จะย้ายไปยังขั้นตอนถัดไป ในระหว่างกระบวนการนี้ บันทึกเหตุการณ์และสถานะอื่นๆ จะพร้อมใช้งานเพื่อช่วยในการตรวจสอบการปรับใช้ รายละเอียดเพิ่มเติมเกี่ยวกับการตรวจสอบและบันทึกเหตุการณ์มีอยู่ด้านล่างนี้

การอัปเดตใบรับรองการบูตแบบปลอดภัยทําให้สามารถอัปเดตในอนาคตเป็นตัวจัดการการเริ่มต้นระบบของปี 2023 ซึ่งมีความปลอดภัยมากกว่า การอัปเดตเฉพาะในตัวจัดการการเริ่มต้นระบบจะเปิดตัวในอนาคต

ขั้นตอนการปรับใช้

-

การเตรียมการ: อุปกรณ์สินค้าคงคลังและการทดสอบ

-

ข้อควรพิจารณาเกี่ยวกับเฟิร์มแวร์

-

การตรวจสอบ: ตรวจสอบการทํางานและพื้นฐานกองเรือของคุณ

-

การปรับใช้: อุปกรณ์เป้าหมายสําหรับการอัปเดต เริ่มต้นด้วยชุดย่อยขนาดเล็กและขยายตามการทดสอบที่ประสบความสําเร็จ

-

การแก้ไข: ตรวจสอบและแก้ไขปัญหาโดยใช้บันทึกและการสนับสนุนผู้จัดจําหน่าย

การตระเตรียม

ฮาร์ดแวร์และเฟิร์มแวร์สินค้าคงคลัง สร้างตัวอย่างอุปกรณ์ที่เป็นตัวแทนตามผู้ผลิตระบบ รุ่นระบบ เวอร์ชัน BIOS/วันที่ เวอร์ชันผลิตภัณฑ์ BaseBoard เป็นต้น และทดสอบการอัปเดตบนอุปกรณ์เหล่านั้นก่อนที่จะปรับใช้ในวงกว้าง พารามิเตอร์เหล่านี้มักจะมีอยู่ในข้อมูลระบบ (MSINFO32) ใช้คําสั่ง PowerShell ตัวอย่างที่มีในการตรวจสอบสถานะการอัปเดตการบูตแบบปลอดภัยและอุปกรณ์สินค้าคงคลังทั่วทั้งองค์กรของคุณ

หมายเหตุ: คําสั่งเหล่านี้จะนําไปใช้หากเปิดใช้งานสถานะการบูตแบบปลอดภัย

หมายเหตุ: คําสั่งเหล่านี้จํานวนมากต้องการสิทธิ์ระดับผู้ดูแลระบบในการทํางาน

ตัวอย่างสคริปต์การเก็บรวบรวมข้อมูลการบูตแบบปลอดภัย

คัดลอกและวางสคริปต์ตัวอย่างนี้และปรับเปลี่ยนตามที่จําเป็นสําหรับสภาพแวดล้อมของคุณ: สคริปต์การเก็บรวบรวมข้อมูลสินค้าคงคลัง Secure Boot ตัวอย่าง

ขั้นตอนแรกหากเปิดใช้งานการบูตแบบปลอดภัยคือการตรวจสอบว่ามีเหตุการณ์ที่ค้างอยู่ซึ่งเพิ่งได้รับการอัปเดตหรืออยู่ในกระบวนการอัปเดตใบรับรองการบูตแบบปลอดภัยหรือไม่ ความสนใจที่เฉพาะเจาะจงคือเหตุการณ์ล่าสุดใน 1801 และ 1808

เหตุการณ์เหล่านี้อธิบายรายละเอียดในเหตุการณ์การอัปเดตตัวแปร DB และ DBX ของ Secure Boot นอกจากนี้ โปรดตรวจสอบส่วน การตรวจสอบและการปรับใช้ สําหรับวิธีที่เหตุการณ์สามารถแสดงสถานะของการอัปเดตที่ค้างอยู่

สถานะล่าสุดของเหตุการณ์ที่ค้างอยู่ 1801 และ 1808 สามารถบันทึกได้โดยคําสั่ง PowerShell ตัวอย่างต่อไปนี้:

#If เปิดใช้งานการบูตแบบปลอดภัย ขอแนะนําให้ดึงเหตุการณ์ 1801 จากอุปกรณ์โดยใช้เครื่องมือการรวมบันทึกที่มีอยู่ (เช่น Splunk) หรือผ่านคําสั่งต่างๆ ต่อไปนี้:

# 1. ก่อนอื่น ให้เรียกใช้คําสั่งเพื่อรับเหตุการณ์ที่เกี่ยวข้องกับการใช้งาน

$allEventIds = @(1801,1808)

$events = @(Get-WinEvent -FilterHashtable @{LogName='System'; ID=$allEventIds} -MaxEvents 20 -ErrorAction SilentlyContinue)

# 2. รับเหตุการณ์ 1801 ล่าสุด

$latest_1801_Event = $events | Where-Object {$_. ID -eq 1801} | Sort-Object TimeCreated -จากมากไปหาน้อย | TimeCreated | TimeCreated Select-Object -First 1

# 3. รับเหตุการณ์ 1808 ล่าสุด

$latest_1808_Event = $events | Where-Object {$_. ID -eq 1808} | Sort-Object TimeCreated -จากมากไปหาน้อย | TimeCreated | TimeCreated Select-Object -First 1

# 4. แยกความเชื่อมั่นจากข้อความเหตุการณ์ 1801

if ($latest_1801_Event) {

if ($latest_1801_Event.Message -match '(High Confidence|ต้องการข้อมูลเพิ่มเติม|ไม่รู้จัก|หยุดชั่วคราว)') {

$confidence = $matches[1]

Write-Host "ความเชื่อมั่น: $confidence"

} อื่น {

Write-Host "พบเหตุการณ์ 1801 แต่พบค่าความเชื่อมั่นที่ไม่ได้อยู่ในรูปแบบที่คาดไว้"

}

} อื่น {

Write-Host "ไม่พบเหตุการณ์ 1801"

}

#If ค่าคือ "High Confidence" ขอแนะนําให้ปรับเปลี่ยนรีจิสทรีคีย์เพื่อเริ่มการอัปเดต โดยจะสําเร็จตามที่กําหนดโดยการมีอยู่ของเหตุการณ์ 1808 บนอุปกรณ์ หากมีเหตุการณ์ 1808 อยู่แล้วบนอุปกรณ์ แสดงว่า CA ได้รับการอัปเดตแล้ว จับภาพและตรวจสอบค่าของ "$latest_1808_Event" หลังจากอัปเดตใบรับรองเพื่อยืนยัน

# 5. ตรวจหาเหตุการณ์ 1808 (ระบุการอัปเดต Secure Boot CA ที่สําเร็จ)

if ($latest_1808_Event) {

Write-Host "พบเหตุการณ์ 1808 - ใบรับรอง Secure Boot CA ได้รับการอัปเดตแล้ว"

Write-Host "เวลาของเหตุการณ์: $($latest_1808_Event.TimeCreated)"

# เหตุการณ์ 1808 ได้รับการบันทึกเมื่อการอัปเดต Secure Boot Certificate Authority (CA) เสร็จสมบูรณ์

} อื่น {

Write-Host "ไม่พบเหตุการณ์ 1808 - ใบรับรอง Secure Boot CA ยังไม่ได้รับการปรับปรุง"

}

ขั้นตอนถัดไปคือสร้างอุปกรณ์สินค้าคงคลังทั่วทั้งองค์กรของคุณ รวบรวมรายละเอียดต่อไปนี้ด้วยคําสั่ง PowerShell เพื่อสร้างตัวอย่างที่เป็นตัวแทน:

ตัวระบุพื้นฐาน (ค่า 2 ค่า)

1. HostName - $env: COMPUTERNAME

2. CollectionTime - Get-Date

รีจิสทรี: คีย์หลักของการบูตแบบปลอดภัย (3 ค่า)

3. SecureBootEnabled - Confirm-SecureBootUEFI cmdlet หรือ HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

4. HighConfidenceOptOut - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

5. AvailableUpdates - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

รีจิสทรี: คีย์การให้บริการ (3 ค่า)

6. UEFICA2023Status -HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

7. UEFICA2023Capable - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

8. UEFICA2023Error - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

รีจิสทรี: แอตทริบิวต์ของอุปกรณ์ (7 ค่า)

9. OEMManufacturerName - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

10. OEMModelSystemFamily - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

11. OEMModelNumber - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

12. FirmwareVersion - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

13. FirmwareReleaseDate - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

14. OSArchitecture - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

15. CanAttemptUpdateAfter - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

บันทึกเหตุการณ์: บันทึกของระบบ (5 ค่า)

16. LatestEventId - เหตุการณ์การบูตแบบปลอดภัยล่าสุด

17. BucketID - แยกจากเหตุการณ์ 1801/1808

18. ความเชื่อมั่น - แยกจากเหตุการณ์ 1801/1808

19. เหตุการณ์ 1801 นับ - จํานวนของเหตุการณ์

20. Event1808Count - จํานวนของเหตุการณ์

คิวรี WMI/CIM (4 ค่า)

21. OSVersion - Get-CimInstance Win32_OperatingSystem

22. LastBootTime - Get-CimInstance Win32_OperatingSystem

23. BaseBoardManufacturer - Get-CimInstance Win32_BaseBoard

24. BaseBoardProduct - Get-CimInstance Win32_BaseBoard

25. (Get-CIMInstance Win32_ComputerSystem) ผู้ผลิต

26. (Get-CIMInstance Win32_ComputerSystem) แบบ

27. (Get-CIMInstance Win32_BIOS) คําอธิบาย + ", " + (Get-CIMInstance Win32_BIOS) ReleaseDate.ToString("MM/dd/yyyy")

28. (Get-CIMInstance Win32_BaseBoard) ผลิตภัณฑ์

ข้อควรพิจารณาเกี่ยวกับเฟิร์มแวร์

การปรับใช้ใบรับรองการบูตแบบปลอดภัยใหม่กับกลุ่มอุปกรณ์จําเป็นต้องให้เฟิร์มแวร์ของอุปกรณ์มีบทบาทในการทําการอัปเดตให้เสร็จสมบูรณ์ ขณะที่ Microsoft คาดหวังว่าเฟิร์มแวร์อุปกรณ์ส่วนใหญ่จะทํางานตามที่คาดไว้ คุณจําเป็นต้องทําการทดสอบอย่างระมัดระวังก่อนที่จะปรับใช้ใบรับรองใหม่

ตรวจสอบสินค้าคงคลังของฮาร์ดแวร์ของคุณและสร้างตัวอย่างขนาดเล็กที่เป็นตัวแทนของอุปกรณ์ตามเกณฑ์เฉพาะต่อไปนี้ เช่น:

-

ผู้ผลิต

-

หมายเลขรุ่น

-

เวอร์ชันเฟิร์มแวร์

-

OEM รุ่น Baseboard ฯลฯ

ก่อนที่จะปรับใช้อย่างกว้างขวางกับอุปกรณ์ในกองของคุณ เราขอแนะนําให้คุณทดสอบการอัปเดตใบรับรองบนอุปกรณ์ตัวอย่างที่เป็นตัวแทน (ตามที่กําหนดโดยปัจจัยต่างๆ เช่น ผู้ผลิต รุ่น เวอร์ชันเฟิร์มแวร์) เพื่อให้แน่ใจว่าการอัปเดตได้รับการประมวลผลเรียบร้อยแล้ว คําแนะนําที่แนะนําเกี่ยวกับจํานวนอุปกรณ์ตัวอย่างที่จะทดสอบสําหรับแต่ละประเภทที่ไม่ซ้ํากันคือ 4 หรือมากกว่า

ซึ่งจะช่วยสร้างความมั่นใจในกระบวนการปรับใช้ของคุณและช่วยหลีกเลี่ยงผลกระทบที่คาดไม่ถึงต่อกองยานของคุณในวงกว้าง

ในบางกรณี อาจจําเป็นต้องมีการอัปเดตเฟิร์มแวร์เพื่ออัปเดตใบรับรองการบูตแบบปลอดภัยให้เสร็จสมบูรณ์ ในกรณีเหล่านี้ เราขอแนะนําให้ตรวจสอบกับอุปกรณ์ของคุณ OEM เพื่อดูว่าเฟิร์มแวร์ที่อัปเดตพร้อมใช้งานหรือไม่

Windows ในสภาพแวดล้อมเสมือน

สําหรับ Windows ที่ทํางานในสภาพแวดล้อมเสมือน มีสองวิธีในการเพิ่มใบรับรองใหม่ไปยังตัวแปรเฟิร์มแวร์การบูตแบบปลอดภัย:

-

ผู้สร้างสภาพแวดล้อมเสมือน (AWS, Azure, Hyper-V, VMware ฯลฯ) สามารถมอบการอัปเดตสําหรับสภาพแวดล้อมและรวมใบรับรองใหม่ในเฟิร์มแวร์เสมือน วิธีนี้จะใช้ได้กับอุปกรณ์เสมือนใหม่

-

สําหรับ Windows ที่ใช้งานในระยะยาวใน VM การอัปเดตสามารถใช้งานผ่าน Windows ได้เช่นเดียวกับอุปกรณ์อื่นๆ หากเฟิร์มแวร์เสมือนรองรับการอัปเดต Secure Boot

การตรวจสอบและการปรับใช้

เราขอแนะนําให้คุณเริ่มการตรวจสอบอุปกรณ์ก่อนการปรับใช้เพื่อให้แน่ใจว่าการตรวจสอบทํางานอย่างถูกต้องและคุณมีความเหมาะสมกับสถานะของกองเรือล่วงหน้า ตัวเลือกการตรวจสอบจะกล่าวถึงด้านล่าง

Microsoft มีหลายวิธีในการปรับใช้และตรวจสอบการอัปเดตใบรับรองการบูตแบบปลอดภัย

ตัวช่วยการปรับใช้อัตโนมัติ

Microsoft มีตัวช่วยการปรับใช้สองตัว ความช่วยเหลือเหล่านี้อาจมีประโยชน์ในการช่วยในการปรับใช้ใบรับรองใหม่กับกองเรือของคุณ ตัวช่วยทั้งสองตัวต้องการข้อมูลการวินิจฉัย

-

ตัวเลือกสําหรับการอัปเดตสะสมที่มีกลุ่มความเชื่อมั่น: Microsoft อาจรวมกลุ่มอุปกรณ์ที่มีความเชื่อมั่นสูงในการอัปเดตรายเดือนโดยอัตโนมัติตามข้อมูลการวินิจฉัยที่แชร์กับปัจจุบัน เพื่อประโยชน์แก่ระบบและองค์กรที่ไม่สามารถแชร์ข้อมูลการวินิจฉัยได้ ขั้นตอนนี้ไม่จําเป็นต้องมีข้อมูลการวินิจฉัยเพื่อเปิดใช้งาน

-

สําหรับองค์กรและระบบที่สามารถแชร์ข้อมูลการวินิจฉัย ช่วยให้ Microsoft สามารถมองเห็นและมั่นใจได้ว่าอุปกรณ์สามารถปรับใช้ใบรับรองได้สําเร็จ ข้อมูลเพิ่มเติมเกี่ยวกับการเปิดใช้งานข้อมูลการวินิจฉัยมีอยู่ใน: กําหนดค่าข้อมูลการวินิจฉัย Windows ในองค์กรของคุณ เรากําลังสร้าง "บักเก็ต" สําหรับอุปกรณ์เฉพาะแต่ละเครื่อง (ตามที่กําหนดโดยแอตทริบิวต์ที่มีผู้ผลิต รุ่นแผงวงจรแม่ ผู้ผลิตเฟิร์มแวร์ เวอร์ชันเฟิร์มแวร์ และจุดข้อมูลเพิ่มเติม) สําหรับถังแต่ละถังเรากําลังตรวจสอบหลักฐานความสําเร็จผ่านอุปกรณ์หลายเครื่อง เมื่อเราเห็นการอัปเดตที่ประสบความสําเร็จเพียงพอและไม่มีความล้มเหลวเราจะพิจารณาบักเก็ต "ความมั่นใจสูง" และรวมข้อมูลนั้นไว้ในการอัปเดตแบบสะสมรายเดือน เมื่อมีการปรับใช้การอัปเดตรายเดือนกับอุปกรณ์ในกลุ่มที่มีความเชื่อมั่นสูง Windows จะใช้ใบรับรองกับตัวแปรการบูตแบบปลอดภัย UEFI ในเฟิร์มแวร์โดยอัตโนมัติ

-

บักเก็ตที่มีความเชื่อมั่นสูงรวมถึงอุปกรณ์ที่กําลังประมวลผลการอัปเดตอย่างถูกต้อง โดยปกติแล้ว อุปกรณ์ไม่ได้ให้ข้อมูลการวินิจฉัยทั้งหมด และอาจจํากัดความมั่นใจของ Microsoft ในความสามารถของอุปกรณ์ในการประมวลผลการอัปเดตอย่างถูกต้อง

-

ความช่วยเหลือนี้เปิดใช้งานตามค่าเริ่มต้นสําหรับอุปกรณ์ที่มีความเชื่อมั่นสูง และสามารถปิดใช้งานได้ด้วยการตั้งค่าเฉพาะอุปกรณ์ จะมีการแชร์ข้อมูลเพิ่มเติมในการเผยแพร่ Windows ในอนาคต

-

-

การเปิดตัวฟีเจอร์ที่ควบคุม (CFR): เลือกรับอุปกรณ์สําหรับการปรับใช้ที่ Microsoft จัดการถ้ามีการเปิดใช้งานข้อมูลการวินิจฉัย

-

สามารถใช้ Controlled Feature Rollout (CFR) กับอุปกรณ์ไคลเอ็นต์ในกองงานขององค์กรได้ ซึ่งจําเป็นต้องให้อุปกรณ์ส่งข้อมูลการวินิจฉัยที่จําเป็นไปยัง Microsoft และมีสัญญาณว่าอุปกรณ์กําลังเลือกรับเพื่ออนุญาต CFR บนอุปกรณ์ รายละเอียดเกี่ยวกับวิธีเลือกรับได้อธิบายไว้ด้านล่าง

-

Microsoft จะจัดการกระบวนการอัปเดตสําหรับใบรับรองใหม่เหล่านี้บนอุปกรณ์ Windows ที่มีข้อมูลการวินิจฉัยและอุปกรณ์ที่เข้าร่วมในการเปิดตัวฟีเจอร์ที่ควบคุม (CFR) แม้ว่า CFR อาจช่วยในการปรับใช้ใบรับรองใหม่ แต่องค์กรจะไม่สามารถใช้ CFR เพื่อแก้ไขกลุ่มผลิตภัณฑ์ได้ แต่จะต้องทําตามขั้นตอนที่ระบุไว้ในเอกสารนี้ในส่วนเกี่ยวกับวิธีการปรับใช้ที่ไม่ครอบคลุมโดยความช่วยเหลืออัตโนมัติ

-

ขีด จำกัด: มีเหตุผลบางประการที่ CFR อาจไม่ทํางานในสภาพแวดล้อมของคุณ ตัวอย่างเช่น:

-

ไม่มีข้อมูลการวินิจฉัยหรือข้อมูลการวินิจฉัยใช้ไม่ได้เป็นส่วนหนึ่งของการปรับใช้ CFR

-

อุปกรณ์ไม่รองรับ Windows 11 ไคลเอ็นต์เวอร์ชันที่รองรับและ Windows 10 ที่มีการอัปเดตความปลอดภัยที่ขยายเวลา (ESU)

-

-

วิธีการปรับใช้ที่ไม่ครอบคลุมโดยตัวช่วยอัตโนมัติ

เลือกวิธีการที่เหมาะสมกับสภาพแวดล้อมของคุณ หลีกเลี่ยงการผสมวิธีการบนอุปกรณ์เดียวกัน:

-

รีจิสทรีคีย์: ควบคุมการปรับใช้และตรวจสอบผลลัพธ์มีรีจิสทรีคีย์หลายคีย์ที่พร้อมใช้งานสําหรับการควบคุมลักษณะการทํางานของการปรับใช้ใบรับรองและสําหรับการตรวจสอบผลลัพธ์ นอกจากนี้ยังมีคีย์สองแป้นในการเลือกรับและออกจากเครื่องมือช่วยเหลือการปรับใช้ที่อธิบายไว้ข้างต้น สําหรับข้อมูลเพิ่มเติมเกี่ยวกับรีจิสทรีคีย์ ดูที่ รีจิสทรีคีย์ Updates สําหรับการบูตแบบปลอดภัย - อุปกรณ์ Windows ที่มีการอัปเดตที่จัดการโดย IT

-

นโยบายกลุ่ม Objects (GPO): จัดการการตั้งค่า ตรวจสอบผ่านบันทึกรีจิสทรีและเหตุการณ์Microsoft จะให้การสนับสนุนสําหรับการจัดการการอัปเดตการบูตแบบปลอดภัยโดยใช้นโยบายกลุ่มในการอัปเดตในอนาคต โปรดทราบว่าเนื่องจากนโยบายกลุ่มใช้สําหรับการตั้งค่า การตรวจสอบสถานะของอุปกรณ์จะต้องดําเนินการโดยใช้วิธีอื่นรวมถึงการตรวจสอบรีจิสทรีคีย์และรายการบันทึกเหตุการณ์

-

WinCS (Windows Configuration System) CLI: ใช้เครื่องมือบรรทัดคําสั่งสําหรับไคลเอ็นต์ที่เข้าร่วมโดเมนผู้ดูแลโดเมนอาจใช้ Windows Configuration System (WinCS) ที่รวมอยู่ในการอัปเดตระบบปฏิบัติการ Windows เพื่อปรับใช้การอัปเดตการบูตแบบปลอดภัยในไคลเอ็นต์และเซิร์ฟเวอร์ของ Windows ที่เข้าร่วมโดเมน ประกอบด้วยชุดของโปรแกรมอรรถประโยชน์บรรทัดคําสั่ง (ทั้งโมดูลปฏิบัติการแบบดั้งเดิมและโมดูล PowerShell) เพื่อสอบถามและใช้การกําหนดค่าการบูตแบบปลอดภัยภายในเครื่องกับเครื่อง สําหรับข้อมูลเพิ่มเติม ดูที่ API Windows Configuration System (WinCS) สําหรับการบูตแบบปลอดภัย

-

Microsoft Intune/Configuration Manager: ปรับใช้สคริปต์ PowerShell ผู้ให้บริการการกําหนดค่า (CSP) จะมีอยู่ในการอัปเดตในอนาคตเพื่ออนุญาตให้ปรับใช้โดยใช้ Intune

การตรวจสอบบันทึกเหตุการณ์

มีการจัดเหตุการณ์ใหม่สองเหตุการณ์เพื่อช่วยในการปรับใช้การอัปเดตใบรับรองการบูตแบบปลอดภัย เหตุการณ์เหล่านี้อธิบายรายละเอียดในเหตุการณ์การอัปเดตตัวแปร DB และ DBX สําหรับ Secure Boot:

-

รหัสเหตุการณ์: 1801 เหตุการณ์นี้เป็นเหตุการณ์ข้อผิดพลาดที่ระบุว่าไม่มีการใช้ใบรับรองที่อัปเดตกับอุปกรณ์ เหตุการณ์นี้แสดงรายละเอียดบางอย่างที่เฉพาะเจาะจงสําหรับอุปกรณ์ รวมถึงแอตทริบิวต์ของอุปกรณ์ ซึ่งจะช่วยในความสัมพันธ์ระหว่างอุปกรณ์ที่ยังคงต้องการอัปเดต

-

รหัสเหตุการณ์: 1808 เหตุการณ์นี้เป็นเหตุการณ์ที่ให้ข้อมูลซึ่งระบุว่าอุปกรณ์มีใบรับรองการบูตแบบปลอดภัยที่จําเป็นต้องใช้ใหม่ที่ใช้กับเฟิร์มแวร์ของอุปกรณ์

กลยุทธ์การปรับใช้

เพื่อลดความเสี่ยง ให้ปรับใช้การอัปเดตการบูตแบบปลอดภัยเป็นระยะๆ แทนการปรับใช้ทั้งหมดในครั้งเดียว เริ่มต้นด้วยชุดย่อยของอุปกรณ์เล็กๆ ตรวจสอบผลลัพธ์ จากนั้นขยายไปยังกลุ่มเพิ่มเติม เราขอแนะนําให้คุณเริ่มต้นด้วยชุดย่อยของอุปกรณ์ และเมื่อคุณมั่นใจในการปรับใช้เหล่านั้น ให้เพิ่มชุดย่อยของอุปกรณ์เพิ่มเติม มีหลายปัจจัยที่สามารถใช้เพื่อกําหนดสิ่งที่อยู่ในชุดย่อย รวมถึงผลการทดสอบบนอุปกรณ์ตัวอย่างและโครงสร้างองค์กร เป็นต้น

การตัดสินใจเกี่ยวกับอุปกรณ์ที่คุณปรับใช้ขึ้นอยู่กับคุณ กลยุทธ์ที่เป็นไปได้บางอย่างจะแสดงอยู่ที่นี่

-

กองอุปกรณ์ขนาดใหญ่: เริ่มต้นด้วยการพึ่งพาความช่วยเหลือที่อธิบายไว้ข้างต้นสําหรับอุปกรณ์ทั่วไปที่คุณจัดการ ในแบบคู่ขนาน ให้มุ่งเน้นไปที่อุปกรณ์ที่ใช้กันทั่วไปน้อยกว่าซึ่งจัดการโดยองค์กรของคุณ ทดสอบอุปกรณ์ตัวอย่างขนาดเล็ก และถ้าการทดสอบประสบความสําเร็จ ให้ปรับใช้กับอุปกรณ์ที่เหลือที่มีชนิดเดียวกัน หากการทดสอบก่อให้เกิดปัญหา ให้ตรวจสอบสาเหตุของปัญหาและตรวจสอบขั้นตอนการแก้ไข คุณอาจต้องพิจารณาคลาสของอุปกรณ์ที่มีค่าสูงกว่าในกลุ่มของคุณ และเริ่มการทดสอบและปรับใช้เพื่อให้แน่ใจว่าอุปกรณ์เหล่านั้นได้อัปเดตการป้องกันไว้แล้วตั้งแต่ต้น

-

กองเรือขนาดเล็กหลากหลาย: หากกองเรือที่คุณกําลังจัดการมีเครื่องที่หลากหลายซึ่งการทดสอบอุปกรณ์แต่ละอย่างจะเป็นสิ่งห้ามให้พิจารณาใช้ความช่วยเหลือสองอย่างที่อธิบายไว้ข้างต้นโดยเฉพาะอย่างยิ่งสําหรับอุปกรณ์ที่มีแนวโน้มที่จะเป็นอุปกรณ์ทั่วไปในตลาด เริ่มแรกให้ความสําคัญกับอุปกรณ์ที่สําคัญต่อการดําเนินการแบบวันต่อวัน ทดสอบ และปรับใช้ ดําเนินการเลื่อนรายการอุปกรณ์ที่มีลําดับความสําคัญสูงทดสอบและปรับใช้ในขณะที่ตรวจสอบกองเรือเพื่อยืนยันว่าความช่วยเหลือกําลังช่วยเหลือเกี่ยวกับส่วนที่เหลือของอุปกรณ์

หมายเหตุ

-

ให้ความสนใจกับอุปกรณ์รุ่นเก่าโดยเฉพาะอย่างยิ่งอุปกรณ์ที่ไม่ได้รับการสนับสนุนจากผู้ผลิตอีกต่อไป แม้ว่าเฟิร์มแวร์ควรดําเนินการอัปเดตได้อย่างถูกต้อง แต่บางเฟิร์มแวร์อาจไม่ทํางาน ในกรณีที่เฟิร์มแวร์ทํางานไม่ถูกต้องและอุปกรณ์ไม่ได้รับการสนับสนุนอีกต่อไป ให้พิจารณาเปลี่ยนอุปกรณ์เพื่อให้แน่ใจว่ามีการป้องกันการบูตแบบปลอดภัยในอุปกรณ์ทั้งหมดของคุณ

-

อุปกรณ์ใหม่ที่ผลิตในช่วง 1-2 ปีที่ผ่านมาอาจมีใบรับรองที่อัปเดตอยู่แล้ว แต่อาจไม่มีตัวจัดการการบูตที่ลงนามใน Windows UEFI CA 2023 ที่ใช้กับระบบ การใช้ตัวจัดการการเริ่มต้นระบบนี้เป็นขั้นตอนสุดท้ายที่สําคัญในการปรับใช้สําหรับแต่ละอุปกรณ์

-

เมื่อเลือกอุปกรณ์สําหรับการอัปเดตแล้ว อาจต้องใช้เวลาสักครู่ก่อนที่การอัปเดตจะเสร็จสมบูรณ์ ประมาณ 48 ชั่วโมงและเริ่มระบบใหม่อย่างน้อยหนึ่งครั้งสําหรับใบรับรองที่จะใช้

คําถามที่ถามบ่อย (FAQ)

สําหรับคําถามที่ถามบ่อย ดูที่บทความ คําถามที่ถามบ่อยเกี่ยวกับ Secure Boot

การแก้ไขปัญหา

ในส่วนนี้

ปัญหาและคําแนะนําทั่วไป

คําแนะนํานี้ให้รายละเอียดเกี่ยวกับวิธีการทํางานของกระบวนการอัปเดตใบรับรองการบูตแบบปลอดภัย และแสดงขั้นตอนบางอย่างเพื่อแก้ไขปัญหาหากพบปัญหาในระหว่างการปรับใช้อุปกรณ์ Updates ในส่วนนี้จะถูกเพิ่มตามต้องการ

การสนับสนุนการปรับใช้ใบรับรองการบูตแบบปลอดภัย

ในการสนับสนุนการอัปเดตใบรับรองการบูตแบบปลอดภัย Windows จะรักษางานที่กําหนดเวลาไว้ซึ่งทํางานหนึ่งครั้งทุกๆ 12 ชั่วโมง งานจะค้นหาบิตในรีจิสทรีคีย์ AvailableUpdates ที่ต้องการการประมวลผล บิตความสนใจที่ใช้ในการปรับใช้ใบรับรองอยู่ในตารางต่อไปนี้ คอลัมน์ ลําดับ จะระบุถึงลําดับที่บิตได้รับการประมวลผล

|

คำสั่งซื้อ |

การตั้งค่าบิต |

การใช้งาน |

|---|---|---|

|

1 |

0x0040 |

บิตนี้บอกงานที่กําหนดเวลาไว้เพื่อเพิ่มใบรับรอง Windows UEFI CA 2023 ลงใน DB การบูตแบบปลอดภัย ซึ่งจะทําให้ Windows เชื่อถือผู้จัดการการเริ่มต้นระบบที่เซ็นชื่อโดยใบรับรองนี้ |

|

2 |

0x0800 |

บิตนี้บอกงานที่กําหนดเวลาเพื่อใช้ Microsoft Option ROM UEFI CA 2023 กับ DB หากมีการตั้งค่า 0x4000 งานที่กําหนดเวลาไว้จะตรวจสอบ DB และจะใช้ Microsoft UEFI CA 2023 เท่านั้นหากพบ Microsoft Corporation UEFI CA 2011 อยู่แล้วใน DB |

|

3 |

0x1000 |

บิตนี้บอกงานที่จัดกําหนดการเพื่อใช้ Microsoft UEFI CA 2023 กับ DB หากมีการตั้งค่า 0x4000 งานที่กําหนดเวลาไว้จะตรวจสอบ DB และจะใช้ Microsoft Option ROM UEFI CA 2023 เท่านั้นหากพบว่า Microsoft Corporation UEFI CA 2011 มีอยู่แล้วใน DB |

|

2 & 3 |

0x4000 |

บิตนี้จะปรับเปลี่ยนลักษณะการทํางานของบิต 0x0800 และ 0x1000 เพื่อใช้เฉพาะ Microsoft UEFI CA 2023 และ Microsoft Option ROM UEFI CA 2023 ถ้า DB มี Microsoft Corporation UEFI CA 2011 อยู่แล้ว เพื่อให้แน่ใจว่าโปรไฟล์ความปลอดภัยของอุปกรณ์ยังคงเหมือนเดิม บิตนี้จะใช้ใบรับรองใหม่เหล่านี้เฉพาะเมื่ออุปกรณ์เชื่อถือใบรับรอง Microsoft Corporation UEFI CA 2011 เท่านั้น มีอุปกรณ์ Windows ที่เชื่อถือใบรับรองนี้ไม่ครบทุกเครื่อง |

|

4 |

0x0004 |

บิตนี้จะบอกให้งานที่กําหนดเวลาไว้ค้นหาคีย์ Exchange ที่เซ็นชื่อโดยคีย์แพลตฟอร์ม (PK) ของอุปกรณ์ PK ได้รับการจัดการโดย OEM OEM เซ็นชื่อใน Microsoft KEK ด้วย PK ของตน และส่งไปยัง Microsoft ซึ่งมีอยู่ในการอัปเดตแบบสะสม |

|

5 |

0x0100 |

บิตนี้บอกงานที่จัดกําหนดการเพื่อใช้ตัวจัดการการเริ่มต้นระบบ ซึ่งเซ็นชื่อโดย Windows UEFI CA 2023 ลงในพาร์ติชันสําหรับเริ่มต้นระบบ การดําเนินการนี้จะแทนที่ตัวจัดการการบูตที่ลงชื่อแล้วของ Microsoft Windows Production PCA 2011 |

แต่ละบิตจะดําเนินการโดยเหตุการณ์ตามกําหนดการตามลําดับที่กําหนดในตารางด้านบน

ความคืบหน้าผ่านบิตควรมีลักษณะดังนี้:

-

เริ่มต้น: 0x5944

-

0x0040 → 0x5904 (ใช้ Windows UEFI CA 2023 เสร็จเรียบร้อยแล้ว)

-

0x0800 → 0x5104 (ใช้ Microsoft Option ROM UEFI CA 2023 หากจําเป็น)

-

0x1000 → 0x4104 (ใช้ Microsoft UEFI CA 2023 หากจําเป็น)

-

0x0004 → 0x4100 (ใช้ Microsoft Corporation KEK 2K CA 2023)

-

0x0100 → 0x4000 (ใช้ตัวจัดการเริ่มต้นระบบที่เซ็นชื่อใน Windows UEFI CA 2023)

หมายเหตุ

-

เมื่อการดําเนินการที่เกี่ยวข้องกับบิตเสร็จสมบูรณ์ บิตนั้นจะถูกล้างออกจากคีย์ AvailableUpdates

-

ถ้าการดําเนินการเหล่านี้ล้มเหลว เหตุการณ์จะถูกบันทึก และจะลองดําเนินการใหม่ในครั้งถัดไปที่เรียกใช้งานที่จัดกําหนดการไว้

-

หากมีการตั้งค่าบิต 0x4000 ไว้ จะไม่มีการล้างข้อมูลบิตนั้น หลังจากประมวลผลบิตอื่นๆ ทั้งหมดแล้ว รีจิสทรีคีย์ AvailableUpdates จะถูกตั้งค่าเป็น 0x4000

ปัญหาที่ 1: การอัปเดต KEK ล้มเหลว: ใบรับรองการอัปเดตอุปกรณ์เป็น Secure Boot DB แต่ไม่ดําเนินการผ่านการปรับใช้ใบรับรองคีย์ Exchange Key ใหม่กับ Secure Boot KEK

หมายเหตุ ขณะนี้เมื่อปัญหานี้เกิดขึ้น รหัสเหตุการณ์: 1796 จะถูกบันทึก (ดู เหตุการณ์การอัปเดตตัวแปร Secure Boot DB และ DBX) เหตุการณ์ใหม่จะมีให้ในรุ่นที่ใหม่กว่าเพื่อระบุปัญหาเฉพาะนี้

รีจิสทรีคีย์ AvailableUpdates บนอุปกรณ์ถูกตั้งค่าเป็น 0x4104 และไม่ล้างบิต 0x0004 แม้หลังจากการเริ่มต้นระบบใหม่หลายครั้งและผ่านเวลามากไปแล้ว

ปัญหานี้อาจเกิดจากไม่มี KEK ที่ลงนามโดย PK ของ OEM สําหรับอุปกรณ์ OEM จะควบคุม PK สําหรับอุปกรณ์ และรับผิดชอบในการเซ็นชื่อในใบรับรอง Microsoft KEK ใหม่ และส่งคืนไปยัง Microsoft เพื่อให้สามารถรวมอยู่ในการอัปเดตแบบสะสมรายเดือน

หากคุณพบข้อผิดพลาดนี้ ให้ตรวจสอบกับ OEM ของคุณเพื่อยืนยันว่าตนทําตามขั้นตอนที่ระบุไว้ใน คําแนะนําการสร้างและการจัดการคีย์การบูตแบบปลอดภัยของ Windows

ปัญหาที่ 2: ข้อผิดพลาดของเฟิร์มแวร์: เมื่อใช้การอัปเดตใบรับรอง ใบรับรองจะถูกส่งต่อไปยังเฟิร์มแวร์เพื่อนําไปใช้กับตัวแปร Secure Boot DB หรือ KEK ในบางกรณี เฟิร์มแวร์จะแสดงข้อผิดพลาด

เมื่อปัญหานี้เกิดขึ้น Secure Boot จะบันทึก ID เหตุการณ์: 1795 สําหรับข้อมูลเกี่ยวกับเหตุการณ์นี้ ดูที่ เหตุการณ์การอัปเดตตัวแปร DB และ DBX ของ Secure Boot

เราขอแนะนําให้ตรวจสอบกับ OEM เพื่อดูว่ามีการอัปเดตเฟิร์มแวร์ที่พร้อมใช้งานสําหรับอุปกรณ์เพื่อแก้ไขปัญหานี้หรือไม่

ทรัพยากรเพิ่มเติม

เคล็ดลับ: บุ๊กมาร์กแหล่งข้อมูลเพิ่มเติมเหล่านี้

ทรัพยากรฝ่ายสนับสนุนลูกค้าของ Microsoft

เมื่อต้องการติดต่อฝ่ายสนับสนุนของ Microsoft โปรดดู:

-

ฝ่ายสนับสนุนของ Microsoft แล้วคลิก Windows

-

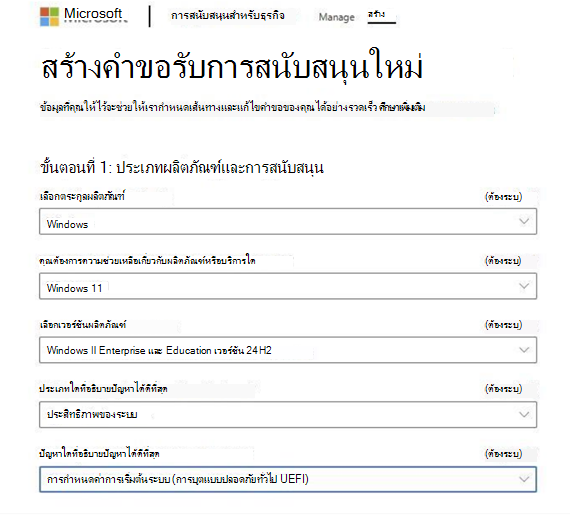

การสนับสนุนสําหรับธุรกิจ แล้วคลิก สร้าง เพื่อสร้างคําขอรับการสนับสนุนใหม่หลังจากที่คุณสร้างคําขอรับการสนับสนุนใหม่ แล้ว คําขอดังกล่าวควรมีลักษณะดังนี้: