วันที่เผยแพร่ต้นฉบับ: วันที่ 13 สิงหาคม 2567

KB ID: 5042562

การสนับสนุนสำหรับ Windows 10 จะสิ้นสุดในเดือนตุลาคม 2025

หลังจากวันที่ 14 ตุลาคม 2025 Microsoft จะไม่ให้การอัปเดตซอฟต์แวร์ฟรีจาก Windows Update ความช่วยเหลือทางเทคนิค หรือการแก้ไขด้านความปลอดภัยสําหรับ Windows 10 อีกต่อไป พีซีของคุณจะยังคงใช้งานได้ แต่เราขอแนะนำให้เปลี่ยนไปใช้ Windows 11

หมายเหตุสําคัญเกี่ยวกับนโยบาย SkuSiPolicy.p7b

สําหรับคําแนะนําในการนํานโยบายที่อัปเดตไปใช้ ให้ดูส่วน การปรับใช้นโยบายการยกเลิกที่ลงนามโดย Microsoft (SkuSiPolicy.p7b)

ในบทความนี้

บทสรุป

Microsoft ทราบถึงช่องโหว่ใน Windows ที่อนุญาตให้ผู้โจมตีที่มีสิทธิ์ผู้ดูแลระบบแทนที่ไฟล์ระบบ Windows ที่อัปเดตแล้วซึ่งมีเวอร์ชันที่เก่ากว่า เปิดประตูให้ผู้โจมตีสร้างช่องโหว่ขึ้นมาใหม่เพื่อความปลอดภัยที่ใช้การจําลองเสมือน (VBS) การย้อนกลับของไบนารีเหล่านี้อาจทําให้ผู้โจมตีหลีกเลี่ยงฟีเจอร์ความปลอดภัยของ VBS และส่งข้อมูลที่ได้รับการป้องกันโดย VBS ได้ ปัญหานี้อธิบายไว้ใน CVE-2024-21302 | การยกระดับช่องโหว่ของโหมดเคอร์เนลที่ปลอดภัยของ Windows

เพื่อแก้ไขปัญหานี้ เราจะเพิกถอนไฟล์ระบบ VBS ที่เปราะบางซึ่งไม่ได้รับการอัปเดต เนื่องจากไฟล์ที่เกี่ยวข้องกับ VBS จํานวนมากที่ต้องถูกบล็อก เราจึงใช้วิธีอื่นในการบล็อกเวอร์ชันไฟล์ที่ไม่ได้อัปเดต

ขอบเขตของผลกระทบ

อุปกรณ์ Windows ทั้งหมดที่สนับสนุน VBS จะได้รับผลกระทบจากปัญหานี้ ซึ่งรวมถึงอุปกรณ์ทางกายภาพภายในองค์กรและเครื่องเสมือน (VM) VBS ได้รับการสนับสนุนในเวอร์ชัน Windows 10 และเวอร์ชันที่ใหม่กว่าของ Windows และ Windows Server 2016 และเวอร์ชัน Windows Server ที่ใหม่กว่า

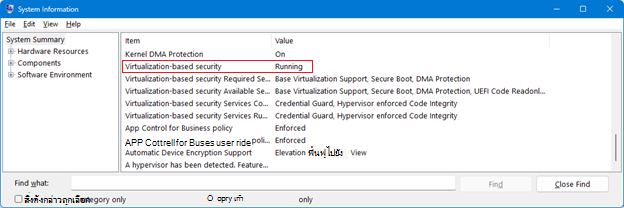

สามารถตรวจสอบสถานะ VBS ผ่านเครื่องมือ Microsoft System Information (Msinfo32.exe) เครื่องมือนี้จะเก็บรวบรวมข้อมูลเกี่ยวกับอุปกรณ์ของคุณ หลังจากเริ่ม Msinfo32.exe ให้เลื่อนลงไปที่แถวความปลอดภัยที่ใช้การจําลองเสมือน ถ้าค่าของแถวนี้กําลังทํางานอยู่ VBS จะเปิดใช้งานและทํางานอยู่

สถานะ VBS ยังสามารถตรวจสอบกับ Windows PowerShell โดยใช้คลาส WMI Win32_DeviceGuard เมื่อต้องการสอบถามสถานะ VBS จาก PowerShell ให้เปิดเซสชัน Windows PowerShell ผู้ดูแล แล้วเรียกใช้คําสั่งต่อไปนี้:

Get-CimInstance -ClassName Win32_DeviceGuard -Namespace root\Microsoft\Windows\DeviceGuard

หลังจากเรียกใช้คําสั่ง PowerShell ข้างต้นสถานะ VBS ควรเป็นหนึ่งในต่อไปนี้

|

ชื่อเขตข้อมูล |

สถานะ |

|

VirtualizationBasedSecurityStatus |

|

การบรรเทาที่พร้อมใช้งาน

สําหรับ Windows 10 เวอร์ชันที่รองรับทั้งหมด เวอร์ชัน 1507 และ Windows เวอร์ชันที่ใหม่กว่า และ Windows Server 2016 และเวอร์ชันที่ใหม่กว่า Windows Server ผู้ดูแลระบบสามารถปรับใช้นโยบายการยกเลิกที่ลงนามโดย Microsoft (SkuSiPolicy.p7b) ซึ่งจะบล็อกไฟล์ระบบ VBS เวอร์ชันที่มีช่องโหว่ซึ่งไม่ได้รับการอัปเดตจากการโหลดโดยระบบปฏิบัติการ

เมื่อนํา SkuSiPolicy.p7b ไปใช้กับอุปกรณ์ Windows นโยบายจะถูกล็อกกับอุปกรณ์ด้วยการเพิ่มตัวแปรให้กับเฟิร์มแวร์ UEFI ระหว่างการเริ่มต้นระบบ การโหลดนโยบายและ Windows จะบล็อกการโหลดไบนารีที่ละเมิดนโยบาย หากล็อก UEFI และนโยบายถูกเอาออกหรือแทนที่ด้วยเวอร์ชันที่เก่ากว่า ตัวจัดการการเริ่มต้นระบบ Windows จะไม่เริ่มทํางาน และอุปกรณ์จะไม่เริ่มทํางาน การเริ่มต้นระบบล้มเหลวนี้จะไม่แสดงข้อผิดพลาด และระบบจะดําเนินการต่อไปยังตัวเลือกการเริ่มต้นระบบถัดไปที่อาจส่งผลให้เกิดการวนรอบการเริ่มต้นระบบ

นโยบาย CI ที่ลงนามโดย Microsoft เพิ่มเติมซึ่งเปิดใช้งานตามค่าเริ่มต้น และไม่จําเป็นต้องเพิ่มขั้นตอนการปรับใช้เพิ่มเติม ซึ่งไม่ได้ผูกอยู่กับ UEFI นโยบาย CI ที่เซ็นชื่อแล้วนี้จะถูกโหลดในระหว่างการเริ่มต้นระบบ และการบังคับใช้นโยบายนี้จะป้องกันไม่ให้มีการย้อนกลับไฟล์ระบบ VBS ระหว่างเซสชันการเริ่มต้นระบบนั้น ไม่เหมือนกับ SkuSiPolicy.p7b อุปกรณ์สามารถเริ่มต้นระบบต่อได้หากไม่ได้ติดตั้งการอัปเดต นโยบายนี้รวมอยู่ในเวอร์ชันที่สนับสนุนทั้งหมดของ Windows 10 เวอร์ชัน 1507 และใหม่กว่า SkuSkiPolicy.p7b ยังคงสามารถใช้โดยผู้ดูแลระบบเพื่อให้การป้องกันเพิ่มเติมสําหรับการย้อนกลับในเซสชันการบูต

บันทึกการบูตที่วัดโดย Windows ที่ใช้ในการประเมินสถานภาพการบูตของพีซี รวมถึงข้อมูลเกี่ยวกับเวอร์ชันของนโยบายที่กําลังโหลดระหว่างกระบวนการเริ่มต้นระบบ บันทึกเหล่านี้ได้รับการดูแลรักษาไว้อย่างปลอดภัยโดย TPM ในระหว่างการบูต และบริการรับรองความถูกต้องของ Microsoft จะแยกวิเคราะห์บันทึกเหล่านี้เพื่อตรวจสอบว่ามีการโหลดเวอร์ชันนโยบายที่ถูกต้อง บริการรับรองจะบังคับใช้กฎที่ตรวจสอบว่ามีการโหลดนโยบายรุ่นใดรุ่นหนึ่งหรือสูงกว่า มิฉะนั้นระบบจะไม่ถูกประเมินว่ามีสุขภาพดี

เพื่อให้การลดนโยบายทํางาน ต้องอัปเดตนโยบายโดยใช้การอัปเดตการให้บริการของ Windows เนื่องจากคอมโพเนนต์ของ Windows และนโยบายต้องมาจากการเผยแพร่เดียวกัน หากการลดนโยบายถูกคัดลอกไปยังอุปกรณ์ อุปกรณ์อาจไม่เริ่มทํางานหากมีการบรรเทาเวอร์ชันที่ไม่ถูกต้อง หรือการลดปัญหาอาจไม่ทํางานตามที่คาดไว้ นอกจากนี้ ควรใช้การแก้ไขที่อธิบายไว้ใน KB5025885 กับอุปกรณ์ของคุณ

บน Windows 11 เวอร์ชัน 24H2 Windows Server 2022 และ Windows Server 23H2 รากแบบไดนามิกของความน่าเชื่อถือสําหรับการวัด (DRTM) จะเพิ่มการลดปัญหาเพิ่มเติมสําหรับช่องโหว่ย้อนกลับ การลดปัญหานี้จะเปิดใช้งานตามค่าเริ่มต้น ในระบบเหล่านี้ คีย์การเข้ารหัสลับที่มีการป้องกันด้วย VBS จะผูกกับนโยบาย VBS CI เซสชันการเริ่มต้นระบบที่เปิดใช้งานเริ่มต้น และจะไม่สามารถใช้ได้เฉพาะเมื่อมีการบังคับใช้เวอร์ชันนโยบาย CI ที่ตรงกันเท่านั้น เมื่อต้องการเปิดใช้งานการย้อนกลับที่ผู้ใช้เริ่มต้น ช่วงเวลาผ่อนผันได้รับการเพิ่มเพื่อเปิดใช้งานการย้อนกลับที่ปลอดภัยของแพคเกจการอัปเดต Windows 1 เวอร์ชันโดยไม่สูญเสียความสามารถในการเปิดเผยคีย์ต้นแบบ VSM อย่างไรก็ตาม การย้อนกลับที่ผู้ใช้เริ่มต้นจะสามารถทําได้ก็ต่อเมื่อไม่ได้ใช้ SkuSiPolicy.p7b นโยบาย VBS CI บังคับใช้ว่าไบนารีการเริ่มต้นระบบทั้งหมดไม่ได้ย้อนกลับไปยังเวอร์ชันที่ถูกเพิกถอน ซึ่งหมายความว่าหากผู้โจมตีที่มีสิทธิ์ระดับผู้ดูแลระบบย้อนกลับไปใช้ไบนารีสําหรับบูตที่มีความเสี่ยง ระบบจะไม่เริ่มทํางาน ถ้าทั้งนโยบายและไบนารี CI ถูกย้อนกลับไปเป็นเวอร์ชันก่อนหน้า ข้อมูลที่มีการป้องกันด้วย VSM จะไม่ถูกเปิดเผย

ทําความเข้าใจความเสี่ยงในการลดปัญหา

คุณต้องตระหนักถึงความเสี่ยงที่อาจเกิดขึ้นก่อนที่จะใช้นโยบายการเพิกถอนที่ลงนามโดย Microsoft โปรดตรวจสอบความเสี่ยงเหล่านี้และทําการอัปเดตที่จําเป็นกับสื่อการกู้คืน ก่อนที่จะ ใช้การบรรเทาปัญหา

หมายเหตุ ความเสี่ยงเหล่านี้ใช้ได้เฉพาะกับนโยบาย SkuSiPolicy.p7b และไม่สามารถใช้ได้กับการป้องกันที่เปิดใช้งานเริ่มต้น

-

UEFI Lock และถอนการติดตั้งการอัปเดต หลังจากการใช้การล็อก UEFI กับนโยบายการยกเลิกที่ Microsoft ลงนามบนอุปกรณ์แล้ว จะไม่สามารถแปลงกลับอุปกรณ์ได้ (โดยการถอนการติดตั้งการอัปเดตของ Windows โดยใช้จุดคืนค่า หรือด้วยวิธีอื่น) หากคุณยังคงใช้การบูตแบบปลอดภัยต่อไป แม้การฟอร์แมตดิสก์ใหม่จะไม่ลบล็อค UEFI ของการลดปัญหาหากมีการนําไปใช้แล้ว ซึ่งหมายความว่าหากคุณพยายามเปลี่ยนระบบปฏิบัติการ Windows กลับเป็นสถานะก่อนหน้าที่ไม่มีการลดการใช้ อุปกรณ์จะไม่เริ่มต้นระบบ จะไม่มีข้อความแสดงข้อผิดพลาดปรากฏขึ้น และ UEFI จะดําเนินการต่อไปยังตัวเลือกการเริ่มต้นระบบที่พร้อมใช้งานถัดไป ซึ่งอาจทําให้เกิดการวนรอบการบูต คุณต้องปิดใช้งานการบูตแบบปลอดภัยเพื่อลบการล็อก UEFI โปรดตระหนักถึงผลกระทบที่เป็นไปได้ทั้งหมดและทดสอบอย่างละเอียดก่อนที่คุณจะใช้การเพิกถอนที่ระบุไว้ในบทความนี้กับอุปกรณ์ของคุณ

-

สื่อการเริ่มต้นระบบภายนอก หลังจากใช้การลดการล็อก UEFI กับอุปกรณ์แล้ว สื่อการบูตภายนอกต้องได้รับการอัปเดตด้วยการอัปเดต Windows ล่าสุดที่ติดตั้งบนอุปกรณ์ หากสื่อการเริ่มต้นระบบภายนอกไม่ได้รับการอัปเดตเป็น Windows Update เวอร์ชันเดียวกัน อุปกรณ์อาจไม่เริ่มต้นระบบจากสื่อนั้น ดูคําแนะนําในส่วน การปรับปรุงสื่อการเริ่มต้นระบบภายนอก ก่อนที่จะใช้การแก้ไข

-

Windows Recovery Environment Windows Recovery Environment (WinRE) บนอุปกรณ์ต้องได้รับการอัปเดตด้วยการอัปเดตแบบไดนามิกของระบบปฏิบัติการที่ปลอดภัยล่าสุดของ Windows ที่เผยแพร่เมื่อวันที่ 8 กรกฎาคม 2025 บนอุปกรณ์ก่อนที่ SkuSipolicy.p7b จะถูกนําไปใช้กับอุปกรณ์ การละเว้นขั้นตอนนี้อาจทําให้ WinRE ไม่สามารถเรียกใช้ ฟีเจอร์รีเซ็ตพีซีได้ ดูข้อมูลเพิ่มเติมได้ที่ เพิ่มแพคเกจการอัปเดตลงใน Windows RE

-

การบูตสภาพแวดล้อมการดําเนินการก่อนการเริ่มต้นระบบ (PXE) หากมีการปรับใช้การลดปัญหากับอุปกรณ์ และคุณพยายามใช้การบูตแบบ PXE อุปกรณ์จะไม่เริ่มทํางาน เว้นแต่ว่าการอัปเดต Windows ล่าสุดจะถูกนําไปใช้กับอิมเมจการบูตของเซิร์ฟเวอร์ PXE ด้วย เราไม่แนะนําให้ปรับใช้การลดปัญหากับแหล่งการบูตเครือข่าย เว้นแต่ว่าเซิร์ฟเวอร์การบูต PXE ได้รับการอัปเดตเป็นการอัปเดตล่าสุดของ Windows ที่เผยแพร่เมื่อหรือหลังเดือนมกราคม 2025 รวมถึงตัวจัดการการบูต PXE

แนวทางการปรับใช้การลดปัญหา

เมื่อต้องการแก้ไขปัญหาที่อธิบายไว้ในบทความนี้ คุณสามารถปรับใช้นโยบายการเพิกถอนที่ลงนามโดย Microsoft (SkuSiPolicy.p7b) การลดปัญหานี้รองรับเฉพาะใน Windows 10 เวอร์ชัน 1507 และ Windows เวอร์ชันที่ใหม่กว่า และ Windows Server 2016 เท่านั้น

หมายเหตุ หากคุณใช้ BitLocker ตรวจสอบให้แน่ใจว่าคีย์การกู้คืน BitLocker ของคุณได้รับการสํารองไว้แล้ว คุณสามารถเรียกใช้คําสั่งต่อไปนี้จากพร้อมท์คําสั่งของผู้ดูแลระบบและจดบันทึกรหัสผ่านตัวเลข 48 หลัก:

manage-bde -protectors -get %systemdrive%

การปรับใช้นโยบายการเพิกถอนที่ลงนามโดย Microsoft (SkuSiPolicy.p7b)

นโยบายการเพิกถอนที่ลงนามโดย Microsoft รวมอยู่ในการอัปเดต Windows ล่าสุด นโยบายนี้ควรใช้ได้กับอุปกรณ์เท่านั้นโดยการติดตั้งการอัปเดต Windows ล่าสุดที่พร้อมใช้งาน แล้วทําตามขั้นตอนเหล่านี้:

หมายเหตุ หากไม่มีการอัปเดต อุปกรณ์อาจไม่เริ่มต้นด้วยการลดปัญหาที่ใช้ หรือการลดปัญหาอาจไม่ทํางานตามที่คาดไว้ ตรวจสอบให้แน่ใจว่าได้อัปเดตสื่อ Windows ที่สามารถเริ่มต้นระบบได้ของคุณด้วยการอัปเดต Windows ล่าสุดที่พร้อมใช้งานก่อนปรับใช้นโยบาย สําหรับรายละเอียดเกี่ยวกับวิธีการอัปเดตสื่อที่สามารถเริ่มต้นระบบได้ โปรดดูส่วน การอัปเดตสื่อการเริ่มต้นระบบภายนอก

-

ตรวจสอบให้แน่ใจว่าได้ติดตั้งการอัปเดตล่าสุดของ Windows ที่เผยแพร่ในวันที่หรือหลังเดือนมกราคม 2025 แล้ว

-

สําหรับ Windows 11 เวอร์ชัน 22H2 และ 23H2 ให้ติดตั้งการอัปเดตของวันที่ 22 กรกฎาคม 2025 (KB5062663) หรือใหม่กว่าก่อนทําตามขั้นตอนเหล่านี้

-

สําหรับ Windows 10 เวอร์ชัน 21H2 ให้ติดตั้งการอัปเดต Windows ที่เผยแพร่ในเดือนสิงหาคม 2025 หรือการอัปเดตที่ใหม่กว่าก่อนทําตามขั้นตอนเหล่านี้

-

-

เรียกใช้คําสั่งต่อไปนี้ในพร้อมท์ Windows PowerShell ผู้ดูแล:

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIDestinationFolder = "$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (Test-Path $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } Copy-Item -Path $PolicyBinary -Destination $EFIDestinationFolder -Force mountvol $MountPoint /D

-

รีสตาร์ตอุปกรณ์

-

ยืนยันว่ามีการโหลดนโยบายในตัวแสดงเหตุการณ์โดยใช้ข้อมูลในส่วนบันทึกเหตุการณ์ของ Windows

หมายเหตุ

-

คุณไม่ควรนําไฟล์การเพิกถอน (นโยบาย) SkuSiPolicy.p7b ออกหลังจากปรับใช้ อุปกรณ์ของคุณอาจไม่สามารถเริ่มต้นได้อีกต่อไปหากไฟล์ถูกนําออก

-

หากอุปกรณ์ของคุณไม่เริ่มทํางาน ดูที่ส่วน ขั้นตอนการกู้คืน

กําลังอัปเดตสื่อการเริ่มต้นระบบภายนอก

เมื่อต้องการใช้สื่อการเริ่มต้นระบบภายนอกกับอุปกรณ์ที่มีการนํานโยบายการยกเลิกที่ลงนามโดย Microsoft ไปใช้ สื่อการเริ่มต้นระบบภายนอกต้องได้รับการอัปเดตด้วย Windows Update ล่าสุด รวมถึงตัวจัดการการเริ่มต้นระบบ หากสื่อไม่มีการปรับปรุงล่าสุดของ Windows สื่อจะไม่เริ่มทํางาน

สำคัญ เราขอแนะนําให้คุณสร้างไดรฟ์การกู้คืนก่อนดําเนินการต่อ สื่อนี้สามารถใช้เพื่อติดตั้งอุปกรณ์ใหม่ในกรณีที่มีปัญหาหลัก

ใช้ขั้นตอนต่อไปนี้เพื่ออัปเดตสื่อการเริ่มต้นระบบภายนอก:

-

ไปที่อุปกรณ์ที่มีการติดตั้งการอัปเดต Windows ล่าสุด

-

กําหนดใช้สื่อการเริ่มต้นระบบภายนอกเป็นอักษรไดรฟ์ ตัวอย่างเช่น ติดตั้งธัมป์ไดรฟ์เป็น D:

-

คลิก เริ่ม พิมพ์ สร้างไดรฟ์การกู้คืน ในกล่อง ค้นหา แล้วคลิก สร้างแผงควบคุมไดรฟ์การกู้คืน ทําตามคําแนะนําเพื่อสร้างไดรฟ์การกู้คืนโดยใช้ธัมบ์ไดรฟ์ที่ติดตั้ง

-

ถอดธัมป์ไดรฟ์ที่ติดตั้งไว้อย่างปลอดภัย

หากคุณจัดการสื่อที่สามารถติดตั้งได้ในสภาพแวดล้อมของคุณโดยใช้ สื่อการติดตั้ง Windows สําหรับการปรับปรุงด้วยคําแนะนําสําหรับการปรับปรุงแบบไดนามิก ให้ทําตามขั้นตอนเหล่านี้:

-

ไปที่อุปกรณ์ที่มีการติดตั้งการอัปเดต Windows ล่าสุด

-

ทําตามขั้นตอนใน อัปเดตสื่อการติดตั้ง Windows ด้วยการปรับปรุงแบบไดนามิก เพื่อสร้างสื่อที่มีการติดตั้งการปรับปรุงล่าสุดของ Windows

บันทึกเหตุการณ์ของ Windows

Windows จะบันทึกเหตุการณ์เมื่อนโยบายความถูกต้องของโค้ด รวมถึง SkuSiPolicy.p7b ถูกโหลด และเมื่อไฟล์ถูกบล็อกไม่ให้โหลดเนื่องจากการบังคับใช้นโยบาย คุณสามารถใช้เหตุการณ์เหล่านี้เพื่อตรวจสอบว่ามีการนําการแก้ไขไปใช้แล้ว

บันทึกความสมบูรณ์ของโค้ดจะพร้อมใช้งานในตัวแสดงเหตุการณ์ Windows ภายใต้บันทึกแอปพลิเคชันและบริการ > บันทึกของ Microsoft > Windows > CodeIntegrity > การดําเนินการ > แอปพลิเคชันและบริการบันทึก > Services > Microsoft > Windows > AppLocker > MSI และสคริปต์

สําหรับข้อมูลเพิ่มเติมเกี่ยวกับเหตุการณ์ความสมบูรณ์ของโค้ด ดูที่ คู่มือการดําเนินงานของการควบคุมแอปพลิเคชัน Windows Defender

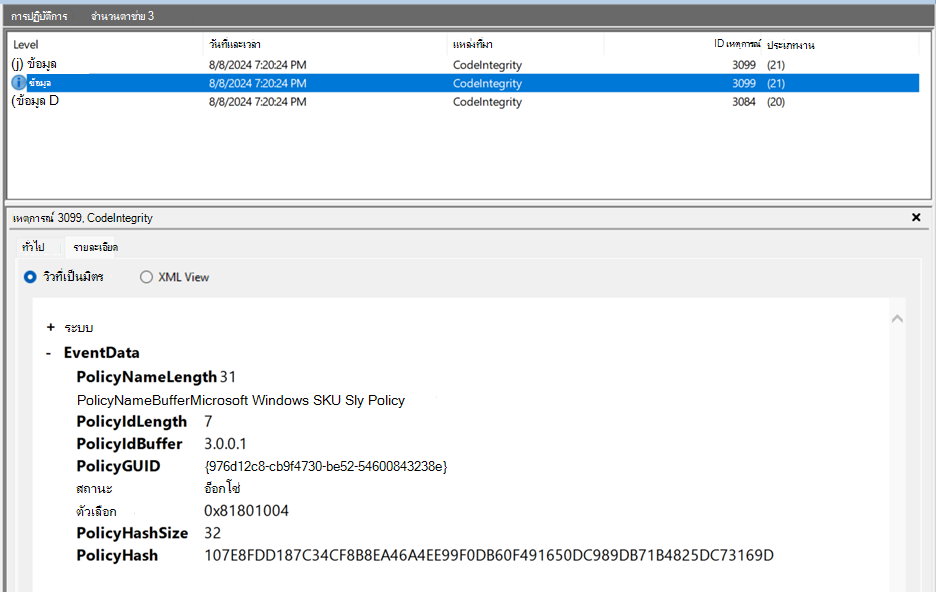

เหตุการณ์การเปิดใช้งานนโยบาย

เหตุการณ์การเปิดใช้งานนโยบายจะพร้อมใช้งานใน Windows ตัวแสดงเหตุการณ์ ภายใต้บันทึกแอปพลิเคชันและบริการ > Microsoft > Windows > CodeIntegrity > การดําเนินการ

-

PolicyNameBuffer – นโยบาย Microsoft Windows SKU SI

-

PolicyGUID – {976d12c8-cb9f-4730-be52-54600843238e}

-

PolicyHash – 107E8FDD187C34CF8B8EA46A4EE99F0DB60F491650DC989DB71B4825DC73169D

หากคุณใช้นโยบายการตรวจสอบหรือการลดปัญหากับอุปกรณ์ของคุณและ CodeIntegrity Event 3099 สําหรับนโยบายที่ใช้ไม่ปรากฏ แสดงว่าไม่มีการบังคับใช้นโยบาย โปรดศึกษา คําแนะนําในการปรับใช้ เพื่อตรวจสอบว่านโยบายได้รับการติดตั้งอย่างถูกต้อง

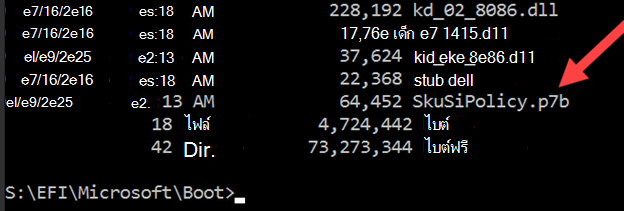

หมายเหตุ เหตุการณ์ความสมบูรณ์ของโค้ด 3099 ไม่ได้รับการสนับสนุนในเวอร์ชันของ Windows 10 Enterprise 2016, Windows Server 2016 และ Windows 10 Enterprise 2015 LTSB เมื่อต้องการตรวจสอบว่ามีการนํานโยบายไปใช้แล้ว (นโยบายการตรวจสอบหรือการยกเลิก) คุณต้องต่อเชื่อมพาร์ติชันระบบ EFI โดยใช้คําสั่ง mountvol.exe และดูเพื่อดูว่ามีการนํานโยบายไปใช้กับพาร์ติชัน EFI ตรวจสอบให้แน่ใจว่าได้ยกเลิกการเมาต์พาร์ติชันระบบ EFI หลังจากการตรวจสอบความถูกต้อง

SkuSiPolicy.p7b - นโยบายการยกเลิก

ตรวจสอบและบล็อกเหตุการณ์

การตรวจสอบความสมบูรณ์ของโค้ดและบล็อกเหตุการณ์จะพร้อมใช้งานใน Windows ตัวแสดงเหตุการณ์ ภายใต้บันทึกแอปพลิเคชันและบริการ > บันทึกของ Microsoft > Windows > CodeIntegrity > การดําเนินการ > แอปพลิเคชันและบริการ > Microsoft > Windows > AppLocker > MSI และสคริปต์

ตําแหน่งการบันทึกเดิมประกอบด้วยเหตุการณ์เกี่ยวกับการควบคุมของแฟ้มปฏิบัติการ dll และโปรแกรมควบคุม ตําแหน่งการบันทึกหลังประกอบด้วยเหตุการณ์เกี่ยวกับการควบคุมตัวติดตั้ง MSI สคริปต์ และวัตถุ COM

CodeIntegrity Event 3077 ในบันทึก "CodeIntegrity – Operational" ระบุว่าไฟล์ปฏิบัติการ .dll หรือโปรแกรมควบคุมถูกบล็อกไม่ให้โหลด เหตุการณ์นี้มีข้อมูลเกี่ยวกับไฟล์ที่ถูกบล็อกและเกี่ยวกับนโยบายที่บังคับใช้ สําหรับไฟล์ที่ถูกบล็อกโดยการลดปัญหา ข้อมูลนโยบายใน CodeIntegrity Event 3077 จะตรงกับข้อมูลนโยบายของ SkuSiPolicy.p7b จาก CodeIntegrity Event 3099 CodeIntegrity Event 3077 จะไม่ปรากฏหากอุปกรณ์ของคุณไม่มีไฟล์ปฏิบัติการ .dll หรือโปรแกรมควบคุมที่ละเมิดนโยบายความสมบูรณ์ของโค้ด

สําหรับการตรวจสอบความถูกต้องของโค้ดและบล็อกเหตุการณ์อื่นๆ ให้ดู ทําความเข้าใจเกี่ยวกับเหตุการณ์การควบคุมแอปพลิเคชัน

ขั้นตอนการเอานโยบายออกและการกู้คืน

หากมีบางอย่างผิดปกติหลังจากใช้การบรรเทาคุณสามารถใช้ขั้นตอนต่อไปนี้เพื่อลบการบรรเทา:

-

หยุด BitLocker ชั่วคราวถ้าเปิดใช้งาน เรียกใช้คําสั่งต่อไปนี้จากหน้าต่างพร้อมท์คําสั่งด้วยสิทธิ์ผู้ดูแล:

Manager-bde -protectors -disable c: -rebootcount 3

-

ปิด การบูตแบบปลอดภัย จากเมนู UEFI BIOSขั้นตอนการปิดการบูตแบบปลอดภัยจะแตกต่างกันระหว่างผู้ผลิตอุปกรณ์และรุ่นต่างๆ สําหรับความช่วยเหลือในการค้นหาตําแหน่งที่จะปิดการบูตแบบปลอดภัย โปรดดูเอกสารจากผู้ผลิตอุปกรณ์ของคุณ สามารถดูรายละเอียดเพิ่มเติมได้ใน การปิดใช้งานการบูตแบบปลอดภัย

-

เอานโยบาย SkuSiPolicy.p7b ออก

-

เริ่ม Windows ตามปกติ แล้วลงชื่อเข้าใช้นโยบาย SkuSiPolicy.p7b ต้องถูกเอาออกจากตําแหน่งที่ตั้งต่อไปนี้:

-

<>พาร์ติชันระบบ EFI \Microsoft\Boot\SkuSiPolicy.p7b

-

-

เรียกใช้คําสั่งต่อไปนี้จากเซสชัน Windows PowerShell ผู้ดูแลเพื่อล้างนโยบายจากตําแหน่งที่ตั้งเหล่านั้น:

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIPolicyPath = "$MountPoint\EFI\Microsoft\Boot\SkuSiPolicy.p7b" $EFIDestinationFolder="$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (Test-Path $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } if (Test-Path $EFIPolicyPath ) {Remove-Item -Path $EFIPolicyPath -Force } mountvol $MountPoint /D

-

-

เปิดการบูตแบบปลอดภัยจาก BIOSดูคู่มือจากผู้ผลิตอุปกรณ์ของคุณเพื่อค้นหาตําแหน่งที่จะเปิดการบูตแบบปลอดภัยหากคุณปิดการบูตแบบปลอดภัยในขั้นตอนที่ 1 และไดรฟ์ของคุณได้รับการป้องกันโดย BitLocker ให้ หยุดการป้องกัน BitLocker ชั่วคราว แล้วเปิดการบูตแบบปลอดภัยจากเมนู UEFI BIOS ของคุณ

-

เปิด BitLocker เรียกใช้คําสั่งต่อไปนี้จากหน้าต่างพร้อมท์คําสั่งด้วยสิทธิ์ผู้ดูแล:

Manager-bde -protectors -enable c:

-

รีสตาร์ตอุปกรณ์

|

เปลี่ยนวันที่ |

คำอธิบาย |

|

วันที่ 17 ธันวาคม 2568 |

|

|

วันที่ 22 กรกฎาคม 2568 |

|

|

วันที่ 10 กรกฎาคม 2568 |

|

|

8 เมษายน 2025 |

|

|

วันที่ 24 กุมภาพันธ์ 2568 |

|

|

วันที่ 11 กุมภาพันธ์ 2568 |

|

|

14 มกราคม 2025 |

|

|

วันที่ 12 พฤศจิกายน 2567 |

|