นโยบายกลุ่ม Objects (GPO) ของ Secure Boot สําหรับอุปกรณ์ Windows ที่มีการอัปเดตที่จัดการโดย IT

นำไปใช้กับ

วันที่เผยแพร่ครั้งแรก: 30 ตุลาคม 2025

KB ID: 5068198

|

บทความนี้มีคําแนะนําสําหรับ:

หมายเหตุ: หากคุณเป็นเจ้าของอุปกรณ์ Windows ส่วนบุคคล โปรดดูบทความ อุปกรณ์ Windows สําหรับผู้ใช้ที่บ้าน ธุรกิจ และโรงเรียนที่มีการอัปเดตที่ได้รับการจัดการจาก Microsoft |

|

ความพร้อมใช้งานของการสนับสนุนนี้

|

|

เปลี่ยนวันที่ |

เปลี่ยนคําอธิบาย |

|---|---|

|

วันที่ 11 พฤศจิกายน 2568 |

|

|

วันที่ 26 พฤศจิกายน 2568 |

|

ในบทความนี้:

บทนำ

เอกสารนี้อธิบายถึงการสนับสนุนสําหรับการปรับใช้ การจัดการ และการตรวจสอบการอัปเดตใบรับรองการบูตแบบปลอดภัยโดยใช้วัตถุนโยบายกลุ่ม Secure Boot การตั้งค่าประกอบด้วย:

-

ความสามารถในการทริกเกอร์การปรับใช้บนอุปกรณ์

-

การตั้งค่าเพื่อเลือกรับ/ปฏิเสธเข้าร่วมกลุ่มที่มีความเชื่อมั่นสูง

-

การตั้งค่าเพื่อเลือกรับ/ปฏิเสธเข้าร่วม Microsoft ในการจัดการการอัปเดต

วิธีการกําหนดค่า นโยบายกลุ่ม Object (GPO)

วิธีนี้มีการตั้งค่านโยบายกลุ่ม Secure Boot ที่ตรงไปตรงมาซึ่งผู้ดูแลระบบโดเมนสามารถตั้งค่าให้ปรับใช้การอัปเดตการบูตแบบปลอดภัยกับไคลเอ็นต์และเซิร์ฟเวอร์ Windows ที่เข้าร่วมโดเมนทั้งหมดได้ นอกจากนี้ ตัวช่วยการบูตแบบปลอดภัยสองตัวสามารถจัดการได้ด้วยการตั้งค่าการเลือกรับ/ปฏิเสธเข้าร่วม

เมื่อต้องการรับการอัปเดตที่มีนโยบายสําหรับการปรับใช้การอัปเดตใบรับรองการบูตแบบปลอดภัย ให้ดูส่วน ทรัพยากร ด้านล่าง

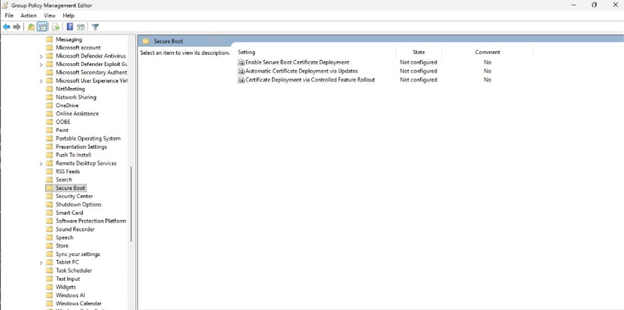

นโยบายนี้สามารถพบได้ภายใต้เส้นทางต่อไปนี้ใน UI นโยบายกลุ่ม:

Computer Configuration->Administrative Templates->Windows Components->Secure Boot

สิ่งสำคัญ: การอัปเดตการบูตแบบปลอดภัยจะขึ้นอยู่กับเฟิร์มแวร์ของอุปกรณ์ และอุปกรณ์บางอย่างอาจประสบปัญหาความเข้ากันได้ เพื่อให้แน่ใจว่ามีการเผยแพร่อย่างปลอดภัย:

-

ตรวจสอบนโยบายการอัปเดตบนอุปกรณ์ตัวแทนอย่างน้อยหนึ่งอุปกรณ์สําหรับอุปกรณ์แต่ละชนิดในองค์กรของคุณ

-

ยืนยันว่าใบรับรองการบูตแบบปลอดภัยถูกนําไปใช้กับ UEFI DB และ KEK เรียบร้อยแล้ว สําหรับขั้นตอนโดยละเอียด ไปที่ การอัปเดตใบรับรองการบูตแบบปลอดภัย: คําแนะนําสําหรับผู้เชี่ยวชาญด้าน IT และองค์กร

-

หลังจากการตรวจสอบความถูกต้อง ให้จัดกลุ่มอุปกรณ์ตามแฮชบักเก็ต และใช้นโยบายกับอุปกรณ์เหล่านั้นสําหรับการเปิดตัวที่ควบคุม

การตั้งค่าการกําหนดค่าที่พร้อมใช้งาน

การตั้งค่าสามรายการที่พร้อมใช้งานสําหรับการปรับใช้ใบรับรองการบูตแบบปลอดภัยมีอธิบายไว้ที่นี่ การตั้งค่าเหล่านี้สอดคล้องกับรีจิสทรีคีย์ที่อธิบายไว้ในการอัปเดตรีจิสทรีคีย์สําหรับการบูตแบบปลอดภัย: อุปกรณ์ Windows ที่มีการอัปเดตที่จัดการโดย IT

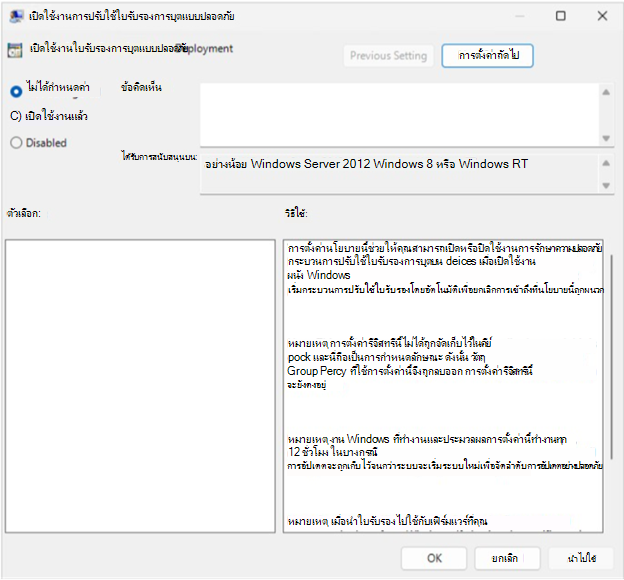

เปิดใช้งานการปรับใช้ใบรับรองการบูตแบบปลอดภัย

ชื่อการตั้งค่านโยบายกลุ่ม: เปิดใช้งานการปรับใช้ใบรับรองการบูตแบบปลอดภัย

รายละเอียด: นโยบายนี้จะควบคุมว่า Windows จะเริ่มกระบวนการปรับใช้ใบรับรองการบูตแบบปลอดภัยบนอุปกรณ์หรือไม่

-

เปิดใช้งาน: Windows จะเริ่มปรับใช้ใบรับรองการบูตแบบปลอดภัยที่อัปเดตโดยอัตโนมัติเมื่องานการบูตแบบปลอดภัยทํางาน

-

ปิดใช้งานแล้ว: Windows ไม่ปรับใช้ใบรับรองโดยอัตโนมัติ

-

ไม่ได้กําหนดค่า: ลักษณะการทํางานเริ่มต้นจะถูกนําไปใช้ (ไม่มีการปรับใช้อัตโนมัติ)

หมายเหตุ:

-

งานที่ประมวลผลการตั้งค่านี้จะทํางานทุกๆ 12 ชั่วโมง การอัปเดตบางอย่างอาจต้องเริ่มระบบใหม่เพื่อให้เสร็จสมบูรณ์ได้อย่างปลอดภัย

-

เมื่อนําใบรับรองไปใช้กับเฟิร์มแวร์จะไม่สามารถลบออกจาก Windows ได้ การล้างใบรับรองจะต้องทําผ่านส่วนติดต่อเฟิร์มแวร์

-

การตั้งค่านี้ถือเป็นการกําหนดลักษณะ ถ้า GPO ถูกเอาออก ค่ารีจิสทรีจะยังคงอยู่

-

สอดคล้องกับรีจิสทรีคีย์ AvailableUpdates

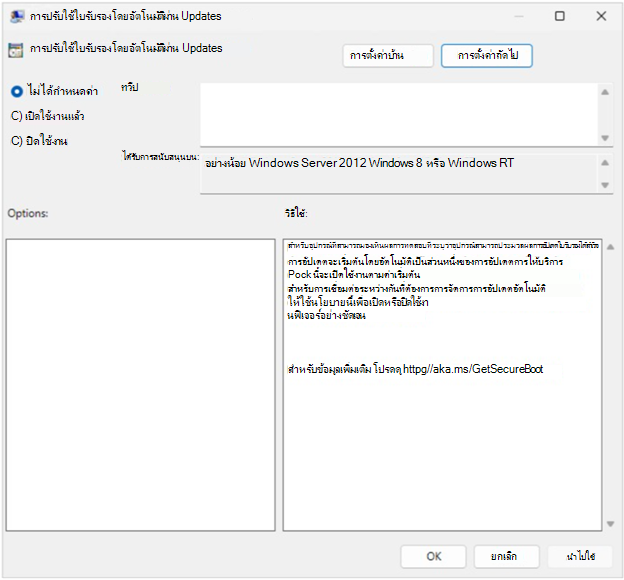

การปรับใช้ใบรับรองโดยอัตโนมัติผ่าน Updates

ชื่อการตั้งค่านโยบายกลุ่ม: การปรับใช้ใบรับรองโดยอัตโนมัติผ่าน Updates

รายละเอียด: นโยบายนี้ควบคุมว่าจะนําการอัปเดตใบรับรองการบูตแบบปลอดภัยไปใช้โดยอัตโนมัติผ่านการอัปเดตความปลอดภัยรายเดือนและการอัปเดตที่ไม่ใช่ด้านความปลอดภัยของ Windows หรือไม่ อุปกรณ์ที่ Microsoft ได้ตรวจสอบว่าสามารถประมวลผลการอัปเดตตัวแปร Secure Boot จะได้รับการอัปเดตเหล่านี้เป็นส่วนหนึ่งของการให้บริการแบบสะสมและใช้การอัปเดตเหล่านั้นโดยอัตโนมัติ

หมายเหตุ: การเปิดใช้งานนโยบายนี้จะปิดใช้งานการปรับใช้ใบรับรองอัตโนมัติผ่าน Updates ซึ่งจะเทียบเท่ากับการตั้งค่ารีจิสทรีคีย์ HighConfidenceOptOut เป็น 1การปิดใช้งานนโยบายนี้จะเลือกเข้าร่วมการปรับใช้ใบรับรองอัตโนมัติผ่าน Updates ซึ่งเทียบเท่ากับการตั้งค่า HighConfidenceOptOut เป็น 0

-

เปิดใช้งาน: การปรับใช้อัตโนมัติถูกบล็อก การอัปเดตต้องได้รับการจัดการด้วยตนเอง

-

ปิดใช้งาน: อุปกรณ์ที่มีผลลัพธ์การอัปเดตที่ได้รับการตรวจสอบความถูกต้องจะได้รับการอัปเดตใบรับรองโดยอัตโนมัติระหว่างการให้บริการ

-

ไม่ได้กําหนดค่า: การปรับใช้อัตโนมัติจะเกิดขึ้นตามค่าเริ่มต้น

หมายเหตุ:

-

อุปกรณ์ที่ตั้งใจได้รับการยืนยันเพื่อดําเนินการอัปเดตเสร็จเรียบร้อยแล้ว

-

กําหนดค่านโยบายนี้เพื่อเลือกการปรับใช้อัตโนมัติ

-

สอดคล้องกับรีจิสทรีคีย์ HighConfidenceOptOut

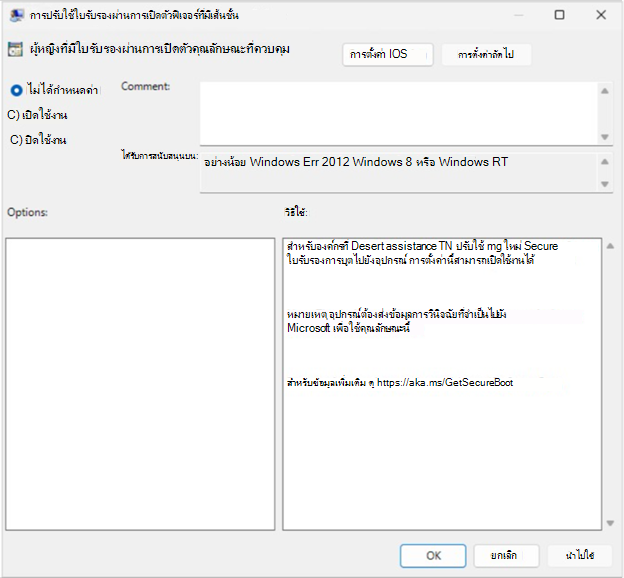

การปรับใช้ใบรับรองผ่านการเปิดตัวฟีเจอร์ที่ควบคุม

ชื่อการตั้งค่านโยบายกลุ่ม: การปรับใช้ใบรับรองผ่านการเปิดตัวฟีเจอร์ที่ควบคุม

รายละเอียด: นโยบายนี้ช่วยให้องค์กรสามารถเข้าร่วมในการ เปิดตัวฟีเจอร์ที่ควบคุม ของการอัปเดตใบรับรองการบูตแบบปลอดภัยที่จัดการโดย Microsoft

-

เปิดใช้งาน: Microsoft ช่วยเหลือเกี่ยวกับการปรับใช้ใบรับรองกับอุปกรณ์ที่ลงทะเบียนในการเปิดตัว

-

ปิดใช้งานหรือไม่ได้กําหนดค่า: ไม่มีการเข้าร่วมในการเผยแพร่ที่ควบคุม

ข้อกําหนด:

-

อุปกรณ์ต้องส่งข้อมูลการวินิจฉัยที่จําเป็นไปยัง Microsoft สําหรับรายละเอียด โปรดดู กําหนดค่าข้อมูลการวินิจฉัย Windows ในองค์กรของคุณ - ความเป็นส่วนตัวของ Windows | การตั้งค่าความเป็นส่วนตัวของ Windows Microsoft Learn

-

สอดคล้องกับรีจิสทรีคีย์ MicrosoftUpdateManagedOptIn

แหล่งข้อมูล

ดูเพิ่มเติม ที่ การอัปเดตรีจิสทรีคีย์สําหรับการบูตแบบปลอดภัย: อุปกรณ์ Windows ที่มีการอัปเดตที่จัดการโดย IT สําหรับรายละเอียดเกี่ยวกับ รีจิสทรีคีย์ UEFICA2023Status และ UEFICA2023Error สําหรับผลการตรวจสอบผลลัพธ์ของอุปกรณ์

ดู เหตุการณ์การอัปเดตตัวแปร DB และ DBX แบบปลอดภัย สําหรับเหตุการณ์ที่มีประโยชน์ในการทําความเข้าใจสถานะของอุปกรณ์ แอตทริบิวต์ของอุปกรณ์ และรหัสบักเก็ตอุปกรณ์ ใส่ใจเป็นพิเศษกับกิจกรรม 1801 และ 1808 ที่อธิบายไว้ในหน้ากิจกรรม

สําหรับนโยบายกลุ่ม MSI และสเปรดชีตการอ้างอิงการตั้งค่า GP ให้ใช้ลิงก์ด้านล่าง หรือตรวจสอบให้แน่ใจว่าเทมเพลตการดูแลระบบที่คุณใช้มีการเผยแพร่ในวันที่ที่แสดงอยู่ในตารางหรือหลังวันที่

|

แพลตฟอร์ม |

MSI ที่เผยแพร่แล้ว |

สเปรดชีตการอ้างอิงการตั้งค่า GP ที่เผยแพร่ |

|---|---|---|

|

ไคลเอ็นต์ |

เผยแพร่เมื่อ: 27/10/2025 |

เผยแพร่เมื่อ: 2/10/2025 |

|

เซิร์ฟเวอร์ |

เผยแพร่เมื่อ: 27/10/2025 |

เผยแพร่เมื่อ: 27/10/2025 |