วันที่เผยแพร่ต้นฉบับ: วันที่ 26 มิถุนายน 2568

KB ID: 5062713

|

บทความนี้มีคําแนะนําสําหรับ:

หมายเหตุ หากคุณเป็นบุคคลที่เป็นเจ้าของอุปกรณ์ Windows ส่วนบุคคล โปรดไปที่บทความ อุปกรณ์ Windows สําหรับผู้ใช้ที่บ้าน ธุรกิจ และโรงเรียนที่มีการอัปเดตที่ได้รับการจัดการจาก Microsoft |

ภาพรวม

การกําหนดค่าใบรับรองที่ Microsoft จัดหาให้ในฐานะส่วนหนึ่งของโครงสร้างพื้นฐาน Secure Boot ยังคงเหมือนเดิมนับตั้งแต่ Windows 8 ใบรับรองเหล่านี้จะถูกเก็บไว้ในตัวแปรฐานข้อมูลลายเซ็น (DB) และคีย์การลงทะเบียนคีย์ (KEK) (หรือที่เรียกว่าคีย์ Exchange Key) ในเฟิร์มแวร์ Microsoft ได้ให้ใบรับรองสามรายการเดียวกันในระบบนิเวศของผู้ผลิตอุปกรณ์ดั้งเดิม (OEM) เพื่อรวมไว้ในเฟิร์มแวร์ของอุปกรณ์ ใบรับรองเหล่านี้สนับสนุนการบูตแบบปลอดภัยใน Windows และยังใช้โดยระบบปฏิบัติการ (OS) ของบริษัทอื่น ซึ่งรวมถึงใบรับรองที่ Microsoft มีให้ดังต่อไปนี้:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

สำคัญ ใบรับรองที่ Microsoft มีให้ทั้งสามรายการจะหมดอายุตั้งแต่เดือนมิถุนายน 2026 ดังนั้น ในการทํางานร่วมกันกับคู่ค้าระบบนิเวศของเรา Microsoft จะเปิดตัวใบรับรองใหม่ที่จะช่วยรับรองความปลอดภัยในการบูตแบบปลอดภัยและความต่อเนื่องสําหรับอนาคต เมื่อใบรับรอง 2011 เหล่านี้หมดอายุ การอัปเดตด้านความปลอดภัยสําหรับคอมโพเนนต์การบูตจะไม่สามารถทําได้อีกต่อไป ทําให้ความปลอดภัยในการเริ่มต้นระบบมีความเสี่ยงและทําให้อุปกรณ์ Windows ที่ได้รับผลกระทบมีความเสี่ยง เพื่อรักษาฟังก์ชันการทํางานของการบูตแบบปลอดภัย อุปกรณ์ Windows ทั้งหมดต้องได้รับการอัปเดตเพื่อใช้ใบรับรอง 2023 ก่อนที่ใบรับรอง 2011 จะหมดอายุ

หมายเหตุ บทความนี้อ้างอิงถึง "ใบรับรอง" และ "CA" (ผู้ให้บริการออกใบรับรอง) สลับกันได้

ใบรับรองการบูตแบบปลอดภัยของ Windows ที่หมดอายุในปี 2026

อุปกรณ์ Windows ที่ผลิตขึ้นตั้งแต่ปี 2012 อาจมีใบรับรองรุ่นที่หมดอายุซึ่งต้องได้รับการอัปเดต

วิชาว่าด้วยคําศัพท์

-

KEK: คีย์การลงทะเบียนคีย์

-

CA: ผู้ออกใบรับรอง

-

DB: ฐานข้อมูลลายเซ็นการบูตแบบปลอดภัย

-

DBX: การบูตแบบปลอดภัยถูกเพิกถอนฐานข้อมูลลายเซ็น

|

ใบรับรองที่หมดอายุ |

วันหมดอายุ |

ใบรับรองใหม่ |

การจัดเก็บตําแหน่งที่ตั้ง |

วัตถุประสงค์ |

|

Microsoft Corporation KEK CA 2011 |

มิถุนายน 2026 |

Microsoft Corporation KEK CA 2023 |

เก็บไว้ใน KEK |

ลงชื่ออัปเดต DB และ DBX |

|

Microsoft Windows Production PCA 2011 |

ต.ค. 2569 |

Windows UEFI CA 2023 |

เก็บไว้ใน DB |

ใช้สําหรับเซ็นชื่อตัวโหลดการบูตของ Windows |

|

Microsoft UEFI CA 2011* |

มิถุนายน 2026 |

Microsoft UEFI CA 2023 |

เก็บไว้ใน DB |

เซ็นชื่อในตัวโหลดการบูตของบริษัทอื่นและแอปพลิเคชัน EFI |

|

Microsoft UEFI CA 2011* |

มิถุนายน 2026 |

Microsoft Option ROM CA 2023 |

เก็บไว้ใน DB |

เซ็นชื่อในตัวเลือกรอมของบริษัทอื่น |

*ในระหว่างการต่ออายุใบรับรอง Microsoft Corporation UEFI CA 2011 ใบรับรองสองใบแยกตัวโหลดการบูตจากตัวเลือกการเซ็นชื่อ ROM ซึ่งช่วยให้สามารถควบคุมความเชื่อถือของระบบได้ดียิ่งขึ้น ตัวอย่างเช่น ระบบที่ต้องเชื่อถือตัวเลือก ROMs สามารถเพิ่ม Microsoft Option ROM UEFI CA 2023 โดยไม่ต้องเพิ่มความเชื่อถือสําหรับตัวโหลดการบูตของบริษัทอื่น

Microsoft ได้ออกใบรับรองที่อัปเดตแล้วเพื่อให้มั่นใจว่าการป้องกันการบูตแบบปลอดภัยบนอุปกรณ์ Windows มีความต่อเนื่อง Microsoft จะจัดการกระบวนการอัปเดตสําหรับใบรับรองใหม่เหล่านี้ในส่วนที่สําคัญของอุปกรณ์ Windows และจะเสนอคําแนะนําโดยละเอียดสําหรับองค์กรที่จัดการการอัปเดตของอุปกรณ์ของตนเอง

ขอบเขตสําหรับระบบที่มีการจัดการแบบมืออาชีพสําหรับองค์กรและไอที

บทความนี้มีเป้าหมายที่องค์กรที่ไม่แชร์ข้อมูลการวินิจฉัยกับ Microsoft และได้ทุ่มเทผู้เชี่ยวชาญด้าน IT ที่จัดการการอัปเดตสภาพแวดล้อมของตนเอง ขณะนี้ Microsoft มีข้อมูลไม่เพียงพอที่จะสนับสนุนการเผยแพร่ใบรับรองการบูตแบบปลอดภัยบนอุปกรณ์เหล่านี้โดยเฉพาะอย่างยิ่งที่มีข้อมูลการวินิจฉัยถูกปิดใช้งาน

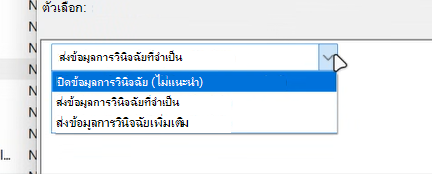

องค์กรและผู้เชี่ยวชาญด้านไอทีมีทางเลือกที่จะทําให้ระบบดังกล่าวเป็นระบบที่ Microsoft จัดการ ซึ่งในกรณีนี้ Microsoft จะอัปเดตใบรับรองการบูตแบบปลอดภัย อย่างไรก็ตามเราตระหนักว่านี่ไม่ใช่ตัวเลือกที่เป็นไปได้สําหรับอุปกรณ์ที่หลากหลายเช่นอุปกรณ์ที่ติดอากาศในรัฐบาลการผลิตและอื่น ๆ

โปรดดูส่วนต่อไปนี้สําหรับตัวเลือกในหมวดหมู่นี้

โซลูชันใดบ้างที่สามารถคาดหวังสําหรับอุปกรณ์ที่จัดการโดยองค์กรหรือผู้เชี่ยวชาญด้านไอที

ตัวเลือกที่ 1: การอัปเดตอัตโนมัติ (สําหรับระบบที่จัดการโดย Microsoft Update เท่านั้น)

เมื่อเลือกตัวเลือกนี้ อุปกรณ์ของคุณจะได้รับการอัปเดตการบูตแบบปลอดภัยล่าสุดโดยอัตโนมัติ ซึ่งช่วยรักษาความปลอดภัยให้กับอุปกรณ์ของคุณ เมื่อต้องการเปิดใช้งานคุณลักษณะนี้ คุณจะต้องเข้าร่วมและอนุญาตให้ Microsoft รวบรวมข้อมูลการวินิจฉัย Universal Telemetry Client (UTC) จากอุปกรณ์ของคุณ ขั้นตอนนี้ทําให้มั่นใจได้ว่าอุปกรณ์ของคุณได้รับการลงทะเบียนในโปรแกรมที่ได้รับการจัดการของ Microsoft และจะได้รับการอัปเดตทั้งหมดอย่างราบรื่นโดยเป็นส่วนหนึ่งของการเปิดตัวมาตรฐานของเรา

เผยแพร่กลยุทธ์

สําหรับอุปกรณ์ Windows ที่ใช้ Microsoft ในการนําการอัปเดตใบรับรองการบูตแบบปลอดภัยไปใช้กับอุปกรณ์ของพวกเขา เราใช้กลยุทธ์การเปิดตัวอย่างพิถีพิถัน เราจัดกลุ่มระบบที่มีโพรไฟล์ฮาร์ดแวร์และเฟิร์มแวร์ที่คล้ายกัน (ตามข้อมูลการวินิจฉัยของ Windows และคําติชมจาก OEM) จากนั้นจะค่อยๆ เผยแพร่การอัปเดตสําหรับแต่ละกลุ่ม ตลอดกระบวนการนี้ เราจะตรวจสอบคําติชมการวินิจฉัยอย่างใกล้ชิดเพื่อให้แน่ใจว่าทุกอย่างทํางานได้อย่างราบรื่น หากตรวจพบปัญหาใดๆ ในกลุ่ม เราจะหยุดชั่วคราวและแก้ไขปัญหาก่อนที่จะกลับมาใช้งานกลุ่มนั้นต่อ

กระตุ้นให้ดำเนินการ

เพื่อให้รวมอยู่ในการปรับใช้ที่ได้รับการจัดการของ Microsoft เราขอแนะนําให้เปิดใช้งานข้อมูลการวินิจฉัยของ Windows ด้วยสิ่งนี้ เราสามารถระบุและกําหนดเป้าหมายอุปกรณ์ที่มีสิทธิ์สําหรับการอัปเดตใบรับรองการบูตแบบปลอดภัย

เหตุใดข้อมูลการวินิจฉัยจึงมีความสําคัญ

กลยุทธ์การเปิดตัวที่ได้รับการจัดการโดย Microsoft อาศัยข้อมูลการวินิจฉัยที่เราได้รับจากระบบเป็นอย่างมาก เนื่องจากเราได้รวมสัญญาณข้อมูลที่แจ้งให้เราทราบถึงสถานะของอุปกรณ์ที่ตอบสนองต่อการติดตั้งใบรับรองการบูตแบบปลอดภัยใหม่ ด้วยวิธีนี้ เราสามารถระบุปัญหาในการเปิดตัวและหยุดการเผยแพร่ในเชิงรุกกับอุปกรณ์ที่มีการกําหนดค่าฮาร์ดแวร์ที่คล้ายกันได้อย่างรวดเร็วเพื่อลดผลกระทบของปัญหา

การเปิดใช้งานข้อมูลการวินิจฉัยจะทําให้มั่นใจว่าอุปกรณ์ของคุณสามารถมองเห็นได้ ซึ่งจะย้ายอุปกรณ์ของคุณไปยัง Microsoft Managed Stream สําหรับการกําหนดเป้าหมายอัตโนมัติและการส่งการอัปเดตเหล่านี้

หมายเหตุ

-

องค์กรที่ไม่ต้องการเปิดใช้งานข้อมูลการวินิจฉัยจะยังคงสามารถควบคุมได้อย่างสมบูรณ์ และจะได้รับเครื่องมือและคําแนะนําในอนาคตเพื่อจัดการกระบวนการอัปเดตอย่างอิสระ

-

สําหรับโซลูชันที่ไฮไลต์ที่นี่ คุณมีหน้าที่รับผิดชอบสูงสุดในการตรวจสอบความคืบหน้าของการอัปเดตไปยังอุปกรณ์ทั้งหมดในสภาพแวดล้อมของคุณและอาจต้องใช้โซลูชันมากกว่าหนึ่งวิธีเพื่อให้สามารถปรับใช้ได้อย่างเต็มที่

เมื่อต้องการเข้าร่วมในการเผยแพร่ที่มีการจัดการของ Microsoft โปรดทําตามขั้นตอนเหล่านี้:

-

ทําตาม กําหนดค่าข้อมูลการวินิจฉัย Windows ในองค์กรของคุณ และตั้งค่าข้อมูลเพื่ออนุญาตข้อมูลการวินิจฉัยที่จําเป็น กล่าวอีกนัยหนึ่งอย่าตั้งค่าเป็น ปิดใช้งานและอย่าตั้งค่าปิดข้อมูลการวินิจฉัย การตั้งค่าใดๆ ที่มีข้อมูลการวินิจฉัย ที่จําเป็นมากกว่าจะทํางานเช่นกัน

-

เลือกเข้าร่วมในการอัปเดตที่จัดการโดย Microsoft สําหรับการบูตแบบปลอดภัยโดยการตั้งค่ารีจิสทรีคีย์ต่อไปนี้:

ตําแหน่งที่ตั้งของรีจิสทรี

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot

ชื่อแป้น

MicrosoftUpdateManagedOptIn

ชนิดคีย์

DWORD

ค่า DWORD

-

0 หรือคีย์ไม่มีอยู่

-

0x5944 – การเลือกรับการบูตแบบปลอดภัย

ความ คิด เห็น

เราขอแนะนําให้ตั้งค่าคีย์นี้เพื่อ 0x5944 เพื่อระบุว่าใบรับรองทั้งหมดควรได้รับการอัปเดตในลักษณะที่รักษาโปรไฟล์ความปลอดภัยของอุปกรณ์ที่มีอยู่ และอัปเดตตัวจัดการการเริ่มต้นระบบเป็นตัวจัดการการเริ่มต้นระบบที่เซ็นชื่อโดยใบรับรอง Windows UEFI CA 2023

หมายเหตุ รีจิสทรีคีย์นี้จะเปิดใช้งานในการอัปเดตในอนาคต

-

หมายเหตุ การสนับสนุนสําหรับการเผยแพร่ที่จัดการโดย Microsoft จะพร้อมใช้งานสําหรับเวอร์ชัน Windows 11 และ Windows 10 ไคลเอ็นต์เท่านั้น หลังจากวันที่ 14 ตุลาคม 2025 Windows 10 เวอร์ชัน 22H2 ที่มีการอัปเดตความปลอดภัยที่ขยายเวลา (ESU) จะรวมอยู่ด้วย

ตัวเลือกที่ 2: Customer-Managed โซลูชันแบบบริการตนเองหรือแบบอัตโนมัติบางส่วน

Microsoft กําลังประเมินคําแนะนําสําหรับโซลูชันอัตโนมัติบางส่วนเพื่อช่วยเหลือองค์กรและระบบที่มีการจัดการอย่างมืออาชีพด้านไอที โปรดทราบว่าตัวเลือกเหล่านี้เป็นแบบบริการตนเองที่องค์กรหรือผู้เชี่ยวชาญด้านไอทีสามารถเลือกที่จะนําไปใช้ตามสถานการณ์และรูปแบบการใช้งานเฉพาะของพวกเขา

|

เนื่องจาก Microsoft มีการมองเห็น (หรือข้อมูลการวินิจฉัย) ที่จํากัดสําหรับอุปกรณ์ที่มีการจัดการขององค์กรและผู้เชี่ยวชาญด้าน IT โดยรวม แล้ว ความช่วยเหลือที่พร้อมใช้งานจาก Microsoft จะถูกจํากัด การใช้งานจะเหลือไว้สําหรับลูกค้าและคู่ค้าของพวกเขา เช่น ผู้จัดจําหน่ายซอฟต์แวร์อิสระ (ISV) คู่ค้า Microsoft Active Protection (MAPP) สแกนเนอร์การเข้ารหัสลับและคู่ค้าด้านความปลอดภัยและ OEM อื่นๆ |

สิ่งสำคัญ:

-

การใช้การอัปเดตใบรับรองการบูตแบบปลอดภัยอาจทําให้เกิดความล้มเหลวในการบูต การกู้คืน Bit Locker หรือแม้แต่อุปกรณ์ที่ก่ออิฐในบางกรณี

-

การรับรู้นี้จําเป็นสําหรับระบบเก่าที่อาจไม่ได้รับการสนับสนุนจาก OEM ตัวอย่างเช่น: การเรียกใช้ปัญหาเกี่ยวกับเฟิร์มแวร์/บักที่ไม่ได้รับการแก้ไขโดย OEM จะต้องเปลี่ยนหรือ Secure Boot ปิด ทําให้อุปกรณ์ไม่ได้รับการอัปเดตความปลอดภัยอีกต่อไปหลังจากใบรับรองการบูตแบบปลอดภัยหมดอายุตั้งแต่เดือนมิถุนายน 2026

วิธีการที่แนะนํา

-

ตรวจสอบกับ OEM สําหรับอุปกรณ์ของคุณในการอัปเดตหรือคําแนะนําที่เกี่ยวข้องกับการบูตแบบปลอดภัย ตัวอย่างเช่น: OEM บางรายกําลังเผยแพร่เวอร์ชันเฟิร์มแวร์/BIOS ขั้นต่ําที่สนับสนุนใบรับรองการบูตแบบปลอดภัยของ 2023 ที่อัปเดต ทําตามคําแนะนําของ OEM และใช้การอัปเดตใดๆ

-

ดูรายการอุปกรณ์ที่มีการเปิดการบูตแบบปลอดภัย ไม่จําเป็นต้องดําเนินการใดๆ สําหรับอุปกรณ์ที่มีการบูตแบบปลอดภัยปิดอยู่

-

จัดประเภทอุปกรณ์องค์กรของคุณซึ่งไม่แชร์ข้อมูลการวินิจฉัยกับ Microsoft โดย:

-

OEMModelBaseBoard

-

FirmwareMfg

-

FirmwareVersion

-

OEMName

-

OSArch

-

OEMSubModel

-

OEMModel

-

BaseBoardMfg

-

FirmwareManufacturer

-

OEMModelSystemFamily

-

OEMBaseBoardManufacturer

-

OEM

-

BaseBoardManufacturer

-

-

สําหรับแต่ละประเภทที่ไม่ซ้ํากันในขั้นตอนที่ 3 ตรวจสอบการเปิดตัวการอัปเดตคีย์การบูตแบบปลอดภัย (หนึ่งในขั้นตอนเพิ่มเติมด้านล่าง) บนอุปกรณ์ "ไม่กี่" ["น้อย" จะเป็นการตัดสินใจตามลูกค้าแต่ละราย เราขอแนะนําให้ใช้อุปกรณ์อย่างน้อย 4-10 เครื่อง] หลังจากการตรวจสอบความถูกต้องสําเร็จอุปกรณ์สามารถทําเครื่องหมายเป็นบักเก็ตสีเขียว / SAFE สําหรับการเปิดตัวในระดับอุปกรณ์ที่คล้ายกันอื่น ๆ ภายใต้การจัดการองค์กร / ไอที

-

ลูกค้าสามารถเลือกวิธีใดวิธีหนึ่งต่อไปนี้หรือการรวมกันเพื่อใช้ใบรับรองที่อัปเดตแล้ว

ฉันจะทราบได้อย่างไรว่า CAs ใหม่อยู่ใน UEFI DB หรือไม่

-

ดาวน์โหลดและติดตั้งโมดูล UEFIv2 PowerShell

-

เรียกใช้คําสั่งต่อไปนี้ในหน้าต่าง PowerShell แบบยกระดับ:

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned

Import-Module UEFIv2

Run (Get-UEFISecureBootCerts DB).signature

-

มองหาธัมป์พริ้นท์หรือประธาน CN

-

ดาวน์โหลดโมดูล UEFIv2 2.7 PowerShell

-

ที่พร้อมท์คําสั่ง PowerShell ยกระดับ ให้เรียกใช้คําสั่งต่อไปนี้:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match ‘Windows UEFI CA 2023’

หรือ เรียกใช้ “(Get-UEFISecureBootCerts PK).Signature”

วิธีการใช้ใบรับรองการบูตแบบปลอดภัยบนอุปกรณ์ SAFE

ตามที่ระบุไว้ก่อนหน้านี้ในส่วน "วิธีการที่แนะนํา" การอัปเดตใบรับรองการบูตแบบปลอดภัยควรใช้กับอุปกรณ์บักเก็ต SAFE/GREEN หลังจากการทดสอบ/การตรวจสอบความถูกต้องที่เพียงพอในอุปกรณ์จํานวนหนึ่งเท่านั้น

คําอธิบายเกี่ยวกับวิธีการต่อไปนี้

|

วิธีที่ 1: รีจิสทรี คีย์การบูตแบบปลอดภัยที่ใช้คีย์ย้อนกลับการอัปเดต วิธีนี้มีวิธีทดสอบวิธีที่ Windows ตอบสนองหลังจากใช้การอัปเดต DB 2023 กับอุปกรณ์ วิธีที่ 2: นโยบายกลุ่ม Object (GPO) สําหรับคีย์การบูตแบบปลอดภัย วิธีนี้มีการตั้งค่านโยบายกลุ่มที่ใช้งานง่ายซึ่งผู้ดูแลระบบโดเมนสามารถเปิดใช้งานเพื่อปรับใช้การอัปเดตการบูตแบบปลอดภัยในไคลเอ็นต์และเซิร์ฟเวอร์ของ Windows ที่เข้าร่วมโดเมน วิธีที่ 3: Secure Boot API/CLI Interface using Windows Configuration System (WinCS) ซึ่งอาจใช้เพื่อเปิดใช้งานคีย์ SecureBoot วิธีที่ 4: หากต้องการใช้การอัปเดต DB สําหรับบูตแบบปลอดภัยด้วยตนเอง โปรดดูส่วน ขั้นตอนการอัปเดต DB/KEK ด้วยตนเอง |

วิธีนี้มีวิธีทดสอบวิธีที่ Windows ตอบสนองหลังจากใช้การอัปเดต DB 2023 กับอุปกรณ์

ค่าคีย์ CA Reg

|

ตําแหน่งที่ตั้งของรีจิสทรี |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot\AvailableUpdates |

|

ค่าใบรับรอง |

#define SERVICING_UPDATE_KEK 0x0004 #define SERVICING_UPDATE_DB_2024 0x0040 #define SERVICING_UPDATE_INVOKE_BFSVC_AI 0x0100 #define SERVICING_UPDATE_3P_OROM_DB 0x0800 #define SERVICING_UPDATE_3P_UEFI_DB 0x1000 #define CHECK_3P2011_BEFORE_3POROM_UEFICA 0x4000 |

ขั้นตอนการทดสอบ

เรียกใช้แต่ละคําสั่งต่อไปนี้แยกต่างหากจากพร้อมท์ PowerShell ด้วยสิทธิ์ผู้ดูแล:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x5944 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

คุณสามารถค้นหาผลลัพธ์โดยการสังเกตบันทึกเหตุการณ์ตามที่อธิบายไว้ในเหตุการณ์การอัปเดตตัวแปร Secure Boot DB และ DBX

หมายเหตุ

-

การรีสตาร์ตบางครั้งจําเป็นต้องทําระหว่างกระบวนการนี้

-

SERVICING_UPDATE_INVOKE_BFSVC_AI ปรับปรุงตัวจัดการการเริ่มต้นระบบไปยังรุ่น 2023 เซ็นชื่อ ซึ่งเปลี่ยนตัวจัดการการเริ่มต้นระบบบนพาร์ติชัน EFI

รายละเอียดเพิ่มเติมเกี่ยวกับการอัปเดตการบูตแบบปลอดภัยตามรีจิสทรีคีย์

ตรรกะนโยบายถูกสร้างขึ้นประมาณสามค่ารีจิสทรีที่เก็บอยู่ในพาธของรีจิสทรีบริการการบูตแบบปลอดภัยต่อไปนี้: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

หมายเหตุ ซับคีย์รีจิสทรีต่อไปนี้ทั้งหมดจะใช้เพื่อ ทริกเกอร์ การอัปเดตและ บันทึก สถานะการอัปเดต

|

ค่ารีจิสทรี |

ชนิด |

คําอธิบายการใช้งาน & |

|

AvailableUpdates |

REG_DWORD (บิตมาสก์) |

อัปเดตค่าสถานะทริกเกอร์ ควบคุมการดําเนินการอัปเดตการบูตแบบปลอดภัยที่จะดําเนินการบนอุปกรณ์ การตั้งค่าบิตฟิลด์ที่เหมาะสมที่นี่จะเริ่มต้นการปรับใช้ใบรับรองการบูตแบบปลอดภัยใหม่และการอัปเดตที่เกี่ยวข้อง สําหรับการปรับใช้ขององค์กร ควรตั้งค่าเป็น 0x5944 (hex) ซึ่งเป็นค่าที่เปิดใช้งานการอัปเดตที่เกี่ยวข้องทั้งหมด (การเพิ่มคีย์ Microsoft UEFI CA ใหม่ 2023 การอัปเดต KEK และการติดตั้งตัวจัดการการเริ่มต้นระบบใหม่) สําหรับลูกค้าทั้งหมด (ค่านี้เลือกใช้อุปกรณ์ในการปรับใช้ "ม้วนปุ่ม" การบูตแบบปลอดภัยได้อย่างมีประสิทธิภาพ เมื่อไม่ใช่ศูนย์ (เช่น 0x5944) งานที่จัดกําหนดการของระบบจะใช้การอัปเดตที่ระบุ ถ้าตั้งค่าเป็นศูนย์หรือไม่ตั้งค่า ไม่มีการอัปเดตคีย์การบูตแบบปลอดภัย) หมายเหตุ: เมื่อบิตได้รับการประมวลผลบิตเหล่านั้นจะถูกล้าง การจัดการสิ่งนี้กับนโยบายกลุ่มและ CSP จะต้องพิจารณาเรื่องนี้ |

|

UEFICA2023Status |

REG_SZ (สตริง) |

ตัวบ่งชี้สถานะการปรับใช้ แสดงสถานะปัจจุบันของการอัปเดตคีย์การบูตแบบปลอดภัยบนอุปกรณ์ โดยจะถูกตั้งค่าเป็นค่าข้อความหนึ่งในสามค่า: "NotStarted", "InProgress" หรือ "Update" ซึ่งระบุว่าการอัปเดตยังไม่ได้ทํางาน กําลังดําเนินการอยู่ หรือเสร็จสมบูรณ์ ในตอนแรก สถานะคือ "NotStarted" โดยจะเปลี่ยนเป็น "InProgress" เมื่อการอัปเดตเริ่มต้นขึ้น และสุดท้ายเป็น "อัปเดต" เมื่อมีการปรับใช้คีย์ใหม่และตัวจัดการการบูตใหม่ทั้งหมดแล้ว) |

|

UEFICA2023Error |

REG_DWORD (รหัส) |

รหัสข้อผิดพลาด (ถ้ามี) ค่านี้ยังคงเป็น 0 ต่อความสําเร็จ ถ้ากระบวนการอัปเดตพบข้อผิดพลาด UEFICA2023Error จะถูกตั้งค่าเป็นรหัสข้อผิดพลาดที่ไม่ใช่ศูนย์ที่สอดคล้องกับข้อผิดพลาดแรกที่พบ ข้อผิดพลาดในที่นี้หมายถึงการอัปเดตการบูตแบบปลอดภัยไม่สําเร็จและอาจต้องมีการตรวจสอบหรือการแก้ไขบนอุปกรณ์นั้น (ตัวอย่างเช่น หากการอัปเดต DB (ฐานข้อมูลของลายเซ็นที่เชื่อถือได้) ล้มเหลวเนื่องจากปัญหาเกี่ยวกับเฟิร์มแวร์ รีจิสทรีนี้อาจแสดงรหัสข้อผิดพลาดที่สามารถแมปไปยังบันทึกเหตุการณ์หรือ ID ข้อผิดพลาดที่เป็นเอกสารสําหรับการให้บริการ Secure Boot) |

|

HighConfidenceOptOut |

REG_DWORD |

สําหรับองค์กรที่ต้องการปฏิเสธเข้าร่วมกลุ่มความเชื่อมั่นสูงที่จะนํามาใช้เป็นส่วนหนึ่งของ LCU โดยอัตโนมัติ พวกเขาสามารถตั้งค่าคีย์นี้เป็นค่าที่ไม่ใช่ศูนย์เพื่อปฏิเสธการเข้าร่วมกลุ่มความเชื่อมั่นสูง |

|

MicrosoftUpdateManagedOptIn |

REG_DWORD |

สําหรับองค์กรที่ต้องการเลือกรับการให้บริการ CFR (Microsoft Managed) นอกเหนือจากการตั้งค่าคีย์นี้ ลูกค้าจะต้องอนุญาตให้ส่ง "ข้อมูลการวินิจฉัยเพิ่มเติม" |

แป้นเหล่านี้ทํางานร่วมกันอย่างไร

ผู้ดูแลระบบ IT (ผ่าน GPO หรือ CSP) กําหนดค่า AvailableUpdates = 0x5944 ซึ่งส่งสัญญาณให้ Windows ดําเนินการกระบวนการม้วนคีย์การบูตแบบปลอดภัยบนอุปกรณ์ เมื่อกระบวนการทํางาน ระบบจะอัปเดต UEFICA2023Status จาก "NotStarted" เป็น "InProgress" และสุดท้ายเป็น "อัปเดต" เมื่อสําเร็จ เนื่องจากแต่ละบิตใน 0x5944 ได้รับการประมวลผลสําเร็จจะถูกล้าง ถ้าขั้นตอนใดๆ ล้มเหลว รหัสข้อผิดพลาดจะถูกบันทึกใน UEFICA2023Error (และสถานะอาจยังคงเป็น "InProgress" หรือสถานะที่ได้รับการอัปเดตบางส่วน) กลไกนี้ช่วยให้ผู้ดูแลระบบมีวิธีที่ชัดเจนในการทริกเกอร์และติดตามการเผยแพร่ต่ออุปกรณ์

หมายเหตุ: ค่ารีจิสทรีเหล่านี้จะถูกนํามาใช้โดยเฉพาะสําหรับฟีเจอร์นี้ (ไม่มีอยู่ในระบบเก่าจนกว่าจะมีการติดตั้งการอัปเดตการสนับสนุน) ชื่อ UEFICA2023Status และ UEFICA2023Error ถูกกําหนดในการออกแบบเพื่อบันทึกสถานะของการเพิ่มใบรับรอง "Windows UEFI CA 2023" ซึ่งปรากฏในเส้นทางรีจิสทรีข้างต้นเมื่ออัปเดตระบบเป็นรุ่นที่สนับสนุนการกลิ้งคีย์การบูตแบบปลอดภัย

แพลตฟอร์มที่ได้รับผลกระทบ

การบูตแบบปลอดภัยได้รับการสนับสนุนใน Windows โดยเริ่มต้นด้วยฐานรหัส Windows Server 2012 และการสนับสนุนนโยบายกลุ่มมีอยู่ใน Windows ทุกเวอร์ชันที่สนับสนุนการบูตแบบปลอดภัย ดังนั้น การสนับสนุนนโยบายกลุ่มจะได้รับใน Windows รุ่นที่ได้รับการสนับสนุนทั้งหมดที่สนับสนุนการบูตแบบปลอดภัย

ตารางนี้แบ่งการสนับสนุนตามรีจิสทรีคีย์เพิ่มเติม

|

คีย์ |

เวอร์ชันของ Windows ที่ได้รับการสนับสนุน |

|

AvailableUpdates/AvailableUpdatesPolicy, UEFICA2023Status, UEFICA2023Error |

Windows ทุกเวอร์ชันที่สนับสนุนการบูตแบบปลอดภัย (Windows Server 2012 และ Windows เวอร์ชันที่ใหม่กว่า) |

|

HighConfidenceOptOut |

Windows ทุกเวอร์ชันที่สนับสนุนการบูตแบบปลอดภัย (Windows Server 2012 และ Windows เวอร์ชันที่ใหม่กว่า) หมายเหตุ: แม้ว่าข้อมูลความเชื่อมั่นจะถูกรวบรวมบน Windows 10 เวอร์ชัน 21H2 และ 22H2 และ Windows เวอร์ชันที่ใหม่กว่า แต่สามารถนําไปใช้กับอุปกรณ์ที่ใช้ Windows เวอร์ชันก่อนหน้าได้ |

|

MicrosoftUpdateManagedOptIn |

Windows 10 เวอร์ชัน 21H2 และ 22H2 Windows 11 เวอร์ชัน 22H2 และ 23H2 Windows 11 เวอร์ชัน 24H2 และ Windows Server 2025 |

SBAI/TpmTask ของเราใช้กิจวัตรใหม่เพื่อกลืน Schema และทําการกําหนดรหัสบักเก็ตของอุปกรณ์ นอกจากนี้ยังต้องปล่อยเหตุการณ์เพื่อแสดงถึงรหัสบักเก็ตของอุปกรณ์ในทุกเซสชันการเริ่มต้นระบบ

เหตุการณ์ใหม่เหล่านี้จะต้องให้ข้อมูล Device Bucket Confidence ปรากฏอยู่ในระบบ ข้อมูลจะรวมอยู่ในการอัปเดตแบบสะสม และจะพร้อมใช้งานแบบออนไลน์สําหรับการดาวน์โหลดล่าสุด

เหตุการณ์ข้อผิดพลาดการบูตแบบปลอดภัย

เหตุการณ์ข้อผิดพลาดมีฟังก์ชันการรายงานที่สําคัญเพื่อแจ้งเกี่ยวกับสถานะการบูตแบบปลอดภัยและความคืบหน้า สําหรับข้อมูลเกี่ยวกับเหตุการณ์ข้อผิดพลาด ดูที่ เหตุการณ์การอัปเดตตัวแปร DB และ DBX ของ Secure Boot เหตุการณ์ข้อผิดพลาดกําลังได้รับการอัปเดตด้วยเหตุการณ์เพิ่มเติมสําหรับการบูตแบบปลอดภัย

เหตุการณ์ข้อผิดพลาด

การบูตแบบปลอดภัยจะปล่อยเหตุการณ์ในการบูตแต่ละครั้ง เหตุการณ์ที่ปล่อยออกมาจะขึ้นอยู่กับสถานะของระบบ

เหตุการณ์เมตาดาต้าของเครื่อง

เหตุการณ์ข้อผิดพลาดจะมีเมตาดาต้าของเครื่อง เช่น สถาปัตยกรรม เวอร์ชันเฟิร์มแวร์ เป็นต้น เพื่อให้รายละเอียดแก่ลูกค้าบนอุปกรณ์ เมตาดาต้านี้จะให้ข้อมูลแก่ผู้ดูแลระบบ IT เพื่อช่วยให้พวกเขาเข้าใจว่าอุปกรณ์ใดมีใบรับรองที่หมดอายุและลักษณะของอุปกรณ์ของพวกเขา

เหตุการณ์นี้จะถูกปล่อยออกมาบนอุปกรณ์ทั้งหมดที่ไม่มีใบรับรองที่อัปเดตที่จําเป็น ใบรับรองที่จําเป็นได้แก่:

-

PCA2023

-

UEFI CA ของบริษัทอื่นและ Option ROM CA ของบริษัทอื่น หากมีบริษัทอื่นอยู่ใน 2011 CA

-

KEK

แอตทริบิวต์มาตรฐานสําหรับบักเก็ตทั่วไปคือ:

-

OEMName_Uncleaned

-

OEMModel

-

OEMSubModel

-

OEMModelSystemFamily

-

OEMModelBaseBoard

-

BaseBoardManufacturer

-

FirmwareManufacturer

-

FirmwareVersion

รหัสเหตุการณ์: 1801

|

บันทึกเหตุการณ์ |

ระบบ |

|

แหล่งของเหตุการณ์ |

TPM-WMI |

|

ID เหตุการณ์ |

1801 |

|

ระดับ |

ข้อผิดพลาด |

|

ข้อความข้อความเหตุการณ์ |

จําเป็นต้องอัปเดต Secure Boot CA/keys รวมข้อมูลลายเซ็นของอุปกรณ์นี้ไว้ที่นี่ <รวมแอตทริบิวต์มาตรฐาน – แอตทริบิวต์ที่เราใช้เมื่อ OEM ไม่ได้กําหนด> |

เหตุการณ์ BucketIid+ ความเชื่อมั่น

เหตุการณ์นี้จะถูกปล่อยออกมาร่วมกับเหตุการณ์ข้อมูลเมตาของเครื่องเมื่ออุปกรณ์ไม่มีใบรับรองที่อัปเดตที่จําเป็นตามที่อธิบายไว้ข้างต้น เหตุการณ์ข้อผิดพลาดแต่ละเหตุการณ์จะมี BucketId และการจัดอันดับความเชื่อมั่น การจัดอันดับความเชื่อมั่นอาจเป็นหนึ่งในรายการต่อไปนี้

|

ความมั่นใจ |

คำอธิบาย |

|

ความมั่นใจสูง (สีเขียว) |

ความเชื่อมั่นสูงว่าสามารถปรับใช้ใบรับรองที่จําเป็นทั้งหมดได้สําเร็จ |

|

ต้องการข้อมูลเพิ่มเติม (สีเหลือง) |

ในรายการกลุ่ม แต่มีข้อมูลไม่เพียงพอ อาจมีความมั่นใจสูงในการปรับใช้ใบรับรองบางรายการและความเชื่อมั่นน้อยลงในใบรับรองอื่นๆ |

|

ไม่รู้จัก (สีม่วง) |

ไม่อยู่ในรายการกลุ่ม - ไม่เคยเห็น |

|

หยุดชั่วคราว (แดง) |

ใบรับรองบางรายการอาจถูกปรับใช้ด้วยความมั่นใจสูง แต่ตรวจพบปัญหาที่ Microsoft หรือผู้ผลิตอุปกรณ์ต้องติดตามผล ประเภทนี้อาจรวมถึง ปัญหาที่ข้ามปัญหาที่ทราบ และกําลังตรวจสอบ |

หากไม่มีรหัสบักเก็ตสําหรับอุปกรณ์ เหตุการณ์ดังกล่าวควรระบุ "ไม่รู้จัก" เป็นสถานะ และไม่รวมลายเซ็นอุปกรณ์

รหัสเหตุการณ์: 1802

|

บันทึกเหตุการณ์ |

ระบบ |

|

แหล่งของเหตุการณ์ |

TPM-WMI |

|

ID เหตุการณ์ |

1802 |

|

ระดับ |

ข้อผิดพลาด |

|

ข้อความข้อความเหตุการณ์ |

จําเป็นต้องอัปเดต Secure Boot CA/keys ข้อมูลลายเซ็นของอุปกรณ์นี้มีอยู่ที่นี่%nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 ลายเซ็นของอุปกรณ์: b1a7c2e5f6d8a9c0e3f2b4a1c7e8d9f0b2a3c4e5f6d7a8b9c0e1f2a3b4c5d6e7, ค่าความเชื่อมั่น: ปัจจุบันต้องการข้อมูลเพิ่มเติม (หรือไม่รู้จัก, ความเชื่อมั่นสูง, หยุดชั่วคราว) ดูรายละเอียดได้ที่ https://aka.ms/GetSecureBoot |

เหตุการณ์ข้อมูล

เหตุการณ์ของเครื่องทันสมัย

เหตุการณ์ข้อมูลจะระบุว่าเครื่องมีข้อมูลล่าสุดแล้ว และไม่จําเป็นต้องดําเนินการใดๆ

รหัสเหตุการณ์: 1803

|

บันทึกเหตุการณ์ |

ระบบ |

|

แหล่งของเหตุการณ์ |

TPM-WMI |

|

ID เหตุการณ์ |

1803 |

|

ระดับ |

ข้อมูล |

|

ข้อความข้อความเหตุการณ์ |

อุปกรณ์นี้ได้อัปเดต Secure Boot CA/keys %nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 |

เหตุการณ์คําเตือน

ค่าเริ่มต้นการบูตแบบปลอดภัยต้องการการอัปเดตเหตุการณ์

เหตุการณ์คําเตือนที่จะระบุว่าการตั้งค่าเริ่มต้นการบูตแบบปลอดภัยของเฟิร์มแวร์ของอุปกรณ์ไม่ได้รับการอัปเดต กรณีนี้เกิดขึ้นเมื่ออุปกรณ์เริ่มต้นระบบจากตัวจัดการการบูตที่ลงชื่อ PCA2023 และ DBDefaults ในเฟิร์มแวร์ไม่มีใบรับรอง PCA2023

รหัสเหตุการณ์: 1804

|

บันทึกเหตุการณ์ |

ระบบ |

|

แหล่งของเหตุการณ์ |

TPM-WMI |

|

ID เหตุการณ์ |

1804 |

|

ระดับ |

คำเตือน |

|

ข้อความแสดงข้อผิดพลาด |

อุปกรณ์นี้ได้รับการอัปเดตเป็นตัวจัดการการบูตของ Windows ที่ลงนามโดย "Windows UEFI CA 2023" แต่ DBDefaults การบูตแบบปลอดภัยในเฟิร์มแวร์ไม่มีใบรับรอง "Windows UEFI CA 2023" การรีเซ็ตการตั้งค่าการบูตแบบปลอดภัยในเฟิร์มแวร์เป็นค่าเริ่มต้นอาจทําให้อุปกรณ์ไม่สามารถเริ่มต้นระบบได้ ดูรายละเอียดได้ที่ https://aka.ms/GetSecureBoot |

การเปลี่ยนแปลงคอมโพเนนต์เพิ่มเติมสําหรับการบูตแบบปลอดภัย

การเปลี่ยนแปลง TPMTasks

ปรับเปลี่ยน TPMTasks เพื่อตรวจสอบว่าสถานะของอุปกรณ์มีใบรับรองการบูตแบบปลอดภัยที่อัปเดตแล้วหรือไม่ ขณะนี้สามารถกําหนดได้ แต่เฉพาะเมื่อ CFR ของเราเลือกเครื่องสําหรับการอัปเดตเท่านั้น เราต้องการให้เกิดการกําหนดและการลงบันทึกที่ตามมาในทุกเซสชันการบูตโดยไม่คํานึงถึง CFR หากใบรับรองการบูตแบบปลอดภัยไม่ทันสมัยทั้งหมด ให้ปล่อยเหตุการณ์ข้อผิดพลาดสองเหตุการณ์ที่อธิบายไว้ข้างต้น และหากใบรับรองมีข้อมูลล่าสุด แล้วปล่อยเหตุการณ์ข้อมูล ใบรับรองการบูตแบบปลอดภัยที่จะตรวจสอบคือ:

-

Windows UEFI CA 2023

-

Microsoft UEFI CA 2023 และ Microsoft Option ROM CA 2023 – หาก Microsoft UEFI CA 2011 ปรากฏอยู่ แสดงว่าต้องมี CA ทั้งสองตัวนี้อยู่ หาก Microsoft UEFI CA 2011 ไม่ปรากฏ แสดงว่าไม่จําเป็นต้องตรวจสอบ

-

Microsoft Corporation KEK CA 2023

เหตุการณ์เมตาดาต้าของเครื่อง

เหตุการณ์นี้จะรวบรวมข้อมูลเมตาของเครื่องและออกเหตุการณ์

-

BucketId + เหตุการณ์การจัดอันดับความเชื่อมั่น

เหตุการณ์นี้จะใช้เมตาดาต้าของเครื่องเพื่อค้นหารายการที่สอดคล้องกันในฐานข้อมูลของเครื่อง (รายการบักเก็ต) และจะจัดรูปแบบและปล่อยเหตุการณ์ที่มีข้อมูลนี้พร้อมกับข้อมูลความเชื่อมั่นใดๆ เกี่ยวกับบักเก็ต

ความช่วยเหลืออุปกรณ์ที่มั่นใจสูง

สําหรับอุปกรณ์ในบักเก็ตที่มีความเชื่อมั่นสูง ใบรับรองการบูตแบบปลอดภัยและตัวจัดการการบูตที่เซ็นชื่อในปี 2023 จะถูกนําไปใช้โดยอัตโนมัติ

การอัปเดตจะถูกทริกเกอร์ในเวลาเดียวกันกับเหตุการณ์ข้อผิดพลาดสองเหตุการณ์จะถูกสร้างขึ้น และเหตุการณ์ BucketId + Confidence Rating มีการจัดอันดับความเชื่อมั่นสูง

สําหรับลูกค้าที่ต้องการปฏิเสธเข้าร่วม รีจิสทรีคีย์ใหม่จะพร้อมใช้งานดังนี้:

|

ตําแหน่งที่ตั้งของรีจิสทรี |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot |

|

ชื่อแป้น |

HighConfidenceOptOut |

|

ชนิดคีย์ |

DWORD |

|

ค่า DWORD |

0 หรือคีย์ไม่มีอยู่ – เปิดใช้งานตัวช่วยที่มีความเชื่อมั่นสูง 1 – ตัวช่วยความมั่นใจสูงถูกปิดใช้งาน สิ่งอื่น – ไม่ได้กําหนด |

วิธีนี้มีการตั้งค่านโยบายกลุ่มที่ใช้งานง่ายซึ่งผู้ดูแลระบบโดเมนสามารถเปิดใช้งานเพื่อปรับใช้การอัปเดตการบูตแบบปลอดภัยในไคลเอ็นต์และเซิร์ฟเวอร์ของ Windows ที่เข้าร่วมโดเมน

นโยบายกลุ่ม Object (GPO) จะเขียนค่า AvailableUpdatesPolicy ของรีจิสทรีที่จําเป็น และจึงเริ่มต้นกระบวนการ โดยใช้โครงสร้างพื้นฐานนโยบายกลุ่มมาตรฐานสําหรับการปรับใช้และการควบคุมขอบเขต

ภาพรวมการกําหนดค่า GPO

-

ชื่อนโยบาย (ไม่แน่นอน): "เปิดใช้งานการเปิดตัวคีย์การบูตแบบปลอดภัย" (ภายใต้ การกําหนดค่าคอมพิวเตอร์)

-

พาธนโยบาย: โหนดใหม่ภายใต้การกําหนดค่าคอมพิวเตอร์→เทมเพลตการดูแลระบบ→คอมโพเนนต์ของ Windows → Secure Boot เพื่อความชัดเจน ควรสร้างประเภทย่อย เช่น "Secure Boot Updates" เพื่อใช้ในนโยบายนี้

-

ขอบเขต: คอมพิวเตอร์ (การตั้งค่าทั้งเครื่อง) – เนื่องจากกําหนดเป้าหมาย HKLM และมีผลต่อสถานะ UEFI ของอุปกรณ์

-

การดําเนินการนโยบาย: เมื่อเปิดใช้งาน นโยบายจะตั้งค่ารีจิสทรีคีย์ AvailableUpdatesPolicy เป็นค่า 0x5944 (REG_DWORD) บนไคลเอ็นต์ภายใต้พาธ HKLM\System\CurrentControlSet\Control\SecureBoot\Servicing ซึ่งจะตั้งค่าสถานะอุปกรณ์เพื่อติดตั้งการอัปเดตคีย์การบูตแบบปลอดภัยที่พร้อมใช้งานทั้งหมดในโอกาสถัดไป

หมายเหตุ: เนื่องจากลักษณะของนโยบายกลุ่มที่จะนํานโยบายไปใช้ใหม่เมื่อเวลาผ่านไป และลักษณะของ AvailableUpdates ที่บิตถูกล้างเมื่อมีการประมวลผล จึงจําเป็นต้องมีรีจิสทรีคีย์แยกต่างหากที่เรียกว่า AvailableUpdatesPolicy เพื่อให้ตรรกะพื้นฐานสามารถติดตามได้หากมีการปรับใช้คีย์ เมื่อ AvailableUpdatesPolicy ถูกตั้งค่าเป็น 0x5944 TPMTasks จะตั้งค่า AvailableUpdates เป็น 0x5944 และโปรดทราบว่าการดําเนินการนี้ทําเสร็จแล้วเพื่อป้องกันการนําไปใช้กับ AvailableUpdates หลายครั้ง การตั้งค่า AvailableUpdatesPolicy เป็น Diabled จะทําให้ TPMTasks ล้าง (ตั้งค่าเป็น 0) AvailableUpdates และโปรดทราบว่าการดําเนินการนี้เสร็จสมบูรณ์แล้ว

-

ปิดใช้งาน/ไม่ได้กําหนดค่า: เมื่อไม่ได้กําหนดค่า นโยบายไม่ทําการเปลี่ยนแปลง (การอัปเดตการบูตแบบปลอดภัยยังคงเลือกรับและจะไม่ทํางานเว้นแต่จะมีการทริกเกอร์ด้วยวิธีอื่น) หากปิดใช้งาน นโยบายควรตั้งค่า AvailableUpdates = 0 เพื่อให้มั่นใจว่าอุปกรณ์ไม่พยายามใช้คีย์การบูตแบบปลอดภัยหรือเพื่อหยุดการเผยแพร่หากมีบางอย่างผิดปกติ

-

HighConfidenceOptOut สามารถเปิดใช้งานหรือปิดใช้งานได้ การเปิดใช้งานจะตั้งค่าคีย์นี้เป็น 1 และการปิดใช้งานจะตั้งค่าเป็น 0

การใช้งาน ADMX: นโยบายนี้จะนํามาใช้ผ่านเทมเพลตการดูแลระบบมาตรฐาน (.admx) ใช้กลไกนโยบายรีจิสทรีในการเขียนค่า ตัวอย่างเช่น คําจํากัดความ ADMX จะระบุ:

-

รีจิสทรีคีย์: Software\Policies\... (โดยปกตินโยบายกลุ่มเขียนลงในสาขานโยบาย) แต่ในกรณีนี้เราต้องส่งผลกระทบต่อ HKLM\SYSTEM เราจะใช้ประโยชน์จากความสามารถของนโยบายกลุ่มในการเขียนโดยตรงไปยัง HKLM สําหรับนโยบายเครื่อง ADMX สามารถใช้องค์ประกอบที่มีเส้นทางเป้าหมายจริง

-

ชื่อค่า: AvailableUpdatesPolicy, Value: 0x5944 (DWORD)

เมื่อมีการใช้ GPO บริการไคลเอ็นต์นโยบายกลุ่มบนแต่ละเครื่องที่กําหนดเป้าหมายจะสร้าง/อัปเดตค่ารีจิสทรีนี้ ครั้งต่อไปที่งานการให้บริการ Secure Boot (TPMTasks) ทํางานบนเครื่องนั้น ระบบจะตรวจหา 0x5944 และดําเนินการอัปเดต (ตามการออกแบบ ใน Windows งานที่กําหนดเวลาไว้ "TPMTask" จะทํางานทุกๆ 12 ชั่วโมง ในการประมวลผลค่าสถานะการอัปเดตการบูตแบบปลอดภัย ดังนั้นภายในเวลาไม่เกิน 12 ชั่วโมง การอัปเดตจะเริ่มขึ้น นอกจากนี้ ผู้ดูแลระบบยังสามารถเร่งดําเนินการได้โดยการเรียกใช้งานหรือเริ่มต้นระบบใหม่ด้วยตนเองหากต้องการ)

ตัวอย่าง UI นโยบาย

-

ฉาก: "เปิดใช้งานการเปิดตัวคีย์การบูตแบบปลอดภัย" – เมื่อเปิดใช้งาน อุปกรณ์จะติดตั้งใบรับรองการบูตแบบปลอดภัยที่อัปเดต (2023 CAs) และการอัปเดตตัวจัดการการเริ่มต้นระบบที่เกี่ยวข้อง คีย์การบูตแบบปลอดภัยและการกําหนดค่าเฟิร์มแวร์ของอุปกรณ์จะได้รับการอัปเดตในหน้าต่างการบํารุงรักษาถัดไป สถานะสามารถติดตามได้ผ่านทางรีจิสทรี (UEFICA2023Status และ UEFICA2023Error) หรือบันทึกเหตุการณ์ของ Windows

-

ตัวเลือก: เปิดใช้งาน / ปิดใช้งาน / ไม่ได้กําหนดค่า

การตั้งค่าแบบเดียวนี้ช่วยให้ลูกค้าทั้งหมดเข้าใจได้ง่าย (ใช้ค่า 0x5944 ที่แนะนําเสมอ) หากจําเป็นต้องควบคุมรายละเอียดเพิ่มเติมในอนาคต อาจมีการแนะนํานโยบายหรือตัวเลือกเพิ่มเติม อย่างไรก็ตาม คําแนะนําปัจจุบันคือจะมีการปรับใช้คีย์การบูตแบบปลอดภัยใหม่และตัวจัดการการเริ่มต้นระบบใหม่ใน เกือบทุกสถานการณ์ ดังนั้นการปรับใช้การสลับครั้งเดียวจึงเหมาะสม

สิทธิ์ & ความปลอดภัย: กําลังเขียนถึง HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\... ต้องการสิทธิ์ระดับผู้ดูแลระบบ นโยบายกลุ่ม ทํางานเป็น Local System บนไคลเอ็นต์ ซึ่งมีสิทธิ์ที่จําเป็น GPO เองสามารถแก้ไขได้โดยผู้ดูแลระบบที่มีสิทธิ์การจัดการนโยบายกลุ่ม ความปลอดภัยของ GPO Standard สามารถป้องกันไม่ให้ผู้ที่ไม่ใช่ผู้ดูแลระบบเปลี่ยนแปลงนโยบายได้

ข้อความสําหรับ UI นโยบายกลุ่ม

ข้อความภาษาอังกฤษที่ใช้เมื่อกําหนดค่านโยบายมีดังต่อไปนี้

|

องค์ประกอบข้อความ |

คำอธิบาย |

|

โหนดในลําดับชั้นนโยบายกลุ่ม |

การบูตแบบปลอดภัย |

|

AvailableUpdates/ AvailableUpdatesPolicy |

|

|

การตั้งค่าชื่อ |

เปิดใช้งานการปรับใช้ใบรับรองการบูตแบบปลอดภัย |

|

ตัวเลือก |

ตัวเลือก <ไม่จําเป็นต้องมีตัวเลือก - เพียงแค่ "ไม่ได้กําหนดค่า", "เปิดใช้งาน" และ "ปิดใช้งาน"> |

|

คำอธิบาย |

การตั้งค่านโยบายนี้ช่วยให้คุณสามารถเปิดหรือปิดใช้งานกระบวนการปรับใช้ใบรับรองการบูตแบบปลอดภัยบนอุปกรณ์ได้ เมื่อเปิดใช้งาน Windows จะเริ่มกระบวนการปรับใช้ใบรับรองโดยอัตโนมัติกับอุปกรณ์ที่มีการนํานโยบายนี้ไปใช้ หมายเหตุ: การตั้งค่ารีจิสทรีนี้ไม่ได้จัดเก็บไว้ในคีย์นโยบาย และถือว่าเป็นการกําหนดลักษณะ ดังนั้น หากวัตถุ นโยบายกลุ่ม ที่ใช้การตั้งค่านี้ถูกเอาออก การตั้งค่ารีจิสทรีนี้จะยังคงอยู่ หมายเหตุ: งาน Windows ที่ทํางานและประมวลผลการตั้งค่านี้ จะทํางานทุกๆ 12 ชั่วโมง ในบางกรณี การอัปเดตจะถูกเก็บไว้จนกว่าระบบจะเริ่มระบบใหม่เพื่อจัดลําดับการอัปเดตอย่างปลอดภัย หมายเหตุ: เมื่อนําใบรับรองไปใช้กับเฟิร์มแวร์แล้ว คุณจะไม่สามารถยกเลิกใบรับรองเหล่านั้นจาก Windows ได้ หากจําเป็นต้องล้างใบรับรองจะต้องทําจากส่วนต่อประสานเมนูเฟิร์มแวร์ สําหรับข้อมูลเพิ่มเติม ให้ดูที่: https://aka.ms/GetSecureBoot |

|

HighConfidenceOptOut |

|

|

การตั้งค่าชื่อ |

การปรับใช้ใบรับรองโดยอัตโนมัติผ่าน Updates |

|

ตัวเลือก |

<ไม่จําเป็นต้องมีตัวเลือก - เพียงแค่ "ไม่ได้กําหนดค่า", "เปิดใช้งาน" และ "ปิดใช้งาน"> |

|

คำอธิบาย |

สําหรับอุปกรณ์ที่มีผลการทดสอบที่ระบุว่าอุปกรณ์สามารถประมวลผลการอัปเดตใบรับรองได้สําเร็จ การอัปเดตจะเริ่มต้นโดยอัตโนมัติเป็นส่วนหนึ่งของการอัปเดตการให้บริการ นโยบายนี้เปิดใช้งานตามค่าเริ่มต้น สําหรับองค์กรที่ต้องการจัดการการอัปเดตอัตโนมัติ ให้ใช้นโยบายนี้เพื่อเปิดหรือปิดใช้งานฟีเจอร์อย่างชัดเจน สําหรับข้อมูลเพิ่มเติม ให้ดูที่: https://aka.ms/GetSecureBoot |

ซึ่งอาจใช้เพื่อเปิดใช้งานคีย์ SecureBoot

ระบบนี้ประกอบด้วยชุดของโปรแกรมอรรถประโยชน์บรรทัดคําสั่ง (ทั้งโมดูลปฏิบัติการแบบดั้งเดิมและโมดูล powershell) ที่สามารถสอบถามภายในเครื่องและใช้การกําหนดค่า SecureBoot กับเครื่อง

WinCS จะทํางานโดยใช้คีย์การกําหนดค่าที่สามารถใช้กับโปรแกรมอรรถประโยชน์ของบรรทัดคําสั่งเพื่อแก้ไขสถานะสถานะ SecureBoot ในเครื่องได้ เมื่อนําไปใช้การตรวจสอบ SecureBoot ที่จัดกําหนดการไว้ครั้งถัดไปจะดําเนินการตามคีย์

|

ชื่อฟีเจอร์ |

แป้น WinCS |

คำอธิบาย |

|

Feature_AllowDBUpdate2023Rollout |

F924888F002 |

อนุญาตให้อัปเดตฐานข้อมูล Secure Boot (DB) ด้วยใบรับรอง Windows UEFI CA 2023 ใหม่ (ใบรับรองที่ลงนามในตัวโหลดการบูตของ Windows) |

|

Feature_Allow3POROMRollout |

3CCC848E002 |

อนุญาตให้อัปเดต DB การบูตแบบปลอดภัยด้วยใบรับรอง ROM 2023 ตัวเลือกของบริษัทอื่น (สําหรับตัวเลือกรอมของบุคคลที่สาม มักจะเป็นเฟิร์มแวร์อุปกรณ์ต่อพ่วง) |

|

Feature_Allow3PUEFICARollout |

E0366E8E002 |

อนุญาตให้อัปเดต DB การบูตแบบปลอดภัยด้วยใบรับรอง UEFI CA 2023 ของบริษัทภายนอกใหม่ (แทน 2011 Microsoft 3P UEFI CA ที่ลงนามใน bootloaders ของบริษัทอื่น) |

|

Feature_KEKUpdateAllowList |

3924588F002 |

อนุญาตให้อัปเดตที่เก็บ Key Exchange Key (KEK) ด้วย Microsoft KEK 2023 ใหม่ คํา "อนุญาตรายการ" ระบุว่าจะผนวก KEK ใหม่หาก PK (คีย์แพลตฟอร์ม) ของแพลตฟอร์มตรงกับ Microsoft (ตรวจสอบให้แน่ใจว่าการอัปเดตจะนําไปใช้กับการบูตแบบปลอดภัยที่ควบคุมโดย Microsoft เท่านั้น ไม่ใช่ PK แบบกําหนดเอง) |

|

Feature_PCA2023BootMgrUpdate |

99ACD08F002 |

อนุญาตให้ติดตั้งตัวจัดการการบูต PCA 2023 (bootmgfw.efi) ใหม่หาก DB ของระบบได้รับการอัปเดตด้วย PCA 2023 แต่ตัวจัดการการบูตปัจจุบันยังคงได้รับการเซ็นชื่อโดย PCA 20111 ที่เก่ากว่า สิ่งนี้ทําให้มั่นใจว่าห่วงโซ่การบูตได้รับการอัปเดตเป็นใบรับรอง 2023 อย่างสมบูรณ์ |

|

Feature_AllKeysAndBootMgrByWinCS |

F33E0C8E002 |

กําหนดค่าทั้งหมดข้างต้นเพื่อให้ได้รับอนุญาต |

คีย์ SecureBoot สามารถสอบถามได้ด้วยบรรทัดคําสั่งต่อไปนี้:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

ซึ่งจะส่งคืนรายการต่อไปนี้ (ในเครื่องทําความสะอาด):

ค่าสถานะ: F33E0C8E

การกําหนดค่าปัจจุบัน: F33E0C8E001

การกําหนดค่าที่ค้างอยู่: ไม่มี

การดําเนินการที่ค้างอยู่: ไม่มี

สถานะ: ปิดใช้งาน

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

การกําหนดค่า:

F33E0C8E002

F33E0C8E001

โปรดสังเกตว่า สถานะของคีย์คือ ปิดใช้งาน และมี F33E0C8E001 การตั้งค่าคอนฟิกปัจจุบัน

การกําหนดค่าเฉพาะเพื่อเปิดใช้งานใบรับรอง SecureBoot สามารถกําหนดค่าได้ดังนี้:

WinCsFlags /apply –key "F33E0C8E002"

แอปพลิเคชันที่ประสบความสําเร็จของคีย์ควรส่งคืนข้อมูลต่อไปนี้:

ใช้ F33E0C8E002 เสร็จเรียบร้อยแล้ว

ค่าสถานะ: F33E0C8E

การกําหนดค่าปัจจุบัน: F33E0C8E002

การกําหนดค่าที่ค้างอยู่: ไม่มี

การดําเนินการที่ค้างอยู่: ไม่มี

สถานะ: ปิดใช้งาน

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

การกําหนดค่า:

F33E0C8E002

เมื่อต้องการระบุสถานะของคีย์ในภายหลัง คุณสามารถใช้คําสั่งคิวรีเริ่มต้นอีกครั้ง:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

ข้อมูลที่ส่งกลับจะคล้ายกับข้อมูลต่อไปนี้ โดยขึ้นอยู่กับสถานะของค่าสถานะ:

ค่าสถานะ: F33E0C8E

การกําหนดค่าปัจจุบัน: F33E0C8E002

การกําหนดค่าที่ค้างอยู่: ไม่มี

การดําเนินการที่ค้างอยู่: ไม่มี

สถานะ: เปิดใช้งานแล้ว

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

การกําหนดค่า:

F33E0C8E002

F33E0C8E001

โปรดสังเกตว่าสถานะของคีย์จะเปิดใช้งานในขณะนี้ และมี F33E0C8E002 การตั้งค่าคอนฟิกปัจจุบัน

หมายเหตุ คีย์ที่นําไปใช้ไม่ได้หมายความว่ากระบวนการติดตั้งใบรับรอง SecureBoot เริ่มต้นหรือเสร็จสิ้นแล้ว เพียงระบุว่าเครื่องจะดําเนินการอัปเดต SecureBoot ในโอกาสถัดไปที่พร้อมใช้งาน ซึ่งอาจรอดําเนินการ เริ่มต้นแล้ว หรือเสร็จสมบูรณ์แล้ว สถานะของค่าสถานะไม่ได้ระบุความคืบหน้านี้

ขั้นตอนการอัปเดต DB/KEK ด้วยตนเอง

สําหรับคําแนะนําเกี่ยวกับวิธีการใช้การอัปเดต Secure Boot DB ด้วยตนเอง โปรดดู การอัปเดตคีย์การบูตแบบปลอดภัยของ Microsoft นอกจากนี้ สําหรับรายละเอียดเกี่ยวกับการกําหนดค่าวัตถุ Secure Boot ที่แนะนําของ Microsoft ให้ดู วัตถุ Microsoft Secure Boot GitHub Repo เนื่องจากเป็นตําแหน่งอย่างเป็นทางการสําหรับเนื้อหาวัตถุ Secure Boot ทั้งหมด

|

เปลี่ยนวันที่ |

เปลี่ยนคําอธิบาย |

|

กันยายน 2025 |

|

|

วันที่ 8 กรกฎาคม 2568 |

|

|

วันที่ 2 กรกฎาคม 2568 |

|