สรุป

ปัญหาด้านความปลอดภัยที่มีอยู่ในบาง chipsets Trusted Platform Module (TPM) ช่องโหว่ใน weakens ความแรงของคีย์

บทความนี้ช่วยระบุ และแก้ไขปัญหาใน BitLocker มีการป้องกันด้วยอุปกรณ์ที่ได้รับผลกระทบ โดยช่องโหว่ที่ได้อธิบายไว้ในADV170012 คำแนะนำด้านความปลอดภัยของ Microsoft

ข้อมูลเพิ่มเติม

ภาพรวม

เอกสารนี้อธิบายวิธีการแก้ไขผลกระทบของช่องโหว่ในตัวป้องกัน BitLocker TPM โดยใช้

ผลกระทบอื่น ๆ วิธีการป้องกันด้วย BitLocker จะถูกตรวจทานโดยขึ้นอยู่กับวิธีป้องกันความลับเกี่ยวข้องได้ ตัวอย่างเช่น ถ้าคีย์การภายนอกเพื่อปลดล็อก BitLocker มีป้องกันการ TPM อ้างอิงถึงการอ่านคำแนะนำในการวิเคราะห์ผลกระทบ Remedying ของลักษณะพิเศษเหล่านี้ของช่องโหว่ที่ไม่อยู่ในขอบเขตของเอกสารนี้

วิธีการระบุผลกระทบ

BitLocker ใช้สัญลักษณ์การ TPM และการดำเนินงานร่วมกับการเก็บคีย์รากเพื่อปกป้องความลับด้วย BitLocker บนไดรฟ์ข้อมูลของระบบปฏิบัติ unseal ช่องโหว่ที่มีผลกับสัญลักษณ์ และการดำเนินการกับ TPM 1.2 unseal แต่จะไม่ส่งผลกระทบต่อการดำเนินงานใน TPM 2.0

เมื่อมีใช้ TPM โดยการป้องกันไดรฟ์ข้อมูลระบบปฏิบัติการ ความปลอดภัยของการป้องกันด้วย BitLocker จะได้รับผลกระทบเฉพาะถ้ารุ่นของเฟิร์มแวร์ TPM 1.2

เมื่อต้องการระบุ TPMs ที่ได้รับผลกระทบและ TPM รุ่น ดู "2 ตรวจสอบอุปกรณ์ในองค์กรของคุณที่ได้รับผลกระทบ"ภายใต้"ขอแนะนำการดำเนินการ"ในADV170012 คำแนะนำด้านความปลอดภัยของ Microsoftหรือไม่

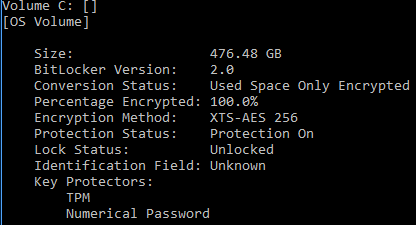

เมื่อต้องการตรวจสอบสถานะของ BitLocker รัน " bde จัดการ-สถานะ< อักษรระบุไดรฟ์ข้อมูลระบบปฏิบัติการ: >" ที่พร้อมท์คำสั่งเป็นผู้ดูแลระบบของคอมพิวเตอร์

รูปที่ 1 ผลลัพธ์ของตัวอย่างของไดรฟ์ข้อมูลที่มีระบบปฏิบัติการที่ถูกป้องกัน โดยตัวป้องกัน TPM และการป้องกันรหัสผ่านการกู้คืน (การเข้ารหัสลับอุปกรณ์จะไม่มีผลกระทบ โดยช่องโหว่นี้ TPM)

แก้ไขช่องโหว่ BitLocker หลังการปรับปรุงเฟิร์มแวร์

ทำตามขั้นตอนเหล่านี้เพื่อแก้ไขช่องโหว่ที่:

-

หยุดการป้องกันด้วย BitLocker ชั่วคราว: เรียกใช้ " bde จัดการ-ตัวป้องกัน< อักษรระบุไดรฟ์ข้อมูลระบบปฏิบัติการ: > – ปิดการใช้งาน" เป็นผู้ดูแลระบบของคอมพิวเตอร์

-

ล้างข้อมูล TPM สำหรับคำแนะนำ ดู "6 ล้างข้อมูล TPM"ภายใต้การดำเนินการที่แนะนำ" ในADV170012 คำแนะนำด้านความปลอดภัยของ Microsoft

-

การป้องกันด้วย BitLocker จะดำเนินต่อหลังจากเริ่มการทำงานสำหรับ Windows 8 และรุ่นที่ใหม่กว่าของ Windows สำหรับ Windows 7 รัน " bde จัดการ-ตัวป้องกัน< อักษรระบุไดรฟ์ข้อมูลระบบปฏิบัติการ: > – เปิดใช้งาน" เป็นผู้ดูแลระบบของคอมพิวเตอร์กลับมาทำงานการป้องกันด้วย BitLocker

หน้าต่อไปนี้แสดงการอ้างอิงบรรทัดคำสั่งแบบเต็มสำหรับการจัดการ-bde.exe:

https://technet.microsoft.com/library/ff829849(v=ws.11).aspx