Özet

Microsoft, etki alanı denetleyicilerine veya diğer bilgisayar sunucularına saldırı Windows kullanılmaktadır. Bu, Ayrıca, 3659'dan Windows farkındadır. PotPotam bir klasik NTLM Geçiş Saldırı'dır ve bu tür saldırılar daha önce Microsoft tarafından müşterileri korumaya yönelik sayısız risk azaltma seçeneğiyle birlikte belgelenmiştir. Örneğin: Microsoft Güvenlik Danışmanlığı 974926.

NTLM'nin etkin olduğu ağlarda NTLM Geçişi Saldırılarını önlemek için, etki alanı yöneticilerinin NTLM kimlik doğrulamasına izin olan hizmetlerin Kimlik Doğrulaması için Genişletilmiş Koruma (EPA) gibi korumaları veya SMB imzalama gibi imzalama özelliklerini kullanmalarını sağ olmalıdır. PotPotam, Active Directory Sertifika Hizmetleri 'nin (AD CS) NTLM Geçişi Saldırılarına yönelik korumalarla yapılandırılmamış olduğu sunuculardan faydalanır. Aşağıdaki risk azaltmalar, müşterilere AD CS sunucularını bu tür saldırılardan nasıl koruyarak korumaları olduğunu özetlemektedir.

Active Directory Sertifika Hizmetleri'yi (AD CS) aşağıdaki hizmetlerden herhangi biri ile kullanıyorsanız bu saldırıya açık olma olasılığınız vardır:

-

Sertifika Yetkilisi Web Kaydı

-

Sertifika Kaydı Web Hizmeti

Azaltma

Ortamınız etkileniyorsa aşağıdaki etkiyi azaltmanızı öneririz:

Birincil azaltma

EPA'yı etkinleştirmenizi ve AD CS sunucularında HTTP'yi devre dışı bırakmayı öneririz. Internet Information Services (IIS) Yöneticisi'ni açın ve şunları yapın:

-

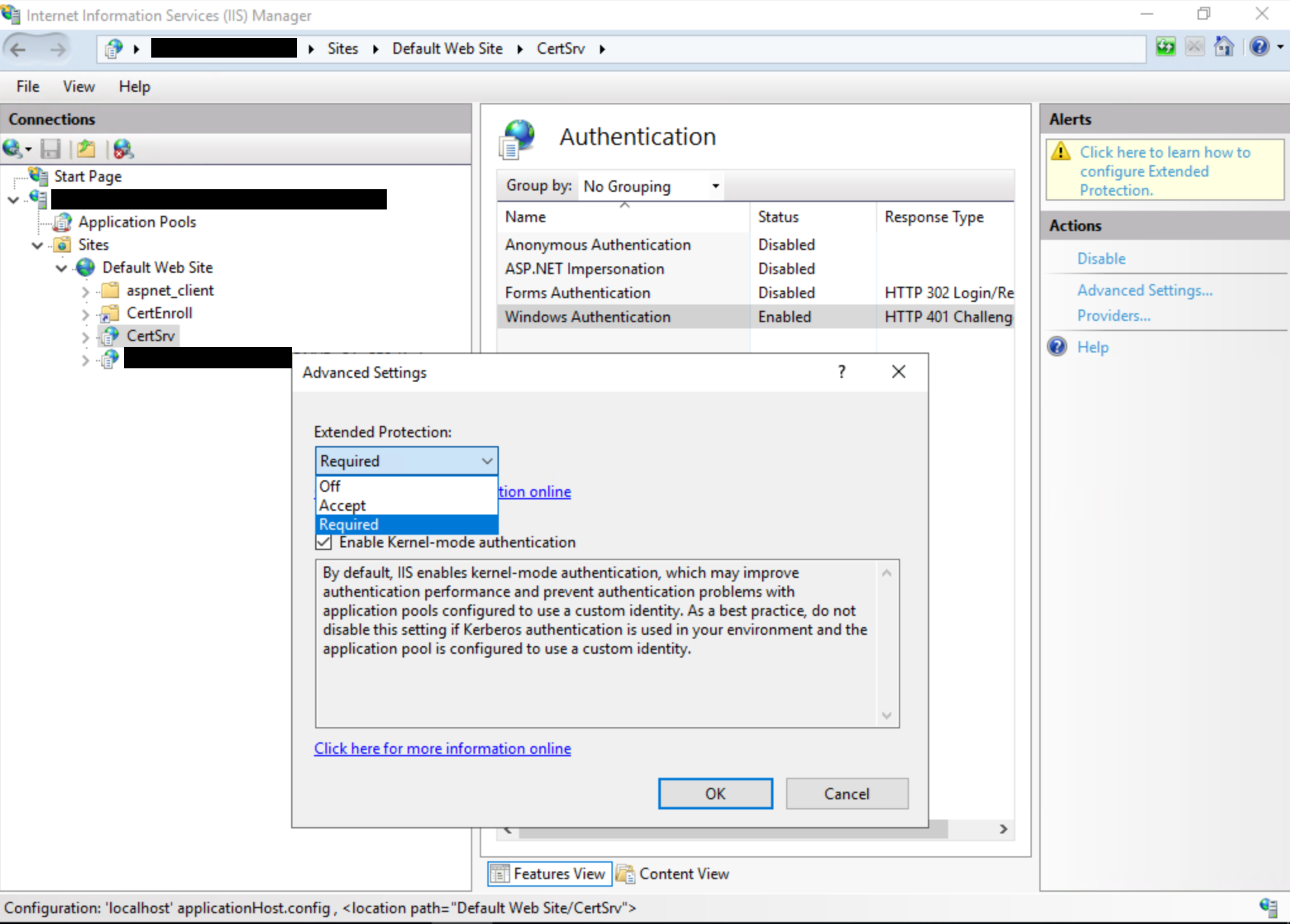

Sertifika Yetkilisi Web Kaydı için EPA'yı etkinleştir, Bu seçenek için daha güvenli ve önerilen seçenek gerekir:

-

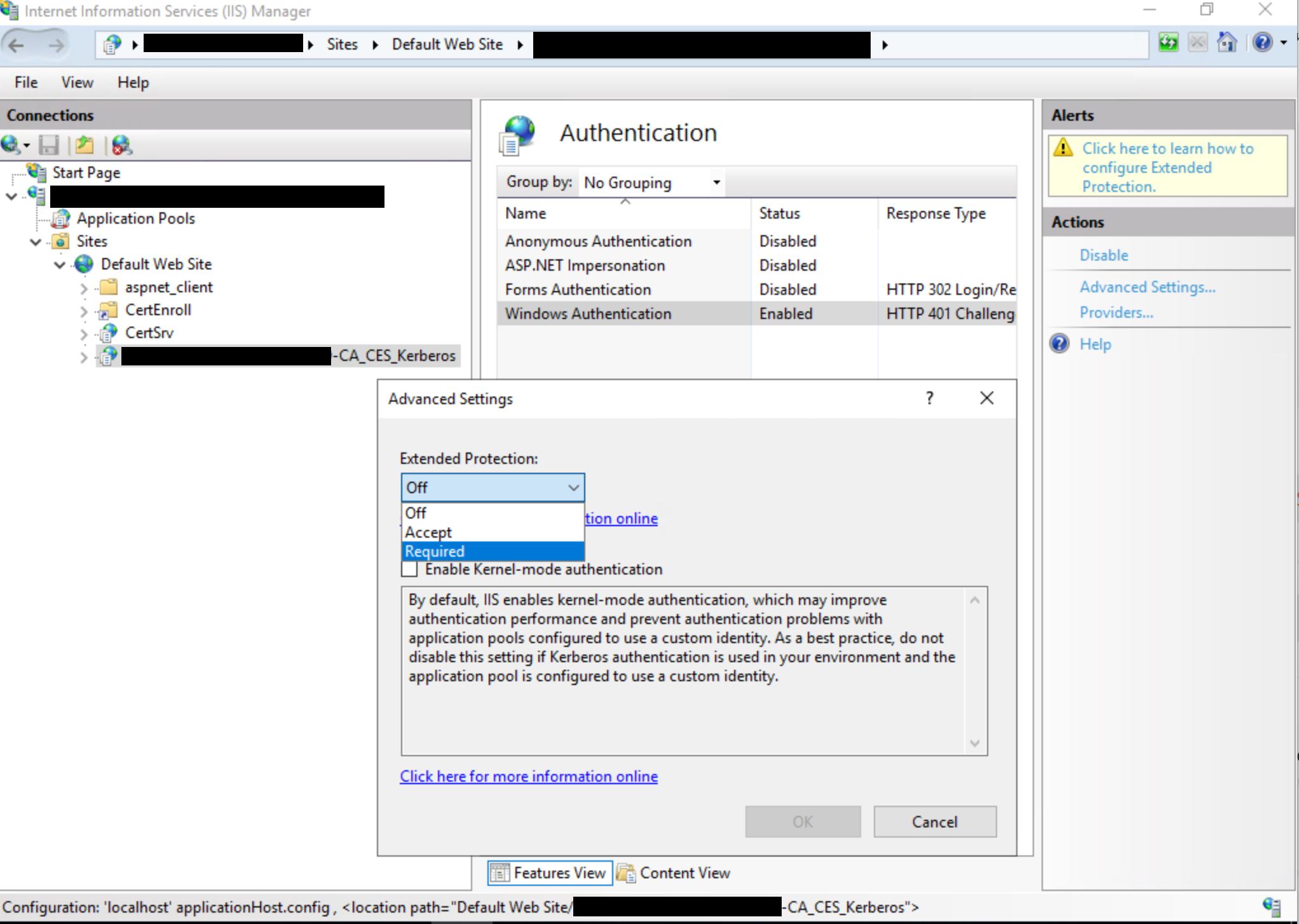

Sertifika Kaydı web hizmeti için EPA'yı etkinleştir, Önerilen ve daha güvenli seçenek olması gerekir:

Not: Kullanıcı arabirimi Gerekli olarak ayar her zaman ayarının kullanılması önerilirve en güvenli seçenektir.

GenişletilmişProtectionPolicyseçenekleriyle ilgili daha fazla bilgi için bkz. temel<aktarım> <taşımahttpbinding>. En olası kullanılan ayarlar şunlardır:

<binding name="TransportWithHeaderClientAuth"> <security mode="Transport"> <transport clientCredentialType="Windows"> <extendedProtectionPolicy policyEnforcement="Always" /> </transport> <message clientCredentialType="None" establishSecurityContext="false" negotiateServiceCredential="false" /> </security> <readerQuotas maxStringContentLength="131072" /> </binding> -

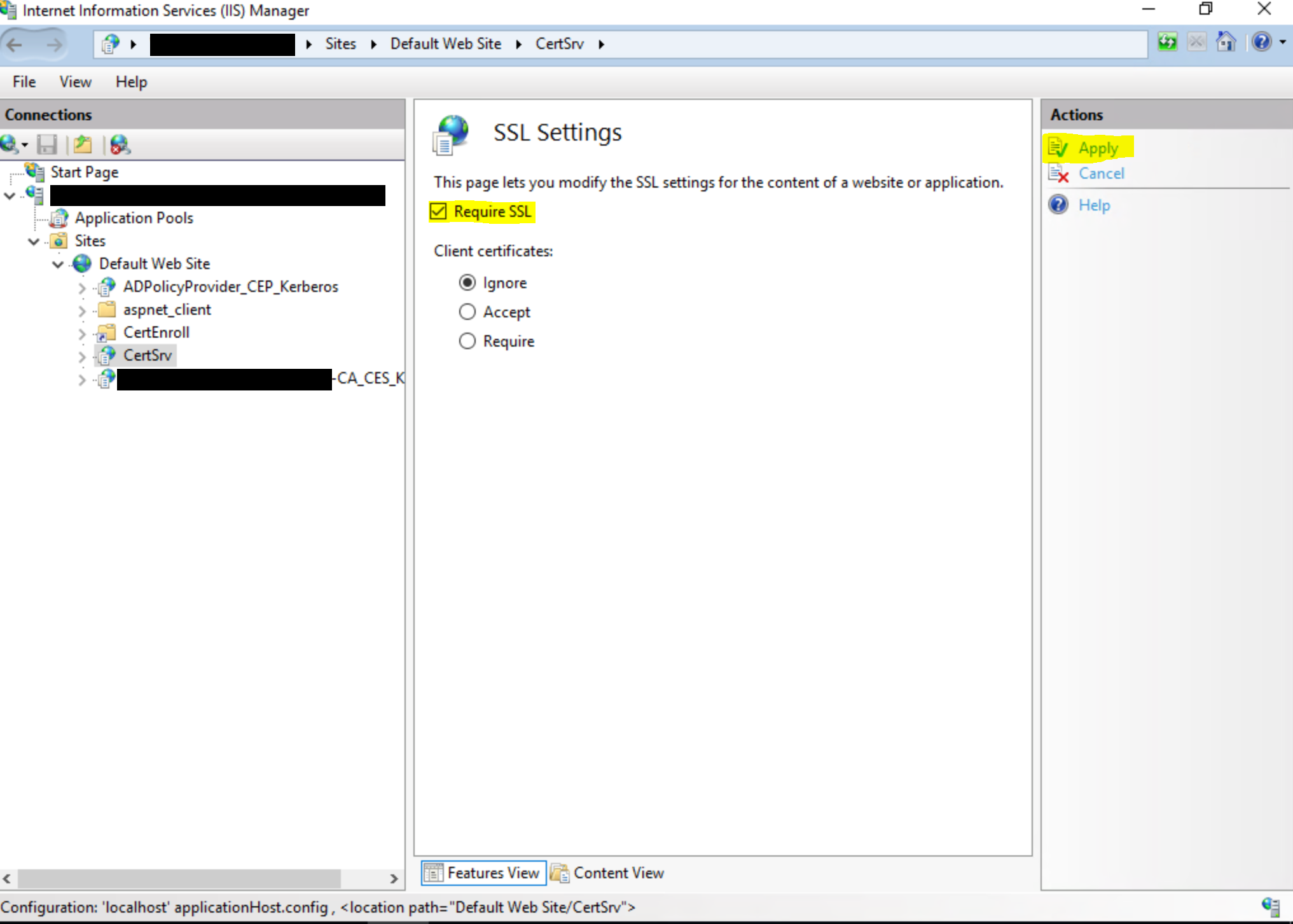

Yalnızca HTTPS bağlantılarınıetkinleştirecek SSL gerektir seçeneğini etkinleştirin.

Önemli: Yukarıdaki adımları tamamladıktan sonra, değişiklikleri yüklemek için IIS'yi yeniden başlatmanız gerekir. IIS'yi yeniden başlatmak için yükseltilmiş bir Komut İstemi penceresi açın, aşağıdaki komutu yazın ve sonra ENTER tuşuna basın: iisreset /restart Not Bu komut, çalışan tüm IIS hizmetlerini durdurur ve yeniden başlatılır.

Ek azaltma

Birincil risk azaltmaya ek olarak, mümkün olduğunca NTLM kimlik doğrulamasını devre dışı bırakmanızı öneririz. Aşağıdaki azaltmalar, daha güvenliden daha az güvenliye doğru sıralandı:

-

Bu etki alanı denetleyicisinde NTLM Kimlik Windows devre dışı bırak. Bu, Ağ güvenliği: Bu etki alanındaki NTLM: NTLM kimlikdoğrulamasını kısıtlama belgelerine göre gerçek kullanılabilir.

-

Grup ilkesi Ağ güvenliği: NTLM'yi kısıtla: Gelen NTLMtrafiğini kullanarak etki alanınız içinde NTLM'yi devre dışı bırakma. Bu GPO'yi yapılandırmak için, Grup İlkesi'ne gidin ve Bilgisayar Yapılandırması ->Windows Ayarlar ->Güvenlik Ayarlar -> Yerel İlkeler -> Güvenlik Seçenekleri'ne gidin ve Ağ güvenliği: NTLM'yi Kısıtlama: Gelen NTLM trafiğini Tüm Hesapları Reddet veya Tüm etki alanı hesaplarını Reddet seçeneklerine gidin. Gerekirse, Ağ güvenliği: NTLM'yi kısıtla:Bu etki alanına sunucu özel durumları ekle ayarını kullanarak gerekirse özel durumlar abilirsiniz.

-

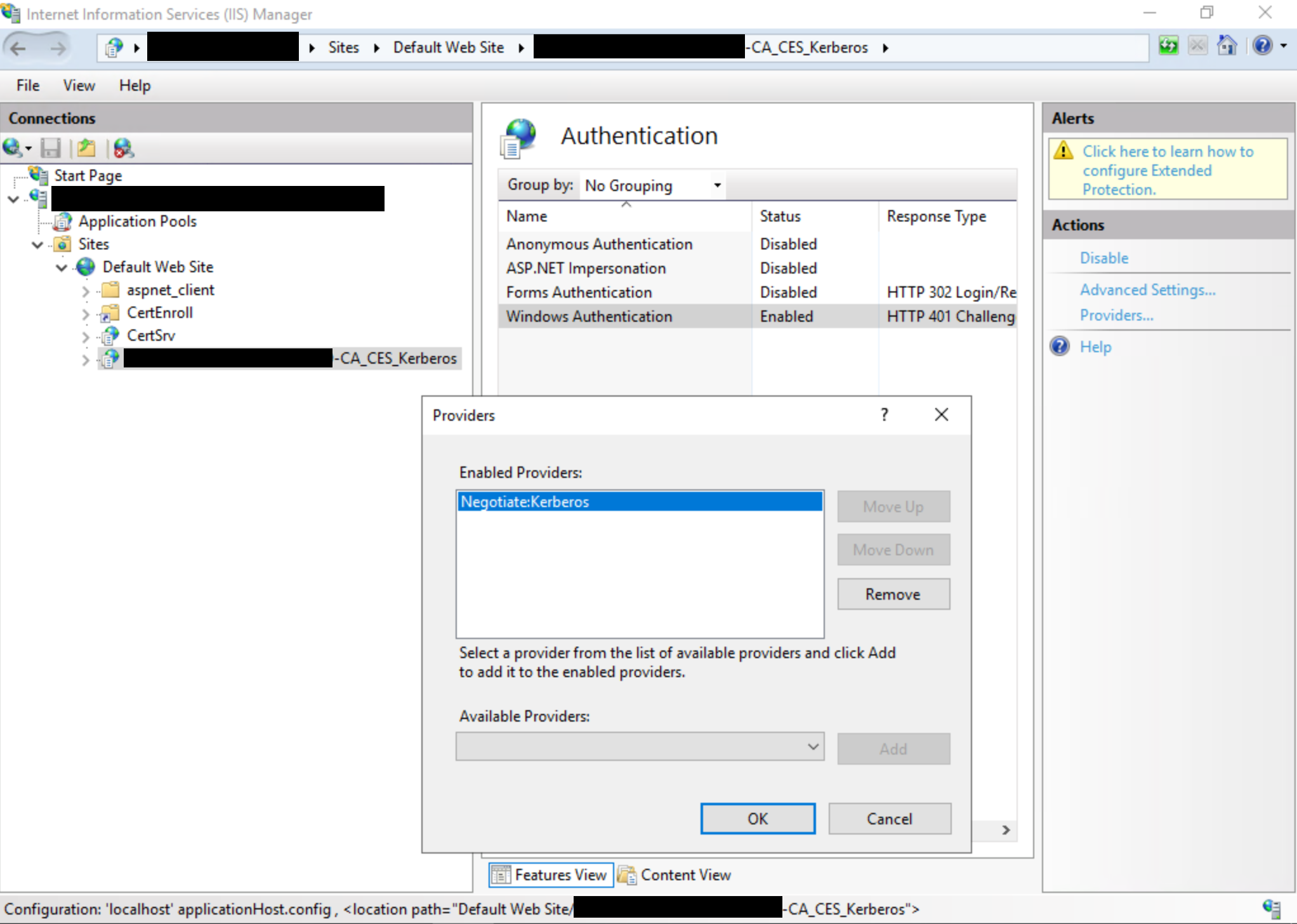

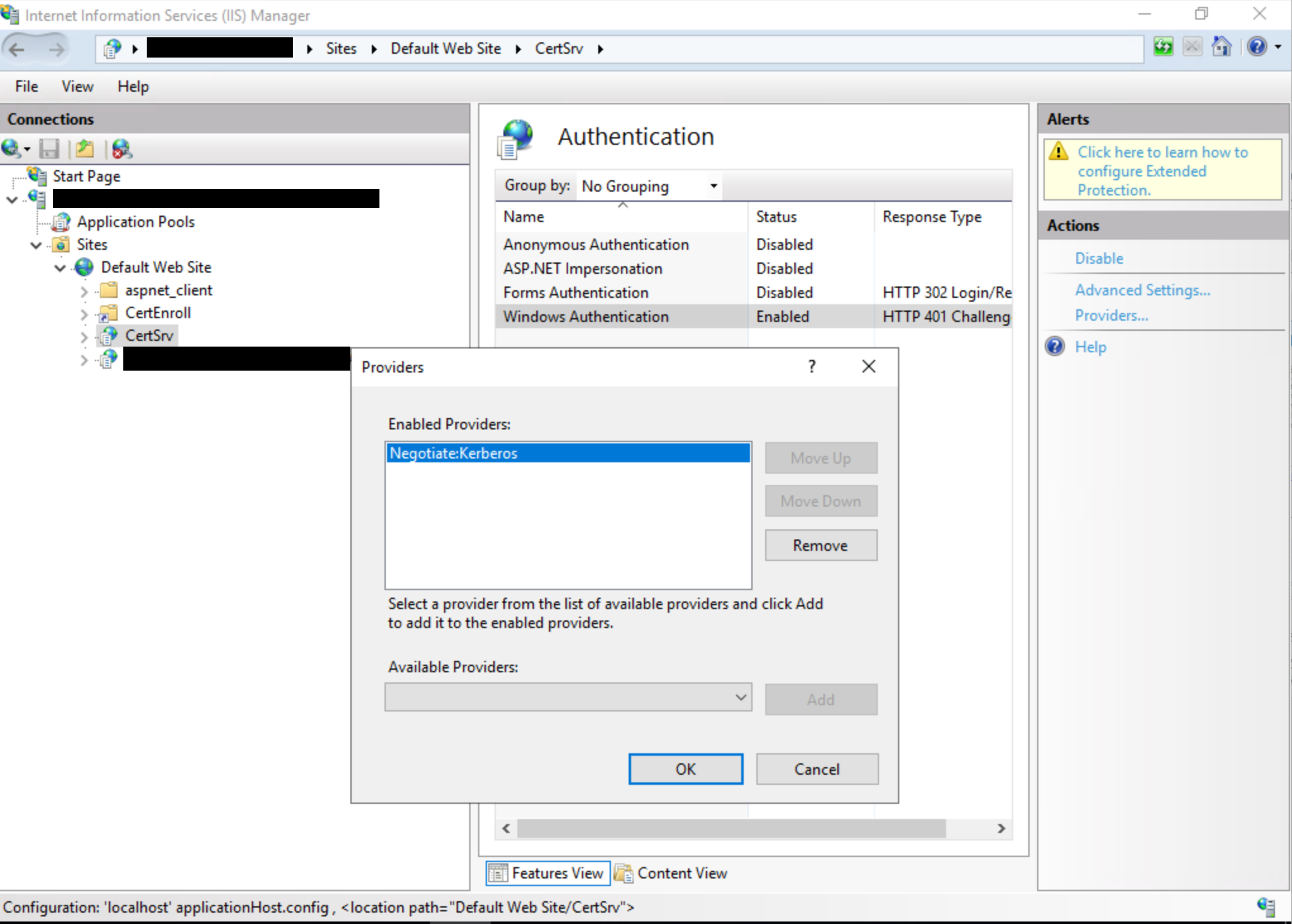

"Sertifika Yetkilisi Web Kaydı" Internet Information Services "Sertifika Kaydı Web Hizmeti" hizmetlerini çalıştıran etki alanınıza ilişkin AD CS Servers'da NTLM'yi (IIS) devre dışı bırak.

Bunun için IIS Yöneticisi kullanıcı arabirimini açın, kimlik Windows Numaralı kimlik doğrulamayı Negotiate:Kerberos olarak ayarlayın:

Önemli: Yukarıdaki adımları tamamladıktan sonra, değişiklikleri yüklemek için IIS'yi yeniden başlatmanız gerekir. IIS'yi yeniden başlatmak için yükseltilmiş bir Komut İstemi penceresi açın, aşağıdaki komutu yazın ve sonra ENTER tuşuna basın: iisreset /restart Not Bu komut, çalışan tüm IIS hizmetlerini durdurur ve yeniden başlatılır.

Daha fazla bilgi için lütfen Microsoft Güvenlik Danışmanlığı ADV210003'ne bakın