Оновлення сертифіката безпечного завантаження: рекомендації для ІТ-фахівців і організацій

Застосовується до

Вихідна дата публікації: 26 червня 2025 р.

Ідентифікатор KB: 5062713

У цій статті наведено рекомендації щодо:

Організації (для підприємств, малого бізнесу та освіти) з ІТ-пристроями та оновленнями Windows.

Примітка. Якщо ви – особа, яка володіє особистим пристроєм Windows, перейдіть до статті Пристрої Windows для домашніх користувачів, підприємств і навчальних закладів з оновленнями, які керуються корпорацією Майкрософт.

|

Змінити дату |

Змінити опис |

|---|---|

|

10 листопада 2025 р. |

|

|

11 листопада 2025 р. |

Виправлено дві помилки в розділі "Підтримка розгортання сертифіката безпечного завантаження".

|

У цій статті:

Огляд

Цю статтю призначено для організацій, які мають спеціальних ІТ-фахівців, які активно керують оновленнями свого парку пристроїв. У більшості з цих статей описано дії, необхідні для успішного розгортання ІТ-відділом організації нових сертифікатів безпечного завантаження. До цих дій належать тестування мікропрограми, моніторинг оновлень пристроїв, ініціювання розгортання та діагностування проблем у міру їх виникнення. Представлено кілька методів розгортання та моніторингу. На додачу до цих основних дій, ми пропонуємо кілька засобів розгортання, зокрема можливість відмовитися від участі в розгортанні керованих функцій (CFR) на клієнтських пристроях, спеціально для розгортання сертифікатів.

У цьому розділі

Термін дії сертифіката безпечного завантаження

Конфігурація центрів сертифікації (CAs), також відома як сертифікати, надані корпорацією Майкрософт як частина інфраструктури безпечного завантаження, залишається незмінною з Windows 8 і Windows Server 2012 році. Ці сертифікати зберігаються в змінних бази даних підписів (DB) і ключа ключа Exchange (KEK) у мікропрограмі. Корпорація Майкрософт надала такі ж три сертифікати в екосистемі виробника оригінального обладнання (OEM), які будуть долучатися до мікропрограми пристрою. Ці сертифікати підтримують безпечне завантаження у Windows, а також використовуються сторонніми операційними системами (ОС). Корпорація Майкрософт надає такі сертифікати:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Увага!: Термін дії всіх трьох наданих корпорацією Майкрософт сертифікатів завершується з червня 2026 року. У співпраці з нашими партнерами-екосистемами корпорація Майкрософт розгортає нові сертифікати, які забезпечать безпеку й безперервність безпечного завантаження на майбутнє. Після завершення терміну дії цих сертифікатів 2011 року оновлення системи безпеки для компонентів завантаження більше не будуть можливими, погіршуючи безпеку завантаження та ставлячи відповідні пристрої Windows під загрозу та з безпеки. Для підтримки функції безпечного завантаження всі пристрої Windows потрібно оновити, щоб використовувати сертифікати 2023 до завершення терміну дії сертифікатів 2011 року.

Що змінюється?

Поточні сертифікати microsoft secure Boot (Microsoft Corporation KEK CA 2011, Microsoft Windows Production PCA 2011, Microsoft Corporation UEFI CA 2011) почнуть діяти, починаючи з червня 2026 року, і завершиться до жовтня 2026 року.

Нові сертифікати 2023 розгортаються, щоб забезпечити захист і безперервність безпечного завантаження. Пристрої мають оновитися до сертифікатів 2023, перш ніж завершиться термін дії сертифікатів 2011 року, або вони не відповідають вимогам безпеки та під загрозою.

Пристрої Windows, виготовлені з 2012 року, можуть мати версії сертифікатів, термін дії яких завершується, які необхідно оновити.

Термінологія

|

Ca |

Центр сертифікації |

|

ПК |

Ключ платформи – контролюється виробниками оригінального обладнання |

|

КЕК |

Ключ Обміну ключем |

|

ДБ |

База даних підписів безпечного завантаження |

|

DBX |

Захищене завантаження відкликаної бази даних підписів |

Сертифікати

|

Сертифікат, термін дії якого завершується |

Дата завершення дії |

Збереження розташування |

Новий сертифікат |

Мета |

|---|---|---|---|---|

|

Microsoft Corporation KEK CA 2011 |

Червень 2026 р. |

Зберігається в KEK |

Microsoft Corporation KEK 2K CA 2023 |

Підписує оновлення для DB та DBX. |

|

Microsoft Windows Production PCA 2011 |

Жовтень 2026 р. |

Зберігається в БД |

Windows UEFI CA 2023 |

Підписує завантажувач Windows. |

|

Microsoft Corporation UEFI CA 2011*† |

Червень 2026 р. |

Зберігається в БД |

Microsoft UEFI CA 2023 Microsoft Option ROM UEFI CA 2023 |

Підписує сторонні завантажувачі та програми EFI. Підписує сторонній параметр ПЗУ. |

*Під час поновлення сертифіката UEFI CA 2011 корпорації Майкрософт створюється два сертифікати для відокремлення підпису завантажувача від вибору підпису ROM. Це дає змогу ефективніше контролювати системну довіру. Наприклад, системи, яким потрібно довіряти варіант ПЗУ, можуть додати Microsoft Option ROM UEFI CA 2023, не додаючи довіри для сторонніх завантажувачів.

† Не всі пристрої включають Microsoft Corporation UEFI CA 2011 в мікропрограмі. Лише для пристроїв, які містять цей сертифікат, радимо застосовувати обидва нові сертифікати, Microsoft UEFI CA 2023 і Microsoft Option ROM UEFI CA 2023. Інакше ці два нові сертифікати застосовувати не потрібно.

План дій із розгортання для ІТ-фахівців

Плануйте та виконуйте оновлення сертифіката безпечного завантаження на вашому пристрої за допомогою підготовки, моніторингу, розгортання та виправлення.

У цьому розділі

-

Перевірка стану безпечного завантаження для вашого флоту: чи ввімкнуто безпечне завантаження?

-

Методи розгортання, на які не поширюються автоматичні помічники

Перевірка стану безпечного завантаження для вашого флоту: чи ввімкнуто безпечне завантаження?

Більшість пристроїв, виготовлених з 2012 року, підтримують безпечне завантаження та постачаються з увімкненим безпечним завантаженням. Щоб переконатися, що на пристрої ввімкнуто безпечне завантаження, виконайте одну з таких дій:

-

Метод GUI: Перейдіть до розділу Пускнастройки > > конфіденційність & безпеки> Безпека у Windows >безпеки пристрою. У розділі Безпека пристрою розділ Безпечне завантаження має вказувати на те, що безпечне завантаження ввімкнуто.

-

Метод командного рядка: У командному рядку в режимі адміністратора в PowerShell введіть Confirm-SecureBootUEFI, а потім натисніть клавішу Enter. Команда має повернути значення True, яке вказує на те, що безпечне завантаження ввімкнуто.

У великих масштабах розгортань для флоту пристроїв, програмне забезпечення для керування, що використовується ІТ-професіоналами, має забезпечити перевірку на ввімкнення безпечного завантаження.

Наприклад, спосіб перевірити стан безпечного завантаження на пристроях під керуванням Microsoft Intune – створити та розгорнути Intune користувацький сценарій відповідності. Intune відповідність вимогам описано в розділі Використання спеціальних параметрів відповідності для пристроїв Linux і Windows з Microsoft Intune.

Приклад сценарію PowerShell, який перевіряє, чи ввімкнуто безпечне завантаження:

# Ініціалізація об'єкта результату під час підготовки до перевірки стану безпечного завантаження

$result = [PSCustomObject]@{

SecureBootEnabled = $null

}

спробуйте {

$result. SecureBootEnabled = Confirm-SecureBootUEFI -ErrorAction Stop

Write-Verbose "Безпечне завантаження ввімкнуто: $($result. SecureBootEnabled)"

} зловити {

$result. SecureBootEnabled = $null

Write-Warning "Не вдалося визначити стан безпечного завантаження: $_"

}

Якщо безпечне завантаження не ввімкнуто, ви можете пропустити наведені нижче кроки оновлення, оскільки вони не застосовуються.

Розгортання оновлень

Існує кілька способів призначення пристроїв для оновлення сертифіката безпечного завантаження. Відомості про розгортання, включно з параметрами та подіями, будуть обговорюватися пізніше в цьому документі. Коли ви вибираєте пристрій для оновлення, на пристрої створюється параметр, який вказує на те, що пристрій повинен почати процес застосування нових сертифікатів. Заплановане завдання виконується на пристрої кожні 12 годин і виявляє, що пристрій призначено для оновлення. Структура завдання виглядає так:

-

Windows UEFI CA 2023 застосовується до бази даних.

-

Якщо пристрій має Microsoft Corporation UEFI CA 2011 у DB, то завдання застосовує Microsoft Option ROM UEFI CA 2023 і Microsoft UEFI CA 2023 до бази даних.

-

Потім завдання додасть Microsoft Corporation KEK 2K CA 2023.

-

Нарешті, заплановане завдання оновлює диспетчер завантаження Windows на той, який підписано Windows UEFI CA 2023. Windows виявить, що для застосування диспетчера завантаження потрібне перезавантаження. Оновлення диспетчера завантаження буде відкладено, доки перезавантаження не відбудеться природним чином (наприклад, коли буде застосовано щомісячні оновлення), а потім Windows знову спробує застосувати оновлення диспетчера завантаження.

Кожен із наведених вище кроків потрібно виконати, перш ніж заплановане завдання перейде до наступного кроку. Під час цього процесу журнали подій та інший стан будуть доступні для допомоги в моніторингу розгортання. Додаткові відомості про моніторинг і журнали подій наведено нижче.

Оновлення сертифікатів безпечного завантаження дає змогу в майбутньому оновити диспетчер завантаження 2023, який є більш безпечним. Конкретні оновлення в Диспетчері завантаження будуть у майбутніх випусках.

Етапи розгортання

-

Підготовка: інвентарні та тестові пристрої.

-

Зауваження щодо мікропрограми

-

Моніторинг. Перевірка роботи моніторингу та базового плану вашого флоту.

-

Розгортання: цільові пристрої для оновлень, починаючи з невеликих підмножиних і розширюючись на основі успішних тестів.

-

Виправлення: дослідження та вирішення будь-яких проблем за допомогою журналів і підтримки постачальників.

Підготовка

Інвентарне обладнання та мікропрограма. Створіть репрезентативний зразок пристроїв на основі виробника системи, системної моделі, версії ТА дати BIOS, версії BaseBoard тощо, а також перевіряйте оновлення на цих пристроях перед широким розгортанням. Ці параметри зазвичай доступні в системних відомостях (MSINFO32). Скористайтеся включеними зразками команд PowerShell, щоб перевірити стан оновлення безпечного завантаження та інвентаризувати пристрої в організації.

Примітка. Ці команди застосовуються, якщо ввімкнуто стан безпечного завантаження.

Примітка. Для роботи багатьох із цих команд потрібні права адміністратора.

Зразок сценарію збирання даних реєстру безпечного завантаження

Скопіюйте та вставте цей зразок сценарію та змініть його, якщо потрібно, для середовища: Зразок сценарію збирання даних реєстру безпечного завантаження.

Перший крок, якщо безпечне завантаження ввімкнуто, полягає в тому, щоб перевірити, чи є відкладені події, які нещодавно оновилися, або в процесі оновлення сертифікатів безпечного завантаження. Конкретні інтереси представляють останні події в 1801 і 1808 роках.

Ці події докладно описано в події оновлення бази даних безпечного завантаження та змінних DBX. Див. також розділ Моніторинг і розгортання, щоб дізнатися, як події можуть відображати стан відкладених оновлень.

Останній стан подій, що очікують 1801 і 1808, можна захопити за допомогою наведених нижче команд PowerShell.

#If безпечне завантаження ввімкнуто, рекомендується витягнути подію 1801 з пристрою за допомогою наявних засобів збирання журналів (наприклад, Splunk) або безпосередньо за допомогою таких команд:

# 1. Спочатку виконайте команди, щоб отримати доречні події для використання

$allEventIds = @(1801,1808)

$events = @(Get-WinEvent -FilterHashtable @{LogName='System'; ID=$allEventIds} - MaxEvents 20 - ErrorAction SilentlyContinue)

# 2. Отримайте останню подію 1801

$latest_1801_Подія = $events | Where-Object {$_. Id -eq 1801} | Sort-Object часстворито –за спаданням | Select-Object –Перший 1

# 3. Отримайте останню подію 1808

$latest_1808_Event = $events | Where-Object {$_. Id -eq 1808} | Sort-Object часстворито –за спаданням | Select-Object –Перший 1

# 4. Витягнення достовірності з тексту повідомлення про подію 1801

якщо ($latest_1801_Event) {

якщо ($latest_1801_Event.Message -match '(Висока впевненість|Потрібні додаткові дані|Невідомо|Призупинено)') {

$confidence = $matches[1]

Write-Host "Впевненість: $confidence"

} інакше {

Write-Host "Подію 1801 знайдено, але довірче значення не в очікуваному форматі"

}

} інакше {

Write-Host "Подію не знайдено 1801"

}

#If значення "Висока впевненість", пропонується, що розділи реєстру можуть бути змінені для запуску оновлень, при цьому успіх аналогічно визначається існуванням події 1808 на пристрої. Якщо на пристрої вже присутні 1808 подій, ca вже оновлено. Записуйте та перевіряйте значення "$latest_1808_Event" після оновлення сертифікатів для підтвердження.

# 5. Перевірте наявність події 1808 (вказує на успішне оновлення центру сертифікації безпечного завантаження)

якщо ($latest_1808_Event) {

Write-Host "Знайдено подію 1808 – оновлено сертифікати центру сертифікації безпечного завантаження"

Write-Host "Час події: $($latest_1808_Event.TimeCreated)"

# Подія 1808 записується, коли оновлення центру сертифікації безпечного завантаження (CA) успішно завершено

} інакше {

Write-Host "Подію 1808 не знайдено – сертифікати центру сертифікації безпечного завантаження ще не оновлено"

}

Наступний крок – інвентаризація пристроїв у всій організації. Зберіть наведені нижче відомості за допомогою команд PowerShell, щоб створити репрезентативний зразок.

Основні ідентифікатори (2 значення)

1. HostName – $env: ІМ'Я КОМП'ЮТЕРА

2. Час збирання – Get-Date

Реєстр: головний ключ безпечного завантаження (3 значення)

3. SecureBootEnabled – командлет Confirm-SecureBootUEFI або HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

4. HighConfidenceOptOut – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

5. AvailableUpdates – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

Реєстр: Ключ обслуговування (3 значення)

6. UEFICA2023Status –HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

7. UEFICA2023Capable – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

8. UEFICA2023Error – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

Реєстр: Атрибути пристрою (7 значень)

9. OEMManufacturerName – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

10. OEMModelSystemFamily – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

11. OEMModelNumber – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

12. FirmwareVersion – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

13. FirmwareReleaseDate – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

14.Architecture – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

15. CanAttemptUpdateAfter – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

Журнали подій: системний журнал (5 значень)

16. LatestEventId – остання подія безпечного завантаження

17. BucketID – витяг з події 1801/1808

18. Впевненість – витяг з події 1801/1808

19. Подія1801Count – кількість подій

20. Подія1808Count – кількість подій

Запити WMI/CIM (4 значення)

21. OSVersion – Get-CimInstance Win32_OperatingSystem

22. Час останнього завантаження – Get-CimInstance Win32_OperatingSystem

23. BaseBoardManufacturer – Get-CimInstance Win32_BaseBoard

24. BaseBoardProduct – Get-CimInstance Win32_BaseBoard

25. (Get-CIMInstance Win32_ComputerSystem). Виробник

26. (Get-CIMInstance Win32_ComputerSystem). Модель

27. (Get-CIMInstance Win32_BIOS). Description + ", " + (Get-CIMInstance Win32_BIOS). ReleaseDate.ToString("MM/dd/yyyy")

28. (Get-CIMInstance Win32_BaseBoard). Продукт

Зауваження щодо мікропрограми

Розгортання нових сертифікатів безпечного завантаження на вашому флоті пристроїв вимагає, щоб мікропрограма пристрою відіграє роль у завершенні оновлення. Хоча корпорація Майкрософт очікує, що більшість мікропрограм пристрою працюватиме належним чином, перед розгортанням нових сертифікатів необхідне ретельне тестування.

Перевірте запаси обладнання та створіть невеликий репрезентативний зразок пристроїв на основі таких унікальних умов, як:

-

Виробник

-

Номер моделі

-

Версія мікропрограми

-

Базова версія OEM тощо.

Перш ніж розгортати широко на пристроях вашого флоту, радимо перевірити оновлення сертифіката на репрезентативні зразки пристроїв (як визначено виробником, моделлю, версією мікропрограми), щоб забезпечити успішну обробку оновлень. Рекомендовані рекомендації щодо кількості зразків пристроїв для тестування для кожної унікальної категорії – 4 або більше.

Це допоможе підвищити довіру до процесу розгортання та уникнути непередбачуваних наслідків для вашого ширшого флоту.

У деяких випадках для успішного оновлення сертифікатів безпечного завантаження може знадобитися оновлення мікропрограми. У таких випадках радимо перевірити наявність оновленої мікропрограми за допомогою виробника оригінального обладнання.

Windows у віртуалізованих середовищах

Для Windows, запущеної у віртуальному середовищі, є два способи додавання нових сертифікатів до змінних мікропрограм безпечного завантаження:

-

Автор віртуального середовища (AWS, Azure, Hyper-V, VMware тощо) може надати оновлення для середовища та включити нові сертифікати в віртуалізовану мікропрограму. Це дасть змогу використовувати нові віртуалізовані пристрої.

-

Для Windows, яка працює в довгостроковій перспективі у ВМ, оновлення можна застосовувати через Windows, як і будь-які інші пристрої, якщо віртуалізована мікропрограма підтримує оновлення безпечного завантаження.

Моніторинг і розгортання

Перш ніж розгортати пристрій, радимо почати моніторинг, щоб переконатися, що моніторинг працює належним чином і у вас є сенс для стану флоту заздалегідь. Нижче описано варіанти моніторингу.

Корпорація Майкрософт пропонує кілька способів розгортання та моніторингу оновлень сертифіката безпечного завантаження.

Помічники з автоматизованого розгортання

Корпорація Майкрософт надає два помічники з розгортання. Ці помічники можуть виявитися корисними для допомоги у розгортанні нових сертифікатів до вашого флоту. Обидва помічники потребують діагностичних даних.

-

Варіант сукупних оновлень із довірчими блоками: Корпорація Майкрософт може автоматично включати групи пристроїв із високою довірою в щомісячні оновлення на основі діагностичних даних, які ділитися на сьогоднішній день, для систем і організацій, які не можуть надавати спільний доступ до діагностичних даних. Для цього кроку не потрібно вмикати діагностичні дані.

-

Організації та системи, які можуть надавати спільний доступ до діагностичних даних, дають корпорації Майкрософт впевненість у тому, що пристрої можуть успішно розгорнути сертифікати. Докладні відомості про ввімкнення діагностичних даних див. в статті Настроювання діагностичних даних Windows в організації. Ми створюємо "блоки" для кожного унікального пристрою (як визначено атрибутами виробника, версії материнської плати, виробника мікропрограми, версії мікропрограми та додаткових точок даних). Для кожного блоку ми відстежуємо докази успіху на кількох пристроях. Після того, як ми побачили достатньо успішних оновлень і помилок, ми розглянемо блок "висока впевненість" і включатимемо ці дані в щомісячні сукупні оновлення. Коли щомісячні оновлення застосовуються до пристрою в сегменті високої достовірності, Windows автоматично застосує сертифікати до змінних безпечного завантаження UEFI в мікропрограмі.

-

Сегменти високої достовірності включають пристрої, які обробляють оновлення належним чином. Природно, що не всі пристрої надаватимуть діагностичні дані, і це може обмежити довіру корпорації Майкрософт до здатності пристрою обробляти оновлення належним чином.

-

Цей помічник увімкнуто за замовчуванням для пристроїв із високою довірчою підтримкою, і його можна вимкнути за допомогою певних настройок пристрою. Докладніше буде надано в майбутніх випусках Windows.

-

-

Розгортання керованих функцій (CFR): Виберіть пристрої для розгортання під керуванням Microsoft, якщо діагностичні дані ввімкнуто.

-

Функцію розгортання керованих функцій (CFR) можна використовувати з клієнтськими пристроями в автопарках організації. Для цього потрібно, щоб пристрої надсилали необхідні діагностичні дані до корпорації Майкрософт і сигналізували, що пристрій увімкнуто, щоб дозволити CFR на пристрої. Докладні відомості про те, як приєднатися, див. нижче.

-

Корпорація Майкрософт керуватиме процесом оновлення цих нових сертифікатів на пристроях Windows, де доступні діагностичні дані, а також пристроями, які беруть участь у розгортанні керованих функцій (CFR). Хоча CFR може допомогти в розгортанні нових сертифікатів, організації не зможуть покладатися на CFR для усунення своїх флотів – це потрібно буде виконати кроки, описані в цьому документі в розділі про методи розгортання, не охоплені автоматизованими помічниками.

-

Обмеження: CFR може не працювати у вашому середовищі з кількох причин. Приклади.

-

Діагностичні дані недоступні, або діагностичні дані не можна використовувати як частину розгортання CFR.

-

Пристрої не підтримуються в клієнтських версіях Windows 11 та Windows 10 з подовженими оновленнями системи безпеки (ESU).

-

-

Методи розгортання, на які не поширюються автоматичні помічники

Виберіть спосіб, який підходить вашому середовищу. Уникайте поєднання методів на одному пристрої:

-

Розділи реєстру: керування розгортанням і відстеженням результатів.Існує кілька розділів реєстру для керування поведінкою розгортання сертифікатів і для моніторингу результатів. Крім того, є два ключі для вибору та виходу з допоміжних засобів розгортання, описаних вище. Докладні відомості про розділи реєстру див. в статті Оновлення розділу реєстру для безпечного завантаження – пристрої Windows з оновленнями, керованими ІТ.

-

Групова політика Об'єкти (GPO): Керування параметрами; моніторинг за допомогою реєстру та журналів подій.Корпорація Майкрософт надаватиме підтримку для керування оновленнями безпечного завантаження за допомогою Групова політика в майбутньому оновленні. Зверніть увагу, що оскільки Групова політика призначено для настройок, моніторинг стану пристрою потрібно буде виконувати за допомогою альтернативних методів, зокрема моніторингу розділів реєстру та записів журналу подій.

-

CLI WinCS (система конфігурації Windows): використовуйте засоби командного рядка для клієнтів, підключених до домену.Адміністратори домену можуть також використовувати систему конфігурації Windows (WinCS), включену в оновлення ОС Windows, щоб розгортати оновлення безпечного завантаження для клієнтів і серверів Windows, підключених до домену. Він складається з ряду утиліт командного рядка (як традиційного виконуваного файлу, так і модуля PowerShell) для запиту та застосування локальних конфігурацій безпечного завантаження до комп'ютера. Докладні відомості див. в статті API-інтерфейси API системи конфігурації Windows (WinCS) для безпечного завантаження.

-

Microsoft Intune/Configuration Manager: Розгортання сценаріїв PowerShell. Постачальник послуг конфігурації (CSP) буде надано в майбутньому оновленні, щоб дозволити розгортання за допомогою Intune.

Журнали подій моніторингу

Для розгортання оновлень сертифіката безпечного завантаження надаються дві нові події. Ці події докладно описано в події оновлення бази даних безпечного завантаження та змінної DBX:

-

Код події: 1801 Ця подія – подія помилки, яка вказує на те, що оновлені сертифікати не застосовано до пристрою. Ця подія надає певні відомості, які стосуються пристрою, зокрема атрибути пристрою, які допоможуть у узгодженні пристроїв, які все ще потребують оновлення.

-

Код події: 1808 Ця подія є інформаційною подією, яка вказує на те, що пристрій має необхідні нові сертифікати безпечного завантаження, застосовані до мікропрограми пристрою.

Стратегії розгортання

Щоб мінімізувати ризик, розгортайте оновлення безпечного завантаження поетапно, а не одночасно. Почніть із невеликої підмножини пристроїв, перевірте результати, а потім розгорніть до додаткових груп. Радимо почати з підмножині пристроїв і, як ви отримуєте впевненість у цих розгортаннях, додати додаткові підмножині пристроїв. За допомогою кількох факторів можна визначити, що входить у підмножину, зокрема результати тестування на зразках пристроїв і структурі організації тощо.

Рішення про те, які пристрої ви розгортаєте для вас. Нижче наведено деякі можливі стратегії.

-

Великий автопарк пристрою: почніть із використання описаних вище помічників для найпоширеніших пристроїв, якими ви керуєте. Паралельно зосередьтеся на менш поширених пристроях, якими керує ваша організація. Випробуйте невеликі зразки пристроїв і, якщо тестування буде успішним, розгорніть їх на інших пристроях того самого типу. Якщо перевірка спричиняє проблеми, з'ясуйте причину проблеми та визначте кроки виправлення. Ви також можете розглянути класи пристроїв, які мають вищу цінність у вашому флоті, і почати тестування та розгортання, щоб переконатися, що ці пристрої мають оновлений захист на місці рано.

-

Малий флот, великий сорт: Якщо флот, яким ви керуєте, містить багато різних машин, де тестування окремих пристроїв було б заборонним, радимо покладатися на дві допомоги, описані вище, особливо для пристроїв, які, ймовірно, будуть поширеними пристроями на ринку. Спочатку зосередьтеся на пристроях, критично важливих для повсякденної роботи, перевіряйте, а потім розгортайте їх. Продовжуйте переходити списком пристроїв із високим пріоритетом, тестуванням і розгортанням під час моніторингу флоту, щоб переконатися, що помічники допомагають з рештою пристроїв.

Примітки

-

Зверніть увагу на старіші пристрої, особливо пристрої, які більше не підтримуються виробником. Хоча мікропрограма повинна виконувати операції оновлення належним чином, деякі можуть не виконуватися. Якщо мікропрограма не працює належним чином і пристрій більше не підтримується, радимо замінити пристрій, щоб забезпечити захист від безпечного завантаження у вашому флоті.

-

Нові пристрої, виготовлені протягом останніх 1–2 років, можуть уже мати оновлені сертифікати, але, можливо, до системи не застосовано диспетчер завантаження Windows UEFI CA 2023. Застосування цього диспетчера завантаження є критичним останнім кроком у розгортанні для кожного пристрою.

-

Після вибору пристрою для оновлення може знадобитися деякий час, перш ніж оновлення буде завершено. Приблизно 48 годин і одне або кілька перезавантажень для сертифікатів, які застосовуються.

Запитання й відповіді (запитання й відповіді)

Запитання й відповіді див. в статті Запитання й відповіді про безпечне завантаження .

Виправлення неполадок

У цьому розділі

Поширені проблеми та рекомендації

У цьому посібнику докладно описано, як працює процес оновлення сертифіката безпечного завантаження, і наведено кілька кроків для виправлення неполадок, які виникають під час розгортання на пристроях. Оновлення до цього розділу буде додано за потреби.

Підтримка розгортання сертифіката безпечного завантаження

На підтримку оновлень сертифіката безпечного завантаження Windows підтримує заплановане завдання, яке виконується раз на 12 годин. Завдання шукає біти в розділі реєстру AvailableUpdates , який потребує обробки. Біти інтересів, які використовуються для розгортання сертифікатів, наведено в наведеній нижче таблиці. У стовпці Order (Порядок) указує порядок обробки бітів.

|

Замовлення |

Bit setting |

Використання |

|---|---|---|

|

1 |

0x0040 |

Цей біт повідомляє заплановане завдання, щоб додати сертифікат Windows UEFI CA 2023 до бази даних безпечного завантаження. Це дає змогу Ос Windows довіряти диспетчерам завантаження, підписаним цим сертифікатом. |

|

2 |

0x0800 |

Цей біт повідомляє заплановане завдання, щоб застосувати Microsoft Option ROM UEFI CA 2023 до бази даних. Якщо 0x4000 також встановлено, заплановане завдання перевірить базу даних і застосує Microsoft UEFI CA 2023, лише якщо знайде microsoft Corporation UEFI CA 2011, уже в DB. |

|

3 |

0x1000 |

Цей біт повідомляє заплановане завдання, щоб застосувати Microsoft UEFI CA 2023 до бази даних. Якщо 0x4000 також встановлено, заплановане завдання перевірить базу даних і застосує лише Microsoft Option ROM UEFI CA 2023, якщо буде знайдено Microsoft Corporation UEFI CA 2011 уже в DB. |

|

2 & 3 |

0x4000 |

Цей біт змінює поведінку 0x0800 та 0x1000 бітів, щоб застосовувати тільки Microsoft UEFI CA 2023 і Microsoft Option ROM UEFI CA 2023, якщо база даних вже має Microsoft Corporation UEFI CA 2011. Щоб переконатися, що профіль безпеки пристрою залишається незмінним, цей біт застосовує ці нові сертифікати, лише якщо пристрій надійний сертифікат Microsoft Corporation UEFI CA 2011. Не всі пристрої Windows довіряють цьому сертифікату. |

|

4 |

0x0004 |

У цьому біті заплановане завдання вказує на пошук ключа Exchange, підписаного ключем платформи (PK) пристрою. Керування ПК здійснюється виробником оригінального обладнання. Виробники оригінального обладнання підписують кек Microsoft за допомогою свого ПК та доставляють його до корпорації Майкрософт, де він входить до сукупного пакета оновлень. |

|

5 |

0x0100 |

Цей біт повідомляє заплановане завдання, щоб застосувати диспетчер завантаження, підписаний Windows UEFI CA 2023, до розділу завантаження. Це замінить підписаний диспетчер завантаження PCA 2011 Microsoft Windows Production 2011. |

Кожен біт обробляється запланованою подією в порядку, указаному в таблиці вище.

Перебіг виконання бітів має виглядати так:

-

Початок: 0x5944

-

0x0040 → 0x5904 (успішно застосовано windows UEFI CA 2023)

-

0x0800 → 0x5104 (Застосовано Microsoft Option ROM UEFI CA 2023, якщо потрібно)

-

0x1000 → 0x4104 (за потреби застосував microsoft UEFI CA 2023)

-

0x0004 → 0x4100 (застосовано ДО MICROSOFT Corporation KEK 2K CA 2023)

-

0x0100 → 0x4000 (застосовано диспетчер завантаження Windows UEFI CA 2023)

Примітки

-

Після успішного завершення операції, пов'язаної з певною проблемою, цей біт видаляється з ключа AvailableUpdates .

-

Якщо одна з цих операцій завершилася помилкою, подія записується до журналу, і операцію буде повторено під час наступного запуску запланованого завдання.

-

Якщо розрядність 0x4000 встановлено, його не буде очищено. Після обробки всіх інших бітів для розділу реєстру AvailableUpdates буде встановлено значення 0x4000.

Проблема 1. Помилка оновлення KEK: пристрій оновлює сертифікати до бази даних безпечного завантаження, але не виконується після розгортання нового сертифіката ключа ключа Exchange на КЕК безпечного завантаження.

Нотатка Наразі, коли ця проблема виникає, записується ідентифікатор події: 1796 (див. статтю Події оновлення змінних DB для безпечного завантаження та DBX). Нова подія буде надана в пізнішому випуску, щоб позначити цю конкретну проблему.

Розділ реєстру AvailableUpdates на пристрої налаштовано на 0x4104 і не очищує 0x0004 біт навіть після кількох перезавантажень і значного часу.

Проблема може полягає в тому, що немає КЕК, підписаного ПК виробника оригінального обладнання для пристрою. Виробник оригінального обладнання керує ПК для пристрою та відповідає за підписання нового сертифіката Microsoft KEK і повернення його до корпорації Майкрософт, щоб його можна було включити в щомісячні сукупні оновлення.

Якщо ви зіткнулися з цією помилкою, зверніться до виробника оригінального обладнання, щоб переконатися, що вони виконали дії, описані в розділі Створення ключа безпечного завантаження Windows і керівництва з керування.

Проблема 2. Помилки мікропрограми. Під час застосування оновлень сертифікатів сертифікати передаються до мікропрограми для застосування до змінних бази даних безпечного завантаження або KEK. У деяких випадках мікропрограма повертає помилку.

У разі виникнення цієї проблеми безпечне завантаження реєструє ідентифікатор події: 1795. Відомості про цю подію див. в статті Події оновлення змінних DB для безпечного завантаження та DBX.

Радимо звернутися до виробника оригінального обладнання, щоб дізнатися, чи доступне оновлення мікропрограми для пристрою, щоб вирішити цю проблему.

Додаткові ресурси

Порада.: Закладка цих додаткових ресурсів.

Ресурси служби підтримки клієнтів Корпорації Майкрософт

Щоб звернутися до служби підтримки Microsoft, див. такі статті:

-

Служба підтримки Microsoft , а потім – Windows.

-

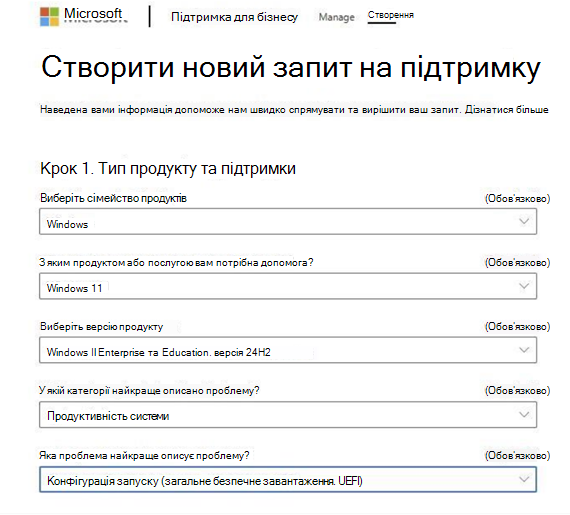

Підтримка для бізнесу та натисніть кнопку Створити , щоб створити новий запит на підтримку.Коли ви створите новий запит на підтримку, він має виглядати так: