Вихідна дата публікації: 13 серпня 2024 р.

Ідентифікатор KB: 5042562

Підтримка Windows 10 завершиться в жовтні 2025 р.

Після 14 жовтня 2025 р. корпорація Майкрософт більше не надаватиме безкоштовні оновлення програмного забезпечення з Windows Update, технічну допомогу або виправлення системи безпеки для Windows 10. Ваш ПК працюватиме й надалі, але радимо перейти на Windows 11.

Важливо пам'ятайте про політику SkuSiPolicy.p7b

Інструкції з застосування оновленої політики див. в розділі Розгортання політики скасування, підписаної корпорацією Майкрософт (SkuSiPolicy.p7b).

У цій статті

Зведення

Корпорації Майкрософт стало відомо про вразливість у Windows, яка дозволяє зловмиснику з правами адміністратора замінити оновлені системні файли Windows, які мають старіші версії, відкривши двері для зловмисника, щоб знову запровадити вразливості системи безпеки на основі віртуалізації (VBS). Відкочування цих двійкових файлів може дозволити зловмиснику обійти функції безпеки VBS і ексфільтрувати дані, захищені VBS. Цю проблему описано в CVE-2024-21302 | Підвищення уразливості прав у режимі безпечного ядра Windows.

Щоб вирішити цю проблему, ми відкликаємо вразливі системні файли VBS, які не оновлюються. Через велику кількість файлів, пов'язаних із VBS, які потрібно заблокувати, ми використовуємо альтернативний підхід для блокування версій файлів, які не оновлюються.

Область впливу

Ця проблема стосується всіх пристроїв Windows, які підтримують VBS. Це стосується локальних фізичних пристроїв і віртуальних машин. VBS підтримується в Windows 10 і пізніших версіях Windows, а також Windows Server 2016 і пізніших Windows Server версіях.

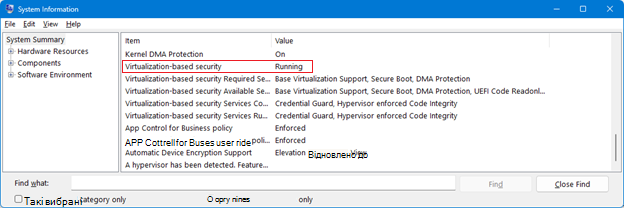

Стан VBS можна перевірити за допомогою засобу Microsoft System Information tool (Msinfo32.exe)." Цей засіб збирає відомості про ваш пристрій. Після запуску Msinfo32.exe прокрутіть униз до рядка безпеки на основі віртуалізації . Якщо значення цього рядка запущено, VBS увімкнуто та запущено.

Стан VBS також можна перевірити за допомогою Windows PowerShell за допомогою класу Win32_DeviceGuard WMI. Щоб запитати стан VBS із PowerShell, відкрийте сеанс Windows PowerShell у режимі адміністратора та виконайте таку команду:

Get-CimInstance -ClassName Win32_DeviceGuard -Namespace root\Microsoft\Windows\DeviceGuard

Після виконання вищенаведеної команди PowerShell стан стану VBS має бути одним із наведених нижче.

|

Ім'я поля |

Стан |

|

VirtualizationBasedSecurityStatus |

|

Доступні послаблення ризиків

Для всіх підтримуваних версій Windows 10 версії 1507 і пізніших версій Windows, а також Windows Server 2016 і пізніших Windows Server версіях адміністратори можуть розгорнути політику відкликання, підписану корпорацією Майкрософт (SkuSiPolicy.p7b). Це заблокує завантаження операційною системою вразливих версій системних файлів VBS, які не оновлюються.

Коли SkuSiPolicy.p7b застосовується до пристрою Windows, політика також буде заблокована для пристрою, додавши змінну до мікропрограми UEFI. Під час запуску політика завантажується, і Windows блокує завантаження двійкових файлів, які порушують політику. Якщо блокування UEFI застосовано, а політику видалено або замінено на попередню версію, диспетчер завантаження Windows не запускається та пристрій не запускається. Ця помилка завантаження не покаже помилку, і система перейде до наступного доступного параметра завантаження, що може призвести до циклу завантаження.

Додаткова політика CI, підписана корпорацією Майкрософт, увімкнута за замовчуванням і не вимагає додаткових кроків розгортання, які не прив'язані до UEFI. Ця підписана політика CI буде завантажена під час завантаження, і застосування цієї політики запобігатиме відкочуванню системних файлів VBS під час цього сеансу завантаження. На відміну від SkuSiPolicy.p7b, пристрій може продовжувати завантажуватися, якщо оновлення не інстальовано. Ця політика входить до складу всіх підтримуваних версій Windows 10 версії 1507 і пізніших. SkuSkiPolicy.p7b все ще може застосовуватися адміністраторами для забезпечення додаткового захисту для відкочування в сеансах завантаження.

Журнали вимірюваного завантаження Windows, які використовуються, щоб засвідчити справність завантаження ПК, включають відомості про версію політики, яка завантажується під час процесу завантаження. Ці журнали надійно підтримуються TPM під час завантаження, і служби атестації Microsoft аналізують ці журнали, щоб переконатися, що належним чином версії політики завантажуються. Служби атестації забезпечують застосування правил, які забезпечують завантаження певної версії політики або новішої; в іншому випадку система не буде засвідчити як здорову.

Щоб засіб зниження ризику політики працював, політику потрібно оновити за допомогою оновлення обслуговування Windows, оскільки компоненти Windows і політика мають бути з того самого випуску. Якщо засобу зниження ризику політики скопійовано на пристрій, пристрій може не запуститися, якщо застосовано неправильну версію засобу послаблення ризиків або вона може не працювати належним чином. Крім того, до пристрою слід застосовувати засоби послаблення ризиків, описані в KB5025885 .

У Windows 11 версії 24H2, Windows Server 2022 та Windows Server 23H2 динамічний корінь довіри до вимірювань (DRTM) додає додатковий засіб усунення вразливості відкочування. Це послаблення ризиків увімкнуто за замовчуванням. У цих системах ключі шифрування, захищені VBS, прив'язані до політики VBS CI сеансу завантаження за промовчанням, і буде скасовано, лише якщо застосовується відповідна версія політики CI. Щоб увімкнути відкочування, ініційовані користувачем, було додано пільговий період для безпечного відкочування пакета оновлення Windows версії 1 без втрати можливості скасування основного ключа VSM. Однак ініційований користувачем відкочування можливий, лише якщо не застосовано SkuSiPolicy.p7b. Політика VBS CI передбачає, що всі завантажувальні двійкові файли не було відкочено до відкликаних версій. Це означає, що якщо зловмисник із правами адміністратора відкочує вразливі двійкові файли завантаження, система не запуститься. Якщо політику та двійкові файли CI відкочено до попередньої версії, дані, захищені VSM, не будуть розкриті.

Загальні відомості про ризики зниження ризику

Перш ніж застосовувати політику відкликання, підписану корпорацією Майкрософт, слід пам'ятати про потенційні ризики. Перш ніж застосовувати засіб послаблення ризиків, перегляньте ці ризики та внесіть необхідні оновлення для засобів масової інформації для відновлення.

Нотатка Ці ризики застосовуються лише до політики SkuSiPolicy.p7b і не застосовуються до захисту з увімкненими за замовчуванням.

-

Оновлення UEFI Lock і видалення. Після застосування блокування UEFI за допомогою політики відкликання, підписаної корпорацією Майкрософт, пристрій не можна відновити (видаливши оновлення Windows, за допомогою контрольної точки відновлення або іншими засобами), якщо ви продовжуєте застосовувати безпечне завантаження. Навіть переформатування диска не призведе до видалення блокування UEFI засобу усунення ризиків, якщо його вже застосовано. Це означає, що якщо ви спробуєте відновити попередній стан ОС Windows, у якому немає застосованого засобу усунення ризиків, пристрій не запуститься, повідомлення про помилку не відображатиметься, а UEFI перейде до наступного доступного параметра завантаження. Це може призвести до циклу завантаження. Щоб видалити блокування UEFI, потрібно вимкнути безпечне завантаження. Перш ніж застосовувати до пристрою виправлення, описані в цій статті, обов'язково перевірте всі можливі наслідки та ретельно випробуйте їх.

-

Зовнішній завантажувальний носій. Після застосування засобів послаблення ризиків блокування UEFI до пристрою зовнішній завантажувальний носій має бути оновлено останнім оновленням Windows, інстальованим на пристрої. Якщо зовнішній завантажувальний носій не оновлено до тієї ж версії Windows Update, пристрій може не завантажитися з цього носія. Перш ніж застосовувати засоби послаблення ризиків, див. інструкції в розділі Оновлення зовнішнього завантажувального носія .

-

Середовище відновлення Windows. Середовище відновлення Windows (WinRE) на пристрої має бути оновлено останнім оновленням Windows Safe OS Dynamic Update, випущеним 8 липня 2025 року, на пристрої до застосування SkuSipolicy.p7b до пристрою. Цей крок може перешкоджати запуску WinRE функції відновлення початкового стану ПК. Докладні відомості див. в статті Додавання пакета оновлень до Windows RE.

-

Завантаження середовища попереднього завантаження (PXE). Якщо засіб послаблення ризиків розгорнуто на пристрої та ви спробуєте використати завантаження PXE, пристрій не запуститься, якщо до образу завантаження сервера PXE не буде застосовано останнє оновлення Windows. Ми не радимо розгортати засоби послаблення ризиків для джерел завантаження мережі, якщо сервер завантаження PXE не оновлено до останнього оновлення Windows, випущеного в січні 2025 р., включно з диспетчером завантаження PXE.

Рекомендації з розгортання засобу послаблення ризиків

Щоб вирішити проблеми, описані в цій статті, ви можете розгорнути політику відкликання, підписану корпорацією Майкрософт (SkuSiPolicy.p7b). Це зниження ризику підтримується лише в Windows 10 версії 1507 і пізніших версіях Windows і Windows Server 2016.

Нотатка Якщо ви використовуєте BitLocker, переконайтеся, що резервну копію ключа відновлення BitLocker створено. У командному рядку адміністратора можна виконати таку команду та занотувати 48-значний числовий пароль:

manage-bde -protectors -get %systemdrive%

Розгортання політики відкликання, підписаної корпорацією Майкрософт (SkuSiPolicy.p7b)

Політика відкликання, підписана корпорацією Майкрософт, входить до складу останнього оновлення Windows. Цю політику слід застосовувати лише до пристроїв, інсталювавши останнє доступне оновлення Windows, а потім виконайте такі дії:

Нотатка Якщо оновлення відсутні, можливо, пристрій не запускається із застосуванням послаблення ризиків або зниження ризику може не працювати належним чином. Перш ніж розгортати політику, обов'язково оновіть завантажувальний носій Windows за допомогою останнього доступного оновлення Windows. Докладні відомості про оновлення завантажувального носія див. в розділі Оновлення зовнішнього завантажувального носія .

-

Переконайтеся, що інстальовано останнє оновлення Windows, випущене в січні 2025 р. або пізніше.

-

Для Windows 11 версії 22H2 та 23H2 інсталюйте оновлення від 22 липня 2025 р. (KB5062663) або пізнішої, перш ніж виконати наведені нижче дії.

-

Для Windows 10 версії 21H2 інсталюйте оновлення Windows, випущене в серпні 2025 р. або пізніше, перш ніж виконати ці кроки.

-

-

Виконайте наведені нижче команди в запиті Windows PowerShell у режимі адміністратора.

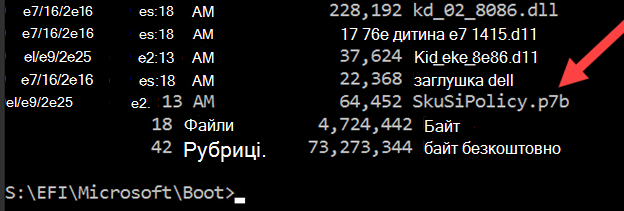

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIDestinationFolder = "$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (test-path $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } Copy-Item -Path $PolicyBinary -Destination $EFIDestinationFolder -Force mountvol $MountPoint /D

-

Перезавантажте пристрій.

-

Переконайтеся, що політику завантажено в перегляд подій, використовуючи відомості в розділі Журнали подій Windows.

Примітки

-

Не слід видаляти файл відкликання (політики) SkuSiPolicy.p7b після його розгортання. Можливо, пристрій більше не зможе запуститися, якщо файл буде видалено.

-

Якщо пристрій не запускається, див. розділ Процедура відновлення.

Оновлення зовнішнього завантажувального носія

Щоб використовувати зовнішній завантажувальний носій із пристроєм, на який застосовано політику відкликання, підписаною корпорацією Майкрософт, зовнішній завантажувальний носій має бути оновлено останнім оновленням Windows, зокрема диспетчером завантаження. Якщо медіадані не включають останнє оновлення Windows, медіавміст не запуститься.

Увага! Перш ніж продовжити, радимо створити диск відновлення. Цей носій можна використовувати для повторної інсталяції пристрою на випадок, якщо виникла серйозна проблема.

Щоб оновити зовнішній завантажувальний носій, виконайте такі дії:

-

Перейдіть на пристрій, на якому інстальовано останні оновлення Windows.

-

Змонтуйте зовнішній завантажувальний носій як букву диска. Наприклад, змонтуйте флеш-диск у форматі D:.

-

Натисніть кнопку Пуск, у полі Пошук введіть Створити диск відновлення, а потім виберіть пункт Створити панель керування диском відновлення. Дотримуйтеся вказівок, щоб створити диск відновлення, використовуючи змонтований флеш-диск.

-

Безпечно зніміть змонтований флеш-носій.

Якщо ви керуєте інсталяційним медіавмістом у своєму середовищі за допомогою інсталяційного носія Оновлення Windows із рекомендаціями з динамічного оновлення , виконайте такі дії:

-

Перейдіть на пристрій, на якому інстальовано останні оновлення Windows.

-

Виконайте кроки, описані в статті Оновлення інсталяційного носія Windows за допомогою динамічного оновлення, щоб створити носій, на якому інстальовано останні оновлення Windows.

Журнали подій Windows

Windows реєструє події, коли завантажуються політики цілісності коду, зокрема SkuSiPolicy.p7b, і коли файл заблоковано через застосування політики. Ці події можна використовувати, щоб переконатися, що зниження ризику застосовано.

Журнали цілісності коду доступні в перегляд подій Windows у розділі Журнали програм і служб > ЖурналиMicrosoft > Windows > CodeIntegrity > Журнали операційних > програм і служб > служб > ЖурналиMicrosoft > Windows > AppLocker > MSI та Script.

Докладні відомості про події цілісності коду див. в операційному посібнику з керування програмами в Захиснику Windows.

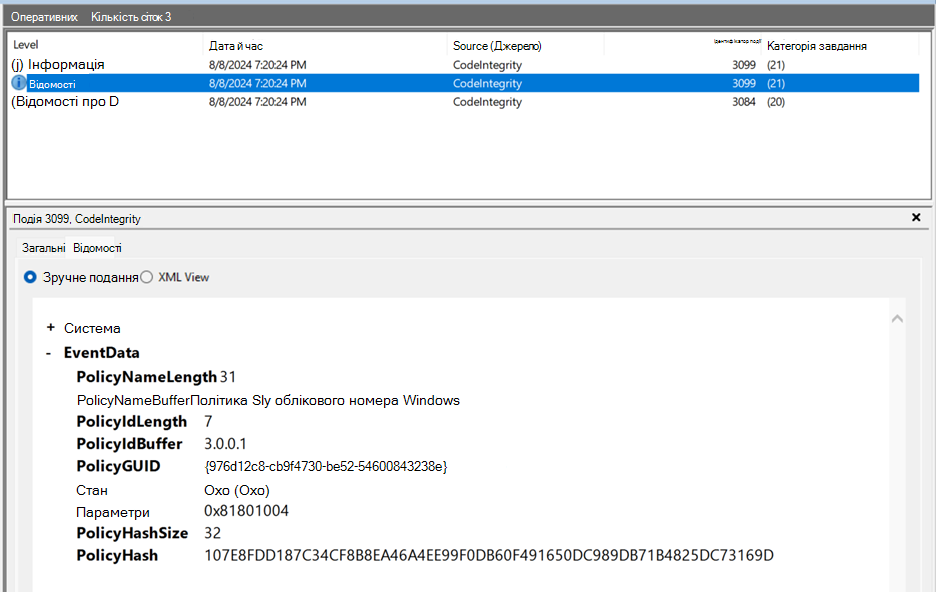

Події активації політики

Події активації політики доступні в перегляд подій Windows у розділі Журнали програм і служб > Microsoft > Windows > CodeIntegrity > Operational.

-

PolicyNameBuffer – політика СІ облікових номерів Microsoft Windows

-

PolicyGUID – {976d12c8-cb9f-4730-be52-54600843238e}

-

PolicyHash – 107E8FDD187C34CF8B8EA46A4EE99F0DB60F491650DC989DB71B4825DC73169D

Якщо до пристрою та CodeIntegrity Event 3099 застосованої політики застосовано політику аудиту або послаблення ризиків, вона не застосовується. Щоб перевірити, чи правильно інстальовано політику, зверніться до інструкцій із розгортання .

Нотатка Подія цілісності коду 3099 не підтримується у версіях Windows 10 Enterprise 2016, Windows Server 2016 і Windows 10 Enterprise 2015 LTSB. Щоб переконатися, що політику застосовано (політика аудиту або відкликання), потрібно підключити системний розділ EFI за допомогою команди mountvol.exe та перевірити, чи політику застосовано до розділу EFI. Обов'язково відключіть розділ системи EFI після перевірки.

SkuSiPolicy.p7b – політика відкликання

Аудит і блокування подій

Події перевірки цілісності коду доступні в перегляд подій Windows у розділі Журнали програм і служб > Microsoft > Windows > CodeIntegrity > Журнали операційних > програм і служб > Microsoft > Windows > AppLocker > MSI та Script.

Колишнє розташування журналювання містить події про керування виконуваними файлами, бібліотеками dll і драйверами. Останнє розташування журналювання містить події про керування інсталяторами MSI, сценаріями та об'єктами COM.

CodeIntegrity Event 3077 у журналі "CodeIntegrity – Operational" вказує на те, що виконуваний файл, .dll або драйвер заблоковано для завантаження. Ця подія містить відомості про заблокований файл і про застосовану політику. Відомості про політику в CodeIntegrity Event 3077 для файлів, заблокованих у засобі захисту від ризиків, збігатимуться з відомостями про політику SkuSiPolicy.p7b від CodeIntegrity Event 3099. CodeIntegrity Event 3077 не буде присутній, якщо на вашому пристрої немає виконуваних файлів, .dll або драйверів, які порушують політику цілісності коду.

Відомості про інші події перевірки цілісності коду та події блокування див. в статті Докладні відомості про події керування програмами.

Процедура видалення та відновлення політики

Якщо після застосування послаблення ризиків сталася помилка, виконайте наведені нижче дії, щоб видалити засіб усунення неполадок.

-

Призупинити BitLocker, якщо його ввімкнуто. Виконайте таку команду у вікні командного рядка в режимі адміністратора:

Manager-bde -protectors -disable c: -rebootcount 3

-

Вимкніть безпечне завантаження в меню UEFI BIOS.Процедура вимкнення безпечного завантаження відрізняється між виробниками пристроїв і моделями. Щоб отримати довідку з визначення місця вимкнення безпечного завантаження, зверніться до документації від виробника пристрою. Докладні відомості див. в статті Вимкнення безпечного завантаження.

-

Видаліть політику SkuSiPolicy.p7b.

-

Запустіть Windows у звичайному режимі, а потім увійдіть у систему.Політику SkuSiPolicy.p7b слід видалити з такого розташування:

-

<системний розділ EFI>\Microsoft\Boot\SkuSiPolicy.p7b

-

-

Виконайте наведені нижче команди в сеансі Windows PowerShell у режимі адміністратора, щоб очистити політику з цих розташувань:

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIPolicyPath = "$MountPoint\EFI\Microsoft\Boot\SkuSiPolicy.p7b" $EFIDestinationFolder="$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (Test-Path $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } if (Test-Path $EFIPolicyPath ) {Remove-Item -Path $EFIPolicyPath -Force } mountvol $MountPoint /D

-

-

Увімкніть безпечне завантаження з BIOS.Щоб дізнатися, де увімкнути безпечне завантаження, зверніться до документації від виробника пристрою.Якщо на кроці 1 ви вимкнули безпечне завантаження, а диск захищено BitLocker, призупиніть захист BitLocker , а потім увімкніть безпечне завантаження з меню UEFI BIOS .

-

Увімкніть BitLocker. Виконайте таку команду у вікні командного рядка в режимі адміністратора:

Manager-bde -protectors -enable c:

-

Перезавантажте пристрій.

|

Змінити дату |

Опис |

|

17 грудня 2025 р. |

|

|

22 липня 2025 р. |

|

|

10 липня 2025 р. |

|

|

8 квітня 2025 р. |

|

|

24 лютого 2025 р. |

|

|

11 лютого 2025 р. |

|

|

14 січня 2025 р. |

|

|

12 листопада 2024 р. |

|