|

Дата |

Опис зміни |

|---|---|

|

27 жовтня 2023 р. |

Додано посилання на послаблення ризиків B |

|

17 липня 2023 р. |

Додано відомості про MMIO |

Зведення

Корпорації Майкрософт відомо про нові варіанти класу атаки, відомого як вразливості стороннього каналу спекулятивного виконання. Варіанти мають ім'я L1 Terminal Fault (L1TF) і Вибір мікроархітектурних даних (MDS). Зловмисник, який може успішно використовувати L1TF або MDS, може мати можливість читати привілейовані дані через межі довіри.

ОНОВЛЕНО 14 ТРАВНЯ 2019 Р. 14 травня 2019 року компанія Intel опублікувала інформацію про новий підклас вразливостей стороннього каналу спекулятивного виконання, відомого як Вибір мікроархітектурних даних. Їм призначено такі CVEs:

-

CvE-2018-11091 | Мікроархітектурні дані, які відбирають незайняту пам'ять (MDSUM)

-

CvE-2018-12126 | Вибір буферних даних сховища мікроархітектур (MSBDS)

-

CvE-2018-12127 | Вибір буферних даних мікроархітектурної заливки (MFBDS)

-

CvE-2018-12130 | Вибір даних портів завантаження мікроархітектури (MLPDS)

ОНОВЛЕНО 12 ЛИСТОПАДА 2019 Р. 12 листопада 2019 року компанія Intel опублікувала технічну рекомендацію щодо уразливості асинхронної перервання транзакцій Intel® Transactional Synchronization Extensions (Intel® TSX), якій призначено CVE-2019-11135. Корпорація Майкрософт випустила оновлення, які допоможуть зменшити цю вразливість. Зверніть увагу на таке:

-

За замовчуванням для деяких випусків ОС Windows Server увімкнуто захист операційних систем. Докладні відомості див. в статті бази знань Майкрософт 4072698 .

-

За замовчуванням захист операційних систем увімкнуто для всіх випусків ОС Windows Client. Докладні відомості див. в статті бази знань Майкрософт 4073119 .

Огляд вразливостей

У середовищах, до яких надано спільний доступ до ресурсів, наприклад хостів віртуалізації, зловмисник, який може запускати довільний код на одній віртуальній машині, може мати доступ до інформації з іншої віртуальної машини або з самого хоста віртуалізації.

Під загрозою також можуть бути завантаженість серверів, як-от служби віддалених робочих столів Windows Server (RDS) і більше спеціальних ролей, як-от контролери домену Active Directory. Зловмисники, які можуть запускати довільний код (незалежно від його рівня прав), можуть отримати доступ до операційної системи або секретів робочого навантаження, наприклад ключів шифрування, паролів та інших конфіденційних даних.

Операційні системи клієнта Windows також знаходяться під загрозою, особливо якщо вони запускають ненадійний код, використовують функції безпеки на основі віртуалізації, як-Захисник Windows Credential Guard, або використовують Hyper-V для запуску віртуальних машин.

Примітка:Ці вразливості впливають лише на процесори Intel Core та Intel Xeon.

Огляд послаблення ризиків

Щоб вирішити ці проблеми, корпорація Майкрософт спільно працює з Intel над розробкою заходів послаблення ризиків для програмного забезпечення та рекомендацій. Випущено оновлення програмного забезпечення для зменшення вразливостей. Для отримання всіх доступних засобів захисту можуть знадобитися оновлення, які також можуть містити мікрокоманд від постачальників оригінального обладнання пристрою.

У цій статті описано, як зменшити такі вразливості:

-

CvE-2018-3620 | Несправність терміналу L1 – ОС, SMM

-

CvE-2018-3646 | L1 Terminal Fault – VMM

-

CvE-2018-11091 | Мікроархітектурні дані, які відбирають незайняту пам'ять (MDSUM)

-

CvE-2018-12126 | Вибір буферних даних сховища мікроархітектур (MSBDS)

-

CvE-2018-12127 | Вибір даних портів завантаження мікроархітектури (MLPDS)

-

CvE-2018-12130 | Вибір буферних даних мікроархітектурної заливки (MFBDS)

-

CvE-2019-11135 | Вразливість розкриття інформації ядра Windows

-

CvE-2022-21123 | Читання спільних буферних даних (SBDR)

-

CvE-2022-21125 | Вибір спільних буферних даних (SBDS)

-

CvE-2022-21127 | Оновлення вибірки спеціальних буферних даних реєстру (оновлення SRBDS)

-

CvE-2022-21166 | Часткове записування реєстрації пристрою (DRPW)

Щоб дізнатися більше про вразливості, див. наведені нижче рекомендації з безпеки:

L1TF: ADV180018 | Рекомендації Microsoft щодо зменшення варіанту L1TF

MDS: ADV190013 | Рекомендації Microsoft щодо зменшення вразливостей вибірки мікроархітектурних даних

MMIO: ADV220002 | Рекомендації Microsoft щодо вразливостей застарілих даних процесора Intel MMIO

Вразливість розкриття інформації ядра Windows: CVE-2019-11135 | Вразливість розкриття інформації ядра Windows

Визначення дій, необхідних для зменшення загрози

У наведених нижче розділах можна визначити системи, на які впливає вразливість L1TF та/або MDS, а також зрозуміти та зменшити ризики.

Потенційний вплив на продуктивність

Під час тестування корпорація Майкрософт спостерігає деякий вплив на продуктивність цих заходів, залежно від конфігурації системи та від того, які ризики необхідні.

Деякі клієнти, можливо, доведеться вимкнути гіпер-потоки (також відомий як одночасне багатопрочитання або SMT), щоб повністю усунути ризики з L1TF і MDS. Пам'ятайте, що вимкнення гіпер-ланцюжків може призвести до зниження продуктивності. Ця ситуація стосується клієнтів, які використовують такі дії:

-

Версії Hyper-V, старіші за Windows Server 2016 або Windows 10 версії 1607 (ювілейне оновлення)

-

Функції безпеки на основі віртуалізації (VBS), як-от Credential Guard та Device Guard

-

Програмне забезпечення, яке дає змогу виконувати ненадійний код (наприклад, сервер автоматизації збірки або середовище розміщення спільних служб IIS)

Вплив може відрізнятися залежно від обладнання та завантаженості, які працюють у системі. Найпоширеніша конфігурація системи – увімкнути гіпер-ланцюжки. Таким чином, продуктивність впливає на користувача або адміністратора, який приймає дію, щоб вимкнути hyper-threading в системі.

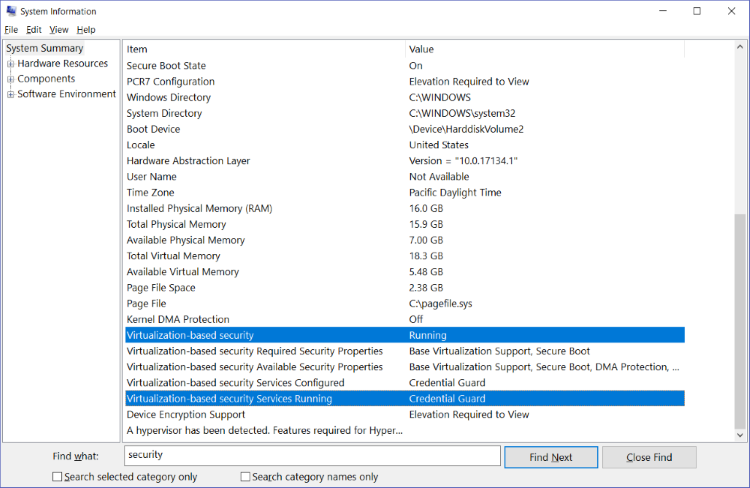

Примітка:Щоб визначити, чи використовується в системі функції безпеки, захищені VBS, виконайте такі дії:

-

У меню Пуск введіть MSINFO32.Примітка: Відкриється вікно Відомості про систему .

-

У полі Знайти введіть безпека.

-

В області праворуч знайдіть два рядки, вибрані на знімку екрана, і перевірте стовпець Значення , щоб дізнатися, чи ввімкнуто параметр Безпека на основі віртуалізації і які служби безпеки на основі віртуалізації запущено.

Основний планувальник Hyper-V пом'якшує вектори атак L1TF і MDS на віртуальних машинах Hyper-V, дозволяючи й надалі активувати гіпер-потоки. Основний планувальник доступний, починаючи з Windows Server 2016 і Windows 10 версії 1607. Це забезпечує мінімальний вплив на продуктивність віртуальних машин.

Основний планувальник не впливає на вектори атак L1TF або MDS на функції безпеки, захищені VBS. Докладні відомості див. в статті Послаблення ризиків C та віртуалізація блоґу:

Щоб отримати докладні відомості від Intel про вплив на продуктивність, перейдіть на такий веб-сайт Intel:

Визначення уражених систем і обов'язкових заходів зниження ризику

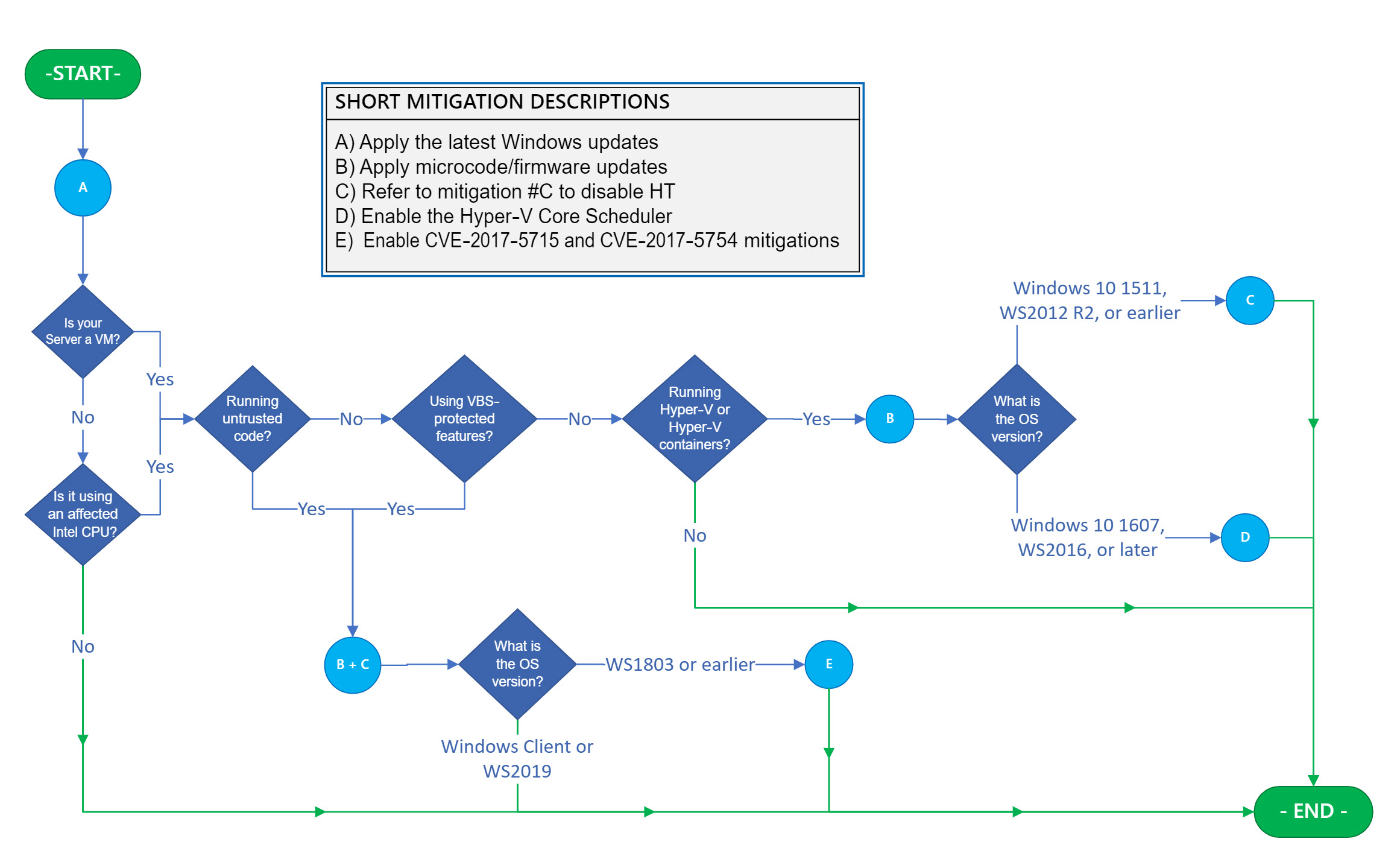

Блок-схема на рисунку 1 дає змогу визначити уражені системи та визначити правильний набір дій.

Важливо: Якщо ви використовуєте віртуальні машини, слід враховувати та застосовувати блок-схему до хостів Hyper-V, а кожен гість віртуальної машини, на який впливає проблема, окремо, оскільки засоби послаблення ризиків можуть застосовуватися до обох. Зокрема, для хоста Hyper-V кроки блок-схеми забезпечують захист між віртуальними машинами та внутрішній захист. Однак застосування цих засобів послаблення ризиків лише до вузла Hyper-V недостатньо для забезпечення внутрішньо-віртуальної машини захисту. Щоб забезпечити внутрішньовимірний захист, необхідно застосувати блок-схему до кожної віртуальної машини Windows. У більшості випадків це означає, що в віртуальній машині встановлено розділи реєстру.

Під час переходу між блок-схемою відображаються блакитні букви, які зіставляються з дією, або низка дій, необхідних для зменшення векторів атак L1TF, характерних для конфігурацій системи. Кожну дію, яку ви зіткнулися, потрібно застосувати. Коли ви зіткнулися із зеленою лінією, вона вказує на прямий шлях до кінця та додаткові кроки з усунення проблеми.

Коротке пояснення кожної букви послаблення ризиків додається до легенди праворуч. Докладні пояснення для кожного послаблення ризиків, які містять покрокові інструкції з інсталяції та конфігурації, наведено в розділі "Послаблення ризиків".

Пом'якшення

Важливо: У розділі нижче описано засоби послаблення ризиків, які слід застосовувати лише за певних умов, визначених блок-схемою на рисунку 1 попереднього розділу. Не застосовуйте ці засоби послаблення ризиків, якщо блок-схема не вказує на необхідність конкретного послаблення ризиків.

Окрім оновлень програмного забезпечення та мікрокоманд, для ввімкнення певних засобів захисту також можуть знадобитися зміни конфігурації вручну. Крім того, ми рекомендуємо корпоративним клієнтам зареєструватися для отримання сповіщень системи безпеки, щоб отримувати оповіщення про зміни вмісту. (Див . сповіщення microsoft Technical Security Notifications.)

Послаблення ризиків A

Отримання та застосування останніх оновлень Windows

Застосувати всі доступні оновлення операційної системи Windows, зокрема щомісячні оновлення системи безпеки Windows. Таблицю продуктів, на які впливає проблема, можна переглянути в розділі Microsoft Security Advisory | ADV 180018 для L1TF, Security Advisory | ADV 190013 для MDS, Security Advisory | ADV220002 для MMIO та вразливості системи безпеки | CVE-2019-11135 для вразливості розкриття інформації ядра Windows.

Послаблення ризиків B

Отримання та застосування останніх оновлень мікрокоманд або мікропрограм

Окрім інсталяції останніх оновлень системи безпеки Windows, також може знадобитися мікрокоманд або оновлення мікропрограми для процесора. Радимо отримати й застосувати останнє оновлення мікрокоманд відповідно до пристрою з пристрою OEM. Докладні відомості про мікрокоманд або оновлення мікропрограм див. в таких посиланнях:

Примітка. Якщо використовується вкладена віртуалізація (включно з запуском контейнерів Hyper-V в гостьовій ВМ), ви повинні піддати нові просвітлення мікрокоманд гостьовій ВМ. Для цього може знадобитися оновити конфігурацію віртуальної машини до версії 8. Версія 8 містить просвітлення мікрокоманд за замовчуванням. Докладні відомості та необхідні кроки див. в цій статті Документація Microsoft статті:

Запуск Hyper-V у віртуальній машині з вкладеною віртуалізацією

Послаблення ризиків C

Чи слід вимикати hyper-threading (HT)?

Вразливості L1TF і MDS усувають ризик того, що конфіденційність віртуальних машин Hyper-V і секрети, які зберігаються microsoft Virtualization Based Security (VBS), можуть бути порушені за допомогою атаки з боку каналу. Якщо Hyper-Threading (HT) увімкнуто, межі безпеки, які надаються як Hyper-V, так і VBS, послаблюються.

Основний планувальник Hyper-V (доступний, починаючи з Windows Server 2016 і Windows 10 версії 1607) пом'якшує вектори атаки L1TF і MDS на віртуальні машини Hyper-V, дозволяючи Hyper-Threading залишатися ввімкненими. Це забезпечує мінімальний вплив на продуктивність.

Основний планувальник Hyper-V не впливає на вектори атаки L1TF або MDS на функції безпеки, захищені VBS. Вразливості L1TF і MDS усувають ризик того, що конфіденційність секретів VBS може бути порушена через атаку на боковому каналі, коли ввімкнуто Hyper-Threading (HT), послаблюючи межу безпеки, надану VBS. Навіть при цьому підвищений ризик, VBS як і раніше надає цінні переваги безпеки і пом'якшує ряд атак з увімкнутим HT. Тому радимо й надалі використовувати VBS у системах з підтримкою HT. Клієнти, які хочуть усунути потенційний ризик вразливостей L1TF і MDS на конфіденційність VBS слід розглянути вимкнення HT для зменшення цього додаткового ризику.

Клієнти, які хочуть усунути ризик вразливостей L1TF і MDS, незалежно від конфіденційності версій Hyper-V, раніших за Windows Server 2016 або VBS безпеки, повинні зважити рішення і розглянути вимкнення HT для зменшення ризику. Загалом це рішення може базуватися на наведених нижче рекомендаціях.

-

Для Windows 10 версії 1607, Windows Server 2016 і новіших систем, які не працюють під керуванням Hyper-V і не використовують функції безпеки, захищені VBS, користувачі не повинні вимикати HT.

-

Для Windows 10 версії 1607, Windows Server 2016 і новіших систем, які працюють під керуванням Hyper-V з основним планувальником, але не використовують функції безпеки, захищені VBS, користувачі не повинні вимикати HT.

-

Для Windows 10 версії 1511, Windows Server 2012 R2 та попередніх систем під керуванням Hyper-V клієнти повинні розглянути питання про вимкнення HT для зменшення ризику.

Кроки, необхідні для вимкнення HT відрізняються від OEM до OEM. Однак вони зазвичай входять до складу BIOS або інструментів налаштування мікропрограми та конфігурації.

Корпорація Майкрософт також ввела можливість вимкнути технологію Hyper-Threading за допомогою програмного забезпечення, якщо в BIOS або в інструментах налаштування мікропрограми та конфігурації важко або неможливо вимкнути HT. Параметр програмного забезпечення для вимкнення HT є другорядним для ваших настройок BIOS або мікропрограми і вимикається за замовчуванням (тобто HT буде слідувати вашому настройці BIOS або мікропрограми). Щоб дізнатися більше про цей параметр і як вимкнути HT, використовуючи його, див. цю статтю:

4072698 Рекомендації для Windows Server щодо захисту від вразливостей стороннього каналу спекулятивного виконання

Якщо це можливо, рекомендується вимкнути HT у BIOS або мікропрограмі для найсильнішої гарантії, що HT вимкнуто.

Примітка. Якщо вимкнути гіперточислення, це зменшить кількість ядер ЦП. Це може вплинути на функції, які вимагають використання мінімальних ядер ЦП. Наприклад, Захисник Windows Засіб захисту програм (WDAG).

Послаблення ризиків D

Увімкнення планувальника ядра Hyper-V та встановлення для кількості потоків обладнання віртуальної машини на ядрі значення 2

Примітка. Ці кроки зниження ризику застосовуються лише до Windows Server 2016 і Windows 10 версій до версії 1809. Основний планувальник увімкнуто за замовчуванням у Windows Server 2019 і Windows 10 версії 1809.

Використання основного планувальника – це двоетапний процес, який вимагає спочатку ввімкнути планувальник на хості Hyper-V, а потім настроїти кожну віртуальну машину, щоб скористатися нею, настроївши кількість потоків обладнання на ядрі на два (2).

Основний планувальник Hyper-V, представлений у Windows Server 2016 і Windows 10 версії 1607, – це нова альтернатива класичній логіці планувальника. Основний планувальник пропонує знижену мінливість продуктивності для навантажень у віртуальних машинах, які працюють на хості Hyper-V з підтримкою HT.

Докладний опис основного планувальника Hyper-V та інструкції з його ввімкнення див. в цій статті Центру Windows IT Pro:

Розуміння та використання типів планувальника гіпервізора Hyper-V

Щоб увімкнути планувальник ядра Hyper-V у Windows Server 2016 або Windows 10, введіть таку команду:

bcdedit /set HypervisorSchedulerType core

Потім вирішіть, чи потрібно настроїти кількість потоків апаратного забезпечення ВМ на ядрі до двох (2). Якщо ви наражаєте віртуальні процесори на гіперточну гостьову віртуальну машину, ви вмикаєте планувальник в операційній системі віртуальної машини, а також навантаження віртуальної машини, щоб використовувати HT у власному розкладі роботи. Для цього введіть таку команду PowerShell, у якій <VMName> – це ім'я віртуальної машини:

Set-VMProcessor -VMName <VMName> -HwThreadCountPerCore 2

Послаблення ризиків E

Увімкнення заходів послаблення ризиків для рекомендацій CVE-2017-5715, CVE-2017-5754 та CVE-2019-11135

Примітка. Ці засоби послаблення ризиків увімкнуто за замовчуванням в операційних системах Windows Server 2019 і windows client.

Щоб увімкнути послаблення ризиків для рекомендацій CVE-2017-5715, CVE-2017-5754 та CVE-2019-11135, скористайтеся вказівками в наведених нижче статтях.

Примітка. Ці засоби послаблення ризиків включають і автоматично активують зниження ризиків бітів фрейму для ядра Windows, а також для послаблення ризиків, описаних у CVE-2018-3620. Докладне пояснення щодо зниження ризиків бітів кадру безпечної сторінки див. в цій статті блогу дослідження безпеки & оборони:

Посилання

Рекомендації щодо усунення вразливостей стороннього каналу спекулятивного виконання в Azure

Описані в цій статті продукти сторонніх виробників створюються компаніями, які не залежать від корпорації Майкрософт. Ми не надаємо жодних гарантій( непрямих або інших) щодо продуктивності або надійності цих продуктів.

Ми надаємо контактну інформацію сторонніх постачальників, щоб допомогти вам знайти технічну підтримку. Ці відомості можуть змінюватися без попередження. Ми не гарантуємо точності цієї контактної інформації третьої сторони.