Загальні відомості

Корпорації Майкрософт відомо про PetitPotam, які потенційно можуть використовуватися для атак Windows контролерів домену або інших Windows серверів. PetitPotam – це класичний атака реле NTLM, а такі атаки документувалися корпорацією Майкрософт разом із численними варіантами захисту клієнтів. Наприклад: "Microsoft Security Advisory 974926.

Щоб запобігти атакам релевантності NTLM у мережах з увімкнутою протоколом NTLM, адміністратори домену повинні забезпечити використання засобів автентифікації NTLM, як-от Розширеного захисту для автентифікації (EPA) або підписування таких функцій, як підписування SMB. PetitPotam використовує переваги серверів, для яких служби сертифікатів Active Directory (AD CS) не настроєно для захисту атак реле NTLM. У наведених нижче посланнях клієнтам описано, як захистити свої сервери AD CS від таких атак.

Ця атака може потенційно вразлива, якщо ви використовуєте служби сертифікатів Active Directory (AD CS) з будь-якою з наведених нижче служб.

-

Веб-enrollment центрів сертифікації

-

Веб-служба підтримки сертифікатів

Пом'якшення

Якщо це потенційно вплине на середовище, радимо використовувати такі пониження:

Основне знецінення

Ми радимо ввімкнути EPA та вимкнути ПРОТОКОЛ HTTP на серверах AD CS. Відкрийте диспетчер Інформаційні служби Інтернету (IIS) і виконайте такі дії:

-

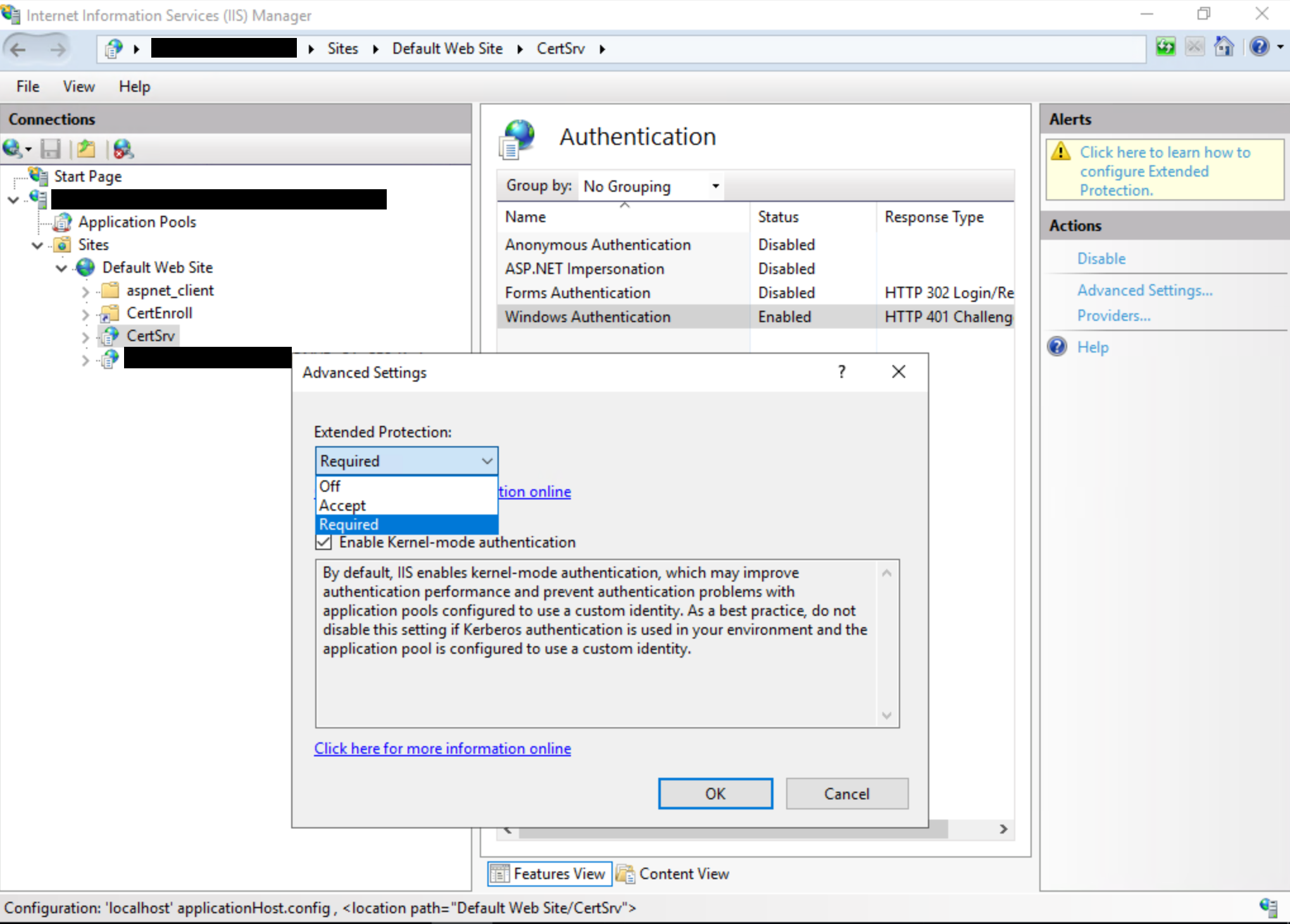

Увімкніть EPA для веб-реєстрації центрів сертифікації. Для цього потрібно бути безпечнішим і рекомендованим варіантом:

-

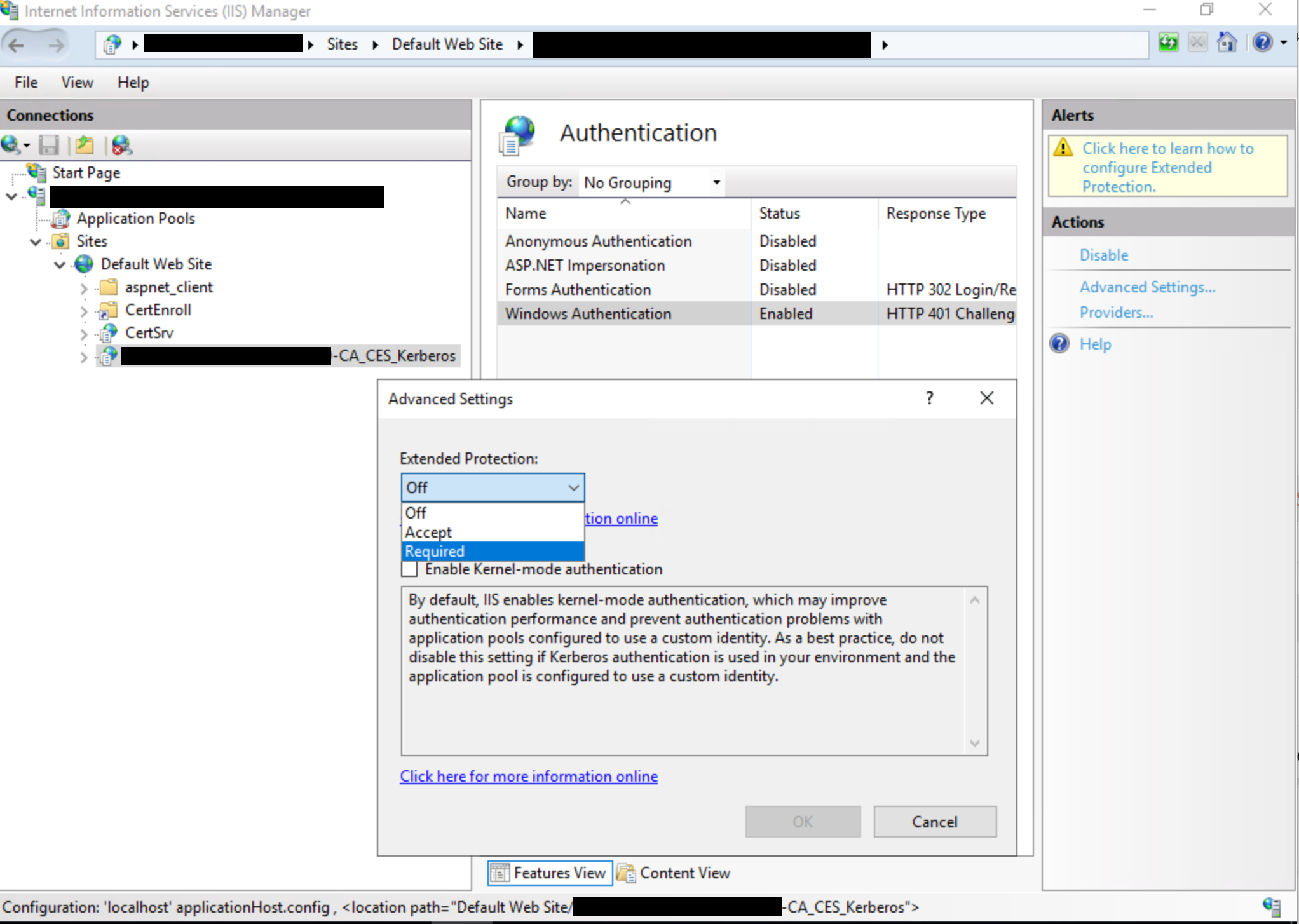

Увімкніть EPA для веб-служби реєстрації сертифікатів. Обов'язково забезпечте надійніший і рекомендований варіант:

Примітка.: Параметр Завжди використовується, коли для інтерфейсу користувача встановлено значення Обов'язковий ,що є рекомендованим і найбезпенішим варіантом.

Докладні відомості про варіанти, доступні для ExtendedProtectionPolicy,див<в> основних <HttpBinding>. Найімолодші параметри наведено нижче.

<binding name="TransportWithHeaderClientAuth"> <security mode="Transport"> <transport clientCredentialType="Windows"> <extendedProtectionPolicy policyEnforcement="Always" /> </transport> <message clientCredentialType="None" establishSecurityContext="false" negotiateServiceCredential="false" /> </security> <readerQuotas maxStringContentLength="131072" /> </binding> -

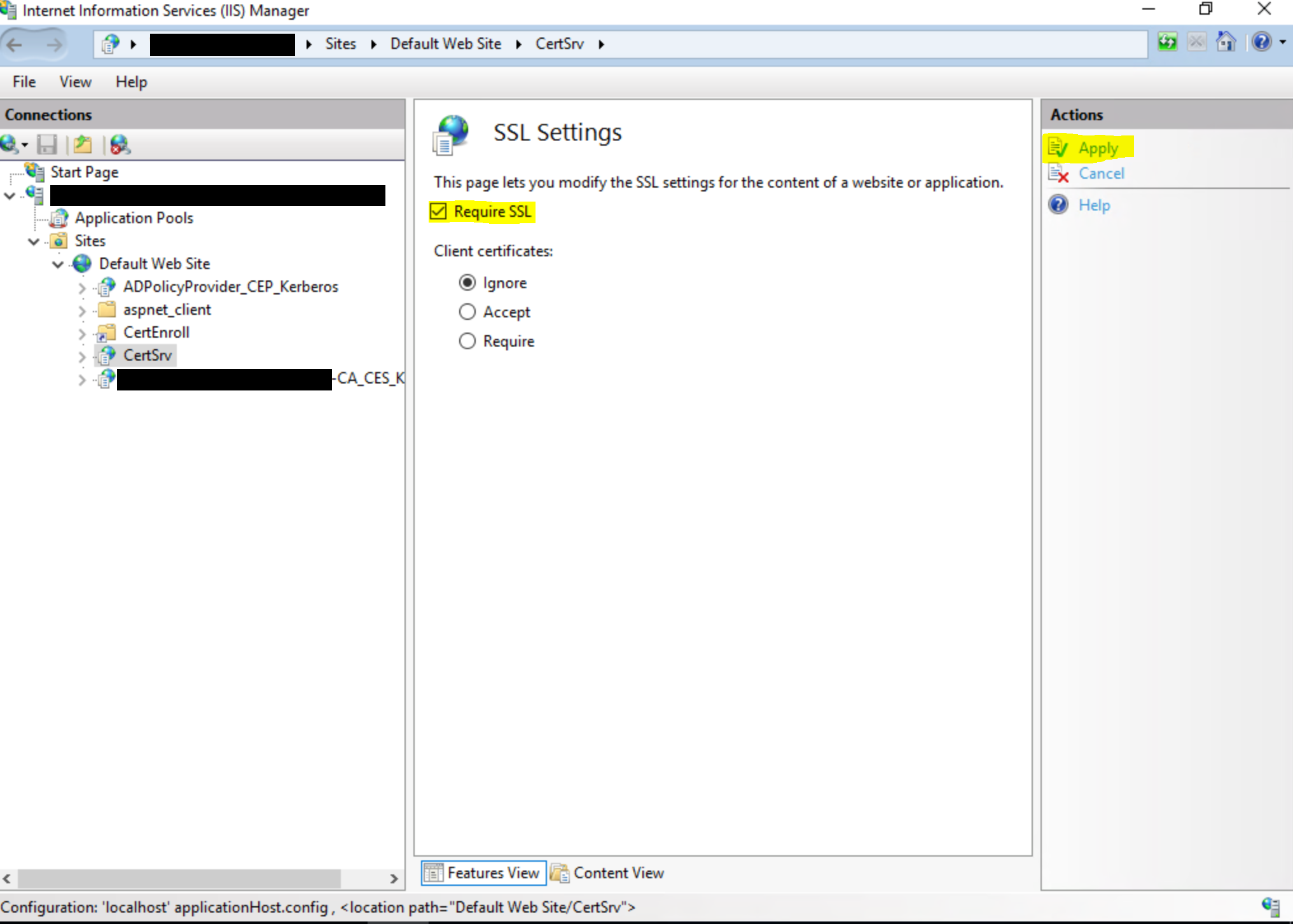

Увімкніть параметр Потрібний протокол SSL,який увімкне лише підключення HTTPS.

Увага!: Після виконання описаних вище кроків перезавантажте IIS, щоб завантажити зміни. Щоб перезапустити IIS, відкрийте вікно командного рядка в режимі адміністратора, введіть таку команду та натисніть клавішу Enter: iisreset /restart Примітка. Ця команда закриває всі запущені служби IIS, а потім перезапускає їх.

Додаткові знецінення

Окрім основних пониження, радимо вимкнути автентифікацію NTLM, якщо це можливо. Нижче перелічено такі пониження, щоб зробити їх безпечнішими.

-

Вимкніть автентифікацію NTLM Windows контролері домену. Для цього потрібно виконати документацію в розділі Безпека мережі: Обмеження автентифікації NTLM: NTLM у цьому домені.

-

Вимкніть NTLM на будь-яких CS-серверах AD у домені за допомогою групової політики Безпеки мережі: Обмеження NTLM: вхідний трафік NTLM. Щоб налаштувати групову політику, відкрийте групову політику та виберіть Конфігурація комп'ютера ->-Windows Настройки -> Безпека Настройки -> Локальні політики -> і встановіть параметри безпеки мережі: обмеження NTLM: вхідний трафік NTLM, щоб заборонити всім обліковим записам або заборонити всі облікові записи домену. За потреби можна за потреби додати винятки за допомогою параметра Безпека мережі: Обмежити NTLM: додативинятки сервера в цьому домені.

-

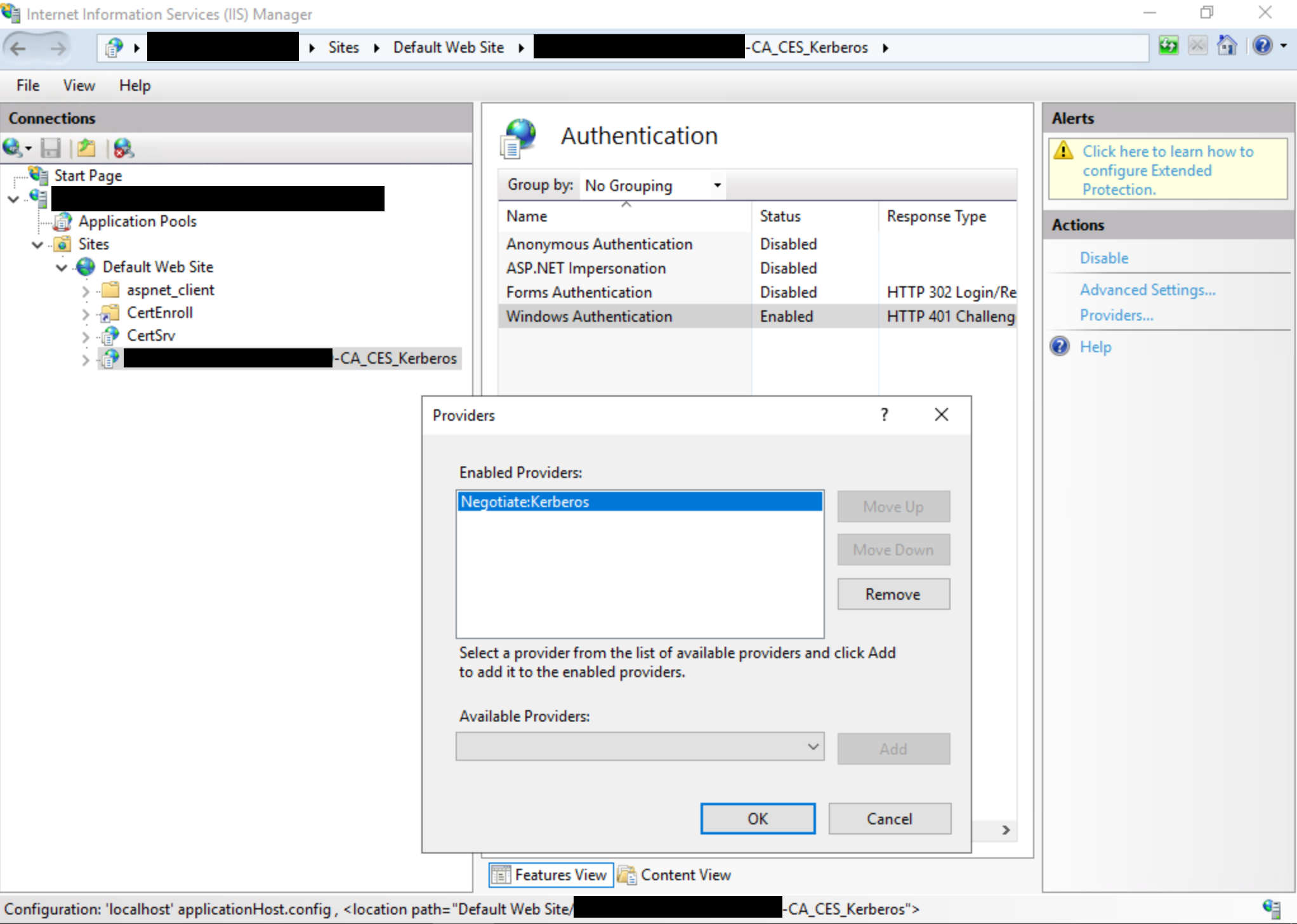

Вимкніть NTLM для Інформаційні служби Інтернету (IIS) на серверах AD CS у домені, на якому запущено служби "Центр сертифікації для веб-реєстрації" або "Веб-служба реєстрації сертифікатів".

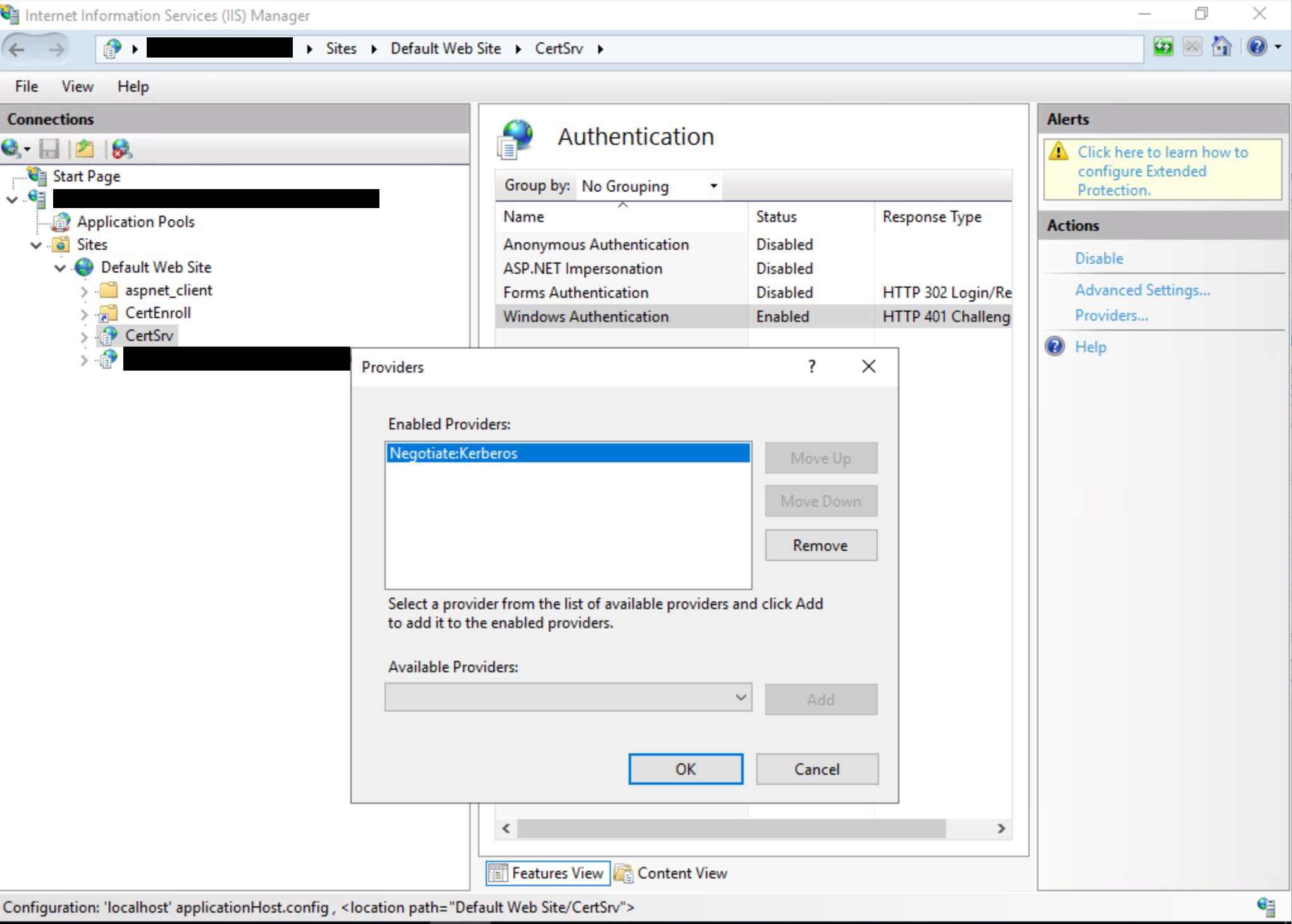

Щоб зробити це, відкрийте інтерфейс користувача диспетчера IIS, установіть для параметра Windows Значення Negotiate:Kerberos:

Увага!: Після виконання описаних вище кроків перезавантажте IIS, щоб завантажити зміни. Щоб перезапустити IIS, відкрийте вікно командного рядка в режимі адміністратора, введіть таку команду та натисніть клавішу Enter: iisreset /restart Примітка. Ця команда закриває всі запущені служби IIS, а потім перезапускає їх.

Докладні відомості див. в статті Служба microsoft Security Advisory ADV210003