Зведення

Після вирішення проблеми агента CrowdStrike Falcon, що впливає на клієнти та сервери Windows, ми випустили оновлений засіб відновлення з двома варіантами ремонту, щоб допомогти ІТ-адміністраторам прискорити процес ремонту. Цей засіб автоматизує ручні кроки в KB5042421 (клієнті) і KB5042426 (сервері)." Завантажте підписаний засіб Відновлення Microsoft із Центру завантажень Microsoft. За допомогою цього засобу можна відновити клієнти Windows, сервери та віртуальні машини Hyper-V (ВМ).

Є два варіанти ремонту:

-

Відновлення за допомогою Компонента Windows PE. Цей параметр використовує завантажувальний носій, який автоматизує відновлення пристрою.

-

Відновлення з безпечного режиму. Цей параметр використовує завантажувальний носій для пристроїв, на які впливає проблема, для завантаження в безпечний режим. Після цього адміністратор може ввійти за допомогою облікового запису з локальними правами адміністратора та виконати кроки з виправлення неполадок.

Визначення параметра для використання

Цей параметр дає змогу швидко й безпосередньо відновлювати систему за допомогою Windows PE, і для цього не потрібні локальні права адміністратора. Якщо пристрій використовує BitLocker, можливо, знадобиться вручну ввести ключ відновлення BitLocker, перш ніж ви зможете відновити систему, на що впливає проблема.

Якщо використовується рішення для шифрування диска не від корпорації Майкрософт, див. рекомендації від цього постачальника. Вони мають надати параметри для відновлення диска, щоб ви могли запустити сценарій виправлення з Windows PE.

Цей параметр відновлення з безпечного режиму може активувати відновлення на пристроях із підтримкою BitLocker без необхідності введення ключів відновлення BitLocker. Потрібен доступ до облікового запису з правами локального адміністратора на пристрої.

Використовуйте цей параметр для пристроїв у таких ситуаціях:

-

Використовується лише для захисту модуля TPM.

-

Диск не зашифровано.

-

Невідомий ключ відновлення BitLocker.

Якщо на пристрої використовуються захист TPM +PIN-код BitLocker, користувач має ввести PIN-код або скористатися ключем відновлення BitLocker.

Якщо BitLocker не активовано, користувач має ввійти лише за допомогою облікового запису з локальними правами адміністратора.

Якщо використовується рішення для шифрування диска не від корпорації Майкрософт, див. рекомендації від цього постачальника. Вони мають надати параметри відновлення диска, щоб можна було запустити сценарій виправлення з безпечного режиму.

Додаткові зауваження

Хоча краще використовувати USB-носій, деякі пристрої можуть не підтримувати USB-підключення. У таких випадках див. розділ про те, як використовувати середовище попереднього виконання (PXE) для відновлення.

Якщо пристрій не вдалося підключитися до мережі PXE, а USB не підтримується, спробуйте виконати дії вручну в наведених нижче статтях.

В іншому разі відновлення пристрою може бути рішенням.

Якщо використовується будь-який варіант відновлення, спочатку перевірте його на кількох пристроях, перш ніж використовувати його широко у своєму середовищі.

Створення завантажувального носія

Необхідні компоненти для створення завантажувального носія

-

64-розрядний клієнт Windows із принаймні 8 ГБ вільного місця, на якому можна запустити засіб для створення завантажувального USB-носія.

-

Права адміністратора в клієнті Windows від обов'язкової умови #1.

-

USB-носій із мінімальним розміром 1 ГБ і розміром не більше 32 ГБ. Засіб видаляє всі наявні дані на цьому диску та автоматично форматує їх на FAT32.

Інструкції зі створення завантажувального носія

Щоб створити носій для відновлення, у 64-розрядній версії клієнта Windows на попередній вимогі #1 виконайте такі дії:

-

Завантажте підписаний засіб Відновлення Microsoft із Центру завантажень Microsoft.

-

Видобути сценарій PowerShell із завантаженого файлу.

-

Відкрийте Windows PowerShell як адміністратор і виконайте такий сценарій: MsftRecoveryToolForCS.ps1

-

Засіб завантажує та інсталює пакет оцінювання та розгортання Windows (Windows ADK). Цей процес може тривати кілька хвилин.

-

Виберіть один із двох варіантів відновлення пристроїв, на які впливає проблема: Windows PE або безпечний режим.

-

За потреби виберіть каталог, який містить файли драйверів для імпорту в образ для відновлення. Радимо натиснути клавішу N, щоб пропустити цей крок.

-

Засіб імпортує будь-які файли SYS та INI рекурсивно під вказаним каталогом.

-

Для певних пристроїв, наприклад пристроїв Surface, можуть знадобитися додаткові драйвери для введення клавіатури.

-

-

Виберіть параметр створення ISO-файлу або USB-носія.

-

Якщо вибрати параметр USB, виконайте наведені нижче дії.

-

Вставте USB-носій, коли з'явиться відповідний запит, і надайте букву диска.

-

Після завершення створення USB-носія видаліть його з клієнта Windows.

-

Інструкції з використання варіанта відновлення

Якщо ви створили медіавміст на попередніх кроках для Windows PE, виконайте ці вказівки на відповідних пристроях.

Обов'язкові умови для використання завантажувального носія для відновлення Windows PE

-

Можливо, знадобиться ключ відновлення BitLocker для кожного пристрою з підтримкою BitLocker і відповідного пристрою.

-

Якщо на пристрої, на якому це вплинуло, використовуються блоки захисту TPM+PIN і ви не знаєте PIN-код для пристрою, можливо, знадобиться ключ відновлення.

-

Інструкції з використання завантажувального носія для відновлення Windows PE

-

Вставте USB-ключ у пристрій, на який впливає проблема.

-

Перезавантажте пристрій.

-

Під час перезавантаження натисніть клавішу F12, щоб отримати доступ до меню завантаження BIOS.

Примітка.: Для доступу до меню завантаження BIOS на деяких пристроях може використовуватися інше сполучення клавіш. Дотримуйтеся вказівок виробника пристрою.

-

У меню завантаження BIOS виберіть завантаження з USB-носія та продовжуйте. Інструмент запускається.

-

Якщо BitLocker увімкнуто, користувачу буде запропоновано ввести ключ відновлення BitLocker. Додайте тире (-) під час введення ключа відновлення BitLocker. Докладні відомості про варіанти ключа відновлення див. в статті Пошук ключа відновлення BitLocker.

Примітка.: Щоб отримати доступ до диска, виконайте будь-які кроки, надані постачальником для рішень, відмінних від Microsoft device encryption solutions.

-

Якщо BitLocker не ввімкнуто на пристрої, вам все одно може бути запропоновано ввести ключ відновлення BitLocker. Натисніть клавішу Enter , щоб пропустити та продовжити.

-

-

Інструмент виконує кроки виправлення, як рекомендовано CrowdStrike.

-

Після завершення видаліть USB-носій і перезавантажте пристрій у звичайному режимі.

Якщо ви створили медіавміст на попередніх кроках для безпечного режиму, виконайте ці вказівки на відповідних пристроях.

Необхідні компоненти для використання завантажувального носія для відновлення безпечного режиму

-

Доступ до локального облікового запису адміністратора .

-

Якщо на пристрої, на якому це вплинуло, використовуються засіб BitLocker TPM +PIN-код і ви не знаєте PIN-код для пристрою, можливо, знадобиться ключ відновлення BitLocker.

Інструкції з використання завантажувального носія для відновлення безпечного режиму

-

Вставте USB-ключ у пристрій, на який впливає проблема.

-

Перезавантажте пристрій.

-

Під час перезавантаження натисніть клавішу F12, щоб отримати доступ до меню завантаження BIOS.

Примітка.: Для доступу до меню завантаження BIOS на деяких пристроях може використовуватися інше сполучення клавіш. Дотримуйтеся вказівок виробника пристрою.

-

У меню завантаження BIOS виберіть завантаження з USB-носія та продовжуйте.

-

Завантажиться засіб, і з'явиться таке повідомлення:Цей засіб налаштує цей комп'ютер для завантаження в безпечному режимі. УВАГА! У деяких випадках після запуску може знадобитися ввести ключ відновлення BitLocker.

-

Натисніть будь-яку клавішу, щоб продовжити. З'явиться таке повідомлення:Ваш КОМП'ютер настроєно на завантаження в безпечний режим зараз.

-

Натисніть будь-яку клавішу, щоб продовжити. Пристрій перезавантажиться в безпечному режимі.

-

Запустіть repair.cmd з кореня носія. Сценарій виконує кроки виправлення, як рекомендовано CrowdStrike.

-

З'явиться таке повідомлення:Цей засіб видалить файли, які впливають, і відновить звичайну конфігурацію завантаження. УВАГА! У деяких випадках може знадобитися ключ відновлення BitLocker. УВАГА! Цей сценарій має виконуватися в командному рядку в режимі адміністратора.

-

Натисніть будь-яку клавішу, щоб продовжити. Сценарій запускає та відновлює звичайний режим завантаження.

-

Коли засіб успішно завершиться, з'явиться таке повідомлення:Success. Тепер система перезавантажиться.

-

Натисніть будь-яку клавішу, щоб продовжити. Пристрій перезавантажується у звичайному режимі.

Використання носія для відновлення на віртуальних машинах Hyper-V

Ви можете скористатися носіями відновлення, щоб виправити проблему з віртуальними машинами Hyper-V (VM). Під час створення завантажувального носія виберіть параметр для створення ISO-файлу.

Примітка.: Для віртуальних машин, відмінних від Hyper-V, дотримуйтеся вказівок постачальника гіпервізора, щоб використовувати носій для відновлення.

Інструкції з відновлення віртуальних машин Hyper-V

-

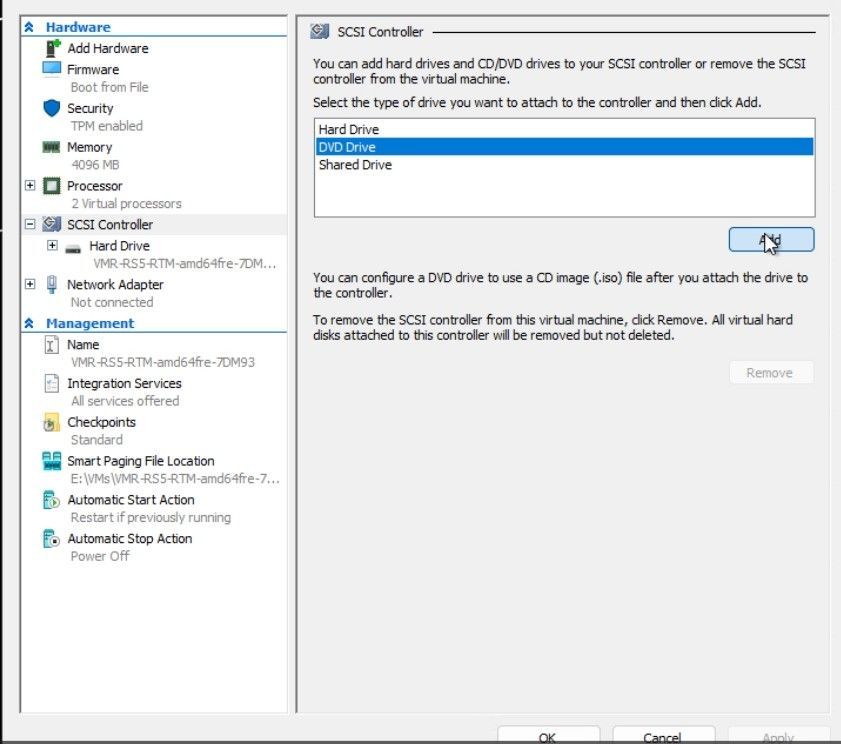

На ураженій віртуальній машині додайте DVD-дисковод у розділі Настройки Hyper-V > контролер SCSI.

-

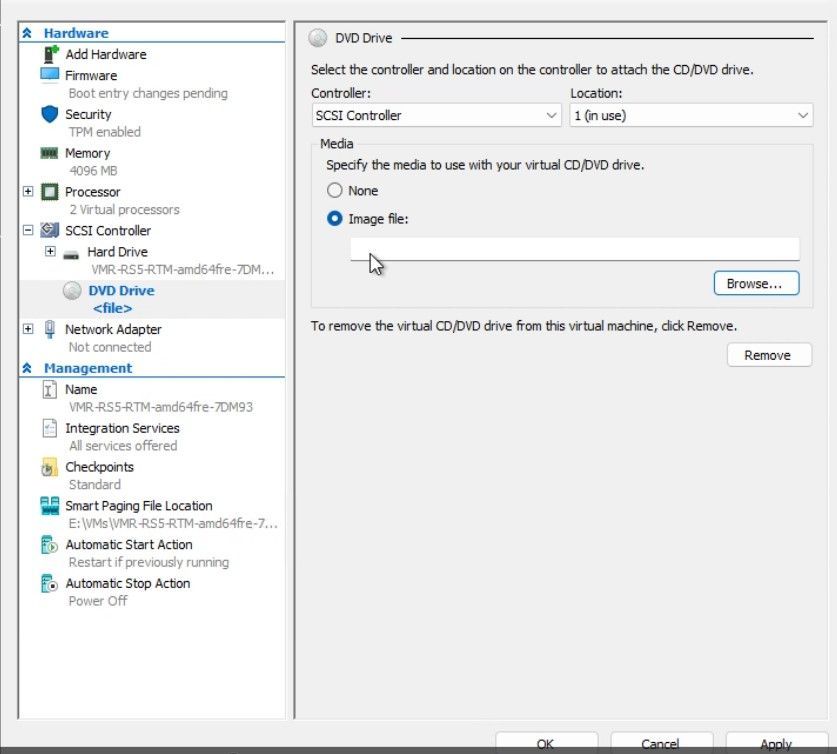

Перейдіть до ISO-коду відновлення та додайте його як файл зображення в розділі Настройки Hyper-V > контролер SCSI > DVD-дисковод.

-

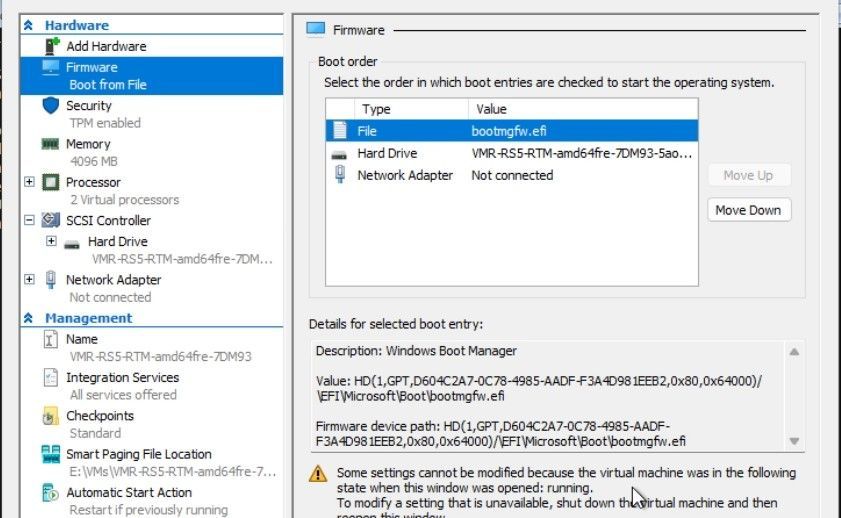

Зверніть увагу на поточний порядок завантаження , щоб його можна було відновити вручну пізніше. Наведене нижче зображення є прикладом порядку завантаження, яке може відрізнятися від конфігурації віртуальної машини.

-

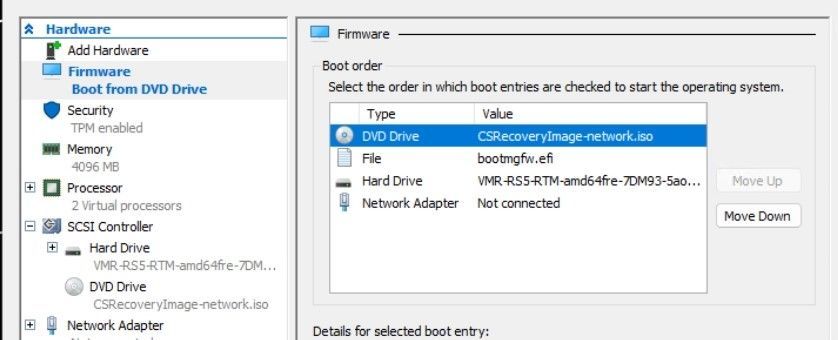

Змініть порядок завантаження , щоб перемістити DVD-дисковод угору як перший завантажувальний запис.

-

Запустіть віртуальну машину та натисніть будь-яку клавішу, щоб продовжити завантаження образу ISO.

-

Залежно від того, як ви створили носій для відновлення, виконайте додаткові дії , щоб використовувати параметри відновлення Windows PE або безпечного режиму .

-

Установіть порядок завантаження для початкових параметрів завантаження з настройок Hyper-V віртуальної машини.

-

Перезавантажте віртуальну машину у звичайному режимі.

Використання PXE для відновлення

Для більшості клієнтів інші варіанти відновлення допоможуть відновити ваші пристрої. Однак, якщо пристрої не можуть скористатися можливістю відновлення з USB-носія, наприклад через політики безпеки або доступність портів, ІТ-адміністратори можуть скористатися PXE для виправлення неполадок.

Щоб скористатися цим рішенням, можна використати зображення у форматі візуалізації Windows (WIM), яке створює засіб відновлення Microsoft у наявному середовищі PXE. Відповідні пристрої мають бути в тій самій підмережі мережі, що й наявний PXE-сервер.

Крім того, можна використовувати серверний підхід PXE, описаний нижче. Цей параметр найкраще підходить, коли можна легко перемістити сервер PXE з підмережі до підмережі для усунення проблем.

Передумови для відновлення PXE

-

64-розрядний пристрій із Windows, на якому розміщено завантажувальний образ. Цей пристрій називається "PXE-сервер".

-

PXE-сервер може працювати на будь-якій підтримуваній 64-розрядній ОС Windows клієнта.

-

Сервер PXE має мати доступ до Інтернету, щоб завантажити засіб Microsoft PXE із Центру завантажень Microsoft. Ви також можете скопіювати його на сервер PXE з іншої системи в мережі.

-

На сервері PXE мають бути створені правила вхідного брандмауера для портів UDP 67, 68, 69, 547 і 4011. Завантажений засіб PXE (MSFTPXEToolForCS.exe) оновлює параметри брандмауера Windows на сервері PXE. Якщо сервер PXE використовує рішення не від корпорації Майкрософт, створіть правила, дотримуючись їхніх рекомендацій.

Примітка.: Цей сценарій не очищає правила брандмауера. Після завершення відновлення слід видалити ці правила брандмауера. Щоб видалити ці правила з брандмауера Windows, відкрийте Windows PowerShell як адміністратор і виконайте таку команду: MSFTPXEInitToolForCS.ps1 clean

-

Права адміністратора для запуску засобу PXE.

-

Для сервера PXE потрібен вторинний розповсюдження Microsoft Visual C++. Завантажте та інсталюйте найновішу версію.

-

-

Відповідні пристрої Windows мають бути в тій самій підмережі, що й сервер PXE. Вони мають бути проводовими, а не Wi-Fi мережею.

Настроювання сервера PXE

-

Завантажте засіб Microsoft PXE із Центру завантажень Microsoft. Видобути вміст zip-архіву до будь-якого каталогу. Містить усі необхідні файли.

-

Відкрийте Windows PowerShell як адміністратор. Перейдіть до каталогу, у якому видобули файли, і виконайте таку команду: MSFTPXEInitToolForCS.ps1

-

Сценарій перевіряє для інсталяції Windows ADK і Windows PE Add-On на сервері PXE. Якщо їх не інстальовано, сценарій інсталює їх. Щоб продовжити інсталяцію, перегляньте та прийміть умови ліцензії.

-

Сценарій створює сценарії виправлення та створює припустиме завантажувальне зображення.

-

Якщо потрібно, прийміть запит і вкажіть шлях, який містить файли драйверів. Для клавіатури або пристроїв масового зберігання даних можуть знадобитися файли драйверів. Зазвичай додавати драйвери не потрібно. Якщо додаткові файли драйверів не потрібні, виберіть N.

-

Можна настроїти сервер PXE для доставки образу виправлення за промовчанням або зображення безпечного режиму. Відобразяться такі підказки:1. Завантажте програму WinPE, щоб виправити проблему. Якщо системний диск зашифровано, потрібно ввести ключ відновлення BitLocker. 2. Завантажуйтеся до WinPE, налаштовуйте безпечний режим і виконайте команду відновлення після виходу в безпечний режим. Якщо системний диск зашифровано, рідше потрібен ключ відновлення BitLocker.

-

Сценарій створює необхідні файли розсилки та надає шлях, у якому копіюється засіб сервера PXE.

-

-

Перевірте обов'язкові умови відновлення PXE, особливо вторинного розповсюдження Microsoft Visual C++.

-

З консолі PowerShell як адміністратор перейдіть до каталогу, де копіюється засіб сервера PXE, і виконайте таку команду, щоб запустити процес слухача: .\MSFTPXEToolForCS.exe

-

Додаткові відповіді не відображаються, оскільки сервер PXE обробляє підключення. Не закривайте це вікно, оскільки це призведе до зупинки сервера PXE.

-

Ви можете відстежувати перебіг виконання сервера PXE у файлі MSFTPXEToolForCS.log в тому ж каталозі.

Примітка.: Якщо потрібно запустити кілька PXE-серверів для різних підмереж, скопіюйте каталог за допомогою засобу сервера PXE та повторіть кроки 3 & 4.

-

Додаткові відомості про PXE

Відновлення пристрою, на який впливає проблема, за допомогою PXE

Цей пристрій має бути в тій самій підмережі, що й сервер PXE. Якщо пристрої знаходяться в різних підмережах, настройте IP-помічників у мережевому середовищі, щоб увімкнути виявлення сервера PXE.

Якщо цей пристрій не настроєно для завантаження PXE, виконайте такі дії:

-

На пристрої, на який впливає проблема, відкрийте меню BIOS\UEFI .

-

Ця дія відрізняється для різних моделей і виробників. Перегляньте документацію від виробника оригінального обладнання для конкретного виготовлення та моделі пристрою.

-

Поширені варіанти доступу до BIOS\UEFI передбачають натискання клавіші F2, F12, DEL або ESC під час послідовності запуску.

-

-

Переконайтеся, що на пристрої ввімкнуто завантаження мережі . Додаткові вказівки наведено в документації від виробника пристрою.

-

Настройте параметр завантаження мережі як перший пріоритет завантаження.

-

Збережіть нові параметри. Перезавантажте пристрій, щоб застосувати настройки та завантажити його з PXE.

Під час завантаження PXE відповідного пристрою, поведінка буде залежати від того, ви вибрали Windows PE або безпечний режим відновлення носіїв для PXE-сервера.

Докладні відомості про ці варіанти див. в додаткових кроках , щоб скористатися функцією "Windows PE" або "Безпечний режим відновлення".

-

Для параметра відновлення Windows PE користувачеві пропонується завантажити Windows PE і сценарій виправлення запускається автоматично.

-

Для параметра відновлення безпечного режиму пристрій завантажується в безпечний режим. Користувач має ввійти за допомогою локального облікового запису адміністратора та вручну запустити сценарій.

-

У безпечному режимі та ввійдіть як локальний адміністратор, відкрийте Windows PowerShell як адміністратор.

-

Виконайте такі команди:del %SystemRoot%\System32\drivers\CrowdStrike\C-00000291*.sys bcdedit /deletevalue {current} safeboot завершення роботи -r -t 00

-

Після завершення перезавантажте пристрій у звичайному режимі, відповівши на запит на екрані. Відкрийте меню BIOS\UEFI та оновіть порядок завантаження, щоб видалити завантаження PXE.

Контакт CrowdStrike

Якщо після виконання наведених вище кроків проблеми із входом на пристрій все ще виникають, зверніться по допомогу до CrowdStrike.

Додаткові відомості

Докладні відомості про проблему, яка впливає на клієнтів Windows і серверів, на які запущено агент CrowdStrike Falcon, див. в таких ресурсах:

-

На основі справності випуску Windows (aka.ms/WRH) доступні різноманітні відомості про Windows.

-

Докладні кроки з відновлення доступні в таких статтях:

-

Користувачі хмарних ПК з Windows 365 можуть спробувати відновити свій хмарний ПК до випуску оновлення (19 липня 2024 р.). Докладні відомості див. в одній із наведених нижче статей.

-

Для віртуальних машин Windows, запущених у Microsoft Azure, виконайте кроки з послаблення ризиків у стані Azure.

-

Додаткові відомості від CrowdStrike доступні з центру виправлення та керівництва CrowdStrike: оновлення вмісту Falcon для хостів Windows.

-

Запис блоґу "Успіх клієнта Microsoft Intune " у засобі відновлення містить примітки інших ІТ-адміністраторів, які можуть стати в пригоді.

Посилання

Описані в цій статті продукти сторонніх виробників створюються компаніями, які не залежать від корпорації Майкрософт. Ми не надаємо жодних гарантій( непрямих або інших) щодо продуктивності або надійності цих продуктів.

Ми надаємо контактну інформацію сторонніх постачальників, щоб допомогти вам знайти технічну підтримку. Ці відомості можуть змінюватися без попередження. Ми не гарантуємо точності цієї контактної інформації третьої сторони.