组策略 对象 (GPO) 具有 IT 托管更新的 Windows 设备安全启动方法

应用对象

原始发布日期:2025年10月30日

KB ID:5068198

|

本文提供以下指南:

注意:如果你是拥有个人 Windows 设备的个人,请参阅适用于家庭用户、企业和学校的 Windows 设备一文,其中包含Microsoft管理的更新。 |

|

此支持的可用性

|

|

更改日期 |

更改说明 |

|---|---|

|

2025 年 11 月 11 日 |

|

|

2025 年 11 月 26 日 |

|

本文内容:

简介

本文档介绍使用安全启动组策略 对象部署、管理和监视安全启动证书更新的支持。 设置包括:

-

在设备上触发部署的功能

-

用于选择加入/选择退出高置信度存储桶的设置

-

用于选择加入/选择退出Microsoft管理更新的设置

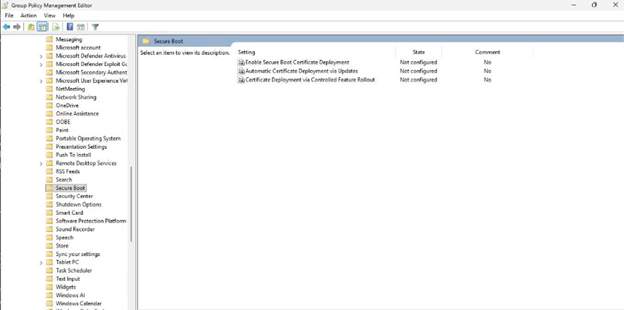

组策略 对象 (GPO) 配置方法

此方法提供简单的安全启动组策略设置,域管理员可以将其设置为将安全启动更新部署到所有已加入域的 Windows 客户端和服务器。 此外,可以使用选择加入/选择退出设置管理两个安全启动助手。

若要获取包含用于部署安全启动证书更新的策略的更新,请参阅下面的资源部分。

可以在组策略 UI 中的以下路径下找到此策略:

计算机配置->管理模板->Windows 组件->安全启动

重要: 安全启动更新取决于设备固件,某些设备可能会遇到兼容性问题。 若要确保安全推出,请执行:

-

在组织中每种设备类型的至少一个代表性设备上验证更新策略。

-

确认安全启动证书已成功应用于 UEFI DB 和 KEK。 有关详细步骤,请访问安全启动证书更新:面向 IT 专业人员和组织的指导。

-

验证后,按存储桶哈希对设备进行分组,并将策略应用于这些设备,以便进行受控的推出。

可用配置设置

此处介绍了可用于安全启动证书部署的三个设置。 这些设置对应于 安全启动的注册表项更新中所述的注册表项:具有 IT 托管更新的 Windows 设备。

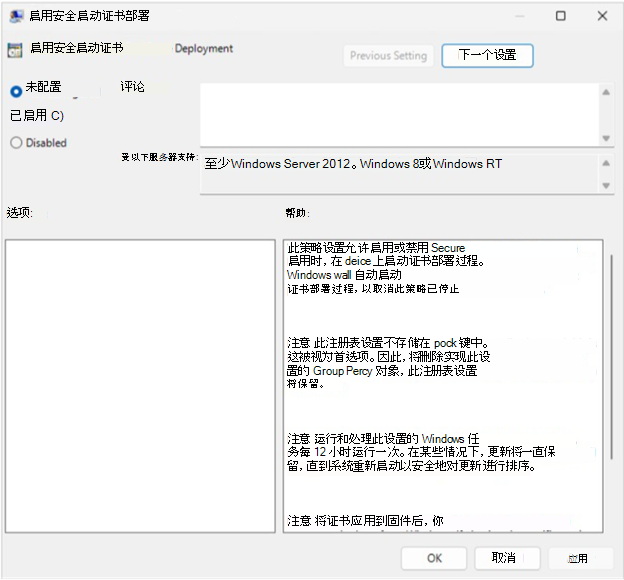

启用安全启动证书部署

组策略设置名称:启用安全启动证书部署

说明: 此策略控制 Windows 是否在设备上启动安全启动证书部署过程。

-

已启用:安全启动任务运行后,Windows 会自动开始部署更新的安全启动证书。

-

禁用:Windows 不会自动部署证书。

-

未配置:默认行为 (不自动部署) 应用。

注意:

-

处理此设置的任务每 12 小时运行一次。 某些更新可能需要重启才能安全完成。

-

将证书应用于固件后,无法从 Windows 中删除这些证书。 必须通过固件接口清除证书。

-

此设置被视为首选项;如果删除 GPO,则注册表值将保留。

-

对应于注册表项 AvailableUpdates。

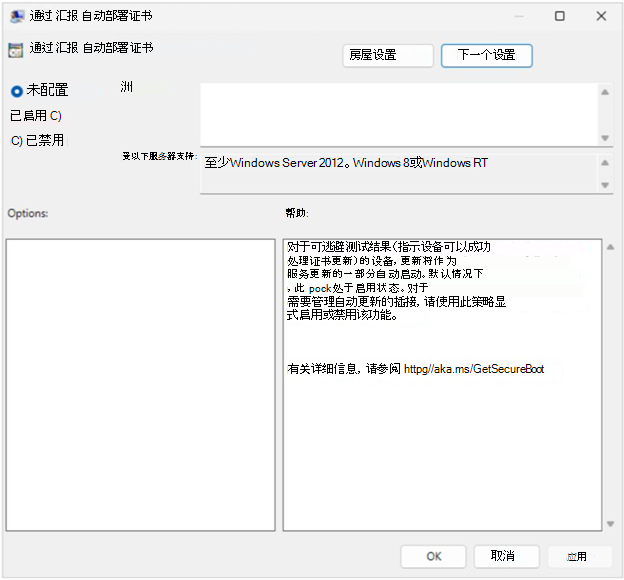

通过 汇报 自动部署证书

组策略设置名称:通过 汇报 自动部署证书

说明: 此策略控制是否通过 Windows 每月安全更新和非安全更新自动应用安全启动证书更新。 Microsoft已验证为能够处理安全启动变量更新的设备将接收这些更新作为累积服务的一部分,并自动应用它们。

注意: 启用此策略会通过 汇报 禁用自动证书部署。 这相当于将 HighConfidenceOptOut 注册表项设置为 1。禁用此策略会通过 汇报 选择加入自动证书部署,这相当于将 HighConfidenceOptOut 设置为 0。

-

已启用:阻止自动部署;必须手动管理更新。

-

已禁用:具有已验证更新结果的设备将在维护期间自动接收证书更新。

-

未配置:默认情况下会进行自动部署。

注意:

-

已确认成功处理更新的目标设备。

-

配置此策略以选择自动部署。

-

对应于注册表项 HighConfidenceOptOut。

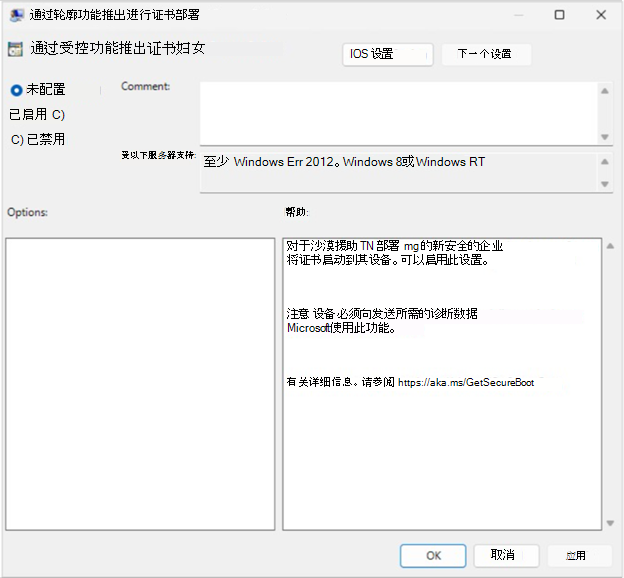

通过受控功能推出部署证书

组策略设置名称:通过受控功能推出进行证书部署

说明: 此策略允许企业参与由 Microsoft 托管的安全启动证书更新的 受控功能推出 。

-

已启用:Microsoft可帮助将证书部署到在推出中注册的设备。

-

禁用或未配置:不参与受控推出。

要求:

-

设备必须将所需的诊断数据发送到Microsoft。 有关详细信息,请参阅 在组织中配置 Windows 诊断数据 - Windows 隐私 |Microsoft Learn。

-

对应于注册表项 MicrosoftUpdateManagedOptIn。

资源

另请参阅 安全启动的注册表项更新:具有 IT 托管更新的 Windows 设备 ,详细了解用于监视设备结果的 UEFICA2023Status 和 UEFICA2023Error 注册表项。

有关有助于了解设备状态、设备属性和设备存储桶 ID 状态的事件,请参阅 安全启动 DB 和 DBX 变量更新事件 。 请特别注意事件页上描述的事件 1801 和 1808。

对于组策略 MSI 和 GP 设置参考电子表格,请使用以下链接,或确保使用的管理模板在表中列出的日期或之后发布。

|

平台 |

已发布 MSI |

已发布 GP 设置参考电子表格 |

|---|---|---|

|

客户端版 |

从官方Microsoft站点下载适用于 Windows 11 2025 Update (25H2) - V2.0 的管理模板 (.admx) 发布时间:2025/10/27 |

从官方Microsoft网站下载 Windows 11 2025 Update (25H2) - V2.0 的组策略设置参考电子表格 发布时间:2025/10/2 |

|

服务器 |

从官方Microsoft网站下载 2025 Windows Server 年 10 月 25 日发布的管理模板 (.admx) (10 月 25 日发布) 发布时间:2025/10/27 |

从官方Microsoft网站下载 Windows Server 2025 (10 月 25 日发布) 组策略设置参考电子表格 发布时间:2025/10/27 |