原始发布日期: 2025 年 7 月 11 日

KB ID:5064479

在本文中:

简介

本文概述了即将在 Windows 11 版本 24H2 和 2025 Windows Server 中对 NT LAN Manager (NTLM) 审核功能的更改。 这些增强功能旨在提高对 NTLM 身份验证活动的可见性,使管理员能够确定用户的标识、NTLM 使用的理由,以及 NTLM 在环境中使用的特定位置。 增强的审核支持改进的安全监视和旧身份验证依赖项的识别。

NTLM 审核更改的用途

NTLM 身份验证继续存在于各种企业方案中,通常是由于旧应用程序和配置所致。 随着 NTLM 弃用和未来禁用的公告 (请参阅 Windows IT 博客 Windows 身份验证) 更新的审核功能的演变旨在帮助管理员识别 NTLM 使用情况、了解使用模式和检测潜在的安全风险,包括使用 NT LAN Manager 版本 1 (NTLMv1) 。

NTLM 审核日志

Windows 11版本 24H2 和 Windows Server 2025 引入了适用于客户端、服务器和域控制器的新 NTLM 审核日志记录功能。 每个组件都会生成日志,这些日志提供有关 NTLM 身份验证事件的详细信息。 可以在“应用程序和服务日志 > Microsoft > Windows > NTLM > 作”下事件查看器中找到这些日志。

与现有 NTLM 审核日志相比,新的增强审核更改允许管理员回答“谁”、“原因”和“位置”:

-

谁在使用 NTLM,包括计算机上的帐户和进程。

-

为何选择 NTLM 身份验证,而不是 Kerberos 等新式身份验证协议。

-

发生 NTLM 身份验证的位置,包括计算机名称和计算机 IP。

增强的 NTLM 审核还提供有关客户端和服务器的 NTLMv1 使用情况以及域控制器记录的 NTLMv1 使用情况域范围的信息。

组策略管理

新的 NTLM 审核功能可通过更新组策略设置进行配置。 管理员可以使用这些策略来指定审核哪些 NTLM 身份验证事件,并根据需要管理客户端、服务器和域控制器之间的审核行为。

默认情况下,事件处于启用状态。

-

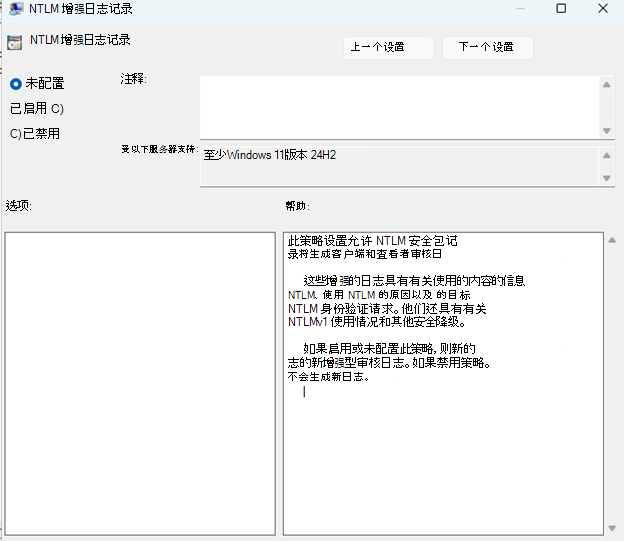

对于客户端和服务器日志记录,事件通过 管理模板 > 系统 > NTLM 下的“NTLM 增强日志记录”策略进行控制。

-

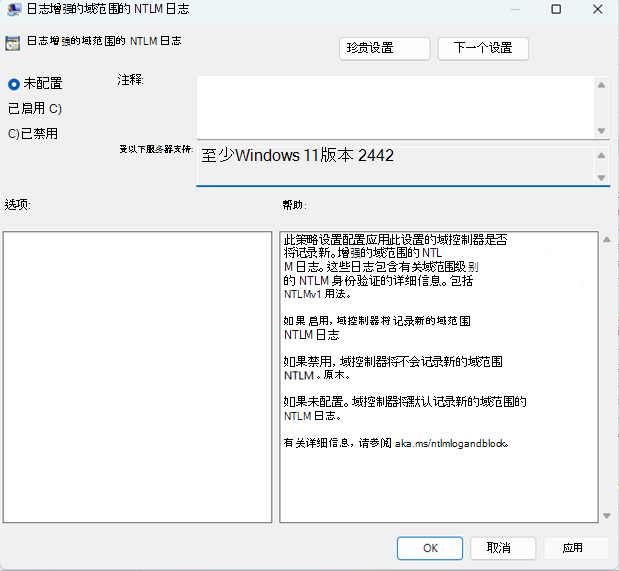

对于域控制器上的域范围日志记录,事件通过管理模板 > 系统 > Netlogon 下的“日志增强的域范围的 NTLM 日志”策略进行控制。

审核级别

每个 NTLM 审核日志拆分为两个不同的事件 ID,其信息仅因事件级别而异:

-

信息:指示标准 NTLM 事件,例如 NT LAN Manager 版本 2 (NTLMv2) 身份验证,其中未检测到安全性降低。

-

警告:指示 NTLM 安全性降级,例如使用 NTLMv1。 这些事件突出显示不安全的身份验证。 对于如下所示的实例,事件可能标记为“警告”:

-

客户端、服务器或域控制器检测到的 NTLMv1 使用情况。

-

针对身份验证的增强保护标记为不支持或不安全 (有关详细信息,请参阅 KB5021989:针对身份验证) 的扩展保护 。

-

不使用某些 NTLM 安全功能,例如消息完整性检查 (MIC) 。

-

客户端日志

新的审核日志记录传出 NTLM 身份验证尝试。 这些日志提供有关启动 NTLM 连接的应用程序或服务的详细信息,以及每个身份验证请求的相关元数据。

客户端日志记录具有唯一字段 “使用情况 ID/原因”,其中突出显示了使用 NTLM 身份验证的原因。

|

ID |

说明 |

|

0 |

未知原因。 |

|

1 |

NTLM 由调用应用程序直接调用。 |

|

2 |

对本地帐户进行身份验证。 |

|

3 |

RESERVED,当前未使用。 |

|

4 |

对云帐户进行身份验证。 |

|

5 |

目标名称缺失或为空。 |

|

6 |

Kerberos 或其他协议无法解析目标名称。 |

|

7 |

目标名称包含 IP 地址。 |

|

8 |

在 Active Directory 中发现目标名称已重复。 |

|

9 |

无法通过域控制器建立视线。 |

|

10 |

NTLM 是通过环回接口调用的。 |

|

11 |

使用 null 会话调用 NTLM。 |

|

事件日志 |

Microsoft-Windows-NTLM/Operational |

|

事件 ID |

4020 (信息) ,4021 (警告) |

|

事件源 |

NTLM |

|

事件文本 |

此计算机尝试通过 NTLM 向远程资源进行身份验证。 进程信息: 进程名称:<名称> 进程 PID:<PID> 客户端信息: 用户名:<用户名> 域:<域名> 主机名:<主机名> Sign-On 类型:<单个 Sign-On/提供的 Creds> 目标信息: 目标计算机:<计算机名称> 目标域:<计算机域> 目标资源:<服务主体名称 (SPN) > 目标 IP:<IP 地址> 目标网络名称:<网络名称> NTLM 用法: 原因 ID:<使用情况 ID> 原因:<使用原因> NTLM 安全性: 协商标志:<标志> NTLM 版本:<NTLMv2/NTLMv1> 会话密钥状态:< 存在/缺少> 通道绑定:< 支持/不支持> 服务绑定:<服务主体名称 (SPN) > MIC 状态:< 受保护/未受保护的> AvFlags:<NTLM 标志> AvFlags 字符串:<NTLM 标志字符串> 有关详细信息,请参阅 aka.ms/ntlmlogandblock。 |

服务器日志

新的审核日志记录传入 NTLM 身份验证尝试。 这些日志提供与客户端日志类似的 NTLM 身份验证详细信息,并报告 NTLM 身份验证是否成功。

|

事件日志 |

Microsoft-Windows-NTLM/Operational |

|

事件 ID |

4022 (信息) ,4023 (警告) |

|

事件源 |

NTLM |

|

事件文本 |

远程客户端使用 NTLM 对此工作站进行身份验证。 进程信息: 进程名称:<名称> 进程 PID:<PID> 远程客户端信息: 用户名:<客户端用户名> 域:<客户端域> 客户端计算机:<客户端计算机名称> 客户端 IP:<客户端 IP> 客户端网络名称:<客户端网络名称> NTLM 安全性: 协商标志:<标志> NTLM 版本:<NTLMv2/NTLMv1> 会话密钥状态:< 存在/缺少> 通道绑定:< 支持/不支持> 服务绑定:<服务主体名称 (SPN) > MIC 状态:< 受保护/未受保护的> AvFlags:<NTLM 标志> AvFlags 字符串:<NTLM 标志字符串> 状态:<状态代码> 状态消息:<状态字符串> 有关详细信息,请参阅 aka.ms/ntlmlogandblock |

域控制器日志

域控制器受益于增强的 NTLM 审核,新日志可捕获整个域的成功和不成功的 NTLM 身份验证尝试。 这些日志支持识别跨域 NTLM 使用情况,并提醒管理员身份验证安全性的潜在降级,例如 NTLMv1 身份验证。

根据以下方案创建不同的域控制器日志:

当客户端帐户和服务器计算机都属于同一域时,将创建如下所示的日志:

|

事件日志 |

Microsoft-Windows-NTLM/Operational |

|

事件 ID |

4032 (信息) ,4033 (警告) |

|

事件源 |

Security-Netlogon |

|

事件文本 |

DC <DC 名称> 处理来自此域的转发 NTLM 身份验证请求。 客户端信息: 客户端名称:<用户名> 客户端域:<域> 客户端计算机:<客户端工作站> 服务器信息: 服务器名称:<服务器计算机名称> 服务器域:<服务器域> 服务器 IP:<服务器 IP> 服务器 OS:<服务器作系统> NTLM 安全性: 协商标志:<标志> NTLM 版本:<NTLMv2/NTLMv1> 会话密钥状态:< 存在/缺少> 通道绑定:< 支持/不支持> 服务绑定:<服务主体名称 (SPN) > MIC 状态:< 受保护/未受保护的> AvFlags:<NTLM 标志> AvFlags 字符串:<NTLM 标志字符串> 状态:<状态代码> 状态消息:<状态字符串> 有关详细信息,请参阅 aka.ms/ntlmlogandblock |

如果客户端帐户和服务器属于不同的域,则域控制器将具有不同的日志,具体取决于域控制器是否属于客户端所在的域, (启动身份验证) 或服务器所在的 (接受身份验证) :

如果服务器与处理身份验证的域控制器属于同一域,则会创建类似于“同一域日志”的日志。

如果客户端帐户与处理身份验证的域控制器属于同一个域,则会创建如下所示的日志:

|

事件日志 |

Microsoft-Windows-NTLM/Operational |

|

事件 ID |

4030 (信息) ,4031 (警告) |

|

事件源 |

Security-Netlogon |

|

事件文本 |

DC <DC 名称> 处理来自此域的转发 NTLM 身份验证请求。 客户端信息: 客户端名称:<用户名> 客户端域:<域> 客户端计算机:<客户端工作站> 服务器信息: 服务器名称:<服务器计算机名称> 服务器域:<服务器域> 转发自: 安全通道类型:<Netlogon 安全通道信息> Farside Name:<跨域 DC 计算机名称 > Farside 域:<跨域域名> Farside IP:<跨域 DC IP> NTLM 安全性: 协商标志:<标志> NTLM 版本:<NTLMv2/NTLMv1> 会话密钥状态:< 存在/缺少> 通道绑定:< 支持/不支持> 服务绑定:<服务主体名称 (SPN) > MIC 状态:< 受保护/未受保护的> AvFlags:<NTLM 标志> AvFlags 字符串:<NTLM 标志字符串> 状态:<状态代码> 有关详细信息,请参阅 aka.ms/ntlmlogandblock |

新 NTLM 事件与现有 NTLM 事件之间的关系

新的 NTLM 事件是现有 NTLM 日志的增强功能,例如 网络安全:在此域中限制 NTLM 审核 NTLM 身份验证。 增强的 NTLM 审核更改不会影响当前 NTLM 日志;如果启用了当前 NTLM 审核日志,将继续记录这些日志。

部署信息

根据 CFR) (Microsoft受控功能推出,这些更改将首先逐步推出到Windows 11版本 24H2 计算机,然后是Windows Server 2025 台计算机(包括域控制器)。

逐步推出会在一段时间内分发发布更新,而不是一次性分发所有更新。 这意味着用户在不同的时间接收更新,并且可能不会立即可供所有用户使用。