|

變更日期 |

變更描述 |

|

2024 年 3 月 20 日 |

|

|

2024 年 3 月 21 日 |

|

|

2024 年 3 月 22 日 |

|

簡介

本文為下列文章的增補內容,下列文章將於 2024 年 4 月更新:

-

KB5025885: 如何管理與 CVE-2023-24932 有關之安全開機變更的 Windows 開機管理程式撤銷

本增補內容說明針對 CVE-2023-24932 所追蹤的 BlackLotus UEFI 開機套件來部署新風險降低的更新逐步程序,並包含您環境的測試指導方針。

為了協助防範惡意濫用易受攻擊的開機管理程式,我們必須將新的 UEFI 安全開機簽署憑證部署到裝置韌體,並撤銷對目前簽署憑證韌體的信任。 這樣做會導致所有現有、易受攻擊的開機管理程式不受已啟用安全開機裝置的信任。 本指南將協助您完成此程序。

本指南中概述的三個風險降低步驟如下:

-

正在更新 DB: 新的 PCA (PCA2023) 憑證將新增至安全開機 DB,此憑證可讓裝置啟動由此憑證簽署的媒體。

-

開機管理程式的安裝: 現有的 PCA2011 簽署的開機管理程式將由 PCA2023 簽署的開機管理程式所取代。這兩個開機管理程式都包含在 2024 年 4 月的安全性更新中。

-

PCA2011 的 DBX 撤銷: 系統會將拒絕項目新增至安全開機 DBX,防止使用 PCA2011 簽署的開機管理程式開機。

注意 套用這三種風險降低的服務堆疊軟體將不允許違反順序地套用風險降低。

這對我適用嗎?

本指南適用於任何已啟用安全開機的裝置,以及這些裝置適用的全部現有復原媒體。

如果您的裝置執行的是 Windows Server 2012 或 Windows Server 2012 R2,請務必先閱讀「已知問題」一節,然後再繼續。

開始之前

啟用選擇性診斷資料

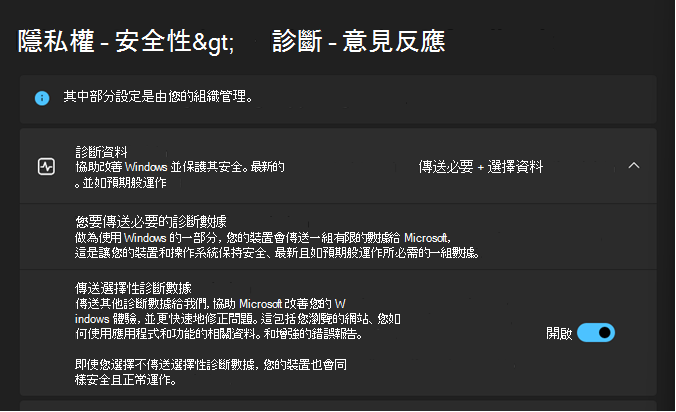

請執行下列步驟,以開啟「傳送選擇性診斷資料」設定:

-

在 Windows 11 中,移至 [開始] > [設定] > [隱私權與安全性] > [診斷和意見反應]。

-

開啟 [傳送選擇性診斷資料]。

如需詳細資訊,請參閱 Windows 中的診斷、意見反應和隱私權。

注意事項 確認您在驗證期間和驗證之後一段時間內具有網際網路連線。

進行測試通過

安裝 2024 年 4 月 Windows 更新之後,在完成選擇加入的步驟之前,請務必執行測試通過以驗證系統完整性:

-

VPN: 確認公司資源和網路的 VPN 存取權是否正常運作。

-

Windows Hello: 使用一般程序登入 Windows 裝置 (臉部/指紋/PIN 碼)。

-

BitLocker: 系統會在啟用 BitLocker 的系統上正常啟動,在啟動期間不會出現任何 BitLocker 復原提示。

-

裝置健康情況證明: 確認仰賴於裝置健康情況證明的裝置已正確地證明其狀態。

已知問題

僅適用於 Windows Server 2012 和 Windows Sever 2012 R2:

-

由於已知的 TPM 測量相容性問題,TPM 2.0 型系統無法部署於 2024 年 4 月安全性修補程式中所發佈的風險降低。 2024 年 4 月更新將會封鎖風險降低 #2 (開機管理程式) 以及受影響系統上的風險降低 #3 (DBX 更新)。

-

Microsoft 已經發現這個問題,日後將會發行更新來解除封鎖 TPM 2.0 型系統。

-

若要檢查您的 TPM 版本,請以滑鼠右鍵按一下 開始,按一下 執行,然後輸入 tpm.msc。 在 TPM 製造商資訊 下方的中央窗格右下角,您應該會看到 規格版本 的值。

選擇加入驗證步驟

本文章的其餘部分會討論對選擇同意裝置與緩和措施進行的測試。 預設不會啟用這些風險降低。 如果您的企業打算啟用這些風險降低,請快速檢查下列驗證步驟以驗證裝置相容性。

-

部署 2024 年 4 月發行前版本安全性更新。

-

開啟系統管理員命令提示字元,並設定登錄機碼以輸入下列命令對 DB 執行更新,然後按下 Enter:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x40 /f

-

重新啟動裝置 兩次。

-

透過確定下列命令傳回 True,確認已成功更新 DB。 以系統管理員身分執行下列 PowerShell 命令:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Windows UEFI CA 2023'

-

開啟系統管理員命令提示字元,並設定登錄機碼以下載並安裝 PCA2023 簽署的開機管理程式:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x100 /f

-

重新啟動裝置 兩次。

-

以系統管理員身分,掛接 EFI 磁碟分割以準備進行檢查:

mountvol s: /s

-

驗證 "s:\efi\microsoft\boot\bootmgfw.efi" 是由 PCA2023 簽署。 若要這樣做,請依照下列步驟操作:

-

按一下 [開始],在 [搜尋] 方塊中輸入 [命令提示],然後點擊 [命令提示]。

-

在「命令提示」視窗中輸入下列命令,並按 Enter。

copy S:\EFI\Microsoft\Boot\bootmgfw.efi c:\bootmgfw_2023.efi

-

在 [檔案管理員] 中,以滑鼠右鍵按一下檔案 C:\bootmgfw_2023.efi,按一下 [屬性],然後選取 [數位簽名] 索引標籤。

-

在 [簽名] 清單中,確認憑證鏈結包含 Windows UEFI 2023 CA。

-

注意: 此步驟會部署 DBX 撤銷,以取消信任透過使用 Windows Production PCA2011 所簽署的舊版、易受攻擊的開機管理程式。含套用此項撤銷的裝置將無法再從現有的復原媒體和網路開機 (PXE/HTTP) 伺服器啟動,因為這些伺服器沒有更新的開機管理程式元件。

如果您的裝置 進入無法開機狀態,請遵循「復原和還原程序」一節中的步驟,將裝置重設為撤銷前狀態。

套用 DBX 之後,如果您想要將裝置還原到先前的安全開機狀態,請遵循「復原和還原程序」一節。

套用 DBX 風險降低以取消信任安全開機中的 Windows Production PCA2011 憑證:

-

開啟系統管理員命令提示字元,並設定登錄機碼以在 DBX 中撤銷 PCA2011:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x80 /f

-

將裝置重新啟動 兩次 ,並確認裝置已完全重新啟動。

-

確認已成功套用 DBX 風險降低。 若要這麼做,請以系統管理員身分執行下列 PowerShell 命令,並確定命令傳回 True:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI dbx).bytes) -match 'Microsoft Windows Production PCA 2011'

或者,在 [事件檢視器] 中尋找下列事件:

事件記錄檔

系統

事件來源

TPM-WMI

事件識別碼

1037

層級

資訊

事件訊息文字

已成功套用安全開機 Dbx 更新以撤銷 Microsoft Windows Production PCA 2011

-

從 [開始之前] 區段執行測試通過項目,並確定所有系統皆運作正常。

登錄機碼參照

|

命令 |

目的 |

註解 |

|

安裝 DB 更新以允許 PCA2023 簽署的開機管理程式 |

|

命令 |

目的 |

註解 |

|

安裝 PCA2023 簽署的 bootmgr |

僅在完成 0x40 步驟之後才接受值 |

|

命令 |

目的 |

註解 |

|

安裝撤銷 PCA2011 的 DBX 更新 |

僅在完成兩個 0x40 & 0x100 步驟之後才能接受值 |

結果和意見反應

傳送電子郵件給 suvp@microsoft.com,其中包含測試結果、問題和意見反應。

復原與還原程序

執行復原程序時,請與 Microsoft 共用下列資料:

-

觀察到開機失敗情況的螢幕快照。

-

導致裝置無法開機的執行步驟。

-

裝置設定的詳細資料。

執行還原程序時,請先暫停 BitLocker 再啟動程序。

如果在此流程期間發生問題,而您無法啟動裝置或您需要從外部媒體 (例如隨身碟或 PXE 開機) 啟動,請嘗試下列程序。

-

關閉安全開機 此程序在電腦製造商和型號之間是不同的。 輸入您的電腦 UEFI BIOS 功能表,然後瀏覽至 [安全開機] 設定並將其關閉。 請查看電腦製造商的文件,了解此流程的特定資訊。 如需詳細資訊,請參閱 停用安全開機。

-

清除安全開機鍵 如果裝置支援清除安全開機金鑰,或將安全開機金鑰重設為原廠預設值,請立即執行此動作。 您的裝置應該會立即啟動,但請注意,它很容易受到開機套件惡意程式碼的攻擊。 請務必在此復原程序結束時完成步驟 5,以重新啟用安全開機。

-

嘗試從系統磁片啟動 Windows。

-

如果 BitLocker 已啟用並進入復原,請輸入您的 BitLocker 修復金鑰。

-

登入 Windows。

-

從系統管理員命令提示字元執行下列命令,以還原 EFI 系統開機磁碟分割中的開機檔案:

Mountvol s: /s del s:\EFI\Microsoft\*.* /f /s /q bcdboot %systemroot% /s S:

-

執行 BCDBoot 應該會傳回「已成功建立開機檔案」。

-

如果 BitLocker 已啟用,請暫停 BitLocker。

-

重新開機裝置。

-

-

如果步驟 3 無法成功復原裝置,請重新安裝 Windows。

-

從現有的復原媒體開始。

-

使用復原媒體繼續安裝 Windows。

-

登入 Windows。

-

重新啟動以確認裝置已成功啟動至 Windows。

-

-

重新啟用安全開機並重新啟動裝置。 輸入您的 Devicce UEFI 功能表,然後瀏覽至安全開機設定並將它開啟。 請查看裝置製造商提供的文件,了解此流程的特定資訊。 如需詳細資訊,請參閱 重新啟用安全開機。

-

如果 Windows 啟動持續失敗,請再次輸入 UEFI BIOS 並關閉安全開機。

-

啟動 Windows。

-

與 Microsoft 分享 DB、DBX 的內容。

-

以系統管理員模式開啟 PowerShell。

-

擷取 DB:

Get-SecureBootUEFI -name:db -OutputFilePath DBUpdateFw.bin

-

擷取 DBX:

Get-SecureBootUEFI -name:dbx –OutputFilePath dbxUpdateFw.bin

-

分享在步驟 8b 和 8c 中產生的檔案 DBUpdateFw.bin 和 dbxUpdateFw.bin。

-