تاريخ النشر الأصلي: 26 يونيو 2025

معرف KB: 5062713

|

تحتوي هذه المقالة على إرشادات حول:

ملاحظة إذا كنت فردا يمتلك جهاز Windows شخصيا، فالرجاء الانتقال إلى المقالة أجهزة Windows للمستخدمين المنزليين والشركات والمدارس التي لها تحديثات تديرها Microsoft. |

نظرة عامة

ظل تكوين الشهادات التي توفرها Microsoft كجزء من البنية الأساسية للتمهيد الآمن كما هو منذ Windows 8. يتم تخزين هذه الشهادات في متغيرات قاعدة بيانات التوقيع (DB) ومفتاح تسجيل المفتاح (KEK) (المعروف أيضا باسم مفتاح Exchange الرئيسي) في البرنامج الثابت. قدمت Microsoft نفس الشهادات الثلاث عبر النظام البيئي للشركة المصنعة للمعدات الأصلية (OEM) لتضمينها في البرنامج الثابت للجهاز. تدعم هذه الشهادات التمهيد الآمن في Windows وتستخدمها أيضا أنظمة التشغيل التابعة لجهة خارجية (OS)، والتي تتضمن الشهادات التالية التي توفرها Microsoft:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

هام تم تعيين جميع الشهادات الثلاث التي توفرها Microsoft لتنتهي صلاحيتها بدءا من يونيو 2026. لذلك، بالتعاون مع شركائنا في النظام البيئي، تقوم Microsoft بنشر شهادات جديدة من شأنها أن تساعد في ضمان أمان التمهيد الآمن واستمرارية المستقبل. بمجرد انتهاء صلاحية شهادات 2011 هذه، لن تكون تحديثات الأمان لمكونات التمهيد ممكنة، مما يعرض أمان التمهيد للخطر ويضع أجهزة Windows المتأثرة في خطر. للحفاظ على وظائف التمهيد الآمن، يجب تحديث جميع أجهزة Windows لاستخدام شهادات 2023 قبل انتهاء صلاحية شهادات 2011.

ملاحظة تشير هذه المقالة إلى "الشهادات" و"المرجع المصدق" (المرجع المصدق) بالتبادل.

تنتهي صلاحية شهادات Windows Secure Boot في 2026

قد تحتوي أجهزة Windows المصنعة منذ عام 2012 على إصدارات منتهية الصلاحية من الشهادات التي يجب تحديثها.

المصطلحات

-

KEK: مفتاح التسجيل الرئيسي

-

CA: المرجع المصدق

-

الديسيبل: قاعدة بيانات توقيع التمهيد الآمن

-

DBX: قاعدة بيانات توقيع تم إبطال التمهيد الآمنة

|

شهادة منتهية الصلاحية |

تاريخ انتهاء الصلاحية |

شهادة جديدة |

موقع التخزين |

قصد |

|

Microsoft Corporation KEK CA 2011 |

يونيو 2026 |

Microsoft Corporation KEK CA 2023 |

مخزنة في KEK |

توقيع التحديثات إلى DB وDBX. |

|

Microsoft Windows Production PCA 2011 |

أكتوبر 2026 |

Windows UEFI CA 2023 |

مخزن في DB |

يستخدم لتوقيع محمل تمهيد Windows. |

|

Microsoft UEFI CA 2011* |

يونيو 2026 |

Microsoft UEFI CA 2023 |

مخزن في DB |

توقيع أحمال التمهيد التابعة لجهة خارجية وتطبيقات EFI. |

|

Microsoft UEFI CA 2011* |

يونيو 2026 |

Microsoft Option ROM CA 2023 |

مخزن في DB |

توقيعات لخيار جهة خارجية ROMs |

*أثناء تجديد شهادة Microsoft Corporation UEFI CA 2011، تفصل شهادتان توقيع محمل التمهيد عن توقيع خيار ROM. يسمح هذا بالتحكم الدقيق في ثقة النظام. على سبيل المثال، يمكن للأنظمة التي تحتاج إلى الثقة في خيار ROMs إضافة Microsoft Option ROM UEFI CA 2023 دون إضافة ثقة لمحملات التمهيد التابعة لجهة خارجية.

أصدرت Microsoft شهادات محدثة لضمان استمرارية حماية التمهيد الآمن على أجهزة Windows. ستقوم Microsoft بإدارة عملية التحديث لهذه الشهادات الجديدة على جزء كبير من أجهزة Windows وستقدم إرشادات مفصلة للمؤسسات التي تدير تحديثات أجهزتها الخاصة.

نطاق الأنظمة المدارة الاحترافية للمؤسسات و تكنولوجيا المعلومات

تستهدف هذه المقالة المؤسسات التي لا تشارك البيانات التشخيصية مع Microsoft ولديها متخصصون متخصصون في تكنولوجيا المعلومات يديرون التحديثات لبيئتهم. حاليا، لا توجد معلومات كافية ل Microsoft لدعم طرح شهادات التمهيد الآمن بالكامل على هذه الأجهزة، خاصة تلك التي تم تعطيل البيانات التشخيصية فيها.

لدى المؤسسات ومحترفي تكنولوجيا المعلومات خيار الحصول على مثل هذه الأنظمة لتكون أنظمة تديرها Microsoft، وفي هذه الحالة تقوم Microsoft بتحديث شهادات التمهيد الآمن. ومع ذلك، ندرك أن هذا ليس خيارا ممكنا لمجموعة متنوعة من الأجهزة مثل الأجهزة المغطاة بالهواء في الحكومة والتصنيع وما إلى ذلك.

يرجى الاطلاع على القسم التالي للاطلاع على الخيارات الموجودة في هذه الفئة.

ما الحلول التي يمكن أن تتوقعها الأجهزة المدارة الاحترافية للمؤسسات أو تكنولوجيا المعلومات؟

الخيار 1: التحديثات التلقائية (فقط للأنظمة المدارة من Microsoft Update)

باختيار هذا الخيار، ستتلقى أجهزتك تلقائيا آخر تحديثات التمهيد الآمن، مما يساعد على الحفاظ على أمان أجهزتك وأمانها. لتمكين ذلك، ستحتاج إلى المشاركة والسماح لشركة Microsoft بجمع البيانات التشخيصية لعميل بيانات تتبع الاستخدام العالمي (UTC) من أجهزتك. تضمن هذه الخطوة تسجيل أجهزتك في برنامج Microsoft المدار وستتلقى جميع التحديثات بسلاسة كجزء من الإطلاق القياسي.

استراتيجية الإطلاق

بالنسبة لأجهزة Windows التي تعتمد على Microsoft لتطبيق تحديثات شهادة التمهيد الآمن على أجهزتها، نستخدم استراتيجية إطلاق دقيق جدا. نقوم بتجميع الأنظمة مع ملفات تعريف مماثلة للأجهزة والبرامج الثابتة (استنادا إلى بيانات تشخيص Windows وملاحظات الشركة المصنعة للمعدات الأصلية)، ثم إصدار التحديثات تدريجيا لكل مجموعة. خلال هذه العملية، نراقب عن كثب التعليقات التشخيصية لضمان أن كل شيء يعمل بسلاسة. إذا تم الكشف عن أي مشكلات في مجموعة، فإننا نتوقف مؤقتا ونعالجها قبل استئناف الإطلاق إلى تلك المجموعة.

الحث على اتخاذ إجراء

لتضمينها في النشر المدار من Microsoft، نقترح تمكين بيانات تشخيص Windows. باستخدام هذا، يمكننا تحديد الأجهزة المؤهلة واستهدافها لتحديثات شهادة التمهيد الآمن.

لماذا تهم البيانات التشخيصية؟

تعتمد استراتيجية الإطلاق المدار من Microsoft بشكل كبير على البيانات التشخيصية التي نتلقاها من الأنظمة حيث قمنا بتضمين إشارات البيانات التي تعلمنا بحالة الأجهزة في رد فعل على تثبيت شهادات Secure Boot الجديدة. بهذه الطريقة، يمكننا تحديد المشكلات بسرعة في طرحنا وإيقاف الإطلاق مؤقتا بشكل استباقي إلى الأجهزة ذات تكوينات الأجهزة المماثلة لتقليل تأثير المشكلة.

يضمن تمكين البيانات التشخيصية أن تكون أجهزتك مرئية. سينقل أجهزتك إلى الدفق المدار من Microsoft للاستهداف التلقائي لهذه التحديثات وتسليمها.

الملاحظات

-

ستبقى المؤسسات التي تفضل عدم تمكين البيانات التشخيصية في التحكم الكامل وستتلقى أدوات وإرشادات مستقبلية لإدارة عملية التحديث بشكل مستقل.

-

بالنسبة للحلول المميزة هنا، تتحمل المسؤولية النهائية عن مراقبة تقدم التحديثات لجميع الأجهزة في بيئتك وقد تضطر إلى استخدام أكثر من حل واحد لتحقيق الاستخدام الكامل.

للمشاركة في الإطلاق المدار من Microsoft، يرجى اتباع الخطوات التالية:

-

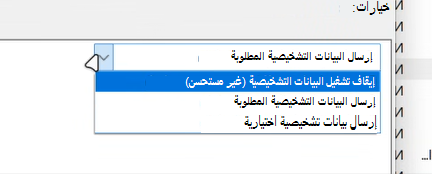

اتبع تكوين بيانات تشخيص Windows في مؤسستك وقم بتعيين إعداد البيانات للسماح بالبيانات التشخيصية المطلوبة. بمعنى آخر، لا تقم بتعيين إلى معطل ولا تقم بتعيين إيقاف تشغيل البيانات التشخيصية. سيعمل أيضا أي إعداد يوفر أكثر من البيانات التشخيصية المطلوبة.

-

اختر المشاركة في تحديثات Microsoft المدارة ل Secure Boot عن طريق تعيين مفتاح التسجيل التالي:

موقع التسجيل

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot

اسم المفتاح

MicrosoftUpdateManagedOptIn

نوع المفتاح

DWORD

قيمة DWORD

-

0 أو المفتاح غير موجود

-

0x5944 – اشتراك التمهيد الآمن

التعليقات

نوصي بتعيين هذا المفتاح إلى 0x5944 للإشارة إلى أنه يجب تحديث جميع الشهادات بطريقة تحافظ على ملف تعريف الأمان للجهاز الحالي وتحديث مدير التمهيد إلى الذي تم توقيعه بواسطة شهادة Windows UEFI CA 2023.

ملاحظة سيتم تمكين مفتاح التسجيل هذا في تحديث مستقبلي.

-

ملاحظة يتوفر دعم الإطلاق المدار من Microsoft فقط لإصدارات العميل Windows 11 Windows 10. بعد 14 أكتوبر 2025، سيتم تضمين Windows 10، الإصدار 22H2 مع تحديثات الأمان الموسعة (ESU).

الخيار 2: Customer-Managed الخدمة الذاتية أو الحلول التلقائية جزئيا

تقوم Microsoft بتقييم إرشادات الحلول التلقائية جزئيا لمساعدة الأنظمة المدارة المهنية للمؤسسات و تكنولوجيا المعلومات. يرجى ملاحظة أن هذه هي خيارات الخدمة الذاتية التي يمكن لمحترفي المؤسسة أو تكنولوجيا المعلومات اختيار تطبيقها وفقا لوضعهم المحدد ونموذج الاستخدام الخاص بهم.

|

نظرا لأن Microsoft لديها رؤية محدودة (أو بيانات تشخيصية) للأجهزة المدارة المهنية للمؤسسات و تكنولوجيا المعلومات بشكل عام، فإن المساعدة المتوفرة من Microsoft محدودة. يترك التنفيذ للعملاء وشركائهم مثل موردي البرامج المستقلين (ISVs) وشركاء الحماية النشطة من Microsoft (MAPP) وماسحات التشفير الأخرى وشركاء الأمان وشركة OEMs. |

هام:

-

يمكن أن يؤدي تطبيق تحديثات شهادة التمهيد الآمن إلى فشل التمهيد أو استرداد قفل البت أو حتى الأجهزة المطوبة في حالات معينة.

-

هذا الوعي مطلوب خاصة للأنظمة القديمة التي قد تكون خارج دعم الشركة المصنعة للمعدات الأصلية. على سبيل المثال: يجب استبدال التشغيل في مشكلات/أخطاء البرامج الثابتة التي لم يتم إصلاحها بواسطة الشركة المصنعة للمعدات الأصلية (OEM) أو إيقاف تشغيل التمهيد الآمن مما يؤدي إلى توقف الجهاز عن تلقي تحديثات الأمان بعد انتهاء صلاحية شهادة التمهيد الآمن بدءا من يونيو 2026.

المنهجية الموصى بها

-

تحقق مع الشركة المصنعة للمعدات الأصلية (OEM) لجهازك على أي تحديثات أو إرشادات متعلقة بالتمهيد الآمن. على سبيل المثال: تنشر بعض الشركات OEMs الحد الأدنى من إصدارات البرامج الثابتة/BIOS التي تدعم شهادات التمهيد الآمن المحدثة 2023. اتبع توصية الشركة المصنعة للمعدات الأصلية وتطبيق أي تحديثات

-

احصل على قائمة بالأجهزة التي تم تشغيل التمهيد الآمن عليها. لا يلزم اتخاذ أي إجراء للأجهزة التي تم إيقاف تشغيل التمهيد الآمن.

-

تصنيف أجهزة المؤسسة التي لا تشارك البيانات التشخيصية مع Microsoft من خلال:

-

OEMModelBaseBoard

-

FirmwareMfg

-

إصدار البرنامج الثابت

-

اسم الشركة المصنعة للمعدات الأصلية

-

OSArch

-

OEMSubModel

-

OEMModel

-

BaseBoardMfg

-

FirmwareManufacturer

-

OEMModelSystemFamily

-

OEMBaseBoardManufacturer

-

الشركة المصنعة للمعدات الأصلية

-

BaseBoardManufacturer

-

-

لكل فئة فريدة في الخطوة 3، تحقق من صحة إطلاق تحديث مفتاح التمهيد الآمن (إحدى الخطوات أدناه) على أجهزة "قليلة" ["عدد قليل" سيكون قرارا بناء على كل عميل. نوصي ب 4-10 أجهزة على الأقل]. بعد التحقق من الصحة بنجاح، يمكن وضع علامة على الأجهزة كمستودعات خضراء/آمنة للطرح على نطاق واسع إلى أجهزة أخرى مشابهة ضمن إدارة المؤسسة/تكنولوجيا المعلومات

-

يمكن للعميل اختيار إحدى الطرق التالية أو مجموعة لتطبيق الشهادات المحدثة.

كيف يمكنني معرفة ما إذا كانت CAs الجديدة في UEFI DB؟

-

قم بتنزيل الوحدة النمطية UEFIv2 PowerShell وتثبيتها.

-

قم بتشغيل الأوامر التالية في نافذة PowerShell مرتفعة:

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned

Import-Module UEFIv2

Run (Get-UEFISecureBootCerts DB).signature

-

ابحث عن بصمة الإبهام أو الموضوع CN.

-

قم بتنزيل الوحدة النمطية UEFIv2 2.7 PowerShell.

-

في موجه أوامر PowerShell غير مقيد، قم بتشغيل الأمر التالي:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match ‘Windows UEFI CA 2023’

بدلا من ذلك، قم بتشغيل “(Get-UEFISecureBootCerts PK).Signature”

طرق تطبيق شهادة التمهيد الآمن على الأجهزة الآمنة

كما هو ملاحظ سابقا في قسم "المنهجية الموصى بها"، يجب تطبيق تحديثات شهادة التمهيد الآمن فقط على أجهزة مستودع SAFE/GREEN بعد الاختبار/التحقق الكافي على عدد قليل من الأجهزة.

وصف الأساليب التالية.

|

الطريقة 1: تحديثات تشغيل مفتاح التمهيد الآمن المستند إلى مفتاح التسجيل. يختبر هذا الأسلوب طريقة لاختبار كيفية استجابة Windows بعد تطبيق تحديثات قاعدة بيانات 2023 على جهاز، الأسلوب 2: نهج المجموعة Object (GPO) لمفتاح التمهيد الآمن. يوفر هذا الأسلوب إعداد نهج المجموعة سهل الاستخدام يمكن لمسؤولي المجال تمكينه لنشر تحديثات التمهيد الآمن عبر عملاء Windows والخوادم المرتبطة بالمجال. الطريقة 3: واجهة API/CLI للتمهيد الآمن باستخدام نظام تكوين Windows (WinCS). يمكن استخدام هذا لتمكين مفاتيح SecureBoot. الطريقة 4: لتطبيق تحديثات Secure Boot DB يدويا، راجع قسم خطوات تحديث DB/KEK اليدوي . |

يوفر هذا الأسلوب طريقة لاختبار كيفية استجابة Windows بعد تطبيق تحديثات DB 2023 على جهاز،

قيم مفتاح CA Reg

|

موقع التسجيل |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot\AvailableUpdates |

|

قيم الشهادة |

#define SERVICING_UPDATE_KEK 0x0004 #define SERVICING_UPDATE_DB_2024 0x0040 #define SERVICING_UPDATE_INVOKE_BFSVC_الذكاء الاصطناعي 0x0100 #define SERVICING_UPDATE_3P_OROM_DB 0x0800 #define SERVICING_UPDATE_3P_UEFI_DB 0x1000 #define CHECK_3P2011_BEFORE_3POROM_UEFICA 0x4000 |

خطوات الاختبار

قم بتشغيل كل أمر من الأوامر التالية بشكل منفصل عن موجه PowerShell غير مقيد:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x5944 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

يمكنك العثور على النتائج عن طريق مراقبة سجلات الأحداث كما هو موضح في أحداث تحديث متغيرات Secure Boot DB وDBX.

الملاحظات

-

تكون عمليات إعادة التشغيل مطلوبة أحيانا أثناء هذه العملية.

-

يقوم SERVICING_UPDATE_INVOKE_BFSVC_الذكاء الاصطناعي بتحديث مدير التمهيد إلى الإصدار الموقع 2023، والذي يغير مدير التمهيد على قسم EFI.

مزيد من التفاصيل حول تحديثات Secure Boot المستندة إلى مفتاح التسجيل

يتم إنشاء منطق النهج حول ثلاث قيم سجل مخزنة في مسار سجل خدمة التمهيد الآمن التالي: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

ملاحظة يتم استخدام جميع مفاتيح التسجيل الفرعية التالية لتشغيل التحديث وتسجيل حالة التحديث.

|

قيمة السجل |

النوع |

الوصف & الاستخدام |

|

التحديثات المتوفرة |

REG_DWORD (قناع البت) |

تحديث علامات المشغل. يتحكم في إجراءات تحديث التمهيد الآمن التي يجب تنفيذها على الجهاز. يؤدي تعيين bitfield المناسب هنا إلى بدء نشر شهادات التمهيد الآمنة الجديدة والتحديثات ذات الصلة. لنشر المؤسسة، يجب تعيين هذا إلى 0x5944 (سداسي عشري) - وهي قيمة تمكن جميع التحديثات ذات الصلة (إضافة مفاتيح MICROSOFT UEFI CA الجديدة 2023، وتحديث KEK، وتثبيت مدير التمهيد الجديد) لجميع العملاء. (تختار هذه القيمة الجهاز بشكل فعال في توزيع "لفة المفاتيح" للتمهيد الآمن. عندما لا يكون صفرا (أي 0x5944)، ستقوم المهمة المجدولة للنظام بتطبيق التحديثات المحددة؛ إذا لم يتم تعيين صفر أو لم يتم تعيينه، فلن يتم تنفيذ تحديث مفتاح التمهيد الآمن.) ملاحظة: عند معالجة البتات، يتم مسحها. ستحتاج إدارة هذا باستخدام نهج المجموعة و CSP إلى حساب ذلك. |

|

UEFICA2023Status |

REG_SZ (سلسلة) |

مؤشر حالة التوزيع. يعكس الحالة الحالية لتحديث مفتاح التمهيد الآمن على الجهاز. سيتم تعيينه إلى إحدى القيم النصية الثلاث: "NotStarted" أو "InProgress" أو "Updated"، مما يشير إلى أن التحديث لم يتم تشغيله بعد، أو قيد التقدم بشكل نشط، أو تم إكماله بنجاح. في البداية تكون الحالة "NotStarted". يتغير إلى "InProgress" بمجرد بدء التحديث، وأخيرا إلى "محدث" عند نشر جميع المفاتيح الجديدة ومدير التمهيد الجديد.) |

|

UEFICA2023Error |

REG_DWORD (التعليمات البرمجية) |

رمز الخطأ (إن وجد). تظل هذه القيمة 0 عند النجاح. إذا واجهت عملية التحديث خطأ، يتم تعيين UEFICA2023Error إلى رمز خطأ غير صفري يتوافق مع الخطأ الأول الذي تمت مواجهته. يشير الخطأ هنا إلى أن تحديث التمهيد الآمن لم ينجح بالكامل وقد يتطلب التحقيق أو المعالجة على هذا الجهاز. (على سبيل المثال، إذا فشل تحديث قاعدة البيانات (قاعدة بيانات التواقيع الموثوق بها) بسبب مشكلة في البرنامج الثابت، فقد يعرض هذا السجل رمز خطأ يمكن تعيينه إلى سجل أحداث أو معرف خطأ موثق لخدمة التمهيد الآمن.) |

|

HighConfidenceOptOut |

REG_DWORD |

بالنسبة للمؤسسات التي ترغب في إلغاء الاشتراك في المستودعات عالية الثقة التي سيتم تطبيقها تلقائيا كجزء من LCU. يمكنهم تعيين هذا المفتاح إلى قيمة غير صفرية لإلغاء الاشتراك في المستودعات عالية الثقة. |

|

MicrosoftUpdateManagedOptIn |

REG_DWORD |

للمؤسسات التي تريد الاشتراك في خدمة CFR (Microsoft Managed). بالإضافة إلى تعيين هذا المفتاح، سيحتاج العملاء إلى السماح بإرسال "بيانات تشخيصية اختيارية". |

كيفية عمل هذه المفاتيح معا

يقوم مسؤول تكنولوجيا المعلومات (عبر GPO أو CSP) بتكوين AvailableUpdates = 0x5944، ما يشير إلى Windows لتنفيذ عملية لفة مفتاح التمهيد الآمن على الجهاز. أثناء تشغيل العملية، يقوم النظام بتحديث UEFICA2023Status من "NotStarted" إلى "InProgress"، وأخيرا إلى "محدث" عند النجاح. نظرا لأنه تتم معالجة كل بت في 0x5944 بنجاح، يتم مسحه. إذا فشلت أي خطوة، يتم تسجيل رمز خطأ في UEFICA2023Error (وقد تظل الحالة "InProgress" أو حالة محدثة جزئيا). تمنح هذه الآلية المسؤولين طريقة واضحة لتشغيل وتعقب الإطلاق لكل جهاز.

ملاحظة: يتم تقديم قيم التسجيل هذه خصيصا لهذه الميزة (لا توجد على الأنظمة القديمة حتى يتم تثبيت التحديث الداعم). تم تعريف الأسماء UEFICA2023StatusوUEFICA2023Error في التصميم لالتقاط حالة إضافة شهادات "Windows UEFI CA 2023". تظهر في مسار التسجيل أعلاه بمجرد تحديث النظام إلى بنية تدعم مفتاح التمهيد الآمن المتداول.

الأنظمة الأساسية المتأثرة

يتم دعم التمهيد الآمن في Windows بدءا من قاعدة التعليمات البرمجية Windows Server 2012 ويوجد دعم نهج المجموعة في جميع إصدارات Windows التي تدعم التمهيد الآمن. لذلك، سيتم توفير دعم نهج المجموعة على جميع الإصدارات المدعومة من Windows التي تدعم التمهيد الآمن.

يقسم هذا الجدول الدعم استنادا إلى مفتاح التسجيل.

|

مفتاح |

إصدارات Windows المدعومة |

|

AvailableUpdates/AvailableUpdatesPolicy, UEFICA2023Status, UEFICA2023Error |

جميع إصدارات Windows التي تدعم Secure Boot (Windows Server 2012 وإصدارات Windows الأحدث). |

|

HighConfidenceOptOut |

جميع إصدارات Windows التي تدعم Secure Boot (Windows Server 2012 وإصدارات Windows الأحدث). ملاحظة: بينما يتم جمع بيانات الثقة على Windows 10 والإصدارات 21H2 و22H2 والإصدارات الأحدث من Windows، يمكن تطبيقها على الأجهزة التي تعمل على الإصدارات السابقة من Windows. |

|

MicrosoftUpdateManagedOptIn |

Windows 10، الإصداران 21H2 و22H2 Windows 11، الإصداران 22H2 و23H2 Windows 11، الإصدار 24H2 Windows Server 2025 |

ينفذ SBAI/TpmTasks روتينا جديدا لاستيعاب المخطط وتحديد معرف مستودع الجهاز. كما يحتاج إلى إصدار أحداث لتمثيل معرف مستودع الجهاز في كل جلسة تمهيد.

ستتطلب هذه الأحداث الجديدة وجود بيانات ثقة مستودع الجهاز على النظام. سيتم تضمين البيانات مع التحديثات التراكمية وستكون متاحة عبر الإنترنت للتنزيلات المحدثة.

أحداث خطأ التمهيد الآمن

أحداث الخطأ لها وظيفة إعداد تقارير مهمة للإبلاغ عن حالة التمهيد الآمن والتقدم. للحصول على معلومات حول أحداث الخطأ، راجع أحداث تحديث متغيرات Secure Boot DB وDBX. يتم تحديث أحداث الخطأ بحدث إضافي للتمهيد الآمن.

أحداث الخطأ

سيبعث التمهيد الآمن الأحداث على كل تمهيد. ستعتمد الأحداث المنبعثة على حالة النظام.

حدث بيانات تعريف الجهاز

ستتضمن أحداث الخطأ بيانات تعريف الجهاز مثل البنية وإصدار البرنامج الثابت وما إلى ذلك لمنح العملاء تفاصيل على الجهاز. ستمنح بيانات التعريف هذه مسؤولي تكنولوجيا المعلومات بيانات لمساعدتهم على فهم الأجهزة التي لها شهادات منتهية الصلاحية وخصائص أجهزتهم.

سيتم إصدار هذا الحدث على جميع الأجهزة التي لا تحتوي على الشهادات المحدثة الضرورية. الشهادات الضرورية هي:

-

PCA2023

-

المرجع المصدق ل UEFI التابع لجهة خارجية وخيار ROM CA لجهة خارجية إذا كان المرجع المصدق 2011 التابع لجهة خارجية موجودا

-

KEK.

السمات القياسية للمستودع العام هي:

-

OEMName_Uncleaned

-

OEMModel

-

OEMSubModel

-

OEMModelSystemFamily

-

OEMModelBaseBoard

-

BaseBoardManufacturer

-

FirmwareManufacturer

-

إصدار البرنامج الثابت

معرف الحدث: 1801

|

سجل الأحداث |

النظام |

|

مصدر الحدث |

TPM-WMI |

|

معرف الحدث |

1801 |

|

المستوى |

الخطأ |

|

نص رسالة الحدث |

يجب تحديث Secure Boot CA/keys. يتم تضمين معلومات توقيع هذا الجهاز هنا. <تضمين سمات قياسية - السمات التي نستخدمها عندما لا تحدد الشركة المصنعة للمعدات الأصلية> |

حدث تصنيف الثقة ل BucketIid+

سيتم إصدار هذا الحدث بالاقتران مع حدث بيانات تعريف الجهاز عندما لا يحتوي الجهاز على الشهادات المحدثة الضرورية كما هو موضح أعلاه. سيتضمن كل حدث خطأ معرف مستودع وتصنيف ثقة. يمكن أن يكون تصنيف الثقة واحدا مما يلي.

|

ثقة |

الوصف |

|

ثقة عالية (أخضر) |

ثقة عالية في إمكانية نشر جميع الشهادات الضرورية بنجاح. |

|

يحتاج إلى المزيد من البيانات (أصفر) |

في قائمة المستودع ولكن البيانات غير كافية. قد يكون لديك ثقة عالية في بعض الشهادات التي يتم توزيعها والثقة الأقل في الشهادات الأخرى. |

|

غير معروف (أرجواني) |

ليس في قائمة المستودع - لم يتم رؤيته أبدا |

|

متوقف مؤقتا (أحمر) |

قد يتم نشر بعض الشهادات بثقة عالية، ولكن تم اكتشاف مشكلة تتطلب المتابعة من قبل Microsoft أو الشركة المصنعة للجهاز. يمكن أن تتضمن هذه الفئة التخطي والمشكلات المعروفة والتحقيق. |

إذا لم يكن هناك معرف مستودع للجهاز، فيجب أن يشير الحدث إلى "غير معروف" كحالة ولا يتضمن توقيع جهاز.

معرف الحدث: 1802

|

سجل الأحداث |

النظام |

|

مصدر الحدث |

TPM-WMI |

|

معرف الحدث |

1802 |

|

المستوى |

الخطأ |

|

نص رسالة الحدث |

يجب تحديث Secure Boot CA/keys. يتم تضمين معلومات توقيع الجهاز هذه هنا.٪nDeviceAttributes: ٪1٪nBucketId: ٪2٪nBucketConfidenceLevel: ٪3٪nHResult: ٪4 توقيع الجهاز: b1a7c2e5f6d8a9c0e3f2b4a1c7e8d9f0b2a3c4e5f6d7a8b9c0e1f2a3b4c5d6e7، قيمة الثقة: تحتاج حاليا إلى مزيد من البيانات (أو غير معروف، ثقة عالية، متوقف مؤقتا) راجع https://aka.ms/GetSecureBoot للحصول على التفاصيل |

أحداث المعلومات

حدث تحديث الجهاز

سيشير حدث المعلومات إلى أن الجهاز محدث، ولا يلزم اتخاذ أي إجراء.

معرف الحدث: 1803

|

سجل الأحداث |

النظام |

|

مصدر الحدث |

TPM-WMI |

|

معرف الحدث |

1803 |

|

المستوى |

معلومات |

|

نص رسالة الحدث |

قام هذا الجهاز بتحديث Secure Boot CA/keys. ٪nDeviceAttributes: ٪1٪nBucketId: ٪2٪nBucketConfidenceLevel: ٪3٪nHResult: ٪4 |

أحداث التحذير

تحتاج الإعدادات الافتراضية للتمهيد الآمن إلى تحديث الحدث

حدث تحذير يشير إلى أن الإعدادات الافتراضية للتمهيد الآمن للبرامج الثابتة للجهاز غير محدثة. يحدث هذا عندما يتم تشغيل الجهاز من مدير تمهيد موقع PCA2023 ولا تتضمن DBDefaults في البرنامج الثابت شهادة PCA2023.

معرف الحدث: 1804

|

سجل الأحداث |

النظام |

|

مصدر الحدث |

TPM-WMI |

|

معرف الحدث |

1804 |

|

المستوى |

تحذير |

|

نص رسالة الخطأ |

تم تحديث هذا الجهاز إلى مدير تمهيد Windows الموقع من قبل "Windows UEFI CA 2023"، ولكن لا تتضمن DBDefaults التمهيد الآمن في البرنامج الثابت شهادة "Windows UEFI CA 2023". قد تؤدي إعادة تعيين إعدادات التمهيد الآمن في البرنامج الثابت إلى الإعدادات الافتراضية إلى منع الجهاز من التمهيد. راجع https://aka.ms/GetSecureBoot للحصول على التفاصيل. |

تغييرات إضافية للمكون للتمهيد الآمن

تغييرات TPMTasks

قم بتعديل TPMTasks لتحديد ما إذا كانت حالة الجهاز تحتوي على شهادات التمهيد الآمن المحدثة أو لا. حاليا يمكنه اتخاذ هذا التحديد ولكن فقط إذا حدد CFR جهازا للتحديث. نريد أن يحدث هذا التحديد والتسجيل اللاحق في كل جلسة تمهيد بغض النظر عن CFR. إذا لم تكن شهادات التمهيد الآمن محدثة بالكامل، فابعث حدثي الخطأ الموضحين أعلاه وإذا كانت الشهادات محدثة، فابعث حدث المعلومات. شهادات التمهيد الآمن التي سيتم التحقق منها هي:

-

Windows UEFI CA 2023

-

Microsoft UEFI CA 2023 وMicrosoft Option ROM CA 2023 - إذا كان Microsoft UEFI CA 2011 موجودا، فيجب أن يكون هذان المرجع المصدقان موجودين. إذا لم يكن Microsoft UEFI CA 2011 موجودا، فلا يلزم إجراء أي فحص.

-

Microsoft Corporation KEK CA 2023

حدث بيانات تعريف الجهاز

سيجمع هذا الحدث بيانات تعريف الجهاز ويصدر حدثا.

-

BucketId + حدث تصنيف الثقة

سيستخدم هذا الحدث بيانات التعريف للجهاز للعثور على الإدخال المقابل في قاعدة بيانات الأجهزة (إدخال المستودع) وسينسق ويبعث حدثا بهذه البيانات مع أي معلومات ثقة تتعلق بالمستودع.

مساعدة عالية الثقة في الجهاز

بالنسبة للأجهزة في مستودعات عالية الثقة، سيتم تطبيق شهادات التمهيد الآمن ومدير التمهيد الموقع 2023 تلقائيا.

سيتم تشغيل التحديث في نفس الوقت الذي يتم فيه إنشاء حدثي الخطأ، ويتضمن حدث BucketId + Confidence Rating تصنيفا عالي الثقة.

بالنسبة للعملاء الذين يرغبون في إلغاء الاشتراك، سيتوفر مفتاح تسجيل جديد على النحو التالي:

|

موقع التسجيل |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot |

|

اسم المفتاح |

HighConfidenceOptOut |

|

نوع المفتاح |

DWORD |

|

قيمة DWORD |

0 أو المفتاح غير موجود - تمكين مساعدة عالية الثقة. 1 - تم تعطيل المساعدة عالية الثقة أي شيء آخر - غير معرف |

يوفر هذا الأسلوب إعداد نهج المجموعة سهل الاستخدام يمكن لمسؤولي المجال تمكينه لنشر تحديثات التمهيد الآمن عبر عملاء Windows والخوادم المرتبطة بالمجال.

سيكتب عنصر نهج المجموعة (GPO) قيمة السجل المتوفرةالمطلوبةالسجلالمطلوب، وبالتالي بدء العملية، باستخدام البنية الأساسية القياسية نهج المجموعة للنشر والتحكم في النطاق.

نظرة عامة على تكوين عنصر نهج المجموعة

-

اسم النهج (مبدئي): "تمكين إطلاق مفتاح التمهيد الآمن" (ضمن تكوين الكمبيوتر).

-

مسار النهج: عقدة جديدة ضمن تكوين الكمبيوتر → القوالب الإدارية → مكونات Windows → التمهيد الآمن. للوضوح، يجب إنشاء فئة فرعية مثل "التحديثات التمهيد الآمن" لإيواء هذا النهج.

-

النطاق: الكمبيوتر (إعداد على مستوى الجهاز) - لأنه يستهدف HKLM ويؤثر على حالة UEFI للجهاز.

-

إجراء النهج: عند التمكين، سيقوم النهج بتعيين مفتاح التسجيل AvailableUpdatesPolicy إلى القيمة 0x5944 (REG_DWORD) على العميل ضمن المسار HKLM\System\CurrentControlSet\Control\SecureBoot\Servicing. يؤدي هذا إلى وضع علامة على الجهاز لتثبيت جميع تحديثات مفتاح التمهيد الآمن المتوفرة في الفرصة التالية.

ملاحظة: نظرا لطبيعة نهج المجموعة حيث ستتم إعادة تطبيق النهج بمرور الوقت، وطبيعة AvailableUpdates حيث يتم مسح البتات أثناء معالجتها، من الضروري أن يكون لديك مفتاح تسجيل منفصل يسمى AvailableUpdatesPolicy بحيث يمكن للمنطق الأساسي تعقب ما إذا تم نشر المفاتيح. عند تعيين AvailableUpdatesPolicy إلى 0x5944، ستقوم TPMTasks بتعيين AvailableUpdates إلى 0x5944 وتدوين أنه تم القيام بذلك لمنع إعادة التطبيق إلى AvailableUpdates عدة مرات. سيؤدي تعيين AvailableUpdatesPolicy إلى Diabled إلى مسح TPMTasks (تعيين إلى 0) AvailableUpdates وتدوين اكتمال ذلك.

-

معطل/غير مكون: عند عدم التكوين، لا يقوم النهج بإجراء أي تغييرات (تظل تحديثات التمهيد الآمن قيد الاشتراك ولن يتم تشغيلها ما لم يتم تشغيلها بوسائل أخرى). إذا تم تعطيله، يجب أن يقوم النهج بتعيين AvailableUpdates = 0، للتأكد بشكل صريح من أن الجهاز لا يحاول لفة مفتاح التمهيد الآمن أو لإيقاف الإطلاق إذا حدث خطأ ما.

-

يمكن تمكين HighConfidenceOptOut أو تعطيله. سيؤدي التمكين إلى تعيين هذا المفتاح إلى 1 وسيضبطه التعطيل على 0.

تنفيذ ADMX: سيتم تنفيذ هذا النهج عبر قالب إداري قياسي (.admx). يستخدم آلية نهج التسجيل لكتابة القيمة. على سبيل المثال، سيحدد تعريف ADMX:

-

مفتاح التسجيل: Software\Policies\... (نهج المجموعة يكتب عادة إلى فرع النهج)، ولكن في هذه الحالة نحتاج إلى التأثير على HKLM\SYSTEM. سنستفيد من قدرة نهج المجموعة على الكتابة مباشرة إلى HKLM لنهج الجهاز. يمكن ل ADMX استخدام العنصر مع المسار الهدف الحقيقي.

-

اسم القيمة: AvailableUpdatesPolicy, Value: 0x5944 (DWORD).

عند تطبيق عنصر نهج المجموعة، ستقوم خدمة العميل نهج المجموعة على كل جهاز مستهدف بإنشاء/تحديث قيمة التسجيل هذه. في المرة التالية التي يتم فيها تشغيل مهمة خدمة التمهيد الآمن (TPMTasks) على هذا الجهاز، ستكتشف 0x5944 وتنفذ التحديث. (حسب التصميم، في Windows، يتم تشغيل المهمة المجدولة "TPMTask" كل 12 ساعة لمعالجة علامات تحديث التمهيد الآمن هذه، لذلك في غضون 12 ساعة على الأكثر سيبدأ التحديث. يمكن للمسؤولين أيضا الإسراع عن طريق تشغيل المهمة يدويا أو إعادة التشغيل، إذا رغبت في ذلك.)

مثال على واجهة مستخدم النهج

-

اعداد: "تمكين إطلاق مفتاح التمهيد الآمن" - عند تمكينه، سيقوم الجهاز بتثبيت شهادات التمهيد الآمن المحدثة (2023 CAs) وتحديث مدير التمهيد المقترن. سيتم تحديث مفاتيح وتكوينات التمهيد الآمن للبرامج الثابتة للجهاز في نافذة الصيانة التالية. يمكن تعقب الحالة عبر السجل (UEFICA2023Status وUEFICA2023Error) أو سجل أحداث Windows.

-

خيارات: ممكن / معطل / غير مكون.

يحافظ نهج الإعداد الفردي هذا على أنه بسيط لجميع العملاء (يستخدم دائما قيمة 0x5944 الموصى بها). إذا كانت هناك حاجة في المستقبل إلى مزيد من التحكم الدقيق، يمكن تقديم سياسات أو خيارات إضافية. ومع ذلك، فإن الإرشادات الحالية هي أنهيجب نشر مفاتيح التمهيد الآمن الجديدة ومدير التمهيد الجديد معا في جميع السيناريوهات تقريبا، لذلك يكون التوزيع أحادي التبديل مناسبا.

أذونات & الأمان: الكتابة إلى HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\... يتطلب امتيازات إدارية. يعمل نهج المجموعة كنظام محلي على العملاء، والذي لديه الحقوق اللازمة. يمكن تحرير عنصر نهج المجموعة نفسه من قبل المسؤولين الذين نهج المجموعة حقوق الإدارة. يمكن أن يمنع أمان عنصر نهج المجموعة Standard غير المسؤولين من تغيير النهج.

نص لواجهة مستخدم نهج المجموعة

النص الإنجليزية المستخدم عند تكوين النهج كما يلي.

|

عنصر النص |

الوصف |

|

العقدة في التسلسل الهرمي نهج المجموعة |

التمهيد الآمن |

|

AvailableUpdates/ AvailableUpdatesPolicy |

|

|

اسم الإعداد |

تمكين توزيع شهادة التمهيد الآمن |

|

خيارات |

خيارات <لا توجد خيارات مطلوبة - فقط "غير مكون" و"ممكن" و"معطل" > |

|

الوصف |

يسمح لك إعداد النهج هذا بتمكين أو تعطيل عملية نشر شهادة التمهيد الآمن على الأجهزة. عند التمكين، سيبدأ Windows تلقائيا عملية نشر الشهادة على الأجهزة التي تم تطبيق هذا النهج عليها. ملاحظة: لا يتم تخزين إعداد التسجيل هذا في مفتاح نهج، ويعتبر هذا تفضيلا. لذلك، إذا تمت إزالة عنصر نهج المجموعة الذي ينفذ هذا الإعداد، فسيظل إعداد التسجيل هذا. ملاحظة: يتم تشغيل مهمة Windows التي تقوم بتشغيل هذا الإعداد ومعالجته كل 12 ساعة. في بعض الحالات، سيتم إجراء التحديثات حتى يقوم النظام بإعادة التشغيل لتسلسل التحديثات بأمان. ملاحظة: بمجرد تطبيق الشهادات على البرنامج الثابت، لا يمكنك التراجع عنها من Windows. إذا كان مسح الشهادات ضروريا، فيجب القيام بذلك من واجهة قائمة البرامج الثابتة. لمزيد من المعلومات، راجع: https://aka.ms/GetSecureBoot |

|

HighConfidenceOptOut |

|

|

اسم الإعداد |

التوزيع التلقائي للشهادة عبر التحديثات |

|

خيارات |

<لا توجد خيارات مطلوبة - فقط "غير مكون" و"ممكن" و"معطل" > |

|

الوصف |

بالنسبة للأجهزة التي تتوفر فيها نتائج الاختبار التي تشير إلى أن الجهاز يمكنه معالجة تحديثات الشهادة بنجاح، سيتم بدء التحديثات تلقائيا كجزء من تحديثات الخدمة. يتم تمكين هذا النهج بشكل افتراضي. بالنسبة للمؤسسات التي ترغب في إدارة التحديث التلقائي، استخدم هذا النهج لتمكين الميزة أو تعطيلها بشكل صريح. لمزيد من المعلومات، راجع: https://aka.ms/GetSecureBoot |

يمكن استخدام هذا لتمكين مفاتيح SecureBoot.

يتكون هذا النظام من سلسلة من الأدوات المساعدة لسطر الأوامر (كل من وحدة نمطية قابلة للتنفيذ تقليدية وpowershell) يمكنها الاستعلام محليا عن تكوينات SecureBoot وتطبيقها على جهاز.

يعمل WinCS خارج مفتاح التكوين الذي يمكن استخدامه مع الأدوات المساعدة لسطر الأوامر لتعديل حالة علامة SecureBoot على الجهاز. بمجرد تطبيقه، سيتخذ فحص SecureBoot المجدول التالي إجراء بناء على المفتاح.

|

اسم الميزة |

مفتاح WinCS |

الوصف |

|

Feature_AllowDBUpdate2023Rollout |

F924888F002 |

يسمح بتحديث قاعدة بيانات التمهيد الآمن (DB) بشهادة Windows UEFI CA 2023 الجديدة (الشهادة التي توقع أحمال تمهيد Windows). |

|

Feature_Allow3POROMRollout |

3CCC848E002 |

يسمح بتحديث Secure Boot DB مع شهادة ROM 2023 لخيار الطرف الثالث الجديد (ل ROMs خيار جهة خارجية، عادة البرامج الثابتة الطرفية). |

|

Feature_Allow3PUEFICARollout |

E0366E8E002 |

يسمح بتحديث Secure Boot DB بشهادة UEFI CA 2023 الجديدة لجهة خارجية (استبدال Microsoft 3P UEFI CA 2011 الذي يوقع على محملات التمهيد التابعة لجهة خارجية). |

|

Feature_KEKUpdateAllowList |

3924588F002 |

يسمح بتحديث مخزن مفتاح Exchange (KEK) باستخدام Microsoft KEK 2023 الجديد. يشير مصطلح "قائمة السماح" إلى أنه يلحق KEK الجديد إذا كان PK (مفتاح النظام الأساسي) للنظام الأساسي يطابق Microsoft (ضمان أن التحديث ينطبق فقط على التمهيد الآمن الذي تتحكم فيه Microsoft، وليس PK المخصص). |

|

Feature_PCA2023BootMgrUpdate |

99ACD08F002 |

يسمح بتثبيت مدير تمهيد جديد موقع من PCA 2023 (bootmgfw.efi) إذا تم تحديث قاعدة بيانات النظام باستخدام PCA 2023 ولكن لا يزال مدير التمهيد الحالي موقعا من قبل PCA 20111 الأقدم. وهذا يضمن تحديث سلسلة التمهيد بالكامل إلى شهادات 2023. |

|

Feature_AllKeysAndBootMgrByWinCS |

F33E0C8E002 |

تكوين كل ما سبق ليتم السماح به. |

يمكن الاستعلام عن مفاتيح SecureBoot باستخدام سطر الأوامر التالي:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

سيؤدي ذلك إلى إرجاع ما يلي (على جهاز نظيف):

العلامة: F33E0C8E

التكوين الحالي: F33E0C8E001

التكوين المعلق: لا شيء

الإجراء المعلق: بلا

الحالة: معطل

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

تكوينات:

F33E0C8E002

F33E0C8E001

لاحظ أن حالة المفتاح معطل والتكوين الحالي F33E0C8E001.

يمكن تكوين التكوين المحدد لتمكين شهادات SecureBoot بالطريقة التالية:

WinCsFlags /apply –key "F33E0C8E002"

يجب أن يرجع التطبيق الناجح للمفتاح المعلومات التالية:

تم تطبيق F33E0C8E002 بنجاح

العلامة: F33E0C8E

التكوين الحالي: F33E0C8E002

التكوين المعلق: لا شيء

الإجراء المعلق: بلا

الحالة: معطل

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

تكوينات:

F33E0C8E002

لتحديد حالة المفتاح لاحقا، يمكنك إعادة استخدام أمر الاستعلام الأولي:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

ستكون المعلومات التي تم إرجاعها مشابهة للآتي، اعتمادا على حالة العلامة:

العلامة: F33E0C8E

التكوين الحالي: F33E0C8E002

التكوين المعلق: لا شيء

الإجراء المعلق: بلا

الحالة: ممكن

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

تكوينات:

F33E0C8E002

F33E0C8E001

لاحظ أن حالة المفتاح ممكنة الآن، والتكوين الحالي F33E0C8E002.

ملاحظة لا يعني المفتاح الذي يتم تطبيقه أن عملية تثبيت شهادة SecureBoot قد بدأت أو انتهت. يشير فقط إلى أن الجهاز سيتابع تحديثات SecureBoot في الفرصة المتاحة التالية. يمكن أن يكون هذا معلقا أو بدأ بالفعل أو مكتملا. لا تشير حالة العلامة إلى هذا التقدم.

خطوات تحديث DB/KEK اليدوية

للحصول على إرشادات حول كيفية تطبيق تحديثات قاعدة بيانات التمهيد الآمن يدويا، راجع تحديث مفاتيح Microsoft Secure Boot. بالإضافة إلى ذلك، للحصول على تفاصيل حول تكوين عنصر التمهيد الآمن الموصى به من Microsoft، راجع كائنات Microsoft Secure Boot GitHub Repo لأنها المكان الرسمي لجميع محتوى عنصر التمهيد الآمن.

|

تغيير التاريخ |

تغيير الوصف |

|

سبتمبر 2025 |

|

|

8 يوليو 2025 |

|

|

2 يوليو 2025 |

|