تحديثات شهادة التمهيد الآمن: إرشادات لمتخصصي تكنولوجيا المعلومات والمؤسسات

ينطبق على

تاريخ النشر الأصلي: 26 يونيو 2025

معرف KB: 5062713

تحتوي هذه المقالة على إرشادات حول:

المؤسسات (المؤسسات والشركات الصغيرة والتعليم) مع أجهزة Windows المدارة بواسطة تكنولوجيا المعلومات والتحديثات.

ملاحظة: إذا كنت فردا يمتلك جهاز Windows شخصيا، فالرجاء الانتقال إلى المقالة أجهزة Windows للمستخدمين المنزليين والشركات والمدارس التي لها تحديثات تديرها Microsoft.

|

تغيير التاريخ |

تغيير الوصف |

|---|---|

|

10 نوفمبر 2025 |

|

|

11 نوفمبر 2025 |

تصحيح خطأين مطبعيين ضمن "دعم نشر شهادة التمهيد الآمن".

|

في هذه المقالة:

نظرة عامة

هذه المقالة مخصصة للمؤسسات ذات محترفي تكنولوجيا المعلومات المخصصين الذين يديرون التحديثات بنشاط عبر أسطول أجهزتهم. ستركز معظم هذه المقالة على الأنشطة الضرورية لنجاح قسم تكنولوجيا المعلومات في المؤسسة في نشر شهادات Secure Boot الجديدة. تتضمن هذه الأنشطة اختبار البرامج الثابتة ومراقبة تحديثات الجهاز وبدء التوزيع وتشخيص المشكلات عند ظهورها. يتم تقديم طرق متعددة للتوزيع والمراقبة. بالإضافة إلى هذه الأنشطة الأساسية، نقدم العديد من أدوات المساعدة للتوزيع، بما في ذلك خيار الاشتراك في أجهزة العميل للمشاركة في إطلاق الميزات الخاضعة للرقابة (CFR) خصيصا لتوزيع الشهادات.

في هذا القسم

انتهاء صلاحية شهادة التمهيد الآمن

ظل تكوين المراجع المصدقة (CAs)، المشار إليه أيضا باسم الشهادات، التي توفرها Microsoft كجزء من البنية الأساسية للتمهيد الآمن، كما هو منذ Windows 8 Windows Server 2012. يتم تخزين هذه الشهادات في متغيرات قاعدة بيانات التوقيع (DB) ومفتاح Exchange الرئيسي (KEK) في البرنامج الثابت. قدمت Microsoft نفس الشهادات الثلاث عبر النظام البيئي للشركة المصنعة للمعدات الأصلية (OEM) لتضمينها في البرنامج الثابت للجهاز. تدعم هذه الشهادات التمهيد الآمن في Windows وتستخدم أيضا من قبل أنظمة التشغيل التابعة لجهة خارجية (OS). يتم توفير الشهادات التالية من قبل Microsoft:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

هام: تم تعيين جميع الشهادات الثلاث التي توفرها Microsoft لتنتهي صلاحيتها بدءا من يونيو 2026. بالتعاون مع شركائنا في النظام البيئي، تقوم Microsoft بنشر شهادات جديدة من شأنها أن تساعد في ضمان أمان التمهيد الآمن واستمرارية المستقبل. بمجرد انتهاء صلاحية شهادات 2011 هذه، لن تكون تحديثات الأمان لمكونات التمهيد ممكنة، مما يعرض أمان التمهيد للخطر ويضع أجهزة Windows المتأثرة في خطر وخارج التوافق الأمني. للحفاظ على وظائف التمهيد الآمن، يجب تحديث جميع أجهزة Windows لاستخدام شهادات 2023 قبل انتهاء صلاحية شهادات 2011.

ما الذي يتغير؟

ستبدأ صلاحية شهادات Microsoft Secure Boot الحالية (Microsoft Corporation KEK CA 2011 وMicrosoft Windows Production PCA 2011 وMicrosoft Corporation UEFI CA 2011) بدءا من يونيو 2026 وستنتهي صلاحيتها بحلول أكتوبر 2026.

يتم طرح شهادات 2023 جديدة للحفاظ على أمان التمهيد الآمن واستمراريته. يجب تحديث الأجهزة إلى شهادات 2023 قبل انتهاء صلاحية شهادات 2011 أو أنها ستكون خارج التوافق الأمني ومخاطرة.

قد تحتوي أجهزة Windows المصنعة منذ عام 2012 على إصدارات منتهية الصلاحية من الشهادات، والتي يجب تحديثها.

المصطلحات

|

CA |

المرجع المصدق |

|

PK |

مفتاح النظام الأساسي - يتم التحكم فيه بواسطة OEMs |

|

KEK |

مفتاح Exchange الرئيسي |

|

الديسيبل |

قاعدة بيانات توقيع التمهيد الآمن |

|

DBX |

قاعدة بيانات توقيع تم إبطال التمهيد الآمنة |

الشهادات

|

شهادة منتهية الصلاحية |

تاريخ انتهاء الصلاحية |

موقع التخزين |

شهادة جديدة |

قصد |

|---|---|---|---|---|

|

Microsoft Corporation KEK CA 2011 |

يونيو 2026 |

مخزنة في KEK |

Microsoft Corporation KEK 2K CA 2023 |

توقيع التحديثات إلى DB وDBX. |

|

Microsoft Windows Production PCA 2011 |

أكتوبر 2026 |

مخزن في DB |

Windows UEFI CA 2023 |

توقيع محمل تمهيد Windows. |

|

Microsoft Corporation UEFI CA 2011*† |

يونيو 2026 |

مخزن في DB |

Microsoft UEFI CA 2023 Microsoft Option ROM UEFI CA 2023 |

توقيع أحمال التمهيد التابعة لجهة خارجية وتطبيقات EFI. توقيعات ROMs لخيار الجهات الخارجية. |

*أثناء تجديد شهادة Microsoft Corporation UEFI CA 2011، يتم إنشاء شهادتين لفصل توقيع محمل التمهيد من توقيع الخيار ROM. يسمح هذا بالتحكم الدقيق في ثقة النظام. على سبيل المثال، يمكن للأنظمة التي تحتاج إلى الثقة في خيار ROMs إضافة Microsoft Option ROM UEFI CA 2023 دون إضافة ثقة لمحملات التمهيد التابعة لجهة خارجية.

† لا تتضمن جميع الأجهزة Microsoft Corporation UEFI CA 2011 في البرامج الثابتة. بالنسبة للأجهزة التي تتضمن هذه الشهادة فقط، نوصي بتطبيق كل من الشهادات الجديدة، Microsoft UEFI CA 2023 وMicrosoft Option ROM UEFI CA 2023. وإلا، لا يلزم تطبيق هاتين الشهادتين الجديدتين.

دليل مبادئ التوزيع لمتخصصي تكنولوجيا المعلومات

تخطيط وتنفيذ تحديثات شهادة التمهيد الآمن عبر أسطول جهازك من خلال الإعداد والمراقبة والنشر والمعالجة.

في هذا القسم

التحقق من حالة التمهيد الآمن عبر أسطولك: هل تم تمكين التمهيد الآمن؟

معظم الأجهزة المصنعة منذ عام 2012 لديها دعم للتمهيد الآمن ويتم شحنها مع تمكين التمهيد الآمن. للتحقق من تمكين التمهيد الآمن للجهاز، قم بأحد الإجراءات التالية:

-

أسلوب واجهة المستخدم الرسومية: انتقل إلى Start > Settings > Privacy & Security > أمن Windows > Device Security. ضمن أمان الجهاز، يجب أن يشير قسم التمهيد الآمن إلى أن التمهيد الآمن قيد التشغيل.

-

أسلوب سطر الأوامر: في موجه أوامر غير مقيد في PowerShell، اكتب Confirm-SecureBootUEFI ثم اضغط على Enter. يجب أن يرجع الأمر True يشير إلى تشغيل Secure Boot.

في عمليات التوزيع واسعة النطاق لأسطول من الأجهزة، سيحتاج برنامج الإدارة الذي يستخدمه محترفو تكنولوجيا المعلومات إلى توفير فحص لتمكين التمهيد الآمن.

على سبيل المثال، أسلوب التحقق من حالة التمهيد الآمن على الأجهزة التي تديرها Microsoft Intune هو إنشاء برنامج نصي للتوافق المخصص Intune وتوزيعه. تتم تغطية إعدادات التوافق Intune في استخدام إعدادات التوافق المخصصة لأجهزة Linux وWindows مع Microsoft Intune.

مثال على برنامج Powershell النصي للتحقق مما إذا كان التمهيد الآمن ممكنا:

# تهيئة كائن النتيجة استعدادا للتحقق من حالة التمهيد الآمن

$result = [PSCustomObject]@{

SecureBootEnabled = $null

}

جرب {

$result. SecureBootEnabled = Confirm-SecureBootUEFI -ErrorAction Stop

Write-Verbose "تمكين التمهيد الآمن: $($result. SecureBootEnabled)"

} التقاط {

$result. SecureBootEnabled = $null

Write-Warning "غير قادر على تحديد حالة التمهيد الآمن: $_"

}

إذا لم يتم تمكين التمهيد الآمن، يمكنك تخطي خطوات التحديث أدناه لأنها غير قابلة للتطبيق.

كيفية نشر التحديثات

هناك طرق متعددة لاستهداف الأجهزة لتحديثات شهادة التمهيد الآمن. ستتم مناقشة تفاصيل التوزيع، بما في ذلك الإعدادات والأحداث، لاحقا في هذا المستند. عند استهداف جهاز للتحديثات، يتم إجراء إعداد على الجهاز للإشارة إلى أن الجهاز يجب أن يبدأ عملية تطبيق الشهادات الجديدة. يتم تشغيل مهمة مجدولة على الجهاز كل 12 ساعة وتكتشف أنه تم استهداف الجهاز للتحديثات. مخطط تفصيلي لما تقوم به المهمة كما يلي:

-

يتم تطبيق Windows UEFI CA 2023 على DB.

-

إذا كان الجهاز يحتوي على Microsoft Corporation UEFI CA 2011 في DB، فإن المهمة تطبق خيار Microsoft Option ROM UEFI CA 2023وMicrosoft UEFI CA 2023 على DB.

-

ثم تضيف المهمة Microsoft Corporation KEK 2K CA 2023.

-

وأخيرا، تقوم المهمة المجدولة بتحديث مدير تمهيد Windows إلى الذي تم توقيعه بواسطة Windows UEFI CA 2023. سيكتشف Windows أن هناك حاجة إلى إعادة التشغيل قبل تطبيق مدير التمهيد. سيتم تأخير تحديث مدير التمهيد حتى تحدث إعادة التشغيل بشكل طبيعي (مثل وقت تطبيق التحديثات الشهرية)، ثم سيحاول Windows مرة أخرى تطبيق تحديث مدير التمهيد.

يجب إكمال كل خطوة من الخطوات المذكورة أعلاه بنجاح قبل أن تنتقل المهمة المجدولة إلى الخطوة التالية. أثناء هذه العملية، ستكون سجلات الأحداث والحالة الأخرى متاحة للمساعدة في مراقبة التوزيع. يتم توفير مزيد من التفاصيل حول المراقبة وسجلات الأحداث أدناه.

يتيح تحديث شهادات التمهيد الآمن تحديثا مستقبليا إلى 2023 Boot Manager، وهو أكثر أمانا. ستكون التحديثات المحددة على Boot Manager في الإصدارات المستقبلية.

خطوات التوزيع

-

التحضير: أجهزة المخزون والاختبار.

-

اعتبارات البرنامج الثابت

-

المراقبة: تحقق من أعمال المراقبة وأساس أسطولك.

-

التوزيع: استهداف الأجهزة للتحديثات، بدءا من المجموعات الفرعية الصغيرة والتوسع استنادا إلى الاختبارات الناجحة.

-

المعالجة: تحقق من أي مشكلات وحلها باستخدام السجلات ودعم المورد.

اعداد

مخزون الأجهزة والبرامج الثابتة. أنشئ عينة تمثيلية من الأجهزة استنادا إلى الشركة المصنعة للنظام، ونموذج النظام، وإصدار/تاريخ BIOS، وإصدار منتج BaseBoard، وما إلى ذلك، واختبار التحديثات على هذه الأجهزة قبل التوزيع الواسع. تتوفر هذه المعلمات بشكل شائع في معلومات النظام (MSINFO32). استخدم نماذج أوامر PowerShell المضمنة للتحقق من حالة تحديث التمهيد الآمن وإلى أجهزة المخزون عبر مؤسستك.

ملاحظة: تنطبق هذه الأوامر إذا تم تمكين حالة التمهيد الآمن.

ملاحظة: تحتاج العديد من هذه الأوامر إلى امتيازات المسؤول للعمل.

نموذج البرنامج النصي لمجموعة بيانات مخزون التمهيد الآمن

انسخ هذا البرنامج النصي النموذجي والصقه وقم بتعديله حسب الحاجة لبيئتك: البرنامج النصي Sample Secure Boot Inventory Data Collection.

الخطوة الأولى إذا تم تمكين التمهيد الآمن هي التحقق مما إذا كانت هناك أحداث معلقة تم تحديثها مؤخرا أو في عملية تحديث شهادات التمهيد الآمن. ومن الأهمية الخاصة آخر الأحداث في عامي 1801 و 1808.

يتم وصف هذه الأحداث بالتفصيل في أحداث تحديث متغيرات Secure Boot DB وDBX. يرجى أيضا التحقق من قسم المراقبة والتوزيع لمعرفة كيفية إظهار الأحداث لحالة التحديثات المعلقة.

يمكن التقاط أحدث حالة للأحداث المعلقة 1801 و1808 بواسطة نماذج أوامر PowerShell التالية:

#If تمكين التمهيد الآمن، يقترح سحب الحدث 1801 من الجهاز باستخدام أدوات تجميع السجلات الموجودة (مثل Splunk)، أو مباشرة عبر أوامر مثل ما يلي:

# 1. أولا، قم بتشغيل الأوامر للحصول على الأحداث ذات الصلة للاستخدام

$allEventIds = @(1801,1808)

$events = @(Get-WinEvent -FilterHashtable @{LogName='System'; ID=$allEventIds} -MaxEvents 20 -ErrorAction SilentlyContinue)

# 2. الحصول على أحدث حدث 1801

$latest_1801_Event = $events | Where-Object {$_. Id -eq 1801} | Sort-Object TimeCreated -تنازلي | Select-Object -الأول 1

# 3. الحصول على أحدث حدث 1808

$latest_1808_Event = $events | Where-Object {$_. المعرف -eq 1808} | Sort-Object TimeCreated -تنازلي | Select-Object -الأول 1

# 4. استخراج الثقة من نص رسالة الحدث 1801

if ($latest_1801_Event) {

if ($latest_1801_Event.Message -match '(High Confidence|يحتاج إلى المزيد من البيانات|غير معروف|متوقف مؤقتا)') {

$confidence = $matches[1]

Write-Host "الثقة: $confidence"

} آخر {

Write-Host "تم العثور على الحدث 1801 ولكن قيمة الثقة ليست بالتنسيق المتوقع"

}

} آخر {

Write-Host "لم يتم العثور على حدث 1801"

}

#If القيمة هي "ثقة عالية"، يقترح أنه يمكن تعديل مفاتيح التسجيل لبدء التحديثات، مع تحديد النجاح بشكل مماثل من خلال وجود الحدث 1808 على الجهاز. إذا كان 1808 حدث (أحداث) موجودا بالفعل على الجهاز، فقد تم تحديث المرجع المصدق بالفعل. التقط قيمة "$latest_1808_Event" وتحقق منها بعد تحديث الشهادات للتأكيد.

# 5. التحقق من الحدث 1808 (يشير إلى تحديث Secure Boot CA الناجح)

if ($latest_1808_Event) {

Write-Host "تم العثور على الحدث 1808 - تم تحديث شهادات Secure Boot CA"

Write-Host "وقت الحدث: $($latest_1808_Event.TimeCreated)"

# يتم تسجيل الحدث 1808 عند اكتمال تحديث مرجع شهادة التمهيد الآمن (CA) بنجاح

} آخر {

Write-Host "لم يتم العثور على حدث 1808 - لم يتم تحديث شهادات Secure Boot CA حتى الآن"

}

الخطوة التالية هي مخزون الأجهزة عبر مؤسستك. اجمع التفاصيل التالية باستخدام أوامر PowerShell لإنشاء عينة تمثيلية:

المعرفات الأساسية (قيمان)

1. اسم المضيف - $env: COMPUTERNAME

2. CollectionTime - Get-Date

التسجيل: مفتاح التمهيد الرئيسي الآمن (3 قيم)

3. SecureBootEnabled - Confirm-SecureBootUEFI cmdlet أو HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

4. HighConfidenceOptOut - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

5. AvailableUpdates - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

السجل: مفتاح الخدمة (3 قيم)

6. UEFICA2023Status -HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

7. UEFICA2023Capable - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

8. UEFICA2023Error - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

السجل: سمات الجهاز (7 قيم)

9. OEMManufacturerName - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

10. OEMModelSystemFamily - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

11. OEMModelNumber - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

12. FirmwareVersion - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

13. FirmwareReleaseDate - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

14. OSArchitecture - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

15. CanAttemptUpdateAfter - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

سجلات الأحداث: سجل النظام (5 قيم)

16. LatestEventId - أحدث حدث التمهيد الآمن

17. BucketID - مستخرج من الحدث 1801/1808

18. الثقة - مستخرجة من الحدث 1801/1808

19. Event1801Count - عدد الأحداث

20. Event1808Count - عدد الأحداث

استعلامات WMI/CIM (4 قيم)

21. OSVersion - Get-CimInstance Win32_OperatingSystem

22. LastBootTime - Get-CimInstance Win32_OperatingSystem

23. BaseBoardManufacturer - Get-CimInstance Win32_BaseBoard

24. BaseBoardProduct - Get-CimInstance Win32_BaseBoard

25. (Get-CIMInstance Win32_ComputerSystem). الشركه المصنعه

26. (Get-CIMInstance Win32_ComputerSystem). نموذج

27. (Get-CIMInstance Win32_BIOS). Description + ", " + (Get-CIMInstance Win32_BIOS). ReleaseDate.ToString("MM/dd/yyyy")

28. (Get-CIMInstance Win32_BaseBoard). حاصل الضرب

اعتبارات البرنامج الثابت

يتطلب نشر شهادات Secure Boot الجديدة إلى أسطول الأجهزة أن يلعب البرنامج الثابت للجهاز دورا في إكمال التحديث. بينما تتوقع Microsoft أن تعمل معظم البرامج الثابتة للجهاز كما هو متوقع، يلزم إجراء اختبار دقيق قبل نشر الشهادات الجديدة.

افحص مخزون الأجهزة الخاصة بك وقم بإنشاء عينة صغيرة تمثيلية من الأجهزة استنادا إلى المعايير الفريدة التالية مثل:

-

الشركة المصنِّعة

-

رقم النموذج

-

إصدار البرنامج الثابت

-

OEM Baseboard version، وما إلى ذلك.

قبل النشر على نطاق واسع على الأجهزة في أسطولك، نوصي باختبار تحديثات الشهادة على نماذج الأجهزة التمثيلية (كما هو محدد بواسطة عوامل مثل الشركة المصنعة والطراز وإصدار البرنامج الثابت) للتأكد من معالجة التحديثات بنجاح. الإرشادات الموصى بها حول عدد نماذج الأجهزة التي يجب اختبارها لكل فئة فريدة هي 4 أو أكثر.

سيساعد هذا في بناء الثقة في عملية التوزيع الخاصة بك ويساعد على تجنب التأثيرات غير المتوقعة على أسطولك الأوسع.

في بعض الحالات، قد يلزم تحديث البرنامج الثابت لتحديث شهادات التمهيد الآمن بنجاح. في هذه الحالات، نوصي بالتحقق مع الشركة المصنعة للمعدات الأصلية (OEM) على جهازك لمعرفة ما إذا كان البرنامج الثابت المحدث متوفرا.

Windows في بيئات ظاهرية

بالنسبة إلى Windows الذي يعمل في بيئة ظاهرية، هناك طريقتان لإضافة الشهادات الجديدة إلى متغيرات البرامج الثابتة للتمهيد الآمن:

-

يمكن لمنشئ البيئة الظاهرية (AWS، Azure، وHyper-V، وVMware، وما إلى ذلك) توفير تحديث للبيئة وتضمين الشهادات الجديدة في البرنامج الثابت الظاهري. قد يعمل هذا مع الأجهزة الظاهرية الجديدة.

-

بالنسبة إلى Windows الذي يعمل على المدى الطويل في جهاز ظاهري، يمكن تطبيق التحديثات من خلال Windows مثل أي أجهزة أخرى، إذا كان البرنامج الثابت الظاهري يدعم تحديثات التمهيد الآمن.

المراقبة والتوزيع

نوصي ببدء مراقبة الجهاز قبل التوزيع للتأكد من أن المراقبة تعمل بشكل صحيح ولديك إحساس جيد بحالة الأسطول مسبقا. تتم مناقشة خيارات المراقبة أدناه.

توفر Microsoft أساليب متعددة لنشر تحديثات شهادة التمهيد الآمن ومراقبتها.

يساعد التوزيع التلقائي

توفر Microsoft اثنين من مساعدتنا في النشر. قد تكون هذه المساعدة مفيدة في المساعدة في نشر الشهادات الجديدة إلى أسطولك. تتطلب كلتا المساعدتين بيانات تشخيصية.

-

خيار التحديثات التراكمية مع مستودعات الثقة: قد تقوم Microsoft تلقائيا بتضمين مجموعات أجهزة عالية الثقة في التحديثات الشهرية استنادا إلى البيانات التشخيصية المشتركة حتى الآن، للاستفادة من الأنظمة والمؤسسات التي لا يمكنها مشاركة البيانات التشخيصية. لا تتطلب هذه الخطوة تمكين البيانات التشخيصية.

-

بالنسبة للمؤسسات والأنظمة التي يمكنها مشاركة البيانات التشخيصية، فإنه يمنح Microsoft الرؤية والثقة في أن الأجهزة يمكنها نشر الشهادات بنجاح. يتوفر مزيد من المعلومات حول تمكين البيانات التشخيصية في: تكوين بيانات تشخيص Windows في مؤسستك. نقوم بإنشاء "مستودعات" لكل جهاز فريد (كما هو محدد بواسطة السمات التي تتضمن الشركة المصنعة وإصدار اللوحة الأم والشركة المصنعة للبرامج الثابتة وإصدار البرنامج الثابت ونقاط البيانات الإضافية). لكل مستودع، نراقب أدلة النجاح على أجهزة متعددة. بمجرد أن نرى ما يكفي من التحديثات الناجحة وعدم حدوث حالات فشل، سنعتبر المستودع "عالي الثقة" وندرج تلك البيانات في التحديثات التراكمية الشهرية. عند تطبيق التحديثات الشهرية على جهاز في مستودع عالي الثقة، سيقوم Windows تلقائيا بتطبيق الشهادات على متغيرات التمهيد الآمن ل UEFI في البرامج الثابتة.

-

تتضمن المستودعات عالية الثقة الأجهزة التي تعالج التحديثات بشكل صحيح. وبطبيعة الحال، لن توفر جميع الأجهزة بيانات تشخيصية، وقد يحد هذا من ثقة Microsoft في قدرة الجهاز على معالجة التحديثات بشكل صحيح.

-

يتم تمكين هذه المساعدة بشكل افتراضي للأجهزة عالية الثقة ويمكن تعطيلها باستخدام إعداد خاص بالجهاز. ستتم مشاركة مزيد من المعلومات في إصدارات Windows المستقبلية.

-

-

إطلاق الميزات المتحكم بها (CFR): اختر الأجهزة للتوزيع الذي تديره Microsoft إذا تم تمكين البيانات التشخيصية.

-

يمكن استخدام إطلاق الميزات الخاضعة للرقابة (CFR) مع أجهزة العميل في أساطيل المؤسسة. يتطلب هذا أن ترسل الأجهزة البيانات التشخيصية المطلوبة إلى Microsoft وقد أشارت إلى أن الجهاز يختار للسماح ب CFR على الجهاز. فيما يلي تفاصيل حول كيفية الاشتراك.

-

ستقوم Microsoft بإدارة عملية التحديث لهذه الشهادات الجديدة على أجهزة Windows حيث تتوفر البيانات التشخيصية وتشارك الأجهزة في إطلاق الميزات الخاضعة للرقابة (CFR). في حين أن CFR قد يساعد في نشر الشهادات الجديدة، لن تتمكن المؤسسات من الاعتماد على CFR لمعالجة أساطيلها - سيتطلب اتباع الخطوات الموضحة في هذا المستند في القسم حول أساليب التوزيع التي لا تغطيها المساعدة التلقائية.

-

القيود: هناك بعض الأسباب التي قد تجعل CFR لا يعمل في بيئتك. على سبيل المثال:

-

لا تتوفر بيانات تشخيصية أو أن البيانات التشخيصية غير قابلة للاستخدام كجزء من توزيع CFR.

-

الأجهزة ليست على إصدارات العميل المدعومة من Windows 11 Windows 10 مع تحديثات الأمان الموسعة (ESU).

-

-

أساليب التوزيع التي لا تغطيها المساعدة التلقائية

اختر الأسلوب الذي يناسب بيئتك. تجنب خلط الأساليب على نفس الجهاز:

-

مفاتيح التسجيل: التحكم في التوزيع ومراقبة النتائج.هناك مفاتيح تسجيل متعددة متاحة للتحكم في سلوك توزيع الشهادات ومراقبة النتائج. بالإضافة إلى ذلك، هناك مفتاحان للاشتراك والخروج من أدوات مساعدة التوزيع الموضحة أعلاه. لمزيد من المعلومات حول مفاتيح التسجيل، راجع مفتاح التسجيل التحديثات للتمهيد الآمن - أجهزة Windows التي تحتوي على تحديثات مدارة بواسطة تكنولوجيا المعلومات.

-

نهج المجموعة Objects (GPO): إدارة الإعدادات؛ المراقبة عبر سجلات السجل والأحداث.ستوفر Microsoft الدعم لإدارة تحديثات التمهيد الآمن باستخدام نهج المجموعة في تحديث مستقبلي. لاحظ أنه نظرا لأن نهج المجموعة للإعدادات، يجب مراقبة حالة الجهاز باستخدام أساليب بديلة بما في ذلك مراقبة مفاتيح التسجيل وإدخالات سجل الأحداث.

-

WinCS (نظام تكوين Windows) CLI: استخدم أدوات سطر الأوامر للعملاء المرتبطين بالمجال.يمكن لمسؤولي المجال بدلا من ذلك استخدام نظام تكوين Windows (WinCS) المضمن في تحديثات نظام التشغيل Windows لنشر تحديثات التمهيد الآمن عبر عملاء وخوادم Windows المرتبطة بالمجال. وهو يتكون من سلسلة من أدوات سطر الأوامر المساعدة (كل من وحدة نمطية قابلة للتنفيذ التقليدية وPowerShell) للاستعلام عن تكوينات التمهيد الآمن وتطبيقها محليا على جهاز. لمزيد من المعلومات، راجع واجهات برمجة تطبيقات نظام تكوين Windows (WinCS) للتمهيد الآمن.

-

Microsoft Intune/Configuration Manager: نشر البرامج النصية PowerShell. سيتم توفير موفر خدمة التكوين (CSP) في تحديث مستقبلي للسماح بالنشر باستخدام Intune.

مراقبة سجلات الأحداث

يتم توفير حدثين جديدين للمساعدة في نشر تحديثات شهادة التمهيد الآمن. يتم وصف هذه الأحداث بالتفصيل في أحداث تحديث متغيرات Secure Boot DB وDBX:

-

معرف الحدث: 1801 هذا الحدث هو حدث خطأ يشير إلى أنه لم يتم تطبيق الشهادات المحدثة على الجهاز. يقدم هذا الحدث بعض التفاصيل الخاصة بالجهاز، بما في ذلك سمات الجهاز، والتي ستساعد في ربط الأجهزة التي لا تزال بحاجة إلى التحديث.

-

معرف الحدث: 1808 هذا الحدث هو حدث إعلامي يشير إلى أن الجهاز لديه شهادات التمهيد الآمن الجديدة المطلوبة المطبقة على البرنامج الثابت للجهاز.

استراتيجيات التوزيع

لتقليل المخاطر، قم بتوزيع تحديثات التمهيد الآمن على مراحل بدلا من كل ذلك في وقت واحد. ابدأ مع مجموعة فرعية صغيرة من الأجهزة، وتحقق من صحة النتائج، ثم قم بالتوسيع إلى مجموعات إضافية. نقترح أن تبدأ بمجموعات فرعية من الأجهزة، ومع اكتساب الثقة في عمليات التوزيع هذه، أضف مجموعات فرعية إضافية من الأجهزة. يمكن استخدام عوامل متعددة لتحديد ما يدخل في مجموعة فرعية، بما في ذلك نتائج الاختبار على نماذج الأجهزة وبنية المؤسسة، وما إلى ذلك.

القرار بشأن الأجهزة التي تقوم بنشرها متروك لك. يتم سرد بعض الاستراتيجيات المحتملة هنا.

-

أسطول الأجهزة الكبيرة: ابدأ بالاعتماد على المساعدة الموضحة أعلاه للأجهزة الأكثر شيوعا التي تديرها. بالتوازي، ركز على الأجهزة الأقل شيوعا التي تديرها مؤسستك. اختبر نماذج الأجهزة الصغيرة، وإذا كان الاختبار ناجحا، فانشر على بقية الأجهزة من نفس النوع. إذا تسبب الاختبار في حدوث مشكلات، فتحقق من سبب المشكلة وحدد خطوات المعالجة. قد ترغب أيضا في مراعاة فئات الأجهزة التي لها قيمة أعلى في أسطولك والبدء في الاختبار والنشر لضمان تحديث الحماية في مكانها مبكرا.

-

أسطول صغير، مجموعة متنوعة كبيرة: إذا كان الأسطول الذي تديره يحتوي على مجموعة كبيرة ومتنوعة من الأجهزة حيث سيكون اختبار الأجهزة الفردية باهظا، ففكر في الاعتماد بشكل كبير على المساعدتين الموضحتين أعلاه، خاصة للأجهزة التي من المحتمل أن تكون أجهزة شائعة في السوق. ركز في البداية على الأجهزة الضرورية للعملية اليومية، واختبرها ثم وزعها. استمر في تحريك قائمة الأجهزة ذات الأولوية العالية، والاختبار والنشر أثناء مراقبة الأسطول للتأكد من أن المساعدة تساعد في بقية الأجهزة.

الملاحظات

-

انتبه إلى الأجهزة القديمة، خاصة الأجهزة التي لم تعد مدعومة من قبل الشركة المصنعة. بينما يجب أن يقوم البرنامج الثابت بتنفيذ عمليات التحديث بشكل صحيح، قد لا يقوم البعض بتنفيذها. في الحالات التي لا يعمل فيها البرنامج الثابت بشكل صحيح ولم يعد الجهاز في الدعم، ضع في اعتبارك استبدال الجهاز لضمان حماية التمهيد الآمن عبر أسطولك.

-

قد تحتوي الأجهزة الجديدة المصنعة في السنوات 1-2 الماضية بالفعل على الشهادات المحدثة في مكانها ولكن قد لا يكون مدير التمهيد الموقع ل Windows UEFI CA 2023 مطبقا على النظام. يعد تطبيق مدير التمهيد هذا خطوة أخيرة هامة في التوزيع لكل جهاز.

-

بمجرد تحديد جهاز للتحديثات، قد يستغرق الأمر بعض الوقت قبل اكتمال التحديثات. تقدير 48 ساعة وإعادة تشغيل واحدة أو أكثر لتطبيق الشهادات.

الأسئلة المتداولة (FAQ)

للحصول على الأسئلة المتداولة، راجع مقالة الأسئلة المتداولة حول التمهيد الآمن .

استكشاف الأخطاء وإصلاحها

في هذا القسم

المشكلات والتوصيات الشائعة

يتناول هذا الدليل بالتفصيل كيفية عمل عملية تحديث شهادة التمهيد الآمن ويعرض بعض الخطوات لاستكشاف الأخطاء وإصلاحها إذا تمت مواجهة مشكلات أثناء التوزيع على الأجهزة. ستتم إضافة التحديثات إلى هذا القسم حسب الحاجة.

دعم نشر شهادة التمهيد الآمن

لدعم تحديثات شهادة التمهيد الآمن، يحتفظ Windows بمهمة مجدولة يتم تشغيلها مرة واحدة كل 12 ساعة. تبحث المهمة عن وحدات البت في مفتاح التسجيل AvailableUpdates الذي يحتاج إلى المعالجة. توجد بتات الاهتمام المستخدمة في نشر الشهادات في الجدول التالي. يشير عمود Order إلى الترتيب الذي تتم به معالجة البتات.

|

الطلب |

إعداد البت |

الاستخدام |

|---|---|---|

|

1 |

0x0040 |

يخبر هذا البت المهمة المجدولة بإضافة شهادة Windows UEFI CA 2023 إلى قاعدة بيانات التمهيد الآمن. يسمح هذا ل Windows بالثقة في مديري التمهيد الموقعين من قبل هذه الشهادة. |

|

2 |

0x0800 |

يخبر هذا البت المهمة المجدولة بتطبيق Microsoft Option ROM UEFI CA 2023 على DB. إذا تم تعيين 0x4000 أيضا، فستتحقق المهمة المجدولة من قاعدة البيانات وستطبق Microsoft UEFI CA 2023 فقط إذا وجدت Microsoft Corporation UEFI CA 2011 بالفعل في DB. |

|

3 |

0x1000 |

يخبر هذا البت المهمة المجدولة بتطبيق Microsoft UEFI CA 2023 على DB. إذا تم تعيين 0x4000 أيضا، فستتحقق المهمة المجدولة من قاعدة البيانات وستطبق فقط خيار Microsoft ROM UEFI CA 2023 إذا وجدت Microsoft Corporation UEFI CA 2011 بالفعل في DB. |

|

2 & 3 |

0x4000 |

يعدل هذا البت سلوك 0x0800 ووحدات البت 0x1000 لتطبيق Microsoft UEFI CA 2023 وMicrosoft Option ROM UEFI CA 2023 فقط إذا كان لدى DB بالفعل Microsoft Corporation UEFI CA 2011. للتأكد من أن ملف تعريف أمان الجهاز يظل كما هو، لا يطبق هذا البت هذه الشهادات الجديدة إلا إذا كان الجهاز موثوقا بشهادة Microsoft Corporation UEFI CA 2011. لا تثق جميع أجهزة Windows بهذه الشهادة. |

|

4 |

0x0004 |

يخبر هذا البت المهمة المجدولة بالبحث عن مفتاح Exchange مفتاح موقع بواسطة مفتاح النظام الأساسي (PK) الخاص بالجهاز. تتم إدارة PK بواسطة الشركة المصنعة للمعدات الأصلية. توقع الشركات OEMs Microsoft KEK باستخدام PK الخاص بها وتسلمها إلى Microsoft حيث يتم تضمينها في التحديثات التراكمية. |

|

5 |

0x0100 |

يخبر هذا البت المهمة المجدولة بتطبيق مدير التمهيد، الموقع من قبل Windows UEFI CA 2023، على قسم التمهيد. سيؤدي ذلك إلى استبدال مدير التمهيد الموقع Microsoft Windows Production PCA 2011. |

تتم معالجة كل بت من قبل الحدث المجدول بالترتيب المحدد في الجدول أعلاه.

يجب أن يبدو التقدم من خلال البتات كما يلي:

-

البدء: 0x5944

-

0x0040 → 0x5904 (تم تطبيق Windows UEFI CA 2023 بنجاح)

-

0x0800 → 0x5104 (تطبيق خيار Microsoft ROM UEFI CA 2023 إذا لزم الأمر)

-

0x1000 → 0x4104 (تطبيق Microsoft UEFI CA 2023 إذا لزم الأمر)

-

0x0004 → 0x4100 (تطبيق Microsoft Corporation KEK 2K CA 2023)

-

0x0100 → 0x4000 (تطبيق مدير التمهيد الموقع ل Windows UEFI CA 2023)

الملاحظات

-

بمجرد اكتمال العملية المقترنة بت بنجاح، يتم مسح هذا البت من المفتاح AvailableUpdates .

-

إذا فشلت إحدى هذه العمليات، يتم تسجيل حدث، ويتم إعادة محاولة العملية في المرة التالية التي يتم فيها تشغيل المهمة المجدولة.

-

إذا تم تعيين 0x4000 بت، فلن يتم مسحه. بعد معالجة جميع وحدات البت الأخرى، سيتم تعيين مفتاح التسجيل AvailableUpdates إلى 0x4000.

المشكلة 1: فشل تحديث KEK: يقوم الجهاز بتحديث الشهادات إلى Secure Boot DB ولكنه لا يتقدم بعد نشر شهادة مفتاح Exchange الجديدة إلى Secure Boot KEK.

ملاحظة حاليا عند حدوث هذه المشكلة، سيتم تسجيل معرف الحدث: 1796 (راجع أحداث تحديث متغير التمهيد الآمن وDBX). سيتم توفير حدث جديد في إصدار لاحق للإشارة إلى هذه المشكلة المحددة.

يتم تعيين مفتاح التسجيل AvailableUpdates على جهاز إلى 0x4104 ولا يقوم بإلغاء تحديد بت 0x0004، حتى بعد إعادة التشغيل المتعددة والوقت الكبير الذي مر.

قد تكون المشكلة هي أنه لا يوجد KEK موقع من قبل PK الشركة المصنعة للمعدات الأصلية للجهاز. تتحكم الشركة المصنعة للمعدات الأصلية في PK للجهاز وهي مسؤولة عن توقيع شهادة Microsoft KEK الجديدة وإعادتها إلى Microsoft بحيث يمكن تضمينها في التحديثات التراكمية الشهرية.

إذا واجهت هذا الخطأ، فتحقق من الشركة المصنعة للمعدات الأصلية للتأكد من أنها اتبعت الخطوات الموضحة في Windows Secure Boot Key Create and Management Guidance.

المشكلة 2: أخطاء البرنامج الثابت: عند تطبيق تحديثات الشهادة، يتم تسليم الشهادات إلى البرنامج الثابت لتطبيقها على متغيرات Secure Boot DB أو KEK. في بعض الحالات، سيرجع البرنامج الثابت خطأ.

عند حدوث هذه المشكلة، سيقوم Secure Boot بتسجيل معرف الحدث: 1795. للحصول على معلومات حول هذا الحدث، راجع أحداث تحديث متغير التمهيد الآمن DB وDBX.

نوصي بالتحقق مع الشركة المصنعة للمعدات الأصلية لمعرفة ما إذا كان هناك تحديث للبرامج الثابتة متوفر للجهاز لحل هذه المشكلة.

موارد إضافية

تلميح: وضع إشارة مرجعية على هذه الموارد الإضافية.

موارد دعم عملاء Microsoft

للاتصال بدعم Microsoft، راجع:

-

دعم Microsoft ثم انقر فوق Windows.

-

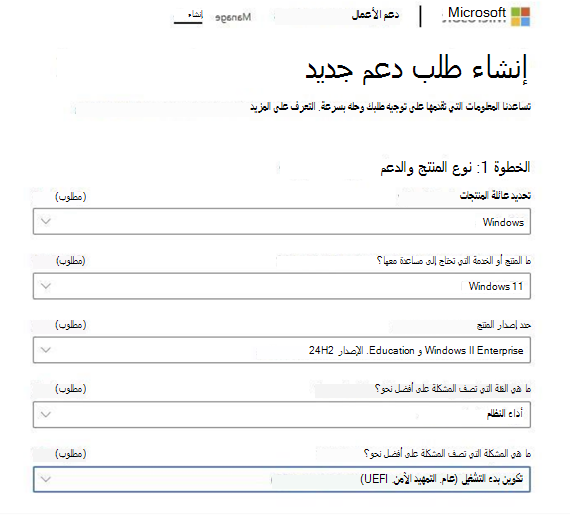

دعم للأعمال ثم انقر فوق إنشاء لإنشاء طلب دعم جديد.بعد إنشاء طلب الدعم الجديد، يجب أن يبدو كما يلي: