الملخص

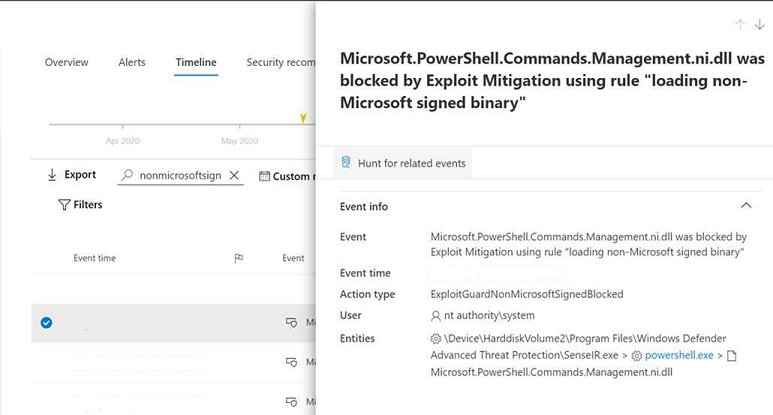

قد تلاحظ وجود عدد كبير جدا من أحداث الحظر التي يتم تجميعها في مدخل الحماية المتقدمة من المخاطر (MDATP) ل Microsoft Defender. يتم إنشاء هذه الأحداث بواسطة محرك تكامل التعليمات البرمجية (CI) ويمكن تعريفها بواسطة ActionType ExploitGuardNonMicrosoftSignedBlocked ActionType.

الحدث كما هو مشاهد في سجل أحداث نقطة النهاية

|

ActionType |

الموفر/المصدر |

معرف الحدث |

الوصف |

|

ExploitGuardNonMicrosoftSignedBlocked |

Security-Mitigations |

12 |

كتلة حماية تكامل التعليمات البرمجية |

الحدث كما هو شاهد في المخطط الزمني

تم حظر عملية '\Device\HarddiskVolume3\Windows\System32\WindowsPowerShell\v1.0\powershell.exe' (PID 8780) من تحميل الرقم الثنائي '\Windows\assembly\NativeImages_v4.0.30319_64\Microsoft.M870d558a#\08d37b687669e97c65681029a1026d28\Microsoft.Management.Infrastructure.Native.ni.dll'

المزيد من المعلومات

يتأكد محرك CI من السماح بتنفيذ الملفات الموثوق بها فقط على جهاز. عندما يتم تمكين CI وتصادف ملفا غير صحيح، يقوم بإنشاء حدث حظر. في وضع التدقيق، لا يزال يسمح بتنفيذ الملف، بينما في وضع فرض التنفيذ، يتم منع الملف من التنفيذ.

يمكن تمكين CI بعدة طرق بما في ذلك عند نشر نهج 'التحكم في تطبيق Windows Defender' (WDAC). ومع ذلك، في هذه الحالة، تقوم MDATP بتمكين CI على الطرف الخلفي، مما يؤدي إلى تشغيل الأحداث عندما يصادف ملفات الصور الأصلية (NI) غير الموقعة والمنشئة من Microsoft.

تهدف عملية توقيع ملف إلى تمكين التحقق من أصالة تلك الملفات. يمكن ل CI التحقق من أن الملف غير مشروط ومنشئ من مرجع موثوق استنادا إلى توقيعه. يتم توقيع معظم الملفات التي تم إنشاءها من Microsoft، ومع ذلك لا يمكن توقيع بعض الملفات أو لا يتم توقيعها لأسباب مختلفة. على سبيل المثال، يتم توقيع الثنائيات NI (التي تم تجميعها برمجيا من التعليمات البرمجية ل .NET Framework) بشكل عام إذا كانت مضمنة في إصدار. ومع ذلك، يتم عادة إعادة إنشاؤها على جهاز ولا يمكن توقيعها. وبشكل منفصل، يتم توقيع ملف CAB أو MSI فقط في العديد من التطبيقات للتحقق من أصالتها عند التثبيت. عند تشغيلها، تقوم بإنشاء ملفات إضافية لم يتم توقيعها.

تقليل الأثر

لا نوصي بتجاهل هذه الأحداث لأنها قد تشير إلى مشاكل أمان أصلية. على سبيل المثال، قد يحاول متطفل ضار تحميل ملف ثنائي غير موقع تحت حمل منبثق من Microsoft.

ومع ذلك، يمكن تصفية هذه الأحداث حسب الاستعلام عند محاولة تحليل أحداث أخرى في "البحث المتقدم" باستبعاد الأحداث التي لها ActionType ExploitGuardNonMicrosoftSignedBlocked.

سيعرض لك هذا الاستعلام كل الأحداث المتعلقة بهذا الكشف ال فوقي:

DeviceEvents

| Where ActionType == "ExploitGuardNonMicrosoftSignedBlocked" and InitiatingProcessFileName == "powershell.exe" and FileName endswith "ni.dll"

| حيث يمكن > timestamp منذ(7d)

إذا كنت تريد استثناء هذا الحدث، يجب عكس الاستعلام. من شأن هذا الأمر أن يظهر كل أحداث ExploitGuard (التي تشمل EP) باستثناء الأحداث:

DeviceEvents

| حيث يبدأ ActionType ب "ExploitGuard"

| where ActionType != "ExploitGuardNonMicrosoftSignedBlocked" or (ActionType == "ExploitGuardNonMicrosoftSignedBlocked" and InitiatingProcessFileName != "powershell.exe ") أو (ActionType == "ExploitGuardNonMicrosoftSignedBlocked" و InitiatingProcessFileName == "powershell.exe" و FileName !endswith "ni.dll")

| حيث يمكن > timestamp منذ(7d)

بالإضافة إلى ذلك، إذا كنت تستخدم .NET Framework 4.5 أو إصدار أحدث، لديك خيار إعادة إنشاء ملفات NI لحل العديد من الأحداث غير الهامة. للقيام بذلك، احذف كل ملفات NI في دليل NativeImages ثم قم بتشغيل أمر تحديث ngen لإعادة إنشاءها.