|

التاريخ |

وصف التغيير |

|---|---|

|

27 أكتوبر 2023 |

تمت إضافة مراجع إلى التخفيف ب |

|

17 يوليو 2023 |

معلومات MMIO المضافة |

الملخص

تدرك Microsoft المتغيرات الجديدة لفئة الهجوم المعروفة باسم الثغرات الأمنية في القناة الجانبية للتنفيذ التخميني. تسمى المتغيرات خطأ الوحدة الطرفية L1 (L1TF)وMicroarchitectural Data Sampling (MDS) . قد يتمكن المهاجم الذي يمكنه استغلال L1TF أو MDS بنجاح من قراءة البيانات المميزة عبر حدود الثقة.

تم التحديث في 14 مايو 2019: في 14 مايو 2019، نشرت Intel معلومات حول فئة فرعية جديدة من ثغرات القناة الجانبية للتنفيذ التخميني المعروفة باسم أخذ عينات البيانات الدقيقة. تم تعيينها ل CVEs التالية:

-

CVE-2018-11091 | ذاكرة غير قابلة لأخذ عينات البيانات الدقيقة (MDSUM)

-

CVE-2018-12126 | أخذ عينات بيانات المخزن المؤقت ل Microarchitectural Store (MSBDS)

-

CVE-2018-12127 | أخذ عينات بيانات المخزن المؤقت للتعبئة الدقيقة (MFBDS)

-

CVE-2018-12130 | أخذ عينات بيانات منفذ التحميل الجزئي (MLPDS)

تم التحديث في 12 نوفمبر 2019: في 12 نوفمبر 2019، نشرت Intel استشاريا تقنيا حول ثغرة أمنية إجهاض غير متزامنة لمعاملات Intel® Transactional Synchronization Extensions (Intel® TSX) التي تم تعيينها CVE-2019-11135. أصدرت Microsoft تحديثات للمساعدة في التخفيف من هذه الثغرة الأمنية. يرجى ملاحظة ما يلي:

نظرة عامة على الثغرات الأمنية

في البيئات التي تتم فيها مشاركة الموارد، مثل مضيفي الظاهرية، قد يتمكن المهاجم الذي يمكنه تشغيل التعليمات البرمجية العشوائية على جهاز ظاهري واحد من الوصول إلى المعلومات من جهاز ظاهري آخر أو من مضيف الظاهرية نفسه.

أحمال عمل الخادم مثل Windows Server Remote Desktop Services (RDS) والأدوار الأكثر تخصيصا مثل وحدات تحكم مجال Active Directory معرضة للخطر أيضا. قد يتمكن المهاجمون الذين يمكنهم تشغيل التعليمات البرمجية العشوائية (بغض النظر عن مستوى الامتياز) من الوصول إلى نظام التشغيل أو أسرار حمل العمل مثل مفاتيح التشفير وكلمات المرور والبيانات الحساسة الأخرى.

أنظمة تشغيل عميل Windows معرضة أيضا للخطر، خاصة إذا كانت تقوم بتشغيل تعليمات برمجية غير موثوق بها، أو الاستفادة من ميزات الأمان المستندة إلى الظاهرية مثل حماية بيانات اعتماد Windows Defender، أو استخدام Hyper-V لتشغيل الأجهزة الظاهرية.

ملاحظة: تؤثر هذه الثغرات الأمنية على معالجات Intel Core ومعالجات Intel Xeon فقط.

نظرة عامة على التخفيف

لحل هذه المشكلات، تعمل Microsoft مع Intel لتطوير عمليات التخفيف من المخاطر والإرشادات الخاصة بالبرامج. تم إصدار تحديثات البرامج للمساعدة في التخفيف من الثغرات الأمنية. للحصول على جميع الحماية المتوفرة، قد تكون هناك حاجة إلى تحديثات يمكن أن تتضمن أيضا رمزا مصغرا من الأجهزة OEMs.

توضح هذه المقالة كيفية التخفيف من الثغرات الأمنية التالية:

-

CVE-2018-3620 | خطأ طرفي L1 - نظام التشغيل، SMM

-

CVE-2018-3646 | خطأ طرفي L1 - VMM

-

CVE-2018-11091 | ذاكرة غير قابلة لأخذ عينات البيانات الدقيقة (MDSUM)

-

CVE-2018-12126 | أخذ عينات بيانات المخزن المؤقت ل Microarchitectural Store (MSBDS)

-

CVE-2018-12127 | أخذ عينات بيانات منفذ التحميل الجزئي (MLPDS)

-

CVE-2018-12130 | أخذ عينات بيانات المخزن المؤقت للتعبئة الدقيقة (MFBDS)

-

CVE-2019-11135 | ثغرة أمنية في الكشف عن معلومات Windows Kernel

-

CVE-2022-21123 | قراءة بيانات المخزن المؤقت المشترك (SBDR)

-

CVE-2022-21125 | أخذ عينات بيانات المخزن المؤقت المشترك (SBDS)

-

CVE-2022-21127 | تحديث أخذ عينات بيانات المخزن المؤقت للتسجيل الخاص (تحديث SRBDS)

-

CVE-2022-21166 | تسجيل الجهاز الكتابة الجزئية (DRPW)

لمعرفة المزيد حول الثغرات الأمنية، راجع النصائح الأمنية التالية:

L1TF: ADV180018 | إرشادات Microsoft للتخفيف من متغير L1TF

MDS: ADV190013 | إرشادات Microsoft للتخفيف من الثغرات الأمنية لأخذ عينات البيانات الدقيقة

MMIO: ADV220002 | إرشادات Microsoft حول ثغرات البيانات التي لا معنى لها في معالج Intel MMIO

ثغرة أمنية في الكشف عن معلومات Windows Kernel: CVE-2019-11135 | ثغرة أمنية في الكشف عن معلومات Windows Kernel

تحديد الإجراءات اللازمة للتخفيف من التهديد

يمكن أن تساعدك الأقسام التالية في تحديد الأنظمة المتأثرة بثغرات L1TF و/أو MDS، كما تساعدك على فهم المخاطر والتخفيف من حدتها.

تأثير الأداء المحتمل

في الاختبار، شهدت Microsoft بعض تأثير الأداء من عوامل التخفيف هذه، اعتمادا على تكوين النظام وما هي عوامل التخفيف المطلوبة.

قد يتعين على بعض العملاء تعطيل الترابط التشعبي (المعروف أيضا باسم متعددة مؤشرات الترابط المتزامنة أو SMT) لمعالجة المخاطر بالكامل من L1TF وMDS. يجب أن تدرك أن تعطيل الترابط التشعبي يمكن أن يتسبب في تدهور الأداء. ينطبق هذا الموقف على العملاء الذين يستخدمون ما يلي:

-

إصدارات Hyper-V الأقدم من Windows Server 2016 أو الإصدار Windows 10 1607 (تحديث الذكرى السنوية)

-

ميزات الأمان المستندة إلى الظاهرية (VBS) مثل Credential Guard وDevice Guard

-

البرامج التي تسمح بتنفيذ التعليمات البرمجية غير الموثوق بها (على سبيل المثال، خادم أتمتة البناء أو بيئة استضافة IIS المشتركة)

يمكن أن يختلف التأثير حسب الأجهزة وأحمال العمل التي تعمل على النظام. تكوين النظام الأكثر شيوعا هو تمكين الترابط التشعبي. لذلك، يتم تحديد تأثير الأداء على المستخدم أو المسؤول الذي يتخذ الإجراء لتعطيل الترابط التشعبي على النظام.

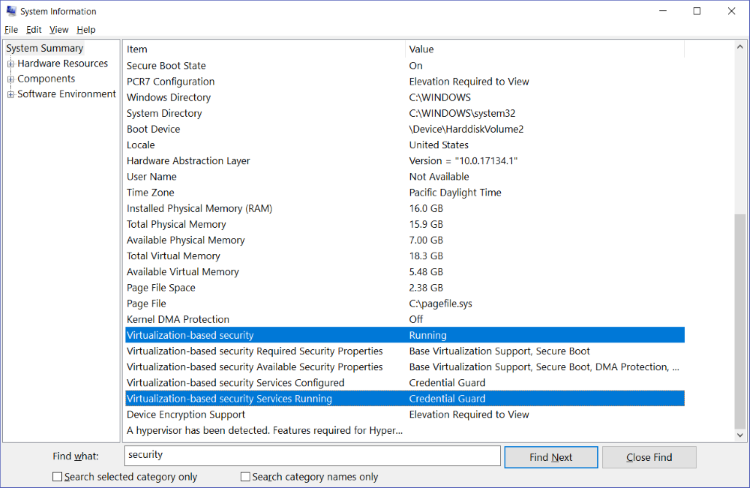

ملاحظة: لتحديد ما إذا كان نظامك يستخدم ميزات الأمان المحمية بواسطة VBS، اتبع الخطوات التالية:

-

في قائمة البدء ، اكتب MSINFO32.ملاحظه: يتم فتح نافذة معلومات النظام .

-

في المربع بحث عن ، اكتب الأمان.

-

في الجزء الأيمن، حدد موقع الصفين المحددين في لقطة الشاشة، وتحقق من عمود القيمة لمعرفة ما إذا كان الأمان المستند إلى الظاهرية ممكنا وما هي خدمات الأمان المستندة إلى الظاهرية قيد التشغيل.

يعمل المجدول الأساسي Hyper-V على التخفيف من متجهات هجوم L1TF وMDS ضد الأجهزة الظاهرية Hyper-V مع السماح بإبقاء الترابط التشعبي ممكنا. يتوفر المجدول الأساسي بدءا من Windows Server 2016 والإصدار Windows 10 1607. يوفر هذا الحد الأدنى من تأثير الأداء على الأجهزة الظاهرية.

لا يخفف المجدول الأساسي من متجهات هجوم L1TF أو MDS ضد ميزات الأمان المحمية بواسطة VBS. لمزيد من المعلومات، راجع التخفيف من المخاطر C ومقالة مدونة المحاكاة الظاهرية التالية:

للحصول على معلومات مفصلة من Intel حول تأثير الأداء، انتقل إلى موقع Intel التالي على الويب:

تحديد الأنظمة المتأثرة والتخفيفات المطلوبة

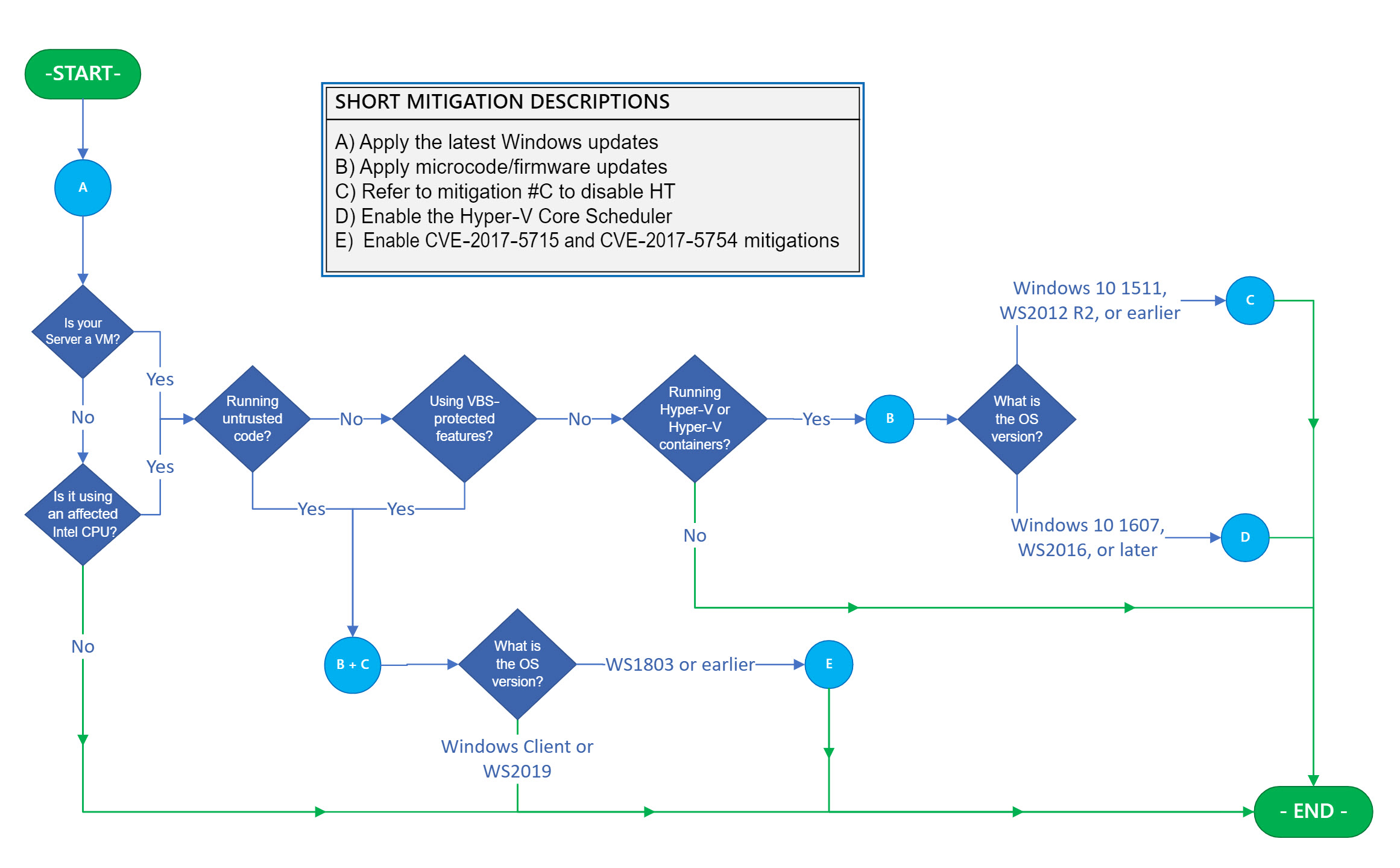

يمكن أن يساعدك المخطط التدفقي في الشكل 1 في تحديد الأنظمة المتأثرة وتحديد المجموعة الصحيحة من الإجراءات.

الهامه: إذا كنت تستخدم الأجهزة الظاهرية، يجب مراعاة المخطط الانسيابي وتطبيقه على مضيفي Hyper-V وكل ضيف جهاز ظاهري متأثر بشكل فردي لأن عوامل التخفيف قد تنطبق على كليهما. على وجه التحديد، بالنسبة لمضيف Hyper-V، توفر خطوات المخطط الانسيابي حماية بين الأجهزة الظاهرية وحماية داخل المضيف. ومع ذلك، فإن تطبيق عوامل التخفيف هذه على مضيف Hyper-V فقط لا يكفي لتوفير الحماية داخل الجهاز الظاهري. لتوفير حماية داخل الجهاز الظاهري، يجب تطبيق المخطط الانسيابي على كل جهاز ظاهري يعمل بنظام Windows. في معظم الحالات، هذا يعني التأكد من تعيين مفاتيح التسجيل في الجهاز الظاهري.

أثناء التنقل في المخطط التدفقي، ستواجه دوائر زرقاء ذات أحرف يتم تعيينها إلى إجراء أو سلسلة من الإجراءات المطلوبة للتخفيف من متجهات هجوم L1TF الخاصة بتكوينات النظام. يجب تطبيق كل إجراء تواجهه. عندما تواجه خطا أخضر، فإنه يشير إلى مسار مباشر إلى النهاية، ولا توجد خطوات تخفيف إضافية.

يتم تضمين شرح قصير الشكل لكل تخفيف من المخاطر بالأحرف في وسيلة الإيضاح على اليمين. يتم توفير تفسيرات مفصلة لكل تخفيف يتضمن إرشادات التثبيت والتكوين خطوة بخطوة في قسم "التخفيفات".

عوامل التخفيف من المخاطر

الهامه: يصف القسم التالي عوامل التخفيف التي يجب تطبيقها فقط في ظل الشروط المحددة التي يحددها المخطط التدفقي في الشكل 1 في القسم السابق. لا تطبق عوامل التخفيف هذه ما لم يشير المخطط الانسيابي إلى أن التخفيف المحدد ضروري.

بالإضافة إلى تحديثات البرامج والرموز المصغرة، قد تكون هناك حاجة أيضا إلى تغييرات التكوين اليدوية لتمكين بعض الحماية. نوصي أيضا عملاء المؤسسة بالتسجيل في بريد إعلامات الأمان ليتم تنبيههم حول تغييرات المحتوى. (راجع إعلامات الأمان التقني من Microsoft.)

التخفيف من المخاطر A

الحصول على آخر تحديثات Windows وتطبيقها

تطبيق جميع تحديثات نظام التشغيل Windows المتوفرة، بما في ذلك تحديثات أمان Windows الشهرية. يمكنك الاطلاع على جدول المنتجات المتأثرة على Microsoft Security Advisory | 180018 ADV ل L1TF، الاستشارات الأمنية | 190013 ADV ل MDS، الاستشارات الأمنية | ADV220002 ل MMIO، والثغرات الأمنية | CVE-2019-11135 للثغرة الأمنية في الكشف عن معلومات Windows Kernel.

التخفيف من المخاطر ب

الحصول على أحدث تحديثات التعليمات البرمجية المصغرة أو البرامج الثابتة وتطبيقها

بالإضافة إلى تثبيت آخر تحديثات أمان Windows، قد يلزم أيضا تحديث التعليمات البرمجية المصغرة للمعالج أو البرنامج الثابت. نوصي بالحصول على آخر تحديث للرمز الصغير وتطبيقه حسب الاقتضاء لجهازك من الشركة المصنعة للمعدات الأصلية للجهاز. لمزيد من المعلومات حول تحديثات التعليمات البرمجية المصغرة أو البرامج الثابتة، راجع المراجع التالية:

ملاحظة: إذا كنت تستخدم الظاهرية المتداخلة (بما في ذلك تشغيل حاويات Hyper-V في جهاز ظاهري ضيف)، فيجب عليك عرض تنويرات الرموز المصغرة الجديدة للجهاز الظاهري الضيف. قد يتطلب ذلك ترقية تكوين الجهاز الظاهري إلى الإصدار 8. يتضمن الإصدار 8 تنويرات التعليمات البرمجية المصغرة بشكل افتراضي. لمزيد من المعلومات والخطوات المطلوبة، راجع المقالة التالية Microsoft Docs المقالة:

التخفيف من المخاطر C

هل يجب تعطيل الترابط التشعبي (HT)؟

تعرض نقاط الضعف L1TF وMDS خطر اختراق سرية الأجهزة الظاهرية Hyper-V والأسرار التي يحتفظ بها الأمان المستند إلى ظاهرية Microsoft (VBS) باستخدام هجوم قناة جانبية. عند تمكين Hyper-Threading (HT)، تضعف حدود الأمان التي يوفرها كل من Hyper-V وVBS.

يعمل المجدول الأساسي Hyper-V (المتوفر بدءا من Windows Server 2016 والإصدار Windows 10 1607) على التخفيف من متجهات هجوم L1TF وMDS ضد أجهزة Hyper-V الظاهرية مع السماح Hyper-Threading بالبقاء ممكنا. يوفر هذا الحد الأدنى من تأثير الأداء.

لا يخفف المجدول الأساسي Hyper-V من متجهات هجوم L1TF أو MDS ضد ميزات الأمان المحمية بواسطة VBS. تعرض نقاط الضعف L1TF وMDS خطر اختراق سرية أسرار VBS عبر هجوم قناة جانبية عند تمكين Hyper-Threading (HT)، ما يضعف حدود الأمان التي يوفرها VBS. حتى مع هذه المخاطر المتزايدة، لا يزال VBS يوفر فوائد أمنية قيمة ويخفف من مجموعة من الهجمات مع تمكين HT. ومن ثم، نوصي بالاستمرار في استخدام VBS على الأنظمة التي تدعم HT. يجب على العملاء الذين يرغبون في القضاء على المخاطر المحتملة لثغرات L1TF وMDS على سرية VBS التفكير في تعطيل HT للتخفيف من هذه المخاطر الإضافية.

يجب على العملاء الذين يرغبون في التخلص من المخاطر التي تشكلها نقاط الضعف L1TF وMDS، سواء على سرية إصدارات Hyper-V الأقدم من Windows Server 2016 أو لقدرات أمان VBS، الموازنة بين القرار والنظر في تعطيل HT للتخفيف من المخاطر. بشكل عام، يمكن أن يستند هذا القرار إلى الإرشادات التالية:

-

بالنسبة للإصدار Windows 10 1607 وWindows Server 2016 والأنظمة الأحدث التي لا تعمل بنظام Hyper-V ولا تستخدم ميزات الأمان المحمية بواسطة VBS، يجب ألا يقوم العملاء بتعطيل HT.

-

بالنسبة للإصدار Windows 10 1607 وWindows Server 2016 والأنظمة الأحدث التي تقوم بتشغيل Hyper-V باستخدام Core Scheduler، ولكنها لا تستخدم ميزات الأمان المحمية بواسطة VBS، يجب على العملاء عدم تعطيل HT.

-

بالنسبة للإصدار Windows 10 1511 وWindows Server 2012 R2 والأنظمة السابقة التي تعمل بنظام Hyper-V، يجب على العملاء التفكير في تعطيل HT للتخفيف من المخاطر.

تختلف الخطوات المطلوبة لتعطيل HT من OEM إلى OEM. ومع ذلك، فإنها عادة ما تكون جزءا من BIOS أو أدوات إعداد البرامج الثابتة والتكوين.

كما قدمت Microsoft القدرة على تعطيل تقنية Hyper-Threading من خلال إعداد برنامج إذا كان من الصعب أو المستحيل تعطيل HT في BIOS أو أدوات إعداد البرامج الثابتة والتكوين. يعد إعداد البرنامج لتعطيل HT ثانويا لإعداد BIOS أو البرنامج الثابت ويتم تعطيله بشكل افتراضي (بمعنى أن HT سيتبع إعداد BIOS أو البرنامج الثابت). لمعرفة المزيد حول هذا الإعداد وكيفية تعطيل HT باستخدامه، راجع المقالة التالية:

4072698 إرشادات Windows Server للحماية من الثغرات الأمنية في القناة الجانبية للتنفيذ التخميني

عندما يكون ذلك ممكنا، يوصى بتعطيل HT في BIOS أو البرنامج الثابت للحصول على أقوى ضمان بتعطيل HT.

ملاحظة: سيؤدي تعطيل hyperthreading إلى تقليل الذاكرات الأساسية لوحدة المعالجة المركزية. يمكن أن يكون لهذا تأثير على الميزات التي تتطلب الحد الأدنى من الذاكرات الأساسية لوحدة المعالجة المركزية لتعمل. على سبيل المثال، حماية التطبيقات Windows Defender (WDAG).

التخفيف من المخاطر D

تمكين مجدول الذاكرة الأساسية Hyper-V وتعيين عدد مؤشرات ترابط أجهزة الجهاز الظاهري لكل نواة إلى 2

ملاحظة: تنطبق خطوات التخفيف هذه فقط على إصدارات Windows Server 2016 Windows 10 قبل الإصدار 1809. يتم تمكين المجدول الأساسي بشكل افتراضي على Windows Server 2019 والإصدار Windows 10 1809.

يعد استخدام المجدول الأساسي عملية من مرحلتين تتطلب منك أولا تمكين المجدول على مضيف Hyper-V ثم تكوين كل جهاز ظاهري للاستفادة منه عن طريق تعيين عدد مؤشرات ترابط الأجهزة لكل نواة إلى اثنين (2).

يعد المجدول الأساسي Hyper-V الذي تم تقديمه في Windows Server 2016 والإصدار Windows 10 1607 بديلا جديدا لمنطق المجدول الكلاسيكي. يوفر المجدول الأساسي انخفاضا في الأداء لأحمال العمل داخل الأجهزة الظاهرية التي تعمل على مضيف Hyper-V ممكن بواسطة HT.

للحصول على شرح مفصل لمجدول Hyper-V الأساسي وخطوات تمكينه، راجع مقالة Windows IT Pro Center التالية:

فهم واستخدام أنواع مجدول Hyper-V hypervisor

لتمكين المجدول الأساسي Hyper-V على Windows Server 2016 أو Windows 10، أدخل الأمر التالي:

bcdedit /set HypervisorSchedulerType core

بعد ذلك، حدد ما إذا كنت تريد تكوين عدد مؤشرات ترابط أجهزة جهاز ظاهري معين لكل نواة إلى اثنين (2). إذا قمت بكشف حقيقة أن المعالجات الظاهرية مترابطة ترابطا تشعبيا لجهاز ظاهري ضيف، يمكنك تمكين المجدول في نظام تشغيل الجهاز الظاهري، وكذلك أحمال عمل الجهاز الظاهري، لاستخدام HT في جدولة العمل الخاصة بهم. للقيام بذلك، أدخل أمر PowerShell التالي، حيث <VMName> هو اسم الجهاز الظاهري:

Set-VMProcessor -VMName <VMName> -HwThreadCountPerCore 2

التخفيف من المخاطر E

تمكين التخفيف من المخاطر للنصائح CVE-2017-5715 وCVE-2017-5754 وCVE-2019-11135

ملاحظة: يتم تمكين عوامل التخفيف هذه بشكل افتراضي على أنظمة تشغيل عميل Windows Server 2019 وWindows.

لتمكين التخفيف من المخاطر للنصائح CVE-2017-5715 وCVE-2017-5754 وCVE-2019-11135، استخدم الإرشادات الواردة في المقالات التالية:

4072698 إرشادات Windows Server للحماية من الثغرات الأمنية في القناة الجانبية للتنفيذ التخميني

ملاحظة: تتضمن عوامل التخفيف هذه التخفيف من مخاطر بتات الصفحة الآمنة وتمكينها تلقائيا لنواة Windows وأيضا للتخفيفات الموضحة في CVE-2018-3620. للحصول على شرح مفصل للتخفيف من مخاطر بت إطار الصفحة الآمنة، راجع مقالة مدونة & Security Research التالية:

مراجع

إرشادات للتخفيف من الثغرات الأمنية في القناة الجانبية للتنفيذ التخميني في Azure

المنتجات المذكورة في هذه المقالة للجهات الأخرى تابعة لشركات مستقلة عن Microsoft. نحن لا نقدم أي ضمان، ضمني أو غير ذلك، حول أداء أو موثوقية هذه المنتجات.

نحن نقدم معلومات جهة اتصال خارجية لمساعدتك في العثور على الدعم التقني. قد تتغير معلومات الاتصال هذه بدون إشعار. نحن لا نضمن دقة معلومات جهة الاتصال هذه التابعة لجهة خارجية.