Резюме

Като последващо действие по проблема с агента CrowdStrike Falcon, който засяга клиентите и сървърите на Windows, ние пуснахме актуализиран инструмент за възстановяване с две опции за поправка, за да помогнем на ИТ администраторите да ускорят процеса на поправка. Инструментът автоматизира ръчните стъпки в KB5042421 (клиент) и KB5042426 (сървър).. Изтеглете подписания Microsoft Recovery Tool от центъра на Microsoft за изтегляния. Можете да използвате инструмента за възстановяване на клиенти, сървъри и виртуални машини (VM) на Windows.

Има две опции за поправка:

-

Възстановяване от Windows PE: тази опция използва носител за зареждане, който автоматизира поправката на устройството.

-

Възстановяване от безопасен режим: тази опция използва носител за стартиране за засегнатите устройства, за да стартира в безопасен режим. След това администраторът може да влезе с акаунт с локални административни привилегии и да изпълни стъпките за отстраняване.

Определете коя опция да използвате

Тази опция за възстановяване от Windows PE бързо и директно възстановява системи и не изисква локални администраторски привилегии. Ако устройството използва BitLocker, може да се наложи ръчно да въведете ключа за възстановяване на BitLocker, преди да можете да поправите засегната система.

Ако използвате решение за шифроване на диска, което не е на Microsoft, вижте указанията на този доставчик. Те трябва да предоставят опции за възстановяване на устройството, така че да можете да изпълните скрипта за отстраняване от Windows PE.

Тази опция за възстановяване от безопасен режим може да разреши възстановяване на устройства с BitLocker, без да се изисква въвеждане на ключове за възстановяване на BitLocker. Имате нужда от достъп до акаунт с локални права на администратор на устройството.

Използвайте тази опция за устройства в следните ситуации:

-

Използва само TPM протектори.

-

Дискът не е шифрован.

-

Ключът за възстановяване на BitLocker е неизвестен.

Ако устройството използва TPM+ПИН защити с BitLocker, потребителят или ще трябва да въведе ПИН кода, или трябва да използвате ключа за възстановяване на BitLocker.

Ако BitLocker не е разрешен, тогава потребителят трябва да влезе само с акаунт с локални права на администратор.

Ако използвате решение за шифроване на диска, което не е на Microsoft, вижте указанията на този доставчик. Те трябва да предоставят опции за възстановяване на устройството, така че да можете да изпълните скрипта за отстраняване от безопасен режим.

Допълнителни съображения

Въпреки че опцията за USB е предпочитана, някои устройства може да не поддържат USB връзки. За тези ситуации вижте раздела за това как да използвате среда за изпълнение на предварително стартиране (PXE) за възстановяване.

Ако устройството не може да се свърже с PXE мрежа и USB не е опция, опитайте стъпките ръчно в следните статии:

В противен случай повторното активиране на устройството може да е решение.

С всяка опция за възстановяване първо я тествайте на няколко устройства, преди да я използвате широко във вашата среда.

Създаване на стартов носител

Предварителни изисквания за създаване на стартов носител

-

64-битов клиент на Windows с най-малко 8 ГБ свободно пространство, на който можете да изпълните инструмента, за да създадете стартовото USB устройство.

-

Административни привилегии на клиента на Windows от предварителния компонент No 1.

-

USB устройство с минимален размер 1 ГБ и не по-голямо от 32 ГБ. Инструментът изтрива всички съществуващи данни на това устройство и ги форматира автоматично във FAT32.

Инструкции за създаване на стартов носител

За да създадете носител за възстановяване, от 64-битов клиент на Windows в предварителния компонент No1 използвайте следните стъпки:

-

Изтеглете подписания Microsoft Recovery Tool от центъра на Microsoft за изтегляния.

-

Извлечете скрипта на PowerShell от изтегления файл.

-

Отворете Windows PowerShell като администратор и изпълнете следния скрипт: MsftRecoveryToolForCS.ps1

-

Инструментът изтегля и инсталира Windows Assessment and Deployment Kit (Windows ADK). Този процес може да отнеме няколко минути, за да завърши.

-

Изберете една от двете опции за възстановяване на засегнатите устройства: Windows PE или безопасен режим.

-

Ако желаете, изберете директория, която съдържа файлове на драйвери, които да импортирате в системния образ за възстановяване. Препоръчваме ви да изберете N, за да пропуснете тази стъпка.

-

Инструментът импортира всички SYS и INI файлове рекурсивно в указаната директория.

-

Някои устройства, като например устройства Surface, може да се нуждаят от допълнителни драйвери за въвеждане от клавиатурата.

-

-

Изберете опцията за генериране на ISO файл или USB устройство за съхранение.

-

Ако изберете опцията ЗА USB:

-

Поставете USB устройството, когато получите подкана и въведете буквата на устройството.

-

След като инструментът завърши създаването на USB устройството, го премахнете от клиента на Windows.

-

Инструкции за използване на опцията за възстановяване

Ако сте създали мултимедия в предишните стъпки за Windows PE, използвайте тези инструкции на засегнатите устройства.

Предварителни изисквания за използване на стартов носител за възстановяване на Windows PE

-

Може да ви е необходим ключът за възстановяване на BitLocker за всяко устройство с BitLocker и засегнатото устройство.

-

Ако засегнатото устройство използва TPM+ПИН протектори и не знаете ПИН кода за устройството, може да ви е необходим ключът за възстановяване.

-

Инструкции за използване на стартов носител за възстановяване на Windows PE

-

Поставете USB клавиша в засегнато устройство.

-

Извършете рестартиране на устройството.

-

По време на рестартирането натиснете F12, за да получите достъп до менюто за стартиране на BIOS.

Забележка: Някои устройства може да използват друга клавишна комбинация за достъп до менюто за стартиране на BIOS. Следвайте конкретните инструкции за устройството.

-

От менюто за стартиране на BIOS изберете Стартиране от USB и продължете. Инструментът се изпълнява.

-

Ако BitLocker е разрешен, потребителят ще бъде подканен да използва ключа за възстановяване на BitLocker. Включвайте тиретата (-), когато въвеждате ключа за възстановяване на BitLocker. За повече информация относно опциите за ключ за възстановяване вижте Къде да потърсите вашия ключ за възстановяване на BitLocker.

Забележка: За решения за шифроване на устройства, които не са на Microsoft, следвайте стъпките, предоставени от доставчика, за да получите достъп до устройството.

-

Ако BitLocker не е разрешен на устройството, все още може да получите подкана за ключа за възстановяване на BitLocker. Натиснете Enter , за да пропуснете и да продължите.

-

-

Инструментът изпълнява стъпките за отстраняване, както е препоръчано от CrowdStrike.

-

След като завършите, премахнете USB устройството и рестартирайте устройството нормално.

Ако сте създали мултимедия в предишните стъпки за безопасен режим, използвайте тези инструкции на засегнатите устройства.

Предварителни изисквания за използване на стартов носител за възстановяване на безопасен режим

-

Достъп до локалния акаунт на администратор .

-

Ако засегнатото устройство използва bitLocker TPM+ПИН протектори и не знаете ПИН кода за устройството, може да ви е необходим ключът за възстановяване на BitLocker.

Инструкции за използване на стартов носител за възстановяване на безопасен режим

-

Поставете USB клавиша в засегнато устройство.

-

Извършете рестартиране на устройството.

-

По време на рестартирането натиснете F12, за да получите достъп до менюто за стартиране на BIOS.

Забележка: Някои устройства може да използват друга клавишна комбинация за достъп до менюто за стартиране на BIOS. Следвайте конкретните инструкции за устройството.

-

От менюто за стартиране на BIOS изберете Стартиране от USB и продължете.

-

Инструментът се изпълнява и се появява следното съобщение:Този инструмент ще конфигурира тази машина да се стартира в безопасен режим. ПРЕДУПРЕЖДЕНИЕ: В някои случаи може да се наложи да въведете ключ за възстановяване на BitLocker, след като се изпълнява.

-

Натиснете произволен клавиш, за да продължите. Появява се следното съобщение:Вашият компютър е конфигуриран да стартира в безопасен режим сега.

-

Натиснете произволен клавиш, за да продължите. Устройството се рестартира в безопасен режим.

-

Изпълнете repair.cmd от корена на мултимедийния диск. Скриптът изпълнява стъпките за отстраняване, както е препоръчано от CrowdStrike.

-

Появява се следното съобщение:Този инструмент ще премахне засегнатите файлове и ще възстанови нормалната конфигурация на зареждане. ПРЕДУПРЕЖДЕНИЕ: В някои случаи може да ви е необходим ключ за възстановяване на BitLocker. ПРЕДУПРЕЖДЕНИЕ: Този скрипт трябва да се изпълнява в команден прозорец с администраторски права.

-

Натиснете произволен клавиш, за да продължите. Скриптът се изпълнява и възстановява нормалния режим на зареждане.

-

След като инструментът завърши успешно, се появява следното съобщение:Успех. Системата вече ще се рестартира.

-

Натиснете произволен клавиш, за да продължите. Устройството се рестартира нормално.

Използване на носител за възстановяване на виртуални машини на Hyper-V

Можете да използвате носителя за възстановяване, за да коригирате засегнатите виртуални машини (VM) на Hyper-V. Когато създавате стартов носител, изберете опцията за генериране на ISO файл.

Забележка: За виртуални машини, които не са Hyper-VM, следвайте инструкциите, предоставени от доставчика на софтуера за управление, за да използвате носител за възстановяване.

Инструкции за възстановяване на виртуални машини на Hyper-V

-

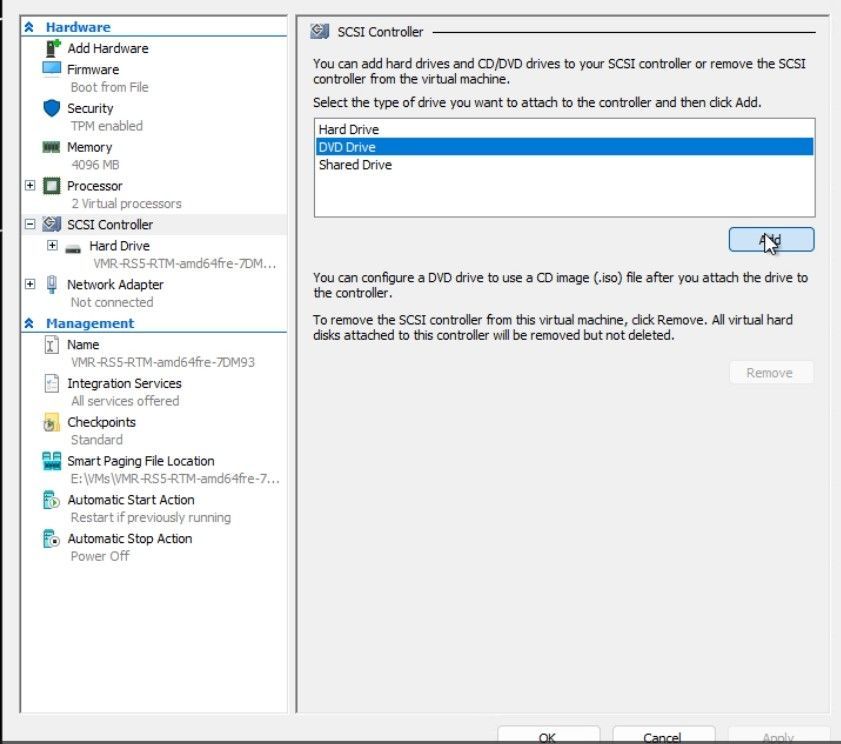

На засегната VM добавете DVD устройство под настройките на Hyper-V > SCSI controller.

-

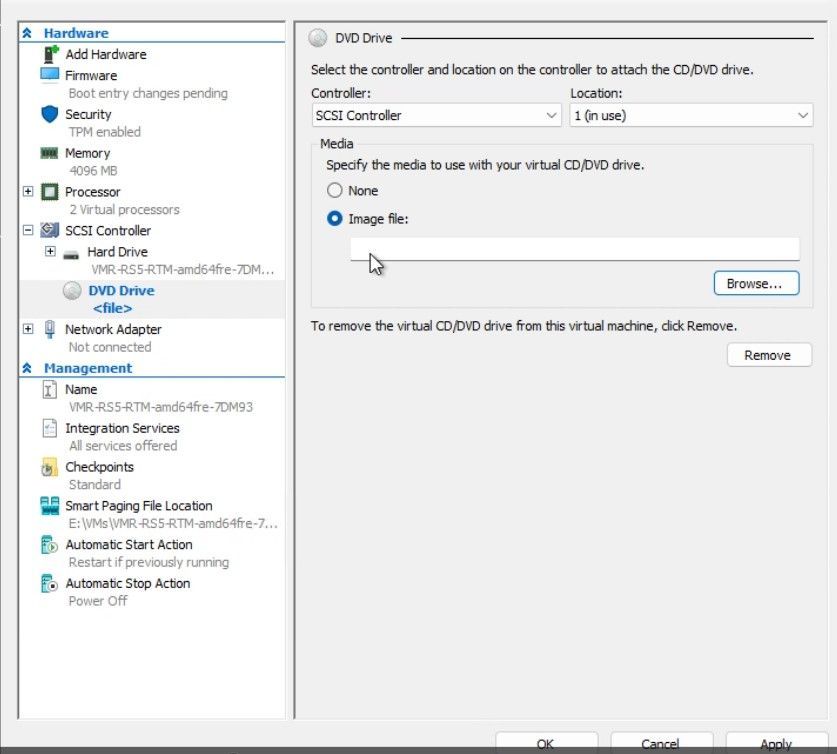

Отидете до ISO за възстановяване и го добавете като файл с изображение под "Настройки на Hyper-V " > "SCSI контролер" > "DVD устройство".

-

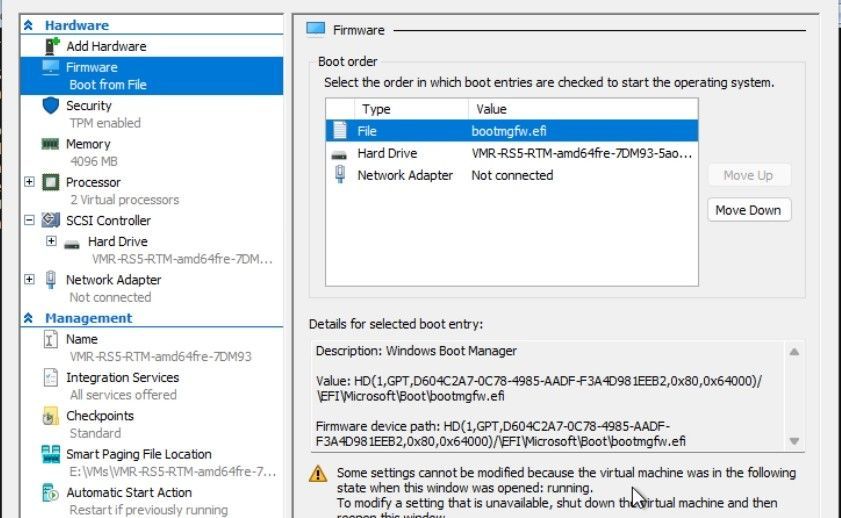

Обърнете внимание на текущия ред на зареждане , така че да можете да го възстановите ръчно по-късно. Долното изображение е пример за ред на зареждане, който може да е различен от конфигурацията на вашата виртуална машина.

-

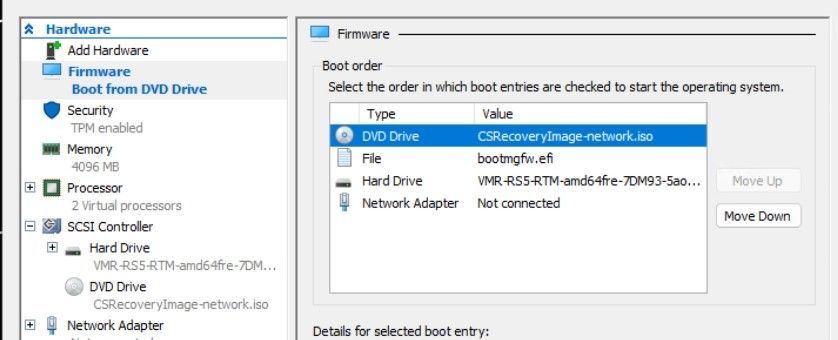

Променете реда за зареждане , за да преместите DVD устройството като първи запис за стартиране.

-

Стартирайте VM и натиснете произволен клавиш, за да продължите зареждането на ISO изображението.

-

В зависимост от начина, по който сте създали носителя за възстановяване, следвайте допълнителните стъпки , за да използвате опциите за възстановяване на Windows PE или безопасен режим .

-

Задайте реда за зареждане обратно до първоначалните настройки за стартиране от настройките на Hyper-V на VM.

-

Рестартирайте виртуалната машина нормално.

Използване на PXE за възстановяване

За повечето клиенти другите опции за възстановяване ще ви помогнат да възстановите вашите устройства. Ако обаче устройствата не могат да използват опцията за възстановяване от USB, например поради правила за защита или наличност на порт, ИТ администраторите могат да използват PXE за отстраняване на проблеми.

За да използвате това решение, можете да използвате образа във формат WINDOWS Imaging Format (WIM), който инструментът за възстановяване на Microsoft създава в съществуваща PXE среда. Засегнатите устройства трябва да са в същата мрежова подмрежа като съществуващия PXE сървър.

Като алтернатива можете да използвате подхода към PXE сървъра, очертан по-долу. Тази опция работи най-добре, когато можете лесно да преместите PXE сървъра от подмрежа в подмрежа с цел отстраняване на грешки.

Предварителни изисквания за възстановяване на PXE

-

64-битово устройство с Windows, което хоства изображението за стартиране. Това устройство се нарича "PXE сървър".

-

PXE сървърът може да се изпълнява на всяка поддържана клиентска 64-битова ОС на Windows.

-

PXE сървърът трябва да има интернет достъп, за да изтегли инструмента Microsoft PXE от центъра на Microsoft за изтегляния. Можете също да го копирате на PXE сървъра от друга система във вашата мрежа.

-

PXE сървърът трябва да има правила за входяща защитна стена, създадени за UDP портове 67, 68, 69, 547 и 4011. Изтегленият PXE инструмент (MSFTPXEToolForCS.exe) актуализира настройките на защитната стена на Windows на PXE сървъра. Ако PXE сървърът използва решение, което не е на Microsoft защитна стена, създайте правила според препоръките им.

Забележка: Този скрипт не изчиства правилата за защитната стена. Трябва да премахнете тези правила за защитната стена, след като завърши възстановяването. За да премахнете тези правила от защитната стена на Windows, отворете Windows PowerShell като администратор и изпълнете следната команда: MSFTPXEInitToolForCS.ps1 изчистите

-

Административни привилегии за изпълнение на PXE инструмента.

-

PXE сървърът изисква Microsoft Visual C++ Redistributable. Изтеглете и инсталирайте най-новата версия.

-

-

Засегнатите устройства с Windows трябва да са в същата подмрежа като PXE сървъра. Те трябва да са с твърда връзка, вместо да използват Wi-Fi мрежа.

Конфигуриране на PXE сървъра

-

Изтеглете инструмента Microsoft PXE от центъра на Microsoft за изтегляния. Извлечете съдържанието на пощенския архив във всяка директория. Съдържа всички необходими файлове.

-

Отворете Windows PowerShell като администратор. Променете до директорията, където сте извлекли файловете, и изпълнете следната команда: MSFTPXEInitToolForCS.ps1

-

Скриптът сканира за инсталирането на Windows ADK и Windows PE Add-On на PXE сървъра. Ако не са инсталирани, скриптът ги инсталира. За да продължите с инсталирането, прегледайте и приемете лицензионните условия.

-

Скриптът генерира скриптовете за отстраняване и създава валидно изображение за стартиране.

-

Ако е необходимо, приемете подканата и предоставете път, който съдържа файловете на драйвера. Може да се изискват файлове на драйвери за клавиатури или устройства за съхранение на дискове. По принцип няма нужда да добавяте драйвери. Ако не ви трябват допълнителни файлове на драйвери, изберете N.

-

Можете да конфигурирате PXE сървъра да предоставя изображение за отстраняване по подразбиране или изображение на безопасен режим. Ще видите следните подкани:1. Стартирайте winPE, за да коригирате проблема. Той изисква въвеждане на ключ за възстановяване на BitLocker, ако системният диск е шифрован с BitLocker. 2. Стартирайте, за да WinPE конфигурирате безопасен режим и изпълнете командата за поправка, след като влезете в безопасен режим. Тази опция е по-малко вероятно да изисква ключ за възстановяване на BitLocker, ако системният диск е шифрован с BitLocker.

-

Скриптът генерира необходимите файлове за разпространение и предоставя пътя, където копира инструмента на PXE сървъра.

-

-

Проверете отново задължителните компоненти за възстановяване на PXE, особено Microsoft Visual C++ Redistributable.

-

От конзолата на PowerShell като администратор преминете към директорията, където се копира инструментът на PXE сървъра, и изпълнете следната команда, за да стартирате процеса на слушателя: .\MSFTPXEToolForCS.exe

-

Няма да виждате допълнителни отговори, тъй като PXE сървърът обработва връзките. Не затваряйте този прозорец, тъй като това ще спре PXE сървъра.

-

Можете да наблюдавате напредъка на PXE сървъра в MSFTPXEToolForCS.log файл в същата директория.

Забележка: Ако искате да изпълните няколко PXE сървъра за различни подмрежи, копирайте директорията с инструмента за PXE сървър и изпълнете отново стъпки 3 & 4.

-

Допълнителна информация относно PXE

Използване на PXE за възстановяване на засегнато устройство

Засегнатото устройство трябва да е в същата подмрежа като PXE сървъра. Ако устройствата са в различни подмрежи, конфигурирайте IP помощниците във вашата мрежова среда, за да разрешите откриването на PXE сървъра.

Ако засегнатото устройство не е конфигурирано за PXE стартиране, изпълнете следните стъпки:

-

На засегнатото устройство получете достъп до менюто BIOS\UEFI .

-

Това действие е различно при различните модели и производители. Вижте документацията, предоставена от производителя на оригиналното оборудване за специфичния модел на устройството.

-

Често срещаните опции за достъп до BIOS\UEFI включват натискане на клавиш като F2, F12, DEL или ESC по време на последователността на стартиране.

-

-

Уверете се, че стартирането на мрежата е разрешено на устройството. За допълнителни указания вижте документацията от производителя на устройството.

-

Конфигуриране на опцията за стартиране на мрежата като приоритет на първото стартиране.

-

Запишете новите настройки. Рестартирайте устройството, за да се приложат настройките и да се стартира от PXE.

Когато PXE зареждане на засегнатото устройство, поведението ще зависи от това дали сте избрали Windows PE, или носител за възстановяване на безопасен режим за PXE сървъра.

За повече информация относно тези опции вж. допълнителните стъпки за използване на Windows PE или опциите за възстановяване на безопасен режим.

-

За опцията за възстановяване на Windows PE потребителят се подканва да стартира Windows PE и скриптът за отстраняване на грешки се изпълнява автоматично.

-

За опцията за възстановяване на безопасен режим устройството се зарежда в безопасен режим. Потребителят трябва да влезе с локалния акаунт на администратор и ръчно да изпълни скрипта.

-

В безопасен режим и влизане като локален администратор отворете Windows PowerShell като администратор.

-

Изпълнете следните команди:del %SystemRoot%\System32\drivers\CrowdStrike\C-00000291*.sys bcdedit /deletevalue {current} safeboot shutdown -r -t 00

-

След като завършите, рестартирайте устройството нормално, като отговорите на подканата на екрана. Получете достъп до менюто на BIOS\UEFI и актуализирайте реда за зареждане, за да премахнете PXE зареждането.

Контакт с тълпата

Ако след като изпълните стъпките по-горе, ако все още имате проблеми с влизането в устройството си, се свържете с CrowdStrike за допълнителна помощ.

Допълнителна информация

За повече информация относно проблема, засягащ клиенти и сървъри на Windows, изпълняващи агента CrowdStrike Falcon, вижте следните ресурси:

-

Голямо разнообразие от информация за Windows е налична от изправността на изданието на Windows (aka.ms/WRH).

-

Подробни стъпки за възстановяване са налични в следните статии:

-

Клиентите на компютър в облака на Windows 365 могат да се опитат да възстановят компютъра си в облака до известно добро състояние преди издаването на актуализацията (19 юли 2024 г.). За повече информация вижте една от следните статии:

-

За виртуални машини с Windows, които се изпълняват на Microsoft Azure, следвайте стъпките за смекчаване в състоянието на Azure.

-

Допълнителни подробности от CrowdStrike са достъпни от центъра за отстраняване на проблеми с CrowdStrike и насоки: Актуализация на съдържание falcon за хостове на Windows.

-

Публикацията в блога за успех на клиентите на Microsoft Intune за инструмента за възстановяване има коментари от други ИТ администратори, които може да са полезни.

Справочни материали

Продуктите на трети лица, които са упоменати в тази статия, се произвеждат от фирми, които са независими от Microsoft. Не предоставяме никаква подразбираща се или друга гаранция относно производителността или надеждността на тези продукти.

Предоставяме информация за връзка с трети лица, за да Ви помогнем да намерите техническа поддръжка. Тази информация за връзка може да се промени без предизвестие. Не гарантираме точността на тази информация за връзка с трети лица.