Původní datum publikování: úterý 11. července 2025

ID znalostní báze: 5064479

V tomto článku:

Úvod

Tento článek obsahuje přehled chystaných změn funkcí auditování NTLM (NTLM) v Windows 11, verze 24H2 a Windows Server 2025. Tato vylepšení jsou navržená tak, aby zvýšila přehled o aktivitě ověřování protokolem NTLM, což správcům umožňuje určit identitu uživatelů, důvody použití protokolu NTLM a konkrétní umístění, ve kterých se protokol NTLM používá v rámci prostředí. Rozšířené auditování podporuje vylepšené monitorování zabezpečení a identifikaci starších závislostí ověřování.

Účel změn auditování NTLM

Ověřování NTLM se i nadále vyskytuje v různých podnikových scénářích, často kvůli starším aplikacím a konfiguracím. S oznámením o vyřazení protokolu NTLM a budoucím zakázání (viz blog Windows IT o vývoji ověřování systému Windows) mají aktualizované funkce auditování pomoct správcům při identifikaci využití protokolu NTLM, porozumění vzorům používání a zjišťování potenciálních bezpečnostních rizik, včetně použití NTLMv1 (NTLMv1).

Protokoly auditování NTLM

Windows 11 verze 24H2 a Windows Server 2025 zavádějí nové funkce protokolování auditu NTLM pro klienty, servery a řadiče domény. Každá komponenta generuje protokoly, které poskytují podrobné informace týkající se událostí ověřování NTLM. Tyto protokoly najdete v Prohlížeč událostí v části Protokoly aplikací a služeb > Microsoft > Windows > NTLM > provozní.

V porovnání se stávajícími protokoly auditování NTLM umožňují nové vylepšené změny auditování správcům odpovědět na otázky Kdo, Proč a Kde:

-

Kdo používá NTLM, včetně účtu a procesu na počítači

-

Proč bylo místo moderních ověřovacích protokolů, jako je Kerberos, zvoleno ověřování NTLM.

-

Kde probíhá ověřování NTLM, včetně názvu počítače a IP adresy počítače.

Vylepšené auditování protokolu NTLM také poskytuje informace o využití protokolu NTLMv1 pro klienty a servery a také o využití protokolu NTLMv1 protokolované řadičem domény.

správa Zásady skupiny

Nové funkce auditování NTLM se dají konfigurovat prostřednictvím aktualizovaných nastavení Zásady skupiny. Správci můžou pomocí těchto zásad určit, které události ověřování NTLM se budou auditovat, a spravovat chování auditování mezi klienty, servery a řadiči domény podle potřeby jejich prostředí.

Ve výchozím nastavení jsou události povolené.

-

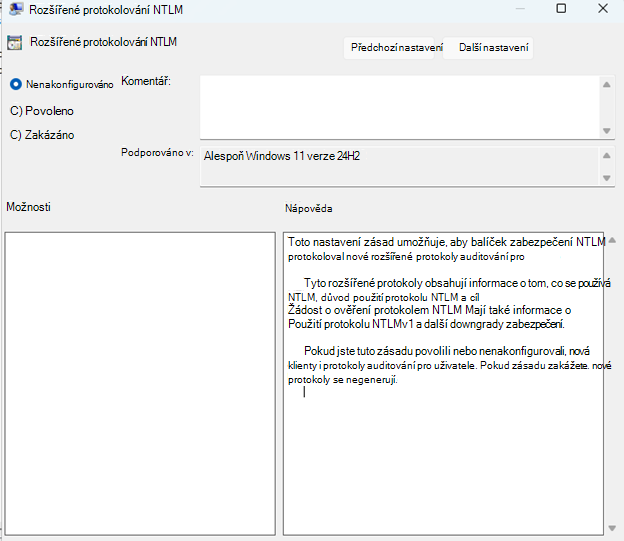

V případě protokolování klienta a serveru jsou události řízeny prostřednictvím zásad Rozšířené protokolování NTLM v části Šablony pro správu > Systém > NTLM.

-

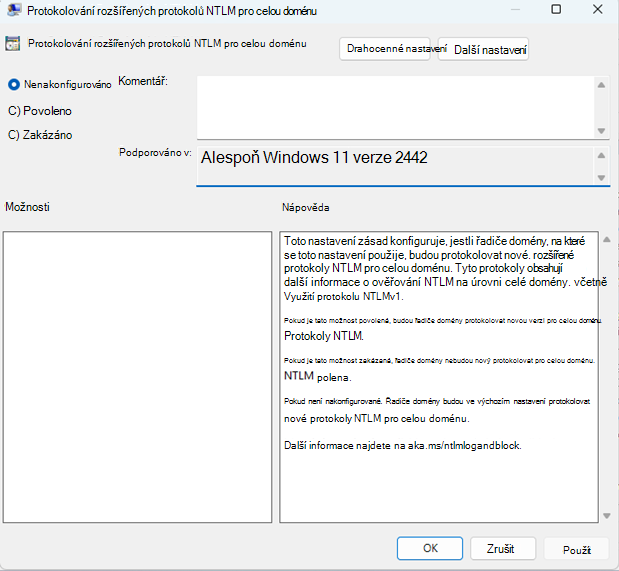

Pro protokolování na řadiči domény se události řídí prostřednictvím zásady Protokoly PROTOKOLU NTLM s rozšířeným protokolem pro celou doménu v části Šablony pro správu > Systém > Netlogon.

Úrovně auditu

Každý protokol auditu NTLM je rozdělený na dvě různá ID událostí se stejnými informacemi, které se liší pouze podle úrovně události:

-

Informace: Označuje standardní události NTLM, jako je ověřování NT LAN Manager verze 2 (NTLMv2), kde není zjištěno žádné snížení zabezpečení.

-

Upozornění: Označuje downgrade zabezpečení PROTOKOLU NTLM, například použití protokolu NTLMv1. Tyto události zvýrazňují nezabezpečené ověřování. Událost může být označena jako "Upozornění" pro instance, jako je například následující:

-

Použití protokolu NTLMv1 zjištěné klientem, serverem nebo řadičem domény.

-

Rozšířená ochrana pro ověřování je označená jako nepodporovaná nebo nezabezpečená (další informace najdete v tématu KB5021989: Rozšířená ochrana pro ověřování).

-

Některé funkce zabezpečení PROTOKOLU NTLM, například kontrola integrity zpráv (MIC), se nepoužívají.

-

Protokoly klientů

Nové protokoly auditu zaznamenávají odchozí pokusy o ověření protokolem NTLM. Tyto protokoly poskytují podrobnosti o aplikacích nebo službách, které iniciují připojení NTLM, spolu s relevantními metadaty pro jednotlivé žádosti o ověření.

Protokolování klienta má jedinečné pole Id/důvod použití, které zvýrazňuje, proč se použilo ověřování NTLM.

|

ID |

Popis |

|

0 |

Neznámý důvod. |

|

1 |

Protokol NTLM byl volán přímo volající aplikací. |

|

2 |

Ověřování místního účtu |

|

3 |

REZERVOVÁNO, aktuálně se nepoužívá. |

|

4 |

Ověřování cloudového účtu |

|

5 |

Cílový název chyběl nebo byl prázdný. |

|

6 |

Cílový název nelze přeložit protokolem Kerberos ani jinými protokoly. |

|

7 |

Cílový název obsahuje IP adresu. |

|

8 |

Cílový název byl ve službě Active Directory duplikován. |

|

9 |

S řadičem domény nelze vytvořit žádný pohled. |

|

10 |

Protokol NTLM byl volán prostřednictvím rozhraní zpětné smyčky. |

|

11 |

Protokol NTLM byl volán s relací null. |

|

Protokol událostí |

Microsoft-Windows-NTLM/Operational |

|

ID události |

4020 (informace), 4021 (upozornění) |

|

Zdroj události |

NTLM |

|

Text události |

Tento počítač se pokusil ověřit vzdálený prostředek prostřednictvím protokolu NTLM. Informace o procesu: Název procesu: název <> PiD procesu: <piD> Informace o klientovi: Uživatelské jméno: <uživatelské jméno> Doména: <název domény> Název hostitele: <název hostitele> typ Sign-On: <jeden Sign-On / dodávaná creds> Informace o cíli: Cílový počítač: <název počítače> Cílová doména: <> domény počítače Cílový prostředek: <hlavní název služby (SPN) > Cílová IP adresa: <IP adresa> Název cílové sítě: <název sítě> Využití NTLM: ID důvodu: id <využití> Důvod: <důvod použití> Zabezpečení NTLM: Vyjednané příznaky: <Flags> Verze NTLM: <NTLMv2 / NTLMv1> Stav klíče relace: < Je k dispozici / Chybí> Vazba kanálu: podporováno < / nepodporováno> Vazba služby: <hlavní název služby (SPN) > Stav mikrofonu: < chráněná nebo nechráněná> AvFlags: <NTLM Flags> AvFlags String: <NTLM Flag String> Další informace najdete v tématu aka.ms/ntlmlogandblock. |

Protokoly serveru

Nové protokoly auditu zaznamenávají příchozí pokusy o ověření protokolem NTLM. Tyto protokoly poskytují podobné podrobnosti o ověřování NTLM jako protokoly klienta a také o tom, jestli ověřování NTLM proběhlo úspěšně nebo ne.

|

Protokol událostí |

Microsoft-Windows-NTLM/Operational |

|

ID události |

4022 (informace), 4023 (upozornění) |

|

Zdroj události |

NTLM |

|

Text události |

Vzdálený klient používá k ověření na této pracovní stanici protokol NTLM. Informace o procesu: Název procesu: název <> PiD procesu: <piD> Informace o vzdáleném klientovi: Uživatelské jméno:> uživatelské jméno klienta < Doména:> domény klienta < Klientský počítač: <název klientského počítače> IP adresa klienta: <> IP adresy klienta Název sítě klienta: <název klientské sítě> Zabezpečení NTLM: Vyjednané příznaky: <Flags> Verze NTLM: <NTLMv2 / NTLMv1> Stav klíče relace: < Je k dispozici / Chybí> Vazba kanálu: podporováno < / nepodporováno> Vazba služby: <hlavní název služby (SPN) > Stav mikrofonu: < chráněná nebo nechráněná> AvFlags: <NTLM Flags> AvFlags String: <NTLM Flag String> Stav: <stavový kód> Stavová zpráva: <řetězec stavu> Další informace najdete v tématu aka.ms/ntlmlogandblock |

Protokoly řadiče domény

Řadiče domény těží z vylepšeného auditování protokolu NTLM s novými protokoly, které zaznamenávají úspěšné i neúspěšné pokusy o ověření protokolem NTLM pro celou doménu. Tyto protokoly podporují identifikaci využití protokolu NTLM mezi doménami a upozorňují správce na potenciální downgrady zabezpečení ověřování, jako je ověřování NTLMv1.

V závislosti na následujících scénářích se vytvářejí různé protokoly řadiče domény:

Pokud klientský účet i serverový počítač patří do stejné domény, vytvoří se protokol podobný následujícímu:

|

Protokol událostí |

Microsoft-Windows-NTLM/Operational |

|

ID události |

4032 (informace), 4033 (upozornění) |

|

Zdroj události |

Security-Netlogon |

|

Text události |

Řadič domény <název řadiče domény> zpracoval přesměrovaný požadavek na ověřování NTLM pocházející z této domény. Informace o klientovi: Název klienta: <uživatelské jméno> Doména klienta: <> domény Klientský počítač: <> klientské pracovní stanice Informace o serveru: Název serveru:> název počítače <serveru Doména serveru:> domény <serveru IP adresa serveru: <Server IP> Operační systém serveru:> operačního systému <serveru Zabezpečení NTLM: Vyjednané příznaky: <Flags> Verze NTLM: <NTLMv2 / NTLMv1> Stav klíče relace: < Je k dispozici / Chybí> Vazba kanálu: podporováno < / nepodporováno> Vazba služby: <hlavní název služby (SPN) > Stav mikrofonu: < chráněná nebo nechráněná> AvFlags: <NTLM Flags> AvFlags String: <NTLM Flag String> Stav: <stavový kód> Stavová zpráva: <řetězec stavu> Další informace najdete v tématu aka.ms/ntlmlogandblock |

Pokud účet klienta a server patří do různých domén, bude mít řadič domény různé protokoly v závislosti na tom, jestli řadič domény patří do domény, ve které se nachází klient (iniciuje ověřování), nebo kde se nachází server (přijímá ověřování):

Pokud server patří do stejné domény jako řadič domény, který zpracovává ověřování, vytvoří se protokol podobný protokolu stejné domény.

Pokud klientský účet patří do stejné domény jako řadič domény, který zpracovává ověřování, vytvoří se protokol podobný následujícímu:

|

Protokol událostí |

Microsoft-Windows-NTLM/Operational |

|

ID události |

4030 (informace), 4031 (upozornění) |

|

Zdroj události |

Security-Netlogon |

|

Text události |

Řadič domény <název řadiče domény> zpracoval přesměrovaný požadavek na ověřování NTLM pocházející z této domény. Informace o klientovi: Název klienta: <uživatelské jméno> Doména klienta: <> domény Klientský počítač: <> klientské pracovní stanice Informace o serveru: Název serveru:> název počítače <serveru Doména serveru:> domény <serveru Přeposlaný z: Typ zabezpečeného kanálu: <> informací o zabezpečeném kanálu Netlogon Vzdálený název: <> názvu počítače řadiče domény mezi doménou Vzdálená doména: <> mezi doménovými názvy Vzdálená IP adresa: <IP> mezi doménovými řadiči domény Zabezpečení NTLM: Vyjednané příznaky: <Flags> Verze NTLM: <NTLMv2 / NTLMv1> Stav klíče relace: < Je k dispozici / Chybí> Vazba kanálu: podporováno < / nepodporováno> Vazba služby: <hlavní název služby (SPN) > Stav mikrofonu: < chráněná nebo nechráněná> AvFlags: <NTLM Flags> AvFlags String: <NTLM Flag String> Stav: <stavový kód> Další informace najdete v tématu aka.ms/ntlmlogandblock |

Vztah mezi novými a existujícími událostmi NTLM

Nové události PROTOKOLU NTLM jsou vylepšením oproti stávajícím protokolům NTLM, jako je zabezpečení sítě: Omezení ověřování NTLM Audit protokolu NTLM v této doméně. Rozšířené změny auditování NTLM nemají vliv na aktuální protokoly NTLM; Pokud jsou aktuální protokoly auditování NTLM povolené, budou se dál protokolovat.

Informace o nasazení

V souladu se zaváděním funkcí řízeným Microsoftem (CFR) se změny nejprve postupně zavedou na Windows 11 počítače verze 24H2 a později počítače Windows Server 2025 včetně řadičů domény.

Postupné zavádění distribuuje aktualizaci vydané verze za určité časové období, nikoli všechny najednou. To znamená, že uživatelé obdrží aktualizace v různých časech a nemusí být okamžitě dostupné všem uživatelům.