Sammendrag

Du bemærker muligvis et meget stort antal blokhændelser, der indsamles i Microsoft Defender Advanced Threat Protection -portalen (MDATP). Disse hændelser genereres af code integrity-programmet (CI) og kan identificeres af deres ExploitGuardNonMicrosoftSignedBlocked ActionType.

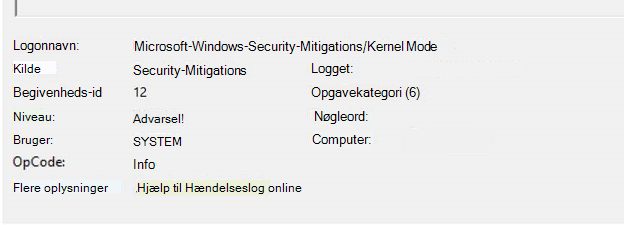

Hændelse, som den ses i slutpunktshændelsesloggen

|

ActionType |

Udbyder/kilde |

Hændelses-id |

Beskrivelse |

|

ExploitGuardNonMicrosoftSignedBlocked |

Security-Mitigations |

12 |

Blok for kodeintegritetsbeskyttelse |

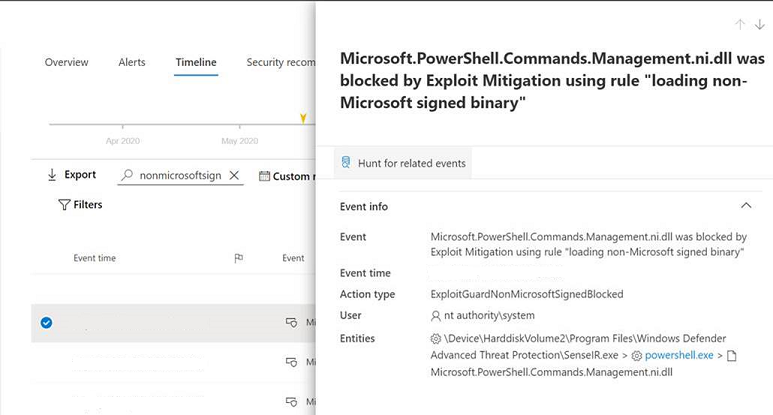

Begivenhed som vist på tidslinjen

Process '\Device\HarddiskVolume3\Windows\System32\WindowsPowerShell\v1.0\powershell.exe' (PID 8780) blev blokeret fra at indlæse den ikke-Microsoft-signerede binære '\Windows\assembly\NativeImages_v4.0.30319_64\Microsoft.M870d558a#\08d37b687669e97c65681029a1026d28\Microsoft.Management.Infrastructure.Native.ni.dll'

Flere oplysninger

Ci-programmet sørger for, at kun de filer, der er tillid til, kan køres på en enhed. Når ci(e) er aktiveret og støder på en fil, der ikke er tillid til, genereres der en blokeringshændelse. I overvågningstilstand kan filen stadig køres, mens filen i gennemtving tilstand er forhindret i at køre.

Ci can be enabled in several ways including when you deploy a Windows Defender Application Control (WDAC) policy. Men i denne situation aktiverer MDATP CI på bagsiden, hvilket udløser hændelser, når der opstår usignerede LOKALE billedfiler (NI), der kommer fra Microsoft.

Signeringen af en fil er beregnet til at gøre det muligt at bekræfte ægtheden af filerne. Ci kan bekræfte, at en fil er uændret og stammer fra et pålideligt nøglecenter baseret på dens signatur. De fleste filer, der stammer fra Microsoft, er signeret, men nogle filer kan ikke være eller er ikke signeret af forskellige årsager. F.eks. er NI binære (kompileret fra .NET Framework-kode) generelt signerede, hvis de er inkluderet i en udgivelse. De genereres dog typisk igen på en enhed og kan ikke signeres. Separat har mange programmer kun deres CAB- eller MSI-fil signeret for at bekræfte deres ægthed ved installationen. Når de kører, opretter de flere filer, der ikke er signeret.

Afhjælpning

Vi anbefaler ikke, at du ignorerer disse hændelser, da de kan angive ægte sikkerhedsproblemer. En ondsindet hacker kan f.eks. forsøge at indlæse en usigneret binær, der bliver guise ved at komme fra Microsoft.

Disse hændelser kan dog filtreres fra efter forespørgsel, når du forsøger at analysere andre hændelser i Avanceret jagt ved at udelukke begivenheder, der har ExploitGuardNonMicrosoftSignedBlocked ActionType.

Denne forespørgsel viser dig alle de hændelser, der er relateret til denne bestemte overregistrering:

DeviceEvents

| where ActionType == "ExploitGuardNonMicrosoftSignedBlocked" and InitiatingProcessFileName == "powershell.exe" and FileName endswith "ni.dll"

| hvor Tidsstempel > siden(7d)

Hvis du vil udelukke denne hændelse, er du nødt til at invertere forespørgslen. Dette viser alle ExploitGuard-begivenheder (inklusive EP) med undtagelse af følgende:

DeviceEvents

| hvor ActionType starter med "ExploitGuard"

| where ActionType != "ExploitGuardNonMicrosoftSignedBlocked" or (ActionType == "ExploitGuardNonMicrosoftSignedBlocked" and InitiatingProcessFileName != "powershell.exe") or (ActionType == "ExploitGuardNonMicrosoftSignedBlocked" and InitiatingProcessFileName == "powershell.exe" and FileName !endswith "ni.dll")

| hvor Tidsstempel > siden(7d)

Hvis du bruger .NET Framework 4.5 eller en nyere version, har du desuden mulighed for at genskabe NI-filer for at løse mange af de overflødige hændelser. Det gør du ved at slette alle NI-filerne i mappen NativeImages og derefter køre ngen-opdateringskommandoen for at gendanne dem.