Oversigt

Microsoft er opmærksom på PetitPotam, som potentielt kan bruges til at Windows domænecontrollere eller andre Windows servere. PetitPotam er et klassisk NTLM Relay Attack, og sådanne angreb er tidligere blevet dokumenteret af Microsoft sammen med en lang række afhjælpningsmuligheder for at beskytte kunder. For eksempel: Microsofts sikkerhedsmeddelelses 974926.

For at forhindre NTLM-relayangreb på netværk med NTLM aktiveret skal domæneadministratorer sikre, at tjenester, der tillader NTLM-godkendelse, anvender beskyttelse, f.eks. udvidet beskyttelse til godkendelse (AFST) eller signeringsfunktioner som f.eks. SMB-signering. PetitPotam udnytter servere, hvor Active Directory Certificate Services (AD CS) ikke er konfigureret med beskyttelse til NTLM Relay-angreb. Afhjælpningerne nedenfor giver kunderne mulighed for at beskytte deres AD CS-servere mod sådanne angreb.

Du er potentielt sårbar over for dette angreb, hvis du bruger Active Directory Certificate Services (AD CS) med nogen af følgende tjenester:

-

Registrering af nøglecenterweb

-

Webtjenesten Certifikatregistrering

Afhjælpning

Hvis dit miljø kan blive påvirket, anbefaler vi følgende afhjælpninger:

Primær afhjælpning

Vi anbefaler, at DU aktiverer OG DEAKTIVERER HTTP på AD CS-servere. Åbn Internet Information Services (IIS) Manager, og gør følgende:

-

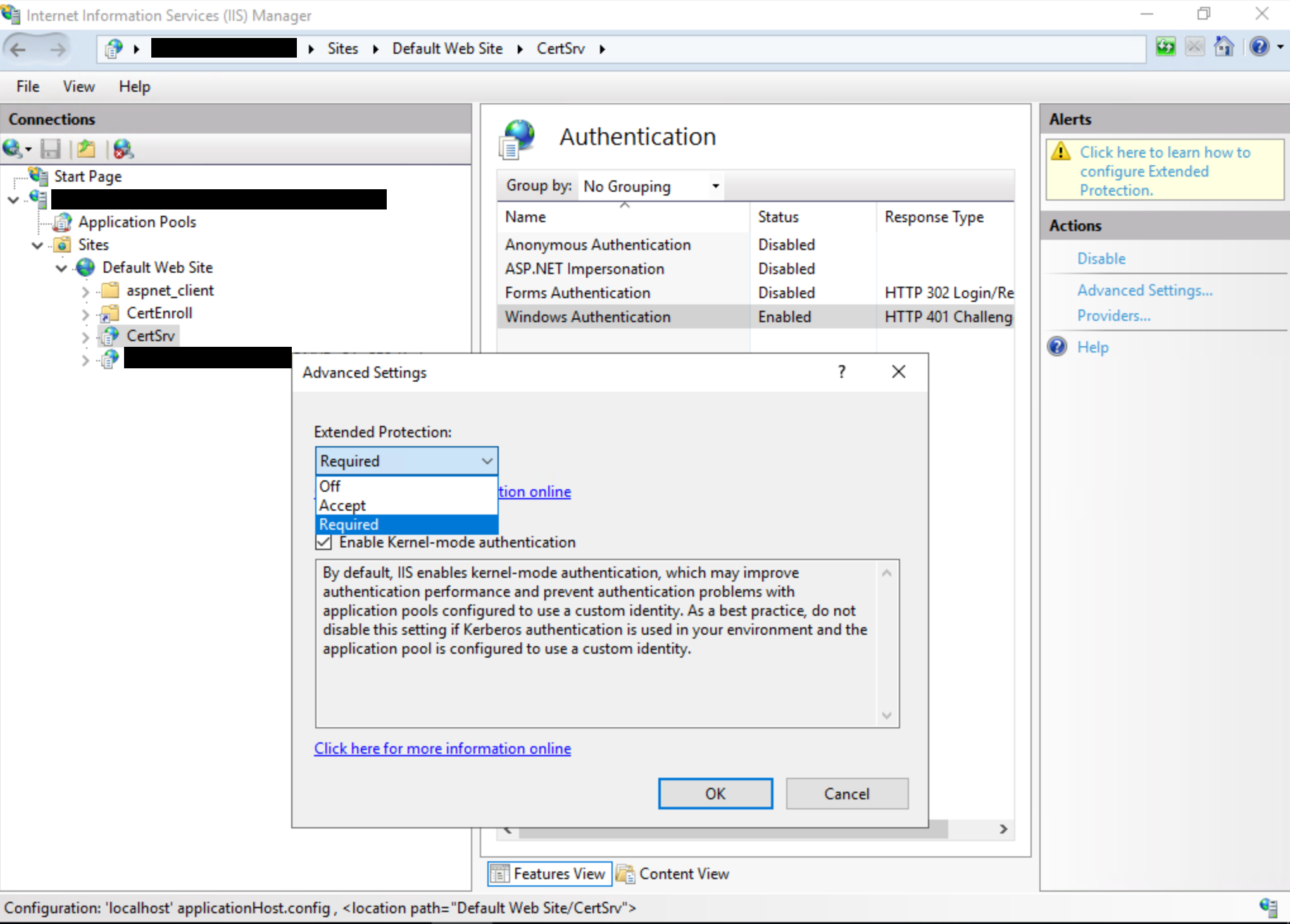

Aktivér FLERE for Certifikatcenter Webregistrering, Påkrævet for at være den mere sikre og anbefalede indstilling:

-

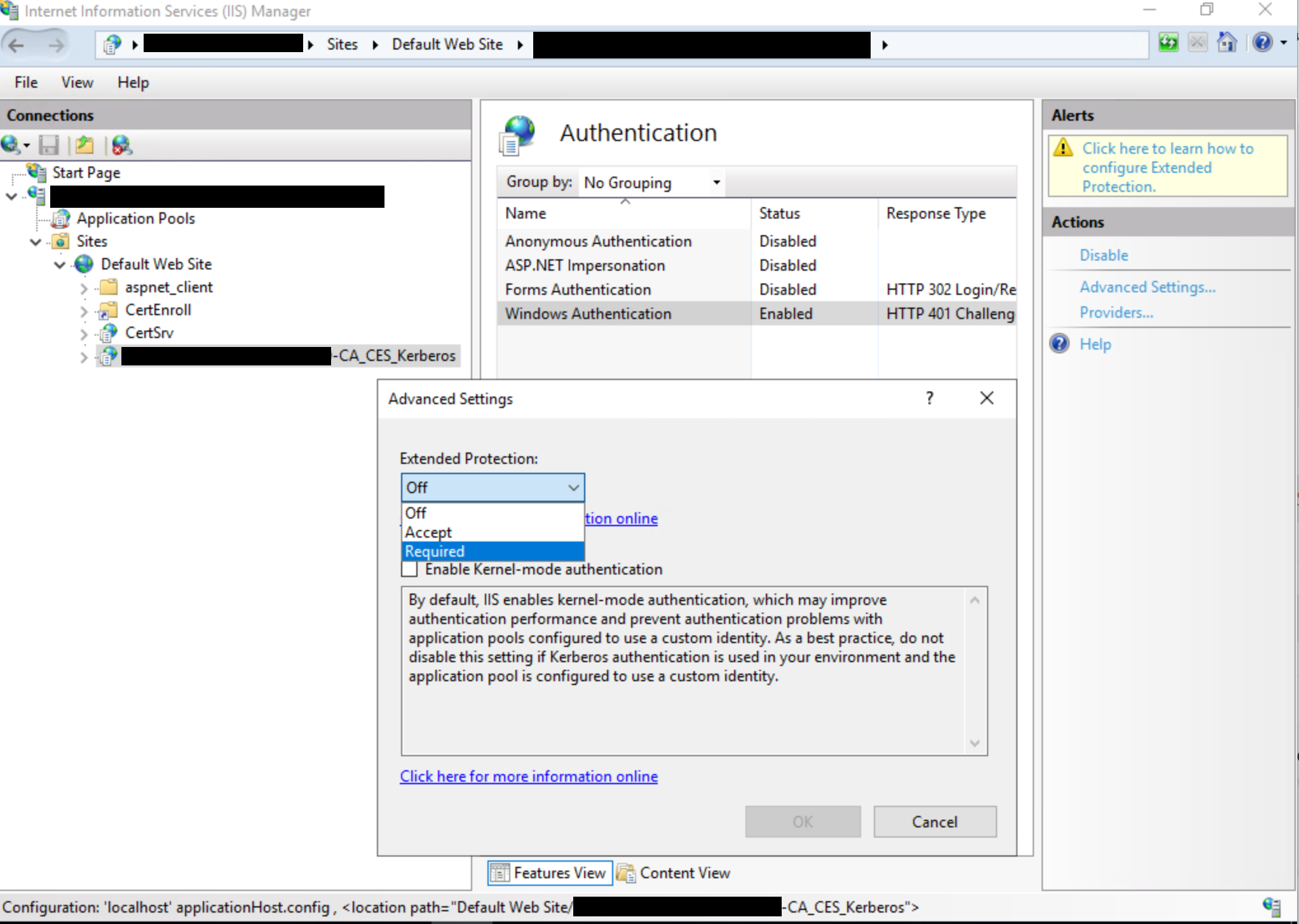

EnableLICENS for Certificate Enrollment Web Service, Required being the more secure and recommended option:

Bemærk!: Indstillingen Altid bruges, når brugergrænsefladen er angivet til Påkrævet, hvilket er den anbefalede og mest sikre indstilling.

Du kan finde flere oplysninger om de tilgængelige indstillinger for extendedProtectionPolicyunder<transport> af <basicHttpBinding>. De mest sandsynlige indstillinger er som følger:

<binding name="TransportWithHeaderClientAuth"> <security mode="Transport"> <transport clientCredentialType="Windows"> <extendedProtectionPolicy policyEnforcement="Always" /> </transport> <message clientCredentialType="None" establishSecurityContext="false" negotiateServiceCredential="false" /> </security> <readerQuotas maxStringContentLength="131072" /> </binding> -

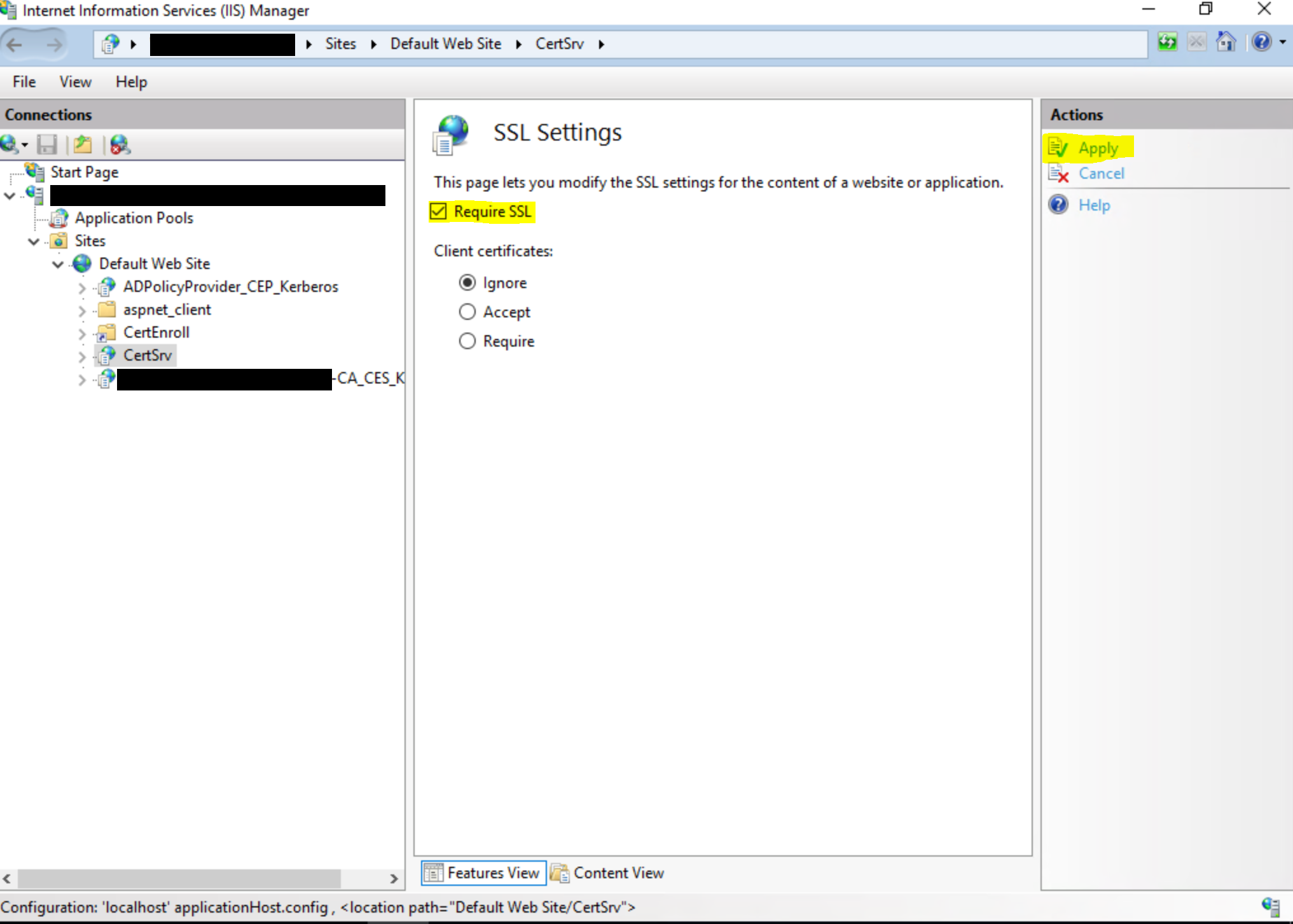

Aktivér Kræv SSL,som kun aktiverer HTTPS-forbindelser.

Vigtigt!: Når du har fuldført ovenstående trin, skal du genstarte IIS for at indlæse ændringerne. For at genstarte IIS skal du åbne et administrator-kommandopromptvindue, skrive følgende kommando og derefter trykke på ENTER: iisreset /restart Bemærk! Denne kommando stopper alle IIS-tjenester, der kører, og genstarter dem derefter.

Yderligere afhjælpning

Ud over den primære afhjælpning anbefaler vi, at du deaktiverer NTLM-godkendelse, hvor det er muligt. Følgende afhjælpninger er angivet i rækkefølge fra mere sikre til mindre sikre:

-

Deaktiver NTLM-godkendelse på Windows domænecontroller. Dette kan udføres ved at følge dokumentationen i Netværkssikkerhed: Begræns NTLM: NTLM-godkendelse i dette domæne.

-

Deaktiver NTLM på alle AD CS-servere i dit domæne ved hjælp af gruppepolitikken Netværkssikkerhed: Begræns NTLM: Indgående NTLM-trafik. For at konfigurere dette gruppepolitikobjekt skal du åbne Gruppepolitik og gå til Computerkonfiguration -> Windows Indstillinger -> Security Indstillinger -> Lokale politikker > Sikkerhedsindstillinger og angive Netværkssikkerhed: Begræns NTLM: Indgående NTLM-trafik for at Afvise alle konti eller Afvisning alle domænekonti. Hvis det er nødvendigt, kan du tilføje undtagelser efter behov ved hjælp af indstillingen Netværkssikkerhed: Begræns NTLM: Tilføj serverundtagelser i dette domæne.

-

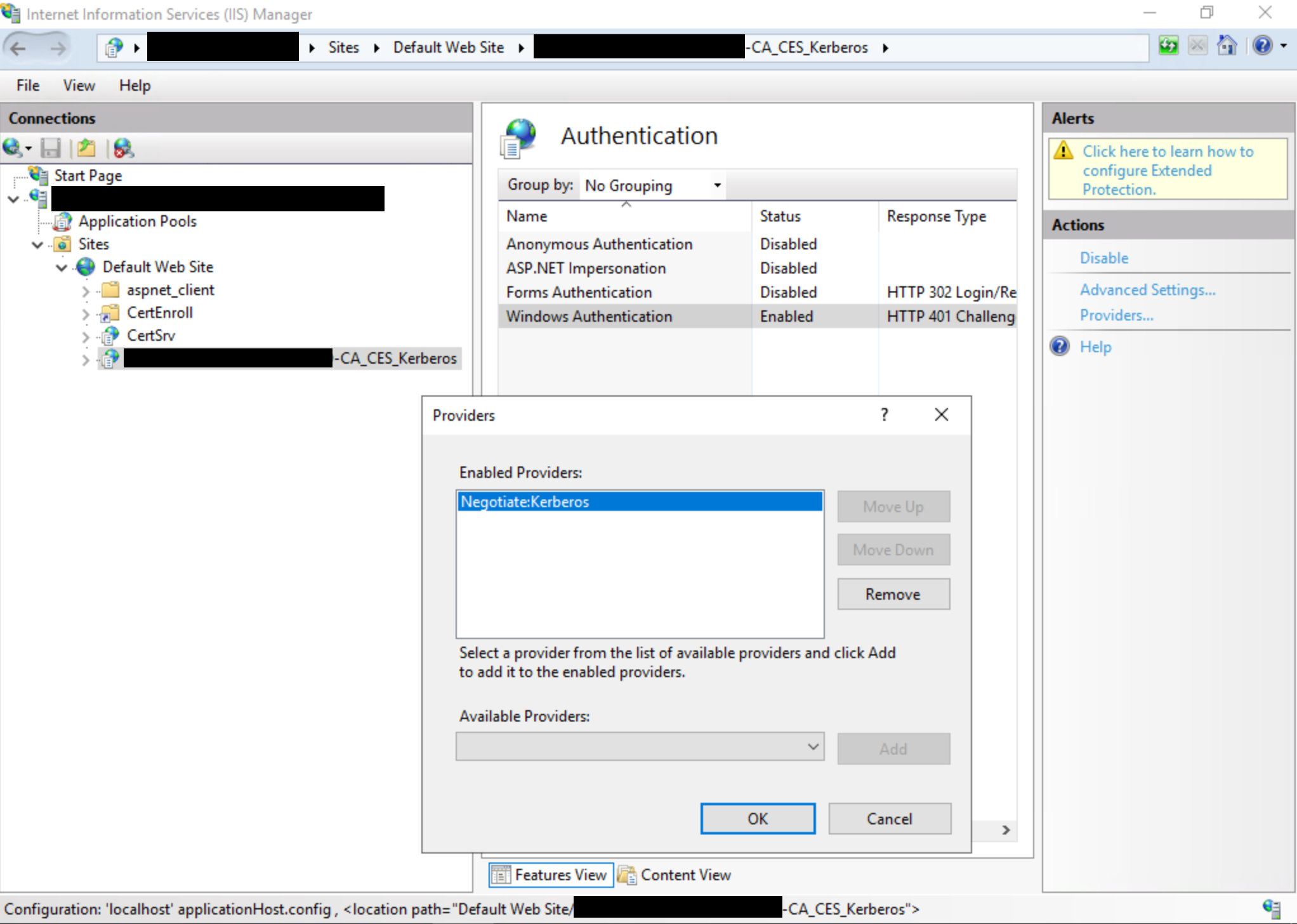

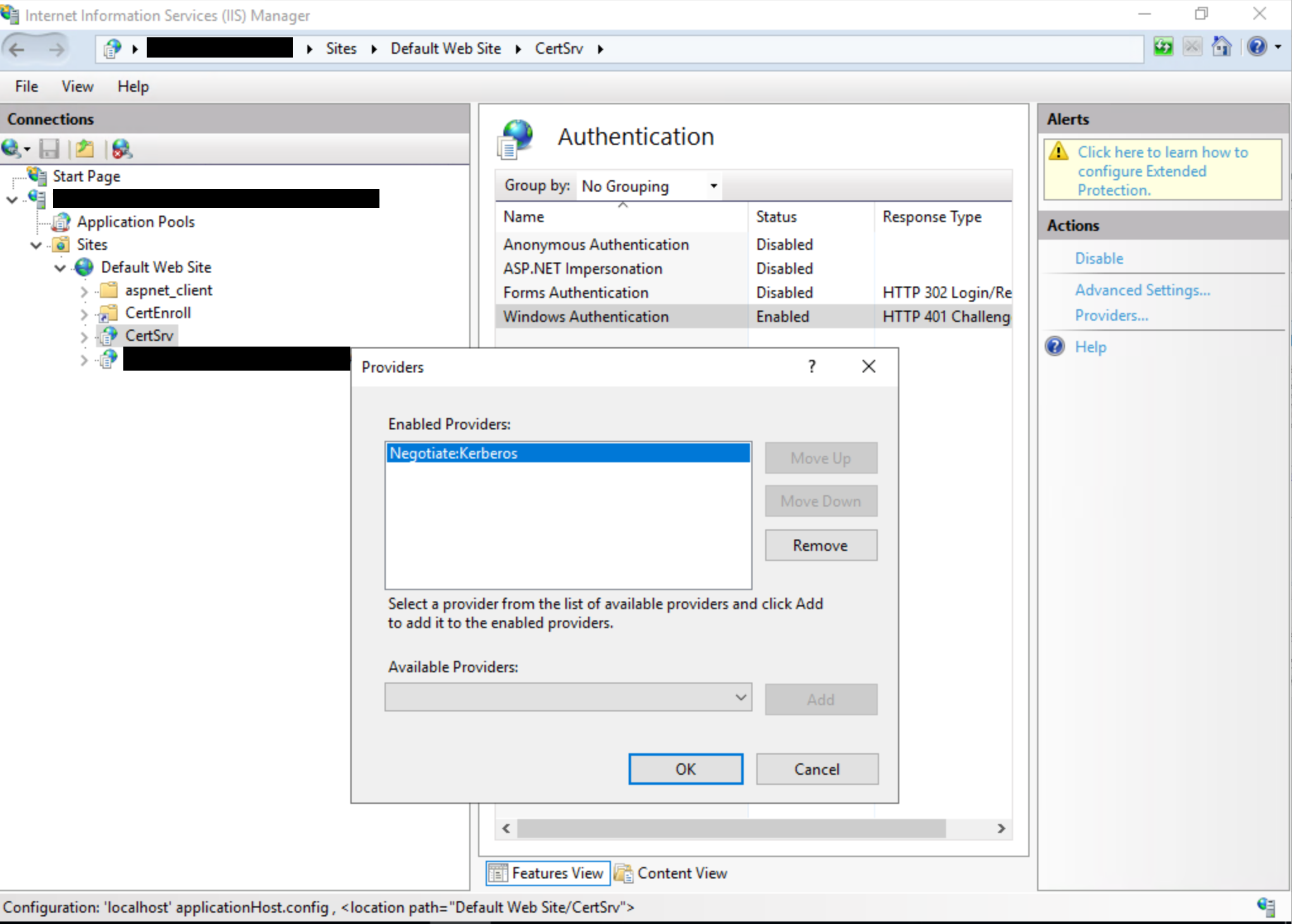

Deaktiver NTLM til Internet Information Services (IIS) på AD CS-servere på dit domæne, der kører "Certificate Authority Web Enrollment" eller "Certificate Enrollment Web Service"-tjenester.

Det gør du ved at åbne IIS Manager-brugergrænsefladen, Windows til Forhandl:Kerberos:

Vigtigt!: Når du har fuldført ovenstående trin, skal du genstarte IIS for at indlæse ændringerne. For at genstarte IIS skal du åbne et administrator-kommandopromptvindue, skrive følgende kommando og derefter trykke på ENTER: iisreset /restart Bemærk! Denne kommando stopper alle IIS-tjenester, der kører, og genstarter dem derefter.

Du kan finde flere oplysninger i Microsoft-sikkerhedsmeddelelsen ADV210003