Zusammenfassung

In bestimmten TPM-Chipsätzen (TPM = Trusted Platform Module) liegen Sicherheitsschwachstellen vor. Diese Schwachstellen schwächen die Schlüsselstärke.

Dieser Artikel hilft bei der Identifizierung und Behebung von Problemen bei mittels BitLocker geschützten Geräten, die von der in der Microsoft-Sicherheitsempfehlung ADV170012 beschriebenen Schwachstelle betroffen sind.

Weitere Informationen

Übersicht

Dieses Dokument beschreibt, wie die Auswirkungen der Schwachstelle bei auf TPM-basierenden BitLocker-Protektoren verringert werden können.

Die Auswirkungen auf andere BitLocker-Schutzmethoden müssen gemäß der Relevanz der zu schützenden Datengeheimnisse geprüft werden. Falls beispielsweise der externe Schlüssel zur BitLocker-Entsperrung durch TPM geschützt wird, können die Auswirkungen mithilfe der Sicherheitsmpfehlungen analysiert werden. Die Behebung der Folgen dieser Schwachstellen ist nicht im Umfang dieses Dokuments enthalten.

Wie Auswirkungen identifiziert werden können

BitLocker verwendet die TPM-Vorgänge zum Versiegeln und Aufheben der Versiegelung in Kombination mit dem Storage Root Key, um geheime BitLocker-Schlüssel auf dem Betriebssystemvolume zu schützen. Die Schwachstelle betrifft die Vorgänge zum Versiegeln und Aufheben der Versiegelung in TPM 1.2, jedoch nicht in TPM 2.0.

Wenn auf TPM basierende Protektoren verwendet werden, um das Betriebssystemvolume zu schützen, ist die Sicherheit des BitLocker-Schutzes nur dann beeinträchtigt, wenn es sich um die TPM-Firmware-Version 1.2 handelt.

Zur Identifizierung beeinträchtigter TPM und TPM-Versionen, siehe „2. Ermitteln betroffener Geräte in Ihrer Organisation“ unter „Empfohlene Aktionen“ in der Microsoft-Sicherheitsempfehlung ADV170012.

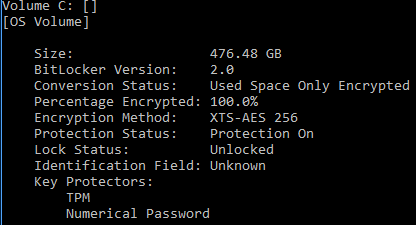

Sie können den BitLocker-Status prüfen, indem Sie „manage-bde -status <OS volume letter:> als Administrator des Computers an einer Eingabeaufforderung ausführen.

Abbildung 1 Beispielsausgabe eines Betriebssystemvolumes, das sowohl mit einem TPM-Protektor als auch mit einem Passwortwiederherstellungs-Protektor geschützt ist. (Die Geräteverschlüsselung ist von dieser Schwachstelle nicht betroffen.)

Behebung der BitLocker-Schwachstelle nach einem Firmware-Update

Gehen Sie folgendermaßen vor, um die Schwachstelle zu beheben:

-

BitLocker-Schutz aussetzen: Führen Sie „manage-bde -protectors <OS volume letter:> –disable“ als Administrator des Computers aus.

-

TPM leeren. Für Anweisungen, siehe „6. Leeren von TPM“ unter „Empfohlene Aktionen“ in der Microsoft-Sicherheitsempfehlung ADV170012.

-

Der BitLocker-Schutz wird nach einem Neustart für Windows 8 und neuere Windows-Versionen automatisch wieder aktiviert. Für Windows 7 führen Sie „manage-bde -protectors <OS volume letter:> –enable“ als Administrator des Computers aus, um den BitLocker-Schutz wieder zu aktivieren.

Die folgende Seite enthält eine komplette Befehlszeilenreferenz für „manage-bde.exe“:

https://technet.microsoft.com/de-de/library/ff829849(v=ws.11).aspx