Dieser Artikel richtet sich an Support-Agents und IT-Fachleute. Wenn Sie Hilfe zu einem Problem benötigen, wenden Sie sich bitte an die Microsoft Community.

Einführung

Dieser Hilfe-Artikel soll eine Anleitung dazu geben, wie die Angriffsfläche für Verstärkungsangriffe per User Datagram Protocol (UDP) verringert werden kann. Der vorliegende Artikel enthält die folgenden Informationen:

-

Überblick über UDP und UDP-Verstärkungsangriffe.

-

Konfiguration einer Azure Network Security Group (NSG) für einen Internet-Zugang mit minimalen Privilegien für Ports und Protokolle.

-

Konfiguration von Diensten zur Vermeidung von Angriffsflächen für UDP-Verstärkungsangriffe, wenn der Port für Rekursive DNS- (Domain Name Service) oder NTP- (Network Time Protocol) Server erforderlich ist.

-

Ausführung eines Nmap-Scans zur Überprüfung der Konfiguration der Netzwerksicherheitsgruppe.

Benutzer sollten die Hinweise in diesem Artikel befolgen, um eingehende UDP-Verbindungen zu blockieren und so die Angriffsfläche zu verringern.

Zusammenfassung

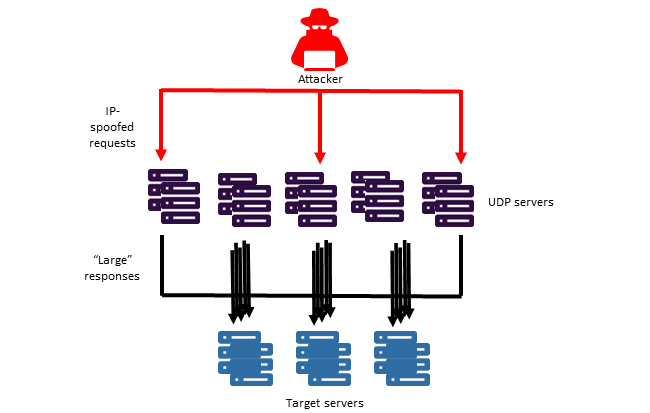

Das User Datagram Protocol (UDP) ist ein verbindungsloses Protokoll. Wenn UDP der eingehende Zugriff auf Ihre Azure-Cloud-Dienste erlaubt wird, schafft dies eine Angriffsfläche, die für einen Distributed-Reflected-Denial-of-Service-Angriff (DRDoS) auf virtuelle Maschinen (VMs) genutzt werden kann. Der UDP-basierte Verstärkungsangriff ist eine Form des Distributed-Denial-of-Service (DDoS)-Angriffs, der sich auf öffentlich zugängliche UDP-Dienste und Bandbreitenverstärkungsfaktoren (Bandwidth Amplification Factors, BAFs) stützt, um ein Opfersystem’ mit UDP-Verkehr zu überlasten.

Hinweis Wenn Sie eine NSG erstellt haben, werden standardmäßig alle Ports, einschließlich UDP, geschlossen. Zusätzlich verfügt Azure über einen DDoS-Schutz auf Plattformebene. Daher können Benutzer DDoS auch auf ihrer Dienstschicht hinzufügen.

Weitere Informationen zu dieser Art von Angriffen finden Sie unter https://www.us-cert.gov/ncas/alerts/TA14-017A.

Die folgenden gängigen Ports werden häufig für solche UDP-Reflection-Angriffe verwendet: 17 (QOTD), 19 (CharGEN), 53 (DNS), 69 (TFTP), 123(NTP), 161 (SNMP), 389 (CLDAP), 1900 (SSDP), 9987 (DSM/SCM Target Interface), 11211 (Memcached). Benutzer sollten prüfen, ob sie diese Ports gegenüber dem Internet öffentlich zugänglich machen müssen, und dann alle UDP-Ports schließen, die nicht unbedingt erforderlich sind. Insbesondere Benutzer, die auf eingehendes UDP für Port 53 (DNS) oder Port 123 (NTP) angewiesen sind, sollten die gefährdeten Konfigurationen (die in diesem Artikel aufgeführt sind) entfernen. Der Grund dafür liegt darin, dass diese beiden Ports häufig für diese Art von Angriffen verwendet werden.

|

Protokoll |

UDP-Port |

Gefährdete Konfiguration |

|

DNS |

53 |

Rekursive DNS offen für das öffentliche Internet |

|

NTP |

123 |

Befehle „Abfrage öffnen“ und „monlist“ aktiviert |

Empfohlene Maßnahmen

Die folgenden Schritte helfen, die Auswirkungen des Angriffs auf UDP zu mindern:

-

Prüfen Sie, welche Dienste unbedingt gegenüber dem Internet exponiert werden müssen, bestimmen Sie, welche eingehenden UDP-Ports für den einwandfreien Betrieb der Dienste unbedingt erforderlich sind, und schließen Sie alle nicht unbedingt erforderlichen UDP-Ports.

-

Benutzer, bei denen die UDP-Ports offen sein müssen, können in bestimmten Abschnitten dieses Artikels Empfehlungen zum Thema NTP- und DNS-Lauschen auf UDP-Ports finden. Folgen Sie für alle anderen Ports den Anweisungen im Abschnitt Zu schließende UDP-Ports.

Der monlist-Dienst in NTP bietet die Möglichkeit, Abfragen für Debugging-Informationen auszuführen und sollte nur vorübergehend für das Debuggen eines Dienstproblems aktiviert werden. Er kann auch für UDP-Reflection-Angriffe verwendet werden. In NTP-Daemon-Paketen (NTPD), die älter als 4.2.8 sind, ist dieser Dienst standardmäßig aktiviert. Benutzer sollten dieser Anleitung folgen:

-

Benutzer, die „monlist“ benötigen, sollten eine NSG so konfigurieren, dass der Zugriff ausschließlich auf die erforderlichen IP-Adressen beschränkt ist.

-

Benutzer, die „monlist“ nicht benötigen und Linux-NTPD-Pakete älter als Version 4.2.8 verwenden, sollten das Paket auf eine aktuelle Version aktualisieren und sicherstellen, dass „monlist“ nicht aktiviert ist. Benutzer, die das Paket nicht auf eine neuere Version aktualisieren können, müssen den Dienst mit Hilfe der folgenden Korrekturschritte konfigurieren:

-

Prüfen Sie die Version des NTPD-Pakets:

#sudo -i ntpq -c rv

-

Verwenden Sie die folgenden Schritte, wenn die Version des NTPD-Pakets älter als 4.7p26 ist:

#vi /etc/ntp.conf

-

Sofern sie nicht bereits vorhanden sind , fügen Sie die folgenden Zeilen hinzu:

restrict -4 default kod nomodify notrap nopeer noquery

restrict -6 default kod nomodify notrap nopeer noquery

-

Starten Sie den NTP-Dienst neu:

# service ntp restart [Debian/ Ubuntu]

# service ntpd restart [Redhat/ Centos]

Hinweis 1: Wenn Sie das NTPD-Paket unter Windows installiert haben und Ports offen sind, müssen Sie die Korrekturschritte durchführen.

Hinweis 2: Weitere Informationen finden Sie unter https://www.us-cert.gov/ncas/alerts/TA14-013A.

Hinweis 3: Reguläre NTP-Pakete, die für die Zeitsynchronisation (Modus 3 und Modus 4) verwendet werden, sind nicht betroffen. Das bedeutet, dass die Zeit sicher synchronisiert werden kann und dass ein Server nur die Zeit abdeckt.

Das Ausführen einer gegenüber dem Internet geöffneten rekursiven DNS-Auflösung kann zu einem UDP-Angriff auf den eigenen Dienst eines Benutzers und den anderer Benutzer führen. Benutzer sollten abwägen, ob ein DNS-Dienst tatsächlich ausgeführt werden muss. Wenn dies nicht der Fall ist, sollten sie entweder jeglichen Zugriff auf Port 53 blockieren oder den DNS-Dienst deinstallieren, indem sie die für das Betriebssystem und die DNS-Implementierung geltenden Anweisungen befolgen.

Benutzer, die die Ausführung eines DNS-Dienstes zur Bereitstellung einer autoritativen Namensauflösung benötigen, aber auf die rekursive DNS-Auflösung verzichten können, sollten diese Funktion deaktivieren, indem sie die für ihr Betriebssystem und ihre DNS-Implementierung geltenden Anweisungen befolgen (wie weiter unten in diesem Artikel beschrieben). Darüber hinaus empfehlen wir in allen Fällen dringend, den Zugriff auf Port 53 in Ihrer NSG auf die konkreten IP-Adressen zu beschränken, die für den Betrieb Ihres Dienstes mit den geringsten Berechtigungen erforderlich sind.

Windows: Deaktivieren der Einstellung der rekursiven DNS-Auflösung auf dem DNS-Server für Windows Server 2012, 2016

-

Öffnen Sie den DNS-Manager (wählen Sie Start, zeigen Sie auf Verwaltungstools und wählen Sie dann DNS).

-

Klicken Sie in der Konsolenstruktur mit der rechten Maustaste auf den entsprechenden DNS-Server, und wählen Sie dann Eigenschaften.

-

Wählen Sie die Registerkarte Erweitert aus.

-

Vergewissern Sie sich, dass unter Server-Optionen das Kontrollkästchen Rekursion deaktivieren aktiviert ist.

-

Starten Sie den DNS-Dienst neu (mithilfe der Anwendung Dienste in der Systemsteuerung).

Linux: Deaktivieren der DNS-Rekursion auf Ihrem Bind-Server

-

Verbinden Sie sich mit Ihrem Server über SSH (Secure Shell) unter Verwendung Ihrer Root-Zugangsdaten.

-

Überprüfen Sie nach der Verbindung mit Ihrem Server Ihre „named.conf“-Datei auf DNS-Rekursion und ermitteln Sie die Einstellungen:

cat /etc/named.conf | grep "recursion"

-

Öffnen Sie die Datei „named.conf“ mithilfe eines beliebigen Texteditors, und überprüfen Sie die Einstellungen auf Rekursion mithilfe des folgenden Befehls:

#vi /etc/named.conf

-

Ändern Sie nur die Einstellungen für die externe DNS-Rekursion, und suchen Sie den Abschnitt, der mit“„extern“ bezeichnet ist.” Wenn der Abschnitt nicht vorhanden ist, können Sie die folgenden Zeilen zu Ihrer named.conf-Datei hinzufügen, um die externe DNS-Rekursion zu deaktivieren. Fügen Sie die folgenden Zeilen in den Abschnitt “Optionen” ein:

allow-transfer {"none";};

allow-recursion {"none";};

recursion no;

Wenn der Abschnitt „extern“ bereits vorhanden ist, können Sie die darin enthaltenen Einstellungen ändern, indem Sie je nach Bedarf den Wert Rekursion in yes oder no ändern.

-

Speichern Sie die Datei nach der Konfiguration Ihrer Änderungen.

-

Starten Sie den DNS-Server neu, damit die Änderungen wirksam werden. Führen Sie den folgenden Befehl aus, um Ihren DNS-Dienst neu zu starten:

service named restart

Hinweis: Wenn Sie einen anderen proprietären DNS-Server verwenden, schlagen Sie in der entsprechenden Produktdokumentation nach, um die rekursive DNS-Einstellung zu deaktivieren.

Benutzer sollten besonders gefährdete eingehende UDP-Ports schließen, indem sie die Hinweise in diesem Abschnitt befolgen. Wir empfehlen Benutzern, eingehende Verbindungen aus dem Internet auf allen UDP-Ports zu blockieren.

Benutzer, die einen bestimmten UDP-Port für das Internet öffnen müssen, sollten nur diesen speziellen Port öffnen und den eingehenden Zugang auf die IP-Bereiche beschränken, die unbedingt erforderlich sind (d. h. UDP-Ports sollten nicht gegenüber dem gesamten Internet exponiert werden).

Um die UDP-Ports zu schließen, können Benutzer eine oder beide der folgenden Aktionen ausführen:

-

Aktualisierung der ARM-Vorlage, um eingehende UDP zu deaktivieren. Dies erfordert die erneute Bereitstellung von NSG-Vorlagen. Dadurch ist jedoch sichergestellt, dass zukünftige Bereitstellungen , die diese Vorlage verwenden, über die korrekten Sicherheitseinstellungen verfügen.

-

Aktualisierung der NSG-Regeln zur Beschränkung des Netzzugangs. Siehe Azure Portal, Azure Powershell, Azure CLI.

Ressourcen: Informationen zu NSGs, Manage Network Security Group (NSG)

Suche nach UDP-Ports, die gegenüber dem Internet exponiert sind

Benutzer sollten überprüfen, ob die Dienste so konfiguriert sind, dass eingehende UDP-Verbindungen blockiert werden, indem sie ihre NSG-Regeln gemäß der Anleitung in NSGs verwalten überprüfen. Benutzer können auch einen externen Nmap Scan durchführen, um zu überprüfen, ob UDP-Ports korrekt geschlossen sind.

Schritte zum Durchführen eines Nmap-Scans

Wichtig

Benutzer sollten nur innerhalb ihres eigenen IP-Adressbereichs scannen. Indem Sie die Einsatzregeln für Penetrationtests einhalten, stellen Sie sicher, dass andere Benutzer nicht beeinträchtigt werden und dass der Scan den Microsoft Nutzungsbedingungen für den Onlineservice entspricht..

-

Überprüfen Sie die Firewalleinstellungen, um sicherzustellen, dass Sie ausgehenden UDP-Datenverkehr zur Ausführung des Scans zulassen.

-

Folgen Sie den Nmap-Anweisungen in diesem Abschnitt, um zu erfahren, wie man einen Scan durchführt. Benutzer können auch die Zenmap-GUI verwenden (das Symbol wird auf dem Desktop angezeigt, wenn Windows Nmap installiert ist).

-

Erstellen Sie eine .csv-Datei mit einer Liste von IP-Adressen, die nach einem bestimmten Port (z. B. Port 69) gescannt werden sollen.

-

Führen Sie den Befehl Nmap aus. Sie können diese Optionen hinzufügen: -sUV (UDP ports) -T4 -p {port to scan} -Pn {treat all hosts as online} -iL {input list} -oL {output list} & (optional flag to run in background):

nmap -sUV -T4 -Pn -p 69 -iL filename.csv -oX filename.xml & -

Überprüfen Sie die Ports, die am häufigsten bei Reflection-Angriffen verwendet werden:

nmap -sUV -T4 -Pn -p17,19,53,69,111,123,137,161,389,1900,5353,11211 -iL filename.csv -oX filename.xml & -

Überprüfen Sie die Ergebnisse, um offene Ports zu identifizieren.

-

-

Installieren Sie Nmap über den Paketmanager oder von https://nmap.org/download.html.

Ubuntu/Debian :

sudo apt-get update

sudo apt-get install nmap

Redhat/CentOS:

yum update

yum install nmap [Redhat/ Centos]

-

Verwenden Sie die folgenden Nmap-Befehle, um bekannte UDP-Ports zu überprüfen:

-

Erstellen Sie eine .csv-Datei mit einer Liste von IP-Adressen, die nach einem bestimmten Port (z. B. Port 69) gescannt werden sollen.

-

Laden Sie die .csv-Datei mithilfe des Befehls pscp auf Ihre Linux-VM hoch:

pscp filename.csv admin@remotehost:filename.csv -

Führen Sie den Befehl sudo nmap aus und fügen Sie folgende Optionen hinzu -sUV (UDP ports) -T4 -p {port to scan} -Pn {treat all hosts as online} -iL {input list} -oL {output list} & (optional flag to run in background):

sudo nmap -sUV -T4 -Pn -p 69 -iL filename.csv -oX filename.xml & -

Überprüfen Sie die Ports, die am häufigsten bei Reflection-Angriffen verwendet werden:

sudo nmap -sUV -T4 -Pn -p17,19,53,69,111,123,137,161,389,1900,5353,11211 -iL filename.csv -oX filename.xml & -

Laden Sie nach Abschluss des Prozesses die Datei mithilfe des Befehls pscp herunter.

-

Überprüfen Sie die Ergebnisse, um offene Ports zu identifizieren.

-

Beispiele für Nmap-Scans

Hinweis

Wenn Sie planen, den Scan-Vorgang mit den Befehlen in diesen Beispielen zu automatisieren, beachten Sie, dass die Ausführung von UDP-Scans lange dauern kann, da der Scanner manchmal warten muss, bis er erkennt, ob Verkehr zurückgegeben wird (dies ist nicht garantiert). Erstellen Sie, um die beste Leistung zu erzielen, einen Scan für jeden Port.

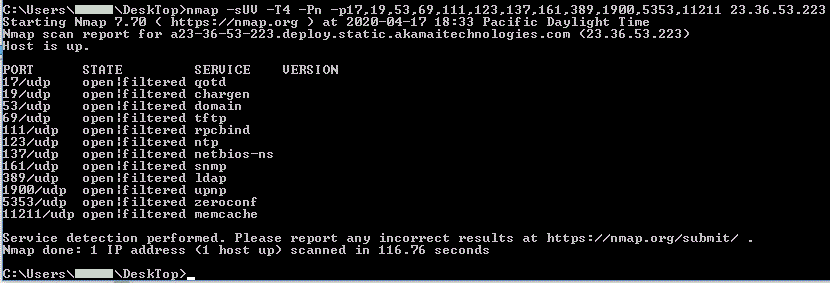

Führen Sie einen Windows-Scan über die Befehlszeile aus. Schließen Sie dazu alle Ports.

Hinweis Da es sich um einen Nmap-UDP-Scan handelt, kann „open|filtered“ als „closed“ interpretiert werden.

Mit dem folgenden Befehl wird ein Windows-Scan ausgeführt:

C:\Users\user\DeskTop>nmap -sUV -T4 -Pn -p17,19,53,69,111,123,137,161,389,1900,5353,11211 23.36.53.224

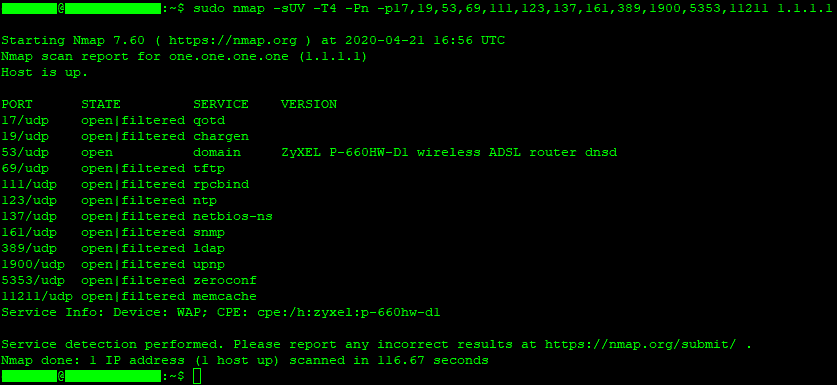

Führen Sie einen Linux-Scan für 1.1.1.1 durch. Öffnen Sie dazu DNS. Beachten Sie, dass DNS-Port 53 nicht als „open|filtered“ angezeigt wird, da dies bedeuten würde, dass der Port geschlossen ist. Die anderen Ports werden jedoch als „open|filtered“ angezeigt. Dies bedeutet an, dass sie geschlossen sind.

Mit dem folgenden Befehl wird ein Linux-Scan ausgeführt:

testuser@testUbuntu:~$ sudo nmap -sUV -T4 -Pn -p17,19,53,69,111,123,137,161,389,1900,5353,11211 1.1.1.1

Führen Sie außerdem die folgenden Skripte aus, um zu überprüfen, ob die Dienste an den Ports 53, 123 und 389 möglicherweise falsch konfiguriert sind.

Linux-Benutzer müssen jeden Befehl per sudo ausführen.

So suchen Sie nach offenen rekursiven DNS-Resolvern:

nmap -sUV -Pn -T4 -p 53 --script=dns-recursion -iL <input_file> -oX <output_file>

Für eine einzelne IP-Adresse:

nmap –sU –p53 –script=dns-recursion <Public IP address>

NTPD-Paketversionen, die älter sind als 4.2.8 sind anfällig für UDP-Reflection-Angriff durch einen monlist-Befehl. Wenn “restrict noquery” konfiguriert ist, wird ein monlist-Reflection-Angriff unterbunden.

Nmap-Skript zur Identifizierung der Sicherheitsanfälligkeit:

nmap -sUV -Pn -T4 -p 123 --script= ntp-monlist -iL <input_file> -oX <output_file>

Für eine einzelne IP-Adresse:

nmap -sU -pU:123 -Pn -n --script=ntp-monlist <Public IP address>

nmap -sU -p389 -v -n -Pn <Public IP address>

Öffentlich exponierte LDAP-Informationen anzeigen:

nmap -p 389 --script ldap-rootdse <Public IP address>

Häufig gestellte Fragen

Diese Konfiguration wird nicht empfohlen. Wenn der Benutzer jedoch über einen davon abhängigen Dienst verfügt, sollte er zusätzliche Sicherheit schaffen, indem er die Signierung gemäß der folgenden Anleitung verwendet:

Benutzer sollten die folgenden Dokumente verwenden, um die Zeitsynchronisierung für ihre Azure-VMs zu konfigurieren. Wenn der Benutzer ein gefährdetes Paket für Linux oder Windows NTPD verwendet, sollte er auf die aktuelle Version aktualisieren.

Erfahren Sie, wie Sie mithilfe von Azure Network Watcher Fehler beheben können: https://docs.microsoft.com/de-de/azure/network-watcher/network-watcher-connectivity-overview

Nein. Dies sind die Standardports für die UDP-Dienste. Allerdings können die Dienste entweder auf einer anderen Port-Nummer lauschen oder der Server kann hinter einem Load Balancer liegen, der den Port von einem anderen Quell-Port weiterleitet.

Siehe UDP-Verstärkung: https://www.us-cert.gov/ncas/alerts/TA14-017A