Zusammenfassung

Microsoft ist sich der PetitPotam bewusst, die möglicherweise für Angriffe auf Windows-Domänencontroller oder andere Windows-Server verwendet werden kann. PetitPotam ist ein klassischer NTLM-Relayangriff, und solche Angriffe wurden zuvor von Microsoft zusammen mit zahlreichen Risikominderungsoptionen zum Schutz von Kunden dokumentiert. Beispiel: Microsoft-Sicherheitsempfehlung 974926.

Um NTLM-Relayangriffe auf Netzwerke mit aktiviertem NTLM zu verhindern, müssen Domänenadministratoren sicherstellen, dass Dienste, die die NTLM-Authentifizierung zulassen, Schutzmaßnahmen wie erweiterter Schutz für die Authentifizierung (EPA) oder Signaturfunktionen wie SMB-Signatur nutzen. PetitPotam nutzt Server, auf denen Active Directory-Zertifikatdienste (ACTIVE Directory Certificate Services, AD CS) nicht mit Schutz für NTLM-Relayangriffe konfiguriert sind. Die folgenden Entschärfungen erläutern Kunden, wie sie ihre AD CS-Server vor solchen Angriffen schützen können.

Sie sind potenziell anfällig für diesen Angriff, wenn Sie Active Directory Certificate Services (AD CS) mit einem der folgenden Dienste verwenden:

-

Webregistrierung der Zertifizierungsstelle

-

Zertifikatregistrierungswebdienst

Risikominderung

Wenn Ihre Umgebung potenziell betroffen ist, empfehlen wir die folgenden Entschärfungen:

Primäre Entschärfung

Es wird empfohlen, EPA zu aktivieren und HTTP auf AD CS-Servern zu deaktivieren. Öffnen Sie den Internetinformationsdienste-Manager (IIS), und gehen Sie wie folgt vor:

-

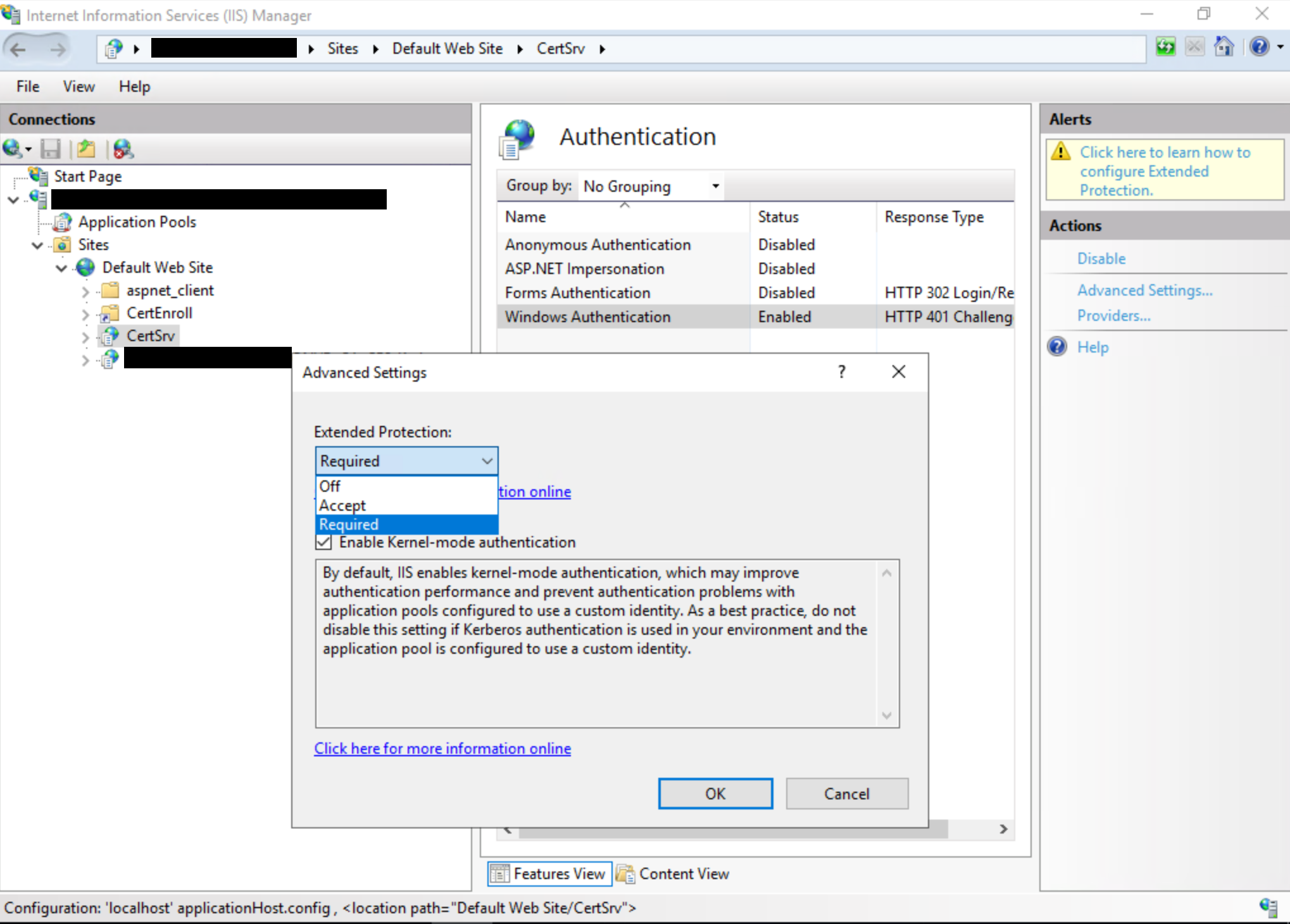

Aktivieren Sie EPA für die Webregistrierung der Zertifizierungsstelle. Erforderlich ist die sicherere und empfohlene Option:

-

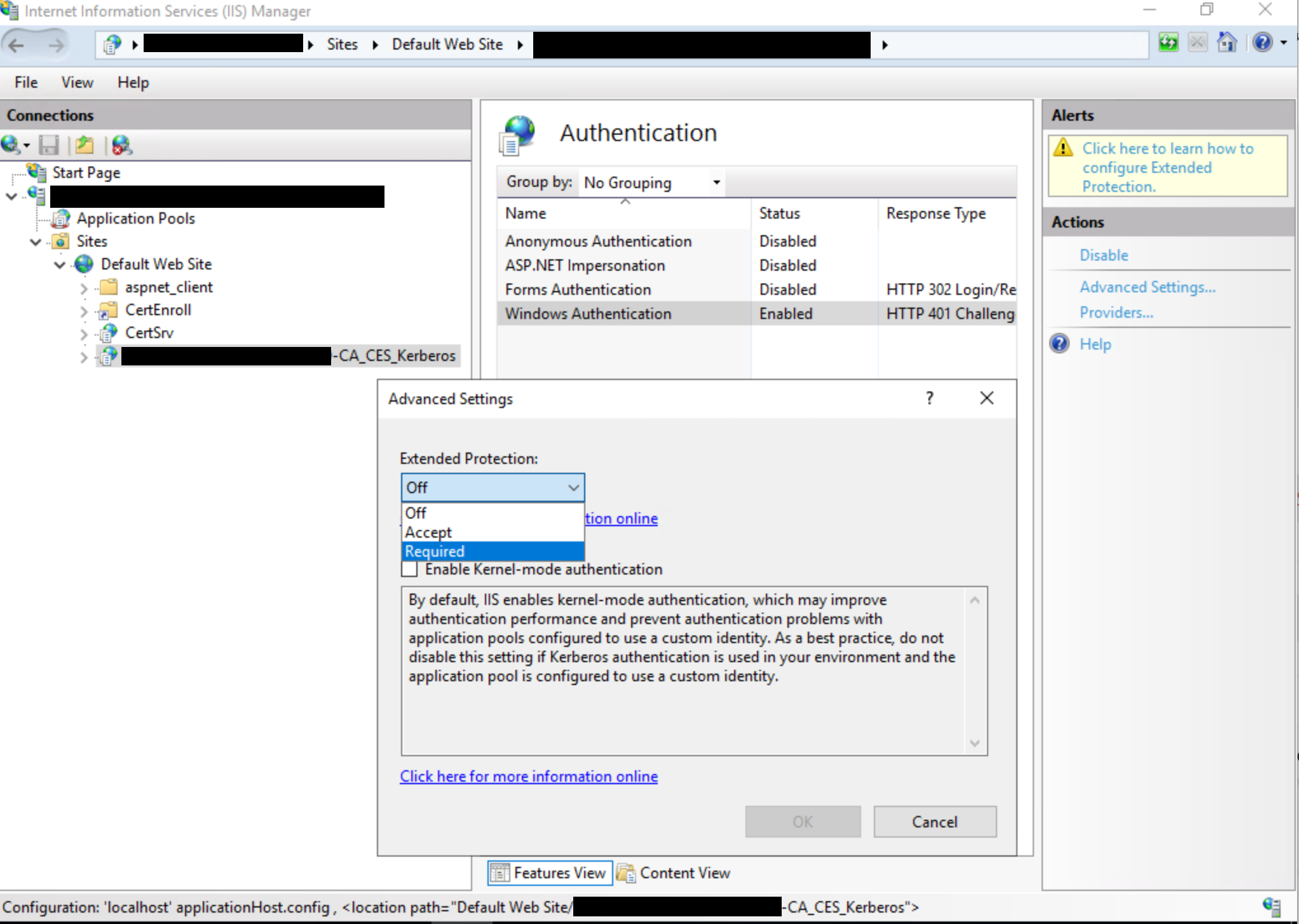

Aktivieren Sie EPA für den Zertifikatregistrierungswebdienst. Erforderlich ist die sicherere und empfohlene Option:

Hinweis: Die Einstellung Immer wird verwendet, wenn die Benutzeroberfläche auf Erforderlich festgelegt ist. Dies ist die empfohlene und sicherste Option.

Weitere Informationen zu den optionen, die für extendedProtectionPolicy verfügbar sind, finden Sie unter <transport> von <basicHttpBinding>. Die am häufigsten verwendeten Einstellungen sind wie folgt:

<binding name="TransportWithHeaderClientAuth"> <security mode="Transport"> <transport clientCredentialType="Windows"> <extendedProtectionPolicy policyEnforcement="Always" /> </transport> <message clientCredentialType="None" establishSecurityContext="false" negotiateServiceCredential="false" /> </security> <readerQuotas maxStringContentLength="131072" /> </binding> -

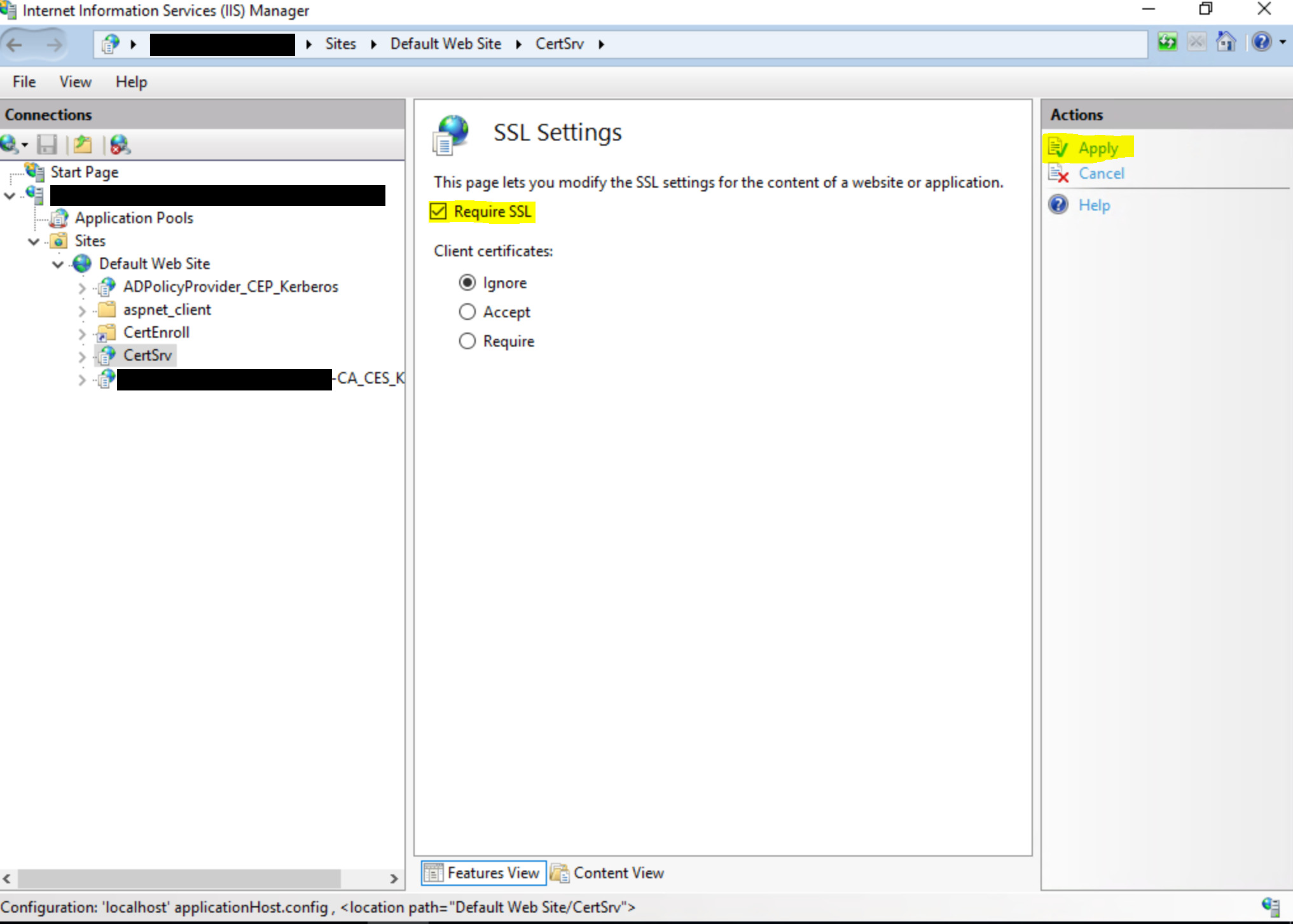

Aktivieren Sie SSL anfordern, wodurch nur HTTPS-Verbindungen aktiviert werden.

Wichtig: Nachdem Sie die oben genannten Schritte ausgeführt haben, müssen Sie IIS neu starten, um die Änderungen zu laden. Öffnen Sie zum Neustarten von IIS ein Eingabeaufforderungsfenster mit erhöhten Rechten, geben Sie den folgenden Befehl ein, und drücken Sie dann die EINGABETASTE:iisreset /restart. Hinweis Dieser Befehl beendet alle IIS-Dienste, die ausgeführt werden, und startet sie dann neu.

Zusätzliche Entschärfung

Zusätzlich zu den primären Entschärfungen empfiehlt es sich, die NTLM-Authentifizierung nach Möglichkeit zu deaktivieren. Die folgenden Risikominderungen sind in der Reihenfolge von sicherer bis weniger sicher aufgeführt:

-

Deaktivieren Sie die NTLM-Authentifizierung auf Ihrem Windows-Domänencontroller. Dies kann anhand der Dokumentation unter Netzwerksicherheit: NtLM einschränken: NTLM-Authentifizierung in dieser Domäne beschrieben werden.

-

Deaktivieren Sie NTLM auf allen AD CS-Servern in Ihrer Domäne mithilfe der Gruppenrichtlinie Netzwerksicherheit: NTLM einschränken: Eingehender NTLM-Datenverkehr. Um dieses Gruppenrichtlinienobjekt zu konfigurieren, öffnen Sie Gruppenrichtlinie, und wechseln Sie zu Computerkonfiguration -> Windows-Einstellungen -> Sicherheitseinstellungen -> Lokale Richtlinien -> Sicherheitsoptionen, und legen Sie Netzwerksicherheit: NTLM: Eingehenden NTLM-Datenverkehr auf Alle Konten verweigern oder Alle Domänenkonten verweigern fest. Bei Bedarf können Sie Ausnahmen nach Bedarf mithilfe der Einstellung Netzwerksicherheit: NTLM einschränken: Serverausnahmen in dieser Domäne hinzufügen hinzufügen.

-

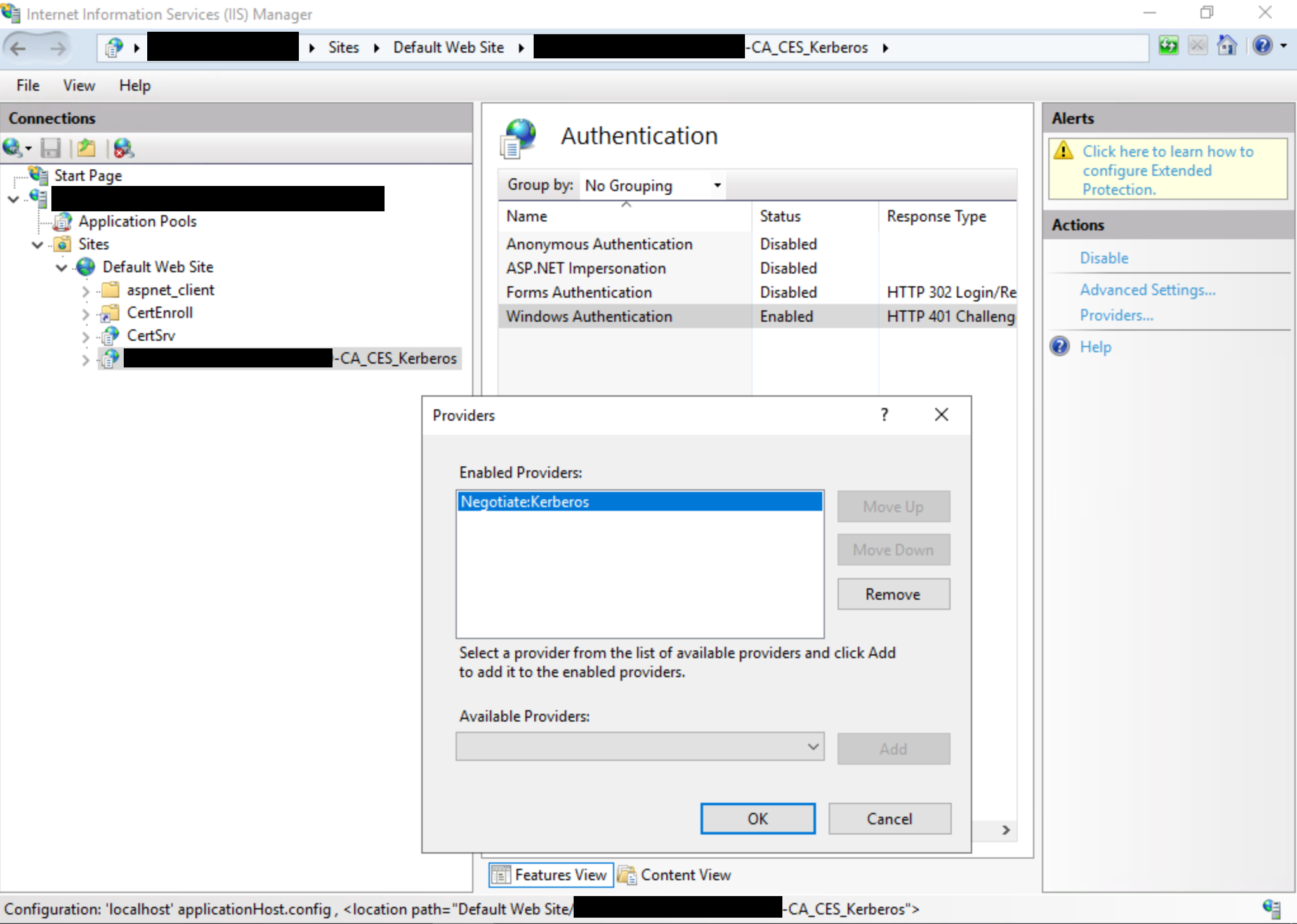

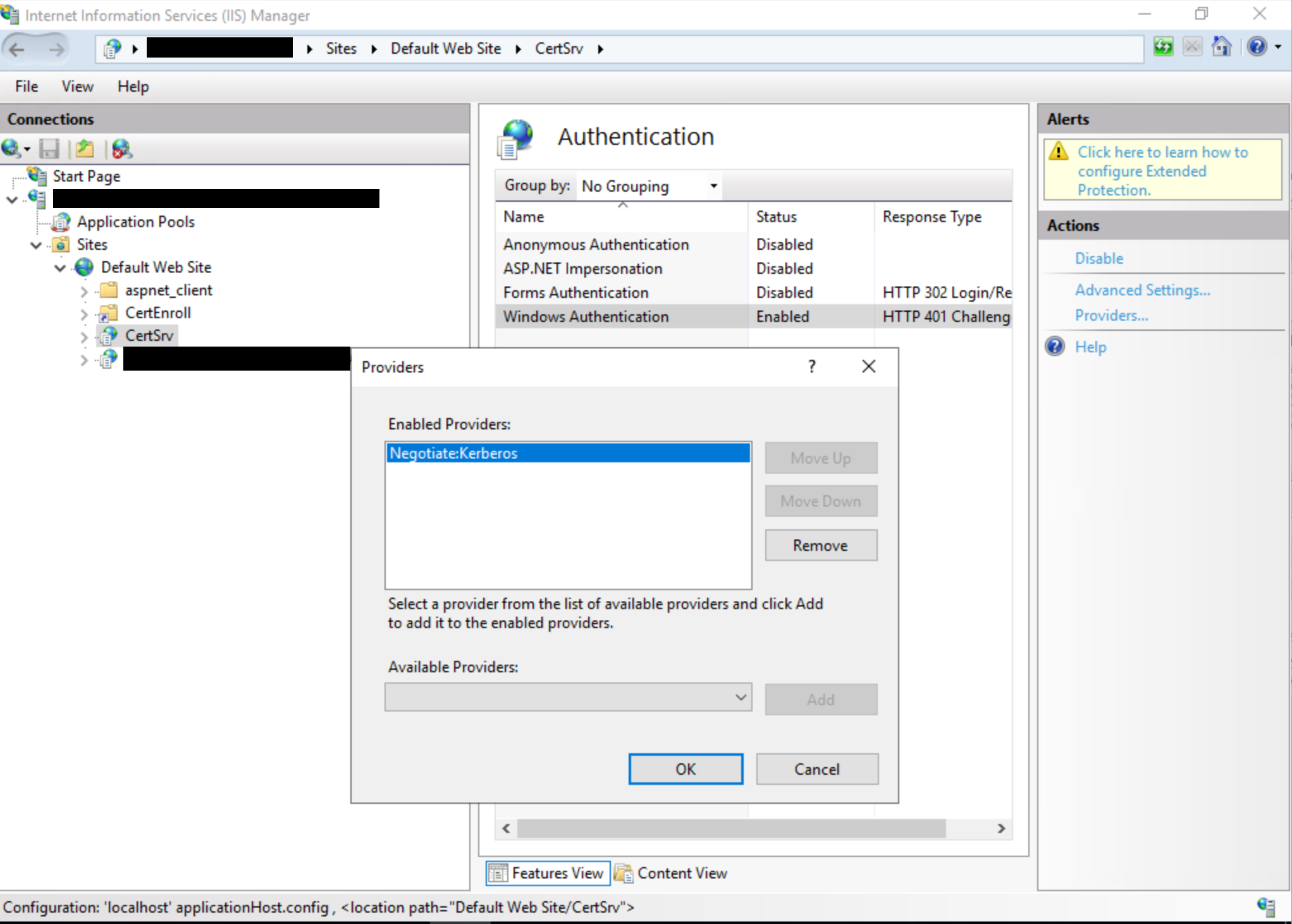

Deaktivieren Sie NTLM für Internetinformationsdienste (IIS) auf AD CS-Servern in Ihrer Domäne, in der die Dienste "Certificate Authority Web Enrollment" oder "Certificate Enrollment Web Service" ausgeführt werden.

Öffnen Sie dazu die IIS-Manager-Benutzeroberfläche, und legen Sie Windows-Authentifizierung auf Negotiate:Kerberos fest:

Wichtig: Nachdem Sie die oben genannten Schritte ausgeführt haben, müssen Sie IIS neu starten, um die Änderungen zu laden. Öffnen Sie zum Neustarten von IIS ein Eingabeaufforderungsfenster mit erhöhten Rechten, geben Sie den folgenden Befehl ein, und drücken Sie dann die EINGABETASTE:iisreset /restart. Hinweis Dieser Befehl beendet alle IIS-Dienste, die ausgeführt werden, und startet sie dann neu.

Weitere Informationen finden Sie unter Microsoft-Sicherheitsempfehlung ADV210003.