Zusammenfassung

Brute-Force-Angriffe sind eine der drei wichtigsten Möglichkeiten, wie Windows-Computer heute angegriffen werden. Windows-Geräte lassen jedoch derzeit nicht zu, dass integrierte lokale Administratorkonten gesperrt werden. Dadurch werden Szenarien erstellt, in denen das integrierte lokale Administratorkonto ohne die richtige Netzwerksegmentierung oder das Vorhandensein eines Angriffserkennungsdiensts unbegrenzten Brute-Force-Angriffen ausgesetzt werden kann, um zu versuchen, das Kennwort zu ermitteln. Dies kann mithilfe des Remotedesktopprotokolls (Remote Desktop Protocol, RDP) über das Netzwerk erfolgen. Wenn die Kennwörter nicht lang oder komplex sind, wird die Zeit, die zum Ausführen eines solchen Angriffs erforderlich wäre, mithilfe moderner CPUs und GPUs immer trivialer.

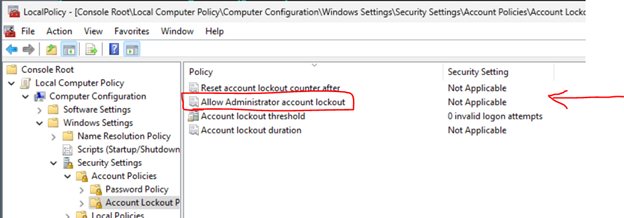

Um weitere Brute-Force-Angriffe zu verhindern, implementieren wir Kontosperrungen für Administratorkonten. Ab den kumulativen Windows-Updates vom 11. Oktober 2022 oder höher ist eine lokale Richtlinie verfügbar, um integrierte lokale Administratorkontosperren zu aktivieren. Diese Richtlinie finden Sie unter "Lokale Computerrichtlinie\Computerkonfiguration\Windows-Einstellungen\Sicherheitseinstellungen\Kontorichtlinien\Kontosperrrichtlinien".

Bei vorhandenen Computern bietet das Festlegen dieses Werts auf "Aktiviert " mithilfe eines lokalen oder Domänen-GPO die Möglichkeit, das integrierte lokale Administratorkonto zu sperren. Solche Umgebungen sollten auch erwägen, die anderen drei Richtlinien unter Kontosperrungsrichtlinien festzulegen. Unsere grundlegende Empfehlung ist, sie auf den 10.10.10 festzulegen. Dies bedeutet, dass ein Konto nach 10 fehlgeschlagenen Versuchen innerhalb von 10 Minuten gesperrt würde und die Sperrung 10 Minuten dauern würde. Danach wird das Konto automatisch entsperrt.

Hinweis Das neue Sperrverhalten wirkt sich nur auf Netzwerkanmeldungen aus, z. B. RDP-Versuche. Konsolenanmeldungen sind während des Sperrzeitraums weiterhin zulässig.

Für neue Computer auf Windows 11, Version 22H2 oder auf neuen Computern, die die kumulativen Windows-Updates vom 11. Oktober 2022 vor dem ersten Setup enthalten, werden diese Einstellungen standardmäßig beim Systemsetup festgelegt. Dies tritt auf, wenn die SAM-Datenbank zum ersten Mal auf einem neuen Computer instanziiert wird. Wenn also ein neuer Computer eingerichtet wurde und die Oktoberupdates später installiert wurden, ist er standardmäßig nicht sicher. Es sind die Richtlinieneinstellungen erforderlich, wie weiter oben beschrieben. Wenn Sie nicht möchten, dass diese Richtlinien auf Ihren neuen Computer angewendet werden, können Sie diese lokale Richtlinie festlegen oder eine Gruppenrichtlinie erstellen, um die Einstellung " Deaktiviert " für "Administratorkontosperrung zulassen" anzuwenden.

Darüber hinaus erzwingen wir jetzt die Kennwortkomplexität auf einem neuen Computer, wenn ein integriertes lokales Administratorkonto verwendet wird. Das Kennwort muss mindestens zwei der drei grundlegenden Zeichentypen (Kleinbuchstaben, Großbuchstaben und Ziffern) aufweisen. Dies trägt dazu bei, diese Konten vor einer Kompromittierung aufgrund eines Brute-Force-Angriffs zu schützen. Wenn Sie jedoch ein weniger komplexes Kennwort verwenden möchten, können Sie dennoch die entsprechenden Kennwortrichtlinien unter "Lokale Computerrichtlinie\Computerkonfiguration\Windows-Einstellungen\Sicherheitseinstellungen\Kontorichtlinien\Kennwortrichtlinie" festlegen.

Weitere Informationen

Die hinzugefügten Änderungen unterstützen das DOMAIN_LOCKOUT_ADMINS- und DOMAIN_PASSWORD_COMPLEX-Flag für das integrierte lokale Administratorkonto. Weitere Informationen finden Sie unter DOMAIN_PASSWORD_INFORMATION (ntsecapi.h).

|

Wert |

Bedeutung |

|

DOMAIN_LOCKOUT_ADMINS 0x00000008L |

Ermöglicht das Sperren des integrierten lokalen Administratorkontos für Netzwerkanmeldungen. |

|

DOMAIN_PASSWORD_COMPLEX 0x00000001L |

Das Kennwort muss aus mindestens zwei der folgenden Zeichentypen bestehen:

|