|

Datum ändern |

Beschreibung ändern |

|

20. März 2024 |

|

|

21. März 2024 |

|

|

22. März 2024 |

|

Einführung

Dieser Artikel ist eine Ergänzung zu dem folgenden Artikel, der im April 2024 aktualisiert wird:

-

KB5025885: Verwalten der Windows-Start-Manager-Sperrungen für Änderungen beim sicheren Start im Zusammenhang mit CVE-2023-24932

Diese Ergänzung beschreibt das aktualisierte schrittweise Verfahren zum Bereitstellen neuer Risikominderungen für das BlackLotus UEFI Boot Kit, das von CVE-2023-24932 nachverfolgt wird, und enthält Testleitfäden für Ihre Umgebung.

Zum Schutz vor böswilligem Missbrauch anfälliger Start-Manager müssen wir ein neues UEFI-Sicherer-Start-Signaturzertifikat für die Gerätefirmware bereitstellen und die Vertrauensstellung in der Firmware des aktuellen Signaturzertifikats widerrufen. Dies führt dazu, dass alle vorhandenen, anfälligen Start-Manager von Geräten mit aktiviertem sicheren Start nicht vertrauenswürdig sind. Dieser Leitfaden hilft Ihnen bei diesem Prozess.

Die drei in diesem Leitfaden beschriebenen Schritte zur Risikominderung sind wie folgt:

-

Aktualisierung der Datenbank: Der Datenbank für den sicheren Start wird ein neues PCA-Zertifikat (PCA2023) hinzugefügt, das einem Gerät das Starten von Medien ermöglicht, die von diesem Zertifikat signiert sind.

-

Installation des Start-Managers: Der vorhandene PCA2011-signierte Start-Manager wird durch den PCA2023-signierten Start-Manager ersetzt.Beide Start-Manager sind in den Sicherheitsupdates vom April 2024 enthalten.

-

DBX-Sperrung von PCA2011: Das DBX für den sicheren Start wird ein Ablehnungseintrag hinzugefügt, der verhindert, dass PCA2011-signierte Start-Manager gestartet werden.

Hinweis Die Servicing Stack-Software, die diese drei Risikominderungen anwendet, lässt nicht zu, dass die Risikominderungen in der angegebenen Reihenfolge angewendet werden.

Gilt dies für mich?

Dieser Leitfaden gilt für alle Geräte mit aktiviertem sicherem Start und alle vorhandenen Wiederherstellungsmedien für diese Geräte.

Wenn auf Ihrem Gerät Windows Server 2012 oder Windows Server 2012 R2 ausgeführt wird, lesen Sie unbedingt den Abschnitt "Bekannte Probleme", bevor Sie fortfahren.

Bevor Sie anfangen

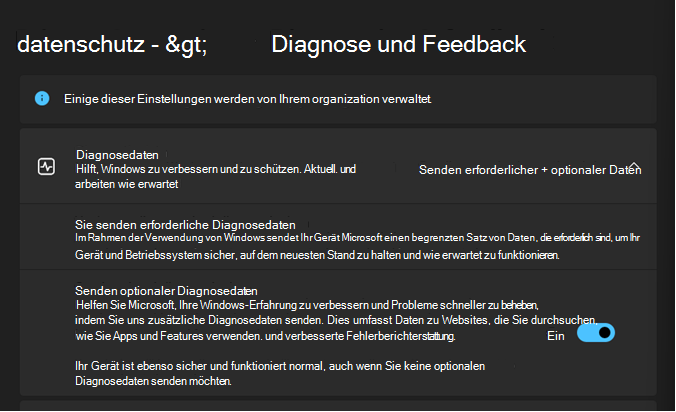

Aktivieren optionaler Diagnosedaten

Aktivieren Sie die Einstellung „Optionale Diagnosedaten senden“, indem Sie die folgenden Schritte ausführen:

-

Wechseln Sie in Windows 11 zu Start > Einstellungen > Datenschutz und Sicherheit > Diagnose und Feedback.

-

Aktivieren Sie Optionale Diagnosedaten senden.

Weitere Informationen finden Sie unter Diagnose, Feedback und Datenschutz in Windows.

HINWEIS: Stellen Sie sicher, dass Sie während und für einige Zeit nach der Validierung über eine Internetverbindung verfügen.

Durchführen eines Testdurchlaufs

Stellen Sie nach der Installation der Windows-Updates vom April 2024 und vor dem Ausführen der Schritte zur Anmeldung sicher, dass Sie einen Testdurchlauf durchführen, um die Integrität Ihres Systems zu überprüfen:

-

VPN: Stellen Sie sicher, dass der VPN-Zugriff auf Unternehmensressourcen und das Netzwerk funktionsfähig ist.

-

Windows Hello: Melden Sie sich mit ihrem normalen Verfahren (Gesichtserkennung/Fingerabdruck/PIN) beim Windows-Gerät an.

-

BitLocker: Das System wird normal auf BitLocker-fähigen Systemen ohne BitLocker-Wiederherstellungsaufforderung während des Starts gestartet.

-

Integritätsnachweis für Geräte: Vergewissern Sie sich, dass Geräte, die auf Integritätsnachweis für Geräte angewiesen sind, ihren Status ordnungsgemäß bestätigen.

Bekannte Probleme

Nur für Windows Server 2012 und Windows Server 2012 R2:

-

TPM 2.0-basierte Systeme können die im Sicherheitspatch vom April 2024 veröffentlichten Risikominderungen aufgrund bekannter Kompatibilitätsprobleme mit TPM-Messungen nicht bereitstellen. Die Updates vom April 2024 blockieren die Risikominderungen Nr. 2 (Start-Manager) und Nr. 3 (DBX-Update) auf betroffenen Systemen.

-

Microsoft ist das Problem bekannt, und ein Update wird in Zukunft veröffentlicht, um die Blockierung von TPM 2.0-basierten Systemen aufzuheben.

-

Klicken Sie zum Überprüfen Ihrer TPM-Version mit der rechten Maustaste auf Start, klicken Sie auf Ausführen, und geben Sie dann "tpm.msc" ein. Unten rechts im mittleren Bereich unter TPM-Herstellerinformationen sollte ein Wert für die Spezifikationsversion angezeigt werden.

Prüfungsschritte aktivieren

Im restlichen Teil dieses Artikels werden die Tests für die Aktivierung von Geräten für die Risikominderungen erläutert. Die Risikominderungen sind standardmäßig nicht aktiviert. Wenn Ihr Unternehmen diese Risikominderungen aktivieren möchte, führen Sie die folgenden Prüfungsschritte aus, um die Gerätekompatibilität zu überprüfen.

-

Stellen Sie das vorab veröffentlichte Sicherheitsupdate vom April 2024 bereit.

-

Öffnen Sie eine Administratoreingabeaufforderung, und legen Sie den Registrierungsschlüssel fest, um die Aktualisierung der Datenbank durchzuführen, indem Sie den folgenden Befehl eingeben, und drücken Sie dann die EINGABETASTE:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x40 /f

-

Starten Sie das Gerät zweimal neu.

-

Vergewissern Sie sich, dass die Datenbank erfolgreich aktualisiert wurde, indem Sie sicherstellen, dass der folgende Befehl "True " zurückgibt. Führen Sie den folgenden PowerShell-Befehl als Administrator aus:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Windows UEFI CA 2023'

-

Öffnen Sie eine Administratoreingabeaufforderung, und legen Sie den Registrierungsschlüssel fest, um den PCA2023-signierten Start-Manager herunterzuladen und zu installieren:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x100 /f

-

Starten Sie das Gerät zweimal neu.

-

Stellen Sie als Administrator die EFI-Partition bereit, um sie für die Überprüfung vorzubereiten:

mountvol s: /s

-

Überprüfen Sie, ob "s:\efi\microsoft\boot\bootmgfw.efi" von PCA2023 signiert ist. Gehen Sie hierzu wie folgt vor:

-

Klicken Sie auf Start, geben Sie Eingabeaufforderung in das Feld Suchen ein, und klicken Sie dann auf Eingabeaufforderung.

-

Geben Sie im Eingabeaufforderungsfenster den folgenden Befehl ein, und drücken Sie dann Eingabetaste.

copy S:\EFI\Microsoft\Boot\bootmgfw.efi c:\bootmgfw_2023.efi

-

Klicken Sie im Datei-Manager mit der rechten Maustaste auf die Datei C:\bootmgfw_2023.efi, klicken Sie auf Eigenschaften, und wählen Sie dann die Registerkarte Digitale Signaturen aus.

-

Bestätigen Sie in der Signaturliste, dass die Zertifikatskette Windows UEFI 2023 ZS enthält.

-

VORSICHT: Dieser Schritt stellt die DBX-Sperrung für nicht vertrauenswürdige alte, anfällige Start-Manager bereit, die mithilfe der Windows-Produktion PCA2011 signiert wurden. Geräte, auf die diese Sperrung angewendet wird, werden nicht mehr von vorhandenen Wiederherstellungsmedien und Netzwerkstartservern (PXE/HTTP) gestartet, die nicht über aktualisierte Start-Manager-Komponenten verfügen.

Wenn Ihr Gerät in einen nicht startbaren Zustand wechselt, führen Sie die Schritte im Abschnitt "Wiederherstellungs- und Zurücksetzungsverfahren" aus, um das Gerät auf einen Zustand vor der Sperrung zurückzusetzen.

Wenn Sie nach dem Anwenden des DBX den vorherigen Zustand des Geräts für den sicheren Start wiederherstellen möchten, befolgen Sie den Abschnitt "Wiederherstellungs- und Zurücksetzungsverfahren".

Wenden Sie die DBX-Risikominderung an, um dem Windows-Produktions-PCA2011-Zertifikat beim sicheren Start nicht mehr zu vertrauen:

-

Öffnen Sie eine Administratoreingabeaufforderung, und legen Sie den Registrierungsschlüssel fest, um die Sperrung für PCA2011 in DBX zu platzieren:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x80 /f

-

Starten Sie Ihr Gerät zweimal neu, und vergewissern Sie sich, dass es vollständig neu gestartet wurde.

-

Bestätigen Sie, dass die DBX-Risikominderung erfolgreich angewendet wurde. Führen Sie hierzu den folgenden PowerShell-Befehl als Administrator aus, und stellen Sie sicher, dass der Befehl "True" zurückgibt:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI dbx).bytes) -match 'Microsoft Windows Production PCA 2011'

Oder suchen Sie im Ereignisanzeige nach dem folgenden Ereignis:

Ereignisprotokoll

System

Ereignisquelle

TPM-WMI

Ereigniskennung

1037

Pegel:

Informationen

Ereignismeldungstext

Das Dbx-Update für den sicheren Start zum Widerrufen von Microsoft Windows-Produktions-PCA 2011 wurde erfolgreich angewendet.

-

Führen Sie die Testdurchlaufelemente aus dem Abschnitt "Bevor Sie beginnen" aus, und stellen Sie sicher, dass sich alle Systeme normal verhalten.

Referenz zum Registrierungsschlüssel

|

Get-Help |

Funktion |

Kommentare |

|

Installiert das Datenbankupdate, um den PCA2023-signierten Start-Manager zuzulassen. |

|

Get-Help |

Funktion |

Kommentare |

|

Installiert den PCA2023-signierten Bootmgr |

Der Wert wird nur berücksichtigt, nachdem 0x40 Schritt abgeschlossen wurde |

|

Get-Help |

Funktion |

Kommentare |

|

Installiert das DBX-Update, das PCA2011 widerruft |

Der Wert wird nur berücksichtigt, nachdem beide 0x40 und 0x100 Schritte abgeschlossen wurden. |

Ergebnisse und Feedback

Senden Sie E-Mails mit Testergebnissen, Fragen und Feedback an suvp@microsoft.com.

Wiederherstellungs- und Zurücksetzungsverfahren

Geben Sie beim Ausführen von Wiederherstellungsverfahren die folgenden Daten für Microsoft frei:

-

Screenshot des beobachteten Startfehlers.

-

Ausgeführte Schritte, die dazu geführt haben, dass das Gerät nicht mehr gestartet werden kann.

-

Details zur Gerätekonfiguration.

Wenn Sie ein Wiederherstellungsverfahren ausführen, unterbrechen Sie BitLocker, bevor Sie das Verfahren starten.

Wenn während dieses Vorgangs ein Fehler auftritt und Sie Ihr Gerät nicht starten können oder von externen Medien (z. B. USB-Laufwerk oder PXE-Start) starten müssen, führen Sie die folgenden Verfahren aus.

-

Sicheren Start deaktivieren Dieses Verfahren ist je nach PC-Hersteller und -Modell unterschiedlich. Rufen Sie das UEFI-BIOS-Menü Ihres PCs auf und navigieren Sie zu der Einstellung "Sicherer Start" und schalten Sie sie aus. Einzelheiten zu diesem Vorgang finden Sie in der Dokumentation Ihres PC-Herstellers. Weitere Informationen finden Sie unter Deaktivieren des sicheren Starts.

-

Schlüssel für sicheren Start löschen Wenn das Gerät das Löschen der Schlüssel für den sicheren Start oder das Zurücksetzen der Schlüssel für den sicheren Start auf die Werkseinstellungen unterstützt, führen Sie diese Aktion jetzt durch. Ihr Gerät sollte jetzt starten, aber beachten Sie, dass es anfällig für Bootkit-Malware ist. Stellen Sie sicher, dass Sie Schritt 5 am Ende dieses Wiederherstellungsprozesses abschließen, um den sicheren Start erneut zu aktivieren.

-

Versuchen Sie, Windows vom Systemdatenträger aus zu starten.

-

Wenn BitLocker aktiviert ist und in die Wiederherstellung übergeht, geben Sie Ihren BitLocker-Wiederherstellungsschlüssel ein.

-

Melden Sie sich bei Windows an.

-

Führen Sie die folgenden Befehle an der Administratoreingabeaufforderung aus, um die Startdateien in der EFI-Systemstartpartition wiederherzustellen:

Mountvol s: /s del s:\EFI\Microsoft\*.* /f /s /q bcdboot %systemroot% /s S:

-

Beim Ausführen von BCDBoot sollte "Startdateien erfolgreich erstellt" zurückgegeben werden.

-

Wenn BitLocker aktiviert ist, anhalten Sie BitLocker.

-

Starten Sie das Gerät neu.

-

-

Wenn Schritt 3 das Gerät nicht erfolgreich wiederherstellen kann, installieren Sie Windows erneut.

-

Beginnen Sie mit vorhandenen Wiederherstellungsmedien.

-

Fahren Sie mit der Installation von Windows mithilfe des Wiederherstellungsmediums fort.

-

Melden Sie sich bei Windows an.

-

Starten Sie neu, um zu überprüfen, ob das Gerät erfolgreich mit Windows gestartet wurde.

-

-

Aktivieren Sie den sicheren Start erneut, und starten Sie das Gerät neu. Rufen Sie das UEFI-Menü Ihres Geräts auf und navigieren Sie zu der Einstellung "Sicherer Start" und aktivieren Sie sie. Einzelheiten zu diesem Vorgang finden Sie in der Dokumentation Ihres Geräteherstellers. Weitere Informationen finden Sie unter Erneutes Aktivieren des sicheren Starts.

-

Wenn der Windows-Start weiterhin fehlschlägt, geben Sie erneut das UEFI-BIOS ein, und deaktivieren Sie den sicheren Start.

-

Starten Sie Windows.

-

Teilen Sie den Inhalt von DB, DBX mit Microsoft.

-

Öffnen Sie PowerShell im Administratormodus.

-

Erfassen Sie die Datenbank:

Get-SecureBootUEFI -name:db -OutputFilePath DBUpdateFw.bin

-

Erfassen Sie das DBX:

Get-SecureBootUEFI -name:dbx –OutputFilePath dbxUpdateFw.bin

-

Geben Sie die in den Schritten 8b und 8c generierten Dateien DBUpdateFw.bin und dbxUpdateFw.bin frei.

-