Die Informationen in diesem Artikel beziehen sich auf die folgenden Produkte.

Zusammenfassung

Am 29. Juli 2020 veröffentlichte Microsoft die Sicherheitsempfehlung 200011, die eine neue Sicherheitsanfälligkeit im Zusammenhang mit „Sicherer Start“ beschreibt. Geräte, die der Unified Extensible Firmware Interface(UEFI)-Zertifizierungsstelle von Microsoft in ihrer Konfiguration für sicheres Starten vertrauen, sind möglicherweise anfällig für einen Angreifer, der über Administratorrechte oder physischen Zugriff auf das Gerät verfügt.

Dieser Artikel enthält Anleitungen zum Anwenden der neuesten DBX-Sperrliste für sicheres Starten, um die anfälligen Module unbrauchbar zu machen. Microsoft wird Mitte bis zum Frühjahr 2022 ein Update in Windows Update integrieren, um dieses Sicherheitsrisiko zu schließen.

Die Binärdateien der Updates für sicheres Starten werden auf dieser UEFI-Webseite gehostet.

Die folgenden Dateien werden bereitgestellt:

-

UEFI-Sperrlistendatei für x86 (32 Bit)

-

UEFI-Sperrlistendatei für x64 (64 Bit)

-

UEFI-Sperrlistendatei für arm64

Nachdem diese Hashes dem DBX für sicheres Starten auf Ihrem Gerät hinzugefügt wurden, können diese Anwendungen nicht mehr geladen werden.

Wichtig: Diese Website hostet Dateien für jede Architektur. Jede gehostete Datei enthält nur die Hashes von Anwendungen, die für die jeweilige Architektur gelten. Sie müssen auf jedes Gerät eine dieser Dateien anwenden, aber stellen Sie sicher, dass Sie die für die Architektur relevante Datei anwenden. Obwohl es technisch möglich ist, ein Update für eine andere Architektur anzuwenden, bleibt das Gerät ungeschützt, wenn nicht das entsprechende Update installiert wird.

Achtung: Lesen Sie den Hauptartikel zu dieser Sicherheitsanfälligkeit, bevor Sie einen dieser Schritte ausführen. Bei einer fehlerhaften Anwendung von DBX-Updates kann Ihr Gerät möglicherweise nicht mehr gestartet werden.

Sie sollten diese Schritte nur ausführen, wenn die folgenden Bedingungen zutreffen:

-

Sie haben überprüft, ob Ihr Gerät der UEFI-Zertifizierungsstelle eines Drittanbieters in Ihrer Konfiguration des sicheren Startens vertraut. Sie können dazu in einer administrativen PowerShell-Sitzung die folgende PowerShell-Codezeile ausführen:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Microsoft Corporation UEFI CA 2011' -

Sie verlassen sich nicht darauf, eine der Startanwendungen zu starten, die von diesem Update blockiert werden.

Weitere Informationen

Anwenden eines DBX-Updates unter Windows

Nachdem Sie die Warnungen gelesen und überprüft haben, ob Ihr Gerät kompatibel ist, führen Sie die folgenden Schritte aus, um für einen sicheren Start die Secure Boot DBX zu aktualisieren:

-

Laden Sie die entsprechende UEFI-Sperrlistendatei (Dbxupdate.bin) für Ihre Plattform von dieser UEFI-Webseite herunter.

-

Sie müssen die Datei „Dbxupdate.bin“ in die erforderlichen Komponenten aufteilen, um sie mithilfe von PowerShell-Cmdlets anzuwenden. Gehen Sie zu diesem Zweck folgendermaßen vor:

-

Laden Sie das PowerShell-Skript von dieser Webseite der PowerShell-Galerie herunter.

-

Um das Skript zu finden, führen Sie das folgende Cmdlet aus:

-

Get-InstalledScript -name SplitDbxContent | select-object Name, Version, Author, PublishedDate, InstalledDate, InstalledLocation

-

-

Stellen Sie sicher, dass das Cmdlet das Skript erfolgreich herunterlädt und Ausgabedetails wie Name, Version, Autor, Veröffentlichungsdatum, Installationsdatum und Installationsort bereitstellt.

-

Führen Sie die folgenden Cmdlets aus:

-

[string]$ScriptPath= @(Get-InstalledScript -name SplitDbxContent | select-object -ExpandProperty InstalledLocation)

-

cd $ScriptPath

-

ls

-

-

Stellen Sie sicher, dass sich die Datei „SplitDbxContent.ps1“ jetzt im Ordner „Skripte“ befindet.

-

Führen Sie das folgende PowerShell-Skript für die Datei „Dbxupdate.bin“ aus:

SplitDbxContent.ps1 “c:\path\to\file\dbxupdate.bin" -

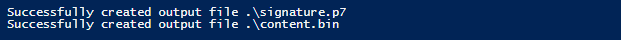

Vergewissern Sie sich, dass mit diesem Befehl die folgenden Dateien erstellt wurden:

-

Content.bin – Inhalt aktualisieren

-

Signature.p7 – Signatur, die den Aktualisierungsprozess autorisiert

-

-

-

Führen Sie in einer administrativen PowerShell-Sitzung das Cmdlet Set-SecureBootUefi aus, um das DBX-Update anzuwenden::

Set-SecureBootUefi -Name dbx -ContentFilePath .\content.bin -SignedFilePath .\signature.p7 -Time 2010-03-06T19:17:21Z -AppendWrite

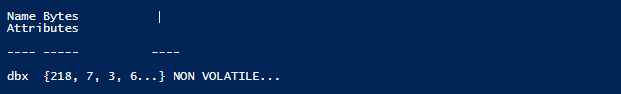

Erwartete Ausgabe

-

Starten Sie das Gerät neu, um die Installation des Updates abzuschließen.

Weitere Informationen zum Cmdlet der Konfiguration für sicheres Starten und dessen Verwendung für DBX-Updates finden Sie unter Set-Secure.

Überprüfen, ob das Update erfolgreich war

Nachdem Sie die Schritte im vorherigen Abschnitt erfolgreich abgeschlossen und das Gerät neu gestartet haben, führen Sie diese Schritte aus, um zu überprüfen, ob das Update erfolgreich angewendet wurde. Nach erfolgreicher Verifizierung ist Ihr Gerät nicht mehr von der GRUB-Schwachstelle betroffen.

-

Laden Sie die Verifizierungsskripts für DBX-Updates von dieser GitHub Gist-Webseite herunter.

-

Extrahieren Sie die Skripts und Binärdateien aus der komprimierten Datei.

-

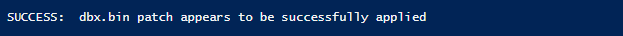

Führen Sie das folgende PowerShell-Skript in dem Ordner aus, der die erweiterten Skripts und Binärdateien enthält, um das DBX-Update zu überprüfen:

Check-Dbx.ps1 '.\dbx-2021-April.bin'Hinweis: Wenn ein DBX-Update mit den Versionen Juli 2020 oder Oktober 2020 aus diesem Sperrlistendateiarchiv angewendet wurde, führen Sie stattdessen den folgenden entsprechenden Befehl aus:

Check-Dbx.ps1 '.\dbx-2020-July.bin'Check-Dbx.ps1 '.\dbx-2020-October.bin'

-

Überprüfen Sie, ob die Ausgabe mit dem erwarteten Ergebnis übereinstimmt:

FAQ

F1: Was bedeutet die Fehlermeldung „Get-SecureBootUEFI: Cmdlets werden auf dieser Plattform nicht unterstützt“?

A1: Diese Fehlermeldung weist darauf hin, dass auf dem Computer die Funktion „Sicherer Start“ NICHT aktiviert ist. Daher ist dieses Gerät NICHT von der GRUB-Sicherheitslücke betroffen. Es sind keine weiteren Maßnahmen erforderlich.

F2: Wie konfiguriere ich das Gerät, um UEFI CA von Drittanbietern zu vertrauen oder nicht zu vertrauen?

A2: Wir empfehlen Ihnen, sich an Ihren OEM-Anbieter zu wenden.

Ändern Sie für Microsoft Surface die Einstellung für „Sicherer Start“ in „Nur Microsoft“, und führen Sie dann den folgenden PowerShell-Befehl aus (das Ergebnis sollte „False“ sein):

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Microsoft Corporation UEFI CA 2011'

Weitere Informationen zum Konfigurieren für Microsoft Surface finden Sie unter Verwalten der Surface UEFI-Einstellungen – Surface | Microsoft Docs.

F3: Wirkt sich dieses Problem auf virtuelle Azure IaaS-Computer der Generation 1 und 2 aus?

A3: Nein. Virtuelle Azure-Gastcomputer Gen1 und Gen2 unterstützen das Secure Boot-Feature nicht. Daher sind sie von dem Vertrauenskettenangriff nicht betroffen.

F4: Beziehen sich ADV200011 und CVE-2020-0689 auf dieselbe Sicherheitsanfälligkeit, die mit Secure Boot zusammenhängt?

A: Nein. Diese Sicherheitshinweise beschreiben verschiedene Schwachstellen. „ADV200011“ bezieht sich auf eine Schwachstelle in GRUB (Linux-Komponente), die eine Umgehung von „Sicherer Start“ verursachen könnte. „CVE-2020-0689“ bezieht sich auf eine Sicherheitsanfälligkeit bei „Sicherer Start“ bezüglich der Umgehung von Sicherheitsfunktionen.

F5: Ich kann keines der PowerShell-Skripte ausführen. Was tun?

A: Überprüfen Sie die PowerShell-Ausführungsrichtlinie, indem Sie den Befehl Get-ExecutionPolicy ausführen. Abhängig von der Ausgabe müssen Sie möglicherweise die Ausführungsrichtlinie aktualisieren:

Die in diesem Artikel genannten Fremdanbieterprodukte stammen von Herstellern, die von Microsoft unabhängig sind. Microsoft gewährt keine implizite oder sonstige Garantie in Bezug auf die Leistung oder Zuverlässigkeit dieser Produkte.

Die Kontaktinformationen zu den in diesem Artikel erwähnten Drittanbietern sollen Ihnen helfen, zusätzliche Informationen zu diesem Thema zu finden. Diese Kontaktinformationen können ohne vorherige Ankündigung geändert werden. Sie werden von Microsoft ohne jede Gewähr weitergegeben.

Gilt für:

Windows 10 für 32-Bit-Systeme

Windows 10 für x64-basierte Systeme

Windows 10, Version 2004, für 32-Bit-Systeme

Windows 10, Version 2004, für ARM64-basierte Systeme

Windows 10, Version 2004, für x64-basierte Systeme

Windows 10, Version 1909, für 32-Bit-Systeme

Windows 10, Version 1909, für ARM64-basierte Systeme

Windows 10, Version 1909 für x64-basierte Systeme

Windows 10, Version 1903, für 32-Bit-Systeme

Windows 10, Version 1903, für ARM64-basierte Systeme

Windows 10, Version 1903, für x64-basierte Systeme

Windows 10, Version 1809, für 32-Bit-Systeme

Windows 10, Version 1809 für ARM64-basierte Systeme

Windows 10, Version 1809, für x64-basierte Systeme

Windows 10, Version 1803, für 32-Bit-Systeme

Windows 10, Version 1803, für ARM64-basierte Systeme

Windows 10, Version 1803, für x64-basierte Systeme

Windows 10, Version 1709, für 32-Bit-Systeme

Windows 10, Version 1709, für ARM64-basierte Systeme

Windows 10, Version 1709, für x64-basierte Systeme

Windows 10, Version 1607, für 32-Bit-Systeme

Windows 10, Version 1607, für x64-basierte Systeme

Windows 8.1 für 32-Bit-Systeme

Windows 8.1 für x64-basierte Systeme

Windows RT 8.1

Windows Server, Version 2004 (Server Core-Installation)

Windows Server, Version 1909 (Server Core-Installation)

Windows Server, Version 1903 (Server Core-Installation)

Windows Server 2019

Windows Server 2019 (Server Core-Installation)

Windows Server 2016

Windows Server 2016 (Server Core-Installation)

Windows Server 2012 R2

Windows Server 2012 R2 (Server Core-Installation)

Windows Server 2012

Windows Server 2012 (Server Core-Installation)