Zusammenfassung

In diesem Artikel wird beschrieben, wie Transport Layer Security (TLS)-Protokoll Version 1.2 in einer Microsoft System Center 2016-Umgebung aktiviert wird.

Weitere Informationen

Führen Sie die folgenden Schritte aus, um TLS-Protokoll Version 1.2 in Ihrer System Center-Umgebung zu aktivieren:

-

Installieren Sie Updates aus der Version.Hinweise

-

Service Management Automation (SMA) und Service Provider Foundation (SPF) müssen auf das neueste Updaterollup aktualisiert werden, da UR4 keine Updates für diese Komponenten hat.

-

Aktualisieren Sie für die Dienstverwaltungsautomatisierung (SERVICE Management Automation, SMA) auf Update Rollup 1, und aktualisieren Sie auch das SMA Management Pack (MP) von dieser Microsoft Download Center-Webseite.

-

Für Service Provider Foundation (SPF) ein Upgrade auf Updaterollup 2.

-

System Center Virtual Machine Manager (SCVMM) sollte auf mindestens Updaterollup 3 aktualisiert werden.

-

-

Stellen Sie sicher, dass das Setup so funktionsfähig ist, wie es war, bevor Sie die Updates angewendet haben. Überprüfen Sie beispielsweise, ob Sie die Konsole starten können.

-

Ändern Sie die Konfigurationseinstellungen , um TLS 1.2 zu aktivieren.

-

Stellen Sie sicher, dass alle erforderlichen SQL Server Dienste ausgeführt werden.

Installieren von Updates

|

Aktivität aktualisieren |

SCOM1 |

SCVMM2 |

SCDPM3 |

SCO4 |

SMA5 |

SPF6 |

SM7 |

|

Stellen Sie sicher, dass alle aktuellen Sicherheitsupdates für Windows Server 2012 R2 oder Windows Server 2016 installiert sind. |

Ja |

Ja |

Ja |

Ja |

Ja |

Ja |

Ja |

|

Stellen Sie sicher, dass die .NET Framework 4.6 auf allen System Center-Komponenten installiert ist. |

Ja |

Ja |

Ja |

Ja |

Ja |

Ja |

Ja |

|

Installieren des erforderlichen SQL Server Updates, das TLS 1.2 unterstützt |

Ja |

Ja |

Ja |

Ja |

Ja |

Ja |

Ja |

|

Ja |

Nein |

Ja |

Ja |

Nein |

Nein |

Ja |

|

|

Stellen Sie sicher, dass zertifizierungsstellensignierte Zertifikate entweder SHA1 oder SHA2 sind |

Ja |

Ja |

Ja |

Ja |

Ja |

Ja |

Ja |

1 System Center Operations Manager (SCOM)2 System Center Virtual Machine Manager (SCVMM)3 System Center Data Protection Manager (SCDPM)4 System Center Orchestrator (SCO)5 Service Management Automation (SMA)6 Service Provider Foundation (SPF)7 Service Manager (SM)

Ändern der Konfigurationseinstellungen

|

Konfigurationsupdate |

SCOM1 |

SCVMM2 |

SCDPM3 |

SCO4 |

SMA5 |

SPF6 |

SM7 |

|

Festlegen, dass unter Windows nur das TLS 1.2-Protokoll verwendet wird |

Ja |

Ja |

Ja |

Ja |

Ja |

Ja |

Ja |

|

Einstellung für System Center, um nur das TLS 1.2-Protokoll zu verwenden |

Ja |

Ja |

Ja |

Ja |

Ja |

Ja |

Ja |

|

Ja |

Nein |

Ja |

Ja |

Nein |

Nein |

Nein |

.NET Framework

Stellen Sie sicher, dass die .NET Framework 4.6 auf allen System Center-Komponenten installiert ist. Befolgen Sie dazudie folgenden Anweisungen.

TLS 1.2-Unterstützung

Installieren Sie das erforderliche SQL Server Update, das TLS 1.2 unterstützt. Informationen hierzu finden Sie im folgenden Artikel in der Microsoft Knowledge Base:

3135244 TLS 1.2-Unterstützung für Microsoft SQL Server

Erforderliche System Center 2016-Updates

SQL Server 2012 Native Client 11.0 sollte auf allen folgenden System Center-Komponenten installiert werden.

|

Komponente |

Rolle |

Erforderlicher SQL-Treiber |

|

Operations Manager |

Verwaltungsserver und Webkonsolen |

SQL Server 2012 Native Client 11.0 oder Microsoft OLE DB Driver 18 für SQL Server (empfohlen). Hinweis Microsoft OLE DB Driver 18 for SQL Server wird mit Operations Manager 2016 UR9 und höher unterstützt. |

|

Virtual Machine Manager |

(Nicht erforderlich) |

(Nicht erforderlich) |

|

Orchestrator |

Verwaltungsserver |

SQL Server 2012 Native Client 11.0 oder Microsoft OLE DB Driver 18 für SQL Server (empfohlen). Hinweis Microsoft OLE DB Driver 18 für SQL Server wird mit Orchestrator 2016 UR8 und höher unterstützt. |

|

Datenschutz-Manager |

Verwaltungsserver |

SQL Server 2012 Native Client 11.0 |

|

Service Manager |

Verwaltungsserver |

SQL Server 2012 Native Client 11.0 oder Microsoft OLE DB Driver 18 für SQL Server (empfohlen). Hinweis Microsoft OLE DB Driver 18 for SQL Server wird mit Service Manager 2016 UR9 und höher unterstützt. |

Informationen zum Herunterladen und Installieren von Microsoft SQL Server 2012 Native Client 11.0 finden Sie auf dieser Microsoft Download Center-Webseite.

Informationen zum Herunterladen und Installieren von Microsoft OLE DB Driver 18 finden Sie auf dieser Microsoft Download Center-Webseite.

Für System Center Operations Manager und Service Manager müssen ODBC 11.0 oder ODBC 13.0 auf allen Verwaltungsservern installiert sein.

Installieren Sie die erforderlichen System Center 2016-Updates aus dem folgenden Knowledge Base-Artikel:

4043305 Beschreibung des Updaterollups 4 für Microsoft System Center 2016

|

Komponente |

2016 |

|

Operations Manager |

Updaterollup 4 für System Center 2016 Operations Manager |

|

Service Manager |

Updaterollup 4 für System Center 2016 Service Manager |

|

Orchestrator |

Updaterollup 4 für System Center 2016 Orchestrator |

|

Datenschutz-Manager |

Updaterollup 4 für System Center 2016 Data Protection Manager |

Hinweis Stellen Sie sicher, dass Sie den Dateiinhalt erweitern und die MSP-Datei in der entsprechenden Rolle installieren.

SHA1- und SHA2-Zertifikate

System Center-Komponenten generieren jetzt selbstsignierte SHA1- und SHA2-Zertifikate. Dies ist erforderlich, um TLS 1.2 zu aktivieren. Wenn zertifikatsignierte Zertifikate verwendet werden, stellen Sie sicher, dass es sich bei den Zertifikaten entweder um SHA1 oder SHA2 handelt.

Festlegen, dass Windows nur TLS 1.2 verwendet

Verwenden Sie eine der folgenden Methoden, um Windows so zu konfigurieren, dass nur das TLS 1.2-Protokoll verwendet wird.

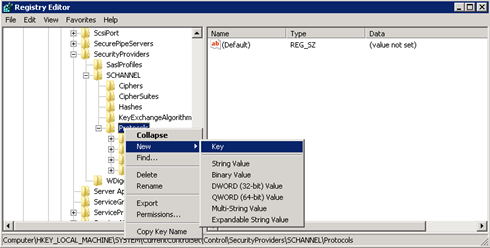

Methode 1: Manuelles Ändern der Registrierung

Wichtig Führen Sie die Schritte in diesem Abschnitt sorgfältig aus. Durch eine fehlerhafte Bearbeitung der Registrierung können schwerwiegende Probleme verursacht werden. Sichern Sie die Registrierung, bevor Sie sie ändern, damit Sie sie bei Bedarf wiederherstellen können.

Führen Sie die folgenden Schritte aus, um alle SCHANNEL-Protokolle systemweit zu aktivieren/deaktivieren. Es wird empfohlen, das TLS 1.2-Protokoll für die eingehende Kommunikation zu aktivieren. und aktivieren Sie die Protokolle TLS 1.2, TLS 1.1 und TLS 1.0 für alle ausgehenden Kommunikationen.

Hinweis Das Vornehmen dieser Registrierungsänderungen wirkt sich nicht auf die Verwendung von Kerberos- oder NTLM-Protokollen aus.

-

Starten Sie den Registrierungs-Editor. Klicken Sie dazu mit der rechten Maustaste auf "Start", geben Sie "regedit" in das Feld "Ausführen " ein, und klicken Sie dann auf "OK".

-

Suchen Sie den folgenden Registrierungsunterschlüssel:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols

-

Klicken Sie mit der rechten Maustaste auf den Protokollschlüssel , zeigen Sie auf "Neu", und klicken Sie dann auf "Taste".

-

Geben Sie SSL 3 ein, und drücken Sie dann die EINGABETASTE.

-

Wiederholen Sie die Schritte 3 und 4, um Schlüssel für TLS 0, TLS 1.1 und TLS 1.2 zu erstellen. Diese Schlüssel ähneln Verzeichnissen.

-

Erstellen Sie einen Clientschlüssel und einen Serverschlüssel unter jedem der SSL 3-, TLS 1.0-, TLS 1.1- und TLS 1.2-Schlüssel .

-

Um ein Protokoll zu aktivieren, erstellen Sie den DWORD-Wert unter jedem Client- und Serverschlüssel wie folgt:

DisabledByDefault [Wert = 0] Aktiviert [Wert = 1] Um ein Protokoll zu deaktivieren, ändern Sie den DWORD-Wert unter jedem Client- und Serverschlüssel wie folgt:

DisabledByDefault [Wert = 1] Aktiviert [Wert = 0]

-

Klicken Sie im Menü Datei auf Beenden.

Methode 2: Automatisches Ändern der Registrierung

Führen Sie das folgende Windows PowerShell Skript im Administratormodus aus, um Windows automatisch so zu konfigurieren, dass nur das TLS 1.2-Protokoll verwendet wird:

$ProtocolList = @("SSL 2.0","SSL 3.0","TLS 1.0", "TLS 1.1", "TLS 1.2")

$ProtocolSubKeyList = @("Client", "Server")

$DisabledByDefault = "DisabledByDefault"

$Enabled = "Enabled"

$registryPath = "HKLM:\\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\"

foreach($Protocol in $ProtocolList)

{

Write-Host " In 1st For loop"

foreach($key in $ProtocolSubKeyList)

{

$currentRegPath = $registryPath + $Protocol + "\" + $key

Write-Host " Current Registry Path $currentRegPath"

if(!(Test-Path $currentRegPath))

{

Write-Host "creating the registry"

New-Item -Path $currentRegPath -Force | out-Null

}

if($Protocol -eq "TLS 1.2")

{

Write-Host "Working for TLS 1.2"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "0" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "1" -PropertyType DWORD -Force | Out-Null

}

else

{

Write-Host "Working for other protocol"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "1" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "0" -PropertyType DWORD -Force | Out-Null

}

}

}

Exit 0

System Center so festlegen, dass nur TLS 1.2 verwendet wird

Legen Sie System Center so fest, dass nur das TLS 1.2-Protokoll verwendet wird. Stellen Sie hierzu zunächst sicher, dass alle Voraussetzungen erfüllt sind. Nehmen Sie dann die folgenden Einstellungen für System Center-Komponenten und alle anderen Server vor, auf denen Agents installiert sind.

Verwenden Sie eine der folgenden Methoden.

Methode 1: Manuelles Ändern der Registrierung

Wichtig Führen Sie die Schritte in diesem Abschnitt sorgfältig aus. Durch eine fehlerhafte Bearbeitung der Registrierung können schwerwiegende Probleme verursacht werden. Sichern Sie die Registrierung, bevor Sie sie ändern, damit Sie sie bei Bedarf wiederherstellen können.

Führen Sie die folgenden Schritte aus, um die Installation zur Unterstützung des TLS 1.2-Protokolls zu aktivieren:

-

Starten Sie den Registrierungs-Editor. Klicken Sie dazu mit der rechten Maustaste auf "Start", geben Sie "regedit" in das Feld "Ausführen" ein, und klicken Sie dann auf "OK".

-

Suchen Sie den folgenden Registrierungsunterschlüssel:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319

-

Erstellen Sie den folgenden DWORD-Wert unter diesem Schlüssel:

SchUseStrongCrypto [Wert = 1]

-

Suchen Sie den folgenden Registrierungsunterschlüssel:

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319

-

Erstellen Sie den folgenden DWORD-Wert unter diesem Schlüssel:

SchUseStrongCrypto [Wert = 1]

-

Starten Sie das System neu.

Methode 2: Automatisches Ändern der Registrierung

Führen Sie das folgende Windows PowerShell Skript im Administratormodus aus, um System Center automatisch so zu konfigurieren, dass nur das TLS 1.2-Protokoll verwendet wird:

# Tighten up the .NET Framework

$NetRegistryPath = "HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319"

New-ItemProperty -Path $NetRegistryPath -Name "SchUseStrongCrypto" -Value "1" -PropertyType DWORD -Force | Out-Null

$NetRegistryPath = "HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319"

New-ItemProperty -Path $NetRegistryPath -Name "SchUseStrongCrypto" -Value "1" -PropertyType DWORD -Force | Out-Null

Zusätzliche Einstellungen

Operations Manager

Management Packs

Importieren Sie die Management Packs für System Center 2016 Operations Manager. Diese befinden sich im folgenden Verzeichnis, nachdem Sie das Serverupdate installiert haben:

\Programme\Microsoft System Center 2016\Operations Manager\Server\Management Packs für Updaterollups

ACS-Einstellungen

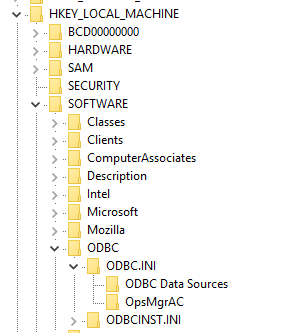

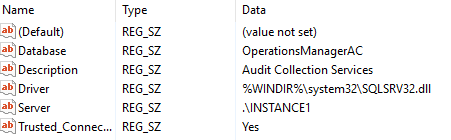

Für Überwachungssammlungsdienste (ACS) müssen Sie zusätzliche Änderungen in der Registrierung vornehmen. ACS verwendet den DSN, um Verbindungen mit der Datenbank herzustellen. Sie müssen DSN-Einstellungen aktualisieren, damit sie für TLS 1.2 funktionieren.

-

Suchen Sie den folgenden Unterschlüssel für ODBC in der Registrierung.Hinweis Der Standardname von DSN ist OpsMgrAC.

-

Wählen Sie im Unterschlüssel "ODBC-Datenquellen " den Eintrag für den DSN-Namen OpsMgrAC aus. Dies enthält den Namen des ODBC-Treibers, der für die Datenbankverbindung verwendet werden soll. Wenn ODBC 11.0 installiert ist, ändern Sie diesen Namen für SQL Server in ODBC-Treiber 11. Wenn ODBC 13.0 installiert ist, ändern Sie diesen Namen in ODBC-Treiber 13 für SQL Server.

-

Aktualisieren Sie im Unterschlüssel "OpsMgrAC " den Treibereintrag für die installierte ODBS-Version.

-

Wenn ODBC 11.0 installiert ist, ändern Sie den Treibereintrag in %WINDIR%\system32\msodbcsql11.dll.

-

Wenn ODBC 13.0 installiert ist, ändern Sie den Treibereintrag in %WINDIR%\system32\msodbcsql13.dll.

-

Alternativ können Sie die folgende REG-Datei in Editor oder einem anderen Text-Editor erstellen und speichern. Doppelklicken Sie auf die Datei, um die gespeicherte REG-Datei auszuführen.Erstellen Sie für ODBC 11.0 die folgende ODBC 11.0.reg-Datei: [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\ODBC-Datenquellen] "OpsMgrAC"="ODBC-Treiber 11 für SQL Server" [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] "Driver"="%WINDIR%\\system32\\msodbcsql11.dll" Erstellen Sie für ODBC 13.0 die folgende ODBC 13.0.reg-Datei: [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\ODBC-Datenquellen] "OpsMgrAC"="ODBC-Treiber 13 für SQL Server" [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] [HKEY_LOCAL_MACHINE\SOFTWARE\ODBC\ODBC.INI\OpsMgrAC] "Driver"="%WINDIR%\\system32\\msodbcsql13.dll"

-

TLS-Härtung unter Linux

Folgen Sie den Anweisungen auf der entsprechenden Website, um TLS 1.2 in Ihrer Red Hat - oder Apache-Umgebung zu konfigurieren.

Datenschutz-Manager

Um data Protection Manager die Zusammenarbeit mit TLS 1.2 für die Sicherung in der Cloud zu ermöglichen, aktivieren Sie diese Schritte auf dem Data Protection Manager-Server.

Orchestrator

Nachdem die Orchestrator-Updates installiert wurden, konfigurieren Sie die Orchestrator-Datenbank mithilfe der vorhandenen Datenbank gemäß diesen Richtlinien neu.

Haftungsausschluss für Kontaktinformationen von Drittanbietern

Die Kontaktinformationen zu den in diesem Artikel erwähnten Drittanbietern sollen Ihnen helfen, zusätzliche Informationen zu diesem Thema zu finden. Diese Kontaktinformationen können ohne vorherige Ankündigung geändert werden. Sie werden von Microsoft ohne jede Gewähr weitergegeben.