Zusammenfassung

Es liegt ein Sicherheitsrisiko bei bestimmten TMP-Chipsätzen (Trusted Platform Module) vor. Das Sicherheitsrisiko vermindert die Schlüsselstärke. Weitere Informationen zu diesem Sicherheitsrisiko finden Sie unter ADV170012.

Weitere Informationen

Übersicht

Die folgenden Abschnitte unterstützen Sie beim Identifizieren und Beheben von Problemen in Active Directory-Domänen (AD) und Domänencontrollern, die von dem in Microsoft-Sicherheitsempfehlung ADV170012 beschriebenen Sicherheitsrisiko betroffen sind.

Dieser Risikominderungsprozess konzentriert sich auf das folgende Szenario mit öffentlichen Schlüsseln für Active Directory:

-

Anmeldeinformationsschlüssel für in eine Domäne eingebundene Computer

Weiter Informationen zum Widerrufen von KDC-Zertifikaten und zum Ausstellen neuer KDC-Zertifikate finden Sie unter Vorbeugende Maßnahmen für auf Active Directory-Zertifikatdiensten basierende Szenarien.

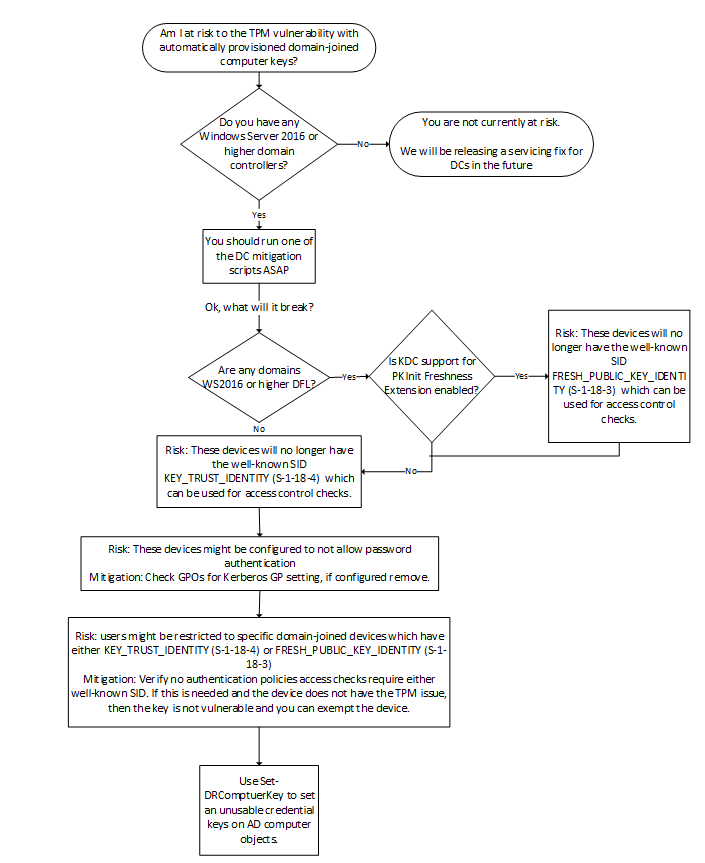

Ermitteln des Workflows für Anmeldeinformationsschlüssel für in eine Domäne eingebundene Computer

Haben Sie Windows Server 2016-Domänencontroller (oder höher)?

Anmeldeinformationsschlüssel wurden für Windows Server 2016-Domänencontroller eingeführt. Domänencontroller fügen die bekannte SID „KEY_TRUST_IDENTITY“ (S-1-18-4) hinzu, wenn ein Anmeldeinformationsschlüssel für die Authentifizierung verwendet wird. Frühere Domänencontroller unterstützten Anmeldeinformationsschlüssel nicht, daher unterstützt AD keine Anmeldeinformationsschlüsselobjekte. Außerdem können kompatible Domänencontroller Prinzipale nicht mithilfe von Anmeldeinformationsschlüsseln authentifizieren.

Vorher konnte das Attribut altSecurityIdentities (häufig als altSecID bezeichnet) verwendet werden, um ein ähnliches Verhalten bereitzustellen. Die Bereitstellung von altSsecID wird von Windows nicht nativ unterstützt. Daher benötigen Sie eine Drittanbieterlösung, die dieses Verhalten bereitstellt. Wenn der bereitgestellte Schlüssel anfällig ist, muss die entsprechende „altSsecID“ in AD aktualisiert werden.

Gibt es Domänen mit der Domänenfunktionsebene Windows Server 2016 (oder höher)?

Windows Server 2016-Domänencontroller unterstützen Public Key Cryptography for Initial Authentication in Kerberos (PKINIT) Freshness Extension (RFC 8070), allerdings nicht standardmäßig. WennUnterstützung für PKInit Freshness Extension auf Domänencontrollern in Domänen mit Domänenfunktionsebene Windows Server 2016 oder höher aktiviert ist und die Erweiterung erfolgreich verwendet wird, fügen die Domänencontroller die bekannte SID „FRESH_PUBLIC_KEY_IDENTITY“ (S-1-18-3) hinzu. Weitere Informationen finden Sie unter Kerberos-Client und KDC-Unterstützung für RFC 8070 PKInit Freshness Extension.

Anwenden von Patches auf Computer

Bei der Wartung von Windows 10-Computern mit den Sicherheitsupdates vom October 2017 wird der vorhandene TPM-Anmeldeinformationsschlüssel entfernt. Windows stellt nur mit Credential Guard geschützte Schlüssel bereit, um Pass-the-Ticket-Schutz für die Schlüssel von in eine Domäne eingebundenen Geräten sicherzustellen. Da viele Kunden Credential Guard deutlich nach dem Einbinden ihrer Computer in eine Domäne hinzufügen, stellt diese Änderung sicher, dass Geräte, auf denen Credential Guard aktiviert ist, sicherstellen können, dass mit dem Anmeldeinformationsschlüssel ausgestellte TGTs durch Credential Guard geschützt sind.

Temporärer Domänenschutz

Bis Microsoft eine Wartungskorrektur für Domänencontroller veröffentlicht und Sie einen Rollout für diese ausführen, können sich Angreifer mithilfe der fehlerhaften Anmeldeinformationsschlüssel in AD als das jeweilige in eine Domäne eingebundene Gerät authentifizieren. Der Schweregrad hängt vom betroffenen Gerät ab. Sie können beispielsweise beschließen, dem Schutz Ihrer Computerkonten für Domänencontroller höhere Priorität einzuräumen als dem Schutz anderer Arten von Computerkonten.

Sie können Computerkonten vor diesem Sicherheitsrisiko schützen, indem Sie für das Computerobjekt in Active Directory einen nicht verwendbaren Anmeldeinformationsschlüssel festlegen. Dies führt dazu, dass bei der Authentifizierung mit dem Anmeldeinformationsschlüssel für den Computer ein Fehler auftritt. Der Computer verwendet dann anstelle des Anmeldeinformationsschlüssels Kennwortauthentifizierung.

Hinweis Stellen Sie sicher, dass die Gruppenrichtlinie zum Erzwingen der Geräteauthentifizierung mit einem Zertifikat nicht konfiguriert ist. Weitere Informationen finden Sie unter „Konfigurieren eines Geräts für die ausschließliche Verwendung eines öffentlichen Schlüssels“ in Authentifizierung mit öffentlichem Schlüssel für ein in eine Domäne eingebundenes Gerät.

Zuerst müssen Sie das Windows PowerShell-Modul für Anmeldeinformationsschlüssel für Active Directory-Computer herunterladen.

Deaktivieren Sie dann anhand der folgenden Beispiele den Anmeldeinformationsschlüssel für Computer für Ihre Computerkonten in Active Directory

Beispiel: Deaktivieren des Anmeldeinformationsschlüssels für ein einzelnes Computerkonto

In diesem Beispiel legen wir einen nicht verwendbaren Anmeldeinformationsschlüssel für ein einziges Computerobjekt in Active Directory fest:

Import-Module .\ADComputerKeys.psm1;

Set-DRComputerKey -SamAccountName "MyComputer$" -Domain "contoso.com" -ReplaceWithUnusableKey;

Beispiel: Deaktivieren des Anmeldeinformationsschlüssels für mehrere Computerkonten

In diesem Beispiel legen wir einen nicht verwendbaren Anmeldeinformationsschlüssel für mehrere Computerobjekte in Active Directory fest: Dazu kombinieren wir dieses Modul mit dem PowerShell-Modul „ActiveDirectory“.

Verwenden Sie zum Beispiel als Ziel alle Computer in der fiktiven Organisationseinheit „Shipping Department“.

Import-Module .\ADComputerKeys.psm1;

Import-Module ActiveDirectory;

$computers = Get-ADComputer -SearchBase "OU=Shipping Department,DC=contoso,DC=com" -LDAPFilter "(CN=*)" -Server "contoso.com";

foreach($comp in $computers)

{

Set-DRComputerKey -SamAccountName $comp.SamAccountName -Domain "contoso.com" -ReplaceWithUnusableKey;

}

Entfernen des temporären Domänenschutzes

Nach der Wartung der Domänencontroller können Sie den nicht verwendbaren Schlüssel aus allen Computerobjekten in Active Directory entfernen. Dann können für alle Computerkonten neue Anmeldeinformationsschlüssel generiert werden, die diese anstelle der Kennwortauthentifizierung verwenden können.

Zuerst müssen Sie das Windows PowerShell-Modul für Anmeldeinformationsschlüssel für Active Directory-Computer herunterladen.

Entfernen Sie dann gemäß diesem Beispiel den Anmeldeinformationsschlüssel aus Computerobjekten:

Beispiel: Entfernen des Anmeldeinformationsschlüssels aus mehreren Computerkonten

In diesem Beispiel entfernen wir den Anmeldeinformationsschlüssel aus mehreren Computerobjekten in Active Directory: Dazu kombinieren wir dieses Modul mit dem PowerShell-Modul „ActiveDirectory“.

Verwenden Sie zum Beispiel als Ziel alle Computer in der fiktiven Organisationseinheit „Shipping Department“.

Import-Module .\ADComputerKeys.psm1;

Import-Module ActiveDirectory;

$computers = Get-ADComputer -SearchBase "OU=Shipping Department,DC=contoso,DC=com" -LDAPFilter "(CN=*)" -Server "contoso.com";

foreach($comp in $computers)

{

Set-DRComputerKey -SamAccountName $comp.SamAccountName -Domain "contoso.com" -RemoveKey

}