Actualizaciones de certificados de arranque seguro: instrucciones para profesionales de TI y organizaciones

Se aplica a

Fecha de publicación original: 26 de junio de 2025

KB ID: 5062713

Este artículo tiene instrucciones para:

Organizaciones (empresas, pequeñas empresas y sector educativo) con actualizaciones y dispositivos Windows administrados por TI.

Nota: Si eres una persona que posee un dispositivo Windows personal, consulta el artículo Dispositivos Windows para usuarios domésticos, empresas y escuelas con actualizaciones administradas por Microsoft.

|

Cambiar fecha |

Descripción del cambio |

|---|---|

|

10 de noviembre de 2025 |

|

|

11 de noviembre de 2025 |

Se han corregido dos errores tipográficos en "Soporte de implementación de certificados de arranque seguro".

|

En este artículo:

Información general

Este artículo está destinado a organizaciones con profesionales de TI dedicados que administran de forma activa las actualizaciones en toda su flota de dispositivos. La mayor parte de este artículo se centrará en las actividades necesarias para que el departamento de TI de una organización pueda implementar correctamente los nuevos certificados de arranque seguro. Entre estas actividades se incluyen probar el firmware, supervisar las actualizaciones de los dispositivos, iniciar la implementación y diagnosticar los problemas que vayan surgiendo. Se presentan varios métodos de implementación y supervisión. Además de estas actividades básicas, ofrecemos varias ayudas de implementación, incluida la opción de participar en dispositivos cliente para participar en una implementación de características controladas (CFR) específicamente para la implementación de certificados.

En esta sección

Expiración del certificado de arranque seguro

La configuración de entidades emisoras de certificados (CA), también denominadas certificados, proporcionada por Microsoft como parte de la infraestructura de arranque seguro, ha permanecido igual desde Windows 8 y Windows Server 2012. Estos certificados se almacenan en las variables Base de datos de firmas (DB) y Clave de intercambio de claves (KEK) del firmware. Microsoft ha proporcionado los mismos tres certificados en todo el ecosistema del fabricante de equipos originales (OEM) para incluir en el firmware del dispositivo. Estos certificados admiten el arranque seguro en Windows y también los usan sistemas operativos (SO) de terceros. Microsoft proporciona los siguientes certificados:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Importante: Los tres certificados proporcionados por Microsoft expirarán a partir de junio de 2026. En colaboración con nuestros asociados del ecosistema, Microsoft está implementando nuevos certificados que ayudarán a garantizar la seguridad y continuidad del arranque seguro en el futuro. Una vez que expiren estos certificados de 2011, ya no serán posibles las actualizaciones de seguridad de los componentes de arranque, lo que comprometerá la seguridad del arranque y pondrá en riesgo y fuera del cumplimiento de la seguridad a los dispositivos Windows afectados. Para mantener la funcionalidad de arranque seguro, todos los dispositivos Windows deben actualizarse para usar los certificados de 2023 antes de que expiren los certificados de 2011.

¿Qué está cambiando?

Los certificados de arranque seguro de Microsoft actuales (Microsoft Corporation KEK CA 2011, Microsoft Windows Production PCA 2011, Microsoft Corporation UEFI CA 2011) empezarán a expirar a partir de junio de 2026 y expirarán en octubre de 2026.

Se están implementando nuevos certificados de 2023 para mantener la continuidad y la seguridad del arranque seguro. Los dispositivos deben actualizarse a los certificados de 2023 antes de que expiren los certificados de 2011 o estarán fuera de cumplimiento de seguridad y en riesgo.

Los dispositivos Windows fabricados desde 2012 pueden tener versiones expiradas de certificados, que deben actualizarse.

Terminología

|

CA |

Entidad emisora de certificados |

|

PK |

Clave de plataforma: controlada por OEM |

|

KEK |

Clave de intercambio de claves |

|

NOSQL |

Base de datos de firmas de arranque seguro |

|

DBX |

Base de datos de firmas revocadas de arranque seguro |

Certificados

|

Certificado que expira |

Fecha de expiración |

Almacenamiento de la ubicación |

Nuevo certificado |

Finalidad |

|---|---|---|---|---|

|

Microsoft Corporation KEK CA 2011 |

Junio de 2026 |

Almacenado en la KEK |

Microsoft Corporation KEK 2K CA 2023 |

Firma actualizaciones para DB y DBX. |

|

Microsoft Windows Production PCA 2011 |

Octubre de 2026 |

Almacenado en DB |

Windows UEFI CA 2023 |

Firma el cargador de arranque de Windows. |

|

Microsoft Corporation UEFI CA 2011*† |

Junio de 2026 |

Almacenado en DB |

Microsoft UEFI CA 2023 Microsoft Option ROM UEFI CA 2023 |

Firma cargadores de arranque de terceros y aplicaciones EFI. Firma las ROM de opción de terceros. |

*Durante la renovación del certificado Microsoft Corporation UEFI CA 2011, se crean dos certificados para separar la firma del cargador de arranque de la firma de rom de opción. Esto permite un control más preciso sobre la confianza del sistema. Por ejemplo, los sistemas que necesitan confiar en las ROM de opción pueden agregar la ROM de opción de Microsoft UEFI CA 2023 sin agregar confianza para los cargadores de arranque de terceros.

† No todos los dispositivos incluyen el firmware Microsoft Corporation UEFI CA 2011. Solo para los dispositivos que incluyen este certificado, recomendamos aplicar tanto nuevos certificados, Microsoft UEFI CA 2023 como Microsoft Option ROM UEFI CA 2023. En caso contrario, no es necesario aplicar estos dos certificados nuevos.

Guía de implementación para profesionales de TI

Planee y realice actualizaciones de certificados de arranque seguro en toda la flota de dispositivos mediante la preparación, supervisión, implementación y corrección.

En esta sección

-

Comprobar el estado de arranque seguro en toda la flota: ¿Está habilitado el arranque seguro?

-

Métodos de implementación no cubiertos por asistencia automatizada

Comprobar el estado de arranque seguro en toda la flota: ¿Está habilitado el arranque seguro?

La mayoría de los dispositivos fabricados desde 2012 son compatibles con el arranque seguro y se envían con arranque seguro habilitado. Para comprobar que un dispositivo tiene el arranque seguro habilitado, realiza una de las siguientes acciones:

-

Método GUI: Ve a Inicio> Configuración > la > de seguridad & privacidadSeguridad de Windows > Seguridad del dispositivo. En Seguridad del dispositivo, la sección Arranque seguro debe indicar que el arranque seguro está activado.

-

Método de la línea de comandos: En un símbolo del sistema con privilegios elevados en PowerShell, escribe Confirm-SecureBootUEFI y, a continuación, presiona Entrar. El comando debe devolver True indicando que el arranque seguro está activado.

En implementaciones a gran escala para una flota de dispositivos, el software de administración que usan los profesionales de TI deberá proporcionar una comprobación de la habilitación del arranque seguro.

Por ejemplo, el método para comprobar el estado de arranque seguro en dispositivos administrados por Intune de Microsoft es crear e implementar un script de cumplimiento personalizado Intune. Intune configuración de cumplimiento se describe en Usar la configuración de cumplimiento personalizada para dispositivos Linux y Windows con Microsoft Intune.

Script de Powershell de ejemplo para comprobar si está habilitado el arranque seguro:

# Inicializar el objeto de resultado en preparación para comprobar el estado de arranque seguro

$result = [PSCustomObject]@{

SecureBootEnabled = $null

}

prueba {

$result. SecureBootEnabled = Confirm-SecureBootUEFI -ErrorAction Stop

Write-Verbose "Arranque seguro habilitado: $($result. SecureBootEnabled)"

} captura {

$result. SecureBootEnabled = $null

Write-Warning "No se puede determinar el estado de arranque seguro: $_"

}

Si arranque seguro no está habilitado, puedes omitir los pasos de actualización que se indican a continuación, ya que no son aplicables.

Cómo se implementan las actualizaciones

Hay varias maneras de dirigir los dispositivos para las actualizaciones de certificados de arranque seguro. Los detalles de la implementación, incluida la configuración y los eventos, se tratarán más adelante en este documento. Al destinar un dispositivo a actualizaciones, se establece una configuración en el dispositivo para indicar que el dispositivo debe iniciar el proceso de aplicar los nuevos certificados. Una tarea programada se ejecuta en el dispositivo cada 12 horas y detecta que el dispositivo se ha dirigido a las actualizaciones. Un esquema de lo que hace la tarea es el siguiente:

-

Windows UEFI CA 2023 se aplica a la DB.

-

Si el dispositivo tiene la Microsoft Corporation UEFI CA 2011 en la DB, la tarea se aplica a la DB la ROM de opción de Microsoft UEFI CA 2023 y la MICROSOFT UEFI CA 2023.

-

A continuación, la tarea agrega la KEK 2K CA 2023 de Microsoft Corporation.

-

Por último, la tarea programada actualiza el administrador de arranque de Windows al firmado por la CA de UEFI de Windows 2023. Windows detectará que es necesario reiniciar para poder aplicar el administrador de arranque. La actualización del administrador de arranque se retrasará hasta que el reinicio se produzca de forma natural (por ejemplo, cuando se apliquen actualizaciones mensuales) y, a continuación, Windows intentará de nuevo aplicar la actualización del Administrador de arranque.

Cada uno de los pasos anteriores debe completarse correctamente antes de que la tarea programada se desplace al siguiente paso. Durante este proceso, los registros de eventos y otros estados estarán disponibles para ayudar en la supervisión de la implementación. A continuación se proporcionan más detalles sobre la supervisión y los registros de eventos.

La actualización de los certificados de arranque seguro permite una actualización futura al Administrador de arranque de 2023, que es más seguro. Las actualizaciones específicas del Administrador de arranque se publicarán en futuras versiones.

Pasos de implementación

-

Preparación: inventario y dispositivos de prueba.

-

Consideraciones de firmware

-

Supervisión: verifique los trabajos de supervisión y base de la flota.

-

Implementación: dispositivos de destino para actualizaciones, comenzando con pequeños subconjuntos y expandiéndose según las pruebas correctas.

-

Corrección: investigue y resuelva cualquier problema con los registros y el soporte técnico del proveedor.

Preparación

Inventario de hardware y firmware. Crea una muestra representativa de dispositivos basados en el fabricante del sistema, el modelo del sistema, la versión/fecha del BIOS, la versión del producto base, etc., y prueba las actualizaciones en esos dispositivos antes de una implementación general. Estos parámetros suelen estar disponibles en la información del sistema (MSINFO32). Usa los comandos de PowerShell de ejemplo incluidos para comprobar el estado de la actualización de arranque seguro y para inventario de dispositivos en toda la organización.

Nota: Estos comandos se aplican si el estado de arranque seguro está habilitado.

Nota: Muchos de estos comandos necesitan privilegios de administrador para trabajar.

Script de recopilación de datos de inventario de arranque seguro de ejemplo

Copie y pegue este script de ejemplo y modifíquelo según sea necesario para su entorno: el script de recopilación de datos de inventario de arranque seguro de ejemplo.

El primer paso si arranque seguro está habilitado es comprobar si hay eventos pendientes que se han actualizado recientemente o en el proceso de actualización de los certificados de arranque seguro. De interés específico son los eventos más recientes de 1801 y 1808.

Estos eventos se describen detalladamente en db de arranque seguro y eventos de actualización de variables DBX. Comprueba también la sección Supervisión e implementación para ver cómo los eventos pueden mostrar el estado de las actualizaciones pendientes.

El estado más reciente de los eventos pendientes 1801 y 1808 se puede capturar mediante los siguientes comandos de PowerShell de ejemplo:

#If arranque seguro está habilitado, se sugiere extraer el evento 1801 del dispositivo mediante herramientas de agregación de registros existentes (como Splunk) o directamente a través de comandos como los siguientes:

# 1. En primer lugar, ejecute los comandos para obtener los eventos pertinentes para su uso

$allEventIds = @(1801,1808)

$events = @(Get-WinEvent -FilterHashtable @{LogName='System'; ID=$allEventIds} -MaxEvents 20 -ErrorAction SilentlyContinue)

# 2. Obtener el evento 1801 más reciente

$latest_1801_Event = $events | Where-Object {$_. Id -eq 1801} | Sort-Object TimeCreated -Descending | Select-Object -First 1

# 3. Obtener el evento 1808 más reciente

$latest_1808_Event = $events | Where-Object {$_. Id-eq 1808} | Sort-Object TimeCreated -Descending | Select-Object -First 1

# 4. Extraer la confianza del texto del mensaje de evento 1801

if ($latest_1801_Event) {

if ($latest_1801_Event.Message -match '(Confianza alta|Necesita más datos|Desconocido|Pausado)') {

$confidence = $matches[1]

Write-Host "Confianza: $confidence"

} else {

Write-Host "Evento 1801 encontrado pero el valor de confianza no está en el formato esperado"

}

} else {

Write-Host "No se encontró ningún evento 1801"

}

#If el valor es "Alta confianza", se sugiere que las claves del Registro se puedan modificar para iniciar las actualizaciones, con éxito de forma similar determinada por la existencia del evento 1808 en el dispositivo. Si 1808 eventos ya están presentes en el dispositivo, entonces ca ya se han actualizado. Capture y compruebe el valor de "$latest_1808_Event" después de actualizar los certificados para confirmarlo.

# 5. Comprobar si hay evento 1808 (indica una actualización correcta de la CA de arranque seguro)

if ($latest_1808_Event) {

Write-Host "Evento 1808 encontrado: se han actualizado los certificados de CA de arranque seguro"

Write-Host "Hora del evento: $($latest_1808_Event.TimeCreated)"

# Evento 1808 se registra cuando la actualización de la Entidad de certificación (CA) de arranque seguro se completa correctamente

} else {

Write-Host "No se ha encontrado ningún evento 1808: los certificados de CA de arranque seguro aún no se han actualizado"

}

El siguiente paso es hacer un inventario de dispositivos en toda la organización. Recopile los siguientes detalles con los comandos de PowerShell para crear un ejemplo representativo:

Identificadores básicos (2 valores)

1. HostName - $env: COMPUTERNAME

2. CollectionTime : Get-Date

Registro: Clave principal de arranque seguro (3 valores)

3. SecureBootEnabled: cmdlet de Confirm-SecureBootUEFI o HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

4. HighConfidenceOptOut - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

5. AvailableUpdates - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

Registro: Clave de mantenimiento (3 valores)

6. UEFICA2023Status -HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

7. UEFICA2023Capable - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

8. UEFICA2023Error - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

Registro: Atributos de dispositivo (7 valores)

9. OEMManufacturerName: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

10. OEMModelSystemFamily: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

11. OEMModelNumber: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

12. FirmwareVersion: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

13. FirmwareReleaseDate - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

14. OSArchitecture - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

15. CanAttemptUpdateAfter - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

Registros de eventos: Registro del sistema (5 valores)

16. LatestEventId: evento de arranque seguro más reciente

17. BucketID - Extraído del evento 1801/1808

18. Confianza - Extraído del evento 1801/1808

19. Event1801Count: recuento de eventos

20. Event1808Count: recuento de eventos

Consultas WMI/CIM (4 valores)

21. OSVersion: Get-CimInstance Win32_OperatingSystem

22. LastBootTime - Get-CimInstance Win32_OperatingSystem

23. BaseBoardManufacturer - Get-CimInstance Win32_BaseBoard

24. BaseBoardProducto: Get-CimInstance Win32_BaseBoard

25. (Get-CIMInstance Win32_ComputerSystem). Fabricante

26. (Get-CIMInstance Win32_ComputerSystem). Modelo

27. (Get-CIMInstance Win32_BIOS). Description + ", " + (Get-CIMInstance Win32_BIOS). ReleaseDate.ToString("MM/dd/aaaa")

28. (Get-CIMInstance Win32_BaseBoard). Producto

Consideraciones de firmware

La implementación de los nuevos certificados de arranque seguro en la flota de dispositivos requiere que el firmware del dispositivo desempeña un papel en la finalización de la actualización. Aunque Microsoft espera que la mayoría del firmware del dispositivo funcione según lo esperado, se necesitan pruebas cuidadosas antes de implementar los nuevos certificados.

Examina el inventario de hardware y crea una muestra pequeña y representativa de dispositivos en función de los siguientes criterios únicos, como:

-

Manufacturer

-

Número de modelo

-

Versión de firmware

-

Versión de placa base OEM, etc.

Antes de implementar ampliamente en los dispositivos de la flota, le recomendamos que pruebe las actualizaciones de certificados en dispositivos de muestra representativos (según se definen en factores como el fabricante, el modelo o la versión de firmware) para asegurarse de que las actualizaciones se procesan correctamente. La guía recomendada sobre el número de dispositivos de muestra para probar para cada categoría única es de 4 o más.

Esto ayudará a generar confianza en su proceso de despliegue y a evitar impactos imprevistos en su flota más amplia.

En algunos casos, podría ser necesaria una actualización de firmware para actualizar correctamente los certificados de arranque seguro. En estos casos, te recomendamos que consultes con el OEM del dispositivo para ver si está disponible el firmware actualizado.

Windows en entornos virtualizados

Para Windows que se ejecuta en un entorno virtual, hay dos métodos para agregar los nuevos certificados a las variables de firmware de arranque seguro:

-

El creador del entorno virtual (AWS, Azure, Hyper-V, VMware, etc.) puede proporcionar una actualización para el entorno e incluir los nuevos certificados en el firmware virtualizado. Esto funcionaría para nuevos dispositivos virtualizados.

-

Para Windows que se ejecuta a largo plazo en una VM, las actualizaciones se pueden aplicar a través de Windows como cualquier otro dispositivo, si el firmware virtualizado admite actualizaciones de arranque seguro.

Supervisión e implementación

Le recomendamos que inicie la supervisión del dispositivo antes de la implementación para asegurarse de que la supervisión funciona correctamente y tiene una buena idea del estado de la flota con antelación. A continuación se describen las opciones de supervisión.

Microsoft proporciona varios métodos para implementar y supervisar las actualizaciones de certificados de arranque seguro.

Asistencias de implementación automatizadas

Microsoft proporciona dos asistencias de implementación. Estas asistencias pueden resultar útiles para facilitar la implementación de los nuevos certificados en su flota. Ambas asistencias requieren datos de diagnóstico.

-

Opción para actualizaciones acumulativas con depósitos de confianza: Microsoft puede incluir automáticamente grupos de dispositivos de alta confianza en actualizaciones mensuales en función de los datos de diagnóstico compartidos hasta la fecha, para beneficiar a sistemas y organizaciones que no pueden compartir datos de diagnóstico. Este paso no requiere que se habiliten los datos de diagnóstico.

-

Para las organizaciones y sistemas que pueden compartir datos de diagnóstico, proporciona a Microsoft la visibilidad y la confianza de que los dispositivos pueden implementar correctamente los certificados. Para obtener más información sobre cómo habilitar los datos de diagnóstico, consulta: Configurar los datos de diagnóstico de Windows en la organización. Estamos creando "cubos" para cada dispositivo único (según lo definido por atributos que incluyen fabricante, versión de placa base, fabricante de firmware, versión de firmware y puntos de datos adicionales). Para cada cubo, supervisamos las pruebas de éxito en varios dispositivos. Una vez que hayamos visto suficientes actualizaciones correctas y ningún error, consideraremos el bucket "de alta confianza" e incluiremos esos datos en las actualizaciones acumulativas mensuales. Cuando se aplican actualizaciones mensuales a un dispositivo en un depósito de alta confianza, Windows aplicará automáticamente los certificados a las variables de arranque seguro UEFI en firmware.

-

Los cubos de alta confianza incluyen dispositivos que están procesando las actualizaciones correctamente. Naturalmente, no todos los dispositivos proporcionarán datos de diagnóstico y esto puede limitar la confianza de Microsoft en la capacidad de un dispositivo para procesar las actualizaciones correctamente.

-

Este asistente está habilitado de manera predeterminada para dispositivos de alta confianza y se puede deshabilitar con una configuración específica del dispositivo. Se compartirá más información en futuras versiones de Windows.

-

-

Implementación controlada de características (CFR): Opte por dispositivos para la implementación administrada por Microsoft si los datos de diagnóstico están habilitados.

-

La implementación controlada de características (CFR) se puede usar con dispositivos cliente de las flotas de la organización. Esto requiere que los dispositivos estén enviando los datos de diagnóstico requeridos a Microsoft y que hayan indicado que el dispositivo está aceptando permitir CFR en el dispositivo. A continuación se describen detalles sobre cómo participar.

-

Microsoft administrará el proceso de actualización de estos nuevos certificados en dispositivos Windows en los que haya datos de diagnóstico disponibles y los dispositivos participen en la implementación controlada de características (CFR). Aunque cfr puede ayudar en la implementación de los nuevos certificados, las organizaciones no podrán confiar en CFR para corregir sus flotas: requerirá seguir los pasos descritos en este documento en la sección sobre métodos de implementación no cubiertos por asistencia automatizada.

-

Limitaciones: Hay algunas razones por las que CFR puede no funcionar en su entorno. Por ejemplo:

-

No hay datos de diagnóstico disponibles o los datos de diagnóstico no se pueden usar como parte de la implementación del CFR.

-

Los dispositivos no están en versiones de cliente compatibles de Windows 11 y Windows 10 con actualizaciones de seguridad extendida (ESU).

-

-

Métodos de implementación no cubiertos por asistencia automatizada

Elija el método que mejor se adapte a su entorno. Evite mezclar métodos en el mismo dispositivo:

-

Claves del Registro: controle la implementación y supervise los resultados.Hay varias claves del Registro disponibles para controlar el comportamiento de la implementación de los certificados y para supervisar los resultados. Además, hay dos claves para optar por participar y no en las ayudas de implementación descritas anteriormente. Para obtener más información sobre las claves del Registro, consulta Clave del Registro Novedades para arranque seguro: dispositivos Windows con actualizaciones administradas por TI.

-

directiva de grupo objetos (GPO): administrar la configuración; supervisar a través de registros de eventos y del registro.Microsoft proporcionará soporte técnico para administrar las actualizaciones de arranque seguro con directiva de grupo en una actualización futura. Tenga en cuenta que, dado que directiva de grupo es para la configuración, la supervisión del estado del dispositivo deberá realizarse mediante métodos alternativos, como supervisar las claves del Registro y las entradas del registro de eventos.

-

CLI de WinCS (Sistema de configuración de Windows): use herramientas de línea de comandos para clientes unidos a dominios.Los administradores de dominios pueden usar alternativamente el sistema de configuración de Windows (WinCS) incluido en las actualizaciones del sistema operativo Windows para implementar las actualizaciones de arranque seguro en los clientes y servidores de Windows unidos a un dominio. Se compone de una serie de utilidades de línea de comandos (tanto un ejecutable tradicional como un módulo de PowerShell) para consultar y aplicar configuraciones de arranque seguro localmente a un equipo. Para obtener más información, consulta API del sistema de configuración de Windows (WinCS) para arranque seguro.

-

Microsoft Intune/Configuration Manager: Implemente scripts de PowerShell. En una actualización futura se proporcionará un proveedor de servicios de configuración (CSP) para permitir la implementación con Intune.

Supervisar registros de eventos

Se proporcionan dos eventos nuevos para ayudar a implementar las actualizaciones de certificados de arranque seguro. Estos eventos se describen detalladamente en eventos de actualización de variables DB y DBX de arranque seguro:

-

Id. de evento: 1801 Este evento es un evento de error que indica que los certificados actualizados no se han aplicado al dispositivo. Este evento proporciona algunos detalles específicos del dispositivo, incluidos los atributos del dispositivo, que ayudarán a correlacionar los dispositivos que aún necesitan actualizarse.

-

Id. de evento: 1808 Este evento es un evento informativo que indica que el dispositivo tiene los nuevos certificados de arranque seguro requeridos aplicados al firmware del dispositivo.

Estrategias de implementación

Para minimizar el riesgo, implementa las actualizaciones de arranque seguro por fases, en lugar de todas a la vez. Comienza con un pequeño subconjunto de dispositivos, valida los resultados y, a continuación, expande a otros grupos. Te sugerimos que empieces con subconjuntos de dispositivos y, a medida que ganes confianza en esas implementaciones, agregues subconjuntos adicionales de dispositivos. Se pueden usar varios factores para determinar lo que va a un subconjunto, incluidos los resultados de prueba en dispositivos de muestra y la estructura de la organización, etc.

La decisión sobre los dispositivos que implementa depende de usted. Aquí se muestran algunas estrategias posibles.

-

Flota de dispositivos de gran tamaño: comience por confiar en las asistencias descritas anteriormente para los dispositivos más comunes que administra. En paralelo, céntrese en los dispositivos menos comunes administrados por su organización. Prueba pequeños dispositivos de muestra y, si la prueba se realiza correctamente, impleméntela en el resto de los dispositivos del mismo tipo. Si la prueba produce problemas, investigue la causa del problema y determine los pasos de corrección. Es posible que también desee considerar clases de dispositivos que tienen un mayor valor en su flota y comenzar a probar e implementar para asegurarse de que esos dispositivos tengan protección actualizada en su lugar temprano.

-

Flota pequeña, gran variedad: Si la flota que administra contiene una gran variedad de máquinas en las que probar dispositivos individuales sería prohibitivo, considere la posibilidad de depender en gran medida de las dos asistencias descritas anteriormente, especialmente para los dispositivos que probablemente sean dispositivos comunes en el mercado. Inicialmente, céntrese en los dispositivos que son críticos para el funcionamiento diario, pruebe y, a continuación, implemente. Sigue pasando por la lista de dispositivos de alta prioridad, probando e implementando mientras supervisas la flota para confirmar que las asistencias ayudan con el resto de los dispositivos.

Notas

-

Presta atención a los dispositivos más antiguos, especialmente los dispositivos que ya no son compatibles con el fabricante. Aunque el firmware debería realizar las operaciones de actualización correctamente, es posible que algunas no. En los casos en los que el firmware no funciona correctamente y el dispositivo ya no es compatible, considera la posibilidad de reemplazar el dispositivo para garantizar la protección de arranque seguro en toda la flota.

-

Los nuevos dispositivos fabricados en los últimos 1-2 años pueden tener ya los certificados actualizados en su lugar, pero es posible que no tengan aplicado al sistema el administrador de arranque firmado de Windows UEFI CA 2023. Aplicar este administrador de arranque es un último paso crítico de la implementación para cada dispositivo.

-

Una vez que se ha seleccionado un dispositivo para recibir actualizaciones, es posible que las actualizaciones tarden algún tiempo en completarse. Estimación de 48 horas y uno o más reinicios para que se apliquen los certificados.

Preguntas más frecuentes (P+F)

Para las preguntas más frecuentes, consulta el artículo Preguntas más frecuentes sobre arranque seguro .

Solución de problemas

En esta sección

Problemas comunes y recomendaciones

Esta guía explica detalladamente cómo funciona el proceso de actualización de certificados de arranque seguro y presenta algunos pasos para solucionar problemas si se producen problemas durante la implementación en dispositivos. Novedades a esta sección se agregará según sea necesario.

Compatibilidad con la implementación de certificados de arranque seguro

En apoyo de las actualizaciones de certificados de arranque seguro, Windows mantiene una tarea programada que se ejecuta una vez cada 12 horas. La tarea busca bits en la clave del Registro AvailableUpdates que necesita procesarse. Los bits de interés usados en la implementación de los certificados se encuentran en la tabla siguiente. La columna Orden indica el orden en que se procesan los bits.

|

Orden |

Configuración de bits |

Uso |

|---|---|---|

|

1 |

0x0040 |

Este bit indica a la tarea programada que agregue el certificado de CA UEFI 2023 de Windows a la base de datos de arranque seguro. Esto permite a Windows confiar en los administradores de arranque firmados por este certificado. |

|

2 |

0x0800 |

Este bit indica a la tarea programada que aplique la ROM de opción de Microsoft UEFI CA 2023 a la DB. Si también se establece 0x4000, la tarea programada comprobará la DB y solo aplicará Microsoft UEFI CA 2023 si encuentra Microsoft Corporation UEFI CA 2011 ya en la DB. |

|

3 |

0x1000 |

Este bit indica a la tarea programada que aplique microsoft UEFI CA 2023 a la DB. Si también se establece 0x4000, la tarea programada comprobará la DB y solo aplicará la ROM de opción de Microsoft UEFI CA 2023 si encuentra microsoft Corporation UEFI CA 2011 ya en la DB. |

|

2 & 3 |

0x4000 |

Este bit modifica el comportamiento de la 0x0800 y 0x1000 bits para aplicar solo la CA 2023 de UEFI de Microsoft y la ROM de opción de Microsoft UEFI CA 2023 si la DB ya tiene la MICROSOFT Corporation UEFI CA 2011. Para asegurarse de que el perfil de seguridad del dispositivo sigue siendo el mismo, este bit solo aplica estos nuevos certificados si el dispositivo confía en el certificado Microsoft Corporation UEFI CA 2011. No todos los dispositivos Windows confían en este certificado. |

|

4 |

0x0004 |

Este bit indica a la tarea programada que busque una clave de Intercambio de claves firmada por la clave de plataforma (PK) del dispositivo. La PK la administra el OEM. Los OEM firman la KEK de Microsoft con su PK y la entregan a Microsoft, donde se incluye en las actualizaciones acumulativas. |

|

5 |

0x0100 |

Este bit indica a la tarea programada que aplique el administrador de arranque, firmado por windows UEFI CA 2023, a la partición de arranque. Esto reemplazará al administrador de arranque firmado de Microsoft Windows Production PCA 2011. |

Cada una de las partes es procesada por el evento programado en el orden especificado en la tabla anterior.

La progresión a través de los bits debe tener el siguiente aspecto:

-

Inicio: 0x5944

-

0x0040 → 0x5904 (se ha aplicado correctamente windows UEFI CA 2023)

-

0x0800 → 0x5104 (Aplicada la ROM de opción de Microsoft UEFI CA 2023 si es necesario)

-

0x1000 → 0x4104 (Se aplicó Microsoft UEFI CA 2023 si es necesario)

-

0x0004 → 0x4100 (aplicada la KEK 2K CA 2023 de Microsoft Corporation)

-

0x0100 → 0x4000 (Se ha aplicado el administrador de arranque firmado con Windows UEFI CA 2023)

Notas

-

Una vez que la operación asociada a un bit se completa correctamente, ese bit se borra de la clave AvailableUpdates .

-

Si se produce un error en una de estas operaciones, se registra un evento y la operación se vuelve a ejecutar la próxima vez que se ejecute la tarea programada.

-

Si se establece bit 0x4000, no se borrará. Después de procesar el resto de bits, la clave del Registro AvailableUpdates se establecerá en 0x4000.

Problema 1: Error de actualización de KEK: el dispositivo actualiza los certificados a la base de datos de arranque seguro, pero no avanza antes de implementar el nuevo certificado de clave de Intercambio de claves en la KEK de arranque seguro.

Nota Actualmente, cuando se produce este problema, se registra un id. de evento: 1796 (consulta Eventos de actualización de variables DB y DBX de arranque seguro). Se proporcionará un nuevo evento en una versión posterior para indicar este problema específico.

La clave del Registro AvailableUpdates de un dispositivo se establece en 0x4104 y no borra el bit 0x0004, incluso después de varios reinicios y de que haya pasado mucho tiempo.

El problema podría deberse a que no hay una KEK firmada por la PK del OEM para el dispositivo. El OEM controla la PK del dispositivo y es responsable de firmar el nuevo certificado KEK de Microsoft y devolverlo a Microsoft para que se pueda incluir en las actualizaciones acumulativas mensuales.

Si se produce este error, consulta al OEM para confirmar que ha seguido los pasos descritos en la Guía de creación y administración de claves de arranque seguro de Windows.

Problema 2: Errores de firmware: Al aplicar las actualizaciones de certificados, los certificados se entregan al firmware para aplicarlos a las variables DE KEK o DB de arranque seguro. En algunos casos, el firmware devolverá un error.

Cuando se produzca este problema, arranque seguro registrará un id. de evento: 1795. Para obtener información sobre este evento, consulta Eventos de actualización de variables DB y DBX de arranque seguro.

Te recomendamos que consultes al OEM para ver si hay una actualización de firmware disponible para el dispositivo para resolver este problema.

Recursos adicionales

Sugerencia: Agregar estos recursos adicionales a marcadores.

Recursos de soporte técnico al cliente de Microsoft

Para ponerse en contacto con Soporte técnico de Microsoft, consulte:

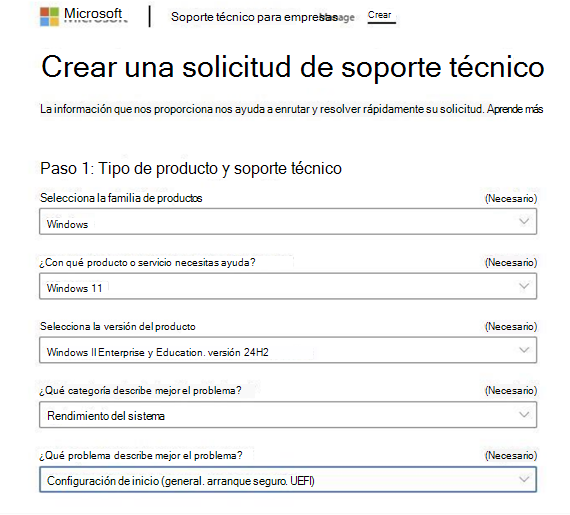

-

Soporte técnico de Microsoft y, a continuación, haz clic en Windows.

-

Soporte técnico para empresas y, a continuación, haz clic en Crear para crear una nueva solicitud de soporte técnico.Después de crear la nueva solicitud de soporte técnico, debería tener el siguiente aspecto: