Fecha de publicación original: 11 de julio de 2025

KB ID: 5064479

En este artículo:

Introducción

En este artículo se proporciona información general sobre los próximos cambios en la funcionalidad de auditoría de NT LAN Manager (NTLM) en Windows 11, versión 24H2 y Windows Server 2025. Estas mejoras están diseñadas para aumentar la visibilidad de la actividad de autenticación NTLM, lo que permite a los administradores determinar la identidad de los usuarios, las razones del uso de NTLM y las ubicaciones específicas en las que ntlm se emplea dentro de un entorno. La auditoría mejorada admite una supervisión de seguridad mejorada y la identificación de dependencias de autenticación heredada.

Finalidad de los cambios de auditoría de NTLM

La autenticación NTLM sigue estando presente en varios escenarios empresariales, a menudo debido a configuraciones y aplicaciones heredadas. Con el anuncio del desuso de NTLM y la deshabilitación futura (consulta el Blog de TI de Windows La evolución de autenticación de Windows) las características de auditoría actualizadas están pensadas para ayudar a los administradores a identificar el uso de NTLM, comprender los patrones de uso y detectar posibles riesgos de seguridad, incluido el uso de NT LAN Manager versión 1 (NTLMv1).

Registros de auditoría NTLM

Windows 11, versión 24H2 y Windows Server 2025 presentan nuevas capacidades de registro de auditoría NTLM para clientes, servidores y controladores de dominio. Cada componente genera registros que proporcionan información detallada sobre eventos de autenticación NTLM. Estos registros pueden encontrarse en Visor de eventos en Registros de aplicaciones y servicios > Funcionamiento de Microsoft > Windows > NTLM>.

En comparación con los registros de auditoría NTLM existentes, los nuevos cambios mejorados en la auditoría permiten a los administradores responder a quién, por qué y dónde:

-

Quién está usando NTLM, incluida la cuenta y el proceso en el equipo.

-

Por qué se eligió la autenticación NTLM, en lugar de los protocolos de autenticación modernos como Kerberos.

-

Dónde se produce la autenticación NTLM, incluidos el nombre de la máquina y la DIRECCIÓN IP del equipo.

La auditoría NTLM mejorada también proporciona información sobre el uso de NTLMv1 para clientes y servidores, así como el uso de NTLMv1 en todo el dominio registrado por el controlador de dominio.

Administración de directivas de grupo

Las nuevas características de auditoría NTLM se pueden configurar mediante una configuración de directiva de grupo actualizada. Los administradores pueden usar estas directivas para especificar qué eventos de autenticación NTLM se auditan y para administrar el comportamiento de auditoría entre clientes, servidores y controladores de dominio según corresponda para su entorno.

De forma predeterminada, los eventos están habilitados.

-

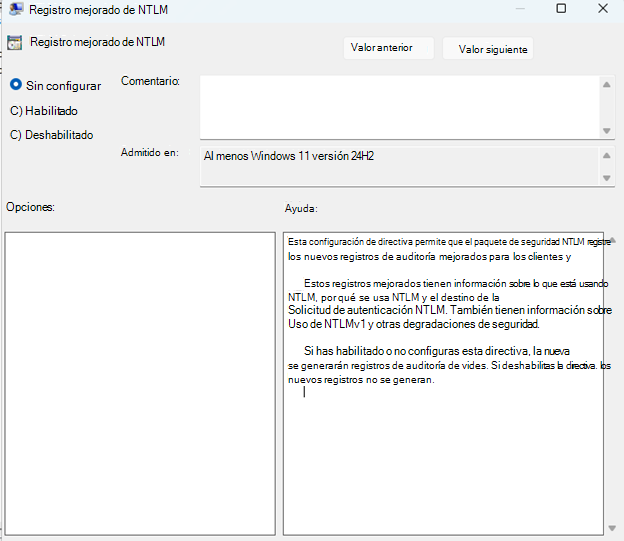

Para el registro de clientes y servidores, los eventos se controlan mediante la directiva "Registro mejorado de NTLM" en Plantillas administrativas > Sistema > NTLM.

-

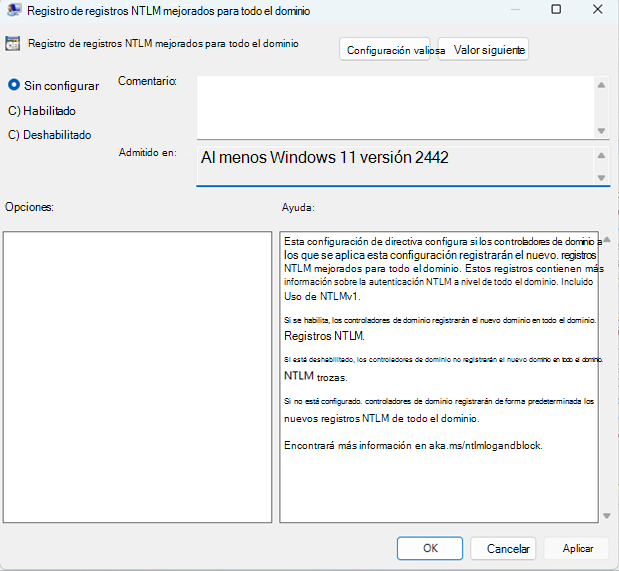

Para el registro de todo el dominio en el controlador de dominio, los eventos se controlan a través de la directiva "Registros NTLM mejorados en todo el dominio del registro" en Plantillas administrativas > Sistema > Netlogon.

Niveles de auditoría

Cada registro de auditoría NTLM se divide en dos id. de evento diferentes con la misma información que solo difiere según el nivel de evento:

-

Información: Indica eventos NTLM estándar, como autenticación NT LAN Manager versión 2 (NTLMv2), donde no se detecta ninguna reducción en la seguridad.

-

Advertencia: Indica una degradación de la seguridad NTLM, como el uso de NTLMv1. Estos eventos resaltan la autenticación insegura. Es posible que un evento se marque como "Advertencia" para instancias como las siguientes:

-

Uso de NTLMv1 detectado por el cliente, servidor o controlador de dominio.

-

La protección mejorada para la autenticación se marca como no compatible o insegura (para obtener más información, consulte KB5021989: Protección ampliada para la autenticación).

-

Algunas características de seguridad NTLM, como la comprobación de integridad del mensaje (MIC), no se usan.

-

Registros de clientes

Los nuevos registros de auditoría registran los intentos de autenticación NTLM saliente. Estos registros suministran detalles sobre las aplicaciones o servicios que inician conexiones NTLM, junto con metadatos relevantes para cada solicitud de autenticación.

El registro de clientes tiene un campo único, Id. de uso/motivo, que resalta por qué se usó la autenticación NTLM.

|

ID |

Descripción |

|

0 |

Razón desconocida. |

|

1 |

NTLM fue llamado directamente por la aplicación de llamada. |

|

2 |

Autenticación de una cuenta local. |

|

3 |

RESERVED, actualmente no está en uso. |

|

4 |

Autenticación de una cuenta en la nube. |

|

5 |

Faltaba el nombre de destino o estaba vacío. |

|

6 |

Kerberos u otros protocolos no han podido resolver el nombre de destino. |

|

7 |

El nombre de destino contiene una dirección IP. |

|

8 |

Se encontró que el nombre de destino se ha duplicado en Active Directory. |

|

9 |

No se pudo establecer ninguna línea de visión con un controlador de dominio. |

|

10 |

NTLM se llamó a través de una interfaz loopback. |

|

11 |

NTLM se llamó con una sesión nula. |

|

Registro de eventos |

Microsoft-Windows-NTLM/Operational |

|

Id. de evento |

4020 (Información), 4021 (Advertencia) |

|

Origen del evento |

NTLM |

|

Texto del evento |

Este equipo intentó autenticarse a un recurso remoto a través de NTLM. Información del proceso: Nombre del proceso: <nombre> PID del proceso:> PID < Información del cliente: Nombre de usuario: <> nombre de usuario Dominio:> <nombre de dominio Nombre de host:> <nombre de host Tipo de Sign-On: <> creds de Sign-On simple/suministrados Información de destino: Equipo de destino: <> nombre del equipo Dominio de destino:> de dominio de equipo < Recurso de destino: <nombre principal de servicio (SPN)> IP de destino:> de dirección IP < Nombre de red de destino: <nombre de red> Uso de NTLM: Id. de motivo: <id. de uso> Motivo:> <motivo de uso Seguridad NTLM: Marcas negociadas:> marcas de < Ntlm Versión: <NTLMv2 / NTLMv1> Estado de la clave de sesión: < presente o falta> Enlace de canales: <> compatible o no compatible Enlace de servicios: <nombre principal de servicio (SPN)> Estado del MIC: <> protegidos o no protegidos AvFlags: <indicadores NTLM> Cadena AvFlags: <cadena de marca NTLM> Para obtener más información, vea aka.ms/ntlmlogandblock. |

Registros de servidor

Los nuevos registros de auditoría registran los intentos de autenticación NTLM entrantes. Estos registros suministran detalles similares sobre la autenticación NTLM como los registros de cliente, así como informan si la autenticación NTLM se realizó correctamente o no.

|

Registro de eventos |

Microsoft-Windows-NTLM/Operational |

|

Id. de evento |

4022 (Información), 4023 (Advertencia) |

|

Origen del evento |

NTLM |

|

Texto del evento |

Un cliente remoto usa NTLM para autenticarse en esta estación de trabajo. Información del proceso: Nombre del proceso: <nombre> PID del proceso:> PID < Información del cliente remoto: Nombre de usuario:> <nombre de usuario del cliente Dominio: <> de dominio de cliente Equipo cliente: <nombre del equipo cliente> IP del cliente: <> IP del cliente Nombre de red de cliente: <nombre de red de cliente> Seguridad NTLM: Marcas negociadas:> marcas de < Ntlm Versión: <NTLMv2 / NTLMv1> Estado de la clave de sesión: < presente o falta> Enlace de canales: <> compatible o no compatible Enlace de servicios: <nombre principal de servicio (SPN)> Estado del MIC: <> protegidos o no protegidos AvFlags: <indicadores NTLM> Cadena AvFlags: <cadena de marca NTLM> Estado:> código de estado de < Mensaje de estado:> de cadena de estado de < Para obtener más información, vea aka.ms/ntlmlogandblock |

Registros de controlador de dominio

Los controladores de dominio se benefician de la auditoría mejorada de NTLM, con nuevos registros que capturan intentos de autenticación NTLM correctos y infructuosos para todo el dominio. Estos registros admiten la identificación del uso de NTLM entre dominios y alerta a los administradores de posibles degradaciones en la seguridad de autenticación, como la autenticación NTLMv1.

Se crean diferentes registros de controlador de dominio según los escenarios siguientes:

Cuando la cuenta del cliente y el equipo del servidor pertenecen al mismo dominio, se crea un registro similar al siguiente:

|

Registro de eventos |

Microsoft-Windows-NTLM/Operational |

|

Id. de evento |

4032 (Información), 4033 (Advertencia) |

|

Origen del evento |

Security-Netlogon |

|

Texto del evento |

El nombre de DC <DC> procesado una solicitud de autenticación NTLM reenviada procedente de este dominio. Información del cliente: Nombre de cliente: <nombre de usuario> Dominio de cliente:> de dominio < Equipo cliente: <> client workstation Información del servidor: Nombre del servidor: <nombre del equipo del servidor> Dominio del servidor:> de dominio de <Server IP del servidor:> IP del servidor < So server: <Server Operating System> Seguridad NTLM: Marcas negociadas:> marcas de < Ntlm Versión: <NTLMv2 / NTLMv1> Estado de la clave de sesión: < presente o falta> Enlace de canales: <> compatible o no compatible Enlace de servicios: <nombre principal de servicio (SPN)> Estado del MIC: <> protegidos o no protegidos AvFlags: <indicadores NTLM> Cadena AvFlags: <cadena de marca NTLM> Estado:> código de estado de < Mensaje de estado:> de cadena de estado de < Para obtener más información, vea aka.ms/ntlmlogandblock |

Si la cuenta del cliente y el servidor pertenecen a dominios diferentes, entonces el controlador de dominio tendrá registros diferentes dependiendo de si el controlador de dominio pertenece al dominio donde reside el cliente (iniciando la autenticación) o donde reside el servidor (aceptando la autenticación):

Si el servidor pertenece al mismo dominio que el controlador de dominio que controla la autenticación, se crea un registro similar al "registro del mismo dominio".

Si la cuenta de cliente pertenece al mismo dominio que el controlador de dominio que controla la autenticación, se crea un registro similar al siguiente:

|

Registro de eventos |

Microsoft-Windows-NTLM/Operational |

|

Id. de evento |

4030 (Información), 4031 (Advertencia) |

|

Origen del evento |

Security-Netlogon |

|

Texto del evento |

El nombre de DC <DC> procesado una solicitud de autenticación NTLM reenviada procedente de este dominio. Información del cliente: Nombre de cliente: <nombre de usuario> Dominio de cliente:> de dominio < Equipo cliente: <> client workstation Información del servidor: Nombre del servidor: <nombre del equipo del servidor> Dominio del servidor:> de dominio de <Server Reenviado desde: Tipo de canal seguro: <información de canal seguro de Netlogon> Nombre farside: <nombre de máquina de DC entre dominios > Dominio Farside: <nombre de dominio entre dominios> IP de Farside: <> de IP de DC entre dominios Seguridad NTLM: Marcas negociadas:> marcas de < Ntlm Versión: <NTLMv2 / NTLMv1> Estado de la clave de sesión: < presente o falta> Enlace de canales: <> compatible o no compatible Enlace de servicios: <nombre principal de servicio (SPN)> Estado del MIC: <> protegidos o no protegidos AvFlags: <indicadores NTLM> Cadena AvFlags: <cadena de marca NTLM> Estado:> código de estado de < Para obtener más información, vea aka.ms/ntlmlogandblock |

Relación entre eventos NTLM nuevos y existentes

Los nuevos eventos NTLM son una mejora sobre los registros NTLM existentes, como la seguridad de red: restringir la autenticación NTLM Audit NTLM en este dominio. Los cambios mejorados en la auditoría NTLM no afectan a los registros ntlm actuales; si los registros de auditoría NTLM actuales están habilitados, se seguirán registrando.

Información de implementación

De acuerdo con el implementación de características controladas por Microsoft (CFR), los cambios primero se implementarán gradualmente en equipos de Windows 11, versión 24H2, seguidos posteriormente de máquinas de Windows Server 2025, incluidos los controladores de dominio.

Una implementación gradual distribuye una actualización de versión durante un período de tiempo, en lugar de distribuirla todas a la vez. Esto significa que los usuarios reciben las actualizaciones en diferentes momentos y es posible que no estén disponibles inmediatamente para todos los usuarios.