Fecha de publicación original: 28 de octubre de 2025

KB ID: 5056852

Esta mitigación de autenticación de protección está disponible en las siguientes versiones de Windows:

-

actualizaciones de Windows 11, versión 25H2 y Windows Server 2025 publicadas el 28 de octubre de 2025 o después

|

Cambiar fecha |

Cambiar descripción |

|

24 de febrero de 2026 |

Se ha agregado la siguiente viñeta en la sección "Impacto en el usuario".

|

En este artículo

Período de adopción de mitigación

Actualizar la configuración de directiva de grupo con el Editor de directiva de grupo local

Actualizar la configuración de directiva de grupo/MDM con Intune

Resumen

Se ha introducido una nueva mitigación de autenticación de protección para el controlador del sistema de archivos de registro común (CLFS), que agrega un código de autenticación de mensajes basado en hash (HMAC) a los archivos subyacentes de un archivo de registro CLFS. Los códigos de autenticación se crean combinando datos de archivo con una clave criptográfica única del sistema, que se almacena en el registro y solo es accesible para administradores y sistema. Los códigos de autenticación permitirán a CLFS comprobar la integridad del archivo, lo que garantiza que los datos del archivo sean seguros antes de analizar sus estructuras de datos internas. CLFS asume que este archivo se modificó externamente, de forma malintencionada o de otro modo, si se produce un error en la comprobación de integridad y se negará a abrir el archivo de registro. Para continuar, debe crearse un nuevo archivo de registro o un administrador tendrá que autenticarlo manualmente mediante el comando fsutil.

Período de adopción de mitigación

Es probable que un sistema que reciba una actualización con esta versión de CLFS tenga archivos de registro existentes en el sistema que no tengan códigos de autenticación. Para garantizar que estos logfiles se pasan al nuevo formato, el sistema colocará el controlador CLFS en un "modo de aprendizaje" que indicará a CLFS que agregue automáticamente códigos de autenticación a los archivos de registro que no los tienen. La adición automática de códigos de autenticación se producirá en logfile abierto y solo si el subproceso de llamada tiene el acceso necesario para escribir en el archivo. Actualmente, el período de adopción dura 90 días, empezando desde el momento en que el sistema se inició por primera vez con esta versión de CLFS. Una vez transcurrido este período de adopción de 90 días, el controlador pasará automáticamente al modo de aplicación en su próximo inicio, tras lo cual CLFS esperará que todos los archivos de registro contengan códigos de autenticación válidos. Tenga en cuenta que este valor de 90 días puede cambiar en el futuro.

Si un logfile no se abre durante este período de adopción y, por lo tanto, no se ha pasado automáticamente al nuevo formato, fsutil clfs authenticate command line utility puede utilizarse para agregar códigos de autenticación al archivo de registro. Esta operación requiere que el autor de la llamada sea un administrador.

Impacto del usuario

Esta mitigación puede afectar a los consumidores de la API de CLFS de las siguientes maneras:

-

Dado que la autenticación de logfile se realiza en tiempo abierto de logfile, CLFS debe leer todo el archivo de registro del disco para validar los códigos de autenticación antes de analizar las estructuras internas. Como resultado, las operaciones abiertas de logfile incurren en E/S de lectura adicionales proporcionales al tamaño del archivo de registro.

-

Puede observarse un ejemplo de este comportamiento durante el inicio de sesión del usuario y el apagado del sistema. El Registro mantiene un archivo de registro con copia de seguridad de CLFS para el subárbol de usuario (NTUSER.dat), que se abre durante estas transiciones. Cuando se abre el archivo de registro, la autenticación requiere una lectura completa del archivo de registro, lo que provoca un aumento de E/S de disco durante el inicio y apagado.

-

-

Dado que la clave criptográfica que se usa para hacer que los códigos de autenticación sean únicos del sistema, los archivos de registro ya no son portátiles entre sistemas. Para abrir un archivo de registro creado en un sistema remoto, un administrador debe usar primero la utilidad fsutil clfs authenticate para autenticar el logfile mediante la clave criptográfica de sistemas locales.

-

Un nuevo archivo, con la extensión ".cnpf" se almacenará junto con el archivo de registro binario (BLF) y contenedores de datos. Si el BLF de un archivo de registro se encuentra en "C:\Users\User\example.blf", su "archivo de revisión" debe estar en "C:\Users\User\example.blf.cnpf". Si un archivo de registro no se cierra limpiamente, el archivo de revisión contendrá los datos necesarios para que CLFS recupere el archivo de registro. El archivo de revisión se creará con los mismos atributos de seguridad que el archivo para el que proporciona información de recuperación. Este archivo tendrá como máximo el mismo tamaño que "FlushThreshold" (HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CLFS\Parameters [FlushThreshold]).

-

Se requiere espacio de archivo adicional para almacenar códigos de autenticación. La cantidad de espacio necesario para los códigos de autenticación depende del tamaño del archivo. Consulte la siguiente lista para obtener una estimación de la cantidad de datos adicionales que se necesitarán para los archivos de registro:

-

Los archivos contenedor de 512 KB requieren ~8192 bytes adicionales para los códigos de autenticación.

-

Los archivos contenedor 1024KB requieren ~12288 bytes adicionales para los códigos de autenticación.

-

Los archivos de contenedor de 10 MB requieren ~90112 bytes adicionales para los códigos de autenticación.

-

Los archivos de contenedor de 100 MB requieren ~57344 bytes adicionales para los códigos de autenticación.

-

Los archivos de contenedor de 4 GB requieren ~2101248 bytes adicionales para los códigos de autenticación.

-

-

Debido al aumento de las operaciones de E/S para mantener los códigos de autenticación, ha aumentado el tiempo necesario para realizar las siguientes operaciones:

El aumento de tiempo para la creación de archivos de registro y la apertura de archivos de registro depende en su totalidad del tamaño de los contenedores, con los archivos de registro más grandes teniendo un impacto mucho más notable. En promedio, se ha duplicado la cantidad de tiempo que se tarda en escribir en un registro de un archivo de registro.

-

creación de logfile

-

archivo de registro abierto

-

escritura de nuevos registros

-

Configuración

La configuración relacionada con esta mitigación se almacena en el Registro en HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CLFS\Authentication. A continuación se muestra una lista de valores del Registro de claves y su finalidad:

-

Modo: El modo operativo de la mitigación

-

0: Se aplica la mitigación. CLFS no podrá abrir archivos de registro que tengan códigos de autenticación que faltan o no son válidos. Después de 90 días de ejecutar el sistema con esta versión del controlador, CLFS pasará automáticamente al modo de aplicación.

-

1: La mitigación está en modo de aprendizaje. CLFS siempre abrirá archivos de registro. Si faltan códigos de autenticación en un archivo de registro, CLFS generará y escribirá los códigos en el archivo (suponiendo que el autor de la llamada tenga acceso de escritura).

-

2: Un administrador deshabilitó la mitigación.

-

3: El sistema deshabilitó la mitigación automáticamente. Un administrador no debe establecer el modo en este valor, pero debe usar "2" si desea deshabilitar la mitigación.

-

-

EnforcementTransitionPeriod: La cantidad de tiempo, en segundos, que el sistema dedicará al período de adopción. Si este valor es cero, el sistema no pasará automáticamente a la aplicación.

-

LearningModeStartTime: marca de tiempo en la que se inició el modo de aprendizaje en el sistema. Este valor, en combinación con "EnforcementTransitionPeriod" determinará cuándo debe pasar un sistema al modo de aplicación.

-

Key:La clave criptográfica que se usa para crear códigos de autenticación (HMACs). Los administradores no deben modificar este valor.

Los administradores pueden deshabilitar la mitigación por completo cambiando el valor Mode a 2. Para prolongar el período de adopción de la mitigación, un administrador puede cambiar la EnforcementTransitionPeriod (segundos) por cualquier valor que elija (o 0 si desea deshabilitar la transición automática al modo de aplicación).

Actualizar la configuración de directiva de grupo con el Editor de directiva de grupo local

La autenticación CLFS se puede habilitar o deshabilitar con la configuración de directiva de grupo:

-

Abre el Editor de directiva de grupo local en windows Panel de control.

-

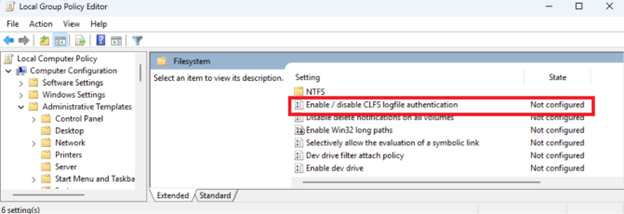

En Configuración del equipo, seleccione Plantilla administrativa > sistema > sistema de archivos y, en la lista Configuración , haga doble clic en Habilitar o deshabilitar la autenticación de archivos de registro CLFS.

-

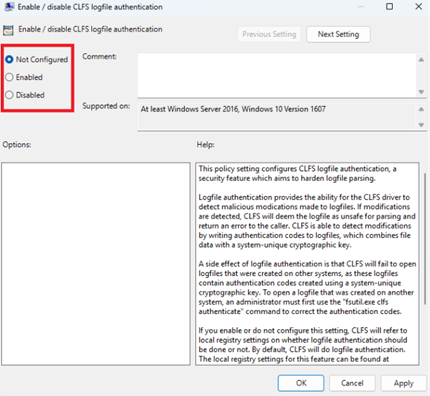

Seleccione Habilitar o Deshabilitar y, a continuación, haga clic en Aceptar. Si No configurado está seleccionado, la mitigación está habilitada de forma predeterminada.

Actualizar la configuración de directiva de grupo/MDM con Intune

Para actualizar directiva de grupo y configurar la autenticación CLFS con Microsoft Intune:

-

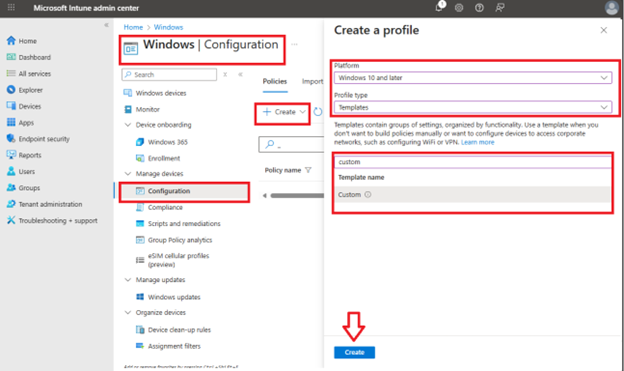

Abra el portal de Intune (https://endpoint.microsoft.com) e inicie sesión con sus credenciales.

-

Crear un perfil:

-

Selecciona Dispositivos > configuración de Windows >> Crear > nueva directiva.

-

Selecciona > de plataforma Windows 10 y versiones posteriores.

-

Seleccione Plantillas > tipo de perfil.

-

Busque y seleccione Personalizado.

-

-

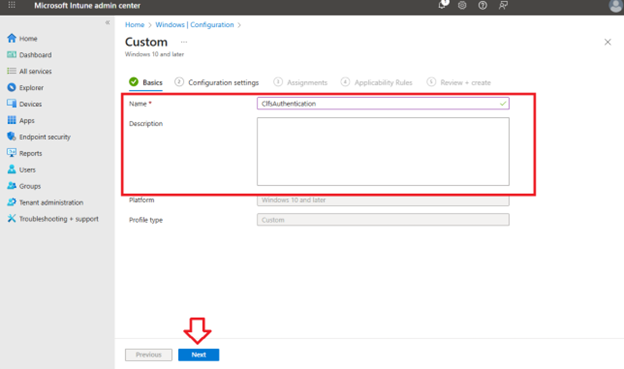

Establezca un nombre y una descripción:

-

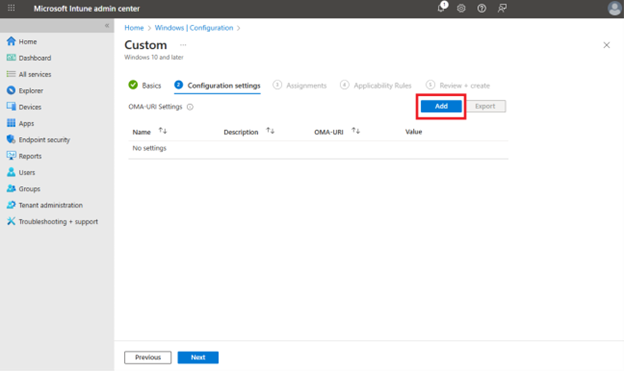

Agregue una nueva configuración de OMA-URI:

-

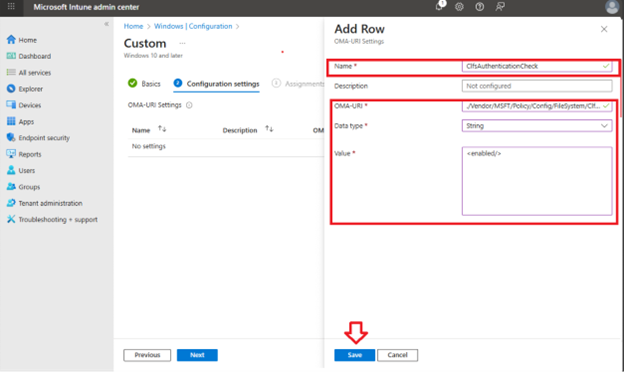

Editar la configuración de OMA-URI:

-

Agregue un nombre como ClfsAuthenticationCheck.

-

Si lo desea, puede agregar una descripción.

-

Establezca la ruta de acceso OMA-URI a la siguiente:./Vendor/MSFT/Policy/Config/FileSystem/ClfsAuthenticationChecking

-

Establezca el Tipo de datos en Cadena.

-

Establezca el valor en <habilitado/> o <deshabilitado/>.

-

Haga clic en Guardar.

-

-

Complete la configuración restante de etiquetas y asignaciones de ámbito y, a continuación, seleccione Crear.

Cambios en la API de CLFS

Para evitar cambios importantes en la API de CLFS, se usan códigos de error existentes para informar de errores de comprobación de integridad al autor de la llamada:

-

Si CreateLogFile produce un error, GetLastError devolverá el código de error ERROR_LOG_METADATA_CORRUPT .

-

Para ClfsCreateLogFile, el estado de STATUS_LOG_METADATA_CORRUPT se devuelve cuando CLFS no puede comprobar la integridad del archivo de registro.

Preguntas más frecuentes (P+F)

Los códigos de autenticación (HMACs) se han agregado a los archivos de registro CLFS que proporcionan al controlador CLFS la capacidad de detectar las modificaciones (malintencionadas) realizadas en los archivos antes de analizarlos. Cuando la mitigación pasa al modo de aplicación (90 días después de recibir esta actualización), CLFS esperará que los códigos de autenticación estén presentes y sean válidos para abrir correctamente el archivo de registro.

Durante los primeros 90 días que esta versión del controlador CLFS esté activa, el controlador agregará automáticamente códigos de autenticación a los archivos de registro cuando se abra mediante CreateLogFile o ClfsCreateLogFile.

Una vez transcurrido este período de adopción de 90 días, la herramienta de autenticación fsutil clfs deberá usarse para agregar códigos de autenticación a archivos de registro antiguos o existentes. Esta herramienta requiere que el autor de la llamada sea administrador.

Dado que los códigos de autenticación se crean mediante una clave criptográfica única del sistema, no podrá abrir archivos de registro creados en otro sistema. Para corregir los códigos de autenticación mediante la clave criptográfica del sistema local, un administrador puede usar la herramienta de autenticación fsutil clfs . Esta herramienta requiere que el autor de la llamada esté en el grupo Administradores.

Aunque no lo recomendamos, un administrador puede deshabilitar esta mitigación modificando HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CLFS\Authentication [Mode] como un valor de 2.

Para ello, use PowerShell y ejecute el siguiente comando:

Set-ItemProperty -Path “HKLM:\SYSTEM\CurrentControlSet\Services\CLFS\Authentication” -Name Mode -Value 2

Glosario

El endurecimiento es un proceso que ayuda a protegerse contra el acceso no autorizado, la denegación de servicio y otras amenazas al limitar las debilidades potenciales que hacen que los sistemas sean vulnerables.

Los atributos de seguridad se usan para almacenar información y exigir un control de acceso detallado sobre recursos específicos.