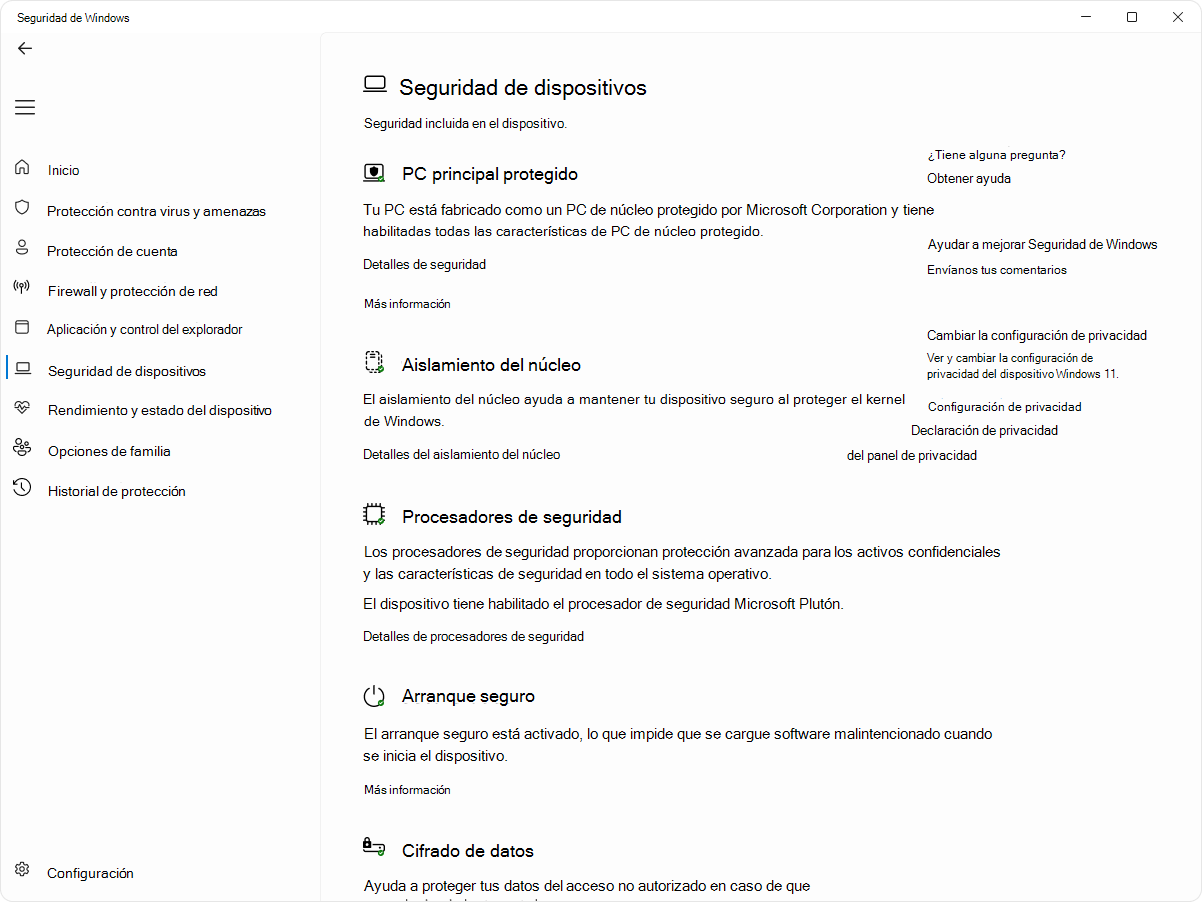

La página de seguridad del dispositivo de la aplicación Seguridad de Windows está diseñada para administrar las funciones de seguridad integradas en tu dispositivo Windows. La página se divide en las siguientes secciones:

-

PC de núcleo protegido: si el dispositivo es un PC de núcleo protegido, muestra información sobre las características de los PC de núcleo protegido

-

Aislamiento del núcleo: aquí puedes configurar las características de seguridad que protegen el kernel de Windows.

-

Procesador de seguridad: proporciona información sobre el procesador de seguridad, que se llama módulo de plataforma segura (TPM)

-

Arranque seguro: si el arranque seguro está habilitado, puedes encontrar más información sobre él.

-

Cifrado de datos: aquí puedes encontrar un vínculo a configuración de Windows, donde puedes configurar el cifrado de dispositivo y otras opciones de Configuración de BitLocker

-

Capacidad de seguridad de hardware: Evalúa las características de seguridad de hardware del dispositivo

En la aplicación Seguridad de Windows del equipo, selecciona Seguridad del dispositivo o usa el siguiente método abreviado:

PC principal protegido

Un PC de núcleo protegido está diseñado para proporcionar funciones de seguridad avanzadas de inmediato. Estos equipos integran hardware, firmware y software para ofrecer una protección sólida contra amenazas sofisticadas.

En la aplicación Seguridad de Windows del equipo, selecciona Seguridad del dispositivo > Detalles de seguridad.

Para obtener más información, consulta Windows 11 equipos con núcleo protegido.

Aislamiento del núcleo

Aislamiento del núcleo proporciona funciones de seguridad diseñadas para proteger los procesos principales de Windows del software malintencionado, aislandolos en la memoria. Para ello, ejecuta esos procesos principales en un entorno virtualizado.

En la aplicación Seguridad de Windows del equipo, selecciona Seguridad del dispositivo > Detalles de Aislamiento del núcleo o usa el siguiente método abreviado:

Nota: las funciones expuestas en la página de aislamiento del núcleo varían en función de la versión de Windows que estés ejecutando y de los componentes de hardware instalados.

Integridad de memoria, también conocida como Integridad de código protegida por hipervisor (HVCI), es una función de seguridad de Windows que dificulta que programas malintencionados usen controladores de bajo nivel para secuestrar tu PC.

Un controlador es un componente de software que permite al sistema operativo (Windows en este caso) y a un dispositivo (como un teclado o una cámara web) hablar entre sí. Cuando el dispositivo quiere que Windows haga algo, usa el controlador para enviar esa solicitud.

La integridad de memoria funciona creando un entorno aislado mediante la virtualización de hardware.

Considéralo como un guardia de seguridad dentro de una cabina cerrada. Este entorno aislado (la cabina bloqueada en nuestra analogía) impide que la característica de integridad de memoria sea manipulada por un atacante. Un programa que quiere ejecutar un fragmento de código que puede ser peligroso tiene que pasar el código a la integridad de la memoria dentro de esa cabina virtual para que se pueda verificar. Cuando la integridad de memoria se sienta cómoda al saber que el código es seguro, devuelve el código a Windows para ejecutarlo. Normalmente, esto sucede muy rápidamente.

Sin la integridad de memoria ejecutándose, el guardia de seguridad destaca justo en la parte abierta, donde es mucho más fácil que un atacante interfiera o sabotear el guardia, lo que facilita que el código malintencionado pase y cause problemas.

Puedes activar odesactivar la integridad de memoria con el botón de alternancia.

Nota: Para usar la integridad de memoria, debes tener habilitada la virtualización de hardware en la UEFI o bios del sistema.

¿Qué ocurre si dice que tengo un controlador incompatible?

Si no se puede activar la integridad de memoria, es posible que te indique que ya tienes un controlador de dispositivo incompatible instalado. Consulta con el fabricante del dispositivo para ver si tiene un controlador actualizado disponible. Si no tienen controlador compatible disponible, es posible que puedas quitar el dispositivo o la aplicación que usa ese controlador incompatible.

Nota: Si intentas instalar un dispositivo con un controlador incompatible después de activar la integridad de memoria, es posible que recibas el mismo mensaje. Si es así, se aplica el mismo consejo: comprueba con el fabricante del dispositivo si tiene un controlador actualizado que puedas descargar o no instales ese dispositivo en particular hasta que haya un controlador compatible disponible.

La protección contra pila forzada de hardware es una función de seguridad basada en hardware que dificulta que los programas malintencionados usen controladores de bajo nivel para secuestrar el equipo.

Un controlador es un componente de software que permite al sistema operativo (Windows en este caso) y a un dispositivo (como un teclado o una cámara web) hablar entre sí. Cuando el dispositivo quiere que Windows haga algo, usa el controlador para enviar esa solicitud.

La protección de pila impuesta por hardware impide que los ataques que modifican direcciones de devolución en la memoria en modo kernel inicien código malintencionado. Esta característica de seguridad requiere una CPU que contenga la capacidad de comprobar las direcciones de devolución del código en ejecución.

Al ejecutar código en modo kernel, las direcciones de retorno en la pila de modo kernel pueden estar dañadas por programas malintencionados o controladores con el fin de redirigir la ejecución normal del código a código malintencionado. En las CPU compatibles, la CPU mantiene una segunda copia de las direcciones de devolución válidas en una pila de sombras de solo lectura que los controladores no pueden modificar. Si se ha modificado una dirección de devolución en la pila normal, la CPU puede detectar esta discrepancia comprobando la copia de la dirección de devolución en la pila de sombras. Cuando se produce esta discrepancia, el equipo solicita un error grave, a veces conocido como una pantalla azul, para evitar que se ejecute el código malintencionado.

No todos los controladores son compatibles con esta función de seguridad, ya que un pequeño número de controladores legítimos se dedican a modificar la dirección de remite con fines no malintencionados. Microsoft ha estado interactuando con numerosos editores de controladores para asegurarse de que sus controladores más recientes sean compatibles con la protección de pila impuesta por hardware.

Puedes activar odesactivar la protección de pila impuesta por hardware con el botón de alternancia.

Para usar la protección de pila obligatoria de hardware, debes tener habilitada la integridad de memoria y debes estar ejecutando una CPU compatible con intel Control-Flow Enforcement Technology o AMD Shadow Stack.

¿Qué ocurre si dice que tengo un controlador o servicio incompatible?

Si no se puede activar la protección de pila obligatoria de hardware, es posible que te indique que ya tienes un controlador o servicio de dispositivo incompatible instalado. Consulta con el fabricante del dispositivo o el editor de la aplicación para ver si tiene un controlador actualizado disponible. Si no tienen un controlador compatible disponible, es posible que puedas quitar el dispositivo o la aplicación que usa ese controlador incompatible.

Algunas aplicaciones pueden instalar un servicio en lugar de un controlador durante la instalación de la aplicación e instalar el controlador solo cuando se inicia la aplicación. Para una detección más precisa de controladores incompatibles, también se enumeran los servicios que se sabe que están asociados con controladores incompatibles.

Nota: Si intentas instalar un dispositivo o una aplicación con un controlador incompatible después de activar la protección de pila impuesta por hardware, es posible que veas el mismo mensaje. Si es así, se aplica el mismo consejo: consulta al fabricante del dispositivo o al editor de la aplicación para ver si tienen un controlador actualizado que puedas descargar o no instalar ese dispositivo o aplicación en particular hasta que haya un controlador compatible disponible.

También conocida como protección DMA de kernel esta característica de seguridad protege tu dispositivo frente a ataques que pueden ocurrir cuando un dispositivo malintencionado está conectado a un puerto pci (Peripheral Component Interconnect), como un puerto Thunderbolt.

Un ejemplo sencillo de uno de estos ataques sería si alguien deja el equipo para tomar un descanso rápido y, mientras están ausentes, un atacante entra, enchufa un dispositivo similar a USB y se aleja con datos confidenciales de la máquina, o inyecta malware que les permite controlar el equipo de forma remota.

La protección de acceso a la memoria impide estos tipos de ataques al denegar el acceso directo a la memoria a esos dispositivos, excepto en circunstancias especiales, especialmente cuando el equipo está bloqueado o se cierra la sesión del usuario.

Sugerencia: Para obtener más información, consulte Protección DMA de kernel.

Cada dispositivo tiene un software que se ha escrito en la memoria de solo lectura del dispositivo - básicamente escrito en un chip en la placa del sistema - que se usa para las funciones básicas del dispositivo, como cargar el sistema operativo que ejecuta todas las aplicaciones que estamos acostumbrados a usar. Dado que es difícil (pero no imposible) modificar este software nos referimos a él como firmware.

Dado que el firmware se carga primero y se ejecuta en el sistema operativo, las herramientas de seguridad y las características que se ejecutan en el sistema operativo tienen dificultades para detectarlo o defenderse de él. Al igual que una casa que depende de una buena base para ser segura, un equipo necesita su firmware para ser seguro con el fin de garantizar que el sistema operativo, las aplicaciones y los datos de ese equipo son seguros.

Protección del sistema es un conjunto de características que ayuda a garantizar que los atacantes no puedan conseguir que el dispositivo comience con firmware malintencionado o que no sea de confianza.

Las plataformas que ofrecen protección de firmware normalmente también protegen el modo de administración del sistema (SMM), un modo de funcionamiento altamente privilegiado, en diversos grados. Se puede esperar uno de los tres valores, con un número más alto que indica un mayor grado de protección de SMM:

-

El dispositivo cumple con la versión uno de protección de firmware: esto ofrece mitigaciones de seguridad fundamentales para ayudar a SMM a resistir la explotación por malware y evita la exfiltración de secretos del sistema operativo (incluido VBS)

-

El dispositivo cumple con la versión dos de protección de firmware: además de la versión de protección de firmware uno, la versión dos garantiza que SMM no puede deshabilitar la seguridad basada en virtualización (VBS) y las protecciones DMA del kernel

-

El dispositivo cumple con la versión tres de protección de firmware: además de la versión dos de protección de firmware, protege aún más el SMM al impedir el acceso a determinados registros que tienen la capacidad de poner en peligro el sistema operativo (incluido VBS)

Sugerencia: Para obtener más información, consulta Protección del sistema: cómo una raíz de confianza basada en hardware ayuda a proteger Windows

La protección de la Autoridad de seguridad local (LSA) es una función de seguridad de Windows que ayuda a evitar el robo de credenciales usadas para iniciar sesión en Windows.

La Autoridad de seguridad local (LSA) es un proceso crucial en Windows relacionado con la autenticación de usuario. Es responsable de comprobar las credenciales durante el proceso de inicio de sesión y de administrar los tokens y vales de autenticación usados para habilitar el inicio de sesión único para los servicios. La protección LSA ayuda a evitar que el software que no es de confianza se ejecute dentro de LSA o acceda a la memoria LSA.

Cómo administrar la protección de las autoridades de seguridad locales?

Puedes activar odesactivar la protección LSA con el botón de alternancia.

Después de cambiar la configuración, debes reiniciarla para que surta efecto.

Nota: Para ayudar a mantener las credenciales seguras, la protección LSA está habilitada de manera predeterminada en todos los dispositivos. Para las nuevas instalaciones, se habilita inmediatamente. Para las actualizaciones, se habilita después de reiniciar después de un período de evaluación de cinco días.

¿Qué ocurre si tengo software incompatible?

Si la protección LSA está habilitada y bloquea la carga de software en el servicio LSA, una notificación indica el archivo bloqueado. Es posible que puedas quitar el software que está cargando el archivo o deshabilitar las advertencias futuras para ese archivo cuando se bloquee para que no se cargue en LSA.

Nota: Credential Guard está disponible en dispositivos que ejecutan versiones Enterprise o Education de Windows.

Mientras usa su dispositivo profesional o educativo, iniciará sesión silenciosamente y obtendrá acceso a una variedad de cosas, como archivos, impresoras, aplicaciones y otros recursos de su organización. Hacer que ese proceso sea seguro, pero fácil para el usuario, significa que su equipo tiene una serie de tokens de autenticación en él en cualquier momento dado.

Si un atacante puede obtener acceso a uno o más de esos tokens, es posible que pueda usarlos para obtener acceso al recurso de la organización (archivos confidenciales, etc.) para el que sirve el token. Credential Guard ayuda a proteger esos tokens colocándolos en un entorno protegido virtualizado donde solo determinados servicios pueden acceder a ellos cuando es necesario.

Sugerencia: Para obtener más información, consulta Cómo funciona Credential Guard.

Un controlador es un componente de software que permite al sistema operativo (Windows en este caso) y a un dispositivo (como un teclado o una cámara web) hablar entre sí. Cuando el dispositivo quiere que Windows haga algo, usa el controlador para enviar esa solicitud. Por este motivo, los controladores tienen una gran cantidad de acceso confidencial en el sistema.

Windows 11 incluye una lista de bloqueados de controladores que tienen vulnerabilidades de seguridad conocidas, que se han firmado con certificados usados para firmar malware o que eludir el modelo de Seguridad de Windows.

Si tienes integridad de memoria, control de aplicaciones inteligentes o el modo S de Windows activado, la lista de bloqueados de controladores vulnerables también estará activada.

Nota: Si aparece un banner titulado Asistente para la compatibilidad de programas con un mensaje que indica que un controlador no se puede cargar o que una configuración de seguridad impide la carga de un controlador, busca controladores actualizados a través de Windows Update o a través de Administrador de dispositivos. Si no hay actualizaciones disponibles, ponte en contacto con el fabricante del hardware para obtener un controlador actualizado.

Procesador de seguridad

La configuración del procesador de seguridad en la página Seguridad del dispositivo de la aplicación Seguridad de Windows proporciona detalles sobre el Módulo de plataforma segura (TPM) del dispositivo. El TPM es un componente de hardware diseñado para mejorar la seguridad mediante la realización de operaciones criptográficas.

Nota: Si en esta pantalla no ves una entrada de procesador de seguridad, es probable que el dispositivo no tenga el hardware TPM (Módulo de plataforma segura) necesario para esta característica o que no esté habilitado en UEFI (Unified Extensible Firmware Interface). Consulta con el fabricante del dispositivo para comprobar si el dispositivo admite TPM y, si es así, los pasos para habilitarlo.

Este es el lugar donde encontrarás información sobre el fabricante y los números de versión del procesador de seguridad, así como información sobre el estado del procesador de seguridad.

En la aplicación Seguridad de Windows del equipo, selecciona Seguridad del dispositivo> Detalles del procesador de seguridad o usa el siguiente acceso directo:

Si el procesador de seguridad no funciona correctamente, puedes seleccionar el vínculo Solución de problemas del procesador de seguridad para ver los mensajes de error y las opciones avanzadas, o usar el siguiente método abreviado:

Solución de problemas del procesador de seguridad

La página de solución de problemas del procesador de seguridad proporciona los mensajes de error relevantes sobre el TPM. Esta es una lista de los mensajes de error y los detalles:

|

Mensaje |

Detalles |

|---|---|

|

Se necesita una actualización del firmware para el procesador de seguridad (TPM). |

La placa base del dispositivo no parece ser compatible actualmente con TPM, pero es posible que se resuelva una actualización de firmware. Consulta con el fabricante del dispositivo para ver si hay una actualización de firmware disponible y cómo instalarla. Las actualizaciones de firmware suelen ser gratuitas. |

|

El TPM está deshabilitado y requiere tu atención. |

El módulo de plataforma segura probablemente esté desactivado en el BIOS del sistema (Sistema básico de entrada y salida) o UEFI (Unified Extensible Firmware Interface). Consulta la documentación de soporte técnico del fabricante del dispositivo o ponte en contacto con su soporte técnico para obtener instrucciones sobre cómo activarlo. |

|

El almacenamiento del TPM no está disponible. Borra el TPM. |

El botón Borrar TPM se encuentra en esta página. Antes de continuar, asegúrese de tener una buena copia de seguridad de sus datos. |

|

La atestación de estado de dispositivo no está disponible. Borra el TPM. |

El botón Borrar TPM se encuentra en esta página. Antes de continuar, asegúrese de tener una buena copia de seguridad de sus datos. |

|

La atestación de estado de dispositivo no es compatible con este dispositivo. |

Esto significa que el dispositivo no nos ofrece suficiente información para determinar por qué puede que TPM no funcione correctamente en el dispositivo. |

|

El TPM no es compatible con el firmware y es posible que no funcione correctamente. |

Consulta con el fabricante del dispositivo para ver si hay una actualización de firmware disponible y cómo obtenerla e instalarla. Las actualizaciones de firmware suelen ser gratuitas. |

|

Falta el registro de arranque medido del TPM. Intenta reiniciar el dispositivo. |

|

|

Hay un problema con el TPM. Intenta reiniciar el dispositivo. |

Si sigues teniendo problemas después de ocuparte de un mensaje de error, ponte en contacto con el fabricante del dispositivo para obtener asistencia.

Selecciona Borrar TPM para restablecer el procesador de seguridad a la configuración predeterminada.

Precaución: Asegúrate de hacer una copia de seguridad de los datos antes de borrar el TPM.

Arranque seguro

El arranque seguro impide que se cargue un tipo sofisticado y peligroso de malware, un rootkit, cuando se inicia el dispositivo. Los rootkits utilizan los mismos permisos que el sistema operativo y se inician antes que este, lo que significa que pueden conseguir pasar completamente desapercibidos. A menudo, los rootkits forman parte de un conjunto completo de malware que puede burlar los inicios de sesión locales, grabar las contraseñas y pulsaciones de teclas, transferir archivos privados y capturar claves de criptografía.

Es posible que tengas que deshabilitar el arranque seguro para ejecutar algunas tarjetas gráficas, hardware o sistemas operativos, como Linux o versiones anteriores de Windows.

Para obtener más información, consulta Arranque seguro.

Nivel de seguridad de hardware

La última sección de la página de seguridad del dispositivo muestra información que indica la capacidad de seguridad del dispositivo. Esta es una lista de mensajes y detalles:

|

Mensaje |

Detalles |

|---|---|

|

El dispositivo cumple los requisitos de seguridad estándar de hardware. |

Esto significa que el dispositivo es compatible con la integridad de memoria y el aislamiento del núcleo, y además tiene:

|

|

El dispositivo cumple los requisitos de seguridad mejorada de hardware. |

Esto significa que, además de cumplir todos los requisitos de seguridad estándar de hardware, el dispositivo también tiene activada la integridad de memoria. |

|

El dispositivo tiene habilitadas todas las funciones de PC con núcleo seguro. |

Esto significa que, además de cumplir todos los requisitos de seguridad mejorada de hardware, el dispositivo también tiene activada la protección de tipo System Management Mode (SMM). |

|

Standard no se admite la seguridad de hardware. |

Esto significa que el dispositivo no cumple con, al menos, uno de los requisitos de seguridad estándar de hardware. |

Mejora de la seguridad de hardware

Si la funcionalidad de seguridad de tu dispositivo no es la que te gustaría, es posible que debas activar determinadas características de hardware (como el arranque seguro, si lo admite) o cambiar la configuración de la BIOS del sistema. Ponte en contacto con el fabricante del hardware para ver qué características son compatibles con tu hardware y cómo activarlas.

PC Manager

|

|

La aplicación Administrador del PC también puede ser útil en este escenario. Para obtener más información, consulte Administrador del PC Microsoft. Nota: Administrador del PC Microsoft no está disponible en todas las configuraciones regionales. |