Turvalise algkäivituse serdi värskendused: juhised IT-spetsialistidele ja organisatsioonidele

Rakenduskoht

Algne avaldamiskuupäev: 26. juuni 2025

KB ID: 5062713

Selles artiklis on toodud juhised järgmiseks.

Ettevõtted (suurettevõtted, väikeettevõtted ja haridusettevõtted) koos IT-haldusega Windowsi seadmete ja värskendustega.

Märkus. Kui olete isik, kes omab isiklikku Windowsi seadet, lugege artiklit Windowsi seadmed kodukasutajatele, ettevõtetele ja koolidele Koos Microsofti hallatavate värskendustega.

|

Muuda kuupäeva |

Muuda kirjeldust |

|---|---|

|

3. märts 2026 |

|

|

24. veebruar 2026 |

|

|

23. veebruar 2026 |

|

|

13. veebruar 2026 |

|

|

3. veebruar 2026 |

|

|

26. jaanuar 2026 |

|

|

11. november 2025 |

Parandati kaks trükiviga jaotises "Secure Boot serdi juurutustugi".

|

|

10. november 2025 |

|

Selles artiklis kirjeldatakse järgmist.

Ülevaade

See artikkel on mõeldud ettevõtetele, kus on sihtotstarbelised IT-spetsialistid, kes haldavad aktiivselt värskendusi kogu seadmepargi ulatuses. Enamik sellest artiklist keskendub tegevustele, mis on vajalikud ettevõtte IT-osakonna edukaks juurutamiseks uute Secure Booti sertide juurutamisel. Nendeks tegevusteks on püsivara testimine, seadme värskenduste jälgimine, juurutamise algatamine ja probleemide diagnoosimine kohe, kui need tekivad. Tutvustatakse mitut juurutamis- ja seiremeetodit. Lisaks neile põhitegevustele pakume mitmeid juurutusabilisi, sealhulgas võimalust valida kliendiseadmed, et nad osaleksid spetsiaalselt serdi juurutamisel juhitud funktsioonivärskenduskomplektis (CFR).

Selles jaotises

Secure Booti serdi aegumine

Sertimisasutuste (CAd) konfiguratsiooni, mida nimetatakse ka sertideks, mida Microsoft pakub Secure Booti taristu osana, on jäänud samaks alates Windows 8 ja Windows Server 2012. Need serdid talletatakse püsivara signatuuriandmebaasi (DB) ja Key Exchange'i võtme (KEK) muutujates. Microsoft on esitanud sama kolm sertifikaati kogu originaalseadmete tootja (OEM) ökosüsteemis, et lisada see seadme püsivarasse. Need serdid toetavad Windowsi turvalist käivitamist ja neid kasutavad ka muude tootjate operatsioonisüsteemid (OS). Microsoft pakub järgmisi serte:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

NB!: Kõik kolm Microsofti väljastatud serti aeguvad alates 2026. aasta juunist. Koostöös meie ökosüsteemi partneritega annab Microsoft välja uusi serte, mis aitavad tagada turvalise algkäivituse turvalisuse ja järjepidevuse edaspidiseks. Kui need 2011. aasta serdid aeguvad, pole algkäivituse komponentide turbevärskendused enam võimalikud, mis ohustavad algkäivituse turvet ja seavad mõjutatud Windowsi seadmed ohtu ja turbenõuetele vastavusest välja. Turvalise algkäivituse funktsiooni säilitamiseks tuleb kõiki Windowsi seadmeid värskendada, et need kasutaksid 2023 serte enne 2011. aasta sertide aegumist.

Mis muutub?

Praegused Microsofti turvalise algkäivituse serdid (Microsoft Corporation KEK CA 2011, Microsoft Windows Production PCA 2011, Microsoft Corporation UEFI CA 2011) aeguvad alates juunist 2026 ja aeguvad oktoobriks 2026.

Secure Booti turvalisuse ja järjepidevuse säilitamiseks antakse välja uued 2023. aasta serdid. Seadmed peavad enne 2011. aasta sertide aegumist üle minema 2023. aasta sertile või nende turvalisus on ohus.

Alates 2012. aastast toodetud Windowsi seadmetel võib olla aeguvad sertide versioonid, mida tuleb värskendada.

Terminoloogia

|

CA |

Sertimiskeskus |

|

PK |

Platvormivõti – seda juhivad OEM-id |

|

KEK |

Exchange'i võti |

|

DB |

Secure Boot Signature Database |

|

DBX |

Secure Boot Revoked Signature Database |

Sertifikaadid

|

Aeguv sert |

Aegumiskuupäev |

Asukoha salvestamine |

Uus sert |

Eesmärk |

|---|---|---|---|---|

|

Microsoft Corporation KEK CA 2011 |

Juuni 2026 |

Talletatud KEK-is |

Microsoft Corporation KEK 2K CA 2023 |

Allkirjastab DB ja DBX-i värskendused. |

|

Microsoft Windows Production PCA 2011 |

Okt 2026 |

Talletatud andmebaasis |

Windows UEFI CA 2023 |

Allkirjastab Windowsi algkäivituse laadija. |

|

Microsoft Corporation UEFI CA 2011*† |

Juuni 2026 |

Talletatud andmebaasis |

Microsoft UEFI CA 2023 Microsoft Option ROM UEFI CA 2023 |

Allkirjastab muude tootjate algkäivituslaadurid ja EFI-rakendused. Allkirjastab muu tootja suvandi ROM-id. |

*Microsoft Corporationi UEFI CA 2011 serdi uuendamisel luuakse kaks serti, et eraldada alglaadija allkirjastamine suvandist ROM-i allkirjastamine. See võimaldab süsteemi usaldust täpsemalt kontrollida. Näiteks süsteemid, mis peavad usaldama option ROM-id saab lisada Microsoft Option ROM UEFI CA 2023 ilma usaldust kolmandate osapoolte algkäivituslaadurite jaoks.

† Kõik seadmed ei sisalda püsivarana Microsoft CorporationI UEFI CA 2011. Ainult seadmetes, mis sisaldavad seda serti, soovitame rakendada nii uusi serte, Microsoft UEFI CA 2023 kui ka Microsoft Option ROM UEFI CA 2023. Vastasel juhul ei pea neid kahte uut serti rakendama.

Juurutamise esitusraamat IT-spetsialistidele

Plaanige ja tehke turvalise algkäivituse serdi värskendused kogu seadmepargi ulatuses ettevalmistuse, jälgimise, juurutamise ja paranduste abil.

Selles jaotises

Turvalise algkäivituse oleku kontrollimine kogu teie seadmepargis: kas turvaline käivitamine on lubatud?

Enamikul seadmetest, mis on toodetud alates 2012. aastast, on Secure Booti tugi ja need tarnitakse lubatud Secure Bootiga. Veendumaks, et seadmes on lubatud turvaline käivitamine, tehke ühte järgmistest.

-

GUI-meetod: Avage menüü Start > Sätted > Privaatsus & Turve > Windowsi turve > seadme turve. Jaotises Seadme turve peaks jaotis Turvaline algkäivitus näitama, et Secure Boot on sisse lülitatud.

-

Käsurea meetod: Tippige PowerShelli ülemaõigustega käsuviibas Confirm-SecureBootUEFI ja vajutage sisestusklahvi (Enter). Käsk peaks tagastama väärtuse True, mis näitab, et Secure Boot on sisse lülitatud.

Suuremahulistes juurutustes seadmete pargi jaoks peab IT-spetsialistide kasutatav haldustarkvara kontrollima Secure Booti lubamist.

Näiteks Microsofti Intune hallatavate seadmete turvalise algkäivituse oleku kontrollimise meetod on luua ja juurutada Intune kohandatud vastavuse skript. Intune nõuetele vastavuse sätted leiate artiklist Kohandatud vastavussätete kasutamine Linuxi ja Windowsi seadmetes, kus Microsoft Intune.

PowerShelli näidisskript, mis kontrollib, kas Secure Boot on lubatud:

# Initialize result object in preparation for checking Secure Boot state

$result = [PSCustomObject]@{

SecureBootEnabled = $null

}

try {

$result.SecureBootEnabled = Confirm-SecureBootUEFI -ErrorAction Stop

Write-Verbose "Secure Boot enabled: $($result.SecureBootEnabled)"

} catch {

$result.SecureBootEnabled = $null

Write-Warning "Unable to determine Secure Boot status: $_"

}

Kui Secure Boot pole lubatud, võite allpool toodud värskendustoimingud vahele jätta, kuna need pole kohaldatavad.

Värskenduste juurutamine

Secure Booti serdi värskenduste sihtseadmete jaoks on mitu võimalust. Juurutuse üksikasju (sh sätteid ja sündmusi) käsitletakse selles dokumendis hiljem. Kui suunate seadme värskenduste jaoks, tehakse seadmes säte, mis näitab, et seade peaks alustama uute sertide rakendamist. Ajastatud toiming töötab seadmes iga 12 tunni järel ja tuvastab, et seade on värskendustele suunatud. Ülesande kirjeldus on järgmine.

-

Windows UEFI CA 2023 rakendatakse andmebaasile.

-

Kui seadme DB-s on Microsoft Corporation UEFI CA 2011, siis rakendatakse ülesanne Microsoft Option ROM UEFI CA 2023 ja Microsoft UEFI CA 2023 DB-le.

-

Seejärel lisatakse microsoft Corporation KEK 2K CA 2023.

-

Lõpuks värskendab ajastatud toiming Windowsi käivitushalduri windows UEFI CA 2023 allkirjastatud haldurile. Windows tuvastab, et enne käivitushalduri rakendamist on vaja taaskäivitada. Käivitushalduri värskendus hilineb, kuni taaskäivitamine toimub loomulikult (nt igakuiste värskenduste rakendamisel) ja windows proovib uuesti rakendada käivitushalduri värskendust.

Enne ajastatud toimingu järgmisele etapile liikumist tuleb kõik eespool kirjeldatud etapid lõpule viia. Selle protsessi käigus on juurutamise jälgimiseks saadaval sündmuselogid ja muu olek. Lisateavet jälgimis- ja sündmuselogide kohta leiate altpoolt.

Secure Booti sertide värskendamine võimaldab tulevast 2023 käivitushalduri värskendust, mis on turvalisem. Käivitushalduri konkreetsed värskendused tehakse tulevastes väljaannetes.

Juurutamistoimingud

-

Ettevalmistus: inventari- ja testimisseadmed.

-

Püsivarakaalutlused

-

Jälgimine: kontrollige, kas jälgimine toimib ja et laevastik oleks lähteplaanil.

-

Juurutamine: sihtseadmed värskenduste jaoks, alustades väikestest alamhulkadest ja laienedes edukate testide põhjal.

-

Lahendus: probleemide uurimine ja lahendamine logide ja hankijatoe abil.

Ettevalmistamine

Laoriistvara ja püsivara. Enne laia juurutamist koostage seadmete representatiivne valim, mis põhineb süsteemi tootjal, süsteemimudelil, BIOS-i versioonil/kuupäeval, baaslaua tooteversioonil jne, ja testige nende seadmete värskendusi. Need parameetrid on tavaliselt saadaval süsteemiteabes (MSINFO32). Kaasatud PowerShelli näidiskäskude abil saate kontrollida turvalise algkäivituse värskenduse olekut ja kontrollida oma organisatsiooni inventuuriseadmeid.

Märkused:

-

Need käsud kehtivad juhul, kui Secure Booti olek on lubatud.

-

Paljud neist käskudest vajavad töötamiseks administraatoriõigusi.

Secure Boot Inventory Data Collectioni skripti näidis

Kopeerige ja kleepige see näidisskript ning muutke seda vastavalt oma keskkonnale: turvalise algkäivituse inventuuri andmete kogumise näidisskript.

Väljundi näidis:

{"UEFICA2023Status":"Värskendatud","UEFICA2023Error":null,"UEFICA2023ErrorEvent":null, "AvailableUpdates":"0x0","AvailableUpdatesPolicy":null,"Hostname":"LAPTOP-FEDU3LOS", "Kogumisaeg":"2026-02-23T08:40:36.5498322-08:00","SecureBootEnabled":true, "HighConfidenceOptOut":null,"MicrosoftUpdateManagedOptIn":null,"OEMManufacturerName": "Microsoft Corporation","OEMModelSystemFamily":"Surface","OEMModelNumber": "Surface Laptop 4","FirmwareVersion":32.101.143","FirmwareReleaseDate":"03.11.2025", "OSArchitecture":"AMD64","CanAttemptUpdateAfter":"2026-02-20T16:11:15.5890000Z","LatestEventId": 1808,"ÄmberId":"04b339674931caf378feadaa64c64f0613227f70a7cd7258be63bb9e2d81767f", "Confidence":"UpdateType:Windows UEFI CA 2023 (DB), Option ROM CA 2023 (DB), 3P UEFI CA 2023 (DB), KEK 2023, Boot Manager(2023)","SkipReasonKnownIssue":null, "Event1801Count":0,"Event1808Count":5,"Event1795Count":0,"Event1795ErrorCode":null, "Event1796Count":0,"Event1796ErrorCode":null,"Event1800Count":0,"RebootPending":false, "Event1802Count":0,"KnownIssueId":null,"Event1803Count":0,"MissingKEK":false,"OSVersion": "10.0.26200","LastBootTime":"2026-02-19T04:28:00.5000000-08:00","BaseBoardManufacturer": "Microsoft Corporation","BaseBoardProduct":"Surface Laptop 4","SecureBootTaskEnabled":true, "SecureBootTaskStatus":"Ready","WinCSKeyApplied":true,"WinCSKeyStatus":"Applied"}

Secure Booti usaldustasemed

|

Usaldustase |

Tähendus |

Nõutav toiming |

|

Suur kindlustunne |

Microsoft on selle seadmeklassi värskendused valideerinud |

Turvaline serdivärskenduste juurutamiseks |

|

Jaotises Jälgimine – vaja on rohkem andmeid |

Microsoft kogub endiselt nende seadmete kohta turbekäivituse väljalaske diagnostikaandmeid |

Oodake, kuni Microsoft on liigitatud |

|

Andmeid ei vaadeldud – toiming pole nõutav |

Seadme klass pole Microsoftile teada |

Enterprise must test and plan rollout |

|

Ajutiselt peatatud |

Teadaolevad ühilduvusprobleemid |

Otsige OEM-i BIOS-i värskendust; Oodake, kuni Microsoft lahendab probleemi |

|

Pole toetatud – teadaolev piirang |

Platvormi või riistvara piirangud |

Document as exception |

Esimene toiming, kui Secure Boot on lubatud, on kontrollida, kas on ootel sündmusi, mida on hiljuti värskendatud või secure Booti sertide värskendamise protsessis. Erilist huvi pakkuvad kõige hiljutisemad sündmused aastatel 1801 ja 1808. Neid sündmusi kirjeldatakse üksikasjalikult jaotises Secure Boot DB ja DBX muutuja värskendussündmused. Vaadake ka jaotist Jälgimine ja juurutamine, kuidas sündmused saavad kuvada ootel värskenduste olekut.

Järgmine samm on seadmete inventuurid kogu ettevõttes. Koguge esindava valimi koostamiseks PowerShelli käskude abil järgmised üksikasjad.

Põhiidentifikaatorid (2 väärtust)

1. HostName – $env: COMPUTERNAME

2. CollectionTime – Get-Date

Register: Secure Boot Main Key (3 väärtust)

3. SecureBootEnabled – Confirm-SecureBootUEFI cmdlet-käsk või HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

4. HighConfidenceOptOut – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

5. AvailableUpdates – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

Register: teenindusvõti (3 väärtust)

6. UEFICA2023Status – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

7. WindowsUEFICA2023Capable – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

8. UEFICA2023Error – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

Register: seadme atribuudid (7 väärtust)

9. OEMManufacturerName – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

10. OEMModelSystemFamily – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

11. OEMModelNumber – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

12. FirmwareVersion – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

13. FirmwareReleaseDate – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

14. OSArchitecture – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

15. CanAttemptUpdateAfter – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

Sündmuselogid: süsteemilogi (5 väärtust)

16. LatestEventId – viimane Secure Booti sündmus

17. BucketID – ekstraktitud sündmusest 1801/1808

18. Usaldus – ekstraktitud sündmusest 1801/1808

19. Sündmus1801Count – sündmuste arv

20. Sündmus1808Count – sündmuste arv

WMI-/CIM-päringud (4 väärtust)

21. OSVersion – Get-CimInstance Win32_OperatingSystem

22. LastBootTime – Get-CimInstance Win32_OperatingSystem

23. BaseBoardManufacturer – Get-CimInstance Win32_BaseBoard

24. BaseBoardProduct – Get-CimInstance Win32_BaseBoard

25. (Get-CIMInstance Win32_ComputerSystem). Tootja

26. (Get-CIMInstance Win32_ComputerSystem). Mudel

27. (Get-CIMInstance Win32_BIOS). Description + ", " + (Get-CIMInstance Win32_BIOS). ReleaseDate.ToString("KK/pp/aa")

28. (Get-CIMInstance Win32_BaseBoard). Toote

Püsivarakaalutlused

Uute Secure Booti sertide juurutamiseks seadmepargis on vaja, et seadme püsivaral oleks värskenduse lõpuleviimisel roll. Kuigi Microsoft eeldab, et enamik seadme püsivara töötab ootuspäraselt, on enne uute sertide juurutamist vaja teha hoolikat testimist.

Uurige oma riistvara inventuuri ja koostage väike tüüpiline seadmete valim järgmiste kordumatute kriteeriumide alusel, näiteks:

-

Tootja

-

Mudeli number

-

Püsivara versioon

-

OEM-i aluslaua versioon jne.

Enne seadmestikus laialt juurutamist soovitame testida serdivärskendusi representatiivsetes näidisseadmetes (nagu määratletud näiteks tootja, mudel, püsivara versioon), et tagada värskenduste edukas töötlemine. Soovitatavad juhised iga kordumatu kategooria jaoks testitavate näidisseadmete arvu kohta on 4 või enam.

See aitab suurendada usaldust juurutamisprotsessi suhtes ja vältida ettenägematut mõju teie laiemale laevastikule.

Mõnel juhul on võimalik, et secure Booti sertide värskendamiseks on vaja püsivaravärskendust. Sellisel juhul soovitame teil oma seadme OEM-ilt järele vaadata, kas värskendatud püsivara on saadaval.

Windows virtualiseeritud keskkondades

Virtuaalkeskkonnas töötava Windowsi jaoks on secure Booti püsivaramuutujatele uute sertide lisamiseks kaks meetodit.

-

Virtuaalkeskkonna looja (AWS, Azure, Hyper-V, VMware jne) võib pakkuda keskkonna värskendust ja kaasata uued serdid virtualiseeritud püsivara. See toimiks uute virtualiseeritud seadmete puhul.

-

Windowsi jaoks, kus virtuaalarvutis töötab pikaajaline versioon, saab värskendusi rakendada Windowsi kaudu nagu mis tahes muid seadmeid, kui virtualiseeritud püsivara toetab turvalist algkäivituse värskendust.

Jälgimine ja juurutamine

Soovitame enne juurutamist alustada seadme jälgimist, et kontrollida, kas seire töötab õigesti ja et teil on eelnevalt hea mõte laevastiku seisundi kohta. Allpool käsitletakse seirevõimalusi.

Microsoft pakub turbekäivituse serdi värskenduste juurutamiseks ja jälgimiseks mitut meetodit.

Automaatse juurutamise abi

Microsoft pakub kahte juurutusabilist. Need abivahendid võivad osutuda kasulikuks uute sertifikaatide juurutamisel teie laevastikule. Diagnostikaandmeid nõuab ainult piiratud funktsioonide väljalaskmise abi.

-

Võimalus koondvärskenduste jaoks usaldussalvedega: Microsoft võib automaatselt kaasata väga usaldusväärsed seadmerühmad igakuistesse värskendustesse, mis põhinevad praeguseks jagatud diagnostikaandmetel, et saada kasu süsteemidest ja organisatsioonidest, kes ei saa diagnostikaandmeid jagada. See toiming ei nõua diagnostikaandmete lubamist.

-

Asutuste ja süsteemide puhul, kes saavad jagada diagnostikaandmeid, tagab see Microsoftile nähtavuse ja usaldusväärsuse, et seadmed saavad serdid edukalt juurutada. Lisateavet diagnostikaandmete lubamise kohta leiate artiklist Windowsi diagnostikaandmete konfigureerimine teie ettevõttes. Loome salved iga kordumatu seadme jaoks (nagu määratletud atribuutidega, mis hõlmavad tootjat, emaplaadi versiooni, püsivara tootjat, püsivara versiooni ja täiendavaid andmepunkte). Iga salve puhul jälgime edu tõendusmaterjali mitme seadme kaudu. Kui oleme näinud piisavalt edukaid värskendusi ja tõrkeid pole, kaalume salve "suure usaldusväärsusega" ja kaasame need andmed igakuistesse kumulatiivsetesse värskendustesse. Kui seadmele rakendatakse väga usaldusväärses salves igakuiseid värskendusi, rakendab Windows serdid automaatselt püsivara UEFI turvalise algkäivituse muutujatele.

-

Väga usaldusväärsed salved sisaldavad seadmeid, mis töötlevad värskendusi õigesti. Loomulikult ei paku kõik seadmed diagnostikaandmeid ja see võib piirata Microsofti usaldust seadme võime suhtes värskendusi õigesti töödelda.

-

See abi on suure kindlustundega seadmetes vaikimisi lubatud ja selle saab seadmekohase sättega keelata. Lisateavet jagatakse tulevastes Windowsi väljaannetes.

-

-

Piiratud funktsioonide avaldamine (CFR): Kui diagnostikaandmed on lubatud, liituge Microsofti hallatava juurutusega seadmetega.

-

Juhitud funktsioonivärskenduskomplekti (CFR) saab kasutada ettevõttepargi klientseadmetega. See nõuab, et seadmed saadaksid Microsoftile nõutavaid diagnostikaandmeid ja oleksid andnud märku, et seade lubab seadmes CFR-i. Üksikasjalikku teavet selle kohta, kuidas nõustuda, on kirjeldatud allpool.

-

Microsoft haldab nende uute sertide värskendusprotsessi Windowsi seadmetes, kus diagnostikaandmed on saadaval ja seadmed osalevad piiratud funktsioonide väljalaskes (CFR). Kuigi CFR võib aidata uusi serte juurutada, ei saa organisatsioonid oma laevastike taastamiseks CFR-i kasutada – selleks on vaja järgida selles dokumendis kirjeldatud juhiseid jaotises Juurutamismeetodid, mida automaatsed abid ei hõlma.

-

Piirangud: CfR ei pruugi teie keskkonnas töötada mõnel põhjusel. Näide.

-

Diagnostikaandmeid pole saadaval või diagnostikaandmeid ei saa CFR-juurutuse osana kasutada.

-

Seadmed pole Windows 11 toetatud klientversioonides ja Windows 10 laiendatud turbevärskendustega (ESU).

-

-

Juurutamismeetodid, mida automaatsed abivahendid ei hõlma

Valige meetod, mis sobib teie keskkonnaga. Vältige samas seadmes segamismeetodeid.

-

Registrivõtmed: saate juhtida juurutamise ja kuvamise tulemusi.Sertide juurutamise käitumise kontrollimiseks ja tulemuste jälgimiseks on saadaval mitu registrivõtit. Lisaks on eespool kirjeldatud juurutusabivahendite kasutamiseks ja neist loobumiseks kaks võtit. Registrivõtmete kohta leiate lisateavet teemast Registrivõtme Teabevärskendused turvalise käivitamise jaoks – Windowsi seadmed IT-hallatavate värskendustega.

-

Rühmapoliitika Objektid (GPO): sätete haldamine; jälgimine registri ja sündmuselogide kaudu.Microsoft pakub tuge secure Booti värskenduste haldamiseks Rühmapoliitika abil tulevases värskenduses. Pange tähele, et kuna Rühmapoliitika on sätete jaoks, tuleb seadme oleku jälgimiseks kasutada alternatiivseid meetodeid, sealhulgas registrivõtmete ja sündmuselogi kirjete jälgimist.

-

WinCS (Windows Configuration System) CLI: käsureatööriistade kasutamine domeeniga liidetud klientide jaoks.Domeeniadministraatorid saavad turvalise algkäivituse värskenduste juurutamiseks kõigis domeeniga liitunud Windowsi klientrakendustes ja serverites kasutada ka Windowsi konfiguratsioonisüsteemi (WinCS). See koosneb käsureautiliitide (nii traditsiooniline täitmis- kui ka PowerShelli moodul) sarjast, et esitada päring ja rakendada secure Booti konfiguratsioonid kohalikult seadmele. Lisateavet leiate teemast Windowsi konfiguratsioonisüsteemi (WinCS) API-d turvalise käivitamise jaoks.

-

Microsoft Intune/Configuration Manager: PowerShelli skriptide juurutamine. Konfiguratsiooniteenuse pakkuja (CSP) edastatakse tulevases värskenduses, et lubada juurutamine Intune abil.

Sündmustelogide jälgimine

Secure Booti serdi värskenduste juurutamisel abistamiseks pakutakse kahte uut sündmust. Neid sündmusi kirjeldatakse üksikasjalikult jaotises Secure Boot DB ja DBX muutuja värskendussündmused.

-

Sündmuse ID: 1801 See sündmus on tõrkesündmus, mis näitab, et värskendatud serte pole seadmele rakendatud. See sündmus annab seadme kohta mõned üksikasjad (sh seadme atribuudid), mis aitavad korreleerimisel, millised seadmed vajavad värskendamist.

-

Sündmuse ID: 1808 See sündmus on teabesündmus, mis näitab, et seadme püsivarale on rakendatud nõutavad uued secure Booti serdid.

Juurutusstrateegiad

Riski minimeerimiseks juurutage turvalise algkäivituse värskendused etappidena, mitte korraga. Alustage väikesest seadmete alamhulgast, valideerige tulemid ja laiendage seejärel täiendavatesse rühmadesse. Soovitame alustada seadmete alamhulkadega ja kui te nende juurutuste suhtes kindlustunde saate, lisame täiendavaid seadmete alamhulki. Alamhulga määratlemiseks võib kasutada mitut tegurit, sh testitulemusi näidisseadmetes ja organisatsiooni struktuuris jne.

Otsus selle kohta, millised seadmed juurutate, on teie otsustada. Siin on loetletud mõned võimalikud strateegiad.

-

Suur seadmepark: alustage ülalkirjeldatud abivahenditest, mis on seotud kõige levinumate seadmetega, mida haldate. Samal ajal keskenduge vähem levinud seadmetele, mida haldab teie asutus. Testige väikseid näidisseadmeid ja kui testimine õnnestub, juurutage ülejäänud sama tüüpi seadmetes. Kui testimisel tekib probleeme, uurige probleemi põhjust ja tehke kindlaks parandusetapid. Võite kaaluda ka seadmestike klasse, millel on suurem väärtus, ning alustada testimist ja juurutamist, et tagada nende seadmete värskendatud kaitse varakult.

-

Väikelaevastik, suur sort: Kui teie hallatav masinapark sisaldab suurt hulka masinaid, kus üksikute seadmete testimine oleks keelatud, kaaluge suurt tuginemist kahele ülalkirjeldatud abivahendile, eriti seadmetele, mis tõenäoliselt on turul levinud seadmed. Esmalt keskenduge seadmetele, mis on igapäevase töö jaoks kriitilise tähtsusega, testige ja juurutage seejärel. Jätkake kõrge prioriteediga seadmete loendi allapoole nihutamist, testimist ja juurutamist ning samal ajal laevastiku jälgimist, et kontrollida, kas abivahendid aitavad ülejäänud seadmetega.

Märkused.

-

Pöörake tähelepanu vanematele seadmetele, eriti seadmetele, mida tootja enam ei toeta. Kuigi püsivara peaks värskendustoiminguid õigesti tegema, ei pruugi mõni neist toimida. Kui püsivara ei tööta õigesti ja seadet enam ei toetata, võiksite seadme välja vahetada, et tagada turvaline algkäivituse kaitse kogu seadmepargis.

-

Viimase 1-2 aasta jooksul toodetud uutel seadmetel võivad juba olla värskendatud serdid, kuid süsteemile ei pruugi olla rakendatud Windows UEFI CA 2023 allkirjastatud käivitushaldurit. Selle käivitushalduri rakendamine on iga seadme juurutamise viimane oluline etapp.

-

Kui seade on värskenduste jaoks valitud, võib värskenduste lõpuleviimine veidi aega võtta. Prognoosite, et sertide rakendamiseks on aega 48 tundi ja üks või mitu taaskäivitamist.

Korduma kippuvad küsimused (KKK)

Korduma kippuvad küsimused leiate turvalise algkäivituse KKK-artiklist .

Tõrkeotsing

Selles jaotises

Levinud probleemid ja soovitused

Selles juhendis kirjeldatakse üksikasjalikult secure Booti serdi värskendamise protsessi tööd ja esitatakse mõned juhised, et teha tõrkeotsingut, kui seadmete juurutamisel ilmnevad probleemid. Teabevärskendused lisatakse sellesse jaotisse vastavalt vajadusele.

Tunnused

Seade värskendab secure Boot DB serdid, kuid ei edene pärast uue Võtme Exchange'i võtme (KEK) serdi juurutamist Secure Boot KEK-is.

Märkus.: Praegu selle probleemi ilmnemisel logitakse sündmuse ID: 1796 (vt Secure Boot DB ja DBX muutuja värskendussündmused). Selle konkreetse probleemi tähistamiseks antakse hiljem välja uus sündmus.

Seadme registrivõtme AvailableUpdates väärtuseks on määratud 0x4104 ja see ei kustuta 0x0004 bitti isegi pärast mitme taaskäivitamise ja märkimisväärse aja möödumist.

Probleem võib olla selles, et seadme jaoks pole OEM-i PK allkirjastatud KEK-i. OEM reguleerib seadme PK-t ja vastutab uue Microsoft KEK-serdi allkirjastamise ja Microsoftile tagastamise eest, et see kaasataks igakuistesse koondvärskendustesse.

Järgmised toimingud

Kui ilmneb see tõrge, küsige oma OEM-ilt, kas nad on järginud Windowsi turvalise algkäivitusvõtme loomise ja haldamise juhistes kirjeldatud juhiseid.

Tunnus

Serdi värskenduste rakendamisel antakse serdid secure Boot DB või KEK muutujatele rakendamiseks üle püsivarale. Mõnel juhul tagastab püsivara tõrke.

Selle probleemi ilmnemisel logib Secure Boot sündmuse ID: 1795. Selle sündmuse kohta leiate teavet teemast Secure Boot DB ja DBX muutuja värskendussündmused.

Järgmised toimingud

Soovitame kontrollida OEM-ilt, kas seadme jaoks on selle probleemi lahendamiseks saadaval püsivaravärskendus.

Tunnus

Mõnes Hyper-V virtuaalarvutis võivad Turvalise algkäivituse serdi värskendused võtme Exchange'i võtme (KEK) värskendamisel nurjuda. Sellistel juhtudel värskendust ei viida lõpule ja logitakse tõrge, näiteks "Süsteemi püsivara tagastas tõrke: kandja on kirjutuskaitstud" (sündmuse ID 1795).

Järgmised toimingud

Microsoft plaanib lahenduse välja anda Windows Update'i kaudu märtsis 2026 ja Azure 2603 väljaandes hiljem 2026. aasta märtsis.

Secure Booti serdi juurutamise tugi

Secure Booti serdi värskenduste toetamiseks haldab Windows ajastatud toimingut, mida käitatakse kord 12 tunni jooksul. Tööülesanne otsib bitte töötlust vajavast registrivõtmest AvailableUpdates . Sertide juurutamisel kasutatavad huvipakkuvad bitid on järgmises tabelis. Veerg Tellimus näitab bittide töötlemise järjestust.

|

Tellimuste |

Biti säte |

Kasutamine |

|---|---|---|

|

1 |

0x0040 |

See bitt käsib ajastatud toimingul lisada Windows UEFI CA 2023 sert Secure Boot DB-sse. See võimaldab Windowsil usaldada selle serdi allkirjastatud käivitushaldureid. |

|

2 |

0x0800 |

See bitt käsib ajastatud toimingu rakendada Microsoft Option ROM UEFI CA 2023 DB. Kui määratud on ka 0x4000, kontrollib ajastatud toiming andmebaasi ja rakendab Microsoft UEFI CA 2023 ainult juhul, kui Microsoft Corporation UEFI CA 2011 on andmebaasis juba olemas. |

|

3 |

0x1000 |

See bitt käsib ajastatud toimingul rakendada Microsoft UEFI CA 2023 DB-le. Kui määratud on ka 0x4000, kontrollib ajastatud toiming andmebaasi ja rakendab Microsoft Option ROM UEFI CA 2023 ainult juhul, kui Microsoft Corporation UEFI CA 2011 on andmebaasis juba olemas. |

|

2 & 3 |

0x4000 |

See bitt muudab 0x0800 ja 0x1000 bittide käitumist, et rakendada ainult Microsoft UEFI CA 2023 ja Microsoft Option ROM UEFI CA 2023, kui DB-l on juba Microsoft Corporation UEFI CA 2011. Tagamaks, et seadme turbeprofiil jääb samaks, rakendab see bitt neid uusi serte ainult juhul, kui seade usaldas Microsoft Corporationi UEFI CA 2011 serti. Kõik Windowsi seadmed ei usalda seda serti. |

|

4 |

0x0004 |

See bitt käsib ajastatud toimingul otsida exchange'i võtit, mis on allkirjastatud seadme platvormivõtmega (PK). PK-i haldab OEM. OEM-id allkirjastavad Microsoft KEK-i oma PK-ga ja toimetavad selle Microsofti, kus see on kaasatud koondvärskendustesse. |

|

5 |

0x0100 |

See bitt käsib ajastatud toimingu rakendada käivitushaldur, mis on allkirjastatud Windows UEFI CA 2023, algkäivitussektsioonile. See asendab Microsoft Windows Production PCA 2011 allkirjastatud käivitushalduri. |

Iga bitti töötleb ajastatud sündmus ülaltoodud tabelis esitatud järjekorras.

Bittide edenemine peaks välja nägema selline:

-

Algus: 0x5944

-

0x0040 → 0x5904 (Rakendas Windows UEFI CA 2023 edukalt)

-

0x0800 → 0x5104 (rakendas vajaduse korral Microsoft Option ROM UEFI CA 2023)

-

0x1000 → 0x4104 (rakendas vajaduse korral Microsoft UEFI CA 2023)

-

0x0004 → 0x4100 (Rakendas Microsoft Corporation KEK 2K CA 2023)

-

0x0100 → 0x4000 (rakendas Windows UEFI CA 2023 allkirjastatud käivitushalduri)

Märkused.

-

Kui bitiga seotud toiming on edukalt lõpule viidud, eemaldatakse see bitt võtmest AvailableUpdates .

-

Kui üks neist toimingutest nurjub, logitakse sündmus ja toimingut proovitakse järgmisel ajastatud toimingu käitamisel uuesti sooritada.

-

Kui bitt 0x4000 on määratud, siis seda ei tühjendata. Kui kõik muud bitid on töödeldud, määratakse AvailableUpdates registrivõtme väärtuseks 0x4000.

Lisaressursid

Näpunäide.: Saate need lisaressursid järjehoidjatesse lisada.

Microsofti klienditoe ressursid

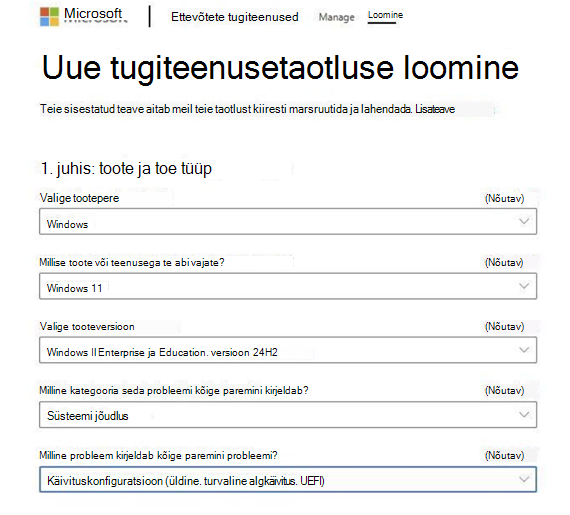

Microsofti tugiteenustega ühenduse võtmiseks lugege teemat

-

Microsofti tugiteenused ja seejärel klõpsake nuppu Windows.

-

Tugiteenused ettevõtetele ja uue tugiteenusetaotluse loomiseks klõpsake nuppu Loo .Pärast uue tugiteenusetaotluse loomist peaks see välja nägema selline: