|

Kuupäev |

Muudatuse kirjeldus |

|---|---|

|

27. oktoober 2023 |

Lisati viited leevendusele B |

|

17. juuli 2023 |

MmIO teave on lisatud |

Kokkuvõte

Microsoft on teadlik rünnakuklassi uutest variantidest, mida nimetatakse külgmise kanali spekulatiivseteks käivitamise nõrkusteks. Variantide nimi on L1 Terminal Fault (L1TF) ja Microarchitectural Data Sampling (MDS). Ründaja, kes saab edukalt kasutada L1TF-i või MDS-i, võib lugeda õigustega andmeid üle usalduspiiride.

VÄRSKENDATUD 14. mail 2019: 14. mail 2019 avaldas Intel teabe külgmise kanali spekulatiivsete käivitamise nõrkuste uue alamklassi kohta, mida tuntakse nime all Microarchitectural Data Sampling. Neile on määratud järgmised CVEd:

-

CVE-2018-11091 | Microarchitectural Data Sampling Uncacheable Memory (MDSUM)

-

CVE-2018-12126 | Microarchitectural Store'i puhvri andmete valim (MSBDS)

-

CVE-2018-12127 | Microarchitectural Fill Buffer Data Sampling (MFBDS)

-

CVE-2018-12130 | Microarchitectural koormusepordi andmete diskreetimine (MLPDS)

VÄRSKENDATUD 12. NOVEMBRIL 2019: 12. novembril 2019 avaldas Intel tehnilise nõuande Intel® Transactional Synchronization Extensionsi (Intel® TSX) Transaction Asynchronous Abort nõrkuse kohta, millele on määratud CVE-2019-11135. Microsoft on selle nõrkuse leevendamiseks välja andnud värskendused. Pange tähele järgmist.

-

Operatsioonisüsteemide kaitse on mõnes Windows Serveri operatsioonisüsteemi väljaandes vaikimisi lubatud. Lisateavet leiate Microsofti teabebaasi artiklist 4072698 .

-

Operatsioonisüsteemide kaitse on vaikimisi lubatud kõigi Windowsi klientrakenduste OS-i väljaannete jaoks. Lisateavet leiate Microsofti teabebaasi artikli 4073119 .

Nõrkuste ülevaade

Keskkondades, kus ressursse jagatakse (nt virtualiseerimise hostid), võib ründaja, kes saab käitada suvalise koodi ühes virtuaalarvutis, pääseda juurde mõne muu virtuaalarvuti või virtualiseerimise hosti enda teabele.

Samuti on ohus serveri töökoormused, nagu Windows Serveri kaugtöölaua teenused (RDS) ja sihtotstarbelisemad rollid (nt Active Directory domeenikontrollerid). Ründajad, kes saavad käitada suvalist koodi (olenemata selle õigusetasemest), võivad pääseda juurde operatsioonisüsteemile või töökoormuse saladustele, nagu krüptimisvõtmed, paroolid ja muud tundlikud andmed.

Samuti on ohus Windowsi klientrakenduste operatsioonisüsteemid, eriti kui nad käitavad ebausaldusväärset koodi, kasutavad virtualiseerimispõhiseid turbefunktsioone (nt Windows Defender Credential Guard) või kasutavad virtuaalarvutite käitamiseks Hyper-V-d.

Märkus:Need haavatavused mõjutavad ainult Intel Core'i protsessoreid ja Intel Xeoni protsessoreid.

Leevenduse ülevaade

Nende probleemide lahendamiseks teeb Microsoft koos Inteliga koostööd tarkvara leevendusmeetmete ja juhiste väljatöötamiseks. Tarkvaravärskendused nõrkuste leevendamiseks on välja antud. Kõigi saadaolevate kaitsefunktsioonide hankimiseks võib vaja minna värskendusi, mis võivad sisaldada ka seadme OEM-ide mikrokoodi.

Selles artiklis kirjeldatakse, kuidas leevendada järgmisi nõrkusi.

-

CVE-2018-3620 | L1 terminali viga – OS, SMM

-

CVE-2018-3646 | L1 terminali viga – VMM

-

CVE-2018-11091 | Microarchitectural Data Sampling Uncacheable Memory (MDSUM)

-

CVE-2018-12126 | Microarchitectural Store'i puhvri andmete valim (MSBDS)

-

CVE-2018-12127 | Microarchitectural koormusepordi andmete diskreetimine (MLPDS)

-

CVE-2018-12130 | Microarchitectural Fill Buffer Data Sampling (MFBDS)

-

CVE-2019-11135 | Windowsi tuumateabe avaldamise nõrkus

-

CVE-2022-21123 | Ühispuhvri andmed loetud (SBDR)

-

CVE-2022-21125 | Ühispuhvri andmete valim (SBDS)

-

CVE-2022-21127 | Registripuhvri andmete diskreetimise erivärskendus (SRBDS-i värskendus)

-

CVE-2022-21166 | Seadmeregistri osaline kirjutamine (DRPW)

Nõrkuste kohta leiate lisateavet järgmistest turbenõustajatest.

L1TF: ADV180018 | Microsofti juhised L1TF-variandi leevendamiseks

MDS: ADV190013 | Microsofti suunised microarchitectural andmete valimi nõrkuste leevendamiseks

MMIO: ADV220002 | Microsofti juhised Inteli protsessoriGA MMIO andmete nõrkuste kohta

Windowsi tuumateabe avaldamise nõrkus: CVE-2019-11135 | Windowsi tuumateabe avaldamise nõrkus

Ohu leevendamiseks vajalike meetmete kindlaksmääramine

Järgmised jaotised aitavad teil tuvastada L1TF-i ja/või MDS-i nõrkustest mõjutatud süsteeme ning aitavad teil riske mõista ja leevendada.

Võimalik jõudluse mõju

Testimisel on Microsoft näinud nende leevenduste jõudluse mõju, sõltuvalt süsteemi konfiguratsioonist ja sellest, millised leevendused on vajalikud.

Võimalik, et mõned kliendid peavad L1TF-i ja MDS-i riski täielikuks lahendamiseks hüperlõimemise (tuntud ka kui samaaegne mitmereading või SMT) keelama. Võtke arvesse, et hüperlõimede keelamine võib põhjustada jõudluse halvenemist. See olukord kehtib klientidele, kes kasutavad järgmist:

-

Hyper-V versioonid, mis on varasemad kui Windows Server 2016 või Windows 10 versioon 1607 (aastapäevavärskendus)

-

Virtualiseerimispõhised turbefunktsioonid (VBS) (nt Credential Guard ja Device Guard)

-

Tarkvara, mis võimaldab käivitada ebausaldusväärse koodi (nt järgu automatiseerimisserver või jagatud IIS-i hostimiskeskkond)

Mõju võib olenevalt riistvarast ja süsteemis töötavatest töökoormustest erineda. Kõige levinum süsteemikonfiguratsioon on hüperlõimede lubamine. Seetõttu on jõudluse mõju kasutajale või administraatorile, kes teeb süsteemis hüperlõimede keelamise toimingu.

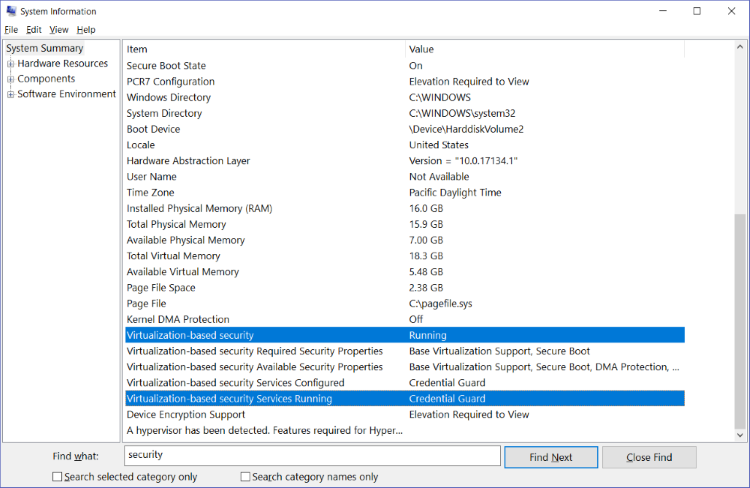

Märkus:Selleks et teha kindlaks, kas teie süsteem kasutab VBS-kaitsega turbefunktsioone, tehke järgmist.

-

Tippige menüüs Start tekst MSINFO32.Märkus: Avaneb aken Süsteemiteave .

-

Tippige väljale Otsitavtekst turve.

-

Leidke parempoolsel paanil kaks kuvatõmmisel valitud rida ja kontrollige veergu Väärtus , et näha, kas virtualiseerimispõhine turve on lubatud ja millised virtuaalsed turbeteenused töötavad.

Hyper-V tuumplaanur leevendab L1TF-i ja MDS-i ründevektoreid Hyper-V virtuaalarvutite vastu, lubades samas hüperlõimede lubamist. Tuumplaanur on saadaval alates Windows Server 2016-st ja Windows 10 versioonist 1607. See mõjutab virtuaalarvutite jõudlust minimaalselt.

Põhiajasti ei leevenda L1TF-i ega MDS-i ründevektoreid VBS-kaitsega turbefunktsioonide vastu. Lisateavet leiate mitigation C-st ja järgmisest virtualiseerimise ajaveebiartiklist.

Üksikasjalikku teavet Inteli jõudluse mõju kohta leiate järgmiselt Inteli veebisaidilt:

Mõjutatud süsteemide ja vajalike leevenduste tuvastamine

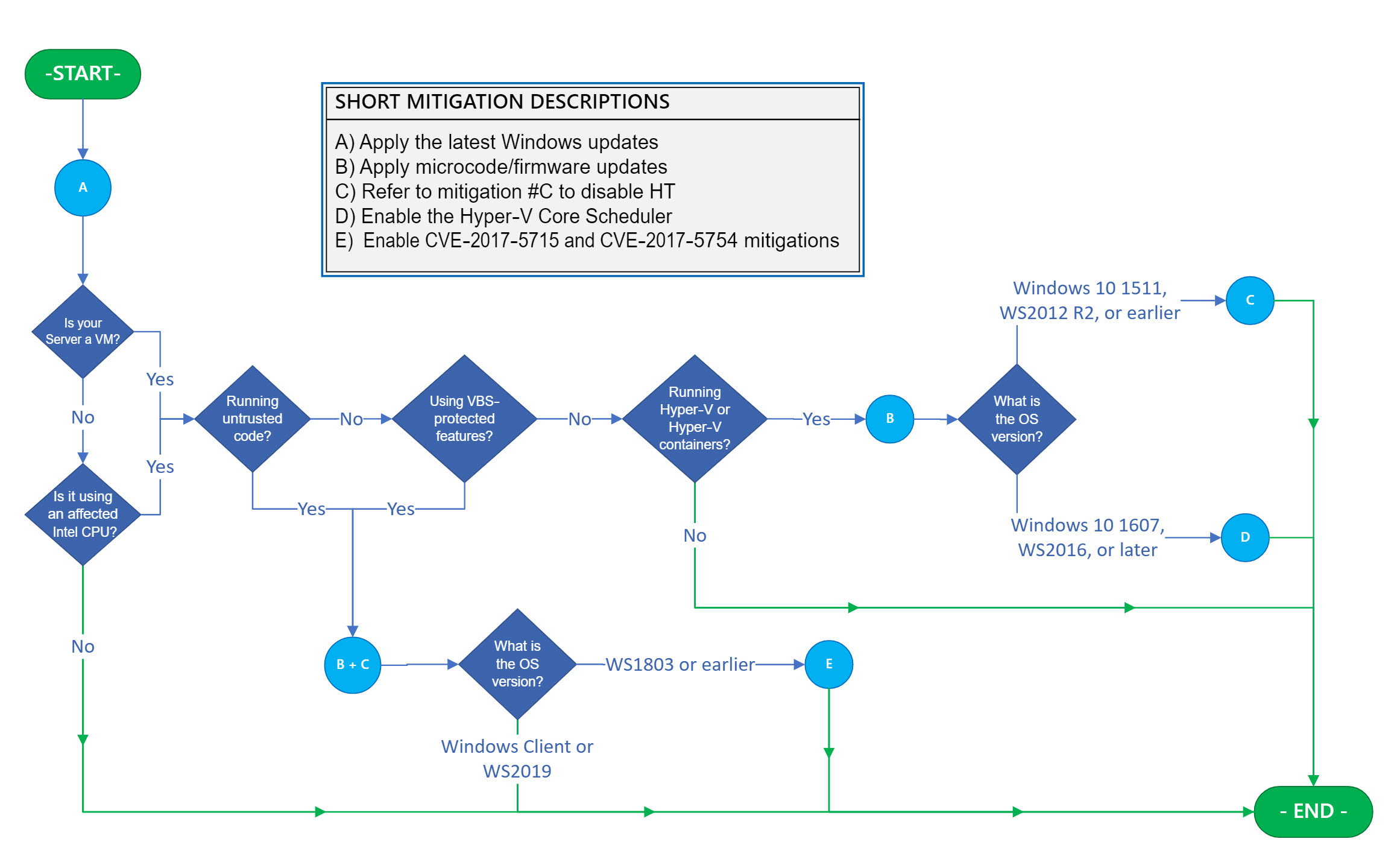

Joonisel 1 kujutatud vooskeem aitab tuvastada mõjutatud süsteeme ja määratleda õige toimingute kogumi.

Oluline: Kui kasutate virtuaalarvuteid, peate arvesse võtma ja rakendama vooskeemi Hyper-V hostidele ja igale mõjutatud virtuaalarvuti külalisele eraldi, kuna leevendused võivad kehtida mõlemale. Täpsemalt pakuvad Hyper-V hosti puhul vooskeemi etapid VM-i vahelist kaitset ja hostisisest kaitset. Kuid nende leevenduste rakendamine ainult Hyper-V hostile ei ole piisav, et pakkuda VM-i sisest kaitset. VM-isisese kaitse pakkumiseks peate vooskeemi rakendama igale Windowsi virtuaalarvutile. Enamasti tähendab see seda, et registrivõtmed on määratud virtuaalarvutis.

Vooskeemis navigeerimisel kuvatakse tähelised sinised ringid, mis vastendavad toimingu või toimingute sarja, mis on vajalikud teie süsteemikonfiguratsioonidele vastavate L1TF-ründektorite leevendamiseks. Iga ilmnenud toiming tuleb rakendada. Kui puutute kokku rohelise joonega, näitab see otsest teed lõppu ja täiendavaid leevendustoiminguid pole.

Iga tähega märgitud leevenduse lühiselgitus lisatakse paremal olevasse legendi. Üksikasjalikud selgitused iga leevenduse kohta, mis sisaldavad üksikasjalikke installi- ja konfigureerimisjuhiseid, on esitatud jaotises "Leevendused".

Leevendused

Oluline: Järgmises jaotises kirjeldatakse leevendusi, mida tuleks rakendada AINULT kindlatel tingimustel, mis on määratletud eelmise jaotise joonisel 1 esitatud vooskeemiga. Ärge rakendage neid leevendusi, välja arvatud juhul, kui vooskeem näitab, et konkreetne leevendus on vajalik.

Lisaks tarkvara- ja mikrokoodivärskendustele võib teatud kaitse võimaldamiseks olla vajalik ka käsitsi konfigureerimise muutmine. Lisaks soovitame ettevõttekliendid registreeruda turbeteatiste postitajaks, et saada sisumuudatuste kohta teatisi. (Vt Microsofti tehnilise turbe teatised.)

Leevendus A

Hankige ja rakendage uusimad Windowsi värskendused

Rakendage kõik saadaolevad Windowsi operatsioonisüsteemi värskendused, sh igakuised Windowsi turbevärskendused. Mõjutatud toodete tabelit näete Microsofti turbenõuandla | ADV 180018 L1TF-i jaoks, turbenõuandla | ADV 190013 MDS-i jaoks, turbenõuandla | ADV220002 MMIO ja turbenõrkuse jaoks | CVE-2019-11135 For the Windows Kernel Information Disclosure Vulnerability.

Leevendus B

Hankige ja rakendage uusimad mikrokoodi- või püsivaravärskendused

Lisaks uusimate Windowsi turbevärskenduste installimisele võidakse nõuda ka protsessori mikrokoodi või püsivara värskendust. Soovitame hankida seadme OEM-i kaudu uusima mikrokoodi värskenduse ja rakendada selle jaoks vastavalt vajadusele. Lisateavet mikrokoodi või püsivara värskenduste kohta leiate järgmistest viidetest.

Märkus. Kui kasutate pesastatud virtualiseerimist (sh külalisvirtuaalarvutis Hyper-V ümbriste käitamist), peate uued mikrokoodi valgustid kuvama külalisvirtuaalarvutis. See võib nõuda VM-i konfiguratsiooni üleviimist versioonile 8. Versioon 8 sisaldab vaikimisi mikrokoodi valgustust. Lisateavet ja nõutavaid juhiseid leiate Microsoft Docs artiklist.

Hyper-V käivitamine virtuaalarvutis pesastatud virtualiseerimisega

Leevendus C

Kas hüperlõimede (HT) tuleks keelata?

L1TF-i ja MDS-i nõrkused võivad põhjustada riski, et Hyper-V virtuaalarvutite konfidentsiaalsus ja Microsofti virtualiseerimispõhise turbe (VBS) hallatavad saladused võivad külgkanali rünnakuga ohtu sattuda. Kui Hyper-Threading (HT) on lubatud, nõrgenevad nii Hyper-V kui ka VBS-i turbepiirid.

Hyper-V tuumaajasti (saadaval alates Windows Server 2016 ja Windows 10 versioonist 1607) leevendab L1TF-i ja MDS-i rünnaku vektoreid Hyper-V virtuaalarvutite vastu, lubades samal ajal Hyper-Threading jääda lubatuks. See mõjutab jõudlust minimaalselt.

Hyper-V tuumaajasti ei leevenda L1TF-i ega MDS-i ründevektoreid VBS-kaitsega turbefunktsioonide vastu. L1TF-i ja MDS-i nõrkused ohustavad VBS-i saladuste konfidentsiaalsust külgkanali rünnaku kaudu, kui Hyper-Threading (HT) on lubatud, nõrgestab VBS-i turvapiiri. Isegi suurenenud riski korral pakub VBS endiselt väärtuslikke turbeeeliseid ja leevendab mitmesuguseid rünnakuid, kus HT on lubatud. Seetõttu soovitame VBS-i jätkuvalt kasutada HT-toega süsteemides. Kliendid, kes soovivad kõrvaldada L1TF-i ja MDS-i nõrkuste võimaliku ohu VBSi konfidentsiaalsuse osas, peaksid kaaluma HT keelamist, et seda täiendavat riski vähendada.

Kliendid, kes soovivad kõrvaldada L1TF-i ja MDS-i nõrkuste ohu, olgu see siis Windows Server 2016-st varasemate Hyper-V versioonide konfidentsiaalsus või VBS-i turbefunktsioonide konfidentsiaalsus, peavad kaaluma otsust ja kaaluma riski leevendamiseks HT keelamist. Üldiselt võib käesolev otsus põhineda järgmistel suunistel:

-

Windows 10 versiooni 1607, Windows Server 2016 ja uuemate süsteemide puhul, mis ei tööta Hyper-V ja ei kasuta VBS-kaitsega turbefunktsioone, ei tohiks kliendid HT-i keelata.

-

Windows 10 versiooni 1607, Windows Server 2016 ja uuemate süsteemide puhul, kus töötab Hyper-V koos tuumplaanuriga, kuid ei kasuta VBS-kaitsega turbefunktsioone, ei tohiks kliendid HT-i keelata.

-

Windows 10 versiooni 1511, Windows Server 2012 R2 ja varasemate Hyper-V süsteemide puhul peavad kliendid riski leevendamiseks kaaluma HT keelamist.

HT keelamiseks vajalikud toimingud erinevad OEM-ist OEM-iks. Kuid need on tavaliselt BIOS-i või püsivara häälestus- ja konfiguratsioonitööriistade osa.

Microsoft on ka kasutusele võtnud võimaluse keelata Hyper-Threading tehnoloogia tarkvarasätte kaudu, kui HT-i keelamine BIOS-i või püsivara häälestamise ja konfigureerimise tööriistades on raske või võimatu. HT keelamise tarkvarasäte on teie BIOS-i või püsivara sätte teisene säte ja see on vaikimisi keelatud (HT järgib teie BIOS-i või püsivara sätet). Lisateavet selle sätte ja selle kasutamise keelamise kohta leiate järgmisest artiklist.

4072698 Windows Serveri suunised külgmise kanali spekulatiivsete käivitamise nõrkuste eest kaitsmiseks

Võimaluse korral on soovitatav HT oma BIOS-is või püsivaras keelata, et HT oleks keelatud.

Märkus. Hüperthreadingu keelamine vähendab protsessori tuumasid. See võib mõjutada funktsioone, mis nõuavad toimimiseks minimaalseid protsessorituumasid. Näiteks Windows Defender Application Guard (WDAG).

Leevendus D

Lubage Hyper-V tuumaajasti ja määrake VM-i riistvara lõimede arv tuuma kohta väärtuseks 2

Märkus. Need leevendustoimingud kehtivad ainult Windows Server 2016 ja Windows 10 versioonile 1809 varasemates versioonides. Tuumajasti on Windows Server 2019-s ja Windows 10 versioonis 1809 vaikimisi lubatud.

Tuumajasti kasutamine on kaheetapiline protsess, mis nõuab esmalt Scheduleri lubamist Hyper-V hostis ja seejärel konfigureerida iga virtuaalarvuti seda ära kasutama, määrates nende riistvara lõimede arvu tuuma kohta kaheks (2).

Hyper-V tuumaajasti, mis võeti kasutusele Windows Server 2016 ja Windows 10 versioonis 1607, on uus alternatiiv klassikalisele ajastiloogikale. Tuumplaanur pakub HT-toega Hyper-V hostis töötavate virtuaalarvutite töökoormuste puhul jõudluse vähenemist.

Hyper-V põhiplaanuri ja selle lubamise kohta leiate üksikasjalikku selgitust järgmisest Windows IT-spetsialistide keskuse artiklist:

Hyper-V hüperviisoriajasti tüüpide mõistmine ja kasutamine

Hyper-V tuumajasti lubamiseks windows Server 2016-s või Windows 10 sisestage järgmine käsk:

bcdedit /set HypervisorSchedulerType core

Järgmiseks otsustage, kas konfigureerida konkreetse VM-i riistvara lõimede arv tuuma kohta kahele (2). Kui paljastate asjaolu, et virtuaalprotsessorid on külalisvirtuaalarvutis hüperlõimestatud, lubate VM-i operatsioonisüsteemis ja ka VM-i töökoormustes HT-i oma tööplaanis kasutada. Selleks sisestage järgmine PowerShelli käsk, milles virtuaalarvuti nimi on <VMName>:

Set-VMProcessor -VMName <VMName> -HwThreadCountPerCore 2

Leevendus E

Nõuandvate CVE-2017-5715, CVE-2017-5754 ja CVE-2019-11135 leevenduste lubamine

Märkus. Need leevendused on Windows Server 2019 ja Windowsi klientarvutite operatsioonisüsteemides vaikimisi lubatud.

Nõustajate CVE-2017-5715, CVE-2017-5754 ja CVE-2019-11135 leevenduste lubamiseks kasutage järgmistes artiklites toodud juhiseid.

Märkus. Need leevendused hõlmavad windowsi tuuma jaoks turvaliste paneeli bittide leevendusi ja lubavad need automaatselt ning CVE-2018-3620 kirjeldatud leevendusi. Turvalise lehe kaadri bittide leevenduse üksikasjaliku selgituse leiate järgmisest turbeuuringute & kaitse ajaveebiartiklist:

Viited

Juhised külgmise kanali spekulatiivsete käivitamise nõrkuste leevendamiseks Azure'is

Artiklis käsitletava kolmanda osapoole toote lõi Microsoftist sõltumatu ettevõte. Me ei anna nende toodete jõudluse ega töökindluse osas mitte mingigi kaudset ega muud garantiid.

Pakume kolmanda osapoole kontaktteavet, mis aitab teil leida tehnilist tuge. Sellist kontaktteavet võidakse ilma ette teatamata muuta. Me ei taga selle kolmanda osapoole kontaktteabe täpsust.