Kokkuvõte

29. juulil 2020 avaldas Microsoft turbenõuandla 200011 , mis kirjeldab turbe algkäivitusega seotud uut haavatavust. Seadmed, mis usaldavad oma turvalise algkäivituse konfiguratsioonis Microsofti kolmanda osapoole ühtset laiendatavat püsivaraliidest (UEFI) sertimiskeskust (CA), võivad olla vastuvõtlikud ründajale, kellel on administraatoriõigused või füüsiline juurdepääs seadmele.

Sellest artiklist leiate juhised uusima secure Boot DBX-i tühistusloendi rakendamiseks haavatavate moodulite kehtetuks tunnistamiseks. 2022. aasta kevadel saadab Microsoft värskenduse Windows Update selle nõrkusega tegelemiseks.

Secure Booti värskenduse kahendandmed on majutatud sellel UEFI veebilehel.

Postitatud failid on järgmised.

-

UEFI tühistusloendi fail x86 jaoks (32-bitine)

-

UEFI tühistusloendi fail x64 jaoks (64-bitine)

-

UEFI tühistusloendi fail arm64 jaoks

Pärast nende räsiväärtuste lisamist teie seadme secure Boot DBX-ile pole nende rakenduste laadimine enam lubatud.

NB!: See sait majutab faile iga arhitektuuri jaoks. Iga majutatud fail sisaldab ainult konkreetse arhitektuuri jaoks kehtivaid rakenduste räsifaile. Üks neist failidest tuleb rakendada igale seadmele, kuid veenduge, et rakendaksite selle arhitektuuri jaoks asjakohase faili. Kuigi tehniliselt on võimalik rakendada värskendust mõnele muule arhitektuurile, jätab sobiva värskenduse mitte installimine seadme kaitseta.

Ettevaatust! Enne nende juhiste proovimist lugege selle nõrkuse kohta peamist nõuandvat artiklit. DBX-värskenduste vale rakendamine võib takistada teie seadme käivitumist.

Järgige neid juhiseid ainult juhul, kui järgmine tingimus on tõene:

-

Te ei toetu ühegi selle värskenduse poolt blokeeritud algkäivitusrakenduse käivitamisel.

Lisateave

DBX-värskenduse rakendamine Windowsis

Kui olete eelmises jaotises hoiatused läbi lugenud ja veendunud, et teie seade ühildub, tehke secure Boot DBX-i värskendamiseks järgmist.

-

Laadige sellelt UEFI-liidese veebilehelt alla oma platvormi jaoks sobiv UEFI tühistusloendi fail (Dbxupdate.bin).

-

Nende rakendamiseks PowerShelli cmdlet-käskude abil peate faili Dbxupdate.bin tükeldama vajalikeks komponentideks. Selleks toimige järgmiselt.

-

Laadige PowerShelli skript sellelt PowerShelli galerii veebilehelt alla.

-

Skripti leidmiseks käivitage järgmine cmdlet-käsk:

-

Get-InstalledScript - nimi SplitDbxContent | select-object Name, Version, Author, PublishedDate, InstalledDate, InstalledLocation

-

-

Veenduge, et cmdlet-käsk laadiks skripti alla ja esitaks väljundi üksikasjad (sh Nimi, Versioon, Autor, AvaldatudKuupäev, InstalledDate ja InstalledLocation).

-

Käivitage järgmised cmdlet-käsud:

-

[string]$ScriptPath= @(Get-InstalledScript -name SplitDbxContent | select-object -ExpandProperty InstalledLocation)

-

cd $ScriptPath

-

Ls

-

-

Veenduge, et SplitDbxContent.ps1 fail oleks nüüd kaustas Skriptid.

-

Käivitage failis Dbxupdate.bin järgmine PowerShelli skript:

SplitDbxContent.ps1 “c:\path\to\file\dbxupdate.bin" -

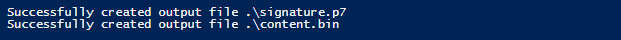

Veenduge, et käsk oleks loonud järgmised failid.

-

Content.bin – sisu värskendamine

-

Signature.p7 – signatuuride autoriseerimine värskendusprotsessis

-

-

-

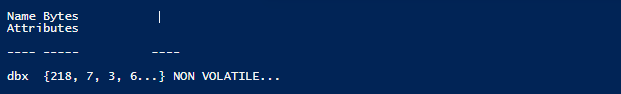

Käivitage PowerShelli haldusseansis DBX-värskenduse rakendamiseks cmdlet-käsk Set-SecureBootUefi :

Set-SecureBootUefi -Name dbx -ContentFilePath .\content.bin -SignedFilePath .\signature.p7 -Time 2010-03-06T19:17:21Z -AppendWrite

Oodatav väljundi

-

Värskenduse installiprotsessi lõpuleviimiseks taaskäivitage seade.

Secure Booti konfiguratsiooni cmdlet-käsu ja selle DBX-värskenduste jaoks kasutamise kohta leiate lisateavet teemast Set-Secure.

Värskenduse õnnestumise kontrollimine

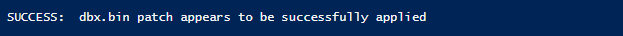

Kui olete eelmises jaotises toodud juhised edukalt lõpule viinud ja seadme taaskäivitanud, järgige neid juhiseid, et kontrollida, kas värskendus on edukalt rakendatud. Pärast edukat kontrollimist ei mõjuta GRUB haavatavus enam teie seadet.

-

Laadige sellelt GitHubi Gist-i veebisaidilt alla DBX-i värskenduste kontrollimise skriptid.

-

Ekstraktige tihendatud failist skriptid ja kahendfailid.

-

DBX-i värskenduse kontrollimiseks käivitage järgmine PowerShelli skript kaustas, mis sisaldab laiendatud skripte ja kahendfaile:

Check-Dbx.ps1 '.\dbx-2021-April.bin'Märkus. Kui selle tühistatud loendi failiarhiivi 2020. aasta juuli või oktoobri 2020 versioonile vastav DBX-värskendus on rakendatud, käivitage selle asemel järgmine sobiv käsk:

Check-Dbx.ps1 '.\dbx-2020-July.bin'Check-Dbx.ps1 '.\dbx-2020-October.bin'

-

Veenduge, et väljund vastaks oodatud tulemile.

KKK

K1: Mida tähendab tõrketeade "Get-SecureBootUEFI: cmdlet-käsud, mida sellel platvormil ei toetata"?

A1: See tõrketeade näitab, et arvutis on lubatud turvalise käivitamise funktsioon NO. Seetõttu ei mõjuta seda seadet GRUB haavatavus. Rohkem pole vaja midagi ette võtta.

K2: Kuidas konfigureerida seadet usaldama või mitte usaldama kolmanda osapoole UEFI CA-d?

A2: Soovitame teil konsulteerida oma OEM-i tarnijaga.

Microsoft Surface'i korral määrake sätte Secure Boot väärtuseks "Ainult Microsoft" ja seejärel käivitage järgmine PowerShelli käsk (tulem peaks olema "False"):

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Microsoft Corporation UEFI CA 2011'

Lisateavet Microsoft Surface'i jaoks konfigureerimise kohta leiate teemast Surface'i UEFI-liidese sätete haldamine – Surface | Microsoft Docs.

Küsimus. Kas see probleem mõjutab Azure IaaS-i põlvkonna 1. ja 2. põlvkonna virtuaalarvutiid?

A3: Ei. Azure'i külalisvirtuaalarvutid Gen1 ja Gen2 ei toeta turvalise algkäivituse funktsiooni. Seetõttu ei mõjuta usaldusrünne neid.

Kv4: Kas ADV200011 ja CVE-2020-0689 viitavad samale nõrkusele, mis on seotud Secure Bootiga?

A: Ei. Need turbenõustajad kirjeldavad erinevaid nõrkusi. "ADV200011" viitab GRUB -i nõrkusele (Linuxi komponent), mis võib põhjustada Secure Booti möödumise. "CVE-2020-0689" viitab turbefunktsiooni möödumise nõrkusele, mis on secure Bootis olemas.

K5: Ma ei saa käitada ühtegi PowerShelli skripti. Mida peaksin tegema?

A: PowerShelli käivituspoliitika kontrollimiseks käivitage käsk Get-ExecutionPolicy . Olenevalt väljundist peate võib-olla käivituspoliitikat värskendama.

Muude tootjate tooted, mida selles artiklis käsitletakse, on valmistatud ettevõtete poolt, kes ei ole Microsoftiga seotud. Microsoft ei anna nende toodete jõudluse ega töökindluse osas mitte mingigi kaudset ega muud garantiid.

Microsoft pakub kolmanda osapoole kontaktteavet, mis aitab teil selle teema kohta lisateavet leida. Seda kontaktteavet võidakse ette teatamata muuta. Microsoft ei taga kolmanda osapoole kontaktteabe täpsust.

Kehtib järgmise jaoks:

Windows 10 32-bitiste süsteemide

jaoks Windows 10 x64-põhistele süsteemidele

Windows 10 versioon 2004 32-bitiste süsteemide

jaoks Windows 10 versioon 2004 ARM64-põhistele süsteemidele

Windows 10 versioon 2004 x64-põhistele süsteemidele

Windows 10 versioon 1909 32- bit Systems

Windows 10 versioon 1909 ARM64-põhistele süsteemidele

Windows 10 versioon 1909 x64-põhistele süsteemidele

Windows 10 versioon 1903 32-bitiste süsteemide

jaoks Windows 10 versioon 1903 ARM64-põhistele süsteemidele

Windows 10 versioon 1903 x64-põhistele süsteemidele

Windows 10 Versioon 1809 32-bitiste süsteemide

jaoks Windows 10 versioon 1809 ARM64-põhistele süsteemidele

Windows 10 versioon 1809 x64-põhistele süsteemidele

Windows 10 versioon 1803 32-bitiste süsteemide

jaoks Windows 10 versioon 1803 ARM64-põhistele süsteemidele

Windows 10 versioon 1803 x64-põhistele süsteemidele

Windows 10 versioon 1709 32-bitiste süsteemide

jaoks Windows 10 versioon 1709 ARM64-põhistele süsteemidele

Windows 10 versioon 1709 x64-põhistele süsteemidele

Windows 10 versioon 1607 32-bitiste süsteemide

jaoks Windows 10 versioon 1607 x64-põhistele süsteemidele

Windows 8.1 32-bitiste süsteemide

jaoks

Windows 8.1 x64-põhistele süsteemidele

Windows RT 8.1

Windows Server, versioon 2004 (Serveri tuuma install)

Windows Server, versioon 1909 (Serveri tuuma install)

Windows Server, versioon 1903 (Serveri tuuma install)

Windows Server 2019

Windows Server 2019 (serveri tuuma installimine)

Windows Server 2016

Windows Server 2016 (serveri tuuma installimine)

Windows Server 2012 R2

Windows Server 2012 R2 (Serveri tuuma install)

Windows Server 2012

Windows Server 2012 (Serveri tuuma install)