Yhteenveto

Microsoft on tietoinen Mistä tahansa, jota voidaan mahdollisesti käyttää toimialueen ohjauskoneeseen Windows tai muihin Windows palvelimiin. AgentPotam on perinteinen NTLM:n välityshyökkäys, ja Microsoft on aiemmin dokumentoinut tällaisia hyökkäyksiä sekä useita riskien lieventämisvaihtoehtoja asiakkaiden suojaamiseksi. Esimerkki: Microsoft Security Advisory 974926.

Jos haluat estää NTLM:n välityksen hyökkäykset verkoissa, joissa on käytössä NTLM, toimialueen järjestelmänvalvojien on varmistettava, että palvelut, jotka sallivat NTLM-todennuksen, käyttävät suojauksia, kuten EPA:n laajennettua suojausta tai allekirjoitustoimintoja, kuten SMB-allekirjoitusta. HakemistoPotam hyödyntää palvelimia, joissa Active Directory Certificate Services (AD CS) -palveluita ei ole määritetty NTLM:n välityshyökkäysten suojausten avulla. Alla olevat riskien lieventämiset on esitetty asiakkaille, miten AD CS -palvelimia voidaan suojata tällaisiin hyökkäyksiin.

Olet mahdollisesti alttiina tälle hyökkäykselle, jos käytät Active Directory -varmennepalveluja (AD CS) jossakin seuraavista palveluista:

-

Varmenteen myöntäjän Verkko-rekisteröinti

-

Varmenteiden rekisteröinti -verkkopalvelu

Riskien lieventäminen

Jos ympäristösi saattaa vaikuttaa, suosittelemme seuraavia vaikutuksia:

Ensisijainen riskien lieventäminen

On suositeltavaa ottaa EPA käyttöön ja poistaa HTTP käytöstä AD CS -palvelimissa. Avaa Internet Information Services (IIS) -hallinta ja tee seuraavat toimet:

-

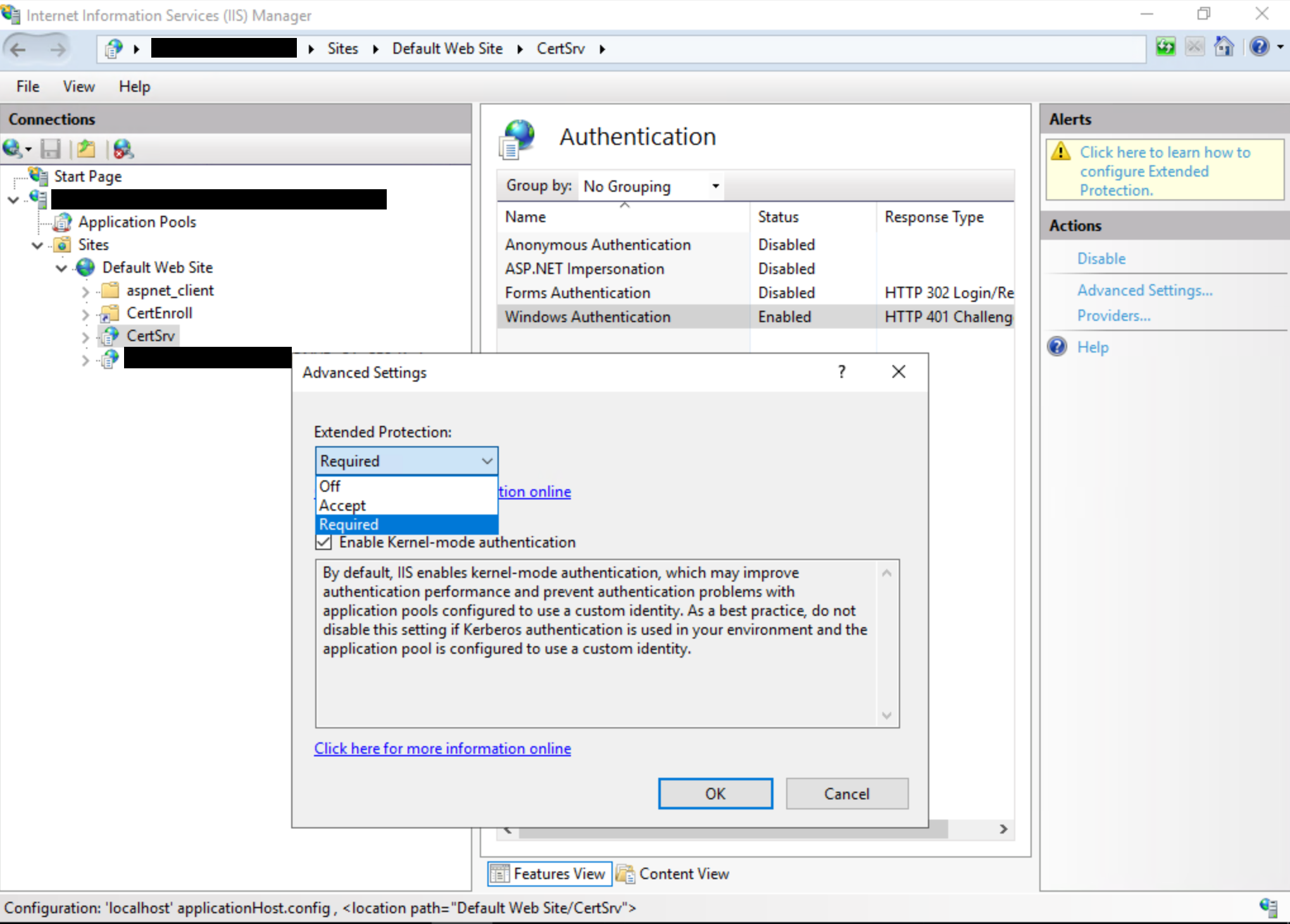

Ota EPA varmenteiden myöntäjän verkkorekisteröinti käyttöön. Tämä on turvallisempi ja suositeltava vaihtoehto:

-

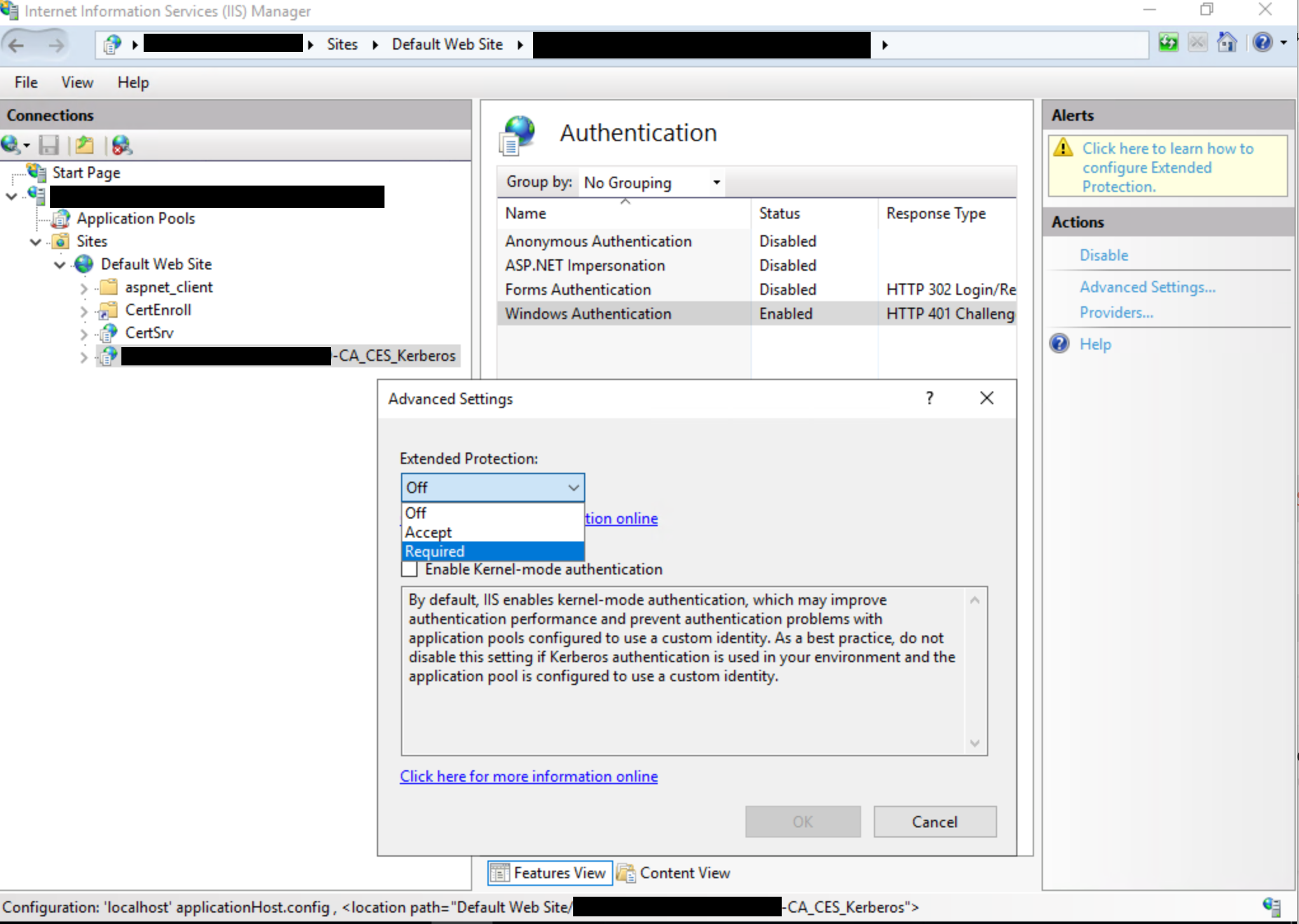

EPA:n käyttöönotto varmenteiden rekisteröinnin verkkopalvelussa Edellyttää turvallisempaa ja suositeltavampaa vaihtoehtoa:

Huomautus: Aina-asetusta käytetään, kun käyttöliittymän asetuksena on Pakollinen, joka on suositeltu ja turvallisin vaihtoehto.

Lisätietoja extendedProtectionPolicy-vaihtoehdoistaon kohdassa<> <httpBinding>. Todennäköisimmät asetukset ovat seuraavat:

<binding name="TransportWithHeaderClientAuth"> <security mode="Transport"> <transport clientCredentialType="Windows"> <extendedProtectionPolicy policyEnforcement="Always" /> </transport> <message clientCredentialType="None" establishSecurityContext="false" negotiateServiceCredential="false" /> </security> <readerQuotas maxStringContentLength="131072" /> </binding> -

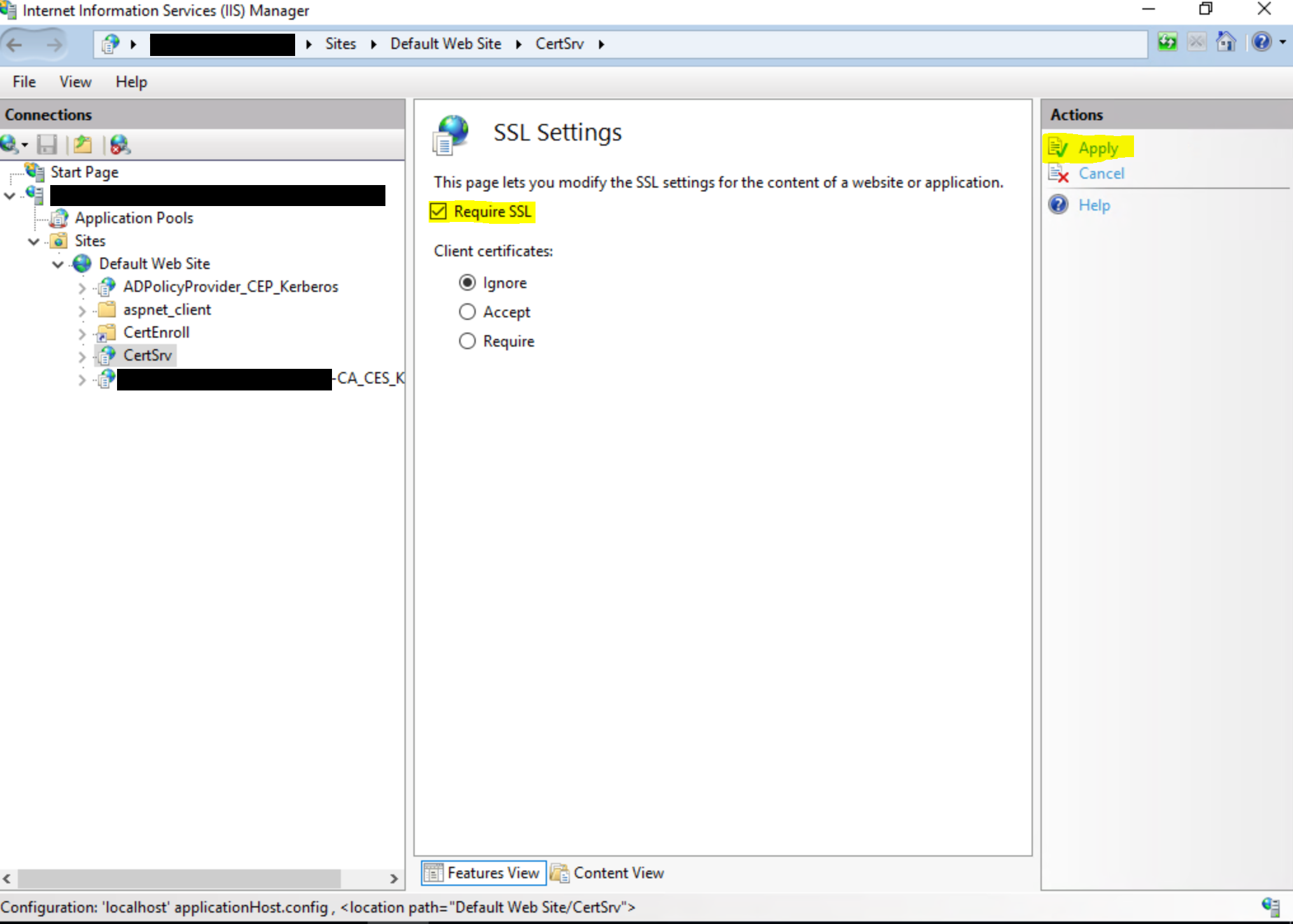

Ota käyttöön Edellytä SSL:ää- asetus, joka ottaa käyttöön vain HTTPS-yhteydet.

Tärkeää: Kun olet suorittanut edellä kuvaukset, sinun on käynnistettävä IIS uudelleen muutosten lataamista varten. Käynnistä IIS uudelleen avaamalla järjestelmänvalvojan oikeuksin määritetty komentokehoteikkuna, kirjoittamalla seuraava komento ja painamalla sitten ENTER-näppäintä: iisreset /restart Huomautus Tämä komento pysäyttää kaikki käynnissä olevat IIS-palvelut ja käynnistää ne uudelleen.

Lisä lieventäminen

Ensisijaisten riskien lieventämisen lisäksi suosittelemme poistamaan NTLM-todennuksen käytöstä mahdollisuuksien mukaan. Seuraavat riskien lieventämiset on lueteltu turvallisesta vähemmän turvalliseen:

-

Poista NTLM-todennus käytöstä Windows toimialueen ohjauskoneessa. Tämän voi tehdä noudattamalla ohjeita kohdassa Verkon suojaus: Rajoita NTLM: NTLM-todennusta tässä toimialueessa.

-

Poista NTLM käytöstä toimialueesi KAIKISSA AD CS -palvelimissa ryhmäkäytännön Verkon suojaus: Rajoita NTLM:n saapuvaa NTLM-liikennettä. Jos haluat määrittää tämän ryhmäkäytäntöobjektin, avaa ryhmäkäytäntö ja valitse Tietokoneen määritykset ->Windows Asetukset -> Security Asetukset -> Local Policies -> Security Options ja määritä verkon suojaus: Rajoita NTLM:n saapuvaa NTLM-liikennettä niin, että se estää kaikki tilit tai estä kaikki toimialuetilit. Tarvittaessa voit tarvittaessa lisätä poikkeuksia käyttämällä asetusta Verkon suojaus: Rajoita NTLM:tä: Lisää palvelimen poikkeuksia tähän toimialueeseen.

-

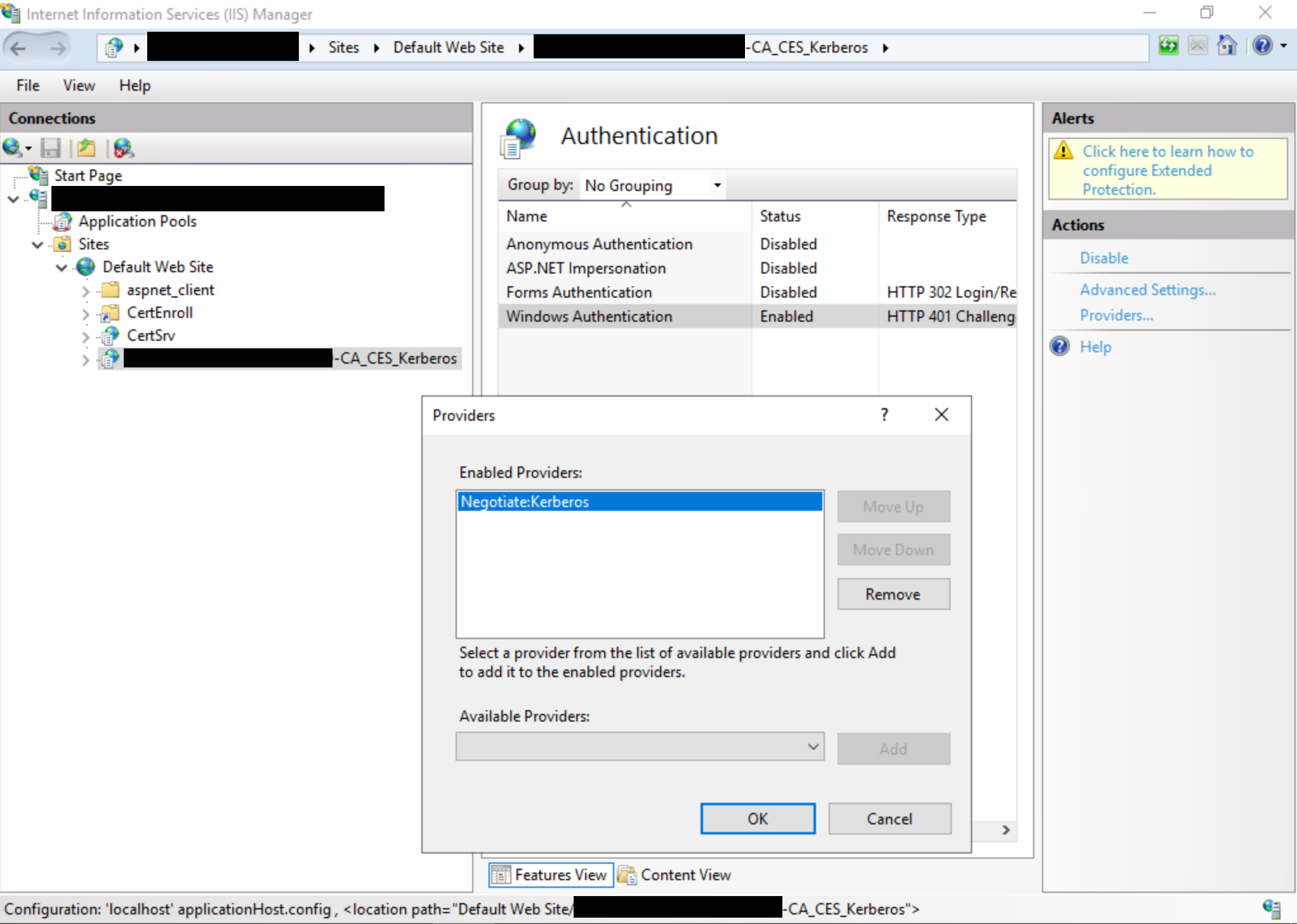

Poista NTLM käytöstä Internet Information Services (IIS) -palvelussa toimialueen AD CS -palvelimissa, joissa on käytössä Varmenteen myöntäjän verkko-rekisteröinti- tai Varmenteiden rekisteröinti -verkkopalvelu.

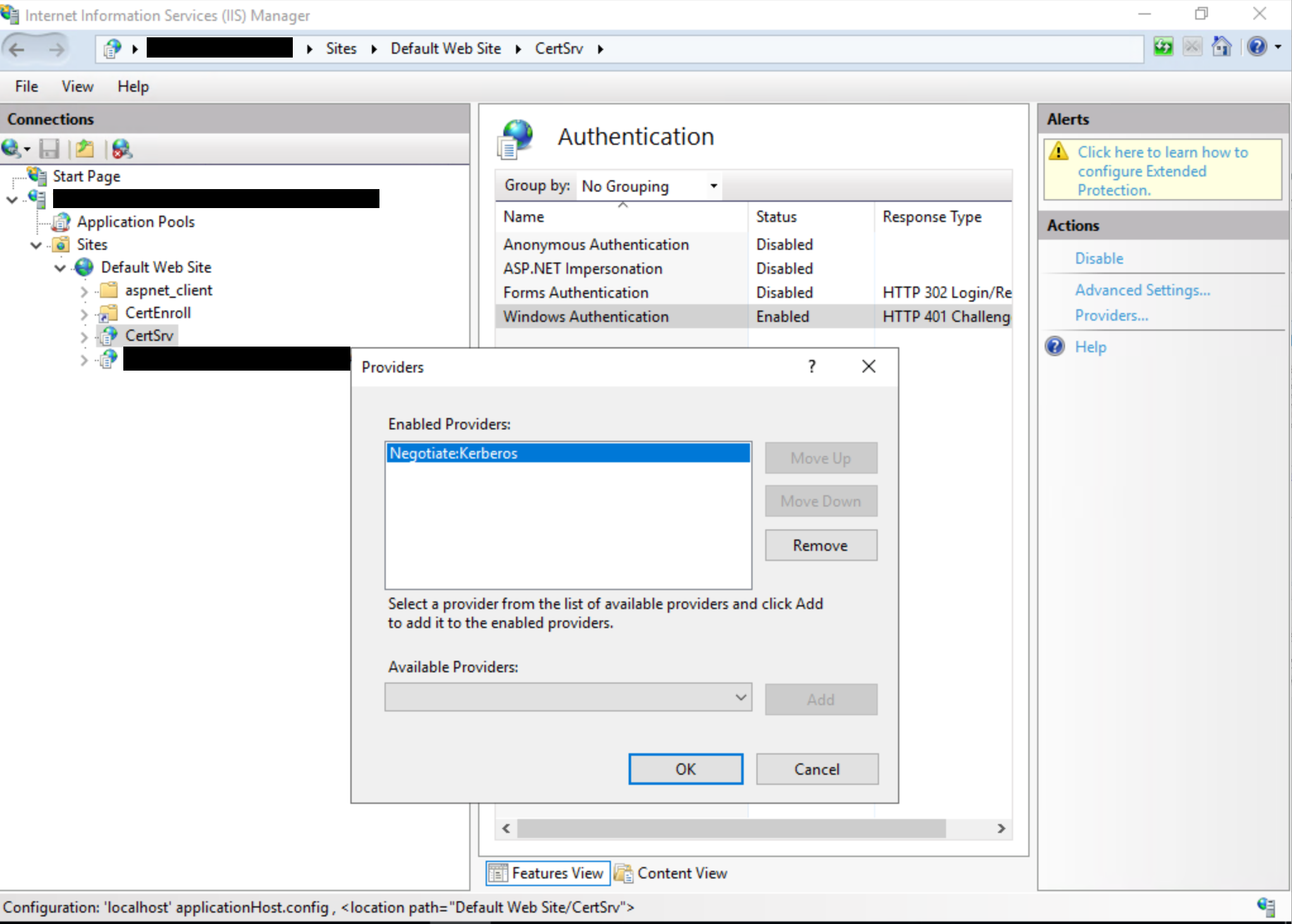

Avaa IIS Manager -käyttöliittymä asettamalla todennus Windows:Kerberos:

Tärkeää: Kun olet suorittanut edellä kuvaukset, sinun on käynnistettävä IIS uudelleen muutosten lataamista varten. Käynnistä IIS uudelleen avaamalla järjestelmänvalvojan oikeuksin määritetty komentokehoteikkuna, kirjoittamalla seuraava komento ja painamalla sitten ENTER-näppäintä: iisreset /restart Huomautus Tämä komento pysäyttää kaikki käynnissä olevat IIS-palvelut ja käynnistää ne uudelleen.

Lisätietoja on kohdassa Microsoft Security Advisory ADV210003