תאריך פרסום מקורי: ה-13 באוגוסט 2024

מזהה KB: 5042562

התמיכה עבור Windows 10 תסתיים באוקטובר 2025

לאחר 14 באוקטובר 2025, Microsoft לא תספק עוד עדכוני תוכנה ללא תשלום מ- Windows Update, סיוע טכני או תיקוני אבטחה עבור Windows 10. המחשב שלך עדיין יפעל, אך אנו ממליצים לעבור ל- Windows 11.

הערה חשובה לגבי מדיניות SkuSiPolicy.p7b

לקבלת הוראות להחלת המדיניות המעודכנת, עיין בסעיף פריסת מדיניות ביטול חתומה של Microsoft (SkuSiPolicy.p7b ).

במאמר זה

סיכום

Microsoft המודעות לפגיעות ב- Windows המאפשרת לתוקף בעל הרשאות מנהל מערכת להחליף קבצי מערכת מעודכנים של Windows בעלי גירסאות ישנות יותר, ופותחת את הדלת כדי שתוקף יוכל להציג מחדש פגיעויות לאבטחה מבוססת-וירטואליזציה (VBS). חזרה למצב קודם של קבצים בינאריים אלה עשויה לאפשר לתוקף לעקוף תכונות אבטחה של VBS ולצלוח נתונים המוגנים על-ידי VBS. בעיה זו מתוארת ב- CVE-2024-21302 | העלאת מצב ליבה מאובטח של Windows של פגיעות הרשאה.

כדי לפתור בעיה זו, נבטל קבצי מערכת VBS פגיעים שאינם מעודכנים. עקב מספר גדול של קבצים הקשורים ל- VBS שיש לחסום, אנו משתמשים בגישה חלופית לחסימת גירסאות קבצים לא מעודכנות.

טווח ההשפעה

כל מכשירי Windows התומכים ב- VBS מושפעים מבעיה זו. הדבר כולל מכשירים פיזיים מקומיים ומחשבים וירטואליים (VM). VBS נתמך בגירסאות Windows 10 ובגרסאות מתקדמות יותר של Windows, Windows Server 2016 ואילך Windows Server אלה.

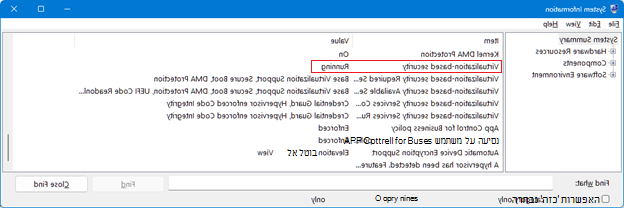

ניתן לבדוק את מצב VBS באמצעות הכלי Microsoft System Information (Msinfo32.exe). כלי זה אוסף מידע אודות המכשיר שלך. לאחר הפעלת Msinfo32.exe, גלול מטה אל השורה אבטחה מבוססת-וירטואליזציה . אם הערך של שורה זו פועל, VBS זמין פועלים.

ניתן גם לבדוק את מצב VBS עם Windows PowerShell באמצעות Win32_DeviceGuard WMI. כדי לבצע שאילתה על מצב VBS מ- PowerShell, פתח Windows PowerShell עם הרשאות מלאות ולאחר מכן הפעל את הפקודה הבאה:

Get-CimInstance -ClassName Win32_DeviceGuard -Namespace root\Microsoft\Windows\DeviceGuard

לאחר הפעלת הפקודה של PowerShell לעיל, מצב מצב VBS צריך להיות אחד מהמצבים הבאים.

|

שם שדה |

מצב |

|

VirtualizationBasedSecurityStatus |

|

צמצום סיכונים זמין

עבור כל הגירסאות הנתמכות של Windows 10, גירסה 1507 וגירסאות מתקדמות יותר של Windows, ו- Windows Server 2016 וגירסאות מאוחרות יותר של Windows Server, מנהלי מערכת יכולים לפרוס מדיניות ביטול חתימה של Microsoft (SkuSiPolicy.p7b). פעולה זו תחסום גירסאות פגיעות של קבצי מערכת VBS שמערכת ההפעלה לא תעדכן.

כאשר SkuSiPolicy.p7b מוחל על מכשיר Windows, המדיניות תינעל גם במכשיר על-ידי הוספת משתנה הקושחה UEFI. במהלך ההפעלה, המדיניות נטענת ו- Windows חוסמת את הטעינה של קבצים בינאריים המפרים את המדיניות. אם נעילת UEFI מוחלת והמדיניות מוסרת או מוחלת בגירסה קודמת, מנהל האתחול של Windows לא יופעל והמכשיר לא יופעל. כשל אתחול זה לא יציג שגיאה והמערכת תמשיך אל אפשרות האתחול הזמינה הבאה שעלולה לגרום ל לולאת אתחול.

מדיניות CI נוספת החתימה על-ידי Microsoft, אשר מופעלת כברירת מחדל ודורש הוספה שלבי פריסה נוספים שאינם מאוגדים ל- UEFI. מדיניות CI חתומה זו תיטען במהלך אתחול, ואכיפת מדיניות זו תמנע חזרה למצב קודם של קבצי מערכת VBS במהלך הפעלת אתחול זו. בניגוד ל- SkuSiPolicy.p7b, מכשיר יכול להמשיך לבצע אתחול אם העדכון אינו מותקן. מדיניות זו כלולה בכל הגירסאות הנתמכות של Windows 10, גירסה 1507 ואילך. מנהלי מערכת עדיין יכולים להחיל את SkuSkiPolicy.p7b כדי לספק הגנה נוספת לחזרה למצב קודם בין הפעלות אתחול.

יומני רישום של אתחול נמדד של Windows המשמשים כדי לאבחן את תקינות האתחול של המחשב כוללים מידע אודות גירסת המדיניות הנטען במהלך תהליך האתחול. יומני רישום אלה נשמרים באופן מאובטח על-ידי ה- TPM במהלך האתחול, והשירותים לאימות Microsoft מנתחים יומני רישום אלה כדי לוודא שגרסאות המדיניות הנכונות נטענות. שירותי ההודאה אוכפים כללים המבטיחים הטעון של גירסת מדיניות ספציפית או גירסה מתקדמת יותר; אחרת, המערכת לא תיעיד כבריאה.

כדי שמדיניות צמצום הסיכון יפעלו, יש לעדכן את המדיניות באמצעות עדכון השירות של Windows מאחר שהרכיבים של Windows והמדיניות חייבים להיות מאותה מהדורה. אם צמצום המדיניות מועתק למכשיר, ייתכן שהמכשיר לא יופעל אם הוחלה גירסה שגויה של צמצום הסיכונים, או שההפחתת הסיכון לא תיפתה כצפוי. בנוסף, צמצום סיכונים המתואר KB5025885 יש להחיל על המכשיר שלך.

ב- Windows 11, גירסה 24H2, Windows Server 2022 ו- Windows Server 23H2, בסיס יחסי האמון הדינאמי למדידה (DRTM) מוסיף צמצום סיכונים נוסף עבור פגיעות החזרה למצב קודם. צמצום סיכונים זה זמין כברירת מחדל. במערכות אלה, מפתחות ההצפנה המוגנים באמצעות VBS מאוגדים למדיניות VBS CI של הפעלת האתחול הזמינה כברירת מחדל, ויבטלו את האתחול רק אם מתבצעת אכיפה של גירסת מדיניות CI התואמת. כדי להפוך חזרה למצב קודם ביוזמת המשתמש לזמינה, נוספה תקופת חסד כדי לאפשר חזרה למצב קודם בטוח של גירסה אחת של חבילת עדכון Windows מבלי לאבד את היכולת לבטל את ההתקנה של מפתח האב של VSM. עם זאת, ניתן לחזור למצב קודם ביוזמת המשתמש רק אם SkuSiPolicy.p7b אינו מוחל. מדיניות ה- CI של VBS אוכפת שכל הקבצים הבינאריים של האתחול לא הו חזרו לגירסאות שבוטלה. משמעות הדבר היא שאם תוקף בעל הרשאות מנהל מערכת מחזר חזרה קבצים בינאריים של אתחול פגיע, המערכת לא תתחיל לפעול. אם המדיניות והנתונים הבינאריים של CI מו לחזור לגירסה קודמת, לא תיפתח הגנה על הנתונים המוגנים על-ידי VSM.

הבנת סיכוני צמצום סיכונים

עליך להיות מודע לסיכונים פוטנציאליים לפני החלת מדיניות הביטוליות החתימה על-ידי Microsoft. סקור סיכונים אלה ובצע את העדכונים הנחוצים למדיית שחזור לפני החלת צמצום הסיכונים.

הערה סיכונים אלה חלים רק על מדיניות SkuSiPolicy.p7b ולא חלים על הגנות המותאמות כברירת מחדל.

-

UEFI - נעילה והסרת התקנה של עדכונים. לאחר החלת נעילת UEFI עם מדיניות הביטוליות החתימה על-ידי Microsoft במכשיר, לא ניתן להחזיר את המכשיר (על-ידי הסרת ההתקנה של עדכוני Windows, באמצעות נקודת שחזור או באופן אחר) אם תמשיך להחיל אתחול מאובטח. אפילו לא ניתן יהיה להסיר את נעילת UEFI של צמצום הסיכונים אם היא כבר הוחלה. משמעות הדבר היא שאם אתה מנסה להחזיר את מערכת ההפעלה Windows למצב קודם שלא הוחל עליה צמצום הסיכונים, המכשיר לא יופעל, לא תוצג הודעת שגיאה ו- UEFI ימשיך אל אפשרות האתחול הזמינה הבאה. פעולה זו עלולה לגרום ל לולאת אתחול. עליך להפוך אתחול מאובטח ללא זמין כדי להסיר את נעילת UEFI. שים לב לכל ההשלכות האפשריות ובדוק היטב לפני החלת הביטוליים המתוארים במאמר זה על המכשיר שלך.

-

מדיית אתחול חיצוני. לאחר החלת צמצום הסיכונים של נעילת UEFI על מכשיר, יש לעדכן את מדיית האתחול החיצוני עם העדכון האחרון של Windows המותקן במכשיר. אם מדיית אתחול חיצוני אינה מתעדכנת לאותה גירסה של עדכון Windows, ייתכן שההתקן לא מאותה מדיה. עיין בהוראות במקטע עדכון מדיית אתחול חיצוני לפני החלת צמצום הסיכונים.

-

סביבת השחזור של Windows. יש לעדכן את סביבת השחזור של Windows (WinRE) במכשיר עם העדכון הדינאמי האחרון של מערכת ההפעלה הבטוחה של Windows שפורסם ב- 8 ביולי, 2025, במכשיר לפני שה- SkuSipolicy.p7b יוחל על המכשיר. השמטת שלב זה עשויה למנוע מ- WinRE להפעיל את התכונה איפוס מחשב. לקבלת מידע נוסף, ראה הוספת חבילת עדכון ל- Windows RE.

-

אתחול סביבת ביצוע של קדם-אתחול (PXE). אם צמצום הסיכונים נפרס במכשיר ואתה מנסה להשתמש באתחול PXE, המכשיר לא יופעל אלא אם העדכון האחרון של Windows יוחל גם על תמונת האתחול של שרת PXE. איננו ממליצים לפרוס צמצום סיכונים במקורות אתחול רשת, אלא אם שרת האתחול של PXE עודכן לעדכון האחרון של Windows שפורסם בינואר 2025 או לאחר מכן, כולל מנהל האתחול של PXE.

קווים מנחים לפריקת צמצום סיכונים

כדי לטפל בבעיות המתוארות במאמר זה, באפשרותך לפרוס מדיניות ביטול חתימה של Microsoft (SkuSiPolicy.p7b). צמצום סיכונים זה נתמך רק Windows 10, גירסה 1507 וגירסאות מתקדמות יותר של Windows, Windows Server 2016.

הערה אם אתה משתמש ב- BitLocker, ודא שמפתח השחזור של BitLocker עבר גיבוי. באפשרותך להפעיל את הפקודה הבאה משורת פקודה של מנהל מערכת ולרשום לעצמך את הסיסמה המספרית בת 48 הספרות:

manage-bde -protectors -get %systemdrive%

פריסת מדיניות ביטול החתימה על-ידי Microsoft (SkuSiPolicy.p7b)

מדיניות הביטוליות החתימה על-ידי Microsoft כלולה כחלק מהעדכון האחרון של Windows. יש להחיל מדיניות זו רק על מכשירים על-ידי התקנת העדכון האחרון הזמין של Windows ולאחר מכן בצע את השלבים הבאים:

הערה אם עדכונים חסרים, ייתכן שהמכשיר לא יתחיל עם צמצום הסיכונים שהוחל או שההפחתת הסיכון לא תפעל כצפוי. הקפד לעדכן את מדיית Windows הניתנת לאתחול באמצעות העדכון האחרון הזמין של Windows לפני פריסת המדיניות. לקבלת פרטים אודות אופן העדכון של מדיה הניתנת לאתחול, עיין בסעיף עדכון מדיית אתחול חיצוני.

-

ודא שהעדכון האחרון של Windows שפורסם בינואר 2025 או לאחר מכן, מותקן.

-

עבור Windows 11, גירסה 22H2 ו- 23H2, התקן את 22 ביולי 2025 (KB5062663) או עדכון מאוחר יותר לפני ביצוע השלבים הבאים.

-

לקבלת Windows 10, גירסה 21H2, התקן את עדכון Windows שפורסם באוגוסט 2025 או עדכון מאוחר יותר לפני ביצוע השלבים הבאים.

-

-

הפעל את הפקודות הבאות בשורת Windows PowerShell הבאה:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x20 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

-

הפעל מחדש את המכשיר.

-

ודא שהמדיניות נטענת ב- מציג האירועים באמצעות המידע במקטע יומני אירועים של Windows.

הערות

-

אין להסיר את קובץ הביטור (מדיניות) של SkuSiPolicy.p7b לאחר פריסתו. ייתכן שהמכשיר שלך לא יוכל עוד לפעול אם הקובץ יוסר.

-

אם המכשיר שלך אינו פועל, עיין בסעיף הליך שחזור.

מעדכן מדיית אתחול חיצוני

כדי להשתמש ממדיית אתחול חיצוני עם מכשיר שחלה עליו מדיניות ביטול חתומה של Microsoft, יש לעדכן את מדיית האתחול החיצונית בעדכון האחרון של Windows, כולל מנהל האתחול. אם המדיה אינה כוללת את העדכון האחרון של Windows, המדיה לא תתחיל לפעול.

חשוב מומלץ ליצור כונן שחזור לפני שתמשיך. מדיה זו יכולה לשמש להתקנה מחדש של מכשיר במקרה שיש בעיה חמורה.

השתמש בשלבים הבאים כדי לעדכן את מדיית האתחול החיצוני:

-

עבור אל מכשיר שבו הותקנו העדכונים האחרונים של Windows.

-

טעינת מדיית האתחול החיצוני כאות כונן. לדוגמה, הרכב כונן אצבע כ- D:.

-

לחץ על התחל , הקלד צור כונן שחזור בתיבת החיפוש ולאחר מכן לחץ על צור כונן שחזור בלוח הבקרה. בצע את ההוראות כדי ליצור כונן שחזור באמצעות כונן האצבע המוטען.

-

הסר בבטחה את כונן האצבע התלוכם.

אם אתה מנהל מדיה הניתנת להתקנה בסביבה שלך באמצעות מדיית ההתקנה של Windows עדכון עם הדרכה לעדכון דינאמי , בצע את הפעולות הבאות:

-

עבור אל מכשיר שבו הותקנו העדכונים האחרונים של Windows.

-

בצע את השלבים המפורטים במאמר עדכון מדיית ההתקנה של Windows באמצעות עדכון דינאמי כדי ליצור מדיה שבה מותקנים העדכונים האחרונים של Windows.

יומני אירועים של Windows

Windows רושם אירועים כאשר פריטי מדיניות של תקינות קוד, כולל SkuSiPolicy.p7b, נטענים ומתי טעינת קובץ נחסמת עקב אכיפת מדיניות. באפשרותך להשתמש באירועים אלה כדי לוודא שהוחלה צמצום הסיכונים.

יומני תקינות קוד זמינים ב- Windows מציג האירועים תחת יומני רישום של יישומים ושירותים > Microsoft > > CodeIntegrity > Operational > יומני רישום של שירותי >>Microsoft > Windows > AppLocker > MSI ו- Script.

לקבלת מידע נוסף על אירועי תקינות קוד, עיין במדריך התפעול של בקרת האפליקציות של Windows Defender.

אירועי הפעלת מדיניות

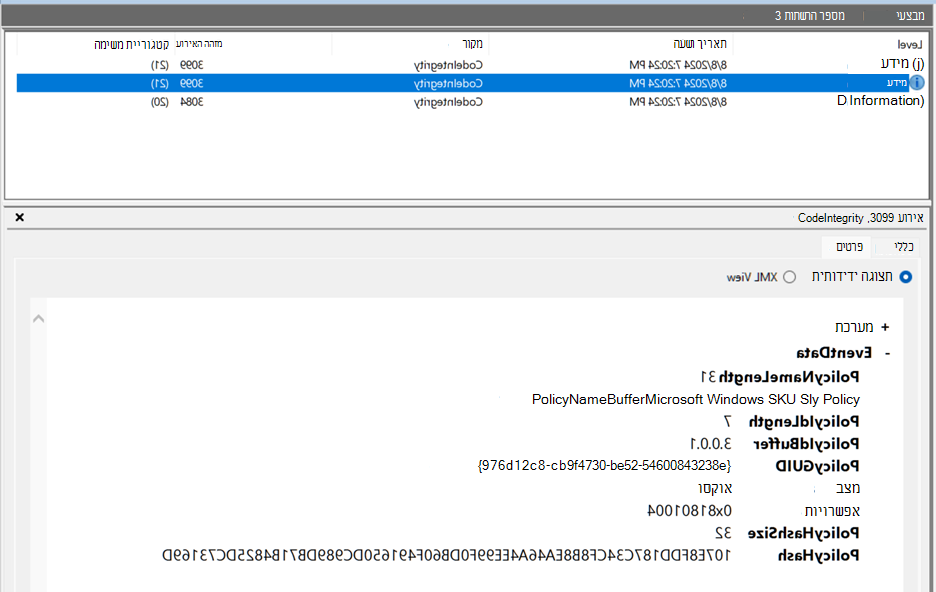

אירועי הפעלת מדיניות זמינים ב- Windows מציג האירועים תחת יומני רישום של יישומים ושירותים > Microsoft > Windows > CodeIntegrity > Operational.

-

PolicyNameBuffer – מדיניות SI של Microsoft Windows SKU

-

PolicyGUID – {976d12c8-cb9f-4730-be52-54600843238e}

-

PolicyHash – 107E8FDD187C34CF8B8EA46A4EE99F0DB60F491650DC989DB71B4825DC73169D

אם החלת את מדיניות הביקורת או את צמצום הסיכונים על המכשיר שלך ועל אירוע CodeIntegrity 3099 עבור המדיניות שהוחלה אינו קיים, המדיניות אינה נאכפת. עיין בהוראות הפריסה כדי לוודא שהמדיניות הותקנה כראוי.

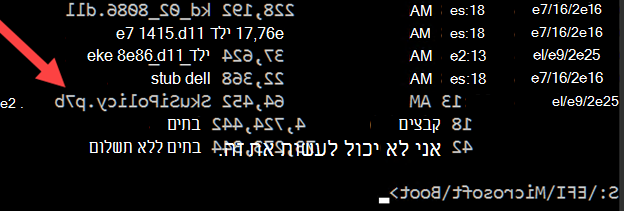

הערה אירוע תקינות קוד 3099 אינו נתמך בגירסאות של Windows 10 Enterprise 2016, Windows Server 2016 ו- Windows 10 Enterprise 2015 LTSB. כדי לוודא שהמדיניות הוחלת (מדיניות ביקורת או ביטול), עליך לטעון את מחיצת המערכת של EFI באמצעות הפקודה mountvol.exe ולראות שהמדיניות הוחלה על מחיצת ה- EFI. הקפד לבטל את טעינת מחיצת המערכת של EFI לאחר האימות.

SkuSiPolicy.p7b - מדיניות ביטול

ביקורת וחסימה של אירועים

אירועי ביקורת וחסום של תקינות קוד זמינים ב- Windows מציג האירועים תחת יומני רישום של יישומים ושירותים > Microsoft > Windows > CodeIntegrity > Operational > Application and Services > Microsoft > Windows > AppLocker > MSI ו- Script.

מיקום הרישום הקודם כולל אירועים אודות השליטה של קבצי הפעלה, קבצי dll ומנהלי התקנים. מיקום הרישום האחרון כולל אירועים אודות הפקד של מתקיני MSI, קבצי Script או אובייקטי COM.

CodeIntegrity Event 3077 ביומן "CodeIntegrity – Operational" מציין שטעינת קובץ הפעלה, .dll או מנהל התקן נחסמה. אירוע זה כולל מידע אודות הקובץ החסומים ועל המדיניות שנאכפת. עבור קבצים שנחסמו על-ידי צמצום הסיכונים, פרטי המדיניות באירוע CodeIntegrity 3077 יתאימו למידע המדיניות של SkuSiPolicy.p7b מ- CodeIntegrity Event 3099. אירוע CodeIntegrity 3077 לא יהיה קיים אם אין קבצי הפעלה, .dll או מנהלי התקנים להפרת מדיניות תקינות קוד במכשיר שלך.

עבור אירועים אחרים של ביקורת תקינות קוד וחסום אירועים, ראה הכרת אירועי בקרת יישומים.

הליך הסרת מדיניות ושחזור

אם משהו משתבש לאחר החלת צמצום הסיכונים, באפשרותך להשתמש בשלבים הבאים כדי להסיר את צמצום הסיכונים:

-

השעה את BitLocker אם הוא זמין. הפעל את הפקודה הבאה מחלון שורת פקודה עם הרשאות מלאות:

Manager-bde -protectors -disable c: -rebootcount 3

-

כבה אתחול מאובטח מתפריט ה- BIOS של UEFI.ההליך לביטול אתחול מאובטח משתנה בין יצרני המכשירים והמודלים. לקבלת עזרה באיתור המיקום שבו יש לכבות אתחול מאובטח, עיין בתיעוד של יצרן המכשיר שלך. ניתן למצוא פרטים נוספים במאמר הפיכת אתחול מאובטח ללא זמין.

-

הסר את מדיניות SkuSiPolicy.p7b.

-

הפעל את Windows כרגיל ולאחר מכן היכנס.יש להסיר את מדיניות SkuSiPolicy.p7b מהמיקום הבא:

-

<EFI System Partition>\Microsoft\Boot\SkuSiPolicy.p7b

-

-

הפעל את הפקודות הבאות מהפעלה Windows PowerShell כדי לנקות את המדיניות ממיקומים אלה:

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIPolicyPath = "$MountPoint\EFI\Microsoft\Boot\SkuSiPolicy.p7b" $EFIDestinationFolder="$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (Test-Path $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } if (Test-Path $EFIPolicyPath ) {Remove-Item -Path $EFIPolicyPath -Force } mountvol $MountPoint /D

-

-

הפעל אתחול מאובטח מ- BIOS.עיין בתיעוד של יצרן המכשיר שלך כדי לאתר היכן להפעיל אתחול מאובטח.אם ביטלת את האתחול המאובטח בשלב 1 והכונן שלך מוגן על-ידי BitLocker, השהה את ההגנה של BitLocker ולאחר מכן הפעל אתחול מאובטח מתפריט ה- BIOS של UEFI .

-

הפעל את BitLocker. הפעל את הפקודה הבאה מחלון שורת פקודה עם הרשאות מלאות:

Manager-bde -protectors -enable c:

-

הפעל מחדש את המכשיר.

|

שנה תאריך |

תיאור |

|

ה-22 ביולי 2025 |

|

|

(יום שלישי 10 יולי 2025) |

|

|

8 באפריל, 2025 |

|

|

(יום שלישי 24 פברואר 2025) |

|

|

(יום שלישי 11 פברואר 2025) |

|

|

ה-14 בינואר 2025 |

|

|

הפצה ב- 12 בנובמבר 2024 |

|