תאריך פרסום מקורי: (26 ביוני 2025)

מזהה KB: 5062713

|

מאמר זה כולל הדרכה עבור:

הערה אם אתה אדם שב בעלותו של מכשיר Windows אישי, עבור אל המאמר מכשירי Windows עבור משתמשים ביתיים, עסקים ובתי ספר עם עדכונים המנוהלות על-ידי Microsoft. |

מבט כולל

תצורת האישורים שסופקו על-ידי Microsoft כחלק מתשתית האתחול המאובטח נותרה זהה מאז Windows 8. אישורים אלה מאוחסנים במשתנים של מסד הנתונים של החתימה (DB) ומפתח הרשמה למפתח (KEK) (הידועים גם כמפתח Exchange) בקושחה. Microsoft סיפקה את אותם שלושה אישורים ברחבי המערכת האקולוגית של יצרן הציוד המקורי (OEM) כדי לכלול בקושחה של המכשיר. אישורים אלה תומכים באתחול מאובטח ב- Windows ומשמשים גם מערכות הפעלה (OS) של ספקים חיצוניים, הכוללות את האישורים הבאים שסופקו על-ידי Microsoft:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

חשוב כל שלושת האישורים שסופקו על-ידי Microsoft מוגדרים לפוג החל מיוני 2026. לכן, בשיתוף פעולה עם שותפי המערכת האקולוגית שלנו, Microsoft תפרס אישורים חדשים שיעזרו להבטיח את האבטחה והמהמשכיות של האתחול המאובטח בעתיד. לאחר שתוקף אישורי 2011 אלה יפוג, עדכוני אבטחה עבור רכיבי אתחול לא יהיו עוד אפשריים, פשרה על אבטחת האתחול והפילוח של מכשירי Windows המושפעים בסיכון. כדי לשמור על הפונקציונליות של אתחול מאובטח, יש לעדכן את כל מכשירי Windows כדי להשתמש באישורים של 2023 לפני שתוקף האישורים של 2011 יפוג.

הערה מאמר זה מתייחס ל"אישורים" ו- "CA" (רשות אישורים) לחילופין.

תוקפם של אישורי אתחול מאובטח של Windows פג ב- 2026

מכשירי Windows שיוצרו מאז 2012 עשויים לכלול גירסאות שפג תוקפן של אישורים שיש לעדכן.

מינוח

-

אני לא יכול לעשות את זה. מפתח הרשמה

-

רשות אישורים: רשות אישורים

-

מסד נתונים: מסד נתונים של חתימת אתחול מאובטח

-

DBX: מסד נתונים של חתימה בוטל של אתחול מאובטח

|

אישור שתוקפו עומד לפוג |

תאריך תפוגה |

אישור חדש |

מיקום אחסון |

תכלית |

|

Microsoft Corporation KEK CA 2011 |

26 ביוני 2026 |

Microsoft Corporation KEK CA 2023 |

מאוחסן ב- KEK |

חותם על עדכונים ל- DB ול- DBX. |

|

Microsoft Windows Production PCA 2011 |

הפצה ב- 10 באוקטובר 2026 |

Windows UEFI CA 2023 |

מאוחסן ב- DB |

משמש לחתימה על טוען האתחול של Windows. |

|

Microsoft UEFI CA 2011* |

26 ביוני 2026 |

Microsoft UEFI CA 2023 |

מאוחסן ב- DB |

חותם על נטעני אתחול של ספקים חיצוניים ואפליקציות EFI. |

|

Microsoft UEFI CA 2011* |

26 ביוני 2026 |

Microsoft Option ROM CA 2023 |

מאוחסן ב- DB |

חותם על הודעות ROMs של ספקים חיצוניים |

*במהלך החידוש של אישור UEFI CA 2011 של Microsoft Corporation, שני אישורים מפרידים בין חתימת טוען האתחול לחתימה על אפשרות ROM. הדבר מאפשר שליטה טובה יותר באמנים של המערכת. לדוגמה, מערכות שיש לתת אמון באפשרות ROMs יכולות להוסיף את Microsoft Option ROM UEFI CA 2023 מבלי להוסיף אמון עבור נטעני אתחול של ספקים חיצוניים.

Microsoft פרסמה אישורים מעודכנים כדי להבטיח המשכיות של הגנת אתחול מאובטח במכשירי Windows. Microsoft תנהל את תהליך העדכון עבור אישורים חדשים אלה בחלק משמעותי של מכשירי Windows ותציע הדרכה מפורטת עבור ארגונים שמנהלים את עדכוני המכשיר שלהם.

היקף עבור מערכות מנוהלות של ארגונים ומומחי IT

מאמר זה מיועד לארגונים שאינם משתפים נתוני אבחון עם Microsoft ויש להם מומחי IT ייעודיים שמנהלים עדכונים לסביבה שלהם. בשלב זה, אין די מידע כדי ש- Microsoft תתמוך באופן מלא בפריסה של אישורי האתחול המאובטח במכשירים אלה, במיוחד אלה שבהם נתוני האבחון אינם זמינים.

לארגונים ומומחי IT יש אפשרות לבחור שמערכות כאלה יהיו מערכות מנוהלות על-ידי Microsoft. במקרה זה, Microsoft מעדעדכן את אישורי האתחול המאובטח. עם זאת, אנו מבינים כי זו אינה אפשרות ישימה עבור מגוון מכשירים כגון מכשירים שנפערים באוויר ברשויות ממשלתיות, בייצור וכן הלאה.

עיין בסעיף הבא לקבלת האפשרויות בקטגוריה זו.

לאילו פתרונות יכולים מכשירים מנוהלים ארגוניים או מומחי IT לצפות?

אפשרות 1: עדכונים אוטומטיים (רק עבור מערכות מנוהלות של Microsoft Update)

על-ידי בחירה באפשרות זו, המכשירים שלך יקבלו באופן אוטומטי את העדכונים האחרונים של האתחול המאובטח, ויסייעו לשמור על המכשירים שלך בטוחים ומאובטחים. כדי לאפשר זאת, תצטרך להשתתף ולאפשר ל- Microsoft לאסוף נתוני אבחון של לקוח מדידת שימוש אוניברסלי (UTC) מהמכשירים שלך. שלב זה מבטיח שהמכשירים שלך נרשמו לתוכנית המנוהלת של Microsoft ויקבלו את כל העדכונים בצורה חלקה כחלק מהפריסה הרגילה שלנו.

אסטרטגיית פריסה

עבור מכשירי Windows ש מסת האישורים על Microsoft כדי להחיל את עדכוני אישור האתחול המאובטח על המכשיר שלהם, אנו משתמשים באסטרטגיית פריסה בקפידה מאוד. אנו מ לקבץ מערכות עם פרופילי חומרה ופרופילי קושחה דומים (בהתבסס על נתוני אבחון של Windows ומשוב OEM), ולאחר מכן מפיץ בהדרגה עדכונים לכל קבוצה. לאורך תהליך זה, אנו מנטרים באופן רציף את משוב האבחון כדי להבטיח שהכל יפעל בצורה חלקה. אם זוהו בעיות בקבוצה, אנו מושהים ומ לטפל בהן לפני חידוש הפריסה לקבוצה זו.

קריאה לפעולה

כדי להיכלל בפריסה המנוהלת של Microsoft, אנו מציעים להפוך את נתוני האבחון של Windows לכלולים. באמצעות פעולה זו, נוכל לזהות מכשירים זכאים ולמקד אותם עבור עדכוני אישור אתחול מאובטח.

מדוע נתוני האבחון חשובה?

אסטרטגיית הפריסה המנוהלת של Microsoft מסתמכת במידה רבה על נתוני האבחון שאנחנו מקבלים מהמערכות כפי שכללו אותות נתונים המודיעים לנו על מצב המכשירים בתגובה להתקנת אישורי האתחול המאובטח החדשים. בדרך זו, נוכל לזהות במהירות בעיות בהפריסה שלנו ולהשהות באופן יזום את הפריסה למכשירים בעלי תצורות חומרה דומות כדי למזער את השפעת הבעיה.

הפיכת נתוני אבחון לזמינים מבטיחה שהמכשירים שלך יהיו גלויים. הוא יעביר את המכשירים שלך אל הזרם המנוהל של Microsoft למיקוד אוטומטי ולאספקה של עדכונים אלה.

הערות

-

ארגונים שמעדיפים לא לאפשר נתוני אבחון יישארו בשליטה מלאה ויקבלו כלים והדרכה עתידיים לניהול תהליך העדכון באופן עצמאי.

-

עבור הפתרונות המודגשים כאן, יש לך את האחריות האולטימטיבית לנטר את התקדמות העדכונים בכל המכשירים בסביבה שלך וייתכן שתצטרך להשתמש ביותר מפתרון אחד כדי להשיג הטמעה מלאה.

כדי להשתתף בפריסה המנוהלת של Microsoft, בצע את הפעולות הבאות:

-

בצע את הגדרת נתוני האבחון של Windows בארגון שלך והגדר את הגדרת הנתונים כדי לאפשר נתוני אבחון נדרשים. במילים אחרות, אל תוגדר כלא זמין ולא תגדיר את האפשרות לבטל נתוני אבחון. כל הגדרה המספקת יותר מהנתונים הדרושים לאבחון יפעלו גם כן.

-

בחר להשתתף בעדכונים המנוהלות של Microsoft עבור אתחול מאובטח על-ידי הגדרת מפתח הרישום הבא:

מיקום רישום

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot

שם המקש

MicrosoftUpdateManagedOptIn

סוג מפתח

DWORD

ערך DWORD

-

0 או המפתח אינו קיים

-

0x5944 - הסכמת הצטרפות לאתחול מאובטח

הערות

אנו ממליצים להגדיר מפתח זה ל- 0x5944 כדי לציין שיש לעדכן את כל האישורים באופן ששומר על פרופיל האבטחה של המכשיר הקיים ומעדכן את מנהל האתחול לאישור החתום על-ידי אישור Windows UEFI CA 2023.

הערה מפתח רישום זה יהיה זמין בעדכון עתידי.

-

הערה התמיכה בפריסה המנוהלת של Microsoft זמינה רק עבור Windows 11 לקוח Windows 10 שלך. לאחר 14 באוקטובר 2025, Windows 10, תיכלל גירסה 22H2 עם עדכוני אבטחה מורחבים (ESU).

אפשרות 2: Customer-Managed בשירות עצמי או בפתרונות אוטומטיים חלקית

Microsoft מבצעת הערכה של ההנחיות לפתרונות אוטומטיים חלקית כדי לסייע לארגונים ולמערכות מנוהלות של מומחה IT. שים לב כי אלה הן אפשרויות בשירות עצמי שארגונות או מומחי IT יכולים לבחור להחיל בהתאם למצב ולמודל השימוש הספציפיים שלהם.

|

מאחר ש- Microsoft כוללת ניראות מוגבלת (או נתוני אבחון) עבור מכשירים מנוהלים ארגוניים ומומחי IT, הסיועים הזמינים מ- Microsoft מוגבלים. היישום נשאר ללקוחות ולשותפים שלהם, כגון ספקי תוכנה עצמאיים (ISVs), שותפי Microsoft Active Protection (MAPP), סורקי הצפנה ושותפים אחרים של אבטחה וספקי ציוד מקורי (OEM). |

חשוב:

-

החלת עדכונים של אישור אתחול מאובטח עלולה לגרום לכשלים באתחול, לשחזור ארונית סיביות או אפילו למכשירים לבנים במקרים מסוימים.

-

מודעות זו דרושה במיוחד עבור מערכות קיימות שייתכן שהתמיכה עבור יצרני הציוד המקורי (OEM) אינה זמינה. לדוגמה: הפעלת בעיות קושחה/באגים שלא נפתרו על-ידי OEM תצטרך להיות מוחלפת או הפעלה מאובטחת מבוטלת מובילה למכשיר שאינו מקבל עוד עדכוני אבטחה לאחר שתוקף אישור האתחול המאובטח פג החל מיוני 2026.

מתודולוגיה מומלצת

-

בדוק עם יצרן הציוד המקורי (OEM) את המכשיר שלך בעדכונים או בהנחיות הקשורים לאתחול מאובטח. לדוגמה: יצרני ציוד מקורי מסוימים מפרסמים את גירסאות הקושחה/BIOS המינימליות התומכות באישורים המעודכנים של אתחול מאובטח מגירסת 2023. פעל בהתאם להמלצת OEM והחל את העדכונים

-

קבל רשימה של מכשירים שאתחול מאובטח מופעל בהם. לא נדרשת פעולה עבור מכשירים עם אתחול מאובטח כבוי.

-

סמן את המכשירים הארגוניים שלך שאינם משתפים נתוני אבחון עם Microsoft על-ידי:

-

OEMModelBaseBoard

-

קושחהMfg

-

קושחה - קושחה

-

שם יצרן ציוד מקורי

-

חיפוש מערכת הפעלה

-

OEMSubModel

-

יצרן ציוד מקורי

-

BaseBoardMfg

-

קושחהניהול

-

OEMModelSystemFamily

-

OEMBaseBoardManufacturer

-

יצרן ציוד מקורי

-

BaseBoardManufacturer

-

-

עבור כל קטגוריה ייחודית בשלב 3, אימות פריסת עדכון של מפתח אתחול מאובטח (אחד מהצעדים המפורטים להלן) במכשירים "מעטים" ["מעטים" תהיה החלטה המבוססת על כל לקוח. אנו ממליצים על 4-10 מכשירים לפחות]. לאחר אימות מוצלח, ניתן לציין את המכשירים כמכלי GREEN/SAFE לפריסה בקנה מידה של מכשירים דומים אחרים תחת ניהול ארגון/IT

-

הלקוח יכול לבחור אחת מהשיטות הבאות או שילוב להחלת אישורים מעודכנים.

כיצד אוכל לדעת אם ה- CAs החדשים נמצאים במסד הנתונים של UEFI?

-

הורד והתקן את מודול UEFIv2 PowerShell.

-

הפעל את הפקודות הבאות בחלון PowerShell עם הרשאות מלאות:

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned

Import-Module UEFIv2

Run (Get-UEFISecureBootCerts DB).signature

-

חפש את טביעת האצבע או Subject CN.

-

הורד את מודול UEFIv2 2.7 PowerShell.

-

בשורת הפקודה של PowerShell עם הרשאות מלאות, הפעל את הפקודה הבאה:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match ‘Windows UEFI CA 2023’

לחלופין, הפעל את “(Get-UEFISecureBootCerts PK).Signature”

שיטות להחלת אישור אתחול מאובטח במכשירים בטוחים

כפי שצוין קודם לכן במקטע 'מתודולוגיה מומלצת', יש להחיל את העדכונים של אישור האתחול המאובטח רק על מכשירי BUCKET בטוחים/ירוקים לאחר בדיקות/אימות מתאימים על מספר מכשירים.

תיאור השיטות הבאות.

|

שיטה 1: רישום עדכונים גלגול של מפתח אתחול מאובטח המבוסס על מפתח רישום. שיטה זו מפנה דרך לבדוק כיצד Windows מגיב לאחר החלת עדכוני מסד הנתונים של 2023 על מכשיר, Method 2: מדיניות קבוצתית Object (GPO) עבור מפתח אתחול מאובטח. שיטה זו מספקת הגדרה קלה מדיניות קבוצתית שמנהלי תחומים יכולים לאפשר לפרוס את עדכוני האתחול המאובטח בכל הלקוחות והשרתים המצורפים לתחום של Windows. שיטה 3: ממשק API/ממשק CLI של אתחול מאובטח באמצעות מערכת התצורה של Windows (WinCS). ניתן להשתמש באפשרות זו כדי להפוך מפתחות SecureBoot לזמינים. שיטה 4: כדי להחיל באופן ידני את עדכוני מסד הנתונים של האתחול המאובטח, עיין בסעיף שלבי עדכון ידניים של DB/KEK . |

שיטה זו מספקת דרך לבדוק כיצד Windows מגיב לאחר החלת עדכוני מסד הנתונים של 2023 על מכשיר,

ערכי מפתח של CA Reg

|

מיקום רישום |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot\AvailableUpdates ברירת HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot\AvailableUpdates |

|

ערכי אישור |

#define SERVICING_UPDATE_KEK 0x0004 ברירת #define SERVICING_UPDATE_KEK 0x0004 #define SERVICING_UPDATE_DB_2024 0x0040 ברירת #define SERVICING_UPDATE_DB_2024 0x0040 #define SERVICING_UPDATE_INVOKE_BFSVC_AI 0x0100 #define SERVICING_UPDATE_3P_OROM_DB 0x0800 #define SERVICING_UPDATE_3P_UEFI_DB 0x1000 #define CHECK_3P2011_BEFORE_3POROM_UEFICA 0x4000 |

שלבי בדיקה

הפעל כל אחת מהפקודות הבאות בנפרד מהנחיה של PowerShell עם הרשאות מלאות:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x5944 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

באפשרותך למצוא את התוצאות על-ידי התבוננות ביומני האירועים כמתואר באירועי עדכון של משתני DB ואתחול מאובטח.

הערות

-

הפעלות מחדש נדרשות לעתים במהלך תהליך זה.

-

SERVICING_UPDATE_INVOKE_BFSVC_AI מעדכן את מנהל האתחול לגירסה החתומות של 2023, אשר משנה את מנהל האתחול במחיצת EFI.

פרטים נוספים אודות עדכוני האתחול המאובטח המבוססים על מפתח הרישום

לוגיקת המדיניות בנויה סביב שלושה ערכי רישום המאוחסנים בנתיב הרישום המאובטח הבא של מתן שירות לאתחול: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

הערה כל מפתחות המשנה הבאים של הרישום משמשים להפעלת העדכון ולתיעוד מצב העדכון.

|

ערך רישום |

סוג |

תיאור & שימוש |

|

עדכונים זמינים |

REG_DWORD (מסיכת סיביות) |

עדכן דגלי גורם מפעיל. קובע אילו פעולות עדכון של אתחול מאובטח יש לבצע במכשיר. הגדרת שדה הסיביות המתאים כאן מפעילה את הפריסה של אישורי אתחול מאובטחים חדשים ועדכונים קשורים. עבור פריסה ארגונית, יש להגדיר זאת כ- 0x5944 (הקסד') – ערך המאפשר את כל העדכונים הרלוונטיים (הוספת מפתחות רשות האישורים (CA) החדשים של Microsoft 2023, עדכון KEK והתקנה של מנהל האתחול החדש) עבור כל הלקוחות. (ערך זה יבטל ביעילות את ההצטרפות של המכשיר לפריסת "מגלגל מקשים" של האתחול המאובטח. כאשר לא אפס (כלומר, 0x5944), הפעילות המתוזמנת של המערכת תחיל את העדכונים שצוינו; אם אפס או לא הוגדרו, לא יבוצעו עדכון מפתח אתחול מאובטח.) הערה: לאחר עיבוד הסיביות, הן מעובדות. ניהול פעולה זו באמצעות מדיניות קבוצתית ו- CSP יצטרכו לתעד זאת. |

|

UEFICA2023Status |

REG_SZ (מחרוזת) |

מחוון מצב פריסה. משקף את המצב הנוכחי של עדכון מפתח האתחול המאובטח במכשיר. הוא יוגדר לאחד משלושה ערכי טקסט: "NotStarted", "InProgress" או "עודכן", המציין שהעדכון עדיין לא הופעל, מתבצע באופן פעיל או הושלם בהצלחה. בהתחלה המצב הוא "NotStarted". הוא משתנה ל- "InProgress" לאחר תחילת העדכון, ולבסוף ל"עודכן" כאשר כל המקשים החדשים ומנהל האתחול החדש נפרסים.) |

|

UEFICA2023Error |

REG_DWORD (קוד) |

קוד שגיאה (אם בכלל). ערך זה נשאר 0 בהצלחה. אם תהליך העדכון נתקל בבעיה, UEFICA2023Error מוגדר לקוד שגיאה שאינו אפס התואם לשגיאה הראשונה שהתרחשה. שגיאה כאן מרמזת על כך שעדכון האתחול המאובטח לא הצליח באופן מלא ועלותה לדרוש חקירה או תיקון במכשיר זה. (לדוגמה, אם עדכון מסד הנתונים (מסד הנתונים של חתימות מהימנות) נכשל עקב בעיית קושחה, רישום זה עשוי להציג קוד שגיאה שניתן למפות ליומן אירועים או למזהה שגיאה מתועד עבור שירות אתחול מאובטח.) |

|

HighConfidenceOptOut |

REG_DWORD |

עבור ארגונים שברצונך לבטל את הצטרפותם לדליים בעלי מהימנות גבוהה שיחלו באופן אוטומטי כחלק מ- LCU. הם יכולים להגדיר מפתח זה לערך שאינו אפס כדי לבטל את ההצטרפות של מיכלי מהימנות גבוהה. |

|

MicrosoftUpdateManagedOptIn |

REG_DWORD |

עבור ארגונים שברצונך להצטרף לשירות CFR (Microsoft Managed). בנוסף להגדרת מפתח זה, הלקוחות יצטרכו לאפשר שליחה של "נתוני אבחון אופציונליים". |

כיצד מקשים אלה פועלים יחד

מנהל ה- IT (באמצעות GPO או CSP) קובע את התצורה של AvailableUpdates = 0x5944, אשר מאותת ל- Windows לבצע את תהליך ניהול המקשים של האתחול המאובטח במכשיר. עם הפעלת התהליך, המערכת מעדכנת את UEFICA2023Status מ- "NotStarted" ל- "InProgress", ולבסוף ל"עודכן" עם הצלחה. כאשר כל סיבית 0x5944 מעובדת בהצלחה, היא מנוקה. אם שלב כלשהו נכשל, קוד שגיאה נרשם ב- UEFICA2023Error (והמצב עשוי להישאר "InProgress" או מצב המעודכן חלקית). מנגנון זה מספק למנהלי מערכת דרך ברורה להפעיל ולעקוב אחר הפריסה לכל מכשיר.

הערה: ערכי רישום אלה מוצגים במיוחד עבור תכונה זו (הם אינם קיימים במערכות ישנות יותר עד להתקנת העדכון התומך). השמות UEFICA2023Status ו- UEFICA2023Error הוגדרו בעיצוב כדי ללכוד את המצב של הוספת אישורי "Windows UEFI CA 2023". הן מופיעות בנתיב הרישום שלעיל לאחר עדכון המערכת ל- Build התומך בגלגול של מפתח אתחול מאובטח.

פלטפורמות מושפעות

אתחול מאובטח נתמך ב- Windows החל מבסיס הקוד של Windows Server 2012 מדיניות קבוצתית בכל הגירסאות של Windows התומכות באתחול מאובטח. לכן, מדיניות קבוצתית תמיכה תכלול בכל הגירסאות הנתמכות של Windows התומכות באתחול מאובטח.

טבלה זו מנתקת עוד יותר את התמיכה בהתבסס על מפתח הרישום.

|

מפתח |

גירסאות Windows נתמכות |

|

AvailableUpdates/AvailableUpdatesPolicy, UEFICA2023Status, UEFICA2023Error |

כל הגירסאות של Windows התומכות באתחול מאובטח (Windows Server 2012 וגירסאות מתקדמות יותר של Windows). |

|

HighConfidenceOptOut |

כל הגירסאות של Windows התומכות באתחול מאובטח (Windows Server 2012 וגירסאות מתקדמות יותר של Windows). הערה: בעוד שנתונים מהימנות נאספים ב- Windows 10, גירסאות 21H2 ו- 22H2 וגירסאות מתקדמות יותר של Windows, ניתן להחיל אותם על מכשירים הפועלים בגירסאות קודמות של Windows. |

|

MicrosoftUpdateManagedOptIn |

Windows 10, גירסאות 21H2 ו- 22H2 Windows 11, גירסאות 22H2 ו- 23H2 Windows 11, גירסה 24H2 ו- Windows Server 2025 |

ה- SBAI/TpmTasks שלנו מיישם שגרה חדשה לתיטול הסכימה ולבצע קביעה של מזהה Bucket של מכשיר. הוא גם צריך להטביע אירועים כדי לייצג מזהה Bucket של מכשיר בכל הפעלת אתחול.

אירועים חדשים אלה ידרשו שהנתונים של Device Bucket Confidence קיימים במערכת. הנתונים ייכללו בעדכונים המצטברים וי יהיו זמינים באופן מקוון עבור הורדות עדכניות.

אירועי שגיאה של אתחול מאובטח

אירועי שגיאה כוללים פונקציית דיווח קריטית כדי לקבל מידע על מצב אתחול מאובטח והתקדמות. לקבלת מידע אודות אירועי השגיאה, ראה אירועי עדכון של משתני DB ו- DBX של אתחול מאובטח. אירועי השגיאה מתעדכנים באירוע נוסף עבור אתחול מאובטח.

אירועי שגיאה

אתחול מאובטח י emit אירועים בכל אתחול. האירועים הנפלטים תלויים במצב המערכת.

אירוע מטה-נתונים של מחשב

אירועי שגיאה יכללו מטה-נתונים של מחשב כגון ארכיטקטורה, גירסת קושחה וכדומה כדי לתת ללקוחות פרטים במכשיר. מטה-נתונים אלה יספקו למנהלי IT נתונים כדי לעזור להם להבין אילו מכשירים כוללים אישורי תפוגה ואת המאפיינים של המכשירים שלהם.

אירוע זה יפלט בכל המכשירים שאין להם את האישורים המעודכנים הנחוצים. האישורים הדרושים הם:

-

PCA2023

-

רשות אישורים (CA) של ספק חיצוני ו- OPTION ROM CA של ספק חיצוני אם רשות אישורים (CA) 2011 של ספק חיצוני נמצאת

-

ה-ק.ק.ק.

התכונות הסטנדרטיות עבור ה- Bucket הכללי הן:

-

OEMName_Uncleaned

-

יצרן ציוד מקורי

-

OEMSubModel

-

OEMModelSystemFamily

-

OEMModelBaseBoard

-

BaseBoardManufacturer

-

קושחהניהול

-

קושחה - קושחה

מזהה אירוע: 1801

|

יומן אירועים |

מערכת |

|

מקור האירוע |

TPM-WMI |

|

מזהה האירוע |

1801 |

|

רמה |

שגיאה |

|

טקסט הודעת אירוע |

יש לעדכן CA/מפתחות של אתחול מאובטח. פרטי החתימה של מכשיר זה כלולים כאן. <כוללות תכונות רגילות – אלה שאנו משתמשים בהן כאשר יצרן ציוד מקורי לא הגדיר> |

אירוע של BucketIid+ דירוג מהימנות

אירוע זה יפלט בשילוב עם האירוע Machine Meta Data כאשר המכשיר אינו כולל את האישורים המעודכנים הנחוצים כמתואר לעיל. כל אירוע שגיאה יכלול BucketId ודירוג ביטחון. דירוג הביטחון יכול להיות אחת מהאפשרויות הבאות.

|

ביטחון |

תיאור |

|

מהימנות גבוהה (ירוק) |

ודאות גבוהה שניתן לפרוס את כל האישורים הנחוצים בהצלחה. |

|

דרושים נתונים נוספים (צהוב) |

ברשימת ה- Bucket, אך אין די נתונים. ייתכן שיהיה לך ביטחון גבוה באישורים מסוימים בפריסה ופחות ביטחון באישורים אחרים. |

|

לא ידוע (סגול) |

לא ברשימת הדליים - מעולם לא נראה |

|

מושהה (אדום) |

אישורים מסוימים עשויים להיפרס במהימנות גבוהה, אך זוהתה בעיה הדורשת המשך טיפול על-ידי Microsoft או על-ידי יצרן המכשיר. קטגוריה זו יכולה לכלול בעיות שהדלגת עליהן, בעיות ידועות וחקירות. |

אם אין מזהה Bucket עבור המכשיר, האירוע אמור לציין "Unknown" כמדינה ולא לכלול חתימת מכשיר.

מזהה אירוע: 1802

|

יומן אירועים |

מערכת |

|

מקור האירוע |

TPM-WMI |

|

מזהה האירוע |

1802 |

|

רמה |

שגיאה |

|

טקסט הודעת אירוע |

יש לעדכן CA/מפתחות של אתחול מאובטח. פרטי חתימה אלה של מכשיר כלולים כאן.%nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 חתימת מכשיר: b1a7c2e5f6d8a9c0e3f2b4a1c7e8d9f0b2a3c4e5f6d7a8b9c0e1f2a3b4c5d6e7, ערך מהימנות: נדרשים כעת נתונים נוספים (או לא ידוע, מהימנות גבוהה, מושהה) ראה https://aka.ms/GetSecureBoot לקבלת פרטים |

אירועי מידע

אירוע מעודכן במחשב

אירוע מידע יציין כי המחשב מעודכן, ולא נדרשת כל פעולה.

מזהה אירוע: 1803

|

יומן אירועים |

מערכת |

|

מקור האירוע |

TPM-WMI |

|

מזהה האירוע |

1803 |

|

רמה |

סמל מידע |

|

טקסט הודעת אירוע |

מכשיר זה עדכן CA/מפתחות של אתחול מאובטח. %nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 |

אירועי אזהרה

אירוע עדכון ברירות מחדל של אתחול מאובטח צריך לעדכן

אירוע אזהרה שמציין שהגדרות ברירת המחדל של האתחול המאובטח של הקושחה של המכשיר אינן מעודכנות. מצב זה מתרחש כאשר המכשיר מאתחל ממנהל PCA2023 האתחול החתום ו- DBDefaults בקושחה אינן כוללות את אישור PCA2023 שלך.

מזהה אירוע: 1804

|

יומן אירועים |

מערכת |

|

מקור האירוע |

TPM-WMI |

|

מזהה האירוע |

1804 |

|

רמה |

שלט אזהרה |

|

טקסט הודעת שגיאה |

מכשיר זה עודכן למנהל האתחול של Windows החתום על-ידי "Windows UEFI CA 2023", אך DBDefaults של האתחול המאובטח בקושחה אינם כוללים את האישור "Windows UEFI CA 2023". איפוס הגדרות האתחול המאובטח בקושחה להגדרות ברירת המחדל עשוי למנוע מהמכשיר לבצע אתחול. ראה https://aka.ms/GetSecureBoot לקבלת פרטים. |

שינויי רכיבים נוספים עבור אתחול מאובטח

שינויי TPMTasks

שנה TPMTasks כדי לקבוע אם מצב המכשיר כולל את אישורי האתחול המאובטח המעודכנים או לא. נכון לעכשיו, הוא יכול לקבוע זאת, אך רק אם CFR בוחר מחשב לעדכון. אנחנו רוצים שקבעה זו והרישום הבא יקרו בכל הפעלת אתחול, ללא קשר ל- CFR. אם אישורי האתחול המאובטח אינם מעודכנים באופן מלא, ת emit את שני אירועי השגיאה המתוארים לעיל ואם האישורים מעודכנים, ת emit את האירוע Information. אישורי האתחול המאובטח שיש לבדוק הם:

-

Windows UEFI CA 2023

-

Microsoft UEFI CA 2023 and Microsoft Option ROM CA 2023 – if the Microsoft UEFI CA 2011 is present, then these two CA must be present. אם Microsoft UEFI CA 2011 אינו קיים, לא נדרשת בדיקה.

-

Microsoft Corporation KEK CA 2023

אירוע מטה-נתונים של מחשב

אירוע זה יאסוף את המטה-נתונים של המחשב ויפיק אירוע.

-

BucketId + אירוע דירוג מהימנות

אירוע זה ישתמש במטה-נתונים של המחשב כדי למצוא את הערך התואם במסד הנתונים של המחשבים (הזנת Bucket) ויעצב וי פולט אירוע עם נתונים אלה יחד עם כל מידע מהותי בנוגע למיכל.

סיוע במכשיר בטוח במיוחד

עבור מכשירים בעלי מיכלים בעלי רמת מהימנות גבוהה, אישורי האתחול המאובטח ומנהל האתחול החתום של 2023 יוחלו באופן אוטומטי.

העדכון יופעל בו-זמנית עם יצירת שני אירועי השגיאה, והאירוע BucketId + Confidence Rating כולל דירוג בעל רמת מהימנות גבוהה.

עבור לקוחות שברצונך לבטל את ההצטרפות, מפתח רישום חדש יהיה זמין באופן הבא:

|

מיקום רישום |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot |

|

שם המקש |

HighConfidenceOptOut |

|

סוג מפתח |

DWORD |

|

ערך DWORD |

0 או המפתח לא קיים – סיוע בביטחון גבוה מופעל. 1 – סיוע במהימנות גבוהה אינו זמין כל דבר אחר – לא מוגדר |

שיטה זו מספקת הגדרה קלה מדיניות קבוצתית שמנהלי תחומים יכולים לאפשר לפרוס את עדכוני האתחול המאובטח בכל הלקוחות והשרתים המצורפים לתחום של Windows.

אובייקט מדיניות קבוצתית (GPO) יכתוב את ערך הרישום הנדרש AvailableUpdatesPolicy ובכך יתחיל את התהליך, תוך שימוש בתשתית מדיניות קבוצתית הסטנדרטית עבור בקרת פריסה ו טווח.

מבט כולל על תצורת GPO

-

שם מדיניות (לא סופי): "הפוך פריסת מפתח אתחול מאובטח לזמינה" (תחת תצורת מחשב).

-

נתיב מדיניות: צומת חדש תחת תצורת מחשב → ניהול → רכיבי Windows → מאובטח. לבהירות, יש ליצור קטגוריית משנה כגון "עדכונים אתחול מאובטח" כדי לאייש מדיניות זו.

-

טווח: מחשב (הגדרה ברחבי המחשב) – מכיוון שהוא מתמקד ב- HKLM ומשפיע על מצב UEFI של המכשיר.

-

פעולת מדיניות: כאשר אפשרות זו זמינה, המדיניות תגדיר את מפתח הרישום AvailableUpdatesPolicy לערך 0x5944 (REG_DWORD) בלקוח תחת הנתיב HKLM\System\CurrentControlSet\Control\SecureBoot\Servicing. פעולה זו מסמנת את המכשיר להתקנת כל העדכונים הזמינים של מפתח האתחול המאובטח בהזדמנות הבאה.

הערה: בשל אופי ה- מדיניות קבוצתית שבו המדיניות תחל מחדש לאורך זמן, והאופי של ה- AvailableUpdates שבהם הסיביות מנוקה בעת עיבודן, יש צורך במפתח רישום נפרד הנקרא AvailableUpdatesPolicy כדי שהלוגיקה המשמשת הבסיסית תוכל לעקוב אם המפתחות נפרסו. כאשר AvailableUpdatesPolicy מוגדר כ- 0x5944, TPMTasks יגדיר את AvailableUpdates ל- 0x5944 וירשום שתהליך זה נעשה כדי למנוע החלה מחדש על AvailableUpdates מספר פעמים. הגדרת AvailableUpdatesPolicy ל- Diabled תגרום ל- TPMTasks לנקות (מוגדר ל- 0) AvailableUpdates ולרשום שפריט זה הושלם.

-

לא זמין/לא נקבעה תצורה: כאשר לא נקבעה תצורה, המדיניות אינה מבצעת שינויים (עדכוני אתחול מאובטח נשארים הצטרפות ולא יפעלו אלא אם מופעלים בדרך אחרת). אם האפשרות לא זמינה, המדיניות צריכה להגדיר את AvailableUpdates = 0, כדי להבטיח באופן מפורש שההתקן לא ינסה לבצע את פריסת המקש Secure Boot או כדי להפסיק את הפריסה אם משהו משתבש.

-

ניתן להפוך את HighConfidenceOptOut לזמין או ללא זמין. הפיכת מפתח זה לזמינה תגדיר מפתח זה ל- 1 והפיכתו ללא זמין תגדיר אותו ל- 0.

יישום ADMX: מדיניות זו תיושם באמצעות תבנית ניהול סטנדרטית (.admx). הוא משתמש במנגנון מדיניות הרישום כדי לכתוב את הערך. לדוגמה, הגדרת ADMX תציין:

-

מפתח רישום: Software\Policies\... (מדיניות קבוצתית כותב בדרך כלל לענף פריטי מדיניות), אך במקרה זה עלינו להשפיע על HKLM\SYSTEM. אנו ננצל מדיניות קבוצתית יכולתו לכתוב ישירות ל- HKLM עבור מדיניות מכונה. ה- ADMX יכול להשתמש ברכיב עם נתיב היעד האמיתי.

-

שם ערך: AvailableUpdatesPolicy, Value: 0x5944 (DWORD).

בעת החלת ה- GPO, שירות מדיניות קבוצתית הלקוח של כל מחשב ייעודי ייצור/יעדכן ערך רישום זה. בפעם הבאה שהמשימה של מתן שירות לאתחול מאובטח (TPMTasks) תפעל במחשב זה, היא תאתר 0x5944 ותבצע את העדכון. (בתכנון, ב- Windows, המשימה המתוזמנת "TPMTask" מופעלת כל 12 שעות כדי לעבד דגלים כאלה של עדכון אתחול מאובטח, כך שבעוד 12 שעות העדכון יתחיל לפעול. מנהלי מערכת יכולים גם לזרז על-ידי הפעלה ידנית של המשימה או אתחול מחדש, אם תרצה.)

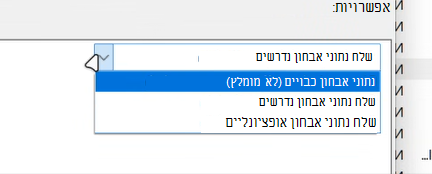

ממשק משתמש לדוגמה של מדיניות

-

הגדרה: "Enable Secure Boot Key Rollout" – כאשר הוא זמין, המכשיר יתקין את אישורי האתחול המאובטח המעודכנים (2023 CAs) ואת עדכון מנהל האתחול המשויך. המקשים והתצורות של האתחול המאובטח של הקושחה של המכשיר יעודכנו בחלון התחזוקה הבא. ניתן לעקוב אחר המצב באמצעות הרישום (UEFICA2023Status ו- UEFICA2023Error) או יומן האירועים של Windows.

-

אפשרויות: זמין / לא זמין / לא נקבעה תצורה.

גישה יחידה זו להגדרה מאפשרת לכל הלקוחות להשתמש בקלות (תמיד משתמשת 0x5944 המומלץ). במקרה של צורך בפקד פרטני יותר בעתיד, ניתן להציג פריטי מדיניות או אפשרויות נוספים. עם זאת, הנחיה נוכחית היא שיש לפרוס מפתחות אתחול מאובטח חדשים חדשים ואת מנהל האתחול החדש יחד כמעט בכל התרחישים, כך שפריסה עם לחצן דו-מצבי אחד מתאימה.

הרשאות & אבטחה: כותב ל- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\... מחייב הרשאות ניהול. מדיניות קבוצתית היא פועלת כמערכת מקומית עבור לקוחות, שיש לה את הזכויות הנחוצות. מנהלי מערכת בעלי זכויות ניהול מדיניות קבוצתית יוכלו לערוך את ה- GPO עצמו. Standard GPO יכולה למנוע ממשתמשים שאינם מנהלי מערכת לשנות את המדיניות.

טקסט עבור ממשק מדיניות קבוצתית משתמש

הטקסט באנגלית המשמש בעת קביעת התצורה של המדיניות הוא כדלקמן.

|

רכיב טקסט |

תיאור |

|

צומת מדיניות קבוצתית הירארכיה |

אתחול מאובטח |

|

AvailableUpdates/ AvailableUpdatesPolicy |

|

|

שם הגדרה |

הפוך פריסת אישור אתחול מאובטח לזמינה |

|

אפשרויות |

אפשרויות <אפשרויות הדרושות – רק "לא נקבעה תצורה", "זמין" ו"לא זמין", > |

|

תיאור |

הגדרת מדיניות זו מאפשרת לך להפוך את תהליך פריסת אישור האתחול המאובטח לזמין או ללא זמין במכשירים. כאשר אפשרות זו מופעלת, Windows יתחיל באופן אוטומטי את תהליך פריסת האישורים במכשירים שבהם מדיניות זו הוחלה. הערה: הגדרת רישום זו אינה מאוחסנת במפתח מדיניות, והיא נחשבת להעדפה. לכן, אם מדיניות קבוצתית האובייקט המיישם הגדרה זו יוסר אי פעם, הגדרת רישום זו תישאר. הערה: המשימה של Windows הפועלת ומעבדת הגדרה זו, פועלת כל 12 שעות. במקרים מסוימים, העדכונים יוחזקו עד שהמערכת תאתחל מחדש כדי לבצע רצף בטוח של העדכונים. הערה: לאחר החלת האישורים על הקושחה, לא תוכל לבטל אותם מ- Windows. אם ניקוי האישורים נחוץ, יש לבצע זאת מתוך ממשק תפריט הקושחה. לקבלת מידע נוסף, ראה: https://aka.ms/GetSecureBoot |

|

HighConfidenceOptOut |

|

|

שם הגדרה |

פריסת אישורים אוטומטית באמצעות עדכונים |

|

אפשרויות |

<אפשרויות הדרושות – רק "לא נקבעה תצורה", "זמין" ו"לא זמין", > |

|

תיאור |

עבור מכשירים שבהם זמינות תוצאות בדיקה המציינים שהמכשיר יכול לעבד את עדכוני האישור בהצלחה, העדכונים יופעלו באופן אוטומטי כחלק מעדכוני השירות. מדיניות זו זמינה כברירת מחדל. עבור ארגונים שברצונך לנהל עדכון אוטומטי, השתמש במדיניות זו כדי להפוך את התכונה לזמינה או ללא זמינה באופן מפורש. לקבלת מידע נוסף, ראה: https://aka.ms/GetSecureBoot |

ניתן להשתמש באפשרות זו כדי להפוך מפתחות SecureBoot לזמינים.

מערכת זו מורכבת מסידרה של כלי שירות של שורת פקודה (הן קובץ הפעלה מסורתי והן מודול powershell) שניתן לבצע שאילתות באופן מקומי ולהחיל תצורות SecureBoot על מחשב.

WinCS פועל את מפתח התצורה שניתן להשתמש בו עם כלי השירות של שורת הפקודה כדי לשנות את מצב הדגל של SecureBoot במחשב. לאחר החלתה, בדיקת SecureBoot המתוזמנת הבאה תבצע פעולה בהתאם למפתח.

|

שם תכונה |

מפתח WinCS |

תיאור |

|

Feature_AllowDBUpdate2023Rollout |

F924888F002 |

מאפשר לעדכן את מסד הנתונים של האתחול המאובטח (DB) עם האישור החדש של Windows UEFI CA 2023 (זה שחותם על טוען האתחול של Windows). |

|

Feature_Allow3POROMRollout |

3CCC848E002 |

מאפשר לעדכן את מסד הנתונים של האתחול המאובטח עם האישור החדש של אפשרות צד שלישי ROM 2023 (עבור ROMs של אפשרויות צד שלישי, בדרך כלל קושחה היקפית). |

|

Feature_Allow3PUEFICARollout |

E0366E8E002 |

מאפשר לעדכן את מסד הנתונים של האתחול המאובטח עם אישור UEFI CA 2023 של ספק חיצוני חדש (מחליף את רשות האישורים UEFI של Microsoft 3P 2011 החותם על עומסי אתחול של ספקים חיצוניים). |

|

Feature_KEKUpdateAllowList |

3924588F002 |

מאפשר לעדכן את מפתח ה- Key Exchange (KEK) עם Microsoft KEK החדש 2023. המונח "רשימת אפשרים" מציין שהוא מוסיף את ה- KEK החדש אם ה- PK (מפתח הפלטפורמה) של הפלטפורמה תואם ל- Microsoft (ובכך מוודא שהעדכון חל רק על אתחול מאובטח הנשלט על-ידי Microsoft, ולא על PK מותאם אישית). |

|

Feature_PCA2023BootMgrUpdate |

103333340 |

מאפשר התקנה של PCA חדש 2023 חתימה מנהל אתחול (bootmgfw.efi) אם מסד הנתונים של המערכת מתעדכן PCA 2023 אבל מנהל האתחול הנוכחי עדיין חתומה על ידי PCA הישן 20111. פעולה זו מבטיחה ששרשרת האתחול מתעדכנת באופן מלא לאישורי 2023. |

|

Feature_AllKeysAndBootMgrByWinCS |

F33E0C8E002 |

קביעת התצורה של כל התנאים לעיל לתורשה. |

ניתן לבצע שאילתה על מקשי SecureBoot באמצעות שורת הפקודה הבאה:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

פעולה זו תחזיר את הפריטים הבאים (במחשב נקי):

דגל: F33E0C8E

תצורה נוכחית: F33E0C8E001

ממתין לתצורה: ללא

פעולה ממתינה: ללא

מצב: לא זמין

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

תצורות:

F33E0C8E002

F33E0C8E001

שים לב כי מצב המפתח אינו זמין והתצורה הנוכחית אינה F33E0C8E001.

ניתן לקבוע את התצורה הספציפית כדי להפוך אישורי SecureBoot לזמינים באופן הבא:

WinCsFlags /apply –key "F33E0C8E002"

יישום מוצלח של המפתח אמור להחזיר את המידע הבא:

הוחל בהצלחה F33E0C8E002

דגל: F33E0C8E

תצורה נוכחית: F33E0C8E002

ממתין לתצורה: ללא

פעולה ממתינה: ללא

מצב: לא זמין

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

תצורות:

F33E0C8E002

כדי לקבוע את מצב המפתח במועד מאוחר יותר, באפשרותך להשתמש מחדש בפקודת השאילתה ההתחלתית:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

המידע המוחזר יהיה דומה לתנאים הבאים, בהתאם למצב הדגל:

דגל: F33E0C8E

תצורה נוכחית: F33E0C8E002

ממתין לתצורה: ללא

פעולה ממתינה: ללא

מצב: זמין

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

תצורות:

F33E0C8E002

F33E0C8E001

שים לב כי מצב המפתח זמין כעת, והתצורה הנוכחית אינה F33E0C8E002.

הערה המפתח המוחל אינו אומר שתהליך ההתקנה של אישור SecureBoot התחיל או הסתיים. הוא רק מציין שהמכונה תמשיך עם עדכוני SecureBoot בהזדמנות הזמינה הבאה. פעולה זו יכולה להיות ממתינה, כבר הופעלה או הושלמה. מצב הדגל אינו מציין התקדמות זו.

שלבי עדכון ידניים של DB/KEK

לקבלת הוראות להחלה ידנית של עדכוני DB של אתחול מאובטח, ראה עדכון מפתחות אתחול מאובטח של Microsoft. בנוסף, לקבלת פרטים על תצורת אובייקט האתחול המאובטח המומלצת של Microsoft, ראה מאגר אובייקטי האתחול המאובטח של Microsoft מאחר שהוא המקום הרשמי עבור כל תוכן האובייקט של האתחול המאובטח.

|

שנה תאריך |

שינוי תיאור |

|

2025 בספטמבר 2025 |

|

|

ה-8 ביולי 2025 |

|

|

ה-2 ביולי 2025 |

|