סיכום

מנהלי מערכת של Microsoft System Center 2012 R2 מנהל מחשבים וירטואליים (VMM) יכולים כעת ליצור ולנהל באופן מרכזי רשימות בקרת גישה (ACL) של יציאות Hyper-V ב- VMM.

מידע נוסף

לקבלת מידע נוסף אודות אוסף עדכונים 8 עבור System Center 2012 R2 מנהל מחשבים וירטואליים, לחץ על מספר המאמר הבא כדי להציג את המאמר מתוך מאגר הידע Microsoft Knowledge Base:

3096389 אוסף עדכונים 8 עבור מערכת מרכז 2012 R2 מנהל מחשבים וירטואליים

מילון מונחים

שיפרנו את מודל מנהל מחשבים וירטואליים אובייקטים על-ידי הוספת המושגים החדשים הבאים באזור ניהול הרשת.

-

רשימת בקרת גישה ליציאות (יציאה ACL)אובייקט המצורף לפריטים פרימיטיביים שונים של עבודה ברשת VMM לתיאור אבטחת הרשת. ה- ACL של היציאה משמש כאוסף של ערכי בקרת גישה או כללי ACL. ניתן לצורף ACL לכל מספר (אפס או יותר) של פריטי פרימיטיביים של עבודה ברשת VMM, כגון רשת VM, רשת משנה של VM, מתאם רשת וירטואלית או שרת ניהול VMM עצמו. ACL יכול להכיל כל מספר (אפס או יותר) של כללי ACL. לכל רשת VMM פרימיטיבית תואמת (רשת VM, רשת משנה של VM, מתאם רשת וירטואלית או שרת ניהול VMM) יכולה לכלול ACL של יציאה אחת מצורף או ללא.

-

ערך בקרת גישה ליציאה או כלל ACLאובייקט המתאר מדיניות סינון. כללי ACL מרובים יכולים להתקיים באותה היציאה ACL ולהחיל בהתבסס על העדיפות שלהם. כל כלל ACL תואם ל- ACL של יציאה אחת בדיוק.

-

Global הגדרות A virtual concept that describes a port ACL that is applied to all VM virtual network adapters in the infrastructure. אין סוג אובייקט נפרד עבור פריטים כלליים הגדרות. במקום זאת, ה- ACL הגדרות הכללית של היציאה מצרף לשרת ניהול VMM עצמו. אובייקט שרת ניהול VMM יכול לכלול ACL של יציאה אחת או ללא.

לקבלת מידע אודות אובייקטים באזור ניהול הרשת שהיו זמינים בעבר, ראה מנהל מחשבים וירטואליים יסודות אובייקט הרשת.

מה ניתן לעשות עם תכונה זו?

על-ידי שימוש בממשק PowerShell ב- VMM, כעת באפשרותך לבצע את הפעולות הבאות:

-

הגדר ACL של יציאות ואת כללי ה- ACL שלהן.

-

הכללים מוחלים על יציאות מתג וירטואלי בשרתי Hyper-V כ"ACL של יציאות מורחבות" (VMNetworkAdapterExtendedAcl) במונחי Hyper-V. משמעות הדבר היא שהם יכולים להחיל רק על שרתי Windows Server 2012 R2 (ו- Hyper-V Server 2012 R2).

-

VMM לא ייצור את רשימות בקרת הגישה (ACL) של יציאת Hyper-V מדור קודם (VMNetworkAdapterAcl). לכן, לא ניתן להחיל ACL של יציאות על שרת Windows שרת 2012 (או שרתי מארח Hyper-V Server 2012) באמצעות VMM.

-

כל כללי ACL של יציאה המוגדרים ב- VMM באמצעות תכונה זו הם stateful (עבור TCP). לא ניתן ליצור כללי ACL ללא מצב עבור TCP באמצעות VMM.

לקבלת מידע נוסף אודות תכונת ה- ACL של היציאה המורחבת ב- Windows Server 2012 R2 Hyper-V, ראה יצירת פריטי מדיניות אבטחה עם רשימות בקרת גישה ליציאות מורחבות עבור Windows Server 2012 R2.

-

-

צרף ACL של יציאה ליציאה הגדרות. הדבר חל על כל מתאמי הרשת הווירטואלית של מחשב וירטואלי. היא זמינה רק למנהלי מערכת מלאים.

-

צרף את כתובות ה- ACL של היציאה שנוצרות לרשת VM, לרשתות משנה של VM או למתאמי רשת וירטואלית של VM. אפשרות זו זמינה למנהלי מערכת מלאים, למנהלי דיירים ולמשתמשים בשירות עצמי (SSUs).

-

הצג ועדכן כללי ACL של יציאה שתצורתם נקבעה ב- VM vNIC הבודד.

-

מחק ACL של יציאות ואת כללי ה- ACL שלהן.

כל אחת מפעולות אלה מכוסה בפירוט רב יותר בהמשך מאמר זה. שים לב שפונקציונליות זו חשופה רק באמצעות רכיבי cmdlet של PowerShell ולא ישתקפו בממשק המשתמש של מסוף VMM (למעט במצב 'תאימות').

מה איני יכול לעשות עם תכונה זו?

-

נהל/עדכן כללים בודדים עבור מופע יחיד כאשר ה- ACL משותף בין מופעים מרובים. כל הכללים מנוהלים באופן מרכזי בתוך ACL האב שלהם וחלים בכל מקום שבו מצורף ACL.

-

צרף יותר מ- ACL אחד לישות.

-

החלת ACL של יציאות על מתאמי רשת וירטואלית (vNICs) במחיצת האב של Hyper-V (מערכת הפעלה ניהולית).

-

צור כללי ACL של יציאה הכוללים פרוטוקולים ברמת IP (מלבד TCP או UDP).

-

החל רשימות ACL של יציאות על רשתות לוגיות, אתרי רשת (הגדרות רשת לוגית), רשתות VLAN של רשתות משנה ופרימיטיביים אחרים של עבודה ברשת VMM שלא צינו קודם לכן.

כיצד ניתן לבצע בתכונה?

הגדרת ACL של יציאה חדשה וכללי ACL של יציאה

כעת באפשרותך ליצור רשימות ACL ואת כללי ה- ACL שלהן ישירות מתוך VMM באמצעות רכיבי cmdlet של PowerShell.

יצירת ACL חדש

רכיבי ה- cmdlet החדשים הבאים של PowerShell מתווספים: New-SCPortACL –Name <string> [–Description <string>] –Name: שם היציאה ACL –תיאור: תיאור של יציאת ACL (פרמטר אופציונלי) Get-SCPortACL מאחזרת את כל כתובות ה- ACL של היציאה –שם: באופן אופציונלי סנן לפי שם -מזהה: ניתן לסנן לפי פקודות לדוגמה של מזהה

New-SCPortACL -Name Samplerule -Description SampleDescription

$acl = Get-SCPortACL -Name Samplerule

הגדרת כללי ACL של יציאה עבור היציאה ACL

כל ACL של יציאה מורכב מאוסף של כללי ACL של יציאה. כל כלל מכיל פרמטרים שונים.

-

שם

-

תיאור

-

סוג: כניסה/יוצאת (הכיוון שבו תחול ה- ACL)

-

פעולה: Allow/Deny (הפעולה של ה- ACL, כדי לאפשר את התעבורה או לחסום את התעבורה)

-

SourceAddressPrefix:

-

SourcePortRange:

-

DestinationAddressPrefix:

-

DestinationPortRange:

-

פרוטוקול: TCP/Udp/Any (הערה: פרוטוקולים ברמת IP אינם נתמכים ברשימות ACL של יציאות המוגדרות על-ידי VMM. הם עדיין נתמכים במקור על-ידי Hyper-V.)

-

עדיפות: 1 – 65535 (המספר הנמוך ביותר הוא בעל העדיפות הגבוהה ביותר). עדיפות זו היא יחסית שכבה שבה היא מוחלת. (מידע נוסף אודות האופן שבו כללי ACL מוחלים בהתבסס על עדיפות והאובייקט שאליו מצורפת ה- ACL.)

רכיבי cmdlet חדשים של PowerShell שנוספו

New-SCPortACLrule -PortACL <PortACL> -Name <string> [-Description <>] -type <Inbound | מספר> -פעולה <אפשר | Deny> -Priority <uint16> -Protocol <Tcp | Udp | כל> [-SourceAddressPrefix <: IPAddress | IPSubnet>] [-SourcePortRange <string:X|X-Y| Any>] [-DestinationAddressPrefix <string: IPAddress | IPSubnet>] [-DestinationPortRange <string:X|X-Y| כל>] Get-SCPortACLruleמאחזר את כל כללי ה- ACL של היציאה.

-

שם: ניתן לסנן לפי שם

-

מזהה: ניתן לסנן לפי מזהה

-

PortACL: ניתן לסנן לפי יציאה ACL

פקודות לדוגמה

New-SCPortACLrule -Name AllowSMBIn -Description "Allow inbound TCP Port 445" -Type Inbound -Protocol TCP -Action Allow -PortACL $acl -SourcePortRange 445 -Priority 10

New-SCPortACLrule -Name AllowSMBOut -Description "Allow outbound TCP Port 445" -Type Outbound -Protocol TCP -Action Allow -PortACL $acl -DestinationPortRange 445 -Priority 10

New-SCPortACLrule -Name DenyAllIn -Description "All Inbould" -Type Inbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

New-SCPortACLrule -Name DenyAllOut -Description "All Outbound" -Type Outbound -Protocol Any -Action Deny -PortACL $acl -Priority 20

צירוף לניתוק של ACL של יציאות

ניתן לצורף את כתובות ה- ACL לתנאים הבאים:

-

הגדרות כלליות (חל על כל מתאמי הרשת של ה- VM. רק מנהלי מערכת מלאים יכולים לעשות זאת.)

-

רשת וירטואלית (מנהלי מערכת מלאים/מנהלי דיירים/משתמשי SSU יכולים לעשות זאת.)

-

רשת משנה של VM (מנהלי מערכת מלאים/מנהלי דיירים/משתמשי SSU יכולים לעשות זאת.)

-

מתאמי רשת וירטואלית (מנהלי מערכת מלאים/מנהלי דיירים/משתמשי SSU יכולים לעשות זאת.)

הגדרות כלליות

כללי ACL אלה של יציאה חלים על כל מתאמי הרשת הווירטואלית של VM בתשתית. רכיבי cmdlet קיימים של PowerShell עודכנו בפרמטרים חדשים לצירוף ולניתיק של יציאות ACL. Set-SCVMMServer –VMMServer <VMMServer> [-PortACL <NetworkAccessControlList> | -RemovePortACL ]

-

PortACL: פרמטר אופציונלי חדש שמגדיר את ה- ACL של היציאה שצוינה להגדרות כלליות.

-

RemovePortACL: פרמטר אופציונלי חדש שמסיר את כל יציאות ACL שתצורתן נקבעה מהגדרות כלליות.

Get-SCVMMServer: החזרת ה- ACL של היציאה שהוגדרה באובייקט המוחזר. פקודות לדוגמה

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -PortACL $acl

Set-SCVMMServer -VMMServer "VMM.Contoso.Local" -RemovePortACL

רשת מחשבים וירטואליים

כללים אלה יחולו על כל מתאמי הרשת הווירטואלית של המחשבים הווירטואליים המחוברים לרשת VM זו. רכיבי cmdlet קיימים של PowerShell עודכנו בפרמטרים חדשים לצירוף ולניתיק של יציאות ACL. New-SCVMNetwork [–PortACL <NetworkAccessControlList>] [שאר הפרמטרים] -PortACL: פרמטר אופציונלי חדש המאפשר לך לציין ACL של יציאה לרשת ה- VM במהלך היצירה. Set-SCVMNetwork [–PortACL <NetworkAccessControlList> | -RemovePortACL] [שאר הפרמטרים] -PortACL: פרמטר אופציונלי חדש המאפשר לך להגדיר ACL של יציאה לרשת ה- VM. -RemovePortACL: פרמטר אופציונלי חדש שמסיר כל ACL של יציאה שתצורתו נקבעה מרשת ה- VM. Get-SCVMNetwork: החזרת ה- ACL של היציאה שהוגדרה באובייקט המוחזר. פקודות לדוגמה

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -PortACL $acl

Get-SCVMNetwork -name VMNetworkNoIsolation | Set-SCVMNetwork -RemovePortACL

רשת משנה של VM

כללים אלה יחולו על כל מתאמי הרשת הווירטואלית של ה- VM המחוברים לרשת משנה זו של VM. רכיבי cmdlet קיימים של PowerShell עודכנו בפרמטר חדש לצירוף ולניתיק של יציאות ACL.New-SCVMSubnet [–PortACL <NetworkAccessControlList>] [שאר הפרמטרים] -PortACL: פרמטר אופציונלי חדש המאפשר לך לציין ACL של יציאה לרשת המשנה של VM במהלך היצירה. Set-SCVMSubnet [–PortACL <NetworkAccessControlList> | -RemovePortACL] [שאר הפרמטרים] -PortACL: פרמטר אופציונלי חדש המאפשר לך להגדיר ACL של יציאה לרשת המשנה של VM. -RemovePortACL: פרמטר אופציונלי חדש שמסיר את כל ה- ACL של היציאה שתצורתו נקבעה מתוך רשת המשנה של VM. Get-SCVMSubnet: החזרת ה- ACL של היציאה שהוגדרה באובייקט המוחזר. פקודות לדוגמה

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet -PortACL $acl

Get-SCVMSubnet -name VM2 | Set-SCVMSubnet-RemovePortACL

מתאם רשת וירטואלית של VM (vmNIC)

רכיבי cmdlet קיימים של PowerShell עודכנו בפרמטרים חדשים לצירוף ולניתיק של יציאות ACL. New-SCVirtualNetworkAdapter [–PortACL <NetworkAccessControlList>] [שאר הפרמטרים] -PortACL: פרמטר אופציונלי חדש המאפשר לך לציין ACL של יציאה למתאם הרשת הווירטואלית בעת יצירת vNIC חדש. Set-SCVirtualNetworkAdapter [–PortACL <NetworkAccessControlList> | -RemovePortACL] [שאר הפרמטרים] -PortACL: פרמטר אופציונלי חדש המאפשר לך להגדיר ACL של יציאה למתאם הרשת הווירטואלית. -RemovePortACL: פרמטר אופציונלי חדש שמסיר את כל ה- ACL של היציאה שתצורתו נקבעה ממתאם הרשת הווירטואלית. Get-SCVirtualNetworkAdapter: החזרת ה- ACL של היציאה שתצורתו נקבעה באובייקט המוחזר. פקודות לדוגמה

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter -PortACL $acl

Get-SCVirtualMachine -Name VM0001 | Get-SCVirtualNetworkAdapter | Set-SCVirtualNetworkAdapter –RemovePortACL

החלת כללי ACL של יציאה

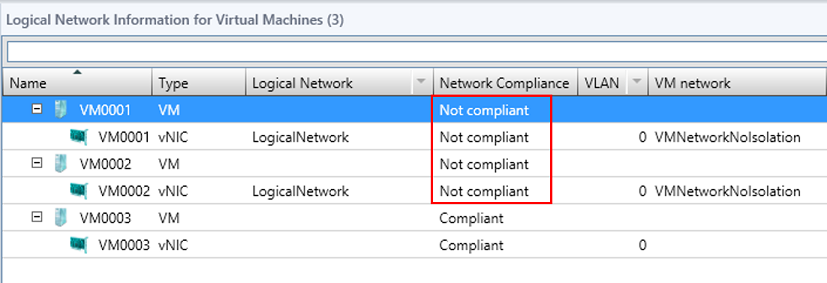

בעת רענון המחשבים הווירטואליים לאחר שאתה מצרף את היציאות ACL, אתה מבחין כי מצב המחשבים הווירטואליים מוצג כ"לא תואם" בתצוגת מחשב וירטואלי של סביבת העבודה Fabric. (כדי לעבור לתצוגת מחשב וירטואלי, תחילה עליך לעבור לצומת 'רשתות לוגיות' או לצומת Logical Switches של סביבת העבודה Fabric). שים לב כי רענון מחשבים וירטואליים מתרחש באופן אוטומטי ברקע (בהתאם ללוח הזמנים). לכן, גם אם לא תרענן מחשבים וירטואליים באופן מפורש, הם י לעבור בסופו של דבר למצב לא תואם.

הצגת כללי ACL של יציאה

כדי להציג את כללי ACL ו- ACL, באפשרותך להשתמש ברכיבי ה- cmdlet הבאים של PowerShell.

רכיבי cmdlet חדשים של PowerShell שנוספו

אחזר ערכת פרמטרים שלACL של יציאה 1. כדי לקבל את כל הפרמטרים או לפי שם: Get-SCPortACL [-Name <>] Parameter set 2. כדי לקבל לפי מזהה: Get-SCPortACL-מזהה <> [-Name <>] אחזר כללי ACL של יציאה פרמטר הגדר 1. All or by name: Get-SCPortACLrule [-Name <>] Parameter set 2. לפי מזהה: Get-SCPortACLrule -id <> פרמטר 3. לפי אובייקט ACL: Get-SCPortACLrule –PortACL <NetworkAccessControlList>

מעדכן כללי ACL של יציאה

בעת עדכון ה- ACL המצורף למתאמי רשת, השינויים משתקפים בכל המופעים של מתאם הרשת המשתמשים ב- ACL זה. עבור ACL המצורף לרשת משנה של VM או לרשת VM, כל המופעים של מתאם הרשת המחוברים לרשת משנה זו מתעדכנים בשינויים. הערה עדכון כללי ACL במתאמי רשת בודדים מתבצע במקביל בערכת מאמץ מיטבי של ניסיון אחד. מתאמים שלא ניתן לעדכן מסיבה כלשהי מסומנים כ"תואמי אבטחה", והמשימה מסתיימת עם הודעת שגיאה המציינת כי מתאמי הרשת לא עודכנו בהצלחה. "תאימות אבטחה" כאן מתייחסת לאי-התאמה בכללי ACL צפויה לעומת כללים בפועל של ACL. למתאם יהיה מצב תאימות של "לא תואם" יחד עם הודעות שגיאה רלוונטיות. עיין בסעיף הקודם לקבלת מידע נוסף אודות תיקון מחשבים וירטואליים שאינם תואמים.

נוסף cmdlet חדש של PowerShell

Set-SCPortACL -PortACL <PortACL> [-Name <Name>] [-Description <description>] Set-SCPortACLrule -PortACLrule <ACLrule> [-Name <name>] [-Description <string>] [-Type <PortACLRuleDirection> {Inbound | Outbound}] [-Action <PortACLRuleAction> {Allow | Deny}] [-SourceAddressPrefix <string>] [-SourcePortRange <string>] [-DestinationAddressPrefix <string>] [-DestinationPortRange <string>] [-Protocol <PortACLruleProtocol> {Tcp | Udp | Any}] Set-SCPortACL: משנה את תיאור ה- ACL של היציאה.

-

תיאור: מעדכן את התיאור.

Set-SCPortACLrule: משנה את הפרמטרים של כלל ACL של יציאה.

-

תיאור: מעדכן את התיאור.

-

סוג: מעדכן את הכיוון שבו ה- ACL מוחל.

-

פעולה: עדכון הפעולה של ה- ACL.

-

פרוטוקול: מעדכן את הפרוטוקול שעליו תחול ה- ACL.

-

עדיפות: עדכון העדיפות.

-

SourceAddressPrefix: מעדכן את קידומת כתובת המקור.

-

SourcePortRange: מעדכן את טווח יציאות המקור.

-

DestinationAddressPrefix: מעדכן את קידומת כתובת היעד.

-

DestinationPortRange: מעדכן את טווח יציאות היעד.

מחיקת ACL של יציאות וכללי ACL של יציאה

ניתן למחוק ACL רק אם אין יחסי תלות המצורפים אליה. יחסי התלות כוללים רשת VM/רשת משנה של VM/מתאם רשת וירטואלית/הגדרות כלליות המצורפים ל- ACL. בעת ניסיון למחוק ACL של יציאה באמצעות ה- cmdlet של PowerShell, ה- cmdlet יזהה אם ה- ACL של היציאה מצורף לכל אחד ממגבלות התלות ויזרוק הודעות שגיאה מתאימות.

מסיר כתובות ACL של יציאות

נוספו רכיבי cmdlet חדשים של PowerShell: Remove-SCPortACL -PortACL <NetworkAccessControlList>

הסרת כללי ACL של יציאה

נוספו רכיבי cmdlet חדשים של PowerShell: Remove-SCPortACLRule -PortACLRule <NetworkAccessControlListRule> שים לב שמחיקת רשת משנה/רשת VM/מתאם רשת/רשת וירטואלית מסירה באופן אוטומטי את השיוך עם ACL זה. ניתן גם לבטל שיוך של ACL ממתאם הרשת/רשת/הרשת VM של VM על-ידי שינוי אובייקט הרשת המתאים של VMM. לשם כך, השתמש ב- cmdlet Set-יחד עם הבורר -RemovePortACL, כמתואר בסעיפים הקודמים. במקרה זה, ה- ACL של היציאה ינותק באובייקט הרשת המתאים, אך לא יימחק מתשתית VMM. לכן, ניתן לעשות בו שימוש חוזר מאוחר יותר.

שינויים מחוץ ללהקה בכללי ACL

אם אנו מבצעים שינויים מחוץ לתחום (OOB) בכללי ACL מיציאת מתג וירטואלי של Hyper-V (באמצעות רכיבי cmdlet מקוריים של Hyper-V, כגון Add-VMNetworkAdapterExtendedAcl), רענון VM יציג את מתאם הרשת כ"תואם אבטחה". לאחר מכן ניתן לתקנו את מתאם הרשת מ- VMM כמתואר בסעיף "החלת ACL של יציאות". עם זאת, תיקון יחליף את כל כללי ה- ACL של היציאה המוגדרים מחוץ ל- VMM עם אלה הצפויים על-ידי VMM.

עדיפות של כלל ACL יציאה וקדימות יישומים (מתקדם)

מושגים עיקריים

לכל כלל ACL של יציאה ביציאה ACL יש מאפיין בשם "Priority". כללים מוחלים לפי סדר העדיפויות שלהם. עקרונות הליבה הבאים מגדירים קדימות לכללים:

-

מספר העדיפות נמוך יותר, כך הקדימות גבוהה יותר. זאת, אם כללי ACL מרובים של יציאה סותרים זה את זה, הכלל עם עדיפות נמוכה יותר מנצח.

-

פעולת הכלל אינה משפיעה על הקדימות. זאת, בניגוד ל- NTFS ACL (לדוגמה), כאן אין לנו רעיון כמו "Deny תמיד מקבל עדיפות על פני Allow".

-

באותה עדיפות (אותו ערך מספרי), לא ניתן להחזיק בשני כללים בעלי אותו כיוון. אופן פעולה זה מונע מצב היפותטי שבו אחד יכול להגדיר הן כללי "מנע" והן כללי "אפשר" בעלי עדיפות שווה, מכיוון שתוצאה זו תגרום לסתירה או להתנגשות.

-

התנגשות מוגדרת כשתי כללים או יותר בעלי אותה עדיפות ואותו כיוון. התנגשות עשויה להתרחש אם קיימים שני כללי ACL של יציאה בעלי אותה עדיפות ואותו כיוון בשני ACL המוחלים על רמות שונות, ואם רמות אלה חופפות באופן חלקי. לדוגמה, ייתכן שקיים אובייקט (לדוגמה, vmNIC) הנופל בטווח של שתי הרמות. דוגמה נפוצה של חפיפה היא רשת VM ורשת משנה של VM באותה רשת.

החלת כתובות ACL מרובות של יציאות על ישות יחידה

מאחר ש- ACL של יציאות יכול לחול על אובייקטים שונים של עבודה ברשת VMM (או ברמות שונות, כפי שתואר קודם לכן), מתאם רשת וירטואלית וירטואלית (vmNIC) יחיד (vmNIC) יכול להיכנס להיקף של יציאות ACL מרובות. בתרחיש זה, כללי ACL של יציאה מכל ה- ACL של היציאה מוחלים. עם זאת, הקדימות של כללים אלה עשויה להיות שונה, בהתאם למספר הגדרות כוונון חדשות של VMM המוזכרות בהמשך מאמר זה.

הגדרות רישום

הגדרות אלה מוגדרות כסרכי Dword ב- Windows Registry תחת המפתח הבא בשרת הניהול של VMM:

HKLM\Software\Microsoft\Microsoft System Center מנהל מחשבים וירטואליים Server\הגדרות שים לב שכל ההגדרות האלה ישפיעו על אופן הפעולה של יציאות ACL בכל תשתית VMM.

עדיפות יעילה לכלל ACL של יציאה

בדיון זה, יתאר את הקדימות בפועל של כללי ACL של יציאה כאשר ACL של יציאות מרובות מוחל על ישות אחת כעדיפות כלל בתוקף. שים לב שאין הגדרה או אובייקט נפרדים ב- VMM כדי להגדיר או להציג עדיפות כללים בתוקף. הוא מחושב בזמן הריצה. קיימים שני מצבים כלליים שבהם ניתן לחשב עדיפות כלל אפקטיבית. המצבים יוחלפו על-ידי הגדרת הרישום:

PortACLAbsolutePriority הערכים המקובלים עבור הגדרה זו הם 0 (אפס) או 1, כאשר 0 מציין אופן פעולה המהווה ברירת מחדל.

עדיפות יחסית (אופן פעולה המהווה ברירת מחדל)

כדי להפוך מצב זה לזמין, הגדר את המאפיין PortACLAbsolutePriority ברישום לערך של 0 (אפס). מצב זה חל גם אם ההגדרה אינה מוגדרת ברישום (לדוגמה, אם המאפיין לא נוצר). במצב זה, העקרונות הבאים חלים בנוסף לרעיון המרכזי שתואר קודם לכן:

-

העדיפות בתוך אותה היציאה של ACL נשמרת. לכן, ערכי עדיפות המוגדרים בכל כלל נחשבים ליחסיים בתוך ה- ACL.

-

בעת החלת כתובות ACL מרובות של יציאות, הכללים שלהם מוחלים במיכלים. הכללים מאותו ACL (מצורף לאובייקט נתון) מוחלים יחד בתוך אותו Bucket. הקדימות של מיכלים מסוימים תלויה באובייקט שאליו מצורפת היציאה ACL.

-

כאן, כל הכללים המוגדרים ב- ACL של ההגדרות הכלליות (ללא קשר העדיפות שלהם כפי שהוגדרו ב- ACL של היציאה) תמיד פועלים עדיפות על-פני הכללים המוגדרים ב- ACL המוחלים על vmNIC וכן הלאה. במילים אחרות, הפרדת השכבות נאכפת.

בסופו של דבר, עדיפות הכלל האפקטיבית עשויה להיות שונה מהערך המספרי שאתה מגדיר בממאפיינים של כלל ACL של יציאה. מידע נוסף על אופן הפעולה נאכף ואופן השינוי של הלוגיקה שלו.

-

ניתן לשנות את הסדר שבו שלוש רמות "ספציפיות לאובייקט" (כלומר, vmNIC, רשת משנה של VM ורשת VM) מקבלות עדיפות.

-

אין אפשרות לשנות את הסדר של ההגדרות הכלליות. היא מקבלת תמיד את הקדימות הגבוהה ביותר (או הסדר = 0).

-

עבור שלוש הרמות האחרות, באפשרותך להגדיר את ההגדרות הבאות לערך מספרי בין 0 ל- 3, כאשר 0 הוא הקדימות הגבוהה ביותר (שווה להגדרות הכלליות) ו- 3 הוא הקדימות הנמוכה ביותר:

-

PortACLVMNetworkAdapterPriority (ברירת המחדל היא 1)

-

PortACLVMSubnetPriority (ברירת המחדל היא 2)

-

PortACLVMNetworkPriority (ברירת המחדל היא 3)

-

-

אם תקצה את אותו ערך (0 ל- 3) להגדרות רישום מרובות אלה, או אם תקצה ערך מחוץ לטווח 0 ל- 3, VMM לא יחזור לאו אופן הפעולה המוגדר כברירת מחדל.

-

-

האופן שבו סדר נאכף הוא שעדיפות הכללים האפקטיבית משתנה כך שכללי ACL המוגדרים ברמה גבוהה יותר מקבלים עדיפות גבוהה יותר (לדוגמה, ערך מספרי קטן יותר). בעת חישוב רשימת בקרת הגישה (ACL) האפקטיבית, כל ערך עדיפות של כלל יחסי "נתקל" בערך ספציפי לרמה או ב"שלב".

-

הערך הספציפי לרמה הוא ה"שלב" המפריד בין רמות שונות. כברירת מחדל, גודל ה"שלב" הוא 10000 והוא מוגדר על-ידי הגדרת הרישום הבאה:

PortACLLayerSeparation

-

משמעות הדבר היא כי במצב זה, כל עדיפות כלל בודדת בתוך ACL (כלומר, כלל מטופל כיחסי) אינה יכולה לחרוג מהערך של ההגדרה הבאה:

PortACLLayerSeparation(כברירת מחדל, 10000)

דוגמה לתצורה

נניח שכל ההגדרות כוללות את ערכי ברירת המחדל שלהן. (אלה מתוארות קודם לכן.)

-

יש לנו ACL המצורף ל- vmNIC (PortACLVMNetworkAdapterPriority = 1).

-

העדיפות האפקטיבית עבור כל הכללים המוגדרים ב- ACL זה נתקלה ב- 10000 (ערך PortACLLayerSeparation).

-

אנו מגדירים כלל ב- ACL זה בעל עדיפות המוגדרת ל- 100.

-

העדיפות האפקטיבית עבור כלל זה תהיה 10000 + 100 = 10100.

-

הכלל מקבל קדימות על-פני כללים אחרים בתוך אותו ACL שעבורו העדיפות גדולה מ- 100.

-

הכלל תמיד מקבל קדימות על-פני כללים המוגדרים ב- ACL המצורפים לרשת VM ורמת רשת משנה של VM. (הדבר נכון מכיוון שהן נחשבות לרמות "נמוכות יותר").

-

הכלל לעולם לא מקבל קדימות על-פני כללים המוגדרים ב- ACL של ההגדרות הכלליות.

היתרונות של מצב זה

-

קיימת אבטחה טובה יותר בתרחישים של ריבוי דיירים מכיוון שכללי ACL של יציאה המוגדרים על-ידי מנהל בד (ברמת ה- הגדרות הכללית) תמיד יהיו עדיפות על-פני כללים המוגדרים על-ידי הדיירים עצמם.

-

כל התנגשויות כלל ACL של יציאה (לדוגמה, אי-משמעיות) נמנעות באופן אוטומטי עקב הפרדת שכבה. קל מאוד לחזות אילו כללים יהיו יעילים ומדוע.

זהירות במצב זה

-

פחות גמישות. אם תגדיר כלל (לדוגמה, "מנע את כל התעבורה ליציאה 80") בהגדרות כלליות, לעולם לא תוכל ליצור פטור פרטני יותר מכלל זה בשכבה נמוכה יותר (לדוגמה, "אפשר יציאה 80 רק במחשב וירטואלי זה שבו פועל שרת אינטרנט חוקי").

עדיפות יחסית

כדי להפוך מצב זה לזמין, הגדר את המאפיין PortACLAbsolutePriority ברישום לערך של 1. במצב זה, העקרונות הבאים חלים בנוסף למוששגים בסיסיים המתוארים לעיל:

-

אם אובייקט נמצא בטווח של כתובות ACL מרובות (לדוגמה, רשת VM ורשת משנה של VM), כל הכללים המוגדרים בתיבות ACL מצורפות מוחלים בסדר אחיד (או כמכל יחיד). אין שום הפרדה ברמה ולא "מהמורות" שום דבר.

-

כל סדרי העדיפויות של הכללים מטופלים כמוחלטיים, בדיוק כפי שהן מוגדרות בכל עדיפות כלל. במילים אחרות, העדיפות האפקטיבית עבור כל כלל זהה להגדרות בכלל עצמו, והיא אינה משתנה על-ידי מנוע VMM לפני החלתו.

-

לכל שאר הגדרות הרישום המתוארות בסעיף הקודם אין כל השפעה.

-

במצב זה, כל עדיפות של כלל בודד ב- ACL (לדוגמה, עדיפות כלל מטופלת כמולטית) אינה יכולה לחרוג מ- 65535.

דוגמה לתצורה

-

ב- ACL של ההגדרות הכלליות, אתה מגדיר כלל שהעדיפות שלו מוגדרת ל- 100.

-

ב- ACL המצורפת ל- vmNIC, אתה מגדיר כלל שהעדיפות שלו מוגדרת ל- 50.

-

הכלל המוגדר ברמת vmNIC מקבל קדימות מכיוון שיש לו עדיפות גבוהה יותר (לדוגמה, ערך מספרי נמוך יותר).

היתרונות של מצב זה

-

גמישות רבה יותר. באפשרותך ליצור פטורים של "one-off" מתוך כללי ההגדרות הכלליות ברמות נמוכות יותר (לדוגמה, רשת משנה של VM או vmNIC).

זהירות במצב זה

-

התכנון עשוי להיות מורכב יותר מאחר שאין הפרדה ברמה. כמו כן, יכול להיות כלל בכל רמה עוקפת כללים אחרים המוגדרים באובייקטים אחרים.

-

בסביבות מרובות דיירים, אבטחה יכולה להיות מושפעת מכיוון דייר יכול ליצור כלל ברמת רשת המשנה של VM עוקפת את המדיניות המוגדרת על-ידי מנהל בד ברמת ההגדרות הכלליות.

-

התנגשויות כללים (לדוגמה, רב-משמעיות) אינן נמחקות באופן אוטומטי ועשויות להתרחש. VMM יכול למנוע התנגשויות רק באותה רמת ACL. אין לו אפשרות למנוע התנגשויות בין כתובות ACL המצורפות לאובייקטים שונים. במקרים של התנגשות, מאחר ש- VMM לא יכול לפתור את ההתנגשות באופן אוטומטי, הוא יפסיק להחיל את הכללים ויזרוק שגיאה.