Ažuriranja certifikata za sigurno pokretanje: smjernice za IT profesionalce i tvrtke ili ustanove

Primjenjuje se na

Izvorno objavljeno: 26. lipnja 2025.

KB ID: 5062713

Ovaj članak sadrži smjernice za:

Tvrtke ili ustanove (velike tvrtke, male tvrtke i obrazovne ustanove) s uređajima i ažuriranjima sustava Windows kojima upravlja IT.

Napomena: ako ste osoba koja je vlasnik osobnog uređaja sa sustavom Windows, idite na članak Uređaji sa sustavom Windows za kućne korisnike, tvrtke i obrazovne ustanove s microsoftovim ažuriranjima.

|

Promijeni datum |

Promijeni opis |

|---|---|

|

10. studenog 2025. |

|

|

11. studenog 2025. |

Ispravljeno dvije pogreške u odjeljku "Podrška za implementaciju certifikata sigurnog pokretanja".

|

U ovom članku:

Pregled

Ovaj je članak namijenjen tvrtkama i ustanovama s namjenskim IT profesionalcima koji aktivno upravljaju ažuriranjima na svim svojim uređajima. Većina ovog članka usredotočit će se na aktivnosti potrebne da BI IT odjel tvrtke ili ustanove bio uspješan u implementaciji novih certifikata za sigurno pokretanje. Te aktivnosti obuhvaćaju testiranje programske opreme, praćenje ažuriranja uređaja, pokretanje implementacije i dijagnosticiranje problema čim se pojave. Predstavljeno je više načina implementacije i nadzora. Osim tih osnovnih aktivnosti nudimo nekoliko pomoćnih za implementaciju, uključujući mogućnost sudjelovanja klijentskih uređaja u kontroliranom uvođenja značajki (CFR) posebno za implementaciju certifikata.

U ovom odjeljku

Istek certifikata sigurnog pokretanja

Konfiguracija ustanova za izdavanje certifikata (CA) koja se naziva i certifikatima koje pruža Microsoft u sklopu infrastrukture za sigurno pokretanje ostala je ista od Windows 8 i Windows Server 2012. Ti se certifikati pohranjuju u varijable baze podataka potpisa (DB) i ključa za razmjenu ključeva (KEK) u programske opreme. Microsoft je omogućio ista tri certifikata u ekosustavu proizvođača originalne opreme (OEM-a) kako bi se uključio u opremu uređaja. Ti certifikati podržavaju sigurno pokretanje u sustavu Windows i koriste ih i operacijski sustavi drugih proizvođača (OS). Microsoft nudi sljedeće certifikate:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Važno: Sva tri microsoftova certifikata postavljena su da istječu počevši od lipnja 2026. U suradnji s našim partnerima za ekosustav Microsoft uvodi nove certifikate koji će osigurati sigurnost sigurnog pokretanja i kontinuitet za budućnost. Kada ti certifikati iz 2011 istekne, sigurnosna ažuriranja za komponente pokretanja više neće biti moguća, ugrožavajući sigurnost pokretanja i ugrožavajući zahvaćene uređaje sa sustavom Windows i izvan sigurnosne usklađenosti. Da bi se održala funkcionalnost sigurnog pokretanja, svi uređaji sa sustavom Windows moraju se ažurirati da bi mogli koristiti certifikate verzije 2023 prije isteka certifikata verzije 2011.

Što se mijenja?

Trenutni Microsoftovi certifikati za sigurno pokretanje (Microsoft Corporation KEK CA 2011, Microsoft Windows Production PCA 2011, Microsoft Corporation UEFI CA 2011) početi će isteći od lipnja 2026. i isteći će do listopada 2026.

Implementirani su novi certifikati za 2023 radi održavanja sigurnosti i kontinuiteta sigurnog pokretanja. Uređaji se moraju ažurirati na certifikate verzije 2023 prije isteka certifikata verzije 2011 ili će biti izvan sigurnosne usklađenosti i u opasnosti.

Uređaji sa sustavom Windows proizvedeni od 2012. možda imaju verzije certifikata koje istječe, koje je potrebno ažurirati.

Nazivlje

|

CA |

Ustanova za izdavanje potvrda |

|

PK |

Ključ platforme – upravlja OEM-i |

|

KEK (kek) |

Ključ sustava Exchange |

|

DB |

Baza podataka potpisa sigurnog pokretanja |

|

DBX |

Baza podataka s opozvanim potpisom sigurnog pokretanja |

Certifikati

|

Potvrda o istječe |

Rok trajanja |

Mjesto za pohranu |

Novi certifikat |

Svrha |

|---|---|---|---|---|

|

Microsoft Corporation KEK CA 2011 |

Lipnja 2026. |

Pohranjeno u KEK-u |

Microsoft Corporation KEK 2K CA 2023 |

Potpisuje ažuriranja za DB i DBX. |

|

Microsoft Windows Production PCA 2011 |

Listopad 2026. |

Pohranjeno u DB-u |

Windows UEFI CA 2023 |

Potpisuje učitavač pokretanja sustava Windows. |

|

Microsoft Corporation UEFI CA 2011*† |

Lipnja 2026. |

Pohranjeno u DB-u |

Microsoft UEFI CA 2023 Microsoft Option ROM UEFI CA 2023 |

Potpisuje učitavače za pokretanje drugih proizvođača i EFI aplikacije. Potpisuje mogućnost ROM-ova drugih proizvođača. |

*Tijekom obnove certifikata UEFI CA 2011 tvrtke Microsoft Corporation stvaraju se dva certifikata za razdvajanje potpisivanja učitavača pokretanja od potpisivanja MOGUĆNOSTI ROM-a. To omogućuje bolju kontrolu nad pouzdanim sustavom. Na primjer, sustavi kojima je potrebna mogućnost pouzdanosti ROM-ovi mogu dodati Microsoft Option ROM UEFI CA 2023 bez dodavanja pouzdanosti za učitavanja pokretanja drugih proizvođača.

† Svi uređaji ne obuhvaćaju opremu microsoft Corporation UEFI CA 2011. Samo za uređaje koji sadrže taj certifikat preporučujemo da primijenite oba nova certifikata, Microsoft UEFI CA 2023 i Microsoft Option ROM UEFI CA 2023. U suprotnom ta dva nova certifikata ne moraju biti primijenjena.

Implementacijski priručnik za IT profesionalce

Planirajte i izvodite ažuriranja certifikata sigurnog pokretanja u cijeloj floti uređaja pripremom, praćenjem, implementacijom i popravkom.

U ovom odjeljku

-

Provjera statusa sigurnog pokretanja u cijeloj floti: je li omogućeno sigurno pokretanje?

-

Načini implementacije koje nisu obuhvaćene automatiziranim pomoćnim aplikacijama

Provjera statusa sigurnog pokretanja u cijeloj floti: je li omogućeno sigurno pokretanje?

Većina uređaja proizvedenih od 2012. godine ima podršku za sigurno pokretanje i isporučuje se s omogućenim sigurnim pokretanjem. Da biste provjerili je li na uređaju omogućeno sigurno pokretanje, učinite nešto od sljedećeg:

-

GUI metoda: Idite na Start > Postavke > Zaštita & sigurnost > Sigurnost u sustavu Windows > sigurnost uređaja. U odjeljku Sigurnost uređaja odjeljak Sigurno pokretanje trebao bi označavati da je sigurno pokretanje uključeno.

-

Metoda naredbenog retka: U povišenom naredbenom retku u ljusci PowerShell upišite Confirm-SecureBootUEFI, a zatim pritisnite Enter. Naredba bi trebala vratiti True što znači da je sigurno pokretanje uključeno.

U velikim implementacijama za flotu uređaja, softver za upravljanje koji koriste IT profesionalci morat će osigurati provjeru omogućivanja sigurnog pokretanja.

Na primjer, način provjere stanja sigurnog pokretanja na uređajima kojima upravlja Microsoft Intune jest stvaranje i implementacija prilagođene skripte Intune usklađenosti. Intune usklađenosti obuhvaćene su odjeljkom Korištenje prilagođenih postavki usklađenosti za Uređaje sa sustavom Linux i Windows Microsoft Intune.

Primjer skripte Powershell da biste provjerili je li omogućeno sigurno pokretanje:

# Inicijaliziraj objekt rezultata u pripremi za provjeru stanja sigurnog pokretanja

$result = [PSCustomObject]@{

SecureBootEnabled = $null

}

pokušajte {

$result. SecureBootEnabled = Confirm-SecureBootUEFI -ErrorAction Stop

Write-Verbose "Omogućeno je sigurno pokretanje: $($result. SecureBootEnabled)"

} uhvatiti {

$result. SecureBootEnabled = $null

Write-Warning "Nije moguće odrediti status sigurnog pokretanja: $_"

}

Ako sigurno pokretanje nije omogućeno, možete preskočiti korake ažuriranja u nastavku jer nisu primjenjivi.

Način na koji se implementiraju ažuriranja

Postoji više načina na koje možete ciljati uređaje za ažuriranja certifikata za sigurno pokretanje. Pojedinosti o implementaciji, uključujući postavke i događaje, raspravljat će se kasnije u ovom dokumentu. Kada uređaj ciljate radi ažuriranja, na uređaju se postavlja postavka koja označava da bi uređaj trebao započeti postupak primjene novih certifikata. Zakazani zadatak pokreće se na uređaju svakih 12 sati i otkriva da je uređaj ciljan na ažuriranja. Struktura zadatka je sljedeća:

-

Windows UEFI CA 2023 primjenjuje se na bazu podataka.

-

Ako uređaj u db-u ima Microsoft Corporation UEFI CA 2011, zadatak na DB primjenjuje Microsoft Option ROM UEFI CA 2023 i Microsoft UEFI CA 2023.

-

Zadatak zatim dodaje Microsoft Corporation KEK 2K CA 2023.

-

Naposljetku, zakazani zadatak ažurira upravitelj pokretanja sustava Windows na onaj koji je potpisao Windows UEFI CA 2023. Windows će otkriti da je potrebno ponovno pokretanje da bi se upravitelj pokretanja mogao primijeniti. Ažuriranje upravitelja pokretanja bit će odgođeno dok se ponovno pokretanje ne dogodi prirodno (npr. kada se primjenjuju mjesečna ažuriranja), a zatim će Windows ponovno pokušati primijeniti ažuriranje upravitelja pokretanja.

Prije premještanja zakazanog zadatka na sljedeći korak potrebno je uspješno dovršiti sve gore navedene korake. Tijekom tog postupka zapisnici događaja i drugi status bit će dostupni za pomoć u praćenju implementacije. Dodatne pojedinosti o nadzoru i zapisnicima događaja navedene su u nastavku.

Ažuriranje certifikata za sigurno pokretanje omogućuje buduće ažuriranje upravitelja pokretanja verzije 2023, što je sigurnije. Određena ažuriranja u upravitelju pokretanja bit će u budućim izdanjima.

Koraci implementacije

-

Priprema: inventar i testni uređaji.

-

Pitanja o firmveru

-

Nadzor: provjerite radove nadzora i referentne vrijednosti flote.

-

Implementacija: ciljani uređaji za ažuriranja, počevši od malih podskupova i proširivanje na temelju uspješnih testova.

-

Rješavanje problema: istraživanje i rješavanje problema pomoću zapisnika i podrške dobavljača.

Priprema

Hardver i oprema inventara. Izradite reprezentativni uzorak uređaja koji se temelje na proizvođaču sustava, modelu sustava, verziji/datumu BIOS-a, verziji proizvoda baseboard itd. te testirajte ažuriranja na tim uređajima prije široke implementacije. Ti su parametri obično dostupni u informacijama o sustavu (MSINFO32). Pomoću priloženih oglednih naredbi komponente PowerShell provjerite status ažuriranja sigurnog pokretanja i uređaje inventara u cijeloj tvrtki ili ustanovi.

Napomena: te se naredbe primjenjuju ako je omogućeno stanje sigurnog pokretanja.

Napomena: mnoge od tih naredbi potrebne su administratorske ovlasti da bi funkcionirale.

Sample Secure Boot Inventory Data Collection script

Kopirajte i zalijepite tu oglednu skriptu i po potrebi izmijenite za svoje okruženje: skriptu zbirke podataka o oglednim inventarom sigurnog pokretanja.

Prvi korak ako je omogućeno sigurno pokretanje jest provjera postoje li događaji na čekanju koji su nedavno ažurirani ili u postupku ažuriranja certifikata za sigurno pokretanje. Od posebnog interesa su najnoviji događaji u 1801 i 1808.

Ti su događaji detaljno opisani u događajima ažuriranja secure boot DB i DBX varijabli. Provjerite i odjeljak Nadzor i implementacija da biste saznali kako događaji mogu prikazati stanje ažuriranja na čekanju.

Najnoviji status događaja na čekanju 1801 i 1808 mogu se snimiti pomoću sljedećih oglednih naredbi komponente PowerShell:

#If je omogućeno sigurno pokretanje, predloženo je povlačenje događaja 1801 s uređaja pomoću postojećih alata za agregaciju zapisnika (kao što je Splunk) ili izravno putem naredbi kao što su sljedeće:

# 1. Najprije pokrenite naredbe da biste dobili relevantne događaje za korištenje

$allEventIds = @(1801,1808)

$events = @(Get-WinEvent -FilterHashtable @{LogName='Sustav'; ID=$allEventIds} -MaxEvents 20 -ErrorAction SilentlyContinue)

# 2. Nabavite najnoviji događaj 1801

$latest_1801_Event = $events | Where-Object {$_. Id -eq 1801} | Sort-Object TimeCreated -Descending | Select-Object - Prvi 1

# 3. Nabavite najnoviji događaj 1808

$latest_1808_Event = $events | Where-Object {$_. Id -eq 1808} | Sort-Object TimeCreated -Descending | Select-Object - Prvi 1

# 4. Izdvajanje pouzdanosti iz teksta poruke događaja 1801

if ($latest_1801_Event) {

if ($latest_1801_Event.Message -match '(Visoka pouzdanost|Potrebno je više podataka|Nepoznato|Pauzirano)') {

$confidence = $matches[1]

Write-Host "Pouzdanost: $confidence"

} još {

Write-Host "Događaj 1801 pronađen, ali vrijednost pouzdanosti nije u očekivanom obliku"

}

} još {

Write-Host "Nije pronađen događaj 1801"

}

#If je vrijednost "Visoka pouzdanost", sugerira se da se ključevi registra mogu mijenjati radi pokretanja ažuriranja, a uspjeh je na sličan način određen postojanjem događaja 1808 na uređaju. Ako na uređaju već postoji 1808 događaja, ca je već ažurirana. Zabilježite i provjerite vrijednost "$latest_1808_Event" nakon ažuriranja certifikata da biste potvrdili.

# 5. Provjera događaja 1808 (označava uspješno ažuriranje ca za sigurno pokretanje)

if ($latest_1808_Event) {

Write-Host "Pronađen je događaj 1808 – ažurirani su CA certifikati za sigurno pokretanje"

Write-Host "Vrijeme događaja: $($latest_1808_Event.TimeCreated)"

# Događaj 1808 bilježi se kada se ažuriranje ustanove za izdavanje certifikata za sigurno pokretanje (CA) uspješno dovrši

} još {

Write-Host "Nije pronađen događaj 1808 – CA certifikati za sigurno pokretanje još nisu ažurirani"

}

Sljedeći je korak inventar uređaja u cijeloj tvrtki ili ustanovi. Prikupite sljedeće pojedinosti pomoću naredbi komponente PowerShell da biste stvorili reprezentativni uzorak:

Osnovni identifikatori (2 vrijednosti)

1. HostName – $env: COMPUTERNAME

2. CollectionTime – Get-Date

Registar: Glavni ključ sigurnog pokretanja (3 vrijednosti)

3. SecureBootEnabled – Confirm-SecureBootUEFI cmdlet ili HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

4. HighConfidenceOptOut – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

5. AvailableUpdates – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

Registar: Servisni ključ (3 vrijednosti)

6. UEFICA2023Status -HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

7. UEFICA2023Capable – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

8. UEFICA2023Pogreška – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

Registar: atributi uređaja (7 vrijednosti)

9. OEMManufacturerName – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

10. OEMModelSystemFamily – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

11. OEMModelNumber - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

12. FirmwareVersion – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

13. FirmwareReleaseDate – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

14. OSArchitecture - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

15. CanAttemptUpdateAfter – HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing\DeviceAttributes

Zapisnici događaja: zapisnik sustava (5 vrijednosti)

16. LatestEventId – najnoviji događaj sigurnog pokretanja

17. BUCKETID – izdvojeno iz događaja 1801/1808

18. Pouzdanost – izdvojeno iz događaja 1801/1808

19. Događaj1801Count – broj događaja

20. Događaj1808Count – broj događaja

WMI/CIM upiti (4 vrijednosti)

21. OSVersion – Get-CimInstance Win32_OperatingSystem

22. LastBootTime – Get-CimInstance Win32_OperatingSystem

23. BaseBoardManufacturer - Get-CimInstance Win32_BaseBoard

24. BaseBoardProduct - Get-CimInstance Win32_BaseBoard

25. (Get-CIMInstance Win32_ComputerSystem). Proizvođač

26. (Get-CIMInstance Win32_ComputerSystem). Model

27. (Get-CIMInstance Win32_BIOS). Opis + ", " + (Get-CIMInstance Win32_BIOS). ReleaseDate.ToString("MM/dd/yyyy")

28. (Get-CIMInstance Win32_BaseBoard). Proizvod

Pitanja o firmveru

Implementacija novih certifikata za sigurno pokretanje na flotu uređaja zahtijeva da oprema uređaja igra ulogu u dovršavanja ažuriranja. Iako Microsoft očekuje da će većina opreme uređaja funkcionirati prema očekivanjima, prije implementacije novih certifikata potrebno je pomno testiranje.

Pregledajte inventar hardvera i sastavite mali reprezentativni uzorak uređaja na temelju sljedećih jedinstvenih kriterija kao što su:

-

Proizvođač

-

Broj modela

-

Verzija programske opreme

-

OEM verzija osnovne ploče itd.

Prije općenitog uvođenja na uređaje u vašoj floti preporučujemo da testirate ažuriranja certifikata na reprezentativnim oglednim uređajima (kako je definirano faktorima kao što su proizvođač, model, verzija opreme) da biste bili sigurni da su ažuriranja uspješno obrađena. Preporučene smjernice za broj oglednih uređaja za testiranje za svaku jedinstvenu kategoriju su 4 ili više.

To će pomoći u izgradnji pouzdanosti u vašem postupku implementacije i pomoći u izbjegavanju nepredviđenih utjecaja na šižu flotu.

U nekim slučajevima možda će biti potrebno ažuriranje programske opreme da bi se uspješno ažurirali certifikati za sigurno pokretanje. U tim slučajevima preporučujemo da provjerite s OEM-om uređaja je li dostupna ažurirana oprema.

Windows u virtualiziranim okruženjima

Za Windows koji se izvodi u virtualnom okruženju postoje dva načina dodavanja novih certifikata u varijable firmvera sigurnog pokretanja:

-

Kreator virtualnog okruženja (AWS, Azure, Hyper-V, VMware itd.) može pružiti ažuriranje za okruženje i uključiti nove certifikate u virtualiziranu opremu. To bi funkcioniralo za nove virtualizirane uređaje.

-

Za Windows koji dugoročno radi na virtualnom računalu ažuriranja se mogu primijeniti putem sustava Windows kao i svi drugi uređaji, ako virtualizirana oprema podržava ažuriranja sigurnog pokretanja.

Praćenje i implementacija

Preporučujemo da prije implementacije započnete praćenje uređaja da biste bili sigurni da nadzor ispravno funkcionira i da imate dobar osjećaj za stanje flote unaprijed. Mogućnosti nadzora navedene su u nastavku.

Microsoft nudi više načina implementacije i nadzora ažuriranja certifikata za sigurno pokretanje.

Pomoć za automatiziranu implementaciju

Microsoft pruža dvije pomoći za implementaciju. Te pomoći mogu biti korisne za pomoć pri implementaciji novih certifikata vašoj floti. Oba pomoćnika zahtijevaju dijagnostičke podatke.

-

Mogućnost za kumulativna ažuriranja s grupama pouzdanosti: Microsoft može automatski uključiti grupe uređaja visoke pouzdanosti u mjesečna ažuriranja koja se temelje na dijagnostičkim podacima koji se zajednički koriste do danas, kako bi koristile sustavima i tvrtkama ili ustanovama koje ne mogu dijeliti dijagnostičke podatke. Za ovaj korak nije potrebno omogućiti dijagnostičke podatke.

-

Tvrtkama i ustanovama i sustavima koji mogu zajednički koristiti dijagnostičke podatke Microsoftu omogućuje vidljivost i pouzdanost da uređaji mogu uspješno implementirati certifikate. Dodatne informacije o omogućivanju dijagnostičkih podataka dostupne su u članku: Konfiguriranje dijagnostičkih podataka o sustavu Windows u vašoj tvrtki ili ustanovi. Stvaramo "grupe" za svaki jedinstveni uređaj (kao što je definirano atributima koji obuhvaćaju proizvođača, verziju matične ploče, proizvođača opreme, verziju opreme i dodatne točke podataka). Za svaku grupu pratimo dokaze o uspjehu na više uređaja. Kada smo vidjeli dovoljno uspješnih ažuriranja i nema pogrešaka, razmotrit ćemo grupu "visoke pouzdanosti" i uključiti te podatke u mjesečna kumulativna ažuriranja. Kada se mjesečna ažuriranja primjenjuju na uređaj u grupi visoke pouzdanosti, Windows će automatski primijeniti certifikate na varijable UEFI sigurnog pokretanja u firmveru.

-

Grupe visoke pouzdanosti obuhvaćaju uređaje koji ispravno obrađuju ažuriranja. Naravno, neće svi uređaji pružati dijagnostičke podatke i to može ograničiti Pouzdanost Tvrtke Microsoft u sposobnost uređaja da ispravno obrađuje ažuriranja.

-

Ta je pomoć omogućena prema zadanim postavkama za uređaje visoke pouzdanosti i može se onemogućiti pomoću postavke specifične za uređaj. Dodatne informacije objavit će se u budućim izdanjima sustava Windows.

-

-

Kontrolirano preuzimanje značajki (CFR): Uključite uređaje za implementaciju kojima upravlja Microsoft ako su omogućeni dijagnostički podaci.

-

Kontrolirano preuzimanje značajki (CFR) može se koristiti s klijentskim uređajima u flotama tvrtke ili ustanove. To zahtijeva da uređaji šalju potrebne dijagnostičke podatke Microsoftu i da su signalizirali da uređaj dopušta CFR na uređaju. Pojedinosti o tome kako se uključiti opisane su u nastavku.

-

Microsoft će upravljati postupkom ažuriranja za te nove certifikate na uređajima sa sustavom Windows na kojima su dostupni dijagnostički podaci i uređaji sudjeluju u kontroliranom umještanju značajki (CFR). Iako CFR može pomoći u implementaciji novih certifikata, organizacije se neće moći uzimati u CFR-u radi otklanjanja svojih flota – to će zahtijevati slijedeći korake navedene u ovom dokumentu u odjeljku o metodama implementacije koje nisu obuhvaćene automatiziranim pomoćnim značajkama.

-

Ograničenja: Postoji nekoliko razloga zbog kojih CFR možda neće funkcionirati u vašem okruženju. Na primjer:

-

Nema dostupnih dijagnostičkih podataka ili se dijagnostički podaci ne mogu koristiti kao dio implementacije CFR-a.

-

Uređaji nisu u podržanim klijentskim verzijama sustava Windows 11 i Windows 10 proširenim sigurnosnim ažuriranjima (ESU).

-

-

Načini implementacije koje nisu obuhvaćene automatiziranim pomoćnim aplikacijama

Odaberite metodu koja odgovara vašem okruženju. Izbjegavajte načine miješanja na istom uređaju:

-

Ključevi registra: kontrolirajte rezultate implementacije i nadzora.Dostupno je više ključeva registra za upravljanje ponašanjem implementacije certifikata i za praćenje rezultata. Osim toga, postoje dva ključa za uključivanje i isključivanje gore opisanih pomoćnih sredstava za implementaciju. Dodatne informacije o ključevima registra potražite u članku Ključ registra Ažuriranja za sigurno pokretanje – uređaji sa sustavom Windows s ažuriranjima kojima upravlja IT.

-

pravilnik grupe objekti (GPO): Upravljanje postavkama; nadzor putem registra i zapisnika događaja.Microsoft će pružati podršku za upravljanje ažuriranjima sigurnog pokretanja pomoću pravilnik grupe u budućem ažuriranju. Imajte na umu da pravilnik grupe postavki, praćenje statusa uređaja mora se izvršiti pomoću alternativnih metoda, uključujući praćenje ključeva registra i unosa u zapisnik događaja.

-

WinCS (Windows Configuration System) CLI: Korištenje alata naredbenog retka za klijente pridružene domeni.Administratori domene mogu koristiti i Windows Configuration System (WinCS) uključen u ažuriranja operacijskog sustava Windows za implementaciju ažuriranja sigurnog pokretanja na svim klijentima i poslužiteljima sustava Windows pridruženima domeni. Sastoji se od niza uslužnih programa naredbenog retka (tradicionalnog izvršnog i modula ljuske PowerShell) za upit i primjenu konfiguracija sigurnog pokretanja lokalno na računalo. Dodatne informacije potražite u članku API-ji sustava Windows Configuration System (WinCS) za sigurno pokretanje.

-

Microsoft Intune/Configuration Manager: Implementirajte skripte komponente PowerShell. Davatelj usluga konfiguracije (CSP) ponudit će se u budućem ažuriranju kako bi se omogućila implementacija pomoću Intune.

Praćenje zapisnika događaja

Dostupna su dva nova događaja za pomoć pri implementaciji ažuriranja certifikata za sigurno pokretanje. Ti su događaji detaljno opisani u događajima ažuriranja secure boot DB i DBX varijabli:

-

ID događaja: 1801 Ovaj događaj je događaj pogreške koji označava da ažurirani certifikati nisu primijenjeni na uređaj. Ovaj događaj daje neke pojedinosti specifične za uređaj, uključujući atribute uređaja, koje će vam pomoći u korelaciji s uređajima koji i dalje trebaju ažurirati.

-

ID događaja: 1808 Ovaj je događaj informativni događaj koji označava da uređaj ima potrebne nove certifikate za sigurno pokretanje primijenjene na opremu uređaja.

Strategije implementacije

Da biste minimizirali rizik, implementirajte ažuriranja sigurnog pokretanja u fazama, a ne odjednom. Počnite s malim podskupom uređaja, provjerite valjanost rezultata, a zatim proširite na dodatne grupe. Preporučujemo da počnete s podskupovima uređaja i, kako steknete povjerenje u te implementacije, dodajete dodatne podskupove uređaja. Više čimbenika može se koristiti za određivanje onoga što ide u podskup, uključujući rezultate testova na oglednim uređajima i organizacijskoj strukturi itd.

Odluka o tome koji ćete uređaj implementirati je na vama. Neke moguće strategije navedene su ovdje.

-

Velika flota uređaja: započnite korištenjem gore navedenih pomoćnih uređaja za najčešće uređaje kojima upravljate. Paralelno se usredotočite na manje uobičajene uređaje kojima upravlja vaša tvrtka ili ustanova. Testirajte male ogledne uređaje i, ako je testiranje uspješno, implementirajte na ostale uređaje iste vrste. Ako testiranje proizvede probleme, istražite uzrok problema i odredite korake popravka. Preporučujemo i da razmotrite klase uređaja s većom vrijednošću u vašoj floti te započnete testiranje i implementaciju kako biste bili sigurni da su ti uređaji ranije ažurirali zaštitu.

-

Mala flota, velika raznolikost: Ako flota u kojoj upravljate sadrži velik izbor strojeva na kojima bi testiranje pojedinačnih uređaja bilo zabranjeno, razmislite o oslanjanju u velikoj mjeri na gore opisana dva pomoćnika, posebno za uređaje koji će vjerojatno biti zajednički uređaji na tržištu. Prvo se usredotočite na uređaje koji su ključni za svakodnevni rad, testirajte i implementirajte. Nastavite se kretati prema dolje popis visoko prioritetnih uređaja, testiranje i implementaciju uz nadzor flote kako bi se potvrdilo da pomoć pomaže s ostatka uređaja.

Napomene

-

Obratite pozornost na starije uređaje, osobito uređaje koje proizvođač više ne podržava. Iako oprema treba ispravno izvesti operacije ažuriranja, neki možda neće. U slučajevima kada oprema ne funkcionira ispravno i uređaj više nije u podršci, razmislite o zamjeni uređaja da biste osigurali zaštitu sigurnog pokretanja u cijeloj floti.

-

Novi uređaji proizvedeni u proteklih 1-2 godina možda već imaju ažurirane certifikate, ali možda na sustav nisu primijenjeni potpisani upravitelj pokretanja sustava Windows UEFI CA 2023. Primjena ovog upravitelja pokretanja ključan je zadnji korak u implementaciji za svaki uređaj.

-

Kada odaberete uređaj za ažuriranja, može potrajati neko vrijeme prije dovršetka ažuriranja. Procjena 48 sati i jednog ili više ponovnih pokretanja da bi se certifikati primijenili.

Najčešća pitanja (najčešća pitanja)

Najčešća pitanja potražite u članku Najčešća pitanja o sigurnom pokretanju .

Otklanjanje poteškoća

U ovom odjeljku

Uobičajeni problemi i preporuke

Ovaj vodič detaljno opisuje kako funkcionira postupak ažuriranja certifikata sigurnog pokretanja i predstavlja neke korake za otklanjanje poteškoća ako se tijekom implementacije na uređaje naiđe na probleme. Ažuriranja ovom odjeljku dodat će se po potrebi.

Podrška za implementaciju certifikata sigurnog pokretanja

U podršci za ažuriranja certifikata za sigurno pokretanje Windows održava zakazani zadatak koji se pokreće jednom u 12 sati. Zadatak traži bitove u ključu registra AvailableUpdates koji treba obrađivati. Bitovi interesa koji se koriste za implementaciju certifikata nalaze se u sljedećoj tablici. Stupac Narudžba označava redoslijed kojim se obrađuju bitovi.

|

Narudžba |

Postavka bitova |

Upotreba |

|---|---|---|

|

1 |

0x0040 |

Ovaj bit govori zakazanom zadatku dodavanje certifikata za Windows UEFI CA 2023 u db za sigurno pokretanje. To sustavu Windows omogućuje pouzdanost upravitelja pokretanja potpisanih ovim certifikatom. |

|

2 |

0x0800 |

Ovaj bit govori zakazanom zadatku da primijeni Microsoft Option ROM UEFI CA 2023 na DB. Ako 0x4000 postavljen, zakazani će zadatak provjeriti bazu podataka i primijenit će Microsoft UEFI CA 2023 samo ako pronađe Microsoft Corporation UEFI CA 2011 već u DB-u. |

|

3 |

0x1000 |

Ovaj bit govori zakazanom zadatku primjenu programa Microsoft UEFI CA 2023 na bazu podataka. Ako je 0x4000 postavljen, zakazani će zadatak provjeriti db i primijenit će Microsoft Option ROM UEFI CA 2023 ako pronađe Microsoft Corporation UEFI CA 2011 već u DB-u. |

|

2 & 3 |

0x4000 |

Taj bit mijenja ponašanje 0x0800 i 0x1000 bitova tako da primjenjuje samo Microsoft UEFI CA 2023 i Microsoft Option ROM UEFI CA 2023 ako DB već ima Microsoft Corporation UEFI CA 2011. Da bi sigurnosni profil uređaja ostao isti, ovaj bit primjenjuje samo te nove certifikate samo ako je uređaj pouzdan certifikat microsoft Corporation UEFI CA 2011. Certifikat se ne smatra pouzdanim za sve uređaje sa sustavom Windows. |

|

4 |

0x0004 |

Ovaj bit govori zakazanom zadatku da potraži ključ sustava Exchange ključa koji je potpisao ključ platforme uređaja (PK). PK-om upravlja OEM. OEM-i potpisuju Microsoft KEK sa svojim PK-om i isporuče ga Microsoftu gdje je obuhvaćen kumulativnim ažuriranjima. |

|

5 |

0x0100 |

Ovaj bit govori zakazanom zadatku primjenu upravitelja pokretanja koji je potpisao Windows UEFI CA 2023 na particiju za pokretanje. Time će se zamijeniti microsoft Windows Production PCA 2011 signed boot manager. |

Svaki bit obrađuje zakazani događaj prema redoslijedu navedenom u gornjoj tablici.

Napredak kroz bitove trebao bi izgledati ovako:

-

Početak: 0x5944

-

0x0040 → 0x5904 (uspješno je primijenjen Windows UEFI CA 2023)

-

0x0800 → 0x5104 (ako je potrebno, primijenite Microsoft Option ROM UEFI CA 2023)

-

0x1000 → 0x4104 (Microsoft UEFI CA 2023 po potrebi je primijenjen)

-

0x0004 → 0x4100 (primijenjena je tvrtka Microsoft Corporation KEK 2K CA 2023)

-

0x0100 → 0x4000 (primijenjen upravitelj potpisanog pokretanja sustava Windows UEFI CA 2023)

Napomene

-

Kada se operacija povezana s bitom uspješno dovrši, bit će izbrisan iz ključa AvailableUpdates .

-

Ako jedna od tih operacija ne uspije, zapisuje se događaj, a operacija se ponovno izvodi prilikom sljedećeg pokretanja zakazanog zadatka.

-

Ako je 0x4000 bitna datoteka postavljena, ona se neće izbrisati. Nakon obrade svih ostalih bitova ključ registra AvailableUpdates bit će postavljen na 0x4000.

Problem 1: Neuspjeh ažuriranja KEK- a: uređaj ažurira certifikate na bazu za sigurno pokretanje, ali ne napreduje nakon implementacije novog certifikata ključa za Exchange ključ ključa za sigurno pokretanje KEK.

Napomena Trenutno kada se problem pojavi, bilježi se ID događaja: 1796 (pogledajte događaje ažuriranja secure boot DB i DBX varijabli). Novi događaj bit će naveden u kasnijem izdanju kako bi se naznačio taj određeni problem.

Ključ registra AvailableUpdates na uređaju postavljen je na 0x4104 i ne čisti 0x0004 bit, čak i nakon više ponovnih pokretanja i znatnog vremena.

Problem može biti u tome što nema KEK-a kojeg je potpisao OEM-ova PK za uređaj. OEM upravlja PK-om za uređaj i odgovoran je za potpisivanje novog Microsoftova KEK certifikata i vraćanje Microsoftu tako da se može uključiti u mjesečna kumulativna ažuriranja.

Ako naiđete na tu pogrešku, obratite se OEM-u da biste provjerili jesu li slijedili korake navedene u vodičima za stvaranje i upravljanje ključem za sigurno pokretanje sustava Windows.

2. problem: pogreške firmvera: prilikom primjene ažuriranja certifikata certifikati se predaje firmveru da bi se primijenili na varijable BAZE za sigurno pokretanje ili KEK. U nekim će slučajevima firmver vratiti pogrešku.

Kada se problem pojavi, sigurno pokretanje će za zapisnik ID-a događaja: 1795. Informacije o ovom događaju potražite u člancima Događaji ažuriranja secure boot DB i DBX varijabli.

Preporučujemo da provjerite s OEM-om da biste provjerili je li dostupno ažuriranje programske opreme za uređaj da biste riješili taj problem.

Dodatni resursi

Savjet: Označite te dodatne resurse knjižnom oznakom.

Resursi Microsoftove korisničke podrške

Da biste se obraćali Microsoftovoj podršci, pogledajte:

-

Microsoftova podrška , a zatim Kliknite Windows.

-

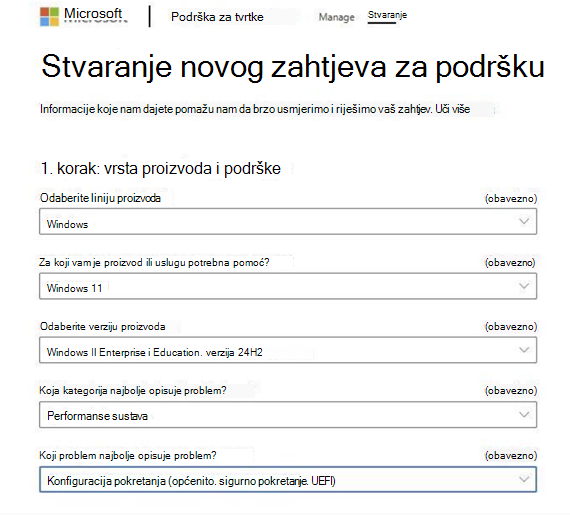

Podrška za tvrtke, a zatim kliknite Stvori da biste stvorili novi zahtjev za podršku.Kada stvorite novi zahtjev za podršku, on bi trebao izgledati ovako: