|

Datum |

Opis promjene |

|---|---|

|

27. svibnja 2023. |

Dodane reference na ublažavanje B |

|

17. srpnja 2023. |

Dodane informacije o MMIO-u |

Sažetak

Microsoft je upoznat s novim varijantama klase napada poznate kao slabe točke bočnog kanala spekulativnog izvršavanja. Varijante se zove L1 pogreška terminala (L1TF) i uzorkovanje mikroarhitektoturnih podataka (MDS). Napadač koji može uspješno iskoristiti L1TF ili MDS može čitati povlaštene podatke preko granica pouzdanosti.

AŽURIRANO 14. svibnjA 2019.: 14. svibnja 2019. Intel je objavio informacije o novoj podklasi slabih točaka bočnog kanala spekulativnog izvršavanja poznate pod nazivom Uzorkovanje mikroarhitektorskih podataka. Dodijeljeni su im sljedeći KV-i:

-

CVE-2018-11091 | Mikroarhitektomatorijski podaci Uzorkovanje neuhvatljive memorije (MDSUM)

-

CVE-2018-12126 | Uzorkovanje podataka međuspremnika mikroarhitekteka (MSBDS)

-

CVE-2018-12127 | Uzorkovanje podataka međuspremnika mikroarhitekteka (MFBDS)

-

CVE-2018-12130 | Uzorkovanje podataka mikroarhitektoturalnog priključka opterećenja (MLPDS)

AŽURIRANO 12. STUDENOG 2019.: 12. studenog 2019. Intel je objavio tehničko upozorenje o proširenjima za sinkronizaciju transakcija tvrtke Intel (Intel®® TSX) Transaction Asynchronous Abort koja je dodijeljena CVE-2019-11135. Microsoft je objavio ažuriranja kako bi ublažio tu ranjivost. Imajte na umu sljedeće:

-

Prema zadanim postavkama, zaštite operacijskih sustava omogućene su za neka izdanja operacijskog sustava Windows Server. Dodatne informacije potražite u članku iz Microsoftove 4072698 baze znanja.

-

Prema zadanim postavkama, zaštite operacijskih sustava omogućene su za sva izdanja operacijskog sustava Windows Client. Dodatne informacije potražite 4073119 članku Microsoftove baze znanja.

Pregled ranjivosti

U okruženjima u kojima se resursi zajednički koriste, kao što su hostovi virtualizacije, napadač koji može pokrenuti proizvoljni kod na jednom virtualnom računalu može pristupiti informacijama s drugog virtualnog računala ili s samog glavnog računala za virtualizaciju.

Ugrožena su i radna opterećenja poslužitelja kao što su servisi udaljene radne površine sustava Windows Server i namjenske uloge kao što su domenski kontroleri servisa Active Directory. Napadači koji mogu pokrenuti proizvoljni kod (bez obzira na razinu privilegije) mogu pristupiti operacijskom sustavu ili tajne radnog opterećenja, kao što su ključevi za šifriranje, lozinke i drugi osjetljivi podaci.

Klijentski operacijski sustavi Windows također su u opasnosti, osobito ako pokreću nepouzdani kod, koriste značajke sigurnosti utemeljene na virtualizaciji, kao što je Windows Defender Credential Guard ili hyper-V za pokretanje virtualnih računala.

Napomena:Te slabe točke utječu samo na procesore Intel Core i procesore Intel Xeon.

Pregled ublažavanja

Da bi riješio te probleme, Microsoft radi zajedno s Intelom na razvoju ublažavanja i smjernica softvera. Ažuriranja softvera za ublažavanje slabih točaka su objavljena. Da biste dobili sve dostupne zaštite, možda će biti potrebna ažuriranja koja mogu obuhvaćati mikrokod iz OEM-a uređaja.

U ovom se članku opisuje kako ublažiti sljedeće slabe točke:

-

CVE-2018-3620 | L1 Pogreška terminala – OS, SMM

-

Cve-2018-3646 | L1 Pogreška terminala – VMM

-

CVE-2018-11091 | Mikroarhitektomatorijski podaci Uzorkovanje neuhvatljive memorije (MDSUM)

-

CVE-2018-12126 | Uzorkovanje podataka međuspremnika mikroarhitekteka (MSBDS)

-

CVE-2018-12127 | Uzorkovanje podataka mikroarhitektoturalnog priključka opterećenja (MLPDS)

-

CVE-2018-12130 | Uzorkovanje podataka međuspremnika mikroarhitekteka (MFBDS)

-

CVE-2019-11135 | Slaba točka otkrivanja informacija jezgre sustava Windows

-

CVE-2022-21123 | Čitanje podataka zajedničkog međuspremnika (SBDR)

-

CVE-2022-21125 | Uzorkovanje zajedničkih međuspremnika podataka (SBDS)

-

CVE-2022-21127 | Ažuriranje uzorkovanja podataka međuspremnika posebnog registra (ažuriranje SRBDS-a)

-

CVE-2022-21166 | Registriranje djelomičnog pisanja uređaja (DRPW)

Dodatne informacije o slabim točkama potražite u sljedećim sigurnosnim savjetima:

L1TF: ADV180018 | Microsoftove smjernice za ublažavanje varijante L1TF

MDS: ADV190013 | Microsoft Guidance to mitigate Microarchitectural Data Sampling vulnerabilities

MMIO: ADV220002 | Microsoft Guidance on Intel Processor MMIO Stale Data Vulnerabilities

Ranjivost otkrivanja informacija jezgre sustava Windows: CVE-2019-11135 | Slaba točka otkrivanja informacija jezgre sustava Windows

Utvrđivanje mjera potrebnih za ublažavanje prijetnje

U sljedećim odjeljcima možete prepoznati sustave na koje utječe slabe točke L1TF i/ili MDS te vam pomoći da shvatite i ublažite rizike.

Potencijalni utjecaj na performanse

U testiranju, Microsoft je vidio neki utjecaj na performanse iz tih ublažavanja, ovisno o konfiguraciji sustava i koji su ublažavanja potrebna.

Neki korisnici možda će morati onemogućiti hyper-threading (poznat i kao istodobno multithreading ili SMT) da bi u potpunosti otkloniti rizik od L1TF i MDS. Imajte na umu da onemogućivanje hiper-niti može uzrokovati degradaciju performansi. Ta se situacija odnosi na korisnike koji koriste sljedeće:

-

Verzije značajke Hyper-V starije od verzije 1607 sustava Windows Server 2016 ili Windows 10 (ažuriranje u povodu godišnjice)

-

Značajke sigurnosti utemeljene na virtualizaciji (VBS), kao što su Credential Guard i Device Guard

-

Softver koji omogućuje izvršavanje nepouzdanog koda (primjerice, poslužitelja za automatizaciju međuverzija ili zajedničkog okruženja za hostiranje IIS-a)

Utjecaj se može razlikovati ovisno o hardveru i radnim opterećenjima koja se izvode na sustavu. Najčešća konfiguracija sustava jest omogućivanje hyper-niti. Stoga utjecaj na performanse utječe na korisnika ili administratora koji poduzimaju akciju da bi onemogućio hyper-threading na sustavu.

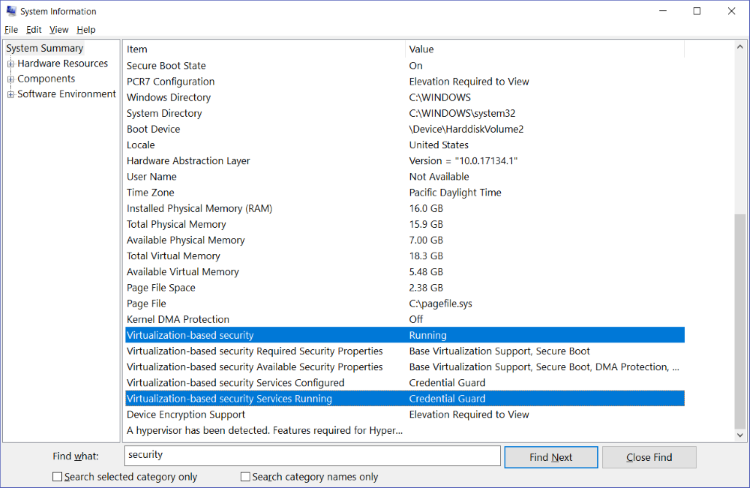

Napomena:Da biste utvrdili koristi li vaš sustav sigurnosne značajke zaštićene VBS-om, slijedite ove korake:

-

Na izborniku Start upišite MSINFO32.Napomena:Otvorit će se prozor Informacije o sustavu.

-

U okvir Traži ovo upišite sigurnost.

-

U desnom oknu pronađite dva retka odabrana na snimci zaslona i u stupcu Vrijednost provjerite je li omogućena sigurnost utemeljena na virtualizaciji i koji su pokrenuti virtualizirani sigurnosni servisi.

Planer jezgre hyper-V umanjuje vektore napada L1TF i MDS protiv virtualnih računala Hyper-V, a i dalje omogućuje da hiper-niti ostanu omogućene. Osnovni planer dostupan je počevši od sustava Windows Server 2016 i Windows 10 1607. To omogućuje minimalan utjecaj na performanse virtualnih računala.

Osnovni planer ne umanji vektore napada L1TF ili MDS protiv sigurnosnih značajki zaštićenih VBS-om. Dodatne informacije potražite u članku Ublažavanje C i sljedeći članak bloga o virtualizaciji:

Detaljne informacije tvrtke Intel o utjecaju na performanse potražite na sljedećem web-mjestu tvrtke Intel:

Prepoznavanje zahvaćenih sustava i obaveznih ublažavanja

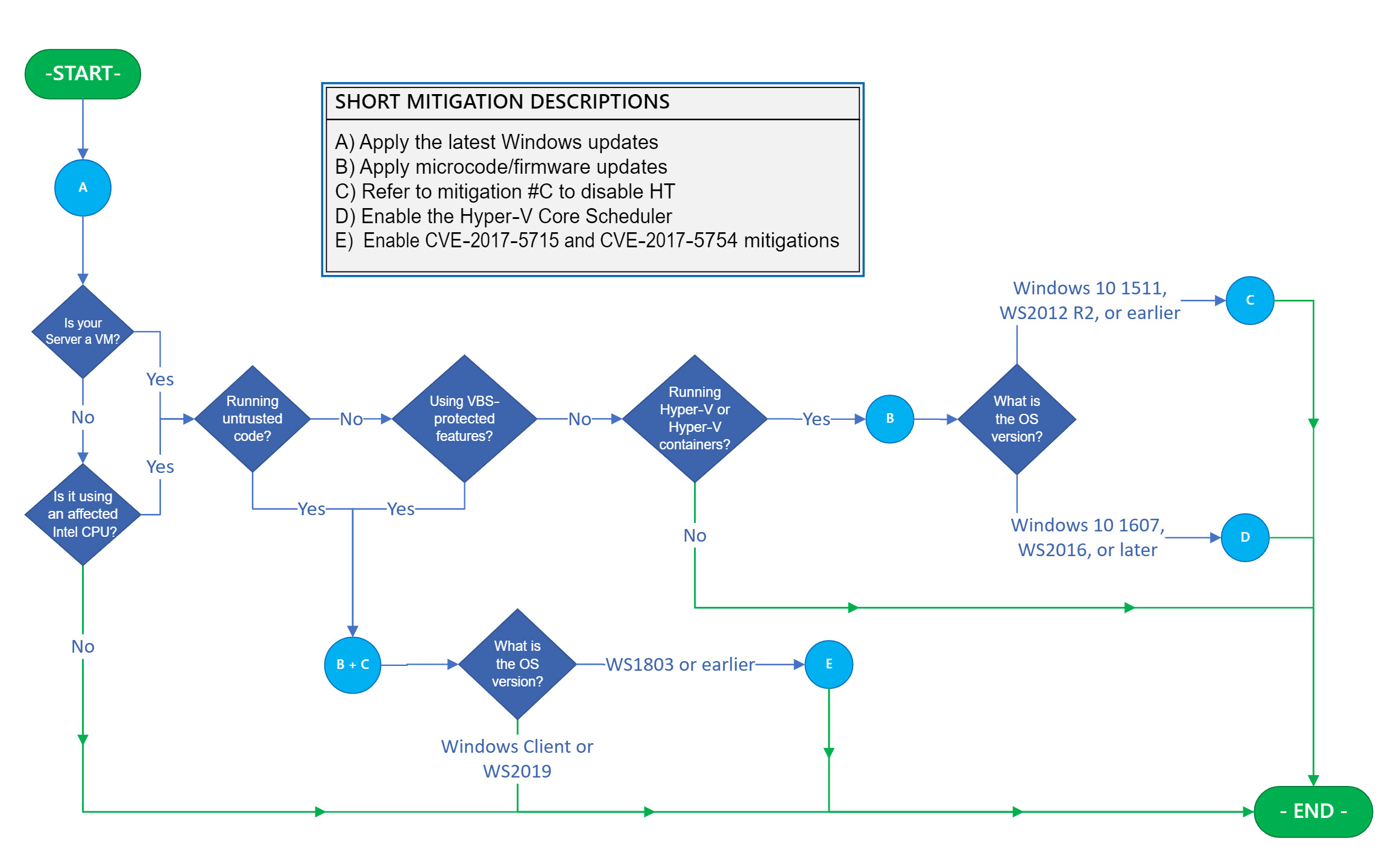

Dijagram toka na slici 1 može vam pomoći prepoznati zahvaćene sustave i odrediti točan skup akcija.

Važno: Ako koristite virtualna računala, morate uzeti u obzir i primijeniti dijagram toka na glavna računala za Hyper-V i svakog zahvaćenog gosta vm-a pojedinačno jer se ublažavanja mogu primijeniti na oba računala. Konkretno, za glavno računalo hyper-V koraci dijagrama toka omogućuju zaštitu inter-VM-a i zaštitu unutar glavnog računala. Međutim, primjena tih ublažavanja samo na glavnom računalu Hyper-V nije dovoljna za pružanje intra-VM zaštite. Da biste omogućili zaštitu unutar VM-a, morate primijeniti dijagram toka na svako virtualno računalo sustava Windows. U većini slučajeva to znači da provjerite jesu li ključevi registra postavljeni u virtualnom računalu.

Dok se krećete po dijagramu toka, naići ćete na slovne plave krugove koji se mapiraju na akciju ili niz akcija potrebnih za ublažavanje vektora napada L1TF koji su specifični za konfiguracije sustava. Potrebno je primijeniti svaku akciju na koju naiđete. Kada naiđete na zelenu crtu, ona označava izravan put do kraja i nema dodatnih koraka ublažavanja.

Kratko objašnjenje ublažavanja svakog slova uvršteno je u legendu na desnoj strani. Detaljna objašnjenja za svako ublažavanje koje uključuju detaljne upute za instalaciju i konfiguraciju navedene su u odjeljku "Ublažavanja".

Ublažavanja rizika

Važno: U sljedećem se odjeljku opisuju ublažavanja koja je potrebno primijeniti SAMO pod specifičnim uvjetima koji su određeni dijagramom toka na slici 1 u prethodnom odjeljku. NEMOJTE primijeniti ta ublažavanja osim ako dijagram toka ne naznačuje da je potrebno određeno ublažavanje.

Osim ažuriranja softvera i mikrokoda, možda će biti potrebne i ručne promjene konfiguracije da bi se omogućile određene zaštite. Nadalje, preporučujemo da se korisnici enterprisea registriraju za pošiljatelja obavijesti o sigurnosnim obavijestima da bi bili upozoreni o promjenama sadržaja. (Pogledajte Obavijesti o tehničkoj sigurnosti tvrtke Microsoft.)

Ublažavanje A

Pribavite i primijenite najnovija ažuriranja za Windows

Primijenite sva dostupna ažuriranja operacijskog sustava Windows, uključujući mjesečna sigurnosna ažuriranja za Windows. Tablicu zahvaćenih proizvoda možete vidjeti na stranici Microsoft Security Advisory | ADV 180018 za L1TF, Savjetnik za sigurnost | ADV 190013 za MDS, Savjetnik za sigurnost | ADV220002 za MMIO i sigurnosnu ranjivost | CVE-2019-11135 za ranjivost otkrivanja informacija jezgre sustava Windows.

Ublažavanje B

Nabavite i primijenite najnovija ažuriranja mikrokoda ili programske opreme

Osim instaliranja najnovijih sigurnosnih ažuriranja za Windows, možda će biti potrebno i ažuriranje mikrokoda procesora ili opreme. Preporučujemo da nabavite i primijenite najnovije ažuriranje mikrokoda koje je prikladno za vaš uređaj iz OEM-a uređaja. Dodatne informacije o ažuriranjima mikrokoda ili programske opreme potražite u sljedećim referencama:

Napomena: Ako koristite ugniježđenu virtualizaciju (uključujući pokrenute spremnike hyper-V u virtualnom računalu gosta), novom mikrokodu morate izložiti gost VM-u. To može zahtijevati nadogradnju konfiguracije VM-a na verziju 8. Verzija 8 po zadanom obuhvaća prosvijetljenje mikrokoda. Dodatne informacije i potrebne korake potražite u sljedećem članku Microsoftova dokumentacija članku:

Pokretanje značajke Hyper-V na virtualnom računalu s ugniježđenom virtualizacijom

Ublažavanje C

Trebam li onemogućiti hyper-threading (HT)?

Slabe točke L1TF i MDS uvode rizik da bi povjerljivost virtualnih računala Hyper-V i tajni koje održava Microsoft Virtualization Based Security (VBS) mogla biti ugrožena pomoću napada bočnog kanala. Kada Hyper-Threading (HT), sigurnosna ograničenja koja pružaju Hyper-V i VBS slabe su.

Planer jezgre hyper-V (dostupan počevši od sustava Windows Server 2016 i Windows 10 verzije 1607) umanjuje vektore napada L1TF i MDS na virtualnim računalima Hyper-V, ali i dalje dopušta da Hyper-Threading ostane omogućen. To pruža minimalan utjecaj na performanse.

Planer jezgre hyper-V ne umanji vektore napada L1TF ili MDS protiv sigurnosnih značajki zaštićenih VBS-om. Slabe točke L1TF i MDS uvode rizik da bi povjerljivost VBS tajni mogla biti ugrožena napadom u bočnom kanalu kada je omogućen Hyper-Threading (HT), što slabi sigurnosnu granicu koju pruža VBS. Čak i uz taj povećani rizik, VBS i dalje pruža vrijedne sigurnosne prednosti i umanji raspon napada s omogućenim HT-om. Stoga preporučujemo da se VBS i dalje koristi u sustavima s omogućenim HT-om. Korisnici koji žele ukloniti potencijalni rizik od slabih točaka L1TF i MDS-a na povjerljivost VBS-a trebali bi onemogućiti HT da bi ublažili taj dodatni rizik.

Korisnici koji žele ukloniti rizik da slabe točke L1TF i MDS predstavljaju, bez obzira na povjerljivost verzija hyper-V koje su starije od sustava Windows Server 2016 ili VBS sigurnosnih mogućnosti, moraju ocijenite odluku i onemogućiti HT da bi ublažili rizik. Općenito govoreći, ta se odluka može temeljiti na sljedećim smjernicama:

-

Za Windows 10 1607, Windows Server 2016 i novije sustave koji ne koriste Hyper-V i ne koriste sigurnosne značajke zaštićene VBS-om, korisnici ne bi trebali onemogućiti HT.

-

Za Windows 10 1607, Windows Server 2016 i novije sustave koji koriste Hyper-V s core Scheduler, ali ne koriste sigurnosne značajke zaštićene VBS-om, korisnici ne bi trebali onemogućiti HT.

-

Za Windows 10 verziju 1511, Windows Server 2012 R2 i starije sustave koji koriste Hyper-V korisnici moraju onemogućiti HT da bi ublažili rizik.

Koraci potrebni za onemogućivanje ht-a razlikuju se od OEM-a do OEM-a. No obično su dio BIOS-a ili alata za postavljanje opreme i konfiguraciju.

Microsoft je uveo i mogućnost onemogućivanja tehnologije Hyper-Threading putem softverske postavke ako je teško ili nemoguće onemogućiti HT u BIOS-u ili alatima za postavljanje opreme i konfiguraciju. Softverska postavka za onemogućivanje HT-a sekundarna je postavki BIOS-a ili opreme i po zadanom je onemogućena (što znači da će HT pratiti vaš BIOS ili postavku opreme). Dodatne informacije o toj postaci i načinu onemogućivanja ht-a pomoću te postavke potražite u sljedećem članku:

4072698 Smjernice za Windows Server za zaštitu od slabih točaka bočnog kanala spekulativnog izvršavanja

Kada je to moguće, preporučuje se da onemogućite HT u BIOS-u ili firmveru za najjače jamstvo da je HT onemogućen.

Napomena: Onemogućivanjem hiperthreadinga smanjit će se jezgre procesora. To može utjecati na značajke koje zahtijevaju minimalne jezgre procesora za funkcioniranje. Primjerice, Windows Defender Application Guard (WDAG).

Ublažavanje D

Omogućite planer jezgre hyper-V i postavite broj hardverskih niti VM-a po jezgri na 2

Napomena: Ti se koraci ublažavanja primjenjuju samo na windows Server 2016 i Windows 10 verzije prije verzije 1809. Osnovni planer po zadanom je omogućen u sustavima Windows Server 2019 i Windows 10 1809.

Korištenje jezgrenog planera postupak je u dvije faze koji zahtijeva da najprije omogućite planer na glavnom računalu za Hyper-V, a zatim konfigurirate svako virtualno računalo da biste ga iskoristili postavljanjem broja hardverskih niti po jezgri na dva (2).

Planer jezgre hyper-V koji je uveden u sustavima Windows Server 2016 i Windows 10 verzija 1607 nova je alternativa klasičnoj logici planera. Osnovni planer nudi smanjenu varijabilnost performansi za radna opterećenja unutar VM-ova koja se izvode na glavnom računalu hyper-V s omogućenim HT-om.

Detaljno objašnjenje jezgrenog planera za Hyper-V i korake za omogućivanje potražite u sljedećem članku o sustavu Windows IT Pro Center:

Objašnjenje i korištenje vrsta planera hipervizora hypervisora

Da biste omogućili planer jezgre hyper-V u sustavu Windows Server 2016 ili Windows 10, unesite sljedeću naredbu:

bcdedit /set HypervisorSchedulerType core

Zatim odlučite želite li konfigurirati broj hardverskih niti vm-a po jezgri na dva (2). Ako izlažete činjenicu da su virtualni procesori hiper-niti na gost virtualnom računalu, omogućite planer u VM operacijskom sustavu, kao i radna opterećenja VM-a, da biste koristili HT u vlastitom zakazivanju rada. Da biste to učinili, unesite sljedeću naredbu komponente PowerShell u kojoj <VMName> naziv virtualnog računala:

Set-VMProcessor -VMName <VMName> -HwThreadCountPerCore 2

Ublažavanje E

Omogući ublažavanja za savjetnike CVE-2017-5715, CVE-2017-5754 i CVE-2019-11135

Napomena: Ta su ublažavanja po zadanom omogućena u operacijskim sustavima Windows Server 2019 i Windows client.

Da biste omogućili ublažavanje rizika za savjetnike CVE-2017-5715, CVE-2017-5754 i CVE-2019-11135, koristite smjernice u sljedećim člancima:

Napomena: Ta ublažavanja obuhvaćaju i automatski omogućuju ublažavanje bitova sigurnog okvira stranice za jezgru sustava Windows i ublažavanja opisana u cve-2018-3620. Za detaljno objašnjenje sigurnog okvira stranica bitova ublažavanja, pogledajte sljedeće Security Research & Defense Blog članak:

Reference

Smjernice za ublažavanje slabih točaka bočnog kanala spekulativnog izvršavanja na platformi Azure

Proizvodi trećih strana o kojima se radi u članku proizvode tvrtke koje su neovisne o Microsoftu. Ne jamčimo, implicirana ili na neki drugi način, o performansama ili pouzdanosti tih proizvoda.

Podatke za kontakt drugih proizvođača pružamo da bismo vam pomogli pronaći tehničku podršku. Ti se podaci za kontakt mogu promijeniti bez najave. Ne jamčimo točnost tih podataka za kontakt treće strane.