Sažetak

Microsoft je upoznat s programom PetitPotam koji se potencijalno može koristiti za Windows kontrolere domena ili druge Windows poslužitelje. PetitPotam je klasični NTLM Relay Attack, a takvi su napadi već dokumentirani od strane Microsofta zajedno s brojnim mogućnostima ublažavanja radi zaštite korisnika. Na primjer: Microsoft Security Advisory 974926.

Da bi spriječili napade NTLM relaya na mrežama s omogućenim NTLM-om, administratori domena moraju osigurati da servisi koji omogućuju provjeru autentičnosti NTLM-om koriste zaštitu kao što su proširena zaštita za provjeru autentičnosti (EPA) ili značajke potpisivanja, kao što je potpisivanje SMB-a. PetitPotam koristi prednosti poslužitelja na kojima servis Active Directory Certificate Services (AD CS) nije konfiguriran sa zaštitom za NTLM Relay Attacks. Ublažavanja u nastavku korisnicima opisuju kako zaštititi svoje AD CS poslužitelje od takvih napada.

Ako koristite Active Directory Certificate Services (AD CS) s bilo kojim od sljedećih servisa, možda ste podložni tom napadu:

-

Web-registracija za izdavanje certifikata

-

Web-servis za prijavu certifikata

Ublažiti

Ako na vaše okruženje može utjecati, preporučujemo sljedeće ublažavanje:

Primarno smanjenje

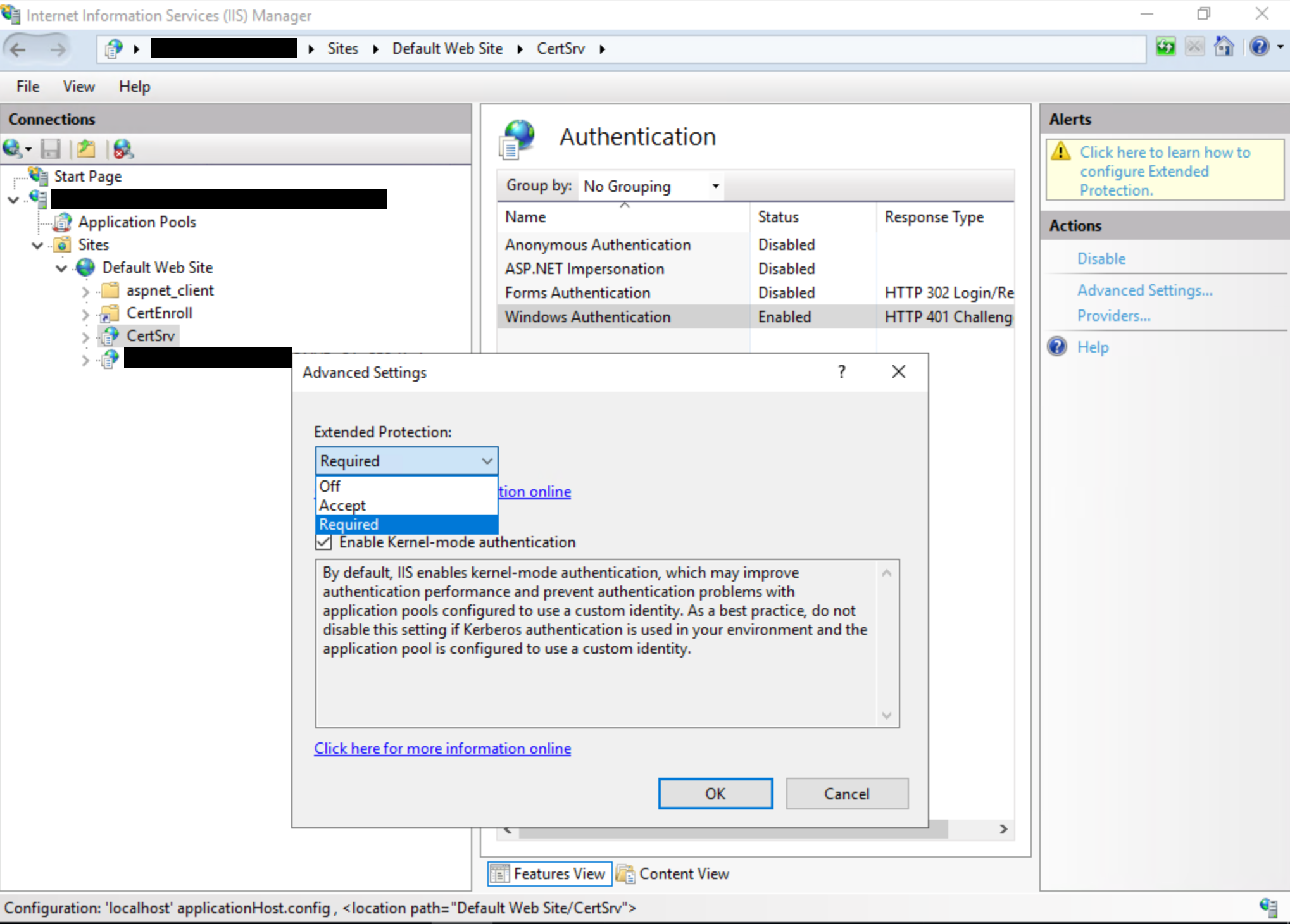

Preporučujemo da omogućite EPA i onemogućite HTTP na AD CS poslužiteljima. Otvorite upravitelj Internet Information Services (IIS) i učinite sljedeće:

-

Omogućite EPA za web-prijavu za izdavanje certifikata, obavezno je biti sigurnija i preporučena mogućnost:

-

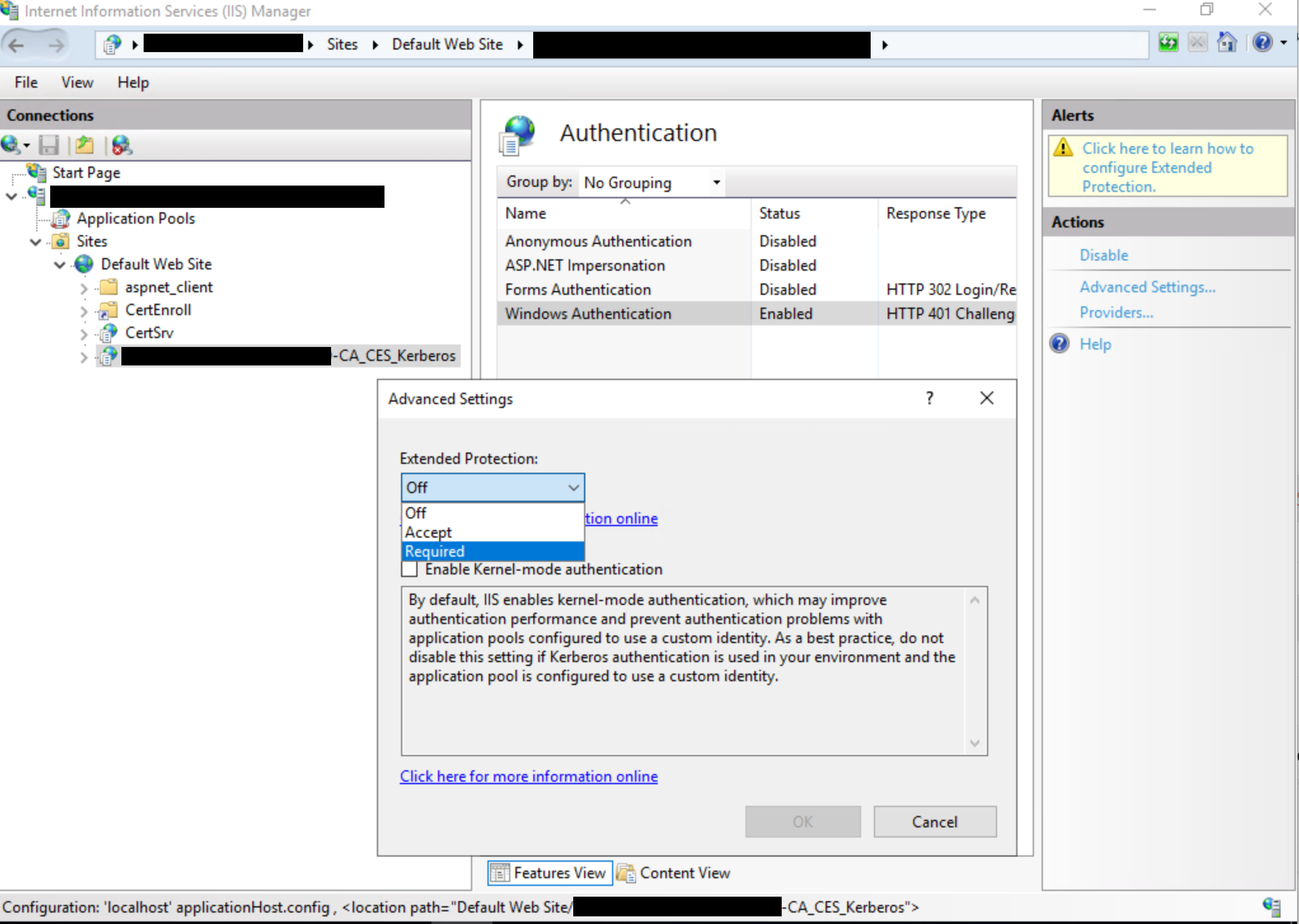

OmogućiVANJE EPA-a za web-servis za prijavu certifikata, obavezno uz sigurniju i preporučenu mogućnost:

Napomena: Postavka Uvijek koristi se kada je UI postavljen naObavezno , što je preporučena i najatrasnija mogućnost.

Dodatne informacije o mogućnostima koje su dostupne za proširenuzaštitnupolitijupotražite u članku<transport> osnovne <httpbinding>. Najčešće korištene postavke su sljedeće:

<binding name="TransportWithHeaderClientAuth"> <security mode="Transport"> <transport clientCredentialType="Windows"> <extendedProtectionPolicy policyEnforcement="Always" /> </transport> <message clientCredentialType="None" establishSecurityContext="false" negotiateServiceCredential="false" /> </security> <readerQuotas maxStringContentLength="131072" /> </binding> -

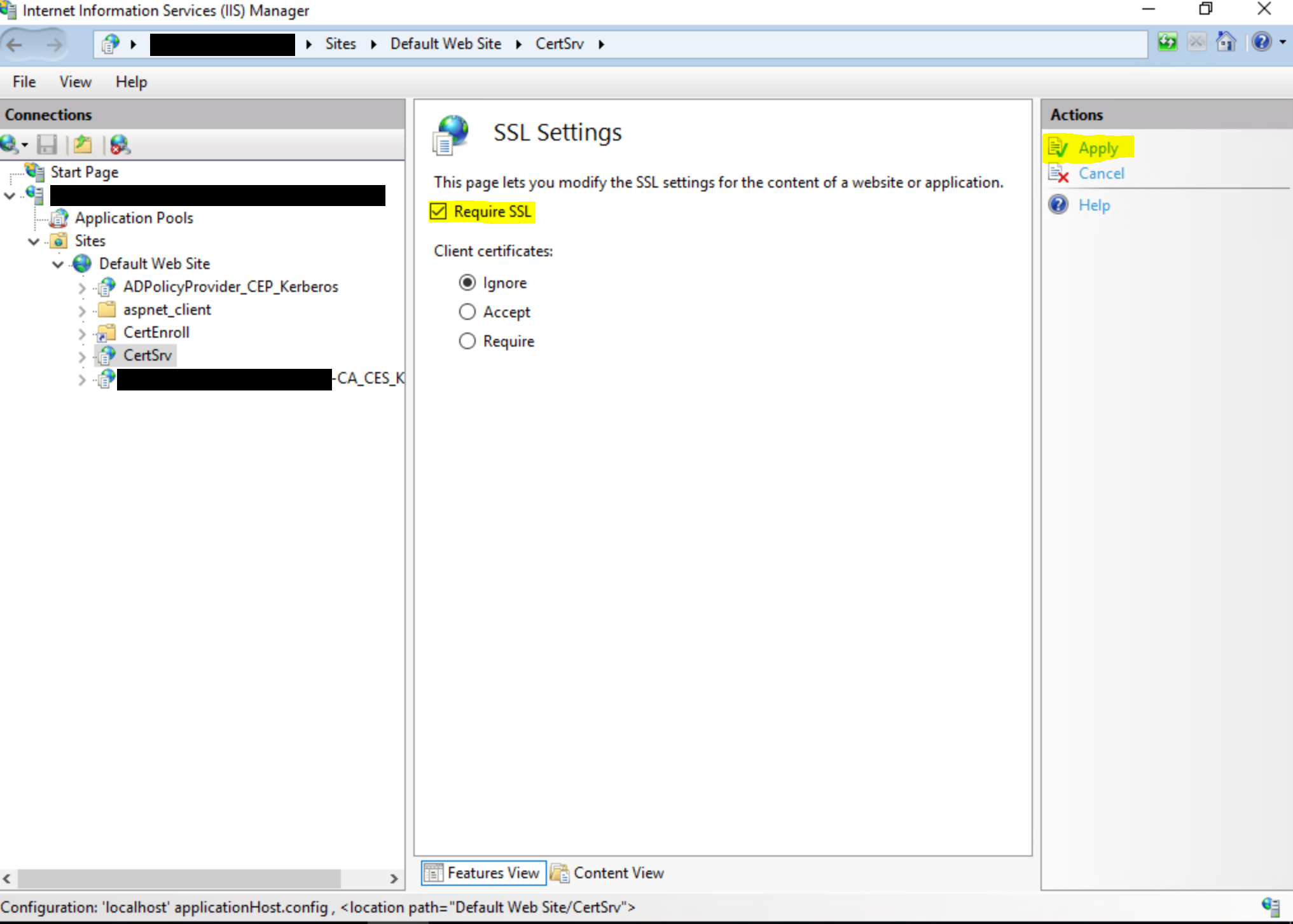

Omogući potreban SSLkoji će omogućiti samo HTTPS veze.

Važno: Kada dovršite gore navedene korake, morat ćete ponovno pokrenuti IIS da biste učitali promjene. Da biste ponovno pokrenuli IIS, otvorite povišeni prozor naredbenog retka, upišite sljedeću naredbu, a zatim pritisnite ENTER: iisreset /restart Napomena Ta naredba zaustavlja sve pokrenute IIS servise, a zatim ih ponovno pokreće.

Dodatno smanjenje

Osim primarnih ublažavanja, preporučujemo da onemogućite provjeru autentičnosti NTLM-om kada je to moguće. Sljedeća ublažavanja navedena su u redoslijedu od sigurnije do manje sigurne:

-

Onemogućite NTLM provjeru autentičnosti na Windows kontroleru domene. To se može postići slijedeći dokumentaciju u području Mrežna sigurnost: Ograničavanje NTLM-a: NTLM provjera autentičnosti u ovoj domeni.

-

Onemogućivanje NTLM-a na bilo kojem AD CS poslužiteljima u vašoj domeni pomoću pravilnika grupe Sigurnost mreže: Ograničavanje NTLM-a: Dolazni NTLM promet. Da biste konfigurirali taj GPO, otvorite pravilnik grupe i idite na Konfiguracija računala ->Windows Postavke -> Security Postavke -> Local Policies -> Security Options i postavite Mrežna sigurnost: Ograničavanje NTLM-a: Dolazni NTLM promet na Odbij sve račune ili Odbij sve račune domene. Ako je potrebno, možete po potrebi dodavati iznimke pomoću postavke Mrežna sigurnost: Ograničavanje NTLM-a: Dodavanje iznimki poslužitelja u ovoj domeni.

-

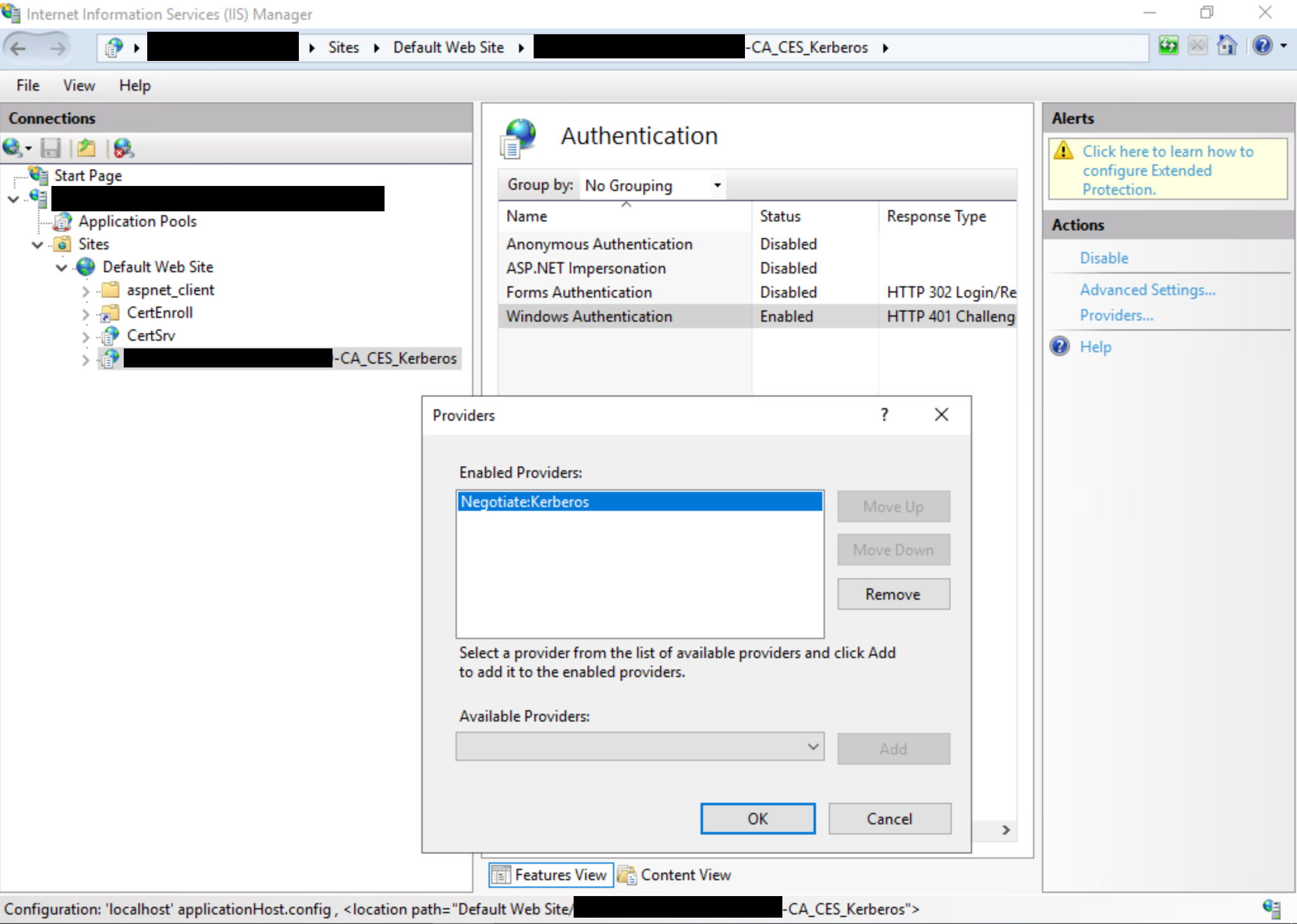

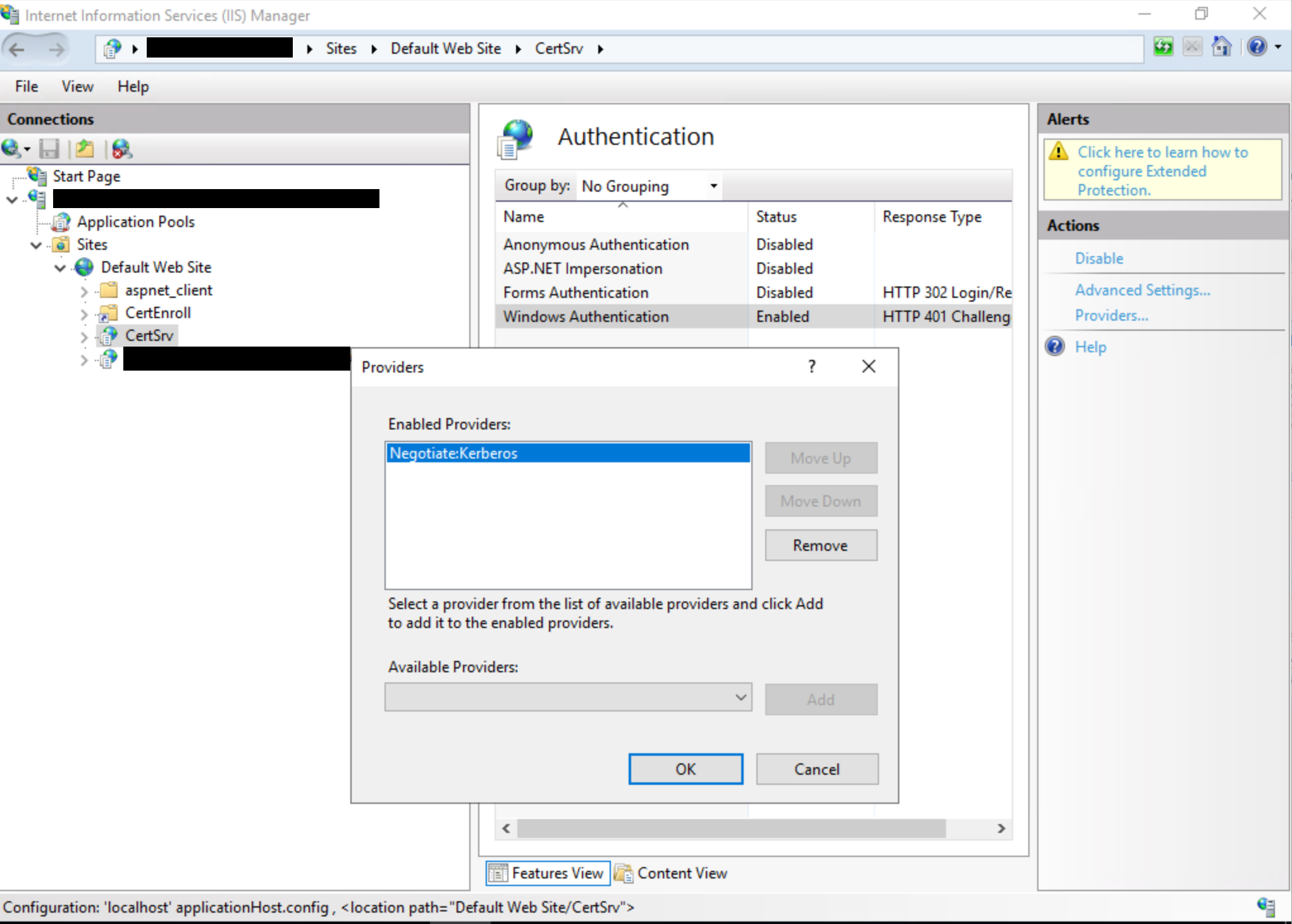

Onemogućite NTLM za Internet Information Services (IIS) na AD CS poslužiteljima u vašoj domeni na kojima se izvode servisi "Certificate Authority Web Enrollment" ili "Certificate Enrollment Web Service".

Da biste to učinili, otvorite IIS Manager UI, postavite Windows provjere autentičnosti na Negotiate:Kerberos:

Važno: Kada dovršite gore navedene korake, morat ćete ponovno pokrenuti IIS da biste učitali promjene. Da biste ponovno pokrenuli IIS, otvorite povišeni prozor naredbenog retka, upišite sljedeću naredbu, a zatim pritisnite ENTER: iisreset /restart Napomena Ta naredba zaustavlja sve pokrenute IIS servise, a zatim ih ponovno pokreće.

Dodatne informacije potražite u članku Microsoft Security Advisory ADV210003