Izvorni datum objave: 9. svibnja 2023.

KB ID: 5025885

VAŽAN Trebali biste primijeniti sigurnosno ažuriranje sustava Windows izdano 9. srpnja 2024. ili kasnije, kao dio redovitog mjesečnog postupka ažuriranja.

Ovaj se članak odnosi na tvrtke ili ustanove koje bi trebale početi procjenjivati ublažavanja za javno otkriveno zaobilaženje sigurnog pokretanja koje koristi BlackLotus UEFI bootkit. Uz to, možda ćete htjeti postaviti proaktivan sigurnosni stav ili se početi pripremati za početak pokretanja. Imajte na umu da je za taj zlonamjerni softver potreban fizički ili administrativni pristup uređaju.

OPREZ Nakon što je ublažavanje ovog problema omogućeno na uređaju, što znači da su ublažavanja primijenjena, ne može se poništiti ako nastavite koristiti sigurno pokretanje na tom uređaju. Čak ni ponovno formatiranje diska neće ukloniti opozive ako su već primijenjene. Imajte na umu sve moguće implikacije i temeljito testirati prije nego što primijenite opomene navedene u ovom članku na svoj uređaj.

U ovom članku

Sažetak

U ovom se članku opisuje zaštita od javno otkrivenog zaobilaženje sigurnosnih značajki sigurnog pokretanja koje koristi BlackLotus UEFI bootkit koji prati CVE-2023-24932, kako omogućiti ublažavanja i smjernice za medije koji se mogu pokrenuti. Bootkit je zlonamjerni program koji je osmišljen za učitavanje što je prije moguće u slijedu pokretanja uređaja radi upravljanja pokretanjem operacijskog sustava.

Microsoft preporučuje sigurno pokretanje za stvaranje sigurnog i pouzdanog puta iz objedinjenog sučelja za proširivu opremu (UEFI) kroz slijed pouzdanog pokretanja jezgre sustava Windows. Sigurno pokretanje pomaže u sprječavanju zlonamjernog softvera bootkita u slijedu pokretanja. Onemogućivanjem sigurnog pokretanja uređaj prijeti opasnosti od zaraze zlonamjernim softverom bootkita. Popravljanje zaobilaženje sigurnog pokretanja opisano u cve-2023-24932 zahtijeva opoziv upravitelja pokretanja. To može uzrokovati probleme za neke konfiguracije pokretanja uređaja.

Mitigations against the Secure Boot bypass detailed in CVE-2023-24932 are included in the Windows security updates that were released on or after July 9, 2024. Međutim, ta ublažavanja nisu omogućena po zadanom. Uz ta ažuriranja preporučujemo da počnete procjenjivati te promjene u svom okruženju. Potpuni raspored opisan je u odjeljku Tempiranje ažuriranja.

Prije omogućivanja tih ublažavanja trebali biste temeljito pregledati pojedinosti u ovom članku i odrediti morate li omogućiti ublažavanje poteškoća ili pričekati buduće ažuriranje od Microsofta. Ako odlučite omogućiti ublažavanje problema, morate provjeriti jesu li vaši uređaji ažurirani i spremni te razumjeti rizike opisane u ovom članku.

Akcija

|

Za ovo izdanje potrebno je slijediti sljedeće korake: 1. korak: instalirajte sigurnosno ažuriranje sustava Windows izdano 9. srpnja 2024. ili kasnije na sve podržane verzije. Drugi korak: procijenite promjene i kako one utječu na vaše okruženje. Treći korak: nametanje promjena. |

Opseg utjecaja

BlackLotus bootkit utječe na sve uređaje sa sustavom Windows s omogućenim zaštitama sigurnog pokretanja. Ublažavanja su dostupna za podržane verzije sustava Windows. Potpuni popis potražite u članku CVE-2023-24932.

Razumijevanje rizika

Rizik od zlonamjernog softvera: Da bi blackLotus UEFI bootkit exploit opisan u ovom članku bio moguć, napadač mora steći administrativne ovlasti na uređaju ili dobiti fizički pristup uređaju. To se može učiniti fizičkim ili daljinskim pristupom uređaju, primjerice pomoću hipervizora za pristup VM-ima/oblaku. Napadač će obično koristiti tu ranjivost da bi nastavili upravljati uređajem kojem već mogu pristupiti i kojim bi mogli upravljati. Ublažavanja u ovom članku preventivna su i ne ispravljaju se. Ako je vaš uređaj već ugrožen, zatražite pomoć od davatelja usluge sigurnosti.

Medij za oporavak: Ako naiđete na problem s uređajem nakon primjene ublažavanja i uređaj se ne može pokrenuti, možda nećete moći pokrenuti ili oporaviti uređaj od postojećih medija. Medij za oporavak ili instalaciju morat će se ažurirati tako da funkcionira s uređajem na kojem su primijenjena ublažavanja.

Problemi s programom: Kada Windows primjenjuje ublažavanja koja su opisana u ovom članku, mora se uzimati na UEFI opremu uređaja da bi ažurirao vrijednosti sigurnog pokretanja (ažuriranja se primjenjuju na ključ baze podataka (DB) i zabranjeni ključ potpisa (DBX)). U nekim slučajevima imamo iskustva s uređajima koji ne uspijevaju ažuriranja. S proizvođačima uređaja radimo na provjeri tih ključnih ažuriranja na što više uređaja.

BILJEŠKA Najprije testirajte ta ublažavanja na jednom uređaju po klasi uređaja u vašem okruženju da biste otkrili moguće probleme s programom. Nemojte se općenito implementirati prije potvrde da su procijenjeni svi razredi uređaja u vašem okruženju.

BitLocker oporavak: Neki uređaji mogu ići u BitLocker oporavak. Obavezno zadržite kopiju BitLocker ključa oporavka prije omogućivanja ublažavanja.

Poznati problemi

Problemi s programom:Ne ažuriraju se svi firmveri uređaja db ili DBX za sigurno pokretanje. U slučajevima za koje znamo problem smo prijavili proizvođaču uređaja. Dodatne KB5016061: događaji ažuriranja secure boot DB i DBX varijabli za pojedinosti o prijavljenim događajima. Obratite se proizvođaču uređaja radi ažuriranja programske opreme. Ako uređaj nije podržan, Microsoft preporučuje nadogradnju uređaja.

Poznati problemi s programom:

BILJEŠKA Sljedeći poznati problemi ne utječu na ažuriranja od 9. srpnja 2024. i neće spriječiti instalaciju ažuriranja od 9. srpnja 2024. U većini slučajeva ublažavanje problema neće se primijeniti ako postoje poznati problemi. Pojedinosti potražite u svakom poznatom problemu.

-

HP: HP je identificirao problem s instalacijom ublažavanja na PC-jevima radne stanice HP Z4G4 i objavit će ažuriranu opremu Z4G4 UEFI (BIOS) u sljedećih tjedana. Da bi se osigurala uspješna instalacija ublažavanja, ona će se blokirati na radnim radnim stanicama radne površine dok ažuriranje ne bude dostupno. Korisnici bi se uvijek trebali ažurirati na najnoviji BIOS sustava prije primjene ublažavanja.

-

HP uređaji sa značajkom Sure Start Security: Za instalaciju ublažavanja potrebna su najnovija ažuriranja programske opreme tvrtke HP. Ublažavanja se blokiraju dok se programske opreme ne ažuriraju. Instalirajte najnovije ažuriranje programske opreme sa stranice podrške za HPs – službeno preuzimanje HP upravljačkih programa i softvera | HP-ova podrška.

-

Uređaji utemeljeni na arm64: Ublažavanja su blokirana zbog poznatih problema s UEFI firmverom s uređajima utemeljenima na qualcommu. Microsoft radi na rješavanju tog problema s qualcommom. Qualcomm će proizvođačima uređaja pružiti popravak. Obratite se proizvođaču uređaja da biste utvrdili je li dostupno rješenje za taj problem. Microsoft će dodati otkrivanje da bi omogućio primjenu ublažavanja na uređajima kada se otkrije fiksna oprema. Ako vaš uređaj s procesorom Arm64 nema opremu Qualcomm, konfigurirajte sljedeći ključ registra da biste omogućili ublažavanje.

Potključ registra

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

Naziv vrijednosti ključa

SkipDeviceCheck

Vrsta podataka

REG_DWORD

Podaci

1

-

Jabuka:Mac računala sa sigurnosnim čipom Apple T2 podržavaju sigurno pokretanje. No ažuriranje UEFI sigurnosnih varijabli dostupno je samo u sklopu ažuriranja sustava macOS. Od korisnika kampa za pokretanje očekuje se da vide unos zapisnika događaja ID-a događaja 1795 u sustavu Windows koji se odnosi na te varijable. Dodatne informacije o unosu u zapisnik potražite u članku KB5016061: događaji ažuriranja za secure boot DB i DBX varijable.

-

VMware:U okruženjima virtualizacije utemeljenima na VMware-u VIRTUALNO računalo s procesorom utemeljenim na procesoru x86 s omogućenim sigurnim pokretanjem neće se moći pokrenuti nakon primjene ublažavanja. Microsoft koordinira s programom VMware radi rješavanja tog problema.

-

Sustavi utemeljeni na TPM-u 2.0: Ti sustavi koji pokreću Windows Server 2012 i Windows Server 2012 R2 ne mogu implementirati ublažavanja objavljena u sigurnosnom ažuriranju od 9. srpnja 2024. zbog poznatih problema s kompatibilnošću s TPM mjerama. Sigurnosna ažuriranja od 9. srpnja 2024. blokirat će ublažavanja #2 (upravitelj pokretanja) i #3 (DBX ažuriranje) na zahvaćenim sustavima.Microsoft je upoznat s problemom i u budućnosti će se objaviti ažuriranje za deblokiranje sustava utemeljenih na TPM-u 2.0.Da biste provjerili TPM verziju, desnom tipkom miša kliknite Start, kliknite Pokreni, a zatim upišite tpm.msc. U donjem desnom kutu središnjog okna u odjeljku Informacije o proizvođaču TPM-a trebali biste vidjeti vrijednost za verziju specifikacije.

-

Symantec Endpoint Encryption: Ublažavanje sigurnog pokretanja nije moguće primijeniti na sustave koji su instalirali šifriranje krajnje točke tvrtke Symantec. Microsoft i Symantec svjesni su tog problema i bit će riješeni u budućem ažuriranju.

Smjernice za ovo izdanje

Za ovo izdanje slijedite ova dva koraka.

1. korak: instalacija sigurnosnog ažuriranja sustava Windows Instalirajte mjesečno sigurnosno ažuriranje sustava Windows izdano 9. srpnja 2024. ili kasnije na podržanim uređajima sa sustavom Windows. Ta ažuriranja obuhvaćaju ublažavanja za CVE-2023-24932, ali nisu omogućena prema zadanim postavkama. Svi uređaji sa sustavom Windows trebali bi dovršiti taj korak bez obzira na to planirate li implementirati ublažavanja.

Drugi korak: procjena promjena Preporučujemo vam da učinite sljedeće:

-

Razumijevanje prva dva ublažavanja koja omogućuju ažuriranje baze podataka za sigurno pokretanje i ažuriranje upravitelja pokretanja.

-

Pregledajte ažurirani raspored.

-

Počnite testirati prva dva ublažavanja protiv reprezentativnih uređaja iz vašeg okruženja.

-

Počnite planirati implementaciju.

Treći korak: nametanje promjena

Preporučujemo da shvatite rizike istaknute u odjeljku Razumijevanje rizika.

-

Razumijevanje utjecaja na oporavak i druge medije za pokretanje.

-

Započnite testiranje trećeg ublažavanja koje poništava pouzdanost certifikata potpisivanja koji se koristi za sve prethodne upravitelje pokretanja sustava Windows.

Smjernice za implementaciju ublažavanja

Prije nego što pratite ove korake za primjenu ublažavanja, instalirajte mjesečno ažuriranje za servisiranje sustava Windows izdano 9. srpnja 2024. ili kasnije na podržanim uređajima sa sustavom Windows. Ovo ažuriranje obuhvaća ublažavanja za CVE-2023-24932, ali nisu omogućena po zadanom. Svi uređaji sa sustavom Windows moraju dovršiti taj korak bez obzira na plan da biste omogućili ublažavanje.

BILJEŠKA Ako koristite BitLocker, provjerite je li bitLocker ključ oporavka sigurnosno kopiran. Možete pokrenuti sljedeću naredbu iz naredbenog retka administratora i zabilježiti 48-znamenkaste numeričke lozinke:

manage-bde -protectors -get %systemdrive%

Da biste implementirali ažuriranje i primijenili opozive, slijedite ove korake:

-

Instalirajte ažurirane definicije certifikata u bazu podataka.

Ovaj će korak u UEFI certifikat "Baza podataka potpisa sigurnog pokretanja" (DB) dodati certifikat "Windows UEFI CA 2023". Dodavanjem ovog certifikata u BAZU podataka firmver uređaja smatrat će pouzdane aplikacije za pokretanje koje je potpisao ovaj certifikat.

-

Postavite regkey za izvođenje ažuriranja na DB. Da biste to učinili, otvorite prozor naredbenog retka kao administrator, upišite svaku od sljedećih naredbi zasebno, a zatim pritisnite Enter:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x40 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

-

Pokrenite sljedeću naredbu powershell kao administrator i provjerite je li baza podataka uspješno ažurirana. Ova naredba mora vratiti True.

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Windows UEFI CA 2023'

-

-

Ažurirajte Upravitelj pokretanja na uređaju.

Ovaj će korak instalirati aplikaciju upravitelja pokretanja na uređaj koji je potpisan certifikatom "'Windows UEFI CA 2023".

-

Postavite regkey da biste instalirali potpisani upravitelj pokretanja "'Windows UEFI CA 2023". Da biste to učinili, otvorite prozor naredbenog retka kao administrator, upišite svaku od sljedećih naredbi zasebno, a zatim pritisnite Enter:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x100 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

-

Kao administrator montirajte EFI particiju da biste je pripremili za pregled:

mountvol s: /s

-

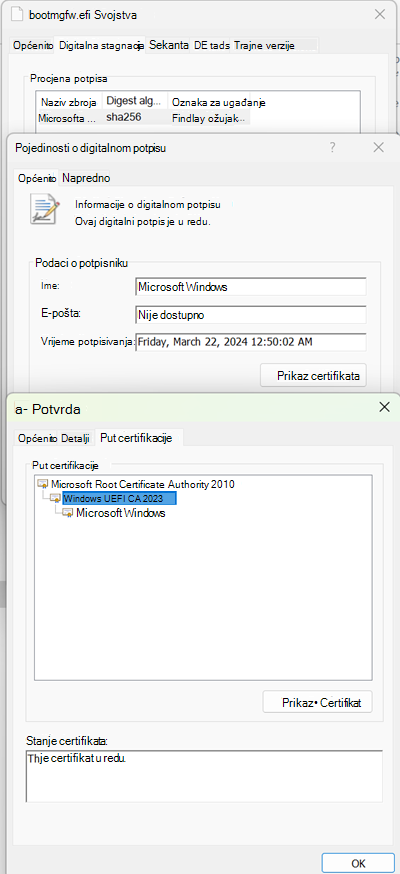

Provjerite je li datoteka "s:\efi\microsoft\boot\bootmgfw.efi" potpisana certifikatom "Windows UEFI CA 2023". Da biste to učinili, učinite sljedeće:

-

Kliknite Start, u okvir Za pretraživanje upišitenaredbeni redak, a zatim kliknite Naredbeni redak.

-

U prozor naredbenog retka upišite sljedeću naredbu, a zatim pritisnite Enter:

copy S:\EFI\Microsoft\Boot\bootmgfw.efi c:\bootmgfw_2023.efi

-

U upravitelju datoteka desnom tipkom miša kliknite datoteku C:\bootmgfw_2023.efi, kliknite Svojstva, a zatim odaberite karticu Digitalni potpisi.

-

Na popisu Potpis provjerite obuhvaća li lanac certifikata Windows UEFI CA 2023. Lanac certifikata trebao bi odgovarati sljedećoj snimci zaslona:

-

-

-

Omogućite opoziv.

Zabranjeni popis UEFI-ja (DBX) koristi se za blokiranje učitavanja nepouzdanih UEFI modula. U ovom koraku ažuriranje DBX-a dodat će certifikat "Windows Production CA 2011" u DBX. To će uzrokovati da svi upravitelji pokretanja potpisani ovim certifikatom više nisu pouzdani.

UPOZORENJE: prije primjene trećeg ublažavanja stvorite izbrisivi memorijski pogon za oporavak koji se može koristiti za pokretanje sustava. Informacije o tome kako to učiniti potražite u odjeljku Ažuriranje medija za instalaciju sustava Windows.

Ako sustav prijeđe u stanje koje nije moguće pokrenuti, slijedite korake u odjeljku Postupak oporavka da biste uređaj vratili u stanje prije opoziva.

-

Dodajte certifikat "Windows Production PCA 2011" na popis zabranjenih UEFI-ja za sigurno pokretanje (DBX). Da biste to učinili, otvorite prozor naredbenog retka kao administrator, upišite svaku od sljedećih naredbi zasebno, a zatim pritisnite Enter:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x80 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

-

Provjerite je li popis za instalaciju i opoziv uspješno primijenjen tako da u zapisniku događaja potražite događaj 1037.Informacije o događaju 1037 potražite u članku KB5016061: događaji ažuriranja za secure boot DB i DBX varijable. Ili pokrenite sljedeću naredbu komponente PowerShell kao administrator i provjerite vraća li true:

[System.Text.Encoding]::ASCII. GetString((Get-SecureBootUEFI dbx).bytes) -match 'Microsoft Windows Production PCA 2011'

-

-

Primijenite svn ažuriranje na opremu. Upravitelj pokretanja implementiran u 2. koraku ima ugrađenu novu značajku samois pozivanja. Kada se upravitelj pokretanja pokrene, izvodi samoprocjenju usporedbom broja sigurne verzije (SVN- a) pohranjenog u firmveru, a SVN ugrađen u Upravitelj pokretanja. Ako je upravitelj pokretanja SVN manji od SVN-a pohranjenog u firmveru, upravitelj pokretanja neće se moći pokrenuti. Ta značajka sprječava napadača da vrati upravitelj pokretanja na stariju verziju koja nije ažurirana.U budućim ažuriranjima, kada je u upravitelju pokretanja riješen znatan sigurnosni problem, SVN broj povećavat će se u upravitelju pokretanja i ažuriranju programske opreme. Oba će ažuriranja biti objavljena u istom kumulativnom ažuriranju da bi se provjerilo jesu li zakrpama zaštićeni uređaji. Svaki put kada se SVN ažurira, bilo koji medij za pokretanje morat će se ažurirati. Počevši od ažuriranja od 9. srpnja 2024., SVN se povećava u upravitelju pokretanja i ažuriranju programske opreme. Ažuriranje programske opreme nije obavezno i može se primijeniti na sljedeći korak:

-

Primijenite svn ažuriranje na opremu. Da biste to učinili, otvorite prozor naredbenog retka kao administrator, upišite svaku od sljedećih naredbi zasebno, a zatim pritisnite Enter:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x200 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

-

Medij za pokretanje

Kada faza implementacije započne u vašem okruženju, važno je ažurirati medij za pokretanje.

Smjernice za ažuriranje medija za pokretanje dolazi s budućim ažuriranjima ovog članka. Pogledajte sljedeći odjeljak za stvaranje USB pogona za oporavak uređaja.

Ažuriranje medija za instalaciju sustava Windows

BILJEŠKA Prilikom stvaranja USB memorijskog pogona za pokretanje obavezno formatiraj pogon pomoću datotečnog sustava FAT32.

Aplikaciju Stvaranje pogona za oporavak možete koristiti slijedeći ove korake. Taj se medij može koristiti za ponovnu instalaciju uređaja u slučaju da postoji veliki problem kao što je kvar na hardveru, da biste ponovno instalirali Windows, moći ćete koristiti pogon za oporavak.

-

Idite na uređaj na koji su primijenjena ažuriranja od 9. srpnja 2024. i prvi korak ublažavanja (ažuriranje baze podataka za sigurno pokretanje).

-

Na izborniku Start potražite aplet upravljačke ploče "Stvori pogon za oporavak" i slijedite upute za stvaranje pogona za oporavak.

-

Dok je novostvoreni izbrisivi memorijski pogon postavljen (npr. kao pogon "D:"), pokrenite sljedeće naredbe kao administrator. Upišite svaku od sljedećih naredbi, a zatim pritisnite Enter:

COPY D:\EFI\MICROSOFT\BOOT\BCD D:\EFI\MICROSOFT\BOOT\BCD.BAK

bcdboot c:\windows /f UEFI /s D: /bootex

COPY D:\EFI\MICROSOFT\BOOT\BCD.BAK D:\EFI\MICROSOFT\BOOT\BCD

Ako u okruženju upravljate medijem koji se može instalirati pomoću instalacijskog medija za ažuriranje sustava Windows sa smjernicama za dinamičko ažuriranje, slijedite ove korake. Ovim dodatnim koracima stvorit će se izbrisivi memorijski pogon za pokretanje koji koristi datoteke za pokretanje koje je potpisao certifikat za potpisivanje "Windows UEFI CA 2023".

-

Idite na uređaj na koji su primijenjena ažuriranja od 9. srpnja 2024. i prvi korak ublažavanja (ažuriranje baze podataka za sigurno pokretanje).

-

Slijedite korake u vezi u nastavku da biste stvorili medijske sadržaje s ažuriranjima od 9. srpnja 2024. Ažuriranje instalacijskog medija sustava Windows pomoću dinamičkog ažuriranja

-

Postavite sadržaj medija na USB usb pogon i postavite usb pogon kao slovo pogona. Primjerice, postavite usb pogon kao "D:".

-

Pokrenite sljedeće naredbe iz prozora naredbi kao administrator. Upišite svaku od sljedećih naredbi, a zatim pritisnite Enter.

COPY D:\EFI\MICROSOFT\BOOT\BCD D:\EFI\MICROSOFT\BOOT\BCD.BAK

bcdboot c:\windows /f UEFI /s D: /bootex

COPY D:\EFI\MICROSOFT\BOOT\BCD.BAK D:\EFI\MICROSOFT\BOOT\BCD

Ako uređaj ima postavke sigurnog pokretanja na zadane postavke nakon primjene ublažavanja, uređaj se neće pokrenuti. Da biste riješili taj problem, aplikacija za popravak obuhvaćena je ažuriranjima od 9. srpnja 2024. koja se mogu koristiti za ponovnu primjenu certifikata "Windows UEFI CA 2023" na DB (ublažavanje #1).

BILJEŠKA Nemojte koristiti ovu aplikaciju za popravak na uređaju ili sustavu opisanom u odjeljku Poznati problemi.

-

Idite na uređaj na koji su primijenjena ažuriranja od 9. srpnja 2024.

-

U prozoru naredbe kopirajte aplikaciju za oporavak na izbrisivi memorijski pogon pomoću sljedećih naredbi (pod pretpostavkom da je izbrisivi memorijski pogon pogon "D:"). Svaku naredbu upišite zasebno, a zatim pritisnite Enter:

md D:\EFI\BOOT

copy C:\windows\boot\efi\securebootrecovery.efi D:\efi\boot\bootx64.efi

-

Na uređaju sa zadanim postavkama sigurnog pokretanja umetnite izbrisivi memorijski pogon, ponovno pokrenite uređaj i pokrenite ga s izbrisivog memorijskog pogona.

Tempiranje ažuriranja

Ažuriranja objavljeni su na sljedeći način:

-

Početna implementacija Ta je faza započela s ažuriranjima objavljenima 9. svibnja 2023. i pružala osnovna ublažavanja s ručnim koracima za omogućavanje tih ublažavanja.

-

Druga implementacija Ta je faza započela s ažuriranjima objavljenima 11. srpnja 2023., u kojoj su dodani pojednostavljeni koraci za omogućavanje ublažavanja problema.

-

Faza procjene Ta će faza započeti 9. travnja 2024. i dodat će dodatna ublažavanja ublažavanja upravitelja pokretanja.

-

Faza implementacije To je vrijeme kada ćemo potaknuti sve korisnike da započinju implementaciju ublažavanja i ažuriranja medija.

-

Faza provođenja Faza provođenja zbog koje će ublažavanje biti trajno. Datum za ovu fazu objavit će se kasnije.

Napomena Raspored izdanja može se prema potrebi izmijeniti.

Ovu je fazu nadjačavao izdanje sigurnosnih ažuriranja sustava Windows 9. travnja 2024. ili nakon. travnja.

Ovu je fazu nadjačavao izdanje sigurnosnih ažuriranja sustava Windows 9. travnja 2024. ili nakon. travnja.

U ovoj fazi od vas se traži da testirate te promjene u svom okruženju da biste bili sigurni da će promjene ispravno funkcionirati s reprezentativnim oglednim uređajima i da biste dobili iskustvo s promjenama.

BILJEŠKA Umjesto pokušaja iscrpnog popisa i nepouzdanih ranjivih upravitelja pokretanja kao u prethodnim fazama implementacije, dodajemo certifikat za potpisivanje "Windows Production PCA 2011" na popis za onemogućivanje sigurnosnog pokretanja (DBX) da bismo poništili pouzdanost svih upravitelja pokretanja potpisanih ovim certifikatom. To je pouzdanija metoda za osiguravanje da su svi prethodni upravitelji pokretanja nepouzdani.

Ažuriranja za Windows objavljen 9. travnja 2024. ili kasnije, dodajte sljedeće:

-

Tri nove kontrole ublažavanja koje zamjese ublažavanja objavljena u 2023. Nove kontrole ublažavanja su:

-

Kontrola za implementaciju certifikata "Windows UEFI CA 2023" u bazu za sigurno pokretanje radi dodavanja pouzdanosti za upravitelje pokretanja sustava Windows potpisane ovim certifikatom. Imajte na umu da je ranije ažuriranje sustava Windows instaliralo certifikat "Windows UEFI CA 2023".

-

Kontrola za implementaciju upravitelja pokretanja potpisanog certifikatom "Windows UEFI CA 2023".

-

Kontrola za dodavanje "Windows Production PCA 2011" u SECURE BOOT DBX koji će blokirati sve upravitelje pokretanja sustava Windows potpisane ovim certifikatom.

-

-

Mogućnost omogućivanja implementacije ublažavanja u fazama neovisno kako bi se omogućila dodatna kontrola u implementaciji ublažavanja u vašem okruženju na temelju vaših potreba.

-

Ublažavanja su međusobno povezana tako da se ne mogu implementirati pogrešnim redoslijedom.

-

Dodatni događaji da biste znali status uređaja dok primjenjuju ublažavanja. Dodatne KB5016061 informacije o događajima potražite u člancima: Secure Boot DB i DBX variable update events.

Ova faza je kada potičemo korisnike da započinju implementaciju ublažavanja i upravljanje bilo kojim medijskim ažuriranjima. Ažuriranja obuhvaćaju sljedeću promjenu:

-

Dodana je podrška za broj sigurne verzije (SVN) i postavljanje ažuriranog SVN-a u firmveru.

U nastavku je navedeno nekoliko koraka za implementaciju u tvrtki ili tvrtki.

Napomena Dodatne smjernice za kasnije ažuriranje ovog članka.

-

Implementirajte prvo ublažavanje na sve uređaje u enterprise ili upravljana grupa uređaja u enterprise. Ovo obuhvaća:

-

Uključite se u prvo ublažavanje koje dodaje certifikat za potpisivanje "Windows UEFI CA 2023" u opremu uređaja.

-

Nadzor da su uređaji uspješno dodali certifikat za potpisivanje "Windows UEFI CA 2023".

-

-

Implementirajte drugo ublažavanje koje primjenjuje ažurirani upravitelj pokretanja na uređaj.

-

Ažurirajte sve medije za oporavak ili vanjske medije za pokretanje koji se koriste s tim uređajima.

-

Implementirajte treće ublažavanje koje omogućuje opoziv certifikata "Windows Production CA 2011" dodavanjem u DBX u firmveru.

-

Implementirajte četvrto ublažavanje koje ažurira broj sigurne verzije (SVN) na opremu.

Faza provođenja neće započeti prije siječnja 2026., a u ovom ćemo članku prije početka ove faze dati najmanje šest mjeseci unaprijed upozorenje. Kada se ažuriranja izdaju za fazu provođenja, ona će obuhvaćati sljedeće:

-

Certifikat "Windows Production PCA 2011" automatski će se opozvati dodavanjem na popis zabranjenih UEFI-ja za sigurno pokretanje (DBX) na uređajima s podrškom. Ta će se ažuriranja programski nametnuti nakon instalacije ažuriranja za Windows svim zahvaćenim sustavima bez mogućnosti onemogućivanja.

Pogreške zapisnika događaja u sustavu Windows povezane s CVE-2023-24932

Unosi zapisnika događaja u sustavu Windows koji se odnose na ažuriranje DB i DBX detaljno su opisani u članku KB5016061: događaji ažuriranja secure boot DB i DBX.

Događaji "uspjeh" povezani s primjenom ublažavanja navedeni su u sljedećoj tablici.

|

Korak ublažavanja |

ID događaja |

Napomene |

|

Primjena ažuriranja baze podataka |

1036 |

Certifikat PCA2023 je dodan u bazu podataka. |

|

Ažuriranje upravitelja pokretanja |

1799 |

Primijenjen PCA2023 potpisani upravitelj pokretanja. |

|

Primjena DBX ažuriranja |

1037 |

Ažuriranje DBX-a koje poništava pouzdanost PCA2011 certifikat za potpisivanje je primijenjen. |

Najčešća pitanja (najčešća pitanja)

-

Da biste oporavili uređaj, pročitajte odjeljak Postupak oporavka.

-

Slijedite upute u odjeljku Otklanjanje poteškoća s pokretanjem .

Ažurirajte sve operacijske sustave Windows ažuriranjima objavljenima 9. srpnja 2024. ili kasnije prije nego što primijenite opozive. Možda nećete moći pokrenuti nijednu verziju sustava Windows koja nije ažurirana na barem ažuriranja objavljena 9. srpnja 2024. nakon primjene opoziva. Slijedite upute u odjeljku Otklanjanje poteškoća s pokretanjem .

Pogledajte odjeljak Otklanjanje poteškoća s pokretanjem .

Otklanjanje poteškoća s pokretanjem

Nakon primjene sva tri ublažavanja, oprema uređaja neće se pokrenuti pomoću upravitelja pokretanja koji je potpisao Windows Production PCA 2011. Kvarovi pokretanja koje je prijavila oprema specifični su za uređaj. Pogledajte odjeljak Postupak oporavka .

Postupak oporavka

Ako nešto pođe po zlu tijekom primjene ublažavanja i ne možete pokrenuti uređaj ili morate početi od vanjskog medija (kao što je usb pogon ili PXE pokretanje), pokušajte sljedeće prijedloge:

-

Isključite sigurno pokretanje.Taj se postupak razlikuje od proizvođača uređaja do modela. Unesite izbornik UEFI BIOS uređaja i dođite do postavki sigurnog pokretanja i isključite ga. U dokumentaciji proizvođača uređaja potražite specifične informacije o tom postupku. Dodatne pojedinosti potražite u članku Onemogućivanje sigurnog pokretanja.

-

Vraćanje tipki sigurnog pokretanja na tvorničke postavke.

Ako uređaj podržava vraćanje sigurnih tipki za pokretanje na tvorničke postavke, izvršite tu akciju odmah.

BILJEŠKA Neki proizvođači uređaja imaju i mogućnost "Očisti" i "Ponovno postavi" za varijable sigurnog pokretanja, u kojem bi se slučaju trebalo koristiti "Ponovno postavljanje". Cilj je vratiti varijable sigurnog pokretanja na zadane vrijednosti proizvođača.

Uređaj bi trebao početi odmah, ali imajte na umu da je izložen zlonamjernom softveru za pokretanje. Obavezno dovršite peti korak ovog postupka oporavka da biste ponovno omogućili sigurno pokretanje.

-

Pokušajte pokrenuti Windows s sistemskog diska.

-

Prijava u Sustav Windows.

-

Pokrenite sljedeće naredbe iz naredbenog retka administratora da biste vratili datoteke za pokretanje u efi particiji za pokretanje sustava. Svaku naredbu upišite zasebno, a zatim pritisnite Enter:

Mountvol s: /s

del s:\*.* /f /s /q

bcdboot %systemroot% /s S:

-

Pokretanjem BCDBoota vraća se poruka "Datoteke pokretanja uspješno su stvorene". Kada se prikaže ova poruka, ponovno pokrenite uređaj u sustav Windows.

-

-

Ako treći korak ne uspije oporaviti uređaj, ponovno instalirajte Windows.

-

Pokrenite uređaj s postojećeg medija za oporavak.

-

Nastavite s instalacijom sustava Windows pomoću medija za oporavak.

-

Prijava u Sustav Windows.

-

Ponovno pokrenite Windows da biste provjerili pokreće li se uređaj na Windows.

-

-

Ponovno omogućite sigurno pokretanje i ponovno pokrenite uređaj.Unesite izbornik UEFI uređaja i dođite do postavki sigurnog pokretanja i uključite ga. U dokumentaciji proizvođača uređaja potražite specifične informacije o tom postupku. Dodatne informacije potražite u odjeljku "Ponovno omogući sigurno pokretanje".

Reference

-

Smjernice za istraživanje napada pomoću cve-2022-21894: Kampanja BlackLotus

-

Omogućivanje sigurnog pokretanja na registriranim uređajima sa sustavom Windows

-

Za događaje koji se generiraju prilikom primjene DBX ažuriranja pogledajte članak KB5016061: Adresiranje ranjivih i opozvanih upravitelja pokretanja.

Proizvodi trećih strana o kojima se radi u članku proizvode tvrtke koje su neovisne o Microsoftu. Ne jamčimo, implicirana ili na neki drugi način, o performansama ili pouzdanosti tih proizvoda.

Podatke za kontakt drugih proizvođača pružamo da bismo vam pomogli pronaći tehničku podršku. Ti se podaci za kontakt mogu promijeniti bez najave. Ne jamčimo točnost tih podataka za kontakt treće strane.

|

Datum promjene |

Opis promjene |

|

5. svibnja 2025. |

|

|

13. veljače 2025. |

|

|

Siječanj 24, 2025 |

|

|

9. srpnja 2024. |

|

|

9. travnja 2024. |

|

|

16. prosinca 2023. |

|

|

15. svibnja 2023. |

|

|

11. svibnja 2023. |

|

|

10. svibnja 2023. |

|

|

9. svibnja 2023. |

|

|

27. lipnja 2023. |

|

|

11. srpnja 2023. |

|

|

25. kolovoza 2023. |

|