Izvorni datum objave: 13. kolovoza 2024.

KB ID: 5042562

Podrška za Windows 10 prestaje u listopadu 2025.

Nakon 14. listopada 2025. Microsoft više neće pružati besplatna ažuriranja softvera putem servisa Windows Update, tehničku pomoć ni sigurnosne popravke za Windows 10. PC će i dalje funkcionirati, ali preporučujemo prelazak na Windows 11.

Važna napomena o pravilniku SkuSiPolicy.p7b

Upute za primjenu ažuriranog pravilnika potražite u odjeljku Implementacija Microsoftova potpisanog pravilnika o opozivu (SkuSiPolicy.p7b ).

U ovom članku

Sažetak

Microsoft je upoznat s ranjivošću u sustavu Windows koja napadaču s administratorskim ovlastima omogućuje zamjenu ažuriranih sistemskih datoteka sustava Windows koje imaju starije verzije, otvaranjem vrata napadaču radi ponovnog pokretanja slabih točaka za sigurnost utemeljenu na virtualizaciji (VBS). Vraćanje tih binarnih datoteka može napadaču omogućiti zaobilaženje sigurnosnih značajki VBS-a i izvlačenje podataka zaštićenih VBS-om. Taj je problem opisan u članku CVE-2024-21302 | Povećanje ranjivosti privilegija sigurnog načina jezgre sustava Windows.

Da bismo riješili taj problem, opozvati ćemo ranjive VBS sistemske datoteke koje se ne ažuriraju. Zbog velikog broja datoteka povezanih s VBS-om koje je potrebno blokirati, koristimo alternativni pristup za blokiranje verzija datoteka koje se ne ažuriraju.

Opseg utjecaja

Taj problem utječe na sve uređaje sa sustavom Windows koji podržavaju VBS. To obuhvaća lokalne fizičke uređaje i virtualna računala (VM-ove). VBS je podržan u Windows 10 i novijim verzijama sustava Windows te u Windows Server 2016 i novijim Windows Server verzijama.

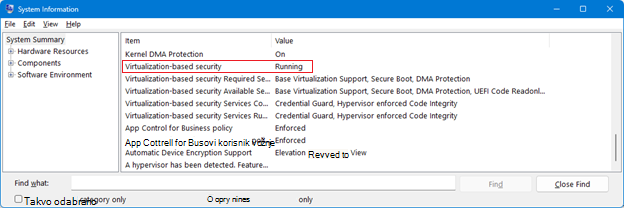

Stanje VBS-a može se provjeriti pomoću alata Microsoft System Information tool (Msinfo32.exe). Ovaj alat prikuplja informacije o vašem uređaju. Kada započnete Msinfo32.exe, pomaknite se prema dolje do sigurnosnog retka utemeljenog na virtualizaciji . Ako je vrijednost ovog retka Pokrenuta, VBS je omogućen i pokrenut.

VBS stanje možete provjeriti i pomoću Windows PowerShell Win32_DeviceGuard WMI klase. Da biste iz komponente PowerShell otvorite stanje VBS-a, otvorite Windows PowerShell sesiju pa pokrenite sljedeću naredbu:

Get-CimInstance -ClassName Win32_DeviceGuard -Namespace root\Microsoft\Windows\DeviceGuard

Nakon pokretanja gornje naredbe PowerShell status VBS stanja trebao bi biti jedan od sljedećih.

|

Naziv polja |

Status |

|

VirtualizationBasedSecurityStatus |

|

Dostupna ublažavanja

Za sve podržane verzije sustava Windows 10, verziju 1507 i novije verzije sustava Windows te Windows Server 2016 i novije verzije sustava Windows Server administratori mogu implementirati Microsoftov pravilnik o opozivu (SkuSiPolicy.p7b). Time ćete blokirati ranjive verzije VBS sistemskih datoteka koje operacijski sustav ne učitava.

Kada se SkuSiPolicy.p7b primijeni na uređaj sa sustavom Windows, pravilnik će se zaključati i na uređaj dodavanjem varijable u UEFI opremu. Tijekom pokretanja pravilnik se učitava i Windows blokira učitavanje binarnih datoteka koje krše pravilnik. Ako se primijeni zaključavanje UEFI-ja i pravilnik se ukloni ili zamijeni starijom verzijom, upravitelj pokretanja sustava Windows neće se pokrenuti i uređaj se neće pokrenuti. Ovaj neuspjeh pokretanja neće prikazati pogrešku i sustav će nastaviti na sljedeću dostupnu mogućnost pokretanja koja može rezultirati petljom pokretanja.

Dodan je dodatni Microsoftov potpisani CI pravilnik koji je omogućen prema zadanim postavkama i nije potrebno dodavati dodatne korake implementacije koji nisu povezani s UEFI-jem. Ovaj potpisani CI pravilnik bit će učitan tijekom pokretanja i provođenje ovog pravilnika spriječit će vraćanje VBS sistemskih datoteka tijekom te sesije pokretanja. Za razliku od SkuSiPolicy.p7b, uređaj može nastaviti s pokretanjem ako ažuriranje nije instalirano. Taj je pravilnik obuhvaćen svim podržanim verzijama sustava Windows 10, verziji 1507 i novijima. Administratori i dalje mogu primijeniti SkuSkiPolicy.p7b da bi omogućili dodatnu zaštitu za vraćanje u svim sesijama pokretanja.

Zapisnici o mjerenom pokretanju sustava Windows koji se koriste za provjeru stanja pokretanja PC-ja obuhvaćaju informacije o verziji pravilnika koja se učitava tijekom postupka pokretanja. TPM tijekom pokretanja sigurno održava te zapisnike, a Microsoftovi servisi za potvrdu raščlanjuju te zapisnike da bi provjerili jesu li učitane ispravne verzije pravilnika. Usluge potvrde nameću pravila kojima se jamči učitavanje određene verzije pravilnika ili novije verzije; u suprotnom sustav neće biti postovan kao zdrav.

Da bi ublažavanje pravila funkcioniralo, pravilnik se mora ažurirati pomoću servisnog ažuriranja sustava Windows jer komponente sustava Windows i pravilnik moraju biti iz istog izdanja. Ako se ublažavanje pravila kopira na uređaj, uređaj se možda neće pokrenuti ako se primijeni pogrešna verzija ublažavanja ili ublažavanje možda neće funkcionirati prema očekivanjima. Osim toga, ublažavanja opisana u KB5025885 trebala bi se primijeniti na vaš uređaj.

U Windows 11 verzija 24H2, Windows Server 2022 i Windows Server 23H2, Dynamic Root of Trust for Measurement (DRTM) dodaje dodatno ublažavanje ranjivosti vraćanja. To je ublažavanje omogućeno prema zadanim postavkama. U tim sustavima ključevi šifriranja zaštićenih VBS-om vezani su uz pravilnik VBS CI sesije pokretanja s omogućenim zadanim omogućenim pristupom te će biti nepoudarni samo ako se primjenjuje odgovarajuća verzija CI pravilnika. Da biste omogućili vraćanje koje je pokrenuo korisnik, dodano je razdoblje mirovanja radi omogućivanja sigurnog vraćanja 1 verzije paketa windows update bez gubitka mogućnosti poništavanja glavnog ključa VSM-a. No vraćanje koje je pokrenuo korisnik moguće je samo ako se ne primjenjuje SkuSiPolicy.p7b. VBS CI pravilnik nameće da sve binarne datoteke pokretanja nisu vraćene na opozvane verzije. To znači da ako napadač s administratorskim ovlastima vrati ranjive binarne datoteke pokretanja, sustav se neće pokrenuti. Ako su ci pravila i binarne datoteke vraćene na stariju verziju, podaci zaštićeni VSM-om neće se poništiti.

Objašnjenje rizika ublažavanja

Prije primjene Microsoftova pravilnika o opozivu morate biti svjesni potencijalnih rizika. Pregledajte te rizike i napravite sva potrebna ažuriranja za medije za oporavak prije primjene ublažavanja.

Napomena Ti se rizici primjenjuju samo na pravilnik SkuSiPolicy.p7b i ne primjenjuju se na zadane omogućene zaštite.

-

UEFI Lock i Deinstalacija ažuriranja. Nakon primjene zaključavanja UEFI-ja pomoću Microsoftova pravila opoziva na uređaju, uređaj se ne može vratiti (deinstalacijom ažuriranja sustava Windows, pomoću točke vraćanja ili na neki drugi način) ako nastavite primjenjivati sigurno pokretanje. Čak i ponovno formatiranje diska neće ukloniti UEFI zaključavanje ublažavanja ako je već primijenjen. To znači da ako pokušate vratiti operacijski sustav Windows u prethodno stanje koje nema primijenjeno ublažavanje, uređaj se neće pokrenuti, neće se prikazati poruka o pogrešci, a UEFI će nastaviti na sljedeću dostupnu mogućnost pokretanja. To može rezultirati petljom pokretanja. Da biste uklonili UEFI zaključavanje, morate onemogućiti sigurno pokretanje. Imajte na umu sve moguće implikacije i temeljito testirati prije nego što primijenite opomene navedene u ovom članku na svoj uređaj.

-

Vanjski medij za pokretanje. Nakon primjene ublažavanja UEFI zaključavanja na uređaj, vanjski medij za pokretanje mora se ažurirati najnovijim ažuriranjem sustava Windows instaliranim na uređaju. Ako vanjski medij za pokretanje nije ažuriran na istu verziju ažuriranja sustava Windows, uređaj se možda neće pokrenuti s tog medija. Pogledajte upute u odjeljku Ažuriranje vanjskog medija za pokretanje prije primjene ublažavanja.

-

Windows Recovery Environment. Windows Recovery Environment (WinRE) na uređaju mora se ažurirati najnovijim dinamičkim ažuriranjem operacijskog sustava Windows Safe izdanim 8. srpnja 2025. na uređaju prije nego što se SkuSipolicy.p7b primijeni na uređaj. Ako izostavite taj korak, WinRE možda neće moći pokrenuti značajku Ponovno postavljanje PC-ja. Dodatne informacije potražite u članku Dodavanje paketa ažuriranja u Windows RE.

-

Pokretanje okruženja prije pokretanja (PXE). Ako se ublažavanje implementira na uređaj i pokušate koristiti PXE pokretanje, uređaj se neće pokrenuti osim ako se na sliku pokretanja PXE poslužitelja primjenjuje i najnovije ažuriranje sustava Windows. Ne preporučujemo implementaciju ublažavanja na izvore pokretanja mreže, osim ako je poslužitelj za pokretanje PXE-a ažuriran na najnovije ažuriranje sustava Windows izdano 2025. ili kasnije, uključujući upravitelj pokretanja PXE-a.

Smjernice za implementaciju ublažavanja

Da biste riješili probleme opisane u ovom članku, možete implementirati Microsoftov potpisani pravilnik o opozivu (SkuSiPolicy.p7b). Ovo ublažavanje podržano je samo Windows 10, verziji 1507 i novijim verzijama sustava Windows i Windows Server 2016.

Napomena Ako koristite BitLocker, provjerite je li vaš BitLocker ključ oporavka sigurnosno kopiran. Iz naredbenog retka administratora možete pokrenuti sljedeću naredbu i zabilježiti 48-znamenkaste numeričke lozinke:

manage-bde -protectors -get %systemdrive%

Implementacija Microsoftova potpisanog pravilnika o opozivu (SkuSiPolicy.p7b)

Microsoftov pravilnik o opozivu potpisan je kao dio najnovijeg ažuriranja sustava Windows. Ovaj pravilnik treba primijeniti samo na uređaje tako da instalirate najnovije dostupno ažuriranje sustava Windows, a zatim slijedite ove korake:

Napomena Ako ažuriranja nedostaju, uređaj možda neće početi s primijenjenim ublažavanjem ili ublažavanje možda neće funkcionirati na očekivani način. Prije implementacije pravilnika obavezno ažurirajte medij sustava Windows koji se može pokrenuti najnovijim dostupnim ažuriranjem sustava Windows. Detalje o ažuriranju medija za pokretanje potražite u odjeljku Ažuriranje vanjskog medija za pokretanje .

-

Provjerite je li instalirano najnovije ažuriranje sustava Windows izdano 2025. ili kasnije.

-

Za Windows 11, verziju 22H2 i 23H2, instalirajte ažuriranje od 22. srpnja 2025. (KB5062663) ili novije ažuriranje prije nego što slijedite ove korake.

-

Za Windows 10, verziju 21H2, instalirajte ažuriranje sustava Windows izdano u kolovozu 2025. ili novijem ažuriranju prije nego što slijedite ove korake.

-

-

Pokrenite sljedeće naredbe u povišenom Windows PowerShell upita:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x20 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

-

Ponovno pokrenite uređaj.

-

Provjerite je li pravilnik učitan u Preglednik događaja pomoću informacija u odjeljku Zapisnici događaja u sustavu Windows.

Napomene

-

Nakon implementiranja ne biste trebali uklanjati datoteku opoziva SkuSiPolicy.p7b (pravila). Uređaj se možda više neće moći pokrenuti ako se datoteka ukloni.

-

Ako se uređaj ne pokreće, pogledajte odjeljak Postupak oporavka.

Ažuriranje vanjskog medija za pokretanje

Da biste koristili vanjski medij za pokretanje s uređajem na kojem je primijenjen Microsoftov pravilnik o opozivu, vanjski medij za pokretanje mora se ažurirati najnovijim ažuriranjem sustava Windows, uključujući upravitelja pokretanja. Ako medij ne sadrži najnovije ažuriranje sustava Windows, medijski sadržaj se neće pokrenuti.

Važno Preporučujemo da prije nastavka stvorite pogon za oporavak. Taj se medij može koristiti za ponovnu instalaciju uređaja u slučaju da postoji veliki problem.

Da biste ažurirali vanjski medij za pokretanje, učinite sljedeće:

-

Idite na uređaj na koji su instalirana najnovija ažuriranja sustava Windows.

-

Postavite vanjski medij za pokretanje kao slovo pogona. Primjerice, postavite usb pogon kao D:.

-

Kliknite Start, u okvir Za pretraživanje upišite Stvori pogon za oporavak, a zatim kliknite Stvori upravljačku ploču pogona za oporavak. Slijedite upute da biste stvorili pogon za oporavak pomoću postavljenog usb pogona.

-

Sigurno uklonite montirani usb pogon.

Ako u okruženju upravljate medijem koji se može instalirati pomoću instalacijskog medija za ažuriranje sustava Windows sa smjernicama za dinamičko ažuriranje, slijedite ove korake:

-

Idite na uređaj na koji su instalirana najnovija ažuriranja sustava Windows.

-

Slijedite korake u odjeljku Ažuriranje instalacijskog medija sustava Windows s dinamičnim ažuriranjem da biste stvorili medij na kojem su instalirana najnovija ažuriranja sustava Windows.

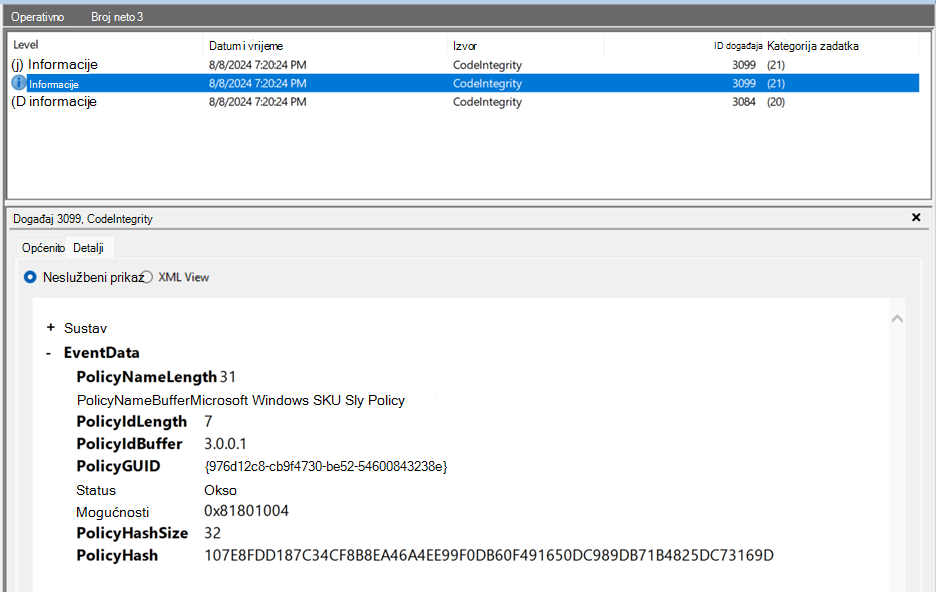

Zapisnici događaja u sustavu Windows

Windows evidentira događaje kada se učitavaju pravilnici o integritetu koda, uključujući SkuSiPolicy.p7b, i kada se datoteka blokira učitavanje zbog provođenja pravilnika. Te događaje možete koristiti da biste provjerili je li ublažavanje primijenjeno.

Zapisnici integriteta koda dostupni su u sustavu Windows Preglednik događaja u odjeljku Zapisnici aplikacija i servisa >Microsoft > Windows > CodeIntegrity > Operativni > Aplikacije i servisi zapisuje zapisnike > Services > Microsoft > Windows > AppLocker > MSI i Script.

Dodatne informacije o događajima integriteta koda potražite u operativnom vodiču za upravljanje aplikacijama programa Windows Defender.

Događaji aktivacije pravilnika

Događaji aktivacije pravilnika dostupni su u sustavu Windows Preglednik događaja u odjeljku Zapisnici aplikacija i servisa > Microsoft > Windows > CodeIntegrity > Operativni.

-

PolicyNameBuffer – Microsoft Windows SKU SI Policy

-

PolicyGUID – {976d12c8-cb9f-4730-be52-54600843238e}

-

PolicyHash – 107E8FDD187C34CF8B8EA46A4EE99F0DB60F491650DC989DB71B4825DC73169D

Ako ste primijenili pravilnik o nadzoru ili ublažavanje na uređaj i događaj CodeIntegrity 3099 za primijenjeni pravilnik nije prisutan, pravilnik se ne primjenjuje. Proučite upute za implementaciju da biste provjerili je li pravilnik ispravno instaliran.

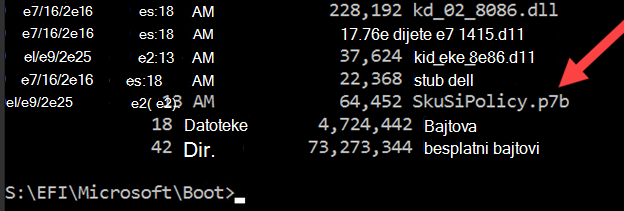

Napomena Događaj integriteta koda 3099 nije podržan u verzijama sustava Windows 10 Enterprise 2016, Windows Server 2016 i Windows 10 Enterprise 2015 LTSB. Da biste provjerili je li pravilnik primijenjen (pravilnik o nadzoru ili opozivu), morate postaviti efi sistemsku particiju pomoću naredbe mountvol.exe i pogledati je li pravilnik primijenjen na EFI particiju. Nakon provjere obavezno poništite efi sistemsku particiju.

SkuSiPolicy.p7b – pravilnik o opozivu

Nadzor i blokiranje događaja

Događaji nadzora integriteta koda i blokiranja dostupni su u sustavu Windows Preglednik događaja u odjeljku Zapisnici aplikacija i servisa >Microsoft > Windows > CodeIntegrity > Operativni > aplikacije i servisi zapisnici > Microsoft > Windows > AppLocker > MSI i Script.

Prethodno mjesto zapisivanja obuhvaća događaje o kontroli izvršnih datoteka, DLL datoteka i upravljačkih programa. Potonje mjesto zapisivanja obuhvaća događaje o kontroli MSI instalacijskih programa, skripti i COM objekata.

CodeIntegrity Event 3077 u zapisniku "CodeIntegrity – operativno" označava da je izvršnom, .dll ili upravljačkom programu blokirano učitavanje. Ovaj događaj sadrži informacije o blokiranoj datoteci i o nametnutim pravilima. Za datoteke blokirane ublažavanjem informacije o pravilniku u događaju CodeIntegrity 3077 podudarat će se s informacijama pravilnika za SkuSiPolicy.p7b iz događaja CodeIntegrity 3099. Događaj CodeIntegrity 3077 neće biti prisutan ako na uređaju nema izvršnih, .dll ili upravljačkih programa koji krše pravila integriteta koda.

Ostale događaje nadzora integriteta koda i blokiranja potražite u članku Objašnjenje događaja kontrole aplikacija.

Postupak uklanjanja i oporavka pravilnika

Ako nešto pođe po zlu nakon primjene ublažavanja, možete upotrijebiti sljedeće korake za uklanjanje ublažavanja:

-

Obustavite BitLocker ako je omogućen. Pokrenite sljedeću naredbu iz povišenog prozora naredbenog retka:

Manager-bde -protectors -disable c: -rebootcount 3

-

Isključite sigurno pokretanje s izbornika BIOS-a UEFI- ja.Postupak isključivanja sigurnog pokretanja razlikuje se između proizvođača uređaja i modela. Pomoć za pronalaženje mjesta za isključivanje sigurnog pokretanja potražite u dokumentaciji proizvođača uređaja. Dodatne pojedinosti potražite u članku Onemogućivanje sigurnog pokretanja.

-

Uklonite pravilnik SkuSiPolicy.p7b.

-

Normalno pokrenite Windows, a zatim se prijavite.Pravilnik SkuSiPolicy.p7b mora se ukloniti sa sljedećeg mjesta:

-

<EFI sistemske particije>\Microsoft\Boot\SkuSiPolicy.p7b

-

-

Pokrenite sljedeće naredbe iz povišene sesije Windows PowerShell da biste očistili pravilnik s tih mjesta:

$PolicyBinary = $env:windir+"\System32\SecureBootUpdates\SkuSiPolicy.p7b" $MountPoint = 's:' $EFIPolicyPath = "$MountPoint\EFI\Microsoft\Boot\SkuSiPolicy.p7b" $EFIDestinationFolder="$MountPoint\EFI\Microsoft\Boot" mountvol $MountPoint /S if (-Not (Test-Path $EFIDestinationFolder)) { New-Item -Path $EFIDestinationFolder -Type Directory -Force } if (Test-Path $EFIPolicyPath ) {Remove-Item -Path $EFIPolicyPath -Force } mountvol $MountPoint /D

-

-

Uključite sigurno pokretanje iz BIOS-a.Informacije o tome gdje uključiti sigurno pokretanje potražite u dokumentaciji proizvođača uređaja.Ako ste u 1. koraku isključili sigurno pokretanje, a vaš je pogon zaštićen značajkom BitLocker, obustavite BitLocker zaštitu, a zatim uključite sigurno pokretanje s izbornika UEFI BIOS-a .

-

Uključite BitLocker. Pokrenite sljedeću naredbu iz povišenog prozora naredbenog retka:

Manager-bde -protectors -enable c:

-

Ponovno pokrenite uređaj.

|

Promjena datuma |

Opis |

|

Srpanj 22, 2025 |

|

|

10. srpnja 2025. |

|

|

8. travnja 2025. |

|

|

Veljača 24, 2025 |

|

|

Veljača 11, 2025 |

|

|

14. siječnja 2025. |

|

|

12. studenog 2024. |

|