Izvorni datum objave: 26. lipnja 2025.

KB ID: 5062713

|

Ovaj članak sadrži smjernice za:

Napomena Ako ste osoba koja je vlasnik osobnog uređaja sa sustavom Windows, idite na članak Uređaji sa sustavom Windows za kućne korisnike, tvrtke i obrazovne ustanove s microsoftovim ažuriranjima. |

Pregled

Konfiguracija certifikata koje pruža Microsoft u sklopu infrastrukture sigurnog pokretanja ostala je ista od Windows 8. Ti se certifikati pohranjuju u varijable baze podataka potpisa (DB) i ključa ključa za pristup (KEK) (poznate i kao ključ za razmjenu ključeva) u programske opreme. Microsoft je omogućio ista tri certifikata u ekosustavu proizvođača originalne opreme (OEM-a) kako bi se uključio u opremu uređaja. Ti certifikati podržavaju sigurno pokretanje u sustavu Windows, a koriste ih i operacijski sustavi drugih proizvođača (OS), koji obuhvaćaju sljedeće Microsoftove certifikate:

-

Microsoft Corporation KEK CA 2011

-

Microsoft Windows Production PCA 2011

-

Microsoft Corporation UEFI CA 2011

Važno Sva tri microsoftova certifikata postavljena su da istječu počevši od lipnja 2026. Stoga, u suradnji s našim partnerima za ekosustav, Microsoft uvodi nove certifikate koji će pomoći osigurati sigurnost sigurnog pokretanja i kontinuitet za budućnost. Kada ti certifikati 2011 istekne, sigurnosna ažuriranja za komponente pokretanja više neće biti moguća, čime se ugrožava sigurnost pokretanja i ugrožavaju zahvaćeni uređaji sa sustavom Windows. Da bi se održala funkcionalnost sigurnog pokretanja, svi uređaji sa sustavom Windows moraju se ažurirati da bi mogli koristiti certifikate verzije 2023 prije isteka certifikata verzije 2011.

Napomena Ovaj se članak odnosi na naizmjenično "certifikate" i "USTANOVA za izdavanje certifikata".

Certifikati za sigurno pokretanje sustava Windows istječe 2026.

Uređaji sa sustavom Windows proizvedeni od 2012. možda imaju verzije certifikata koje se moraju ažurirati.

Nazivlje

-

Ne, ne, ne. Ključ pristupnice

-

CA: Ustanova za izdavanje potvrda

-

DB: Baza podataka potpisa sigurnog pokretanja

-

DbX: Baza podataka s opozvanim potpisom sigurnog pokretanja

|

Potvrda o istječe |

Rok trajanja |

Novi certifikat |

Mjesto za pohranu |

Svrha |

|

Microsoft Corporation KEK CA 2011 |

Lipnja 2026. |

Microsoft Corporation KEK CA 2023 |

Pohranjeno u KEK-u |

Potpisuje ažuriranja za DB i DBX. |

|

Microsoft Windows Production PCA 2011 |

Listopad 2026. |

Windows UEFI CA 2023 |

Pohranjeno u DB-u |

Koristi se za potpisivanje učitavača pokretanja sustava Windows. |

|

Microsoft UEFI CA 2011* |

Lipnja 2026. |

Microsoft UEFI CA 2023 |

Pohranjeno u DB-u |

Potpisuje učitavače za pokretanje drugih proizvođača i EFI aplikacije. |

|

Microsoft UEFI CA 2011* |

Lipnja 2026. |

Microsoft Option ROM CA 2023 |

Pohranjeno u DB-u |

Potpisuje MOGUĆNOST DRUGIH PROIZVOĐAČA ROM-ova |

*Tijekom obnove certifikata microsoft Corporation UEFI CA 2011 dva certifikata razdvajaju potpisivanje učitavača pokretanja od potpisivanja MOGUĆNOSTI ROM-a. To omogućuje bolju kontrolu nad pouzdanim sustavom. Na primjer, sustavi kojima je potrebna mogućnost pouzdanosti ROM-ovi mogu dodati Microsoft Option ROM UEFI CA 2023 bez dodavanja pouzdanosti za učitavanja pokretanja drugih proizvođača.

Microsoft je izdao ažurirane certifikate radi osiguravanja kontinuiteta zaštite od sigurnog pokretanja na uređajima sa sustavom Windows. Microsoft će upravljati postupkom ažuriranja za te nove certifikate na značajnom dijelu uređaja sa sustavom Windows i ponudit će detaljne smjernice tvrtkama ili ustanovama koje upravljaju ažuriranjima vlastitog uređaja.

Opseg za poslovne i IT upravljane sustave

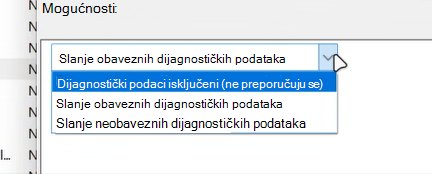

Ovaj je članak namijenjen tvrtkama ili ustanovama koje ne dijele dijagnostičke podatke s Microsoftom i imaju namjenske IT profesionalce koji upravljaju ažuriranjima svog okruženja. Trenutno microsoft nema dovoljno podataka za potpunu podršku za uvođenje certifikata za sigurno pokretanje na tim uređajima, osobito onih s onemogućenim dijagnostičkim podacima.

Velike tvrtke i IT profesionalci mogu odabrati da takvi sustavi mogu biti Microsoftovi upravljani sustavi, u kojem slučaju Microsoft ažurira certifikate za sigurno pokretanje. Međutim, shvaćamo da to nije izvediva opcija za razne uređaje kao što su zračni nagnut uređaji u vladi, proizvodnji i tako dalje.

Mogućnosti u ovoj kategoriji potražite u sljedećem odjeljku.

Koja rješenja enterprise ili IT profesionalni upravljani uređaji mogu očekivati?

1. mogućnost: automatizirana ažuriranja (samo za upravljane sustave servisa Microsoft Update)

Odabirom te mogućnosti vaši će uređaji automatski primati najnovija ažuriranja sigurnog pokretanja, što će vam pomoći da uređaje zaštitite i zaštitite. Da biste to omogućili, morat ćete sudjelovati u programu Microsoft i omogućiti Microsoftu prikupljanje dijagnostičkih podataka klijenta za univerzalnu telemetriju (UTC) s vaših uređaja. Ovim korakom osiguravate da su vaši uređaji uključeni u Microsoftov upravljani program i da će sva ažuriranja primati besprijekorno kao dio našeg standardnog izdanja.

Strategija ulanjanja

Za uređaje sa sustavom Windows koji se koriste microsoftom za primjenu ažuriranja certifikata sigurnog pokretanja na njihove uređaje, koristimo vrlo pedantne strategije pokretanja. Grupirajmo sustave sa sličnim profilima hardvera i opreme (na temelju dijagnostičkih podataka o sustavu Windows i povratnih informacija o OEM-u), a zatim postupno izlaemo ažuriranja za svaku grupu. Tijekom tog postupka pažljivo pratimo dijagnostičke povratne informacije da bismo osigurali da sve funkcionira bez poteškoća. Ako se u grupi otkrije bilo koji problem, pauzirajmo ih i rješavamo prije nego što ponovno otvorite tu grupu.

Poziv na akciju

Da biste bili obuhvaćeni Microsoftovom upravljanom implementacijom, predlažemo omogućivanje dijagnostičkih podataka o sustavu Windows. Uz to možemo prepoznati i ciljati uređaje koji ispunjavaju uvjete za ažuriranja certifikata za sigurno pokretanje.

Zašto su dijagnostički podaci važne?

Microsoftova strategija pokretanja u velikoj se mjeri oslanja na dijagnostičke podatke koje primamo od sustava jer smo uključili podatkovne signale koji nas obavještavaju o stanju uređaja kao reakciju na instaliranje novih certifikata za sigurno pokretanje. Na taj način možemo brzo prepoznati probleme u implementaciji i proaktivno pauzirati implementaciju uređaja sa sličnim hardverskim konfiguracijama da bismo smanjili utjecaj problema.

Omogućivanjem dijagnostičkih podataka vaši će uređaji biti vidljivi. Uređaj će premjestiti u Microsoftov upravljani tok radi automatiziranog ciljanja i isporuke tih ažuriranja.

Napomene

-

Tvrtke ili ustanove koje ne vole omogućiti dijagnostičke podatke ostat će u punoj kontroli i primit će buduće alate i smjernice za samostalno upravljanje postupkom ažuriranja.

-

Za ovdje istaknuta rješenja imate krajnju odgovornost za praćenje napretka ažuriranja za sve uređaje u vašem okruženju i možda ćete morati koristiti više rješenja da biste postigli potpuno prihvaćanje.

Da biste sudjelovali u Microsoftovu upravljanom rolloutu, slijedite ove korake:

-

Slijedite dijagnostičke podatke o sustavu Windows u tvrtki ili ustanovi i postavite postavku podataka tako da dopušta obavezne dijagnostičke podatke. Drugim riječima, nemojte postaviti na Onemogućeno i nemojte isključiti dijagnostičke podatke. Funkcionirat će i sve postavke koje nude više od obaveznih dijagnostičkih podataka.

-

Odaberite sudjelovanje u Microsoftovim upravljanim ažuriranjima za sigurno pokretanje postavljanjem sljedećeg ključa registra:

Mjesto registra

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot

Naziv tipke

MicrosoftUpdateManagedOptIn

Vrsta ključa

DWORD

DWORD vrijednost

-

0 ili ključ ne postoji

-

0x5944 – uključivanje sigurnog pokretanja

Komentari

Preporučujemo da taj ključ postavite na 0x5944 da biste naznačili da se svi certifikati trebaju ažurirati na način koji čuva sigurnosni profil postojećeg uređaja i ažurira upravitelj pokretanja na onaj potpisan certifikatom za Windows UEFI CA 2023.

Napomena Taj će ključ registra biti omogućen u budućem ažuriranju.

-

Napomena Podrška za Microsoftovo upravljano uvodinje dostupna je samo za Windows 11 i Windows 10 klijentske verzije. Nakon 14. listopada 2025. Windows 10 verzija 22H2 s proširenim sigurnosnim ažuriranjima (ESU) bit će obuhvaćena.

2. mogućnost: Customer-Managed samoposlužna ili djelomično automatizirana rješenja

Microsoft procjenjuje smjernice za djelomično automatizirana rješenja za pomoć poslovnim i it profesionalnim upravljanim sustavima. Imajte na umu da su to samoposlužne mogućnosti koje poslovni ili IT profesionalci mogu primijeniti prema specifičnoj situaciji i modelu korištenja.

|

Budući da Microsoft ima ograničenu vidljivost (ili dijagnostičke podatke) za poslovne i IT profesionalne upravljane uređaje, microsoftove su pomoći ograničene. Implementacija se odnosi na korisnike i njihove partnere kao što su neovisni dobavljači softvera (ISV-ovi), Microsoftovi partneri za aktivnu zaštitu (MAPP), ostali kriptografski skeneri i sigurnosni partneri i OEM-ovi. |

Važno:

-

Primjena ažuriranja certifikata za sigurno pokretanje može dovesti do pogrešaka pri pokretanju, oporavka bitova u ormariću, pa čak i zazidanih uređaja u određenim slučajevima.

-

Ta je svijest potrebna posebno za stare sustave koji mogu biti izvan podrške za OEM. Na primjer: prilikom pokretanja problema/programskih pogrešaka koje OEM ne ispravi morat će se zamijeniti ili isključiti sigurno pokretanje, što dovodi do toga da uređaj više ne prima sigurnosna ažuriranja nakon isteka certifikata sigurnog pokretanja od lipnja 2026.

Preporučena metodologija

-

Provjerite s OEM-om za svoj uređaj na bilo kojem ažuriranju ili smjernicama povezanim sa sigurnim pokretanjem. Na primjer: neki OEM-i objavljivaju minimalne verzije opreme/BIOS-a koje podržavaju ažurirane certifikate za sigurno pokretanje verzije 2023. Slijedite OEM preporuku i primijenite sva ažuriranja

-

Dohvatite popis uređaja na kojima je uključeno sigurno pokretanje. Za uređaje s isključenim sigurnim pokretanjem nije potrebna nikakva radnja.

-

Klasificirajte svoje enterprise uređaje koji ne dijele dijagnostičke podatke s Microsoftom na:

-

OEMModelBaseBoard

-

FirmwareMfg

-

FirmwareVersion

-

OEMName

-

OSArch

-

OEMSubModel

-

OEMModel

-

Osnovna pločaMfg

-

FirmwareManufacturer

-

OEMModelSystemFamily

-

OEMBaseBoardManufacturer

-

OEM

-

BaseBoardManufacturer

-

-

Za svaku jedinstvenu kategoriju u 3. koraku provjera valjanosti ažuriranja ključa sigurnog pokretanja (jedan od koraka u nastavku) na "nekoliko" uređaja ["nekoliko" bila bi odluka utemeljena na svakom klijentu. Preporučujemo barem 4 do 10 uređaja]. Nakon uspješne provjere valjanosti uređaji se mogu označiti kao GREEN/SAFE grupe za postavljanje na razini na drugim sličnim uređajima u odjeljku Upravljanje tvrtkom/IT-jem

-

Korisnik može odabrati jedan od sljedećih načina ili kombinaciju za primjenu ažuriranih certifikata.

Kako provjeriti nalaze li se novi CA-ovi u UEFI DB-u?

-

Preuzmite i instalirajte modul UEFIv2 PowerShell.

-

U povišenom prozoru ljuske PowerShell pokrenite sljedeće naredbe:

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned

Import-Module UEFIv2

Run (Get-UEFISecureBootCerts DB).signature

-

Potražite otisak prsta ili predmet CN.

-

Preuzmite modul PowerShell UEFIv2 2.7 .

-

U povišenom naredbenom retku komponente PowerShell pokrenite sljedeću naredbu:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match ‘Windows UEFI CA 2023’

Umjesto toga, pokrenite “(Get-UEFISecureBootCerts PK).Signature”

Metode primjene certifikata za sigurno pokretanje na sigurnim uređajima

Kao što je prethodno već bilo u odjeljku "Preporučena metodologija", ažuriranja certifikata za sigurno pokretanje trebala bi se primijeniti samo na uređaje grupe SAFE/GREEN nakon odgovarajućeg testiranja/provjere valjanosti na šačini uređaja.

Opis sljedećih metoda.

|

Method 1: Registry key-based Secure Boot key rolling updates. Ova metoda određuje način testiranja odgovora sustava Windows nakon primjene ažuriranja baze podataka 2023 na uređaj, Metoda 2: pravilnik grupe objekt (GPO) za ključ sigurnog pokretanja. Ta metoda omogućuje jednostavno korištenje pravilnik grupe administratori domene mogu omogućiti implementaciju ažuriranja sigurnog pokretanja na svim klijentima i poslužiteljima sustava Windows pridruženima domeni. Treći način: API za sigurno pokretanje/CLI sučelje pomoću sustava Windows Configuration System (WinCS). To se može koristiti za omogućivanje ključeva SecureBoot. Četvrti način: Upute za ručnu primjenu ažuriranja baze podataka za sigurno pokretanje potražite u odjeljku Upute za ručno ažuriranje baze podataka i KEK-a . |

Ova metoda omogućuje testiranje načina na koji Windows reagira nakon primjene ažuriranja baze podataka 2023 na uređaj,

Vrijednosti ključa CA Reg

|

Mjesto registra |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot\AvailableUpdates |

|

Vrijednosti certifikata |

#define SERVICING_UPDATE_KEK 0x0004 #define SERVICING_UPDATE_DB_2024 0x0040 #define SERVICING_UPDATE_INVOKE_BFSVC_AI 0x0100 #define SERVICING_UPDATE_3P_OROM_DB 0x0800 #define SERVICING_UPDATE_3P_UEFI_DB 0x1000 #define CHECK_3P2011_BEFORE_3POROM_UEFICA 0x4000 |

Testni koraci

Svaku od sljedećih naredbi pokrenite zasebno od povišenog upita komponente PowerShell:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x5944 /f

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"

Rezultate možete pronaći promatranjem zapisnika događaja kao što je opisano u događajima ažuriranja secure boot DB i DBX varijabli.

Napomene

-

Tijekom tog postupka katkad su potrebna ponovna pokretanja.

-

SERVICING_UPDATE_INVOKE_BFSVC_AI ažurira upravitelj pokretanja na potpisanu verziju 2023, čime se upravitelj pokretanja mijenja na EFI particiji.

Dodatne pojedinosti o ažuriranjima sigurnog pokretanja utemeljena na ključu registra

Logika pravilnika temelji se na tri vrijednosti registra pohranjene na sljedećem putu registra servisa za sigurno pokretanje: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot\Servicing

Napomena Svi sljedeći potključovi registra koriste se za pokretanje ažuriranja i bilježe status ažuriranja.

|

Vrijednost registra |

Vrsta |

Opis & korištenja |

|

Dostupniažuriranja |

REG_DWORD (bit-maska) |

Ažuriraj zastavice okidača. Upravlja akcijama ažuriranja sigurnog pokretanja koje će se izvoditi na uređaju. Postavljanjem odgovarajućeg bitfielda ovdje pokreće se implementacija novih certifikata za sigurno pokretanje i povezanih ažuriranja. Za implementaciju velike tvrtke to bi trebalo biti postavljeno na 0x5944 (heksadecimalno) – vrijednost koja omogućuje sva relevantna ažuriranja (dodavanje novih ključeva 2023 Microsoft UEFI CA, ažuriranje KEK-a i instaliranje novog upravitelja pokretanja) za sve korisnike. (Ta vrijednost učinkovito prihvaća uređaj u implementaciju "ključnih roll" sigurnog pokretanja. Kada nije nula (npr. 0x5944), zakazani zadatak sustava primijenit će navedena ažuriranja; ako je nula ili nije postavljena, ne izvodi se ažuriranje ključa sigurnog pokretanja.) Napomena: Kako se bitovi obrađuju, brišu se. Upravljanje tom značajkom pravilnik grupe i CSP će to morati učiniti. |

|

UEFICA2023Status |

REG_SZ (niz) |

Pokazatelj stanja implementacije. Odražava trenutno stanje ažuriranja ključa sigurnog pokretanja na uređaju. Bit će postavljen na jednu od tri tekstne vrijednosti: "NotStarted", "InProgress" ili "Ažurirano", što upućuje na to da ažuriranje još nije pokrenuto, aktivno u tijeku ili je uspješno dovršeno. U početku je status "NotStarted". Mijenja se u "InProgress" nakon početka ažuriranja i na kraju u "Ažurirano" kada se implementiraju sve nove tipke i novi upravitelj pokretanja.) |

|

UEFICA2023Pogreška |

REG_DWORD (kod) |

Kôd pogreške (ako postoji). Ta vrijednost ostaje 0 na uspjehu. Ako proces ažuriranja naiđe na pogrešku, UEFICA2023Error je postavljen na kod pogreške koji nije nula koji odgovara prvoj naišle pogreške. Ovdje navedena pogreška upućuje na to da ažuriranje sigurnog pokretanja nije u potpunosti uspjelo i može zahtijevati istragu ili popravak na tom uređaju. (Na primjer, ako ažuriranje baze podataka baze podataka (baze podataka pouzdanih potpisa) nije uspjelo zbog problema s firmverom, ovaj registar može prikazati kôd pogreške koji se može mapirati u zapisnik događaja ili dokumentirani ID pogreške za servisiranje sigurnog pokretanja.) |

|

HighConfidenceOptOut |

REG_DWORD |

Za velike tvrtke koje žele odustati od grupa visoke pouzdanosti koje će se automatski primijeniti u sklopu LCU-a. Taj ključ mogu postaviti na vrijednost koja nije nula da bi odustala od grupa visoke pouzdanosti. |

|

MicrosoftUpdateManagedOptIn |

REG_DWORD |

Za velike tvrtke koje se žele uključiti u servisiranje CFR-a (Microsoft Managed). Osim postavljanja tog ključa, korisnici će morati omogućiti slanje "Neobaveznih dijagnostičkih podataka". |

Kako ti ključevi funkcioniraju zajedno

IT administrator (putem GPO-a ili CSP-a) konfigurira AvailableUpdates = 0x5944, što signalizira sustavu Windows da izvrši postupak pokretanja ključa sigurnog pokretanja na uređaju. Kako se postupak pokreće, sustav ažurira UEFICA2023Status iz "NotStarted" u "InProgress", a na kraju na "Ažurirano" nakon uspjeha. Kako se svaki bit 0x5944 uspješno obrađuje, briše se. Ako neki korak ne uspije, kod pogreške bilježi se u UEFICA2023Pogreška (a status može ostati "InProgress" ili djelomično ažurirano stanje). Taj mehanizam administratorima omogućuje jasnu aktivaciju i praćenje rollouta po uređaju.

Napomena: Te se vrijednosti registra uvode posebno za tu značajku (ne postoje u starijim sustavima dok se ne instalira ažuriranje podrške). Nazivi UEFICA2023Status i UEFICA2023Error definirani su u dizajnu radi snimanja statusa dodavanja certifikata "Windows UEFI CA 2023". Prikazuju se u gornjem putu registra kada se sustav ažurira na međuverziju koja podržava vraćanje ključa sigurnog pokretanja.

Platforme na koje se to odnosi

Sigurno pokretanje podržano je u sustavu Windows počevši od baze Windows Server 2012 i pravilnik grupe u svim verzijama sustava Windows koje podržavaju sigurno pokretanje. Stoga će pravilnik grupe pružati podrška za sve podržane verzije sustava Windows koje podržavaju sigurno pokretanje.

U ovoj se tablici dodatno razgrađuje podrška na temelju ključa registra.

|

Ključ |

Podržane verzije sustava Windows |

|

AvailableUpdates/AvailableUpdatesPolicy, UEFICA2023Status, UEFICA2023Error |

Sve verzije sustava Windows koje podržavaju sigurno pokretanje (Windows Server 2012 i novije verzije sustava Windows). |

|

HighConfidenceOptOut |

Sve verzije sustava Windows koje podržavaju sigurno pokretanje (Windows Server 2012 i novije verzije sustava Windows). Napomena: Iako se podaci o pouzdanosti prikupljaju na Windows 10, verzije 21H2 i 22H2 i novije verzije sustava Windows, mogu se primijeniti na uređaje sa starijim verzijama sustava Windows. |

|

MicrosoftUpdateManagedOptIn |

Windows 10, verzije 21H2 i 22H2 Windows 11, verzije 22H2 i 23H2 Windows 11, verzija 24H2 i Windows Server 2025 |

Naši SBAI/TpmTasks implementiraju novu rutinu za unos sheme i određivanje ID-a grupe uređaja. Također mora emitirati događaje da bi predstavljao ID grupe uređaja u svakoj sesiji pokretanja.

Za te će nove događaje podaci o pouzdanosti grupe uređaja biti prisutni u sustavu. Podaci će biti obuhvaćeni kumulativnim ažuriranjima i bit će dostupni na mreži za ažurna preuzimanja.

Događaji pogreške sigurnog pokretanja

Događaji pogreške imaju kritičnu funkciju izvješćivanja za informiranje o statusu i napretku sigurnog pokretanja. Informacije o događajima pogreške potražite u člancima Događaji ažuriranja secure boot DB i DBX varijabli. Događaji pogreške ažuriraju se dodatnim događajem za sigurno pokretanje.

Događaji pogreške

Sigurno pokretanje emitirat će događaje prilikom svakog pokretanja. Emitirani događaji ovise o stanju sustava.

Događaj metapodataka računala

Događaji pogreške obuhvaćat će metapodatke stroja kao što su arhitektura, verzija opreme itd. da bi korisnicima dali pojedinosti o uređaju. Ti će metapodaci it administratorima dati podatke koji će im pomoći da shvate koji uređaji imaju certifikate koji istječe i karakteristike svojih uređaja.

Ovaj će se događaj emitirati na svim uređajima koji nemaju potrebne ažurirane certifikate. Potrebni su certifikati:

-

PCA2023

-

treće strane UEFI CA i treća strana Option ROM CA ako je prisutan CA treće strane 2011.

-

kek.

Standardni atributi za generičku grupu su:

-

OEMName_Uncleaned

-

OEMModel

-

OEMSubModel

-

OEMModelSystemFamily

-

OEMModelBaseBoard

-

BaseBoardManufacturer

-

FirmwareManufacturer

-

FirmwareVersion

ID događaja: 1801

|

Zapisnik događaja |

Sustav |

|

Izvor događaja |

TPM-WMI |

|

ID događaja |

1801 |

|

Razina |

Pogreška |

|

Tekst poruke događaja |

Potrebno je ažurirati CA/tipke za sigurno pokretanje. Informacije o potpisu ovog uređaja navedene su ovdje. <uključi standardne atribute – one koje koristimo kada OEM nije definirao> |

BucketIid+ Confidence Rating Event

Ovaj će se događaj emitirati zajedno s događajem Strojni metapodaci kada uređaj nema potrebne ažurirane certifikate kao što je prethodno opisano. Svaki događaj pogreške obuhvaća BucketId i ocjenu pouzdanosti. Ocjena pouzdanosti može biti jedna od sljedećih.

|

Povjerenje |

Opis |

|

Visoka pouzdanost (zelena) |

Visoka pouzdanost da se svi potrebni certifikati mogu uspješno implementirati. |

|

Potrebno je više podataka (žuto) |

Na popisu grupa, ali nema dovoljno podataka. Može imati visoku pouzdanost u implementaciji nekih certifikata i manje pouzdanosti u druge certifikate. |

|

Nepoznato (ljubičasto) |

Nije na popisu grupa - nikad nije viđen |

|

Pauzirano (crveno) |

Neki certifikati mogu se implementirati uz visoku pouzdanost, ali otkriven je problem koji zahtijeva daljnje praćenje od strane Microsofta ili proizvođača uređaja. Ta kategorija može obuhvaćati preskočene, poznate probleme i istraživanje. |

Ako za uređaj ne postoji ID grupe, događaj bi trebao označavati "Nepoznato" kao stanje, a ne potpis uređaja.

ID događaja: 1802

|

Zapisnik događaja |

Sustav |

|

Izvor događaja |

TPM-WMI |

|

ID događaja |

1802 |

|

Razina |

Pogreška |

|

Tekst poruke događaja |

Potrebno je ažurirati CA/tipke za sigurno pokretanje. Informacije o potpisu uređaja navedene su ovdje.%nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 Potpis uređaja: b1a7c2e5f6d8a9c0e3f2b4a1c7e8d9f0b2a3c4e5f6d7a8b9c0e1f2a3b4c5d6e7, vrijednost pouzdanosti: trenutno je potrebno više podataka (ili nepoznato, visoko pouzdano, pauzirano) Pojedinosti https://aka.ms/GetSecureBoot potražite u odjeljku |

Događaji s informacijama

Događaj ažurnog računala

Događaj s informacijama označava da je računalo ažurno i da nije potrebna nikakva radnja.

ID događaja: 1803

|

Zapisnik događaja |

Sustav |

|

Izvor događaja |

TPM-WMI |

|

ID događaja |

1803 |

|

Razina |

Informacije |

|

Tekst poruke događaja |

Ovaj je uređaj ažurirao CA/ključeve za sigurno pokretanje. %nDeviceAttributes: %1%nBucketId: %2%nBucketConfidenceLevel: %3%nHResult: %4 |

Događaji upozorenja

Zadana postavka sigurnog pokretanja treba ažurirati događaj

Događaj upozorenja koji označava da zadane postavke sigurnog pokretanja opreme uređaja nisu ažurane. To se događa kada se uređaj pokreće s PCA2023 potpisanog upravitelja pokretanja, a DBDefaults u firmveru ne uključuju PCA2023 certifikat.

ID događaja: 1804

|

Zapisnik događaja |

Sustav |

|

Izvor događaja |

TPM-WMI |

|

ID događaja |

1804 |

|

Razina |

Upozorenje |

|

Tekst poruke o pogrešci |

Ovaj je uređaj ažuriran upravitelju pokretanja sustava Windows koji je potpisao "Windows UEFI CA 2023", ali DBDefaulti sigurnog pokretanja u firmveru ne obuhvaćaju certifikat "Windows UEFI CA 2023". Vraćanje postavki sigurnog pokretanja u programske opreme na zadane postavke može spriječiti pokretanje uređaja. Detalje https://aka.ms/GetSecureBoot potražite u članku. |

Dodatne promjene komponenti za sigurno pokretanje

Promjene TPM-a

Izmijenite TPMTasks da biste utvrdili ima li stanje uređaja ažurirane certifikate za sigurno pokretanje ili ne. Trenutno to može odrediti, ali samo ako CFR odabire računalo za ažuriranje. Želimo da se to određivanje i daljnje zapisivanje dogodi u svakoj sesiji pokretanja bez obzira na CFR. Ako certifikati za sigurno pokretanje nisu u potpunosti ažurni, emitirajte gore opisana dva događaja pogreške i ako su certifikati ažurni, emitirajte događaj Informacije. Certifikati za sigurno pokretanje koje će se provjeriti su:

-

Windows UEFI CA 2023

-

Microsoft UEFI CA 2023 i Microsoft Option ROM CA 2023 – ako microsoft UEFI CA 2011 postoji, ta dva CA moraju biti prisutna. Ako Microsoft UEFI CA 2011 nije prisutan, nije potrebna provjera.

-

Microsoft Corporation KEK CA 2023

Događaj metapodataka računala

Ovaj događaj će prikupiti strojne metapodate i izdati događaj.

-

BucketId + Confidence Rating Event

Ovaj događaj koristit će metapodake računala za pronalaženje odgovarajućeg unosa u bazi podataka računala (unos grupe) te će oblikovati i emitirati događaj s tim podacima zajedno sa svim podacima o pouzdanosti u vezi sa kantom.

Visoko pouzdana pomoć za uređaj

Za uređaje u grupama visoke pouzdanosti automatski će se primijeniti certifikati za sigurno pokretanje i potpisani upravitelj pokretanja verzije 2023.

Ažuriranje će se aktivirati u isto vrijeme kada se generiraju dva događaja pogreške, a događaj BucketId + ocjena pouzdanosti uključuje ocjenu visoke pouzdanosti.

Za korisnike koji žele odustati, novi ključ registra bit će dostupan na sljedeći način:

|

Mjesto registra |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot |

|

Naziv tipke |

HighConfidenceOptOut |

|

Vrsta ključa |

DWORD |

|

DWORD vrijednost |

0 ili ključ ne postoji – omogućena je pomoć visoke pouzdanosti. 1 – onemogućena je pomoć visoke pouzdanosti Sve ostalo – nedefinirano |

Ta metoda omogućuje jednostavno korištenje pravilnik grupe administratori domene mogu omogućiti implementaciju ažuriranja sigurnog pokretanja na svim klijentima i poslužiteljima sustava Windows pridruženima domeni.

Objekt pravilnik grupe (GPO) zapisati će traženu vrijednost registra AvailableUpdatesPolicy i time pokrenuti postupak pomoću standardne pravilnik grupe infrastrukture za implementaciju i kontrolu dosega.

Pregled konfiguracije servisa GPO

-

Naziv pravilnika (uvjetno): "Omogući implementaciju ključa sigurnog pokretanja" (u odjeljku Konfiguracija računala).

-

Put pravilnika: Novi čvor u odjeljku Konfiguracija računala → administrativne predloške → komponenti sustava Windows → sigurno pokretanje. Radi jasnoće, potrebno je stvoriti potkategoriju kao što je "Secure Boot Ažuriranja" za smještaj ovog pravilnika.

-

Opseg: računalo (postavka na razini računala) – jer cilja HKLM i utječe na stanje UEFI-ja uređaja.

-

Akcija pravilnika: Kada je omogućeno, pravilnik će ključ registra AvailableUpdatesPolicy postaviti na vrijednost 0x5944 (REG_DWORD) na klijentu pod putom HKLM\System\CurrentControlSet\Control\SecureBoot\Servicing. Time se označava uređaj radi instalacije svih dostupnih ažuriranja ključa sigurnog pokretanja prilikom sljedeće prilike.

Napomena: Zbog prirode pravilnik grupe gdje će se pravilnik ponovno isporučivati s vremenom i prirode AvailableUpdates gdje se bitovi brišu tijekom obrade, potrebno je imati zaseban ključ registra pod nazivom AvailableUpdatesPolicy da bi temeljna logika mogla pratiti jesu li ključevi implementirani. Kada je Svojstvo AvailableUpdatesPolicy postavljeno na 0x5944, TPMZadaci će postaviti AvailableUpdates na 0x5944 i zabilježiti da je to učinjeno da bi se onemogućila ponovna primjena na AvailableUpdates više puta. Postavljanje AvailableUpdatesPolicy na Diabled uzrokovat će brisanje TPMzadataka (postavljeno na 0) AvailableUpdates i imajte na umu da je to dovršeno.

-

Onemogućeno/nije konfigurirano: Kada nije konfigurirano, pravilnik ne unosi promjene (ažuriranja sigurnog pokretanja ostaju omogućena i neće se pokrenuti ako se ne pokreću drugim načinima). Ako je onemogućeno, pravilnik bi trebao postaviti AvailableUpdates = 0 da bi izričito bio siguran da uređaj ne pokuša pokrenuti roll ključ sigurnog pokretanja ili zaustaviti pokretanje ako nešto pođe po zlu.

-

HighConfidenceOptOut može biti omogućen ili onemogućen. Omogućivanjem će se taj ključ postaviti na 1, a onemogućivanje će ga postaviti na 0.

Implementacija ADMX-a: Pravilnik će se implementirati putem standardnog administrativnog predloška (.admx). Koristi mehanizam pravilnika registra za pisanje vrijednosti. Definicija ADMX-a, primjerice, navodi:

-

Ključ registra: Softver\Pravila\... (pravilnik grupe obično piše u podružnicu Pravila), ali u ovom slučaju moramo utjecati na HKLM\SYSTEM. Mi ćemo iskoristiti pravilnik grupe sposobnost pisanja izravno u HKLM za strojne pravilnike. ADMX može koristiti element s stvarnim ciljnim putom.

-

Naziv vrijednosti: AvailableUpdatesPolicy, vrijednost: 0x5944 (DWORD).

Kada se primjenjuje GPO, pravilnik grupe klijentski servis na svakom ciljanom računalu stvorit će/ažurirati tu vrijednost registra. Sljedeći put kada se zadatak servisiranja sigurnog pokretanja (TPMTasks) pokrene na tom računalu, otkrit će 0x5944 i provesti ažuriranje. (Prema dizajnu, u sustavu Windows zakazani zadatak "TPMTask" pokreće se svakih 12 sati da bi obradio takve zastavice ažuriranja sigurnog pokretanja, pa će se ažuriranje pokrenuti u roku od najviše 12 sati. Administratori mogu i ubrzati ručno pokretanjem zadatka ili ponovnog pokretanja, ako želite.)

Primjer korisničkog sučelja pravilnika

-

Postavka: "Enable Secure Boot Key Rollout" – When enabled, the device will install the updated Secure Boot certificates (2023 CAs) and associated boot manager update. Ključevi i konfiguracije sigurnog pokretanja opreme uređaja ažurirat će se u sljedećem prozoru održavanja. Status se može pratiti putem registra (UEFICA2023Status i UEFICA2023Error) ili zapisnika događaja sustava Windows.

-

Mogućnosti: Omogućeno / Onemogućeno / Nije konfigurirano.

Taj pristup s jednom postavkom omogućuje jednostavan pristup svim korisnicima (uvijek koristi preporučenu 0x5944 vrijednost). Ako je u budućnosti potrebna precizna kontrola, mogli bi se uvesti dodatni pravilnici ili mogućnosti. Međutim, trenutačne smjernice su da će se novi ključevi sigurnog pokretanja i novi upravitelj pokretanja implementirati zajedno u gotovo svim scenarijima, pa je prikladna implementacija s jednim preklopnim gumbom.

Sigurnosne & dozvole: Pisanje na HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\... potrebne su administratorske ovlasti. pravilnik grupe se kao lokalni sustav na klijentima, koji ima potrebna prava. Sam GPO mogu uređivati administratori s pravima pravilnik grupe upravljanjem. Standard GPO sigurnosti može spriječiti administratore da mijenjaju pravilnik.

Tekst za pravilnik grupe korisničko sučelje

Tekst na engleskom jeziku koji se koristi prilikom konfiguriranja pravilnika je kako slijedi.

|

Tekstni element |

Opis |

|

Čvor u pravilnik grupe hijerarhiji |

Sigurno pokretanje |

|

AvailableUpdates/ AvailableUpdatesPolicy |

|

|

Naziv postavke |

Omogući implementaciju certifikata za sigurno pokretanje |

|

Mogućnosti |

Mogućnosti <nisu potrebne mogućnosti – samo "Nije konfigurirano", "Omogućeno" i "Onemogućeno"> |

|

Opis |

Ta postavka pravilnika omogućuje omogućivanje ili onemogućivanje postupka implementacije certifikata za sigurno pokretanje na uređajima. Kada je omogućena, Windows će automatski započeti postupak implementacije certifikata na uređaje na kojima je pravilnik primijenjen. Napomena: ta postavka registra nije pohranjena u ključu pravilnika i to se smatra preferencama. Stoga, ako je pravilnik grupe objekt koji implementira tu postavku ikad uklonjen, ta će postavka registra ostati. Napomena: zadatak sustava Windows koji pokreće i obrađuje tu postavku pokreće se svakih 12 sati. U nekim slučajevima ažuriranja će se zadržati dok se sustav ponovno ne pokrene da bi se ažuriranja sigurno slijedovala. Napomena: kada se certifikati primjenjuju na opremu, ne možete ih poništiti iz sustava Windows. Ako je brisanje certifikata potrebno, mora se izvršiti putem sučelja izbornika programske opreme. Dodatne informacije potražite u članku: https://aka.ms/GetSecureBoot |

|

HighConfidenceOptOut |

|

|

Naziv postavke |

Automatska implementacija certifikata putem Ažuriranja |

|

Mogućnosti |

<nisu potrebne mogućnosti – samo "Nije konfigurirano", "Omogućeno" i "Onemogućeno"> |

|

Opis |

Za uređaje na kojima su dostupni rezultati testiranja koji označavaju da uređaj može uspješno obraditi ažuriranja certifikata, ažuriranja će se automatski pokrenuti u sklopu ažuriranja servisa. Taj je pravilnik omogućen prema zadanim postavkama. Za velike tvrtke koje žele upravljati automatskim ažuriranjem pomoću ovog pravilnika izričito omogućite ili onemogućite značajku. Dodatne informacije potražite u članku: https://aka.ms/GetSecureBoot |

To se može koristiti za omogućivanje ključeva SecureBoot.

Ovaj sustav sastoji se od niza uslužnih programa naredbenog retka (tradicionalnog izvršnog i modula powershell) koji mogu lokalno pretraživati i primijeniti konfiguracije SecureBoot na računalo.

WinCS funkcionira s konfiguracijskim ključem koji se može koristiti s uslužnim programima naredbenog retka za izmjenu stanja zastavice SecureBoot na računalu. Nakon što se primijeni, sljedeća zakazana provjera SecureBoota će poduzeti akciju na temelju ključa.

|

Naziv značajke |

Tipka WinCS |

Opis |

|

Feature_AllowDBUpdate2023Rollout |

F924888F002 |

Omogućuje ažuriranje baze podataka sigurnog pokretanja (DB) novim certifikatom za Windows UEFI CA 2023 (onaj koji potpisuje učitavače pokretanja sustava Windows). |

|

Feature_Allow3POROMRollout |

3CCC848E002 |

Omogućuje ažuriranje baze podataka za sigurno pokretanje s novim certifikatom ROM 2023 treće strane (za ROM-ove drugih proizvođača, obično perifernu opremu). |

|

Feature_Allow3PUEFICARollout |

E0366E8E002 |

Omogućuje ažuriranje baze podataka za sigurno pokretanje s novim certifikatom UEFI CA 2023 treće strane (zamjenjuje 2011 Microsoft 3P UEFI CA koji potpisuje bootloaders drugih proizvođača). |

|

Feature_KEKUpdateAllowList |

3924588F002 |

Omogućuje ažuriranje spremišta ključa za razmjenu ključeva (KEK) pomoću novog servisa Microsoft KEK 2023. Termin "allow list" označava da se dodaju novi KEK ako se PK (ključ platforme) platforme podudara s Microsoftom (osiguravajući da se ažuriranje odnosi samo na Sigurno pokretanje kojim upravlja Microsoft, a ne i na prilagođeno PK). |

|

Feature_PCA2023BootMgrUpdate |

99ACD08F002 |

Omogućuje instalaciju novog PCA 2023 potpisanog upravitelja pokretanja (bootmgfw.efi) ako je baza podataka sustava ažurirana PCA 2023, ali trenutni upravitelj pokretanja još uvijek je potpisan od strane starijeg PCA 20111. Time se osigurava da je lanac pokretanja u potpunosti ažuriran na certifikate verzije 2023. |

|

Feature_AllKeysAndBootMgrByWinCS |

F33E0C8E002 |

Konfigurira sve gore navedeno da bude dopušteno. |

Ključevi SecureBoot mogu se upiti sa sljedećim naredbenim redom:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

To će vratiti sljedeće (na čistom uređaju):

Zastavica: F33E0C8E

Trenutna konfiguracija: F33E0C8E001

Konfiguracija na čekanju: nema

Akcija na čekanju: nema

Stanje: onemogućeno

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Konfiguracije:

F33E0C8E002

F33E0C8E001

Imajte na umu da je stanje ključa Onemogućeno i da je trenutna konfiguracija F33E0C8E001.

Specifična konfiguracija za omogućivanje certifikata SecureBoot može se konfigurirati na sljedeći način:

WinCsFlags /apply – tipka "F33E0C8E002"

Uspješna aplikacija ključa trebala bi vratiti sljedeće informacije:

Uspješno primijenjena F33E0C8E002

Zastavica: F33E0C8E

Trenutna konfiguracija: F33E0C8E002

Konfiguracija na čekanju: nema

Akcija na čekanju: nema

Stanje: onemogućeno

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Konfiguracije:

F33E0C8E002

Da biste kasnije odredili stanje ključa, možete ponovno koristiti početnu naredbu upita:

WinCsFlags.exe /query -p "CVE:CVE-2025-55318"

Vraćeni podaci bit će slični sljedećem, ovisno o stanju zastavice:

Zastavica: F33E0C8E

Trenutna konfiguracija: F33E0C8E002

Konfiguracija na čekanju: nema

Akcija na čekanju: nema

Stanje: omogućeno

CVE: CVE-2025-55318

FwLink: https://aka.ms/getsecureboot

Konfiguracije:

F33E0C8E002

F33E0C8E001

Imajte na umu da je stanje ključa sada omogućeno, a trenutna je konfiguracija F33E0C8E002.

Napomena Ključ koji se primjenjuje ne znači da je postupak instalacije certifikata SecureBoot pokrenut ili dovršen. To samo upućuje na to da će računalo nastaviti s ažuriranjima Značajke SecureBoot u sljedećoj dostupnoj prilici. To može biti na čekanju, već je pokrenuto ili dovršeno. Stanje zastavice ne označava taj napredak.

Ručni koraci ažuriranja DB/KEK

Upute o ručnoj primjeni ažuriranja baze podataka za sigurno pokretanje potražite u članku Ažuriranje microsoftovih ključeva za sigurno pokretanje. Osim toga, pojedinosti o konfiguraciji objekta sigurnog pokretanja koje je preporučio Microsoft potražite u članku Microsoft Secure Boot objects GitHub Repo jer je to službeno mjesto za sav sadržaj objekta sigurnog pokretanja.

|

Promjena datuma |

Promjena opisa |

|

u rujnu 2025. |

|

|

Srpanj 8, 2025 |

|

|

Srpanj 2, 2025 |

|